Антифишинг-дайджест №2 с 1 по 8 февраля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 8 февраля 2017 года.

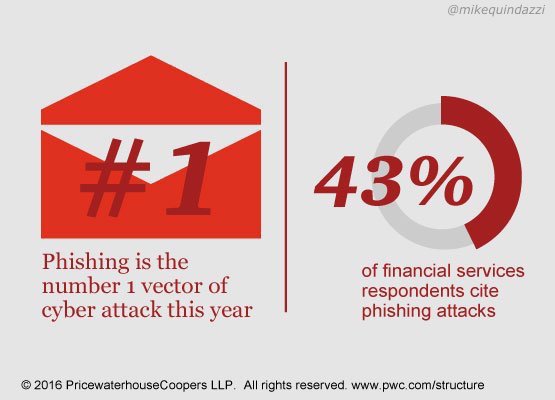

По данным PricewaterhouseCoopers, за 2016 году фишинг стал главным вектором цифровых атак, о нем заявили 43% финансовых учреждений.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Телевизоры Vizio с 2014 года собирали данные о своих пользователях: IP-адреса, ближайшие точки доступа, сведения о местоположении и просмотренных видео. За это нарушение федеральная торговая комиссия США оштрафовала производителя на 2,2 миллиона долларов.

Арестована группировка киберпреступников, заражавших банкоматы вредоносным ПО. Преступники рассылали сотрудникам банков фишинговые письма, получали доступ во внутреннюю сеть банка, заражали банкоматы и несанкционированно получали наличные деньги. Таким способом им удалось похитить 3 миллиона 200 тысяч долларов.

Десятки iOS-приложений, работающих с конфиденциальными данными, уязвимы к атакам «человек посередине» с перехватом TLS-трафика. Эти приложения содержат код, позволяющий принимать самоподписанные сертификаты. В результате злоумышленник может подменить сертификат сервера и перехватить данные, пока пользователь уверен в том, что соединение защищено. Большая часть таких атак производится через сети Wi-Fi.

Используйте мобильный интернет, когда платите по карте или заходите в интернет-банк.

Сайты, социальные сети и почта

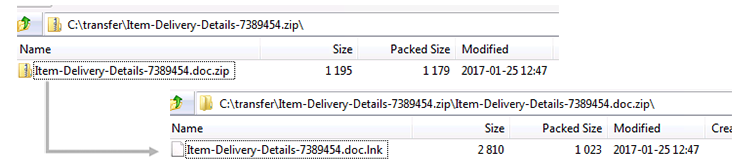

Опубликована информация о новой спам-кампании с вложениями формата .lnk. В письме содержится zip-архив, внутри которого находится ярлык — .lnk-файл, запускающий PowerShell и загружающий вымогатель Locky и троянец для клик-фрода Kotver.

Мы уже описывали такие атаки: Опасные вложения

Разведслужба Норвегии считает, что хакерская группировка APT29 причастна к фишинговым атакам на девять почтовых ящиков норвежских государственных служащих. Группировку также обвиняют во вмешательстве в выборы президента США, где хакеры использовали вредоносные почтовые вложения.

Исследователи обнаружили новую фишинговую атаку, направленную против стран-членов НАТО. Начиная с нового года хакеры рассылают документ MS Word с заголовком «Заявление генерального секретаря НАТО после заседания Совета Россия-НАТО» / «Statement by the NATO Secretary General following a meeting of the NATO-Russia Council», в котором содержится текст оригинального пресс-релиза с сайта. В документ внедрены объекты OLE и Adobe Flash, также содержащие в себе внедрённые объекты. Вредоносный код чрезвычайно сложен для изучения, распознаёт запуск под отладчиком и в песочнице. Из-за его многоуровневой вложенности специалисты назвали его «Шпионской матрёшкой». Шпионский модуль собирает информацию о системе и передаёт её преступникам.

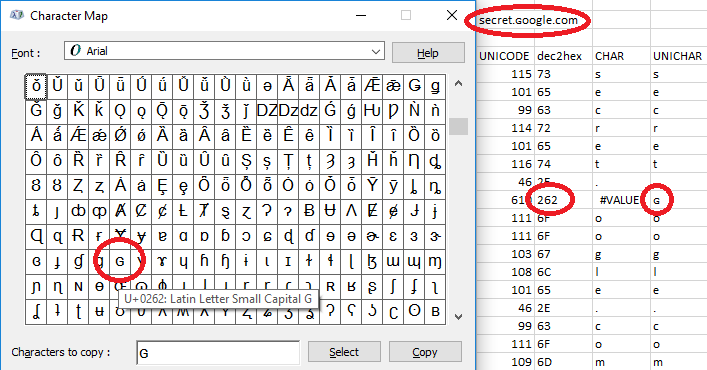

Google пытался засудить россиянина Виталия Попова, который владеет доменом ?oogle.com. Буква «?» в имени домена — это unicode-символ 0262, которого нет на клавиатуре. Примечательно, что еще в ноябре 2016 года специалисты компании Analytics Edge сообщали о рассылках спама в поддержку Трампа с адреса secret.?oogle.com.

Использование Unicode-символов в именах доменов регламентируется стандартом Internationalized Domain Names in Applications (IDNA). В рамках стандарта допускается использование в именах доменов символов национальных алфавитов, причём допускается смешивать в одном имени символы из разных языков. Это даёт злоумышленникам богатые возможности для фишинга.

Старайтесь не кликать по ссылкам, а набирать адрес сайта на клавиатуре.

Новые версии вымогателей Locky и Sage используют общую инфраструктуру для доставки вредоносного кода пользователям. Первые версии вирусов использовали фишинговое письмо, содержащее архив с именем типа «sindy_hot_2016_sex_party_in_the_club.zip». В архиве содержался скрипт, загружающий исполняемый файл вируса.

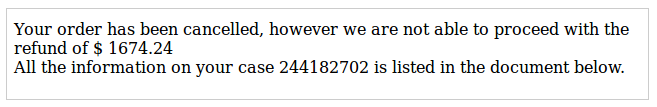

Современные версии фишинговых писем сообщают об отмене финансовой транзакции и возврате денег, и предлагают просмотреть вложенный документ. Архив, содержащий Locky, содержит также загрузчик для Sage, а архив с Sage — для Locky.

Forbes сообщает о случаях, когда аферисты с помощью социальной инженерии получали сведения о доходах сотрудников крупных организаций. Например, сотрудница ресторанной сети отправила мошенникам налоговые декларации 4 тысяч своих сотрудников в ответ на поддельное письмо «от основателя компании Скотта Вайза». Налоговые декларации содержат все личные данные, включая номер социального страхования и доход сотрудника, поэтому мошенники смогут использовать их для получения фиктивных налоговых возвратов.

Эксперты ProofPoint сообщают, что после заключения американско-китайского соглашения о кибербезопасности китайские хакеры переключили внимание на другие страны, в том числе на Россию и Беларусь. Для атак используется ZeroT — новый загрузчик вредоносных программ в виде файла справки в формате .chm, который загружает PlugX — инструмент удалённого доступа к системе:

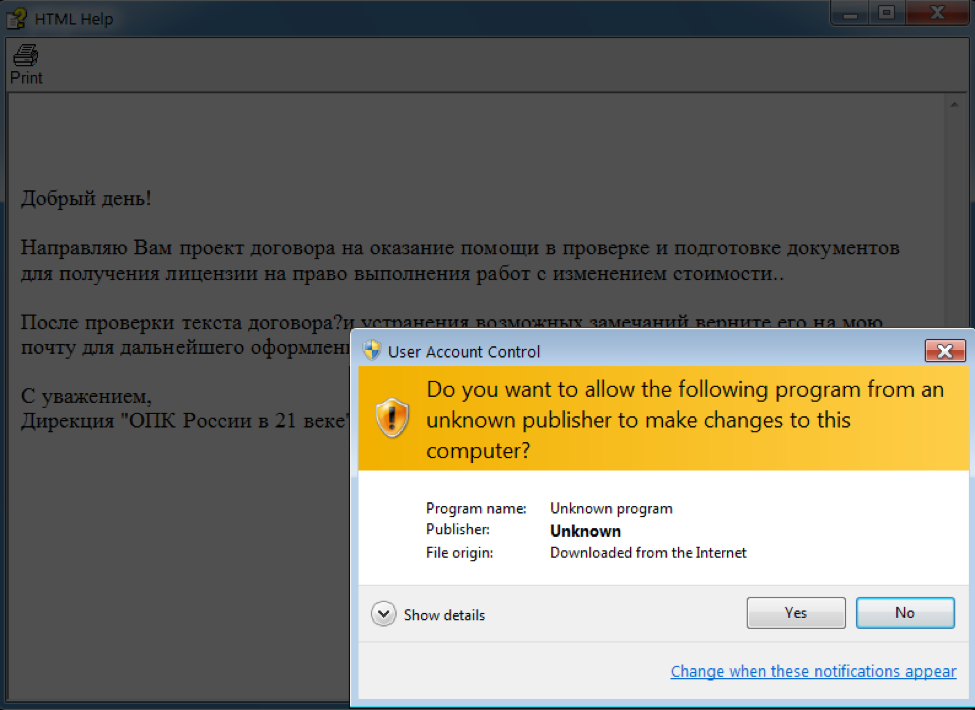

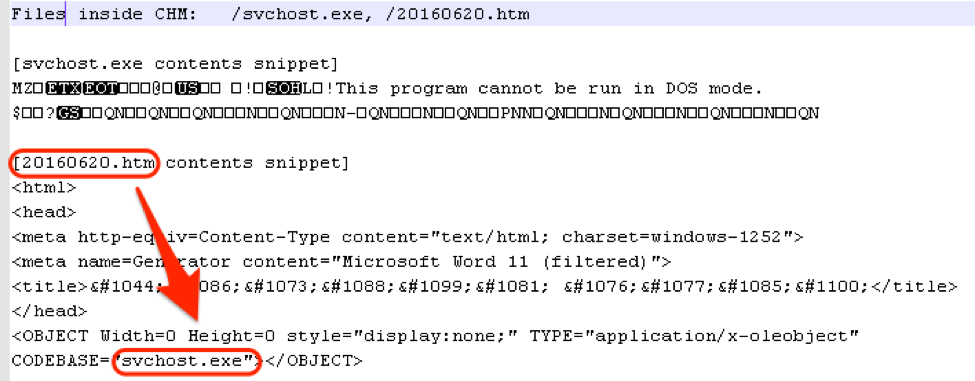

Файл справки написан на русском языке, внутри него находится OLE-объект, содержащий исполняемый файл svchost.exe:

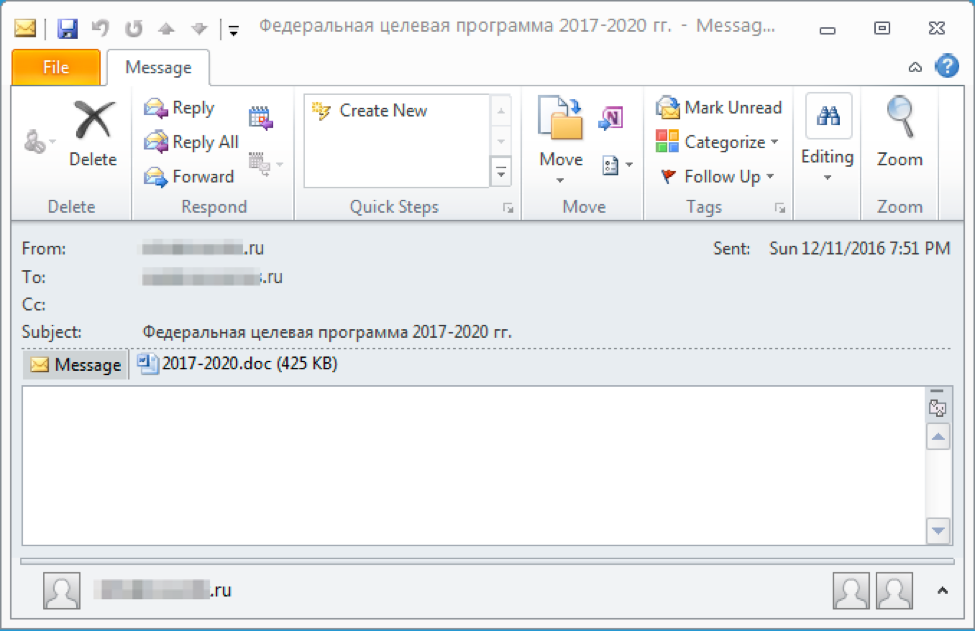

Атакующие также рассылают документы MS Word с темой письма «Федеральная целевая программа 2017-2020 гг.»:

В интернете стали массово появляться клоны сайтов страховых компаний по продаже электронных полисов ОСАГО. Деньги списываются со счёта клиента, иногда он даже получает на почту PDF-файл с поддельным полисом ОСАГО.

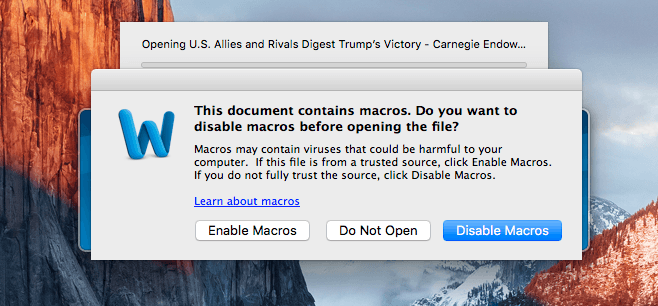

Исследователи опубликовали анализ нового макровируса для MS Word, который работает на macOS:

Жертва получает по электронной почте документ MS Word с именем «U.S. Allies and Rivals Digest Trump’s Victory — Carnegie Endowment for International Peace.docm», при открытии которого появляется запрос на запуск макросов. Если разрешить макросы, распаковывается и запускается скрипт-загрузчик на Python, который скачивает с сайта атакующего основную часть вируса. После установки вирус получает доступ к веб-камере, сохраняет и передает хакерам всё, что пользователь вводил с клавиатуры, историю браузера и другую информацию.

Платежные системы

Сотрудница волгоградского банка продала знакомому кодовые слова одиннадцати клиентов, со счетов которых злоумышленник украл более 4 миллионов рублей.

Трое жителей посёлка Жешарт республики Коми осуждены за компьютерное мошенничество. Осенью 2014 года они приобрели вредоносную программу, которая распространялась через СМС. Программа устанавливалась на смартфоны жертв и похищала с их банковских счетов небольшие суммы, а СМС-уведомления о списании средств удаляла. В общей сложности преступники похитили 250 тысяч рублей у 34 человек.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru