Антифишинг-дайджест №9 с 23 по 29 марта 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 23 по 29 марта 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Китайские мошенники устанавливали фальшивые базовые станции сотовой связи для распространения троянской программы Swearing Trojan. С базовых станций рассылались фишинговые СМС от имени China Telecom или China Unicom. В СМС была ссылка, по которой загружался троян.

Смартфоны OnePlus 3/3T на базе OxygenOS 4.0.2 можно взломать через зарядное устройство.

Сначала используются уязвимости CVE-2017-5622 и CVE-2017-5626 для получения прав суперпользователя, после чего системный раздел заменяется на вредоносный. Затем через уязвимости CVE-2017-5622, CVE-2017-5624 и CVE-2017-5626 взломщики устанавливают вредоносное ПО и получают полный контроль над устройством:

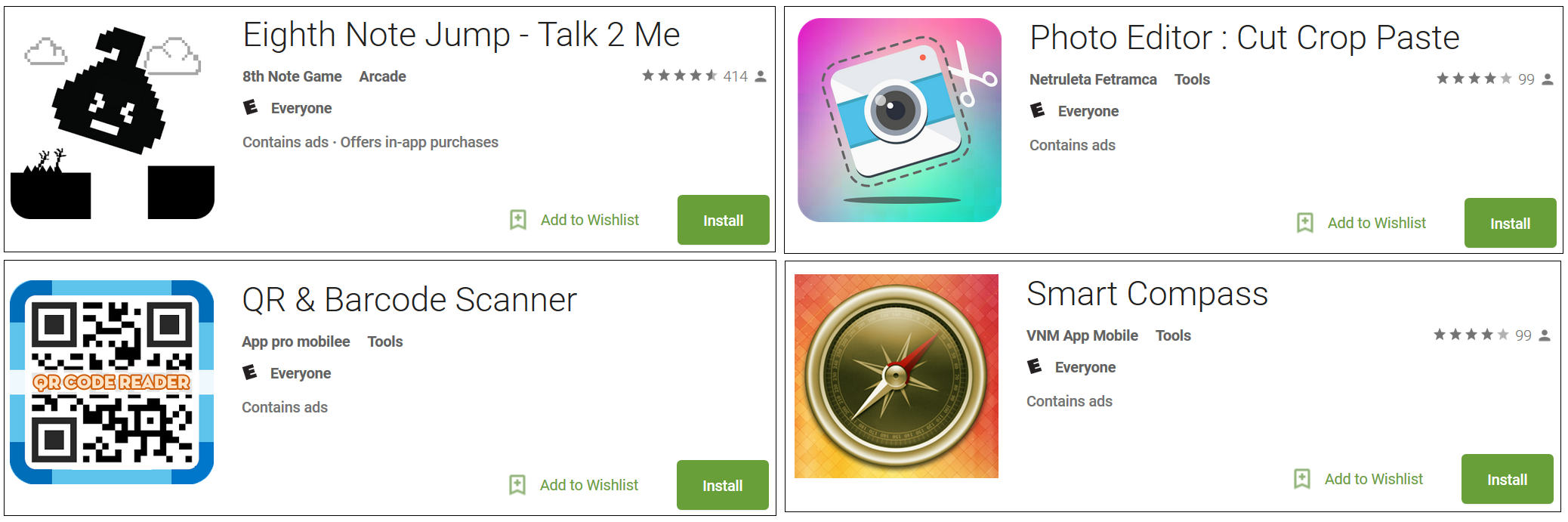

Из Google Play удалены 12 фальшивых сборок легитимных приложений, созданных с целью агрессивной демонстрации рекламы:

Фальшивое приложение пытается обманом заставить пользователя наделить его привилегиями администратора, после чего начинает показывать рекламу во весь экран, открывать ссылки в браузере, запускать YouTube-видео, открывать установленные приложения и создавать ярлыки на домашнем экране.

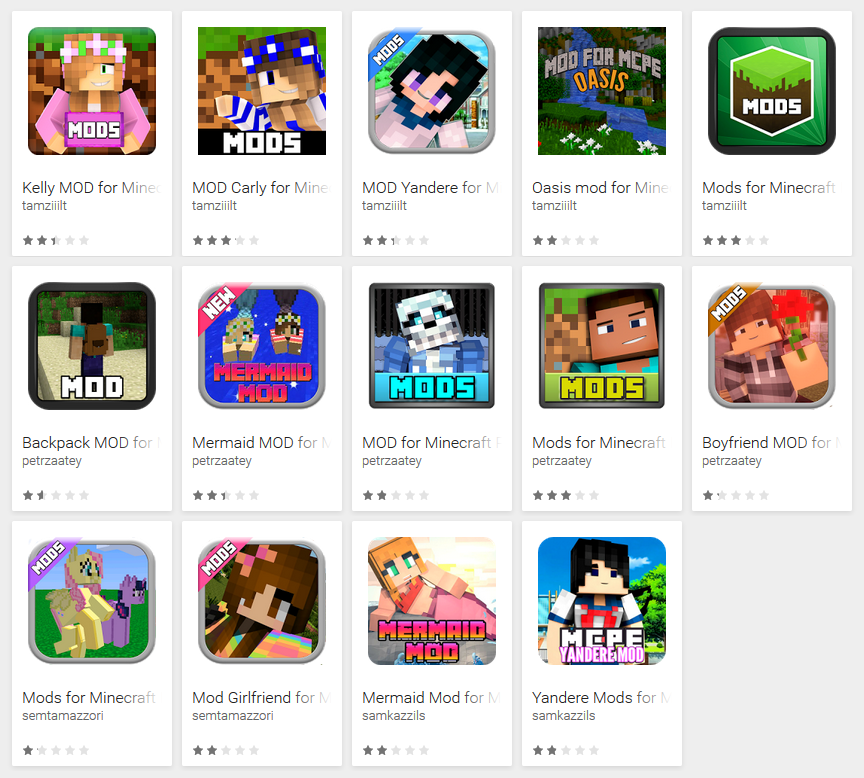

В Google Play обнаружено 87 вредоносных приложений, замаскированных под дополнения к Minecraft. Вместо ожидаемых программ, пользователи получали рекламу и ссылки на мошеннические сайты.

Часть приложений имели плохой рейтинг и отзывы, так что опытные пользователи могли избежать их без особенного труда. Другие приложения после запуска предлагали загрузить некий мод, но нажатие на кнопку Download лишь запускало браузер и открывало в нем ссылки на сайты с рекламой или мошенническими контентом:

Суммарно приложения были загружены почти миллион раз.

Во встроенном веб-сервере автоматов для мойки и дезинфекции Miele Professional PG 8528 PST10 обнаружена уязвимость, которая позволяет неавторизованному злоумышленнику получить доступ к устройству и использовать его для проведения атак. Производитель пока не выпустил обновление.

Вредоносные программы

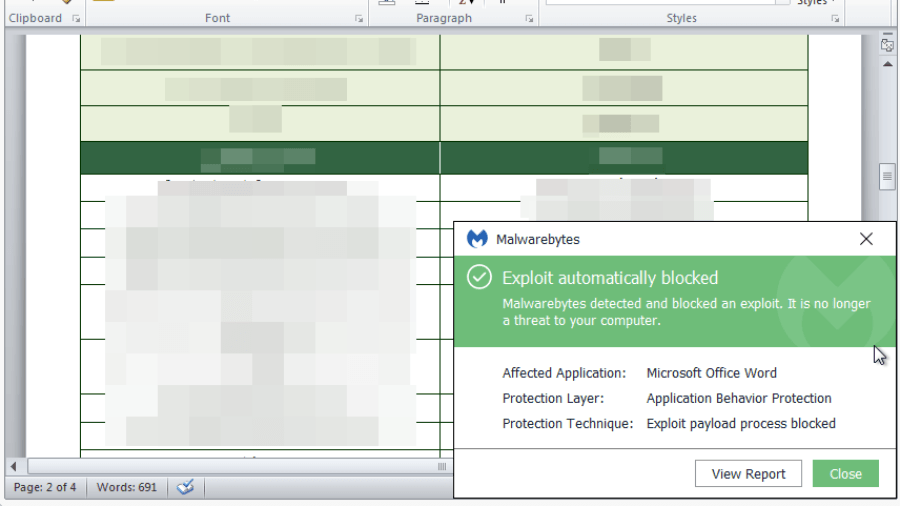

Хакеры атаковали правительственные организации Саудовской Аравии с помощью фишинга с «зараженным» документом MS Word на арабском языке:

При открытии документ запрашивает разрешение на включение макросов. Если это происходит, вредоносная программа рассылает свою копию всем контактам в MS Outlook, а также похищает информацию с зараженного компьютера.

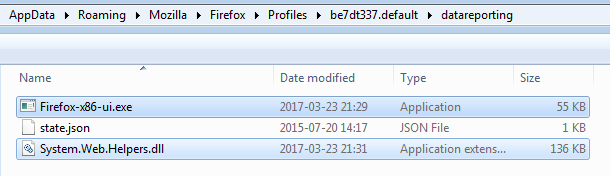

Основной исполняемый файл троянской программы переименован в Firefox-x86-ui.exe:

Исследователи выяснили, что для распространения шифровальщика Cerber хакеры легально арендуют хостинг и другую инфраструктуру у нескольких провайдеров. Это позволяет поддерживать хороший уровень доступности всех ресурсов, необходимых злоумышленникам.

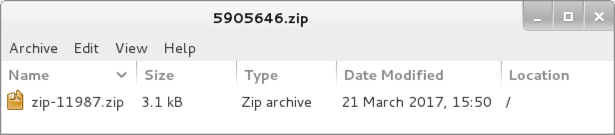

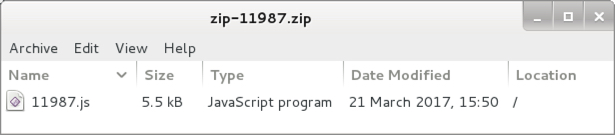

Шифровальщик распространяется в фишинговых письмах без темы, с двойным вложенным .zip-архивом, внутри которого находится .js-скрипт или документ MS Word с макросом:

При запуске такого скрипта или разрешения макросов все файлы будут зашифрованы:

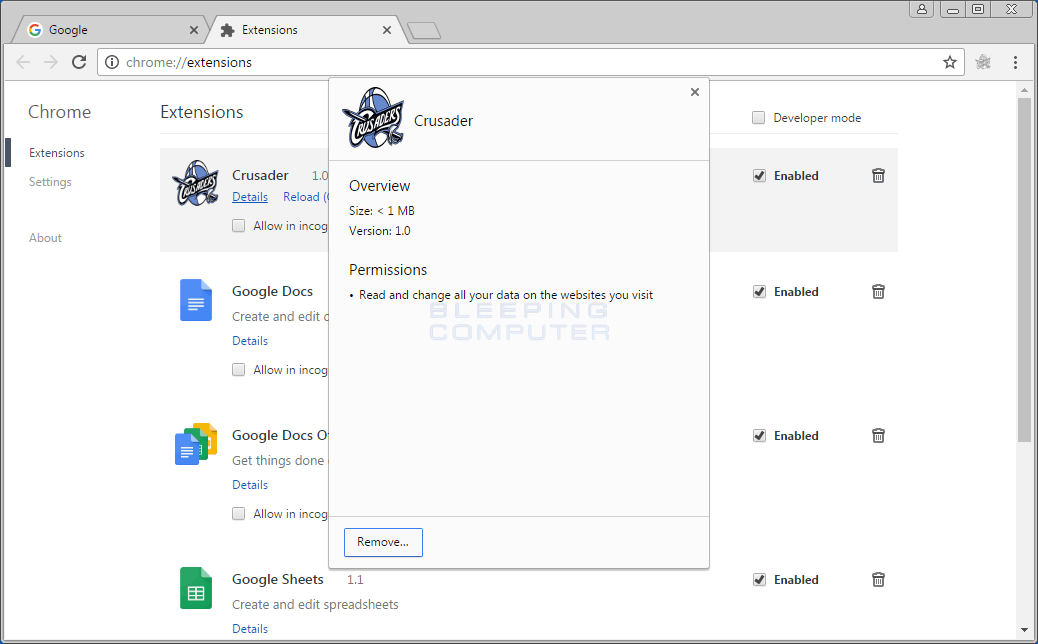

Рекламная вредоносная программа Crusader распространяется через расширения для Chrome, аддона для Firefox или helper object для Internet Explorer:

Программа может просматривать и модифицировать пользовательский трафик — например, подменять стартовую страницу, поисковую систему по-умолчанию или показывать рекламу на любых сайтах.

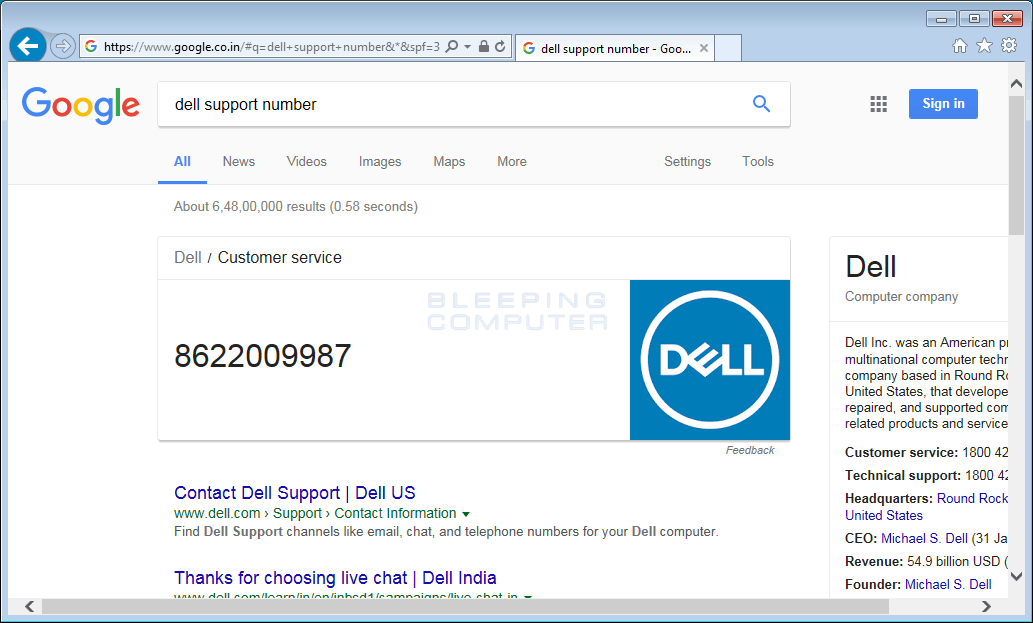

Программа уже перехватывает поисковые запросы пользователей и подменяет телефонные номера поддержки многих известных компаний. В настоящее время изменяются телефоны поддержки Dell и Norton, в будущем преступники явно собираются расширить этот список:

Сайты, мессенджеры и почта

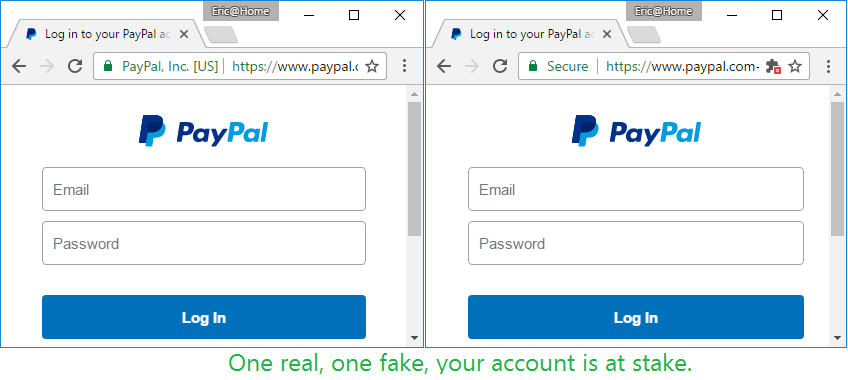

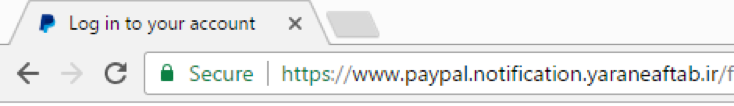

Мошенники используют бесплатные SSL-сертификаты Let’s Encrypt для создания фишинговых клонов платежной системы PayPal:

Посетителю кажется, что сайт настоящий — индикатор HTTPS-соединения выглядит как настоящий, и отличается от оригинального только надписью «Secure» — «Надёжный» вместо названия организации:

На данный момент Let’s Encrypt выдал около 15 тысяч сертификатов для доменов, содержащих слово PayPal.

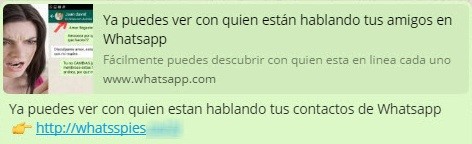

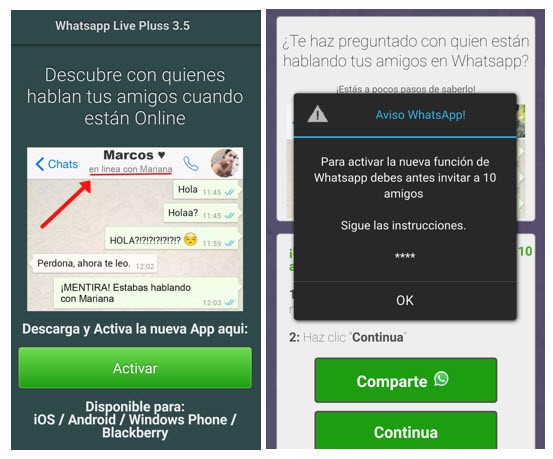

Мошенники предлагают установить приложение, чтобы следить за активностью друзей в WhatsApp:

Жертве обещают, что приложение будет показывать, с кем сейчас общаются пользователи из его списка контактов. Фальшивые скриншоты демонстрируют, как это будет выглядеть (в строке статуса). «Реклама» заканчивается ссылкой на загрузку приложения:

Нажав на ссылку, пользователь делится «рекламой» с десятью друзьями и отправляется на неизвестные сайты.

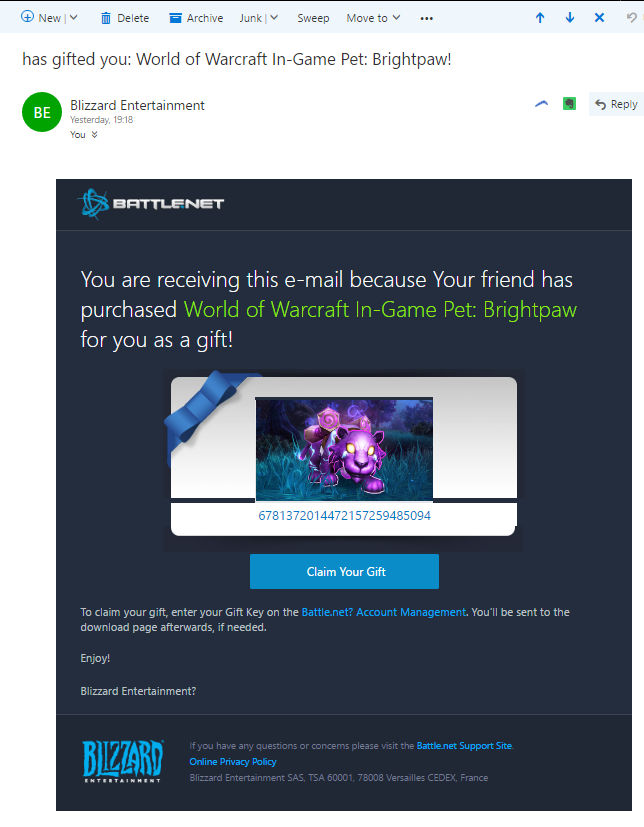

Обнаружена новая фишинговая кампания против игроков World of Warcraft. Мошенники от имени Blizzard сообщают, что кто-то из друзей прислал игроку подарок, для получения которого нужно пройти по ссылке. Ссылка ведет на фишинговый сайт, где у пользователя пытаются украсть логин и пароль:

Следственный комитет России предупреждает о рассылке вредоносных фишинговых писем от своего имени:

Следственный комитет России предупреждает, что никогда не направлял и не направляет какие-либо запросы в государственные учреждения, организации и гражданам посредством электронной почты. В случае получения подобного сообщения его необходимо удалить во избежание заражения компьютера вредоносной программой.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.