Антифишинг-дайджест №23 c 30 июня по 6 июля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 30 июня по 6 июля 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Мобильная безопасность

Активно распространяется новая вредоносная программа под Андроид. По угрозой оказались клиенты российских банков, использующие СМС-банкинг.

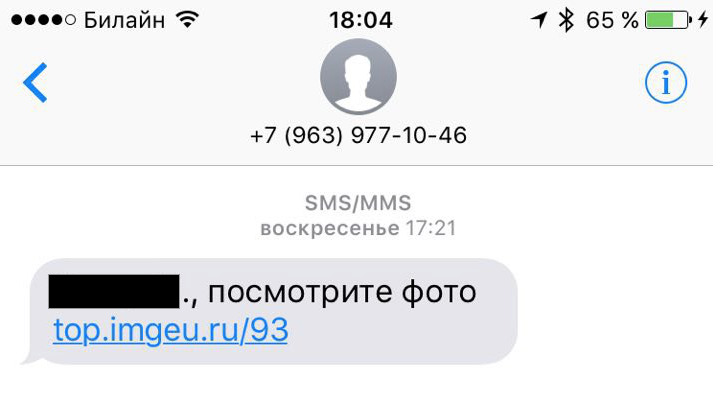

Заражение происходит через СМС-сообщения со ссылками, по которым предлагается скачать и установить вредоносное .apk-приложение:

- Попадая на устройство, вредоносная программа рассылает себя по контактам жертвы.

- Параллельно она делает запрос на номер СМС-банкинга жертвы, узнает баланс и переводит деньги на счета, подконтрольные злоумышленникам. При этом происходит перехват входящих СМС-сообщений, в результате чего жертва не подозревает, что у нее снимают деньги, даже если подключена функция СМС-оповещений.

Исследователи отмечают, что антивирусные программы, установленные на телефонах жертв, не детектировали приложение как вредоносное.

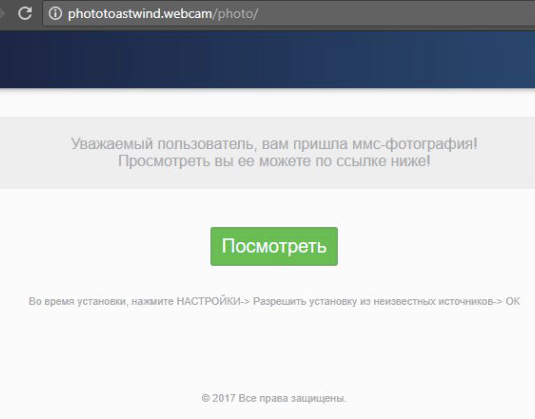

Исследователи сообщают о вредоносной программе CopyCat, которая умеет повышать свои привилегии до рута и уже заразила 14 миллионов Андроид-устройств:

Программа распространяется через сторонние магазины приложений и фишинговые рассылки.

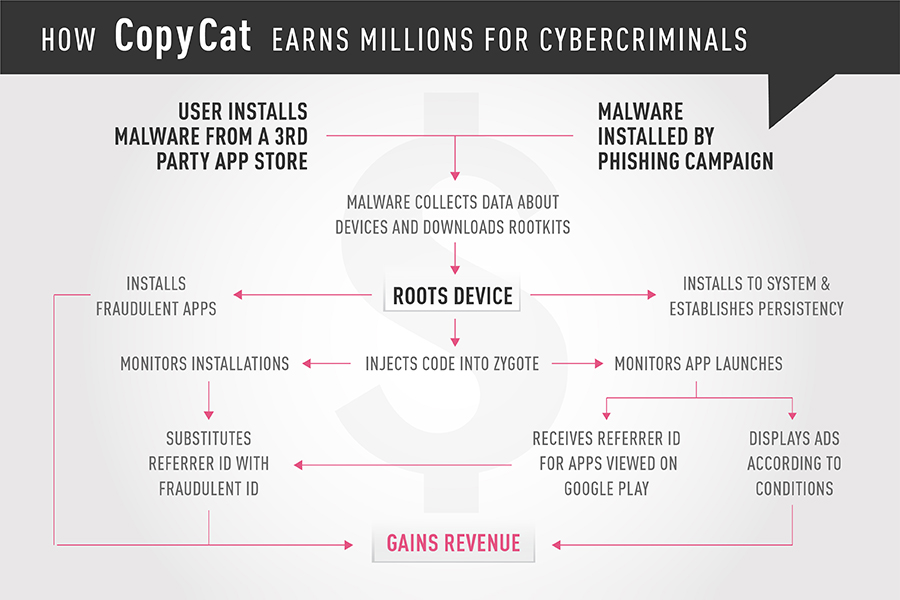

Журналисты обнаружили мошеннический сервис, который предлагает своим клиентам простую услугу: автоматические телефонные звонки, которые будет выполнять «робот», притворяющийся автоматической службой банка.

Таким способом предлагается выманивать у жертв реквизиты банковских карт или другие личные данные, например девичью фамилию матери.

The Telegraph стало известно о том, что хакеры пытаются по телефону выяснить логины и пароли членов парламента Великобритании.

Сайты, мессенджеры и почта

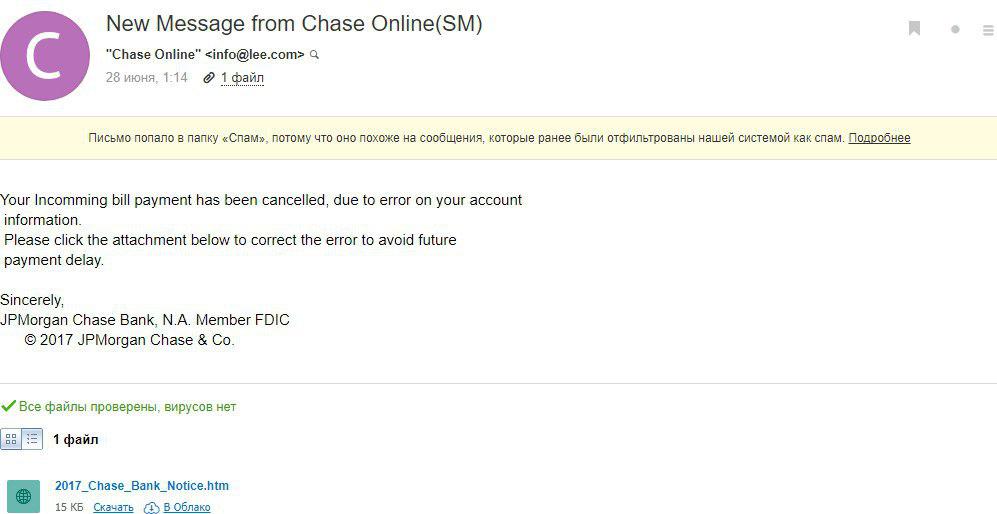

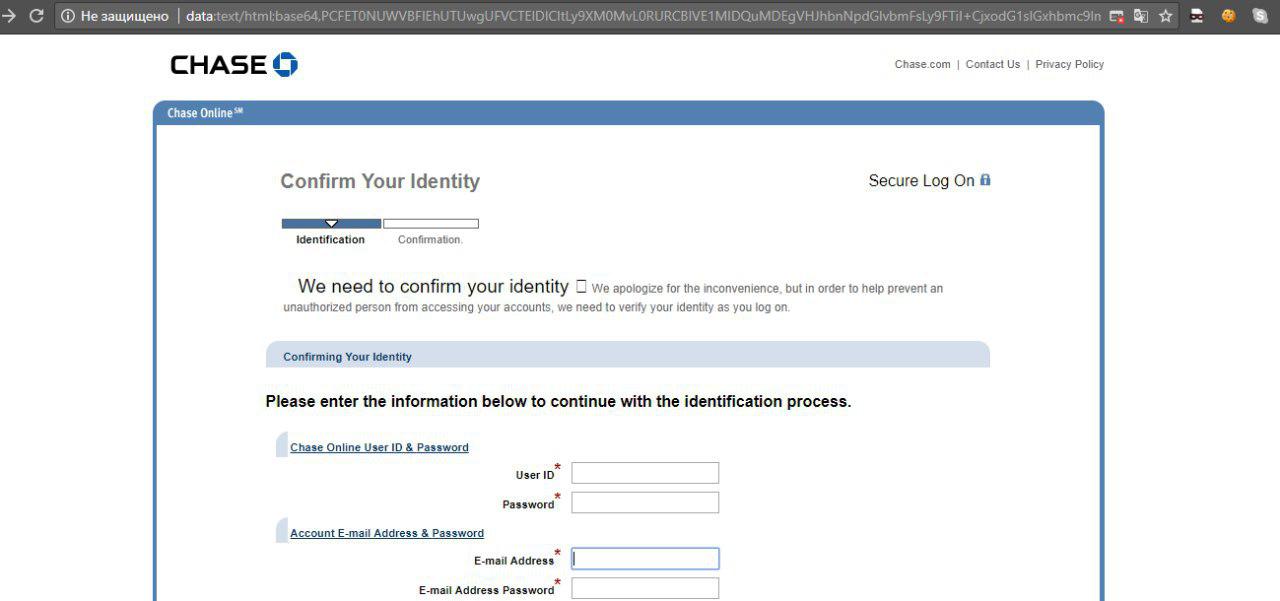

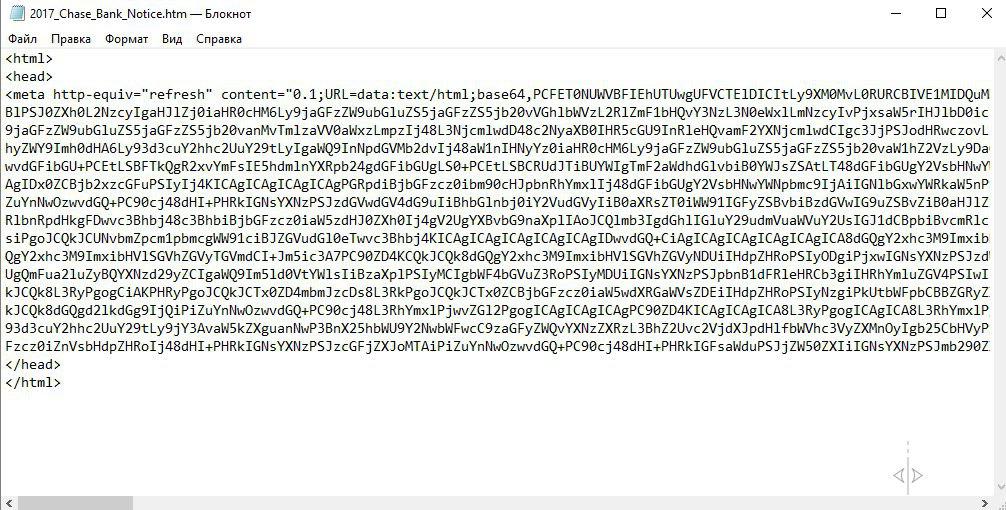

Специалисты Антифишинга зафиксировали новую атаку на клиентов банка JPMorgan Chase & Co:

- Атака начинается с фишингового письма.

- Во вложении к письму находится html-файл, генерирующий форму для Chase Online User ID и пароля, а также пароля от электронной почты.

- Все данные из формы отправляются на сайт злоумышленников.

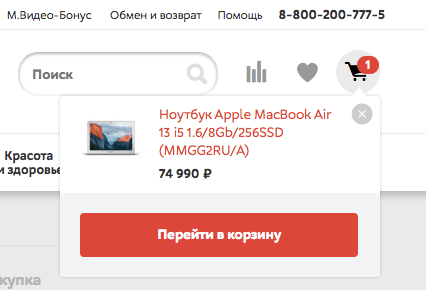

Однопиксельные трекинговые изображения размещаются на сайтах и позволяют отследить поведение и интересы пользователей. Подобную же роль выполняют кнопки социальных сетей, размещенные на сайтах, которые затем помогают показывать таргетированную рекламу. Этим пользуются, например, онлайн-магазины:

Для защиты на сайтах рекомендуется использовать, например, privacy-badger плагин. В почте рекомендуется по-умолчанию отключать загрузку изображений, а в офисных документах — оставлять включенным «защищенный режим».

Не выкупленный товар в корзине интернет-магазина приводит к навязчивой рекламе в двух популярных социальных сетях.

Исследователи предупреждают, что трекинговые изображения также могут встраиваться в письма и документы, а потенциальному злоумышленнику позволяют узнать IP-адрес компьютера, версию операционной системы и браузера, почтовой программы и офиса, а также определить и эксплуатировать уязвимости в них.

Владельцы нового спам-сервиса теперь берут деньги не только у своих клиентов за рассылку большого объема писем, но также у их жертв за ее прекращение.

Правительство США предупредило промышленные предприятия о киберпреступной кампании, направленной против представителей электроэнергетического и ядерного комплекса. Как сообщает Reuters со ссылкой на отчет Министерства внутренней безопасности США и ФБР, с мая текущего года с помощью фишинга злоумышленники похищают учетные данные для доступа к сетям интересующих их предприятий.

Вредоносные программы, уязвимости и эксплойты

4 июля Центральное телевидение КНДР объявило о проведении первого успешного испытательного запуска межконтинентальной баллистической ракеты. Почти сразу была обнаружена фишинговая кампания, нацеленная на тех, кто хочет узнать подробности:

Жертвам предлагается открыть вредоносный документ MS Word, который на самом деле установит в систему троянскую программу KONNI (средство удаленного доступа для злоумышленников).

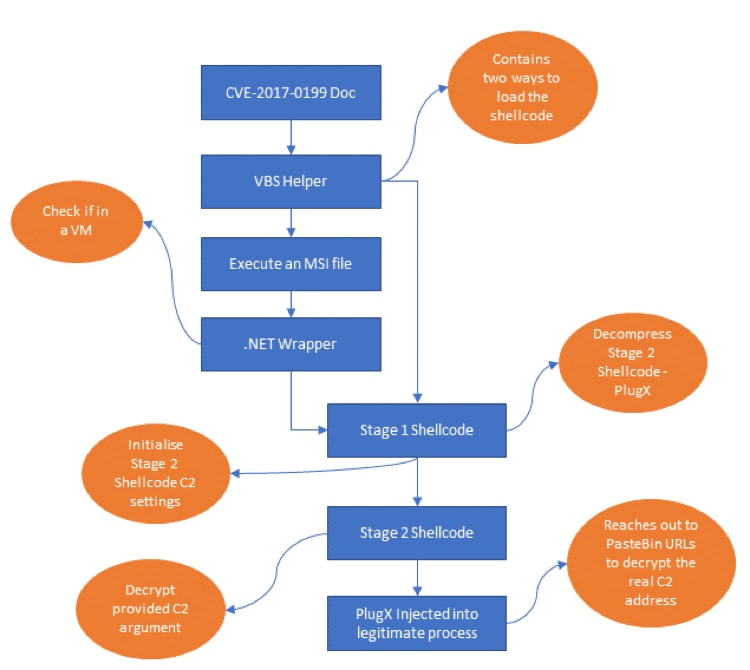

Исследователи обнаружили новые модификации известного трояна PlugX, который распространяется через вредоносный документ MS Word с названием New Salary Structure 2017.doc / Новый порядок выплаты зарплат 2017.doc.

Для запуска кода злоумышленники эксплуатируют уязвимость CVE-2017-0199 в MS Office, и специалисты уже не раз фиксировали использование этого бага в ходе хакерских кампаний в Китае и Иране.

С помощью макросов MS Word эксперту удалось выполнить произвольный код с административными правами на самой защищенной версии MS Windows 10 S.

Эта версия системы ограничивает пользователя запуском приложений, установленных через официальный магазин и не предоставляет доступ к панели управления, инструментам скриптинга и PowerShell. С помощью макроса эксперту удалось выполнить DLL-инъекцию, получить административные привилегии и удаленный доступ к системе. Чтобы система воспринимала документ как доверенный и позволила запустить макрос, его пришлось загружать из сетевой папки.

В смартфонах Lenovo VIBE устранены уязвимости, через которые злоумышленник мог получить права суперпользователя на устройствах.

Криптовалюты

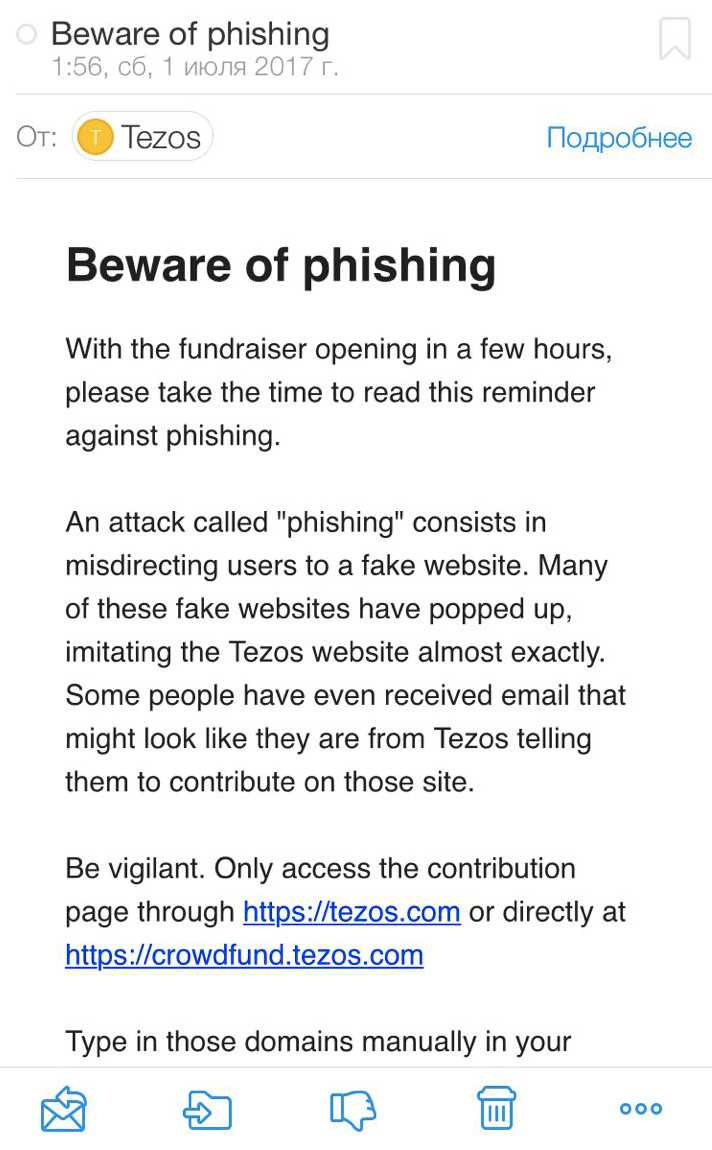

Специалисты Антифишинга отмечают новый вектор для фишинговых атак: в дни проведения популярных ICO либо в preICO, мошенники рассылают письма с ссылками на фишинговые страницы, где указаны адреса кошельков злоумышленников, вместо настоящих.

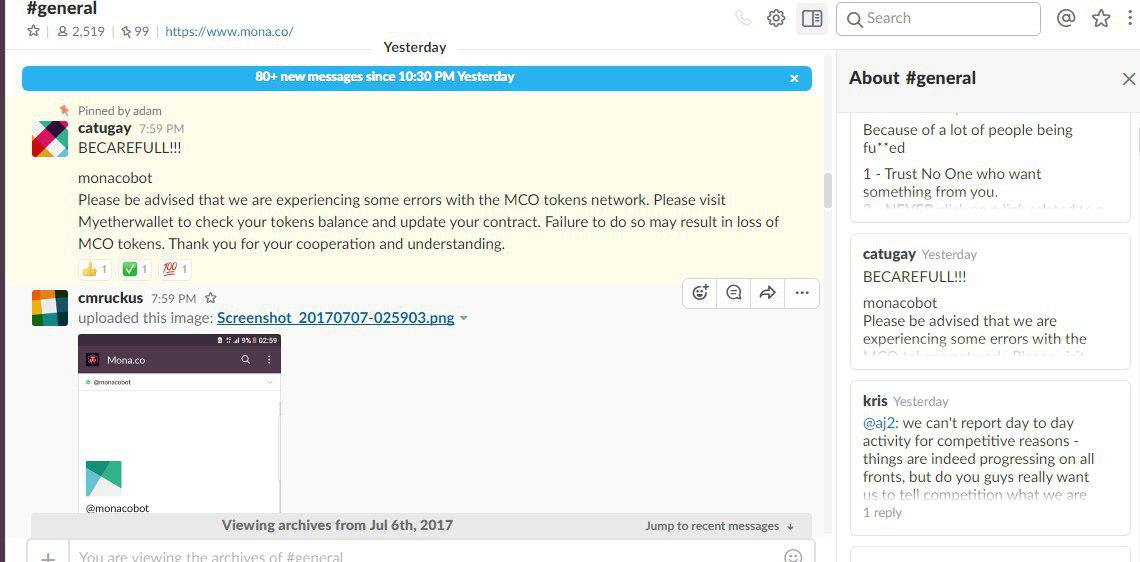

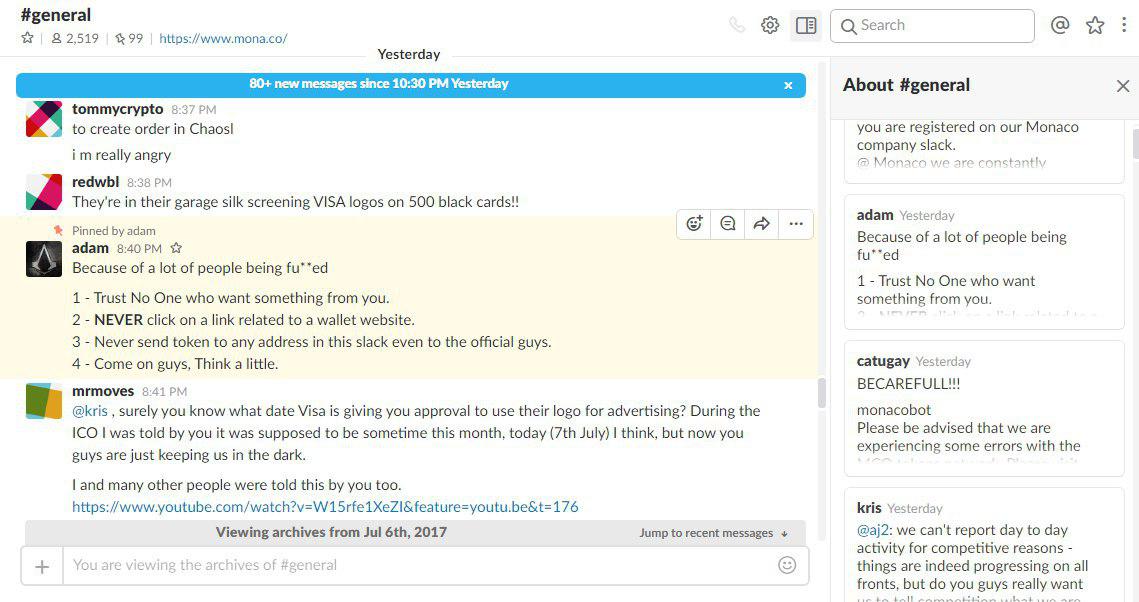

Пример оповещения о подобном фишинге:

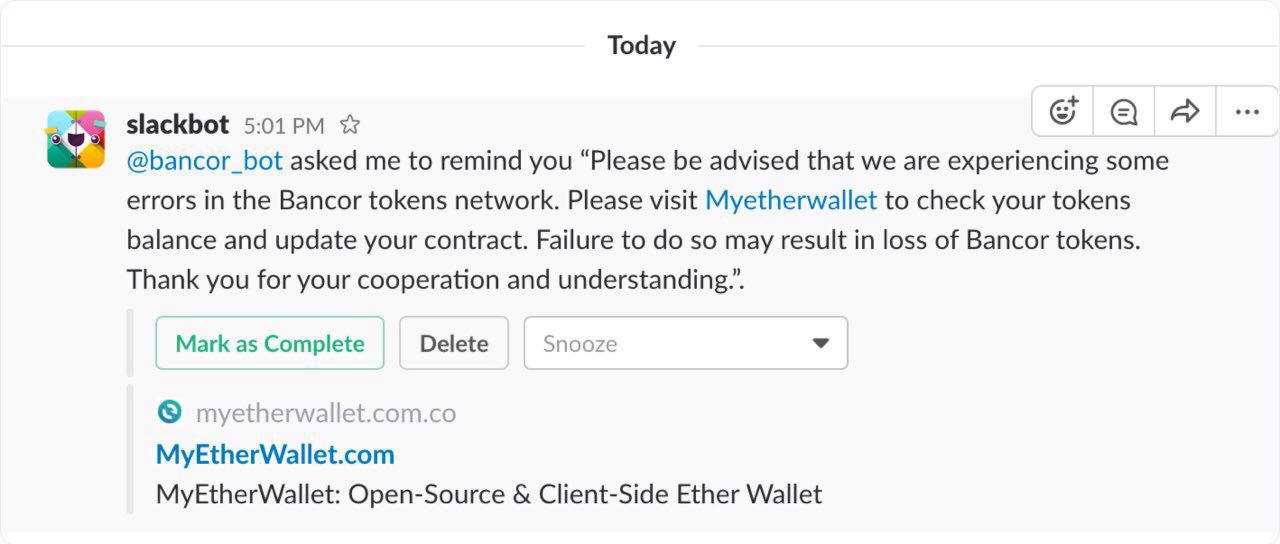

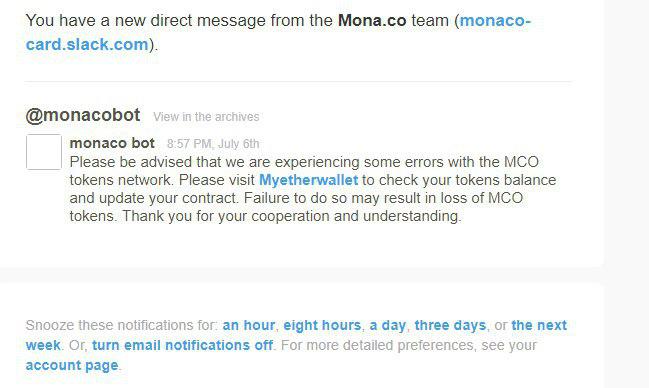

Также для распространения поддельных ссылок могут использоваться боты в открытых официальных чатах:

Крупнейшая в Южной Корее криптобиржа Bithumb взломана через атаку на сотрудника.

Представители Bithumb утверждают, что атака была направлена не на внутреннюю сеть биржи, серверы и кошельки с цифровой валютой, а на компьютер одного из сотрудников биржи.

- После хищения пользовательских данных из компьютера сотрудника Bithumb, мошенники занялись “голосовым фишингом”.

- Так, один из пользователей заявил, что ему позвонили, представились работником Bithumb и попросили продиктовать одноразовый пароль, присылаемый на email.

- После того, как клиент корейской биржи выполнил просьбу “сотрудника”, с его аккаунта были похищены биткоины на сумму, эквивалентную $8 700.

Злоумышленники смогли получить доступ к кошелькам пользователей Classic Ether Wallet через компрометацию сайта ClassicEtherWallet.com. Наиболее вероятной техникой атаки стал телефонный звонок администраторам, ответственным за настройки ДНС, с просьбой сменить настройки и перенаправить запросы на поддельный сайт.

Культура безопасности

По данным ESET, четыре компании из пяти недооценивают риски информационной безопасности, связанные с человеческим фактором.

- 69% респондентов никогда не проходили обучение основам кибербезопасности в своих компаниях.

- Еще 15% участников опроса сообщили, что их работодатели ограничились минимальным объемом информации.

Безопасность и человеческий фактор

Насколько безопасно ведут себя ваши сотрудники? Что вы делаете или планируете сделать, чтобы сформировать желаемое поведение?

Мы просим вас ответить на несколько вопросов и обещаем поделиться результатами, если это будет вам интересно:

Опрос проводится совместно с Исследовательским Центром Корпоративной безопасности.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.