Антифишинг-дайджест №32 c 1 по 7 сентября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 7 сентября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

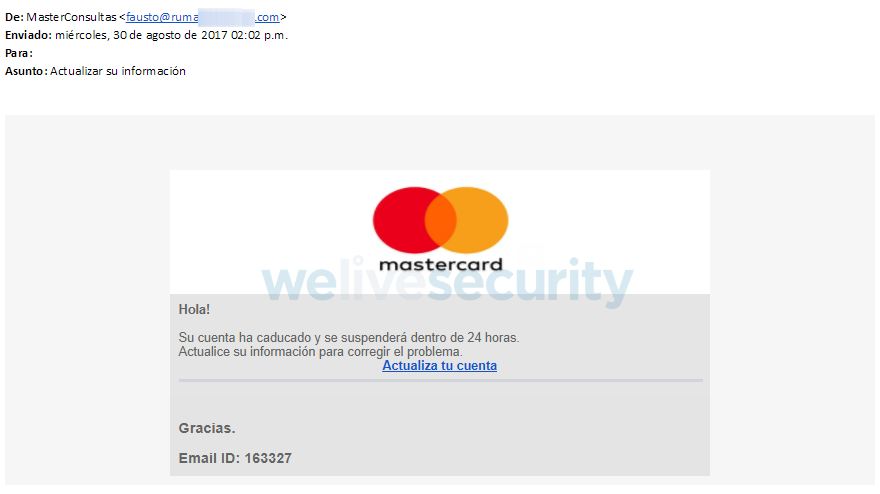

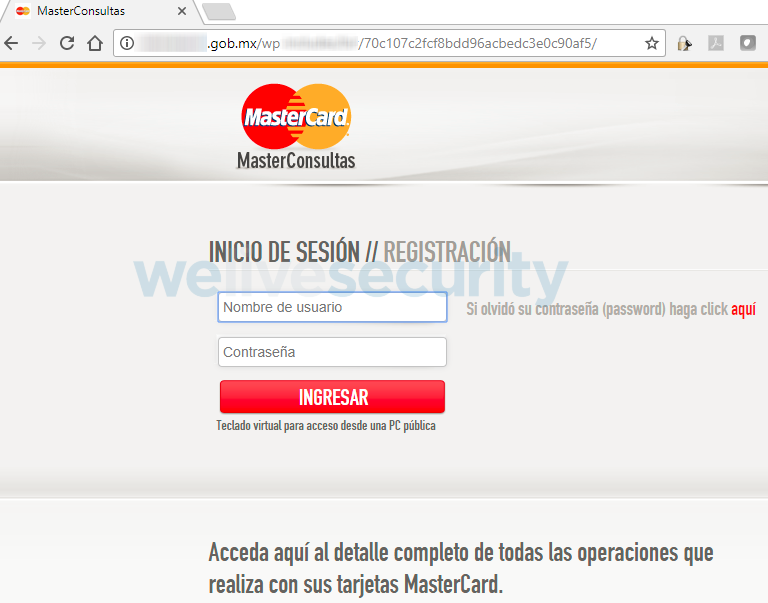

Новая мошенническая рассылка от имени платежной системы Mastercard использует фишинговую страницу на домене gob.mx, который принадлежит правительству Мексики:

- Письмо злоумышленников начинается с неперсонализированного приветствия.

- Получателю сообщают о блокировке учетной записи в платежной системе.

- Чтобы восстановить доступ «к сервисам Mastercard», необходимо перейти по ссылке.

- На сайте пользователю предлагают ввести персональные и платежные данные, включая номер, срок действия и CVV-код банковской карты:

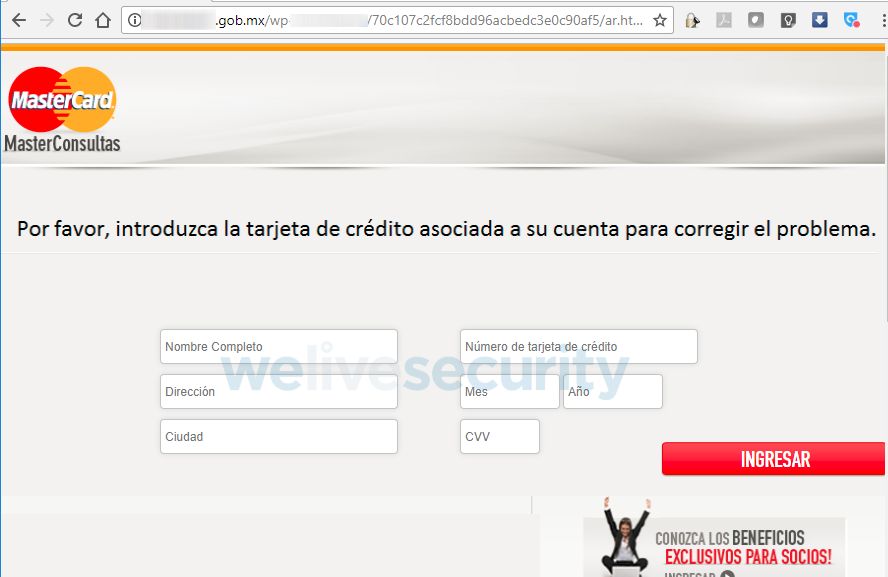

Новые версии банкера TrickBot похищают данные из Outlook и браузеров и пытаются похитить данные кошельков криптовалюты:

TrickBot, как правило, распространяется через почтовый спам. Мошенники маскируют свои письма под сообщения от одного из крупнейших британских банков, Lloyds Bank.

Во вложении содержится офисный документ с макросом, который просит пользователя разрешить активное содержимое и скачивает вредоносную программу:

Новейшие образцы TrickBot содержат в файле конфигурации раздел, отвечающий за фишинговый оверлей для страницы входа на сайт Coinbase.com — один из крупнейших криптовалютных веб-кошельков в мире.

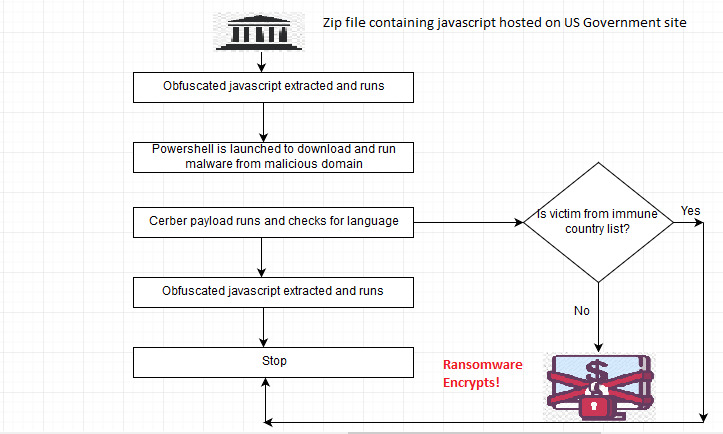

Один из сайтов правительства США содержал вредоносный JavaScript-загрузчик, приводящий к установке на компьютер жертвы программы-вымогателя Cerber:

Для заражения использовался следующий механизм:

- Жертвам отправляли ??ссылку на страницу, на которой размещается ZIP-файл.

- При нажатии на нее извлекался обфусцированный скрипт JavaScript, содержавший команду PowerShell, запускавшую загрузку .gif файла.

- На самом деле вместо картинки на компьютер загружался исполняемый файл Cerber.

Cerber, как и другие вымогатели-шифровальщики, требует выкуп в Bitcoin в обмен на ключ, позволяющий расшифровать данные пользователей.

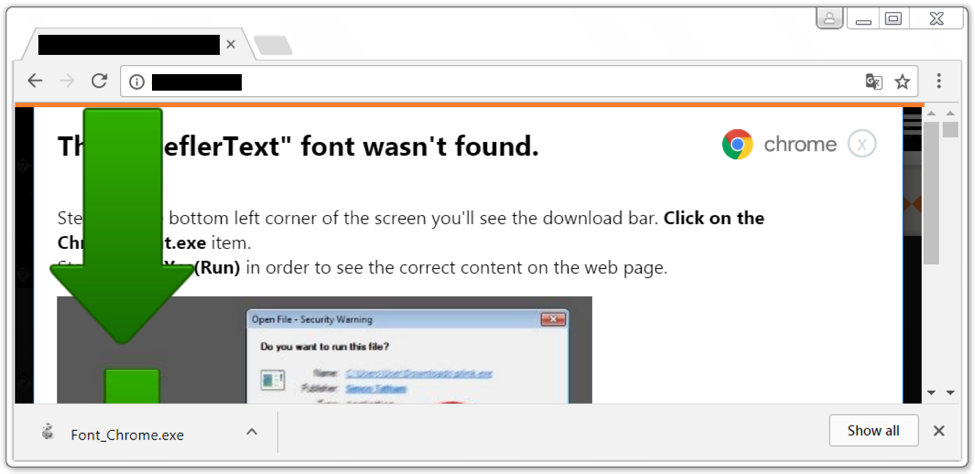

Новый вариант атаки с поддельным шрифтом для Chrome распространяет бэкдор для удалённого доступа.

- Посетителю сайта сообщают о необходимости установить пакет шрифтов HoeflerText. Вредоносный код, вставленный в скомпрометированные веб-сайты, делает содержимое нечитаемым, что вполне укладывается в просьбу установить шрифт.

- Если пользователь соглашается на установку «пакета шрифтов», загружается вредоносный файл Font_Chrome.exe.

Мобильная безопасность

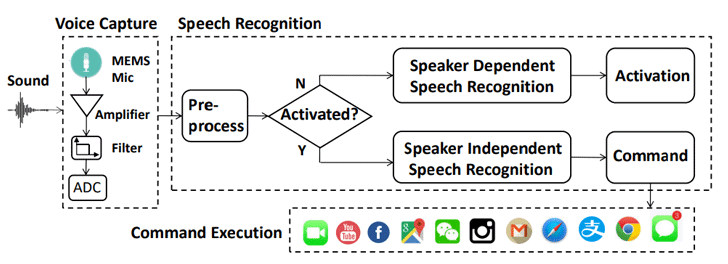

Смартфоны с голосовыми ассистентами Siri или Google Now уязвимы для атаки DolphinAttack:

Фразы типа «Привет, Сири» или «ОК, Гугл» преобразуются в ультразвуковой диапазон, а затем воспроизводятся с помощью обычного смартфона, оборудованного усилителем и ультразвуковым преобразователем. Жертва ничего не слышит, но микрофон смартфона успешно воспринимает и выполняет команды:

Общая стоимость комплекта для атаки — меньше $3.

Из-за уязвимости в API Instagram данные 6 миллионов пользователей были похищены и выставлены на продажу по цене $10 за одну учетную запись. У некоторых жертв утечки число подписчиков в Instagram достигает миллиона.

Руководство Instagram признало ошибку и оперативно опубликовало исправления.

Чтобы обойти сканер лица в смартфоне Samsung Galaxy Note 8, достаточно показать фотографию владельца устройства из социальной сети:

Samsung Galaxy Note 8 Facial Recognition Test: pic.twitter.com/dVooMPMgfh

— Mel Tajon (@MelTajon) 2 сентября 2017 г.

Вредоносное ПО

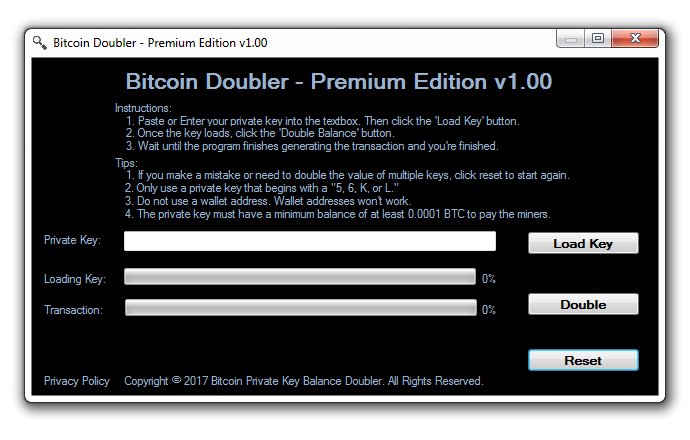

Новый вид мошенничества по очень простому сценарию направлен против владельцев криптовалютных кошельков. Приложение Bitcoin Doubler обещает удвоить баланс криптовалюты на счете пользователя, если он предоставит закрытый ключ своего биткоин-кошелька:

Большинство антивирусов не считают Bitcoin Doubler вредоносной программой: она не загружает на систему жертвы вредоносный код и не осуществляет никаких попыток закрепиться или навредить системе, а только запрашивает у пользователя закрытый ключ его криптовалютного кошелька.

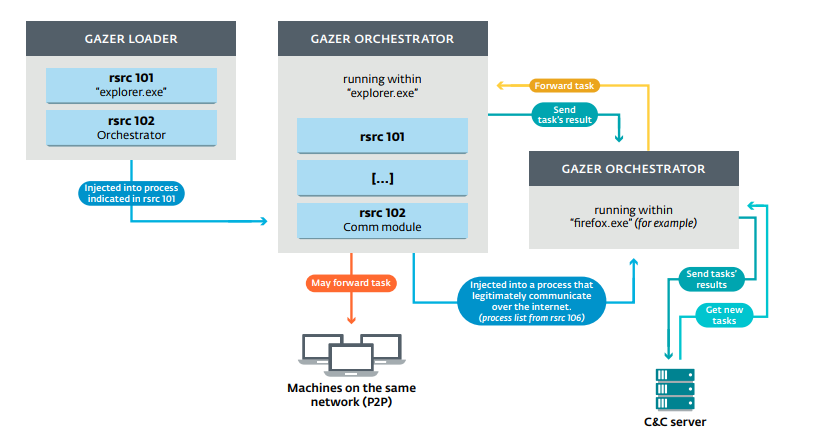

Новый бэкдор Gazer используется в атаках на правительственные и дипломатические учреждения Европы и бывших союзных республик. Вредоносная программа была разработана АРТ-группой Turla, предназначена для хищения данных и распространяется с помощью целевого фишинга:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.