Антифишинг-дайджест №33 c 8 по 14 сентября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 сентября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

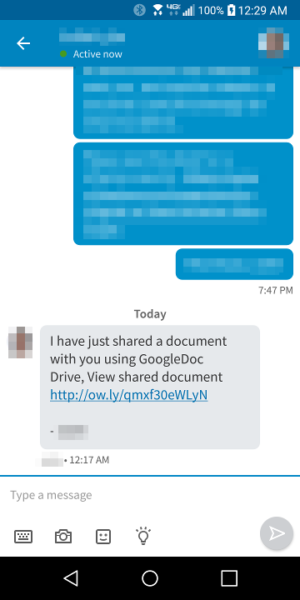

Злоумышленники использовали взломанные учетные записи LinkedIn с хорошей репутацией для отправки фишинговых ссылок через личные сообщения и электронную почту:

В числе прочего, злоумышленники также использовали скомпрометированные премиум-аккаунты, позволяющие общаться с другими пользователями LinkedIn (даже если они не были добавлены в список контактов) по электронной почте при помощи функции InMail.

Сценарий мошенничества:

- владелец учетной записи хочет поделиться документом;

- потенциальная жертва должна пройти по указанной ссылке, которая на самом деле ведет на поддельную страницу авторизации Gmail и других сервисов электронной почты, где запрашиваются учетные данные:

После ввода логина и пароля пользователя переадресуют на расположенный в «Документах Google» документ от американской банковской компании Wells Fargo. Благодаря этому пользователь не сразу догадывается, что стал жертвой мошенников.

Поддельный сайт ado?e[.]com использовался для распространения Beta Bot — троянца, который отключает защитное ПО и предоставляет злоумышленнику возможность взаимодействовать с зараженным компьютером и отправлять команды для перехвата форм для ввода данных.

Злоумышленникам удалось зарегистрировать домен от имени Adobe Systems Incorporated. Вместо обычной буквы «b» в имени домена фигурирует Unicode-символ «?». Злоумышленники могли отправлять ссылку на вредоносный сайт в письме или SMS-сообщении, где URL-адрес обычно подчеркивается, и значок под символом Unicode был бы совсем незаметным.

Мобильная безопасность

Восемь уязвимостей в Bluetooth, объединенных под общим названием BlueBorne, угрожают миллиардам устройств, в числе которых смартфоны под управлением Android и iOS, миллионы принтеров, приставки Smart TV и IoT-устройства.

В случае успешной атаки злоумышленник может захватить устройство, запустить вредоносный код или провести MitM-атаку, чтобы получить доступ к данным без ведома пользователя.

Демонстрация атаки на Android:

Демонстрация атаки на Windows:

Для устранения уязвимостей:

- на Windows достаточно установить последние обновления безопасности;

- на Android рекомендуется отключить Bluetooth до выхода исправлений, и использовать приложение «BlueBorne Vulnerability Scanner» из Google Play Store, чтобы проверить, уязвимо ли устройство для атаки BlueBorne.

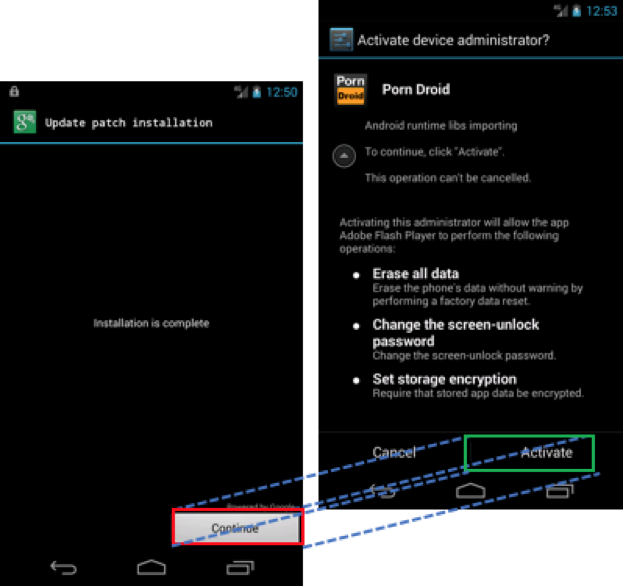

Серьезная уязвимость в операционной системе Android позволяет взламывать смартфоны с использованием всплывающих уведомлений:

Использование окон типа Toast позволяет успешно перекрывать интерфейс приложений, не запрашивая при этом разрешения SYSTEM_ALERT_WINDOW:

- Приложение перекрывает своим интерфейсом окно другого приложения.

- Второе приложение запрашивает права доступа к ACCESSIBILITY_SERVICE или правам администратора на устройстве.

- Первое приложение просит пользователя сделать безобидное действие, например нажать ОК для продолжения.

- Пользователь нажимает на кнопку, тем самым давая второму приложению дополнительные привилегии на устройстве.

Опасность угрожает пользователям всех версий операционной системы за исключением новейшей Oreo 8.0.

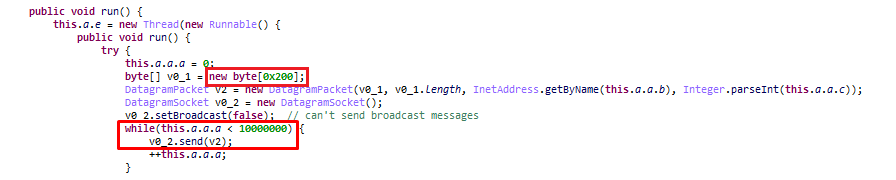

Новая разновидность ботнета WireX использует Android-устройства для атак типа UDP-flood. Бот создает 50 одновременно работающих потоков, каждый из которых может отправлять 10 миллионов UDP-пакетов размером 512 байт:

Для распространения зловред использует Google Play, в котором публикуются сотни мобильных приложений, содержащих вирус. Приложения распространяются на сотни тысяч Android-смартфонов, заражая их и превращая в боты.

Вредонос Xafecopy распространяется под видом полезного приложения и использует WAP-биллинг для кражи денег со счетов пользователей.

Многие сайты имеют специальные текстовые версии, доступ к которым можно получить даже со старых телефонов. Доступ к некоторым разделам таких сайтов можно сделать платным и получать деньги с пользователей, которые заходят на эти страницы. Этим воспользовались авторы Xafecopy для кражи денег со счетов пользователей. Примечательно, что сделать это гораздо проще, чем отправить платную SMS, поскольку для открытия WAP-сайта приложению не требуется запрашивать никаких дополнительных разрешений.

Вредоносное ПО

Устранена уязвимость в Microsoft Office, которая использовалась в целевых атаках для распространения вредоносного ПО FinSpy. Эксплуатация происходила через отправку по почте специального документа с именем «Проект.doc».

Кросс-платформенная атака Bashware использует новую подсистему Windows 10, WSL — Windows Subsystem for Linux, чтобы скрыть вредоносное ПО от антивирусных программ, установленных на компьютере пользователя.

Техника Bashware позволяет автоматизировать все шаги, необходимые для запуска WSL. Развернув Linux-среду, злоумышленник получает возможность через команды взаимодействовать с Windows, скрытно совершая вредоносные действия, в том числе исполнить любое вредоносное Windows-приложение:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.