Антифишинг-дайджест №37 c 6 по 12 октября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 октября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Мобильная безопасность

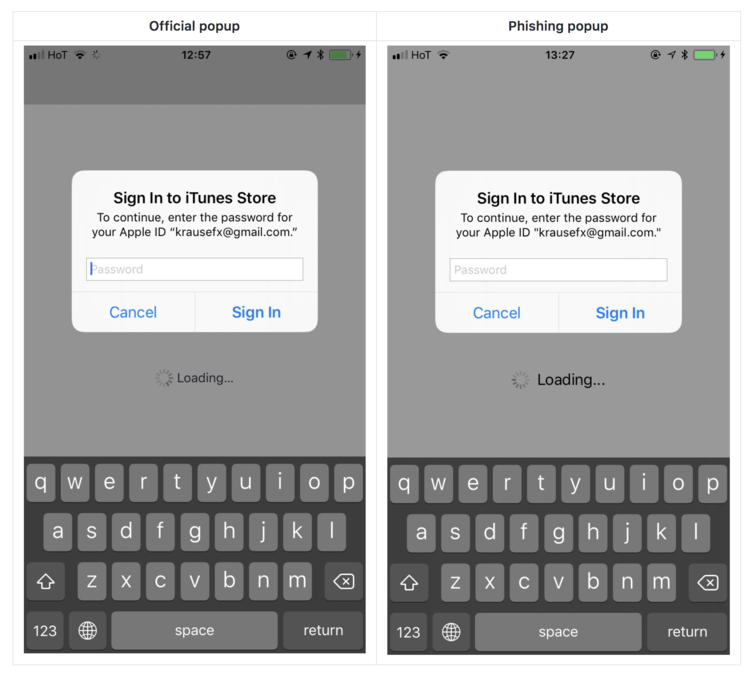

Операционная система iOS имеет особенность, которая позволяет разработчикам приложений создавать диалоговые окна, неотличимые от системных запросов паролей от iCloud, iTunes или GameCenter:

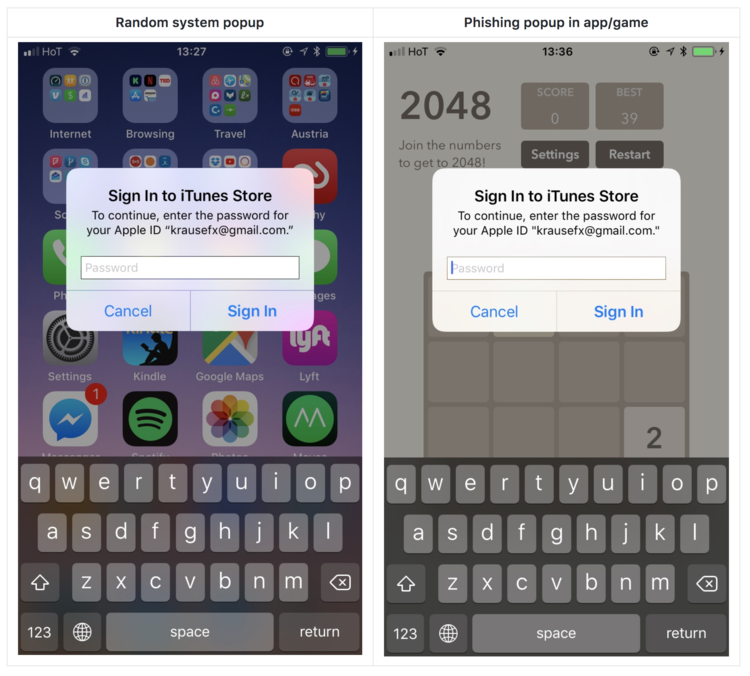

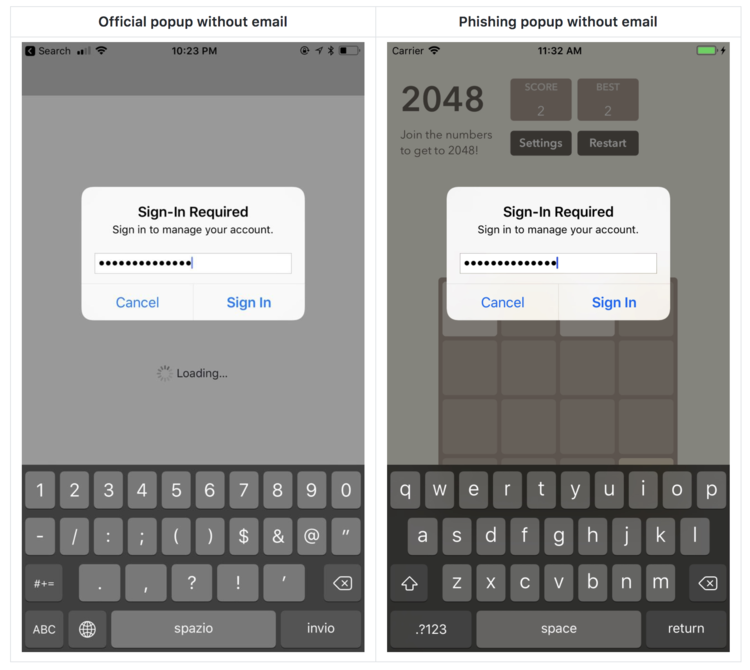

Мошенники могут не знать email-адрес жертвы, поскольку настоящие запросы могут выглядеть вот так:

Чтобы защититься от кражи пароля, просто нажмите кнопку «Home»:

- если диалоговое окно закроется вместе с программой, значит вы стали жертвой фишинговой атаки;

- если диалог останется на экране — всё в порядке, это системный запрос.

Не вводите ваши данные в диалог, вместо этого откройте настройки вручную. Помните, что даже если вы нажмете кнопку «Отмена» после ввода пароля, мошенническое приложение всё равно получит введенные данные.

Сайты, мессенджеры и почта

Злоумышленники использовали сайт Pornhub для раздачи троянца-кликера Kovter через вредоносную рекламу.

- Атака начинается с редиректора, размещенного на advertizingms[.]com, который перенаправляет посетителя на сайт в KeyCDN — крупной сети доставки контента.

- Здесь регистрируются тип браузера и географическое местоположение потенциальной жертвы.

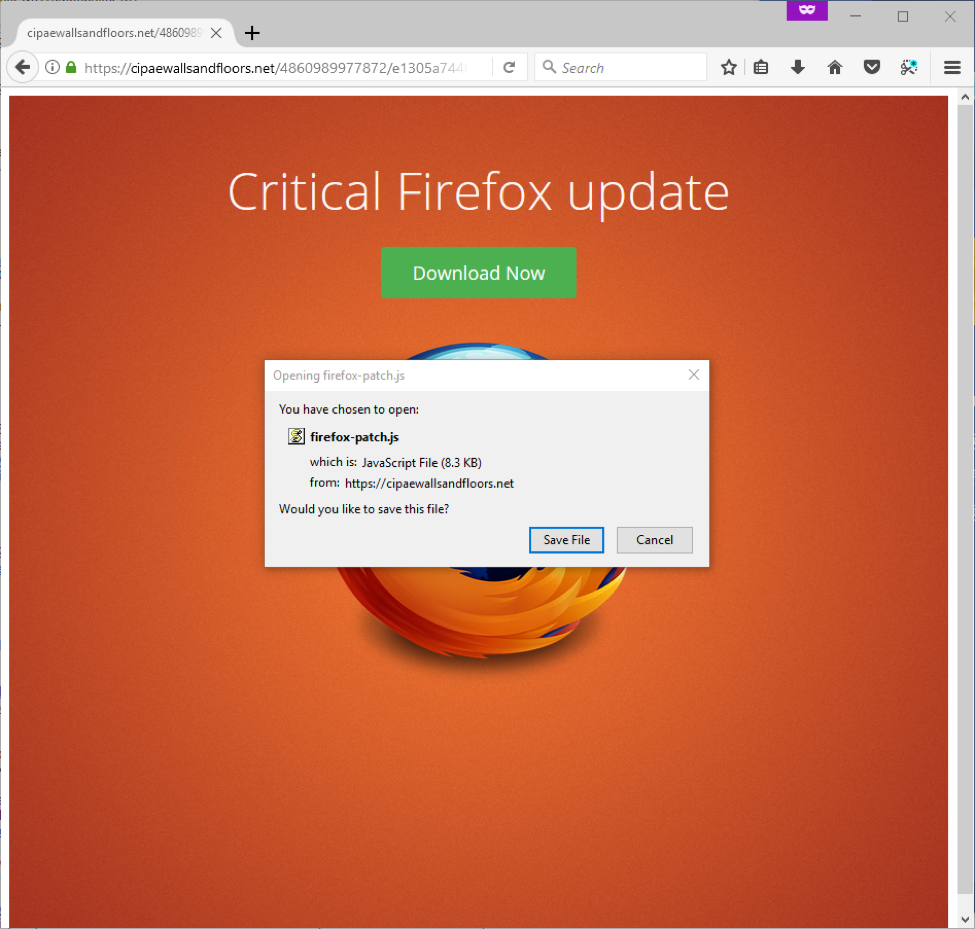

- Затем вредоносная реклама «доставляет» страницу, содержащую сильно обфусцированный вредоносный JS-файл:

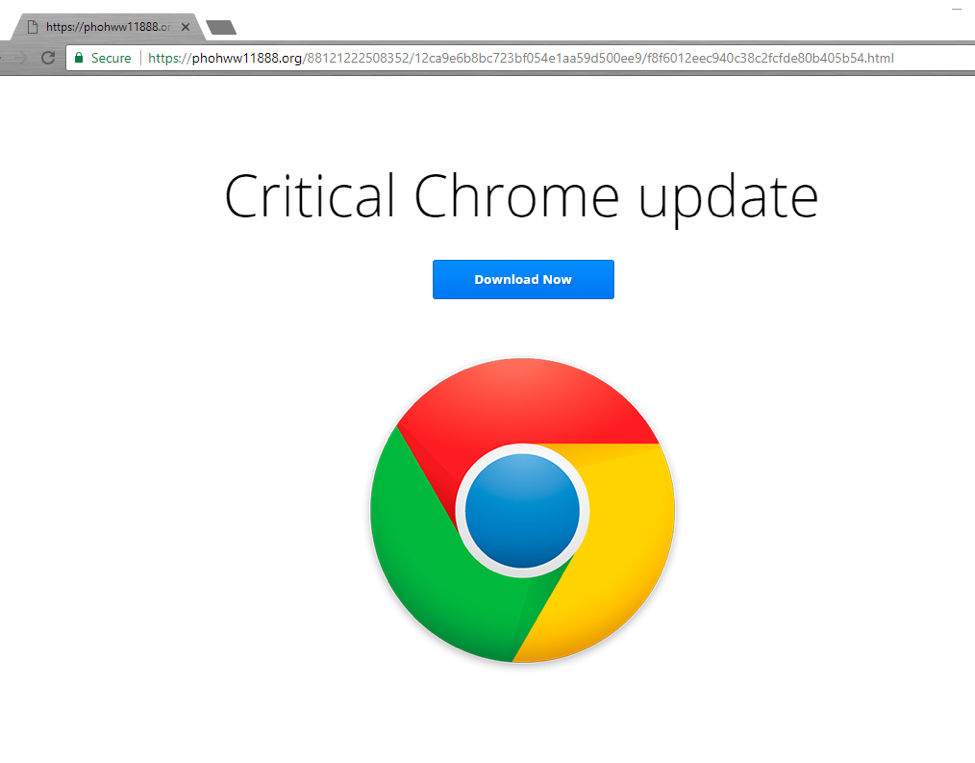

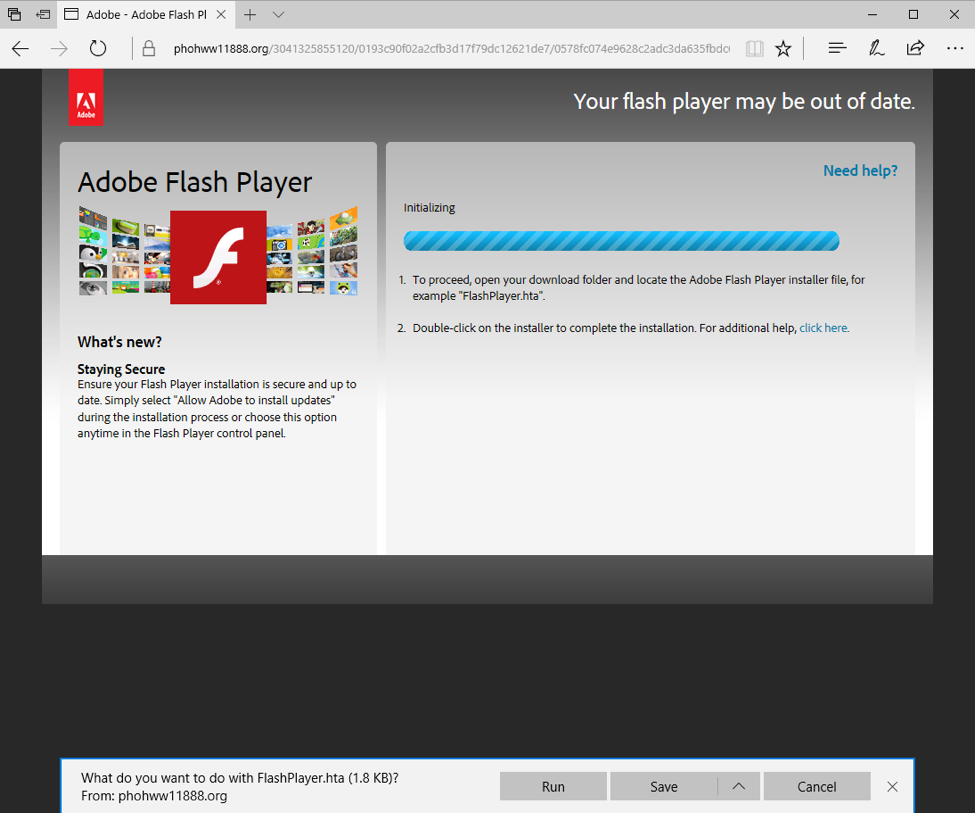

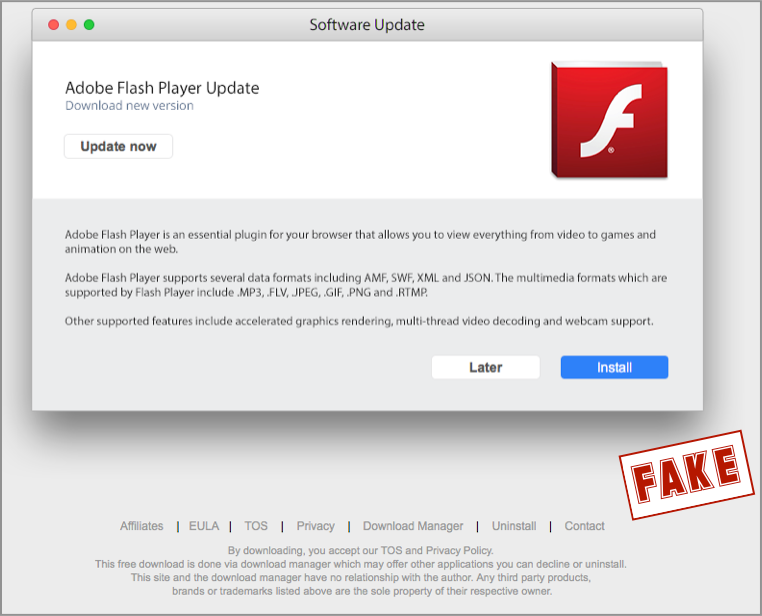

Мошенники используют элементы социальной инженерии, чтобы склонить пользователей к установке фальшивых обновлений, которые объявляются при заходе на страницу с вредоносной рекламой. Если пользователь запустит фальшивый файл «обновления», то даже не заметит перемены в системе, а зловред тем временем запустит скрытый процесс браузера и начнет кликать по рекламным объявлениям, умножая доходы злоумышленников.

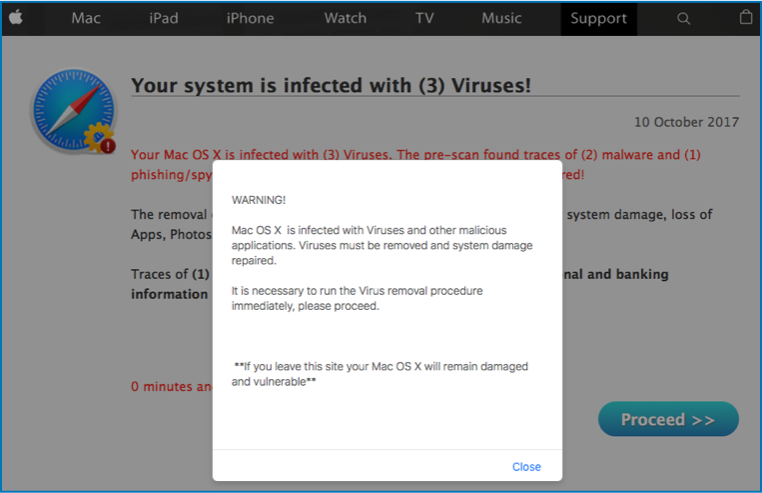

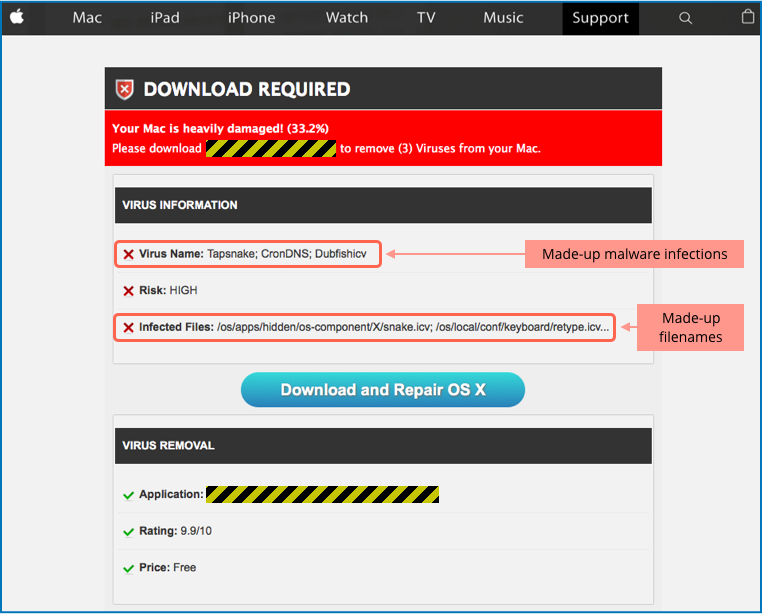

Пользователи компьютеров Apple могут стать жертвами фишинговой атаки, которая распространяется под видом официального уведомления от службы технической поддержки Apple по электронной почте и через сайты:

Пользователя пугают, что его компьютер содержит вирусы или критические уязвимости и предлагают запустить процедуру сканирования компьютера.

Если пользователь соглашается, на его компьютер загружается мошенническое «обновление» для Adobe Flash Player.

На момент выпуска ссылка на загрузку вредоноса уже недоступна.

WhatsApp содержит уязвимость, которая позволяет шпионить за пользователями. Для ее эксплуатации достаточно обладать минимальными техническими навыками, а принять какие-либо меры для защиты от слежки невозможно.

Проблема связана с функциями, отображающими online-статус пользователя и время, когда он в последний раз заходил в сеть. Отключить эту функцию невозможно.

![]()

Если собрать и проанализировать данные о входе в Сеть за определенный период, можно многое узнать о пользователя, в частности, когда он ложится спать, сколько спит и когда просыпается.

Сопоставив данные разных контактов, можно выявить закономерности, позволяющие определить, кто, с кем, когда и как долго общался.

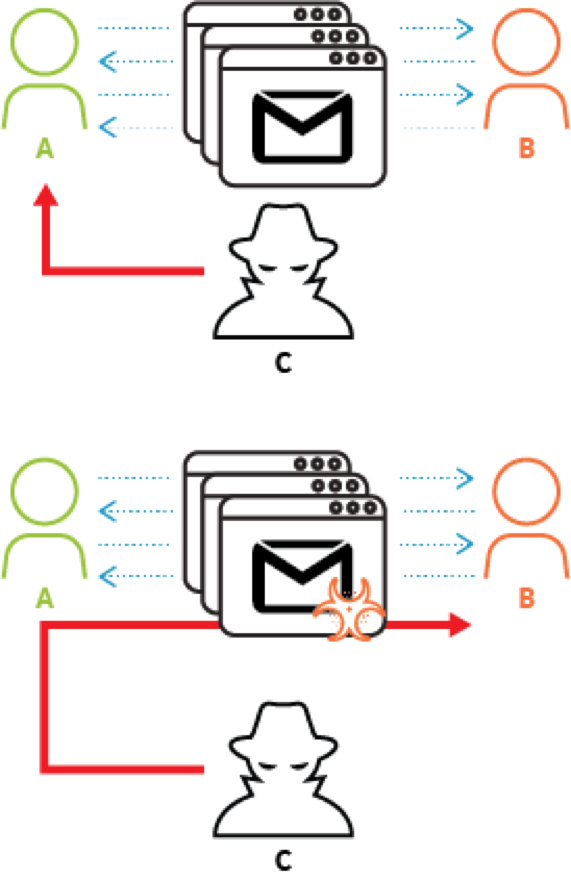

В ходе фишинговой кампании FreeMilk хакеры перехватывают электронную переписку для последующего распространения вредоносного ПО в корпоративных сетях. При этом фишинговые сообщения выполнены настолько профессионально, что у жертв не возникает сомнений в подлинности писем.

- На основании перехваченной переписки целевого объекта жертву пытаются заставить установить вредоносное ПО из якобы доверенного источника.

- Для заражения используется уязвимость CVE-2017-0199 в Microsoft Office, позволяющая удаленно выполнить код и получить полный контроль над зараженной системой путем хищения учетных данных.

- В случае успешной атаки на целевую систему устанавливается вредонос PoohMilk, который загружает и запускает шпионское ПО Freenki.

- Freenki собирает на зараженном компьютере информацию об имени пользователя и компьютера, MAC-адрес и данные о запущенных процессах, а также может загружать дополнительное вредоносное ПО.

- Собранные сведения отправляются на управляющий сервер злоумышленников.

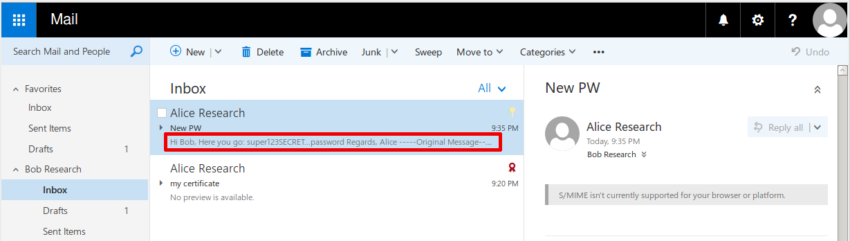

Пользователи Outlook, отправлявшие зашифрованные письма с помощью S/MIME, оказались жертвами программной ошибки, из-за которой к зашифрованным письмам прилагались их незашифрованные копии. В результате атакующий, перехватывающий трафик жертвы, мог с легкостью прочесть якобы защищенные шифрованием послания.

Открытый текст письма добавлялся только к отправленным письмам, которые были

- зашифрованы при помощи S/MIME;

- написаны в формате простого текста;

- отправлены через Outlook в связке с SMTP, то есть послания были открыты всей цепочке серверов на пути к получателю.

Умные устройства

Умная колонка Google Home Mini может самопроизвольно включаться, записывать происходящее вокруг и отправлять запись на серверы Google.

Google Home Mini имеет сенсорную поверхность, и для того, чтобы дать команду устройству, пользователь может либо сказать «ОК Google», либо назначить специальное кодовое слово, либо нажать на устройство и удерживать нажатие в течение какого-то времени.

Некоторые устройства имеют дефект сенсорной панели, из-за которого регистрируют касания, которых на самом деле не было.

Демонстрация самопроизвольного включения колонки:

Вредоносное ПО

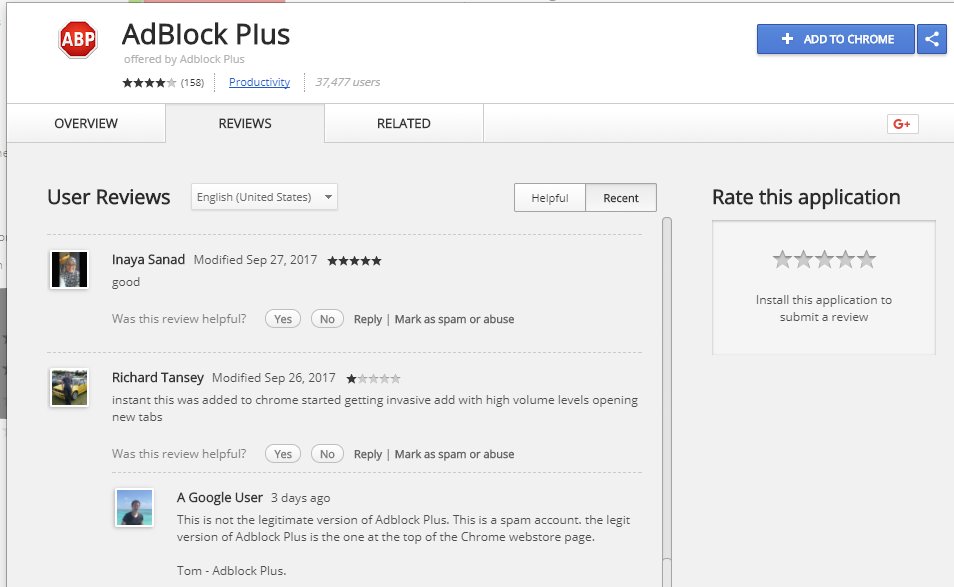

Из Chrome Web Store удалили расширение, которое выдавало себя за популярный блокировщик рекламы AdBlock Plus. Подделка не просто не блокировала рекламу, но открывала в браузере новые вкладки с рекламой. До удаления расширение успели установить более 37 000 человек.

Причина появления вредоноса в каталоге в том, что Google автоматизировала процесс загрузки расширений и позволяет разработчикам загружать расширения с такими же именами, как у других продуктов:

Legitimate developers just have to sit back and watch as Google smears them with fake extensions that steal their good name pic.twitter.com/3Tnv4NtY9t

— SwiftOnSecurity (@SwiftOnSecurity) 9 октября 2017 г.

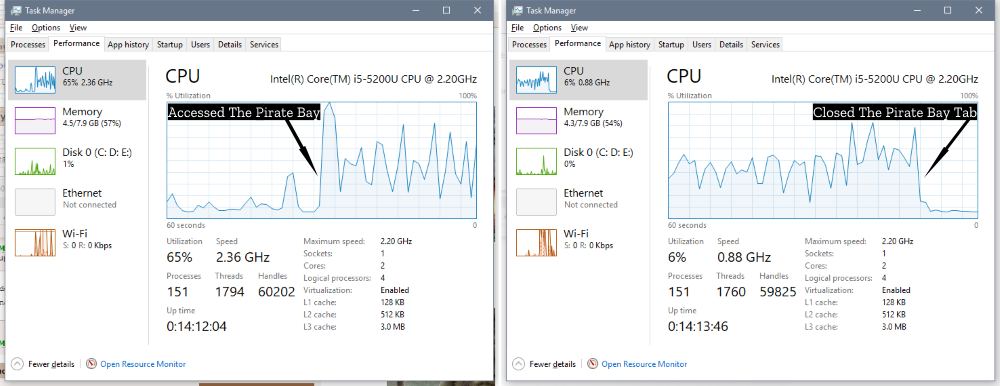

Майнинговый скрипт для добычи криптовалюты Monero от сервиса Coinhive вернулся на страницы популярного торрент-трекера The Pirate Bay. В результате, после захода на страницу трекера загрузка процессора на компьютере посетителя возрастает до 100%.

В погоне за легким заработком операторы сайтов и злоумышленники не дают возможности отключить майнер. Из-за этого многие ИБ-эксперты и компании рассматривают такие скрипты как вредоносное ПО, а компания Cloudflare уже перешла к активным действиям и стала блокировать такие ресурсы.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.