Дайджест Start X № 363

Обзор новостей информационной безопасности с 1 по 14 марта 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

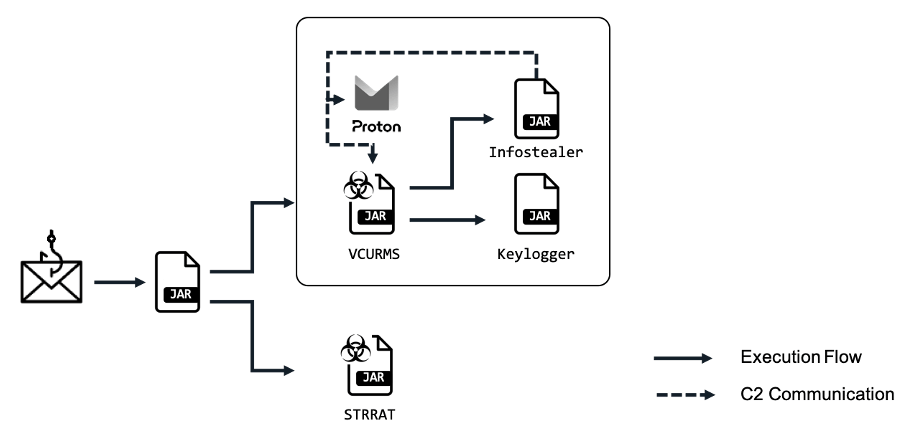

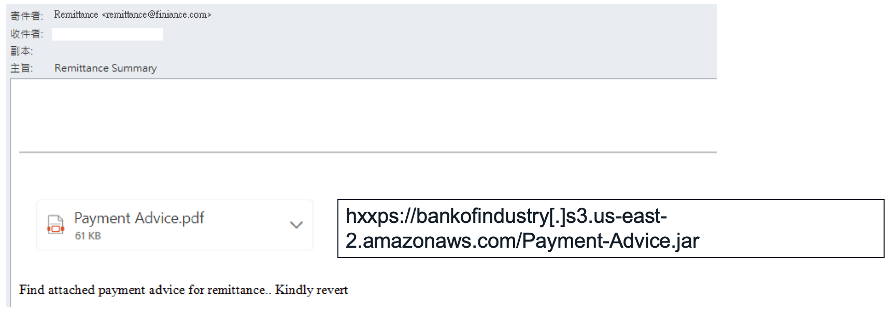

Организаторы фишинговой кампании Vcurms используют в качестве командного центра электронную почту, а вредоносный код хранят на публичных сервисах AWS и GitHub.

Особенности кампании

- Преступники нацелены на устройства с установленной Java.

- Пользователь должен скачать вредоносный Java-загрузчик, который служит вектором для распространения самого Vcurms и трояна STRRAT.

- Вредоносные письма обычно маскируются под легитимные запросы с призывами проверить платежную информацию и загрузить файлы, размещенные на AWS.

- После установки вредонос применяет классические фишинговые техники, в том числе поддельные имена и зашифрованные строки, для сокрытия своей вредоносной природы.

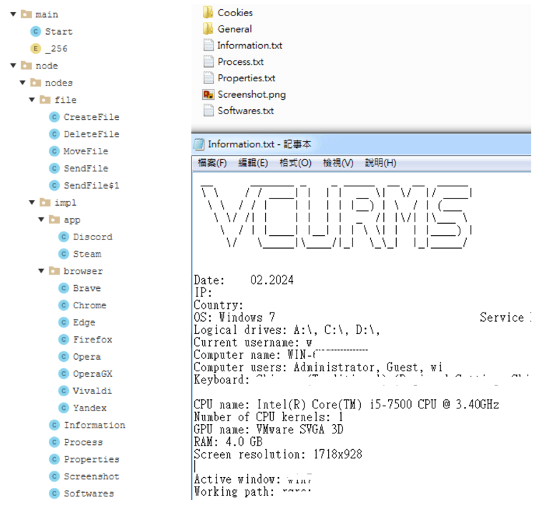

- Компонент Vcurms в виде программы-трояна (RAT) связывается с командным центром через электронную почту, демонстрируя высокий уровень технической изощренности. Вредонос обеспечивает персистентность, копируя себя в папку автозагрузки, идентифицирует и отслеживает жертв с помощью кейлоггинга и функции восстановления паролей.

- Чтобы избежать обнаружения и анализа, вредоносное ПО использует обфускатор.

- Основная цель Vcurms — извлечение конфиденциальных данных из браузеров Chrome, Brave, Edge, Vivaldi, Opera, OperaGX, Firefox, а также из Discord и Steam.

Схема кампании

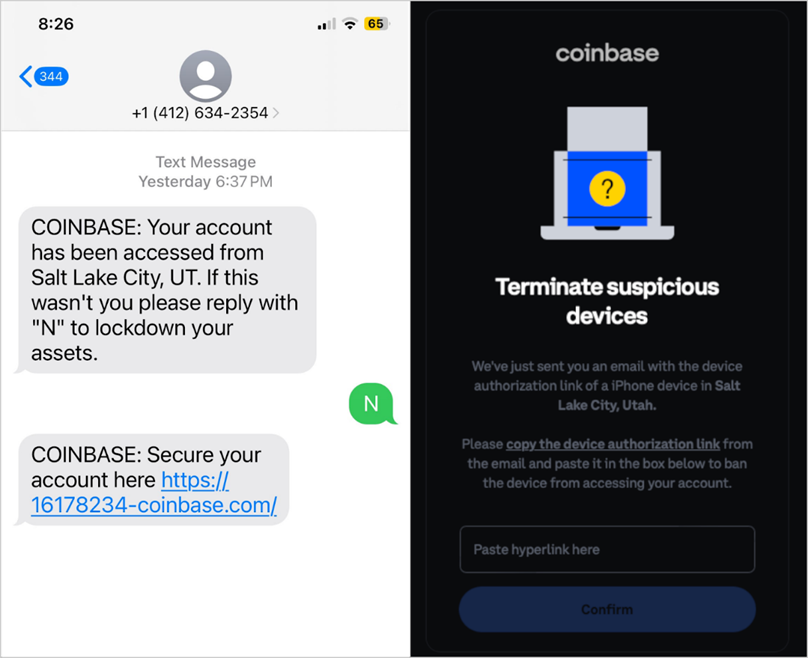

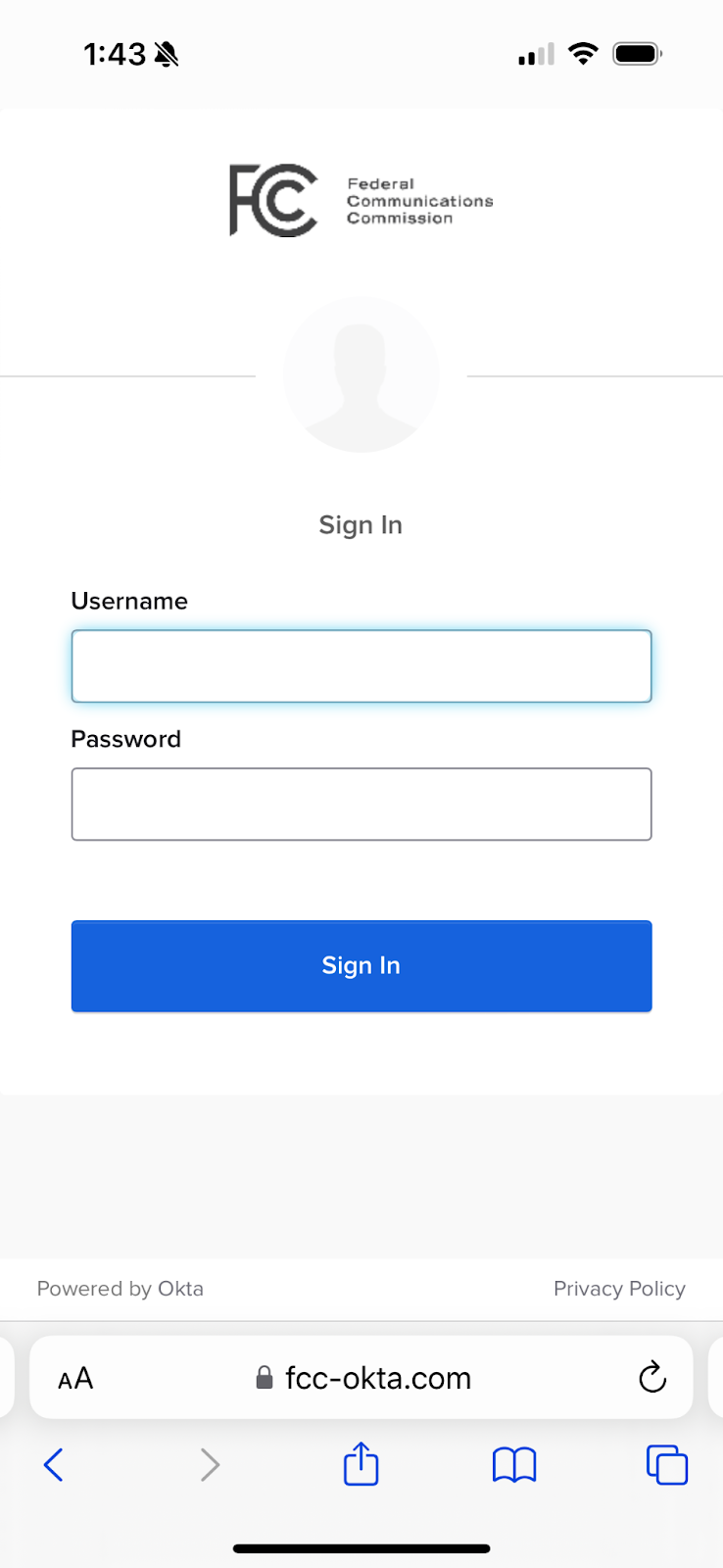

- Злоумышленники регистрируют домены, похожие на домены легитимных сайтов. Например, для FCC они создали домен «fcc-okta[.]com», отличающийся всего на один символ от действительной страницы единого входа FCC (Single Sign-On, SSO) через Okta.

- Атакующие могут звонить, отправлять электронные письма или SMS цели, притворяясь службой поддержки, и направлять их на фишинговый сайт для «восстановления» своих аккаунтов.

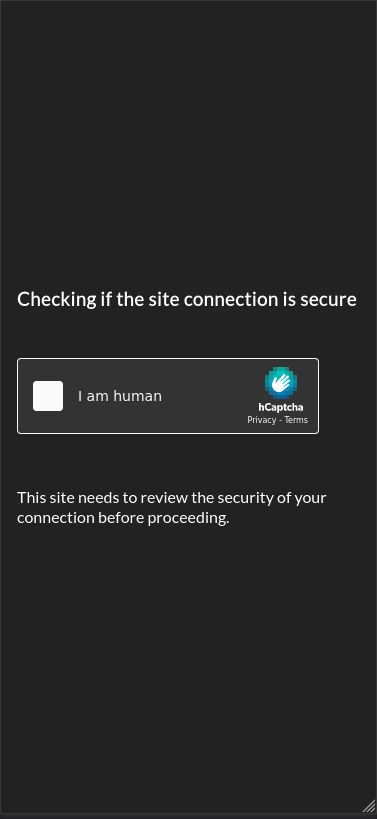

- На сайте мошенников жертву встречает CAPTCHA. Это позволяет фильтровать ботов и добавляет правдоподобности процессу.

- Пройдя CAPTCHA, посетитель видит фишинговую страницу, которая выглядит как точная копия настоящей страницы входа Okta.

- После завершения фишингового процесса жертва может быть перенаправлена на подлинную страницу входа в систему или на поддельный портал, заявляющий, что её аккаунт находится на рассмотрении.

Набор для фишинга CryptoChameleon позволяет киберпреступнику взаимодействовать с жертвами в реальном времени, чтобы облегчить сценарии, например, запроса кодов многофакторной аутентификации (MFA) для захвата аккаунта цели.

Центральная панель управления процессом фишинга даёт атакующему возможность настраивать фишинговую страницу, включая в нее цифры телефонного номера жертвы, делая более правдоподобные запросы кода MFA.

Инциденты

Крупнейший американский ритейлер товаров для животных PetSmart стал жертвой целевой кибератаки.

Команда безопасности PetSmart 6 марта 2024 года оповестила клиентов, что их аккаунты стали целью атак, направленных на получение доступа к персональным данным. В качестве меры предосторожности компания сбросила пароли всех аккаунтов, которые использовались в период атак, так как не было возможности определить, был ли вход осуществлён владельцем аккаунта или злоумышленниками.

Представители PetSmart подчеркнули, что не было обнаружено никаких признаков компрометации самого сайта petsmart[.]com или других систем компании.

Вымогательская кибератака привела к остановке работы заводов пивоваренной компании Duvel Moortgat.

Сообщается, что в ночь на 5 марта 2024 года IDS-системы засекли кибератаку. Производство пива было немедленно остановлено, и пока неизвестно, когда оно возобновится. В компании заверили, что это не скажется на распределении продукции благодаря наличию достаточного количества пива на складах.

Неизвестно, затронула ли кибератака производственные мощности в Антверпене, Оуденаарде и Ашуффе или преступники напали только на главный завод Duvel в Бреендоке, Бельгия. Также не сообщается, затронула ли атака конфиденциальные данные компании.

Пока ни одна из вымогательских группировок не взяла на себя ответственность за атаку на Duvel.

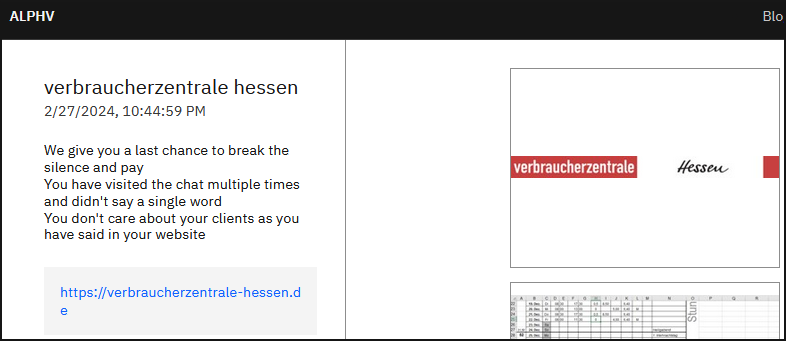

В начале марта ИБ-специалисты заметили, что прекратил работу блог BlackCat, а также сайты для переговоров с жертвами. Вскоре партнер группировки обвинил создателей BlackCat в хищении 22 млн долларов США.

Один из аффилиатов вымогателей с псевдонимом notchy заявил, что именно он взломал Optum, и у него остались 4 ТБ «критически важных данных Optum», включая «производственную информацию, которая затрагивает всех клиентов Change Healthcare и Optum». При этом после получения денег BlackCat заблокировала его партнерский аккаунт и забрала все средства из кошелька.

В доказательство своих слов notchy приложил к сообщению криптовалютный адрес с девятью транзакциями: первоначальным входящим переводом в 350 биткоинов (около 23 млн долларов США) и восемью исходящими. Причем адрес, с которого пришли биткоины, содержит всего две транзакции: одна — получение 350 биткоинов, другая — отправка их на кошелек, связанный с BlackCat.

На Tor-сайте BlackCat появилась заглушка, сообщающая, что ресурс захвачен и конфискован ФБР, Минюстом США, Национальным агентством по борьбе с преступностью Великобритании (NCA).

По мнению экспертов, сообщение о захвате — фальшивка, поскольку картинка находится в папке с именем «/THIS WEBSITE HAS BEEN SEIZED_files/». Хакеры поленились сделать сайт, и просто показали сохранённую картинку уведомления со старого сайта утечек с помощью Python HTTP-сервера.

В заявлении компании сказано, что сторонний поставщик, услугами которого пользуются многие компании, столкнулся с несанкционированным доступом к своим системам. Номер счета текущей или ранее выпущенной карты American Express, имя и другая информация о карте (например срок ее действия) могли быть скомпрометированы. Подчёркивается, что системы, принадлежащие American Express или контролируемые ею, не были скомпрометированы в результате этого инцидента.

Пока неясно, сколько людей пострадало от этой атаки, когда это случилось, и какой именно процессинговый центр был взломан. Представители American Express сообщили СМИ, что не раскрывают данные о своих деловых отношениях и торговых партнерах, и не могут предоставить никакой дополнительной информации об инциденте.

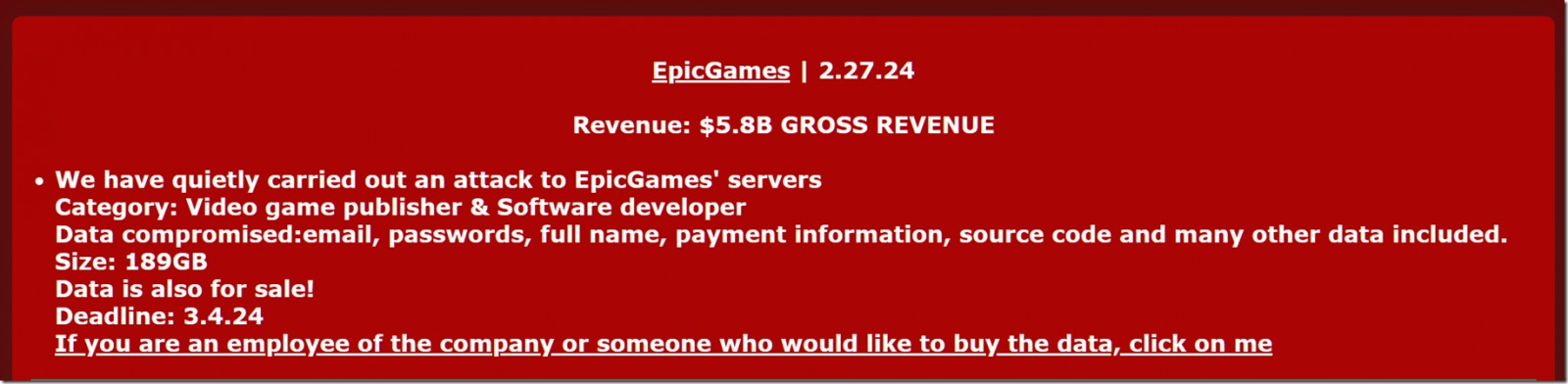

Хак-группа Mogilevich, заявившая о взломе Epic Games, на самом деле никого не взламывала. Злоумышленники признались, что громкие заявления о взломах были фальшивкой для привлечения внимания.

Группировка сделала вид, будто публикует украденные у Epic Games данные, но вместо информации по ссылке было опубликовано следующее заявление:

«Возможно, вы задаетесь вопросом, зачем все это, и сейчас я все вам объясню. На самом деле мы не ransomware-as-a-service („вымогатель-как-услуга“), а профессиональные мошенники. Ни одна из баз данных, перечисленных в нашем блоге, не была взломана. Мы воспользовались громкими именами, чтобы как можно быстрее получить известность, но не для того, чтобы прославиться и добиться признания».

Мошенники сообщили, что благодаря созданной ими шумихе, они продали доступ к своей несуществующей вымогательской инфраструктуре восьми заинтересовавшимся хакерам, причем в последний момент удвоили цену.

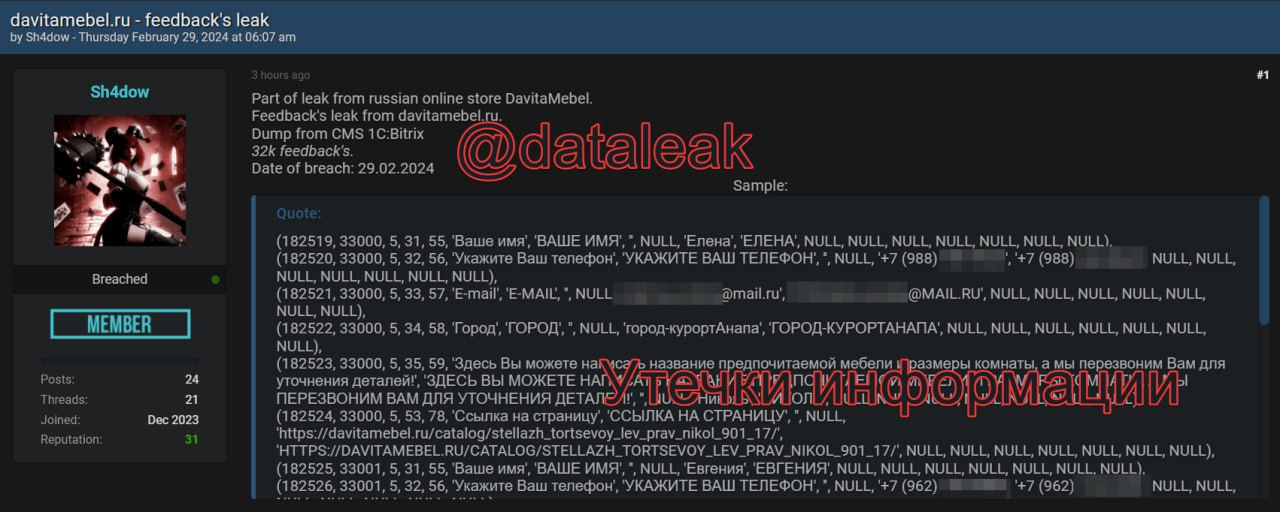

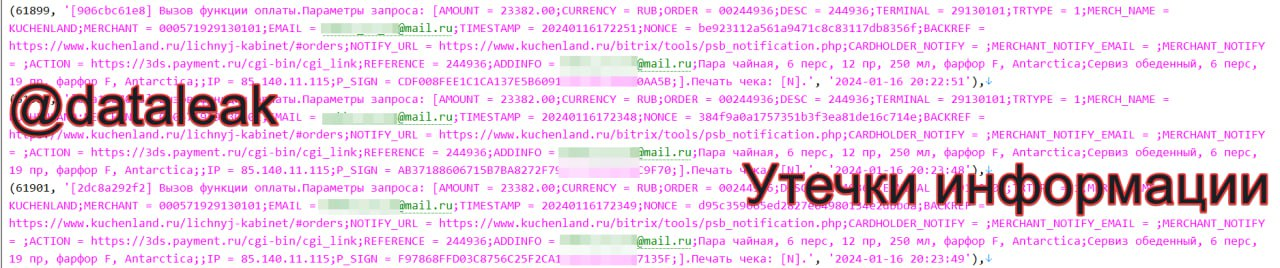

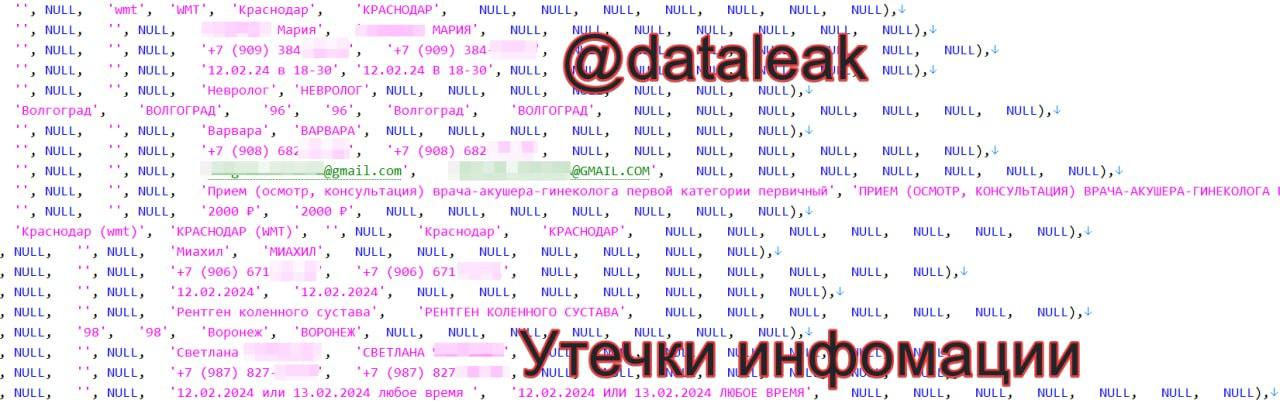

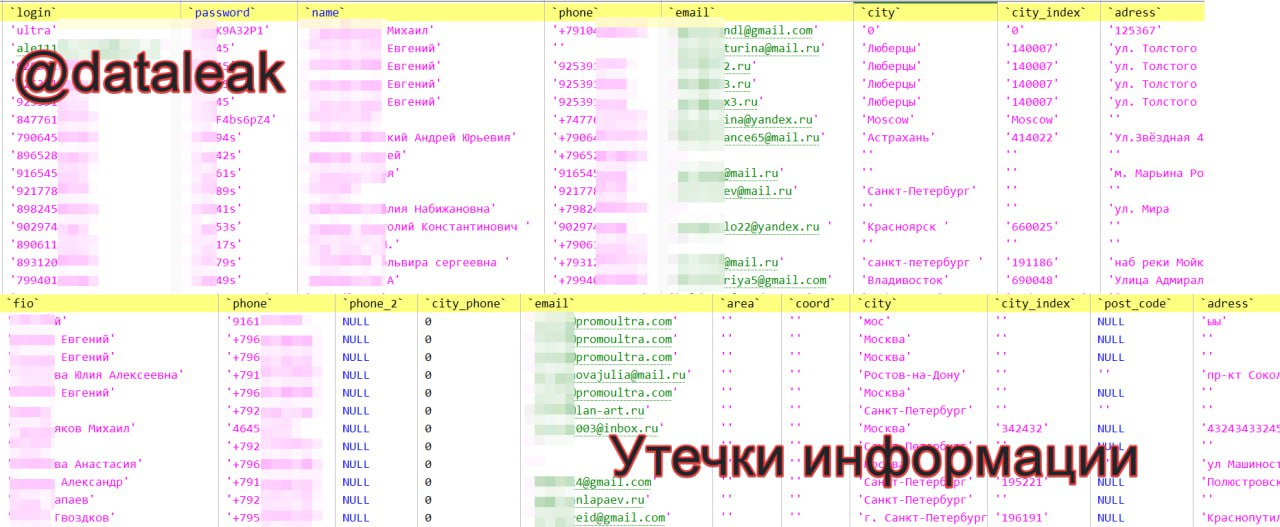

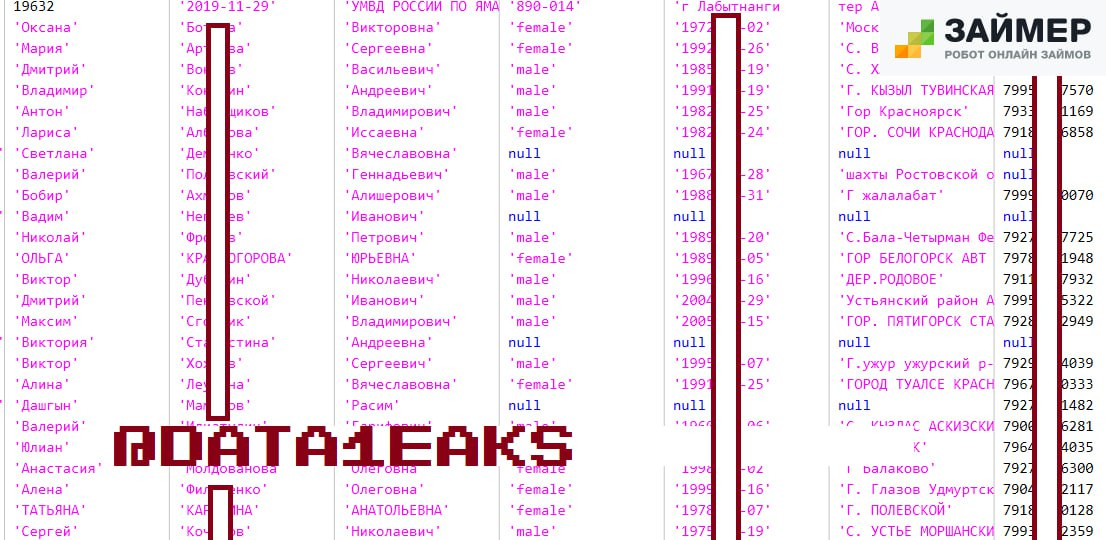

Полный дамп, по словам хакера, содержит 16 млн записей о займах россиян и продаётся на форуме для любителей утечек.

БД содержит следующие поля:

- Ф.И.О.;

- Дата рождения;

- Телефон;

- Место рождения;

- Адрес;

- Реквизиты документа;

- ИНН.

Данные актуальны на февраль 2024 года.

Утекшие данные были выставлены на продажу в теневом сегменте Интернета 23 февраля 2024 года пользователем под ником «303» с подписью «Monogon» на аватаре.

Министерство обороны Тайваня официально подтвердило взлом. По предварительным данным, хакерам удалось получить доступ к конфиденциальной информации Chunghwa Telecom.

Как сообщается, украдены секретные документы вооружённых сил Тайваня, министерства иностранных дел, береговой охраны и других правительственных подразделений. Тем не менее, в Министерстве обороны Тайваня утверждают, что никакая секретная информация раскрыта не была.

Жертвой киберпреступников стало венгерское подразделение Pepco Group, сотрудники которого отправили мошенникам 15,5 млн евро.

Pepco подчеркнула, что кибератака не коснулась личных данных простых покупателей, поставщиков или персонала и заверила клиентов и бизнес-партнёров в стабильности финансового положения компании, указав на наличие доступа к более чем 400 млн евро ликвидности из наличных и кредитных средств.

Пока неясно, удастся ли вернуть деньги. Компания взаимодействует с правоохранительными органами и банками, пытаясь найти и заморозить похищенные средства.

Эксперты предполагают, что Pepco стала жертвой атаки с компрометацией деловой переписки (Business Email Compromise, BEC-атака).

Нарушение в работе услуг было впервые замечено 7 марта, а решение о временном отключении было принято с целью предотвращения возможных негативных последствий.

Уже 8 марта местные власти официально окрестили возникшую проблему как «киберинцидент», под которым часто подразумевают атаки с использованием вредоносного ПО, хотя официального подтверждения этого факта пока нет.

Эксперты в области кибербезопасности выразили подозрения, что за нарушением может стоять атака с использованием программы-вымогателя, однако пока ни одна из известных вымогательских группировок не взяла на себя ответственность за происшествие.

Группировка LockBit взяла на себя ответственность за атаку на пенсионный фонд госслужащих Южной Африки (GPAA). Инцидент нарушил работу организации и парализовал выплату пенсий.

Сначала GPAA уведомило о том, что в результате кибератаки 16 февраля нарушения защиты данных не произошло. Однако 11 марта LockBit опубликовала некоторые данные GPAA, а на следующий день стало известно о том, что предварительное расследование выявило компрометацию некоторых систем GPAA.

Представитель GEPF сообщил, что GPAA ведет расследование предполагаемой утечки данных и ее влияния на GEPF, подтверждая, что были предприняты меры по предотвращению несанкционированного доступа к системам, включая отключение и изоляцию затронутых участков сети. GPAA также подтвердило, что система выплат пенсий не пострадала.

Ответственность за нападение взяли на себя сразу несколько хакерских группировок, включая Anonymous Sudan, которая заявила о проведении DDoS-атаки на сетевую инфраструктуру французского правительства. Как следует из опубликованного во вторник сообщения самой группировки, атака продолжается, и французы не в состоянии противодействовать ей.

Целью атак стали несколько правительственных служб, однако неясно, ограничивались ли атаки лишь публично доступными сайтами правительства Франции.

Французское правительство заявляет, что специалисты оперативно принимают меры защиты, благодаря чему удар по большинству сервисов удалось смягчить, а затем и полностью восстановить доступ к ним.

Злоумышленники использовали украденную информацию из корпоративных электронных систем Microsoft для доступа к хранилищам исходного кода и внутренним системам. Доступ к исходному коду позволяет проводить последующие атаки на другие системы.

Масштабы атаки и конкретные цели действий хакеров до сих пор неизвестны, но эксперты указывают на то, что атаку провела группа Midnight Blizzard, также известная как NOBELIUM. Microsoft утверждает, что группировка спонсируется правительством Российской Федерации и занимается сбором разведданных.