Как действуют хакеры

и что делать, чтобы не стать их жертвой

Вы приезжаете в отель и подключаетесь к местной беспроводной сети. На экране появляется окно с предложением обновить флеш-плеер, вы соглашаетесь. Обновление устанавливается, но компьютер уже не совсем ваш: теперь его контролируют профессиональные хакеры. Они скопируют ваши файлы и почту, сохранят пароли и смогут управлять компьютером так, что вы этого не заметите.

Сергей Волдохин

sv@antiphish.ru

Как это произошло?

В 2014 году Лаборатория Касперского рассказала о проекте Darkhotel —

серии целевых атак на руководителей компаний и предпринимателей в Японии, Китае, России и других странах.

Статья «APT-атака Darkhotel. История необычного гостеприимства»

Для взлома компьютеров неизвестные хакеры использовали как минимум четыре метода. Мы разберем эти методы и объясним, как не стать жертвой в подобных ситуациях.

Атаки через провайдера

Провайдер контролирует все, что вы смотрите в интернете и определяет, какие данные вы получите.

Обычно провайдеры передают то, что вы просили: по ссылке blog.antiphish.ru откроется наш блог, а по ссылке www.facebook.com — сайт социальной сети. Но провайдер может показать вам все, что захочет: например, рекламный ролик, как при подключении к беспроводной сети московского метро.

Как действуют хакеры. Хакеры из группы Darkhotel взламывали провайдеров и получали полный доступ к беспроводным сетям крупных отелей и бизнес-центров. Среди тех, кто подключался к этим сетям, они выбирали жертву и показывали ей всплывающее окно с предложением обновить флеш-плеер, гугл хром или другую программу. Вместе с настоящим обновлением запускалась троянская программа, и компьютер оказывался под контролем хакеров.

Как защититься. Старайтесь не пользоваться публичными сетями: вместо этого подключайтесь через смартфон или интернет-модем. LTE-соединение, тариф без роуминга или местная SIM-карта — и пароль от вайфай можно не спрашивать.

Если работаете через публичную сеть, постарайтесь защитить все данные, которые передаете. Сразу после выхода в интернет подключайтесь к корпоративному VPN: весь трафик будет зашифрован, а провайдер не сможет перенаправить вас на произвольный сайт.

Если нет VPN, используйте шифрованное соединение на сайтах, с которыми работаете. Для этого набирайте https:// перед адресом: например, https://www.antiphish.ru вместо www.antiphish.ru. Это не защитит от переадресаций, но поможет сохранить личные данные, которые вы вводите на сайте: логины, пароли, номера платежных карт.

Чтобы не вводить https вручную, используйте специальное расширение браузера

Мобильный интернет ? VPN ? HTTPS

Фальшивые обновления

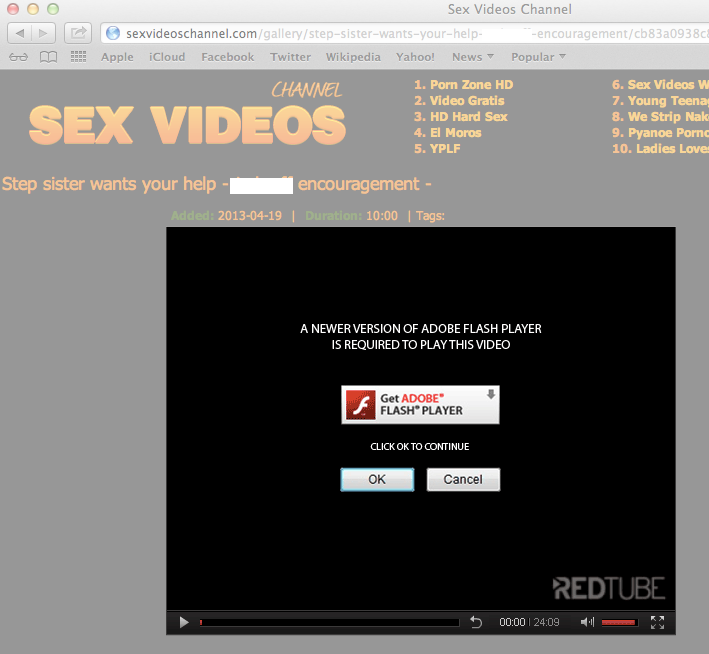

Опытные пользователи знают, как важно вовремя обновлять операционную систему, браузер и другие программы. Можешеники пользуются этим и создают специальные сайты, где под видом обновлений предлагают скачать вирус или троянскую программу:

Для просмотра видео сайт требует обновить версию флеш-плеера

и даже предлагает скачать дистрибутив

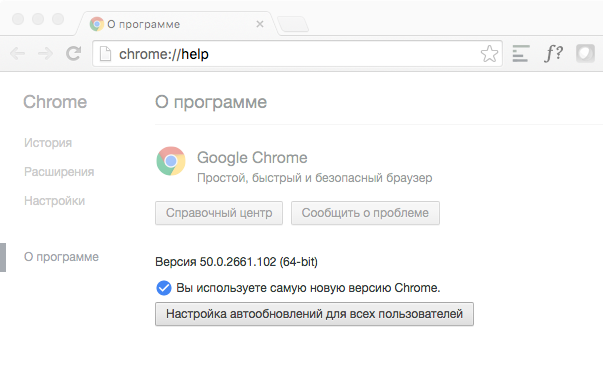

Пользователи, которые знают об этой схеме, уходят с таких сайтов, а если обновление действительно нужно — скачивают дистрибутив с сайта производителя или обновляют программу встроенными средствами. Когда есть доступ в интернет, это легко сделать:

Обновление Гугл Хром встроенными средствами браузера.

Как действуют хакеры. В атаках Darkhotel у хакеров был доступ к инфраструктуре провайдера, поэтому предложение установить фальшивое обновление появлялось еще до подключения к интернету. Пойти на сайт производителя или проверить обновление встроенными средствами не получалось. Пользователи, которые соглашались на установку, запускали троянскую программу и сдавали компьютер хакерам.

Как защититься. Обновляйте программы автоматически, встроенными средствами: через центр обновлений или специальный пункт меню.

Если обновляетесь вручную, не соглашайтесь на обновления из неизвестных источников: скачивайте обновления только с сайта производителя. Дождитесь момента, когда окажетесь в собственной сети, или используйте VPN: без этого вас могут отправить на поддельный сайт.

Включите автообновления ? скачивайте дистрибутив

только с сайта производителя

Торренты

Загрузка вредоносных файлов через торренты может заразить даже ваш смартфон. Этот способ работает и для массового заражения компьютеров.

статья «У вас в смартфоне дыра»

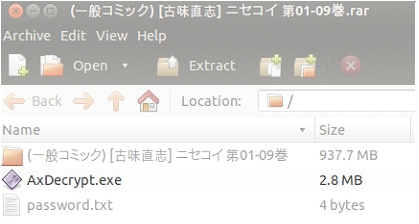

Как действуют хакеры. Группа Darkhotel создавала специальные торрент-файлы с контентом, который мог заинтересовать жертв. Файлы скачивались в архиве, и для открытия предлагалось использовать специальную программу-распаковщик. Программа извлекала файлы, но при этом устанавливала и запускала троянскую программу:

Интересный контент по-азиатски: чтобы посмотреть аниме,

придется запустить троянскую программу.

Как защититься. Не ищите бесплатный контент, или хотя бы делайте это на известных вам сайтах. Проверяйте то, что загрузили: странно видеть в архиве программу, если вы скачивали фильм.

Не открывайте подозрительные файлы

Целевой фишинг

В 2015 году группа Darkhotel изменила тактику. Главным способом заражения стал целевой фишинг — рассылка специальных электронных писем тем, кого хакеры выбирали в качестве жертв.

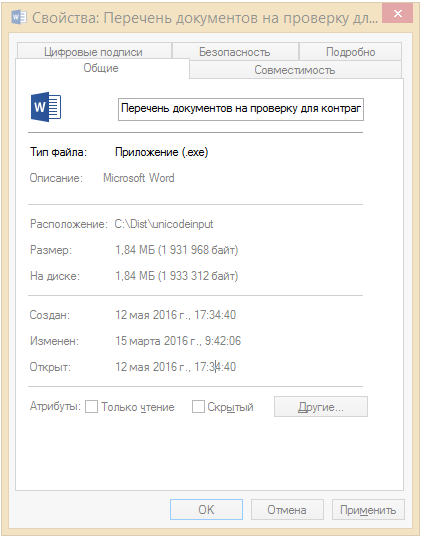

Как действуют хакеры. Пользователи получали письмо с вложенным архивом, внутри которого была троянская программа. Хакеры пользовались техникой переименования файлов, в результате которой у файла менялось видимое расширение: вместо .exe или .scr (настоящие расширения) пользователи видели .jpg — поддельное расширение . Открыть файл с картинкой казалось безопасно.

По расширениям (.doc) и иконкам оба файла похожи на текстовые документы. На самом деле, один из них — программа.

Как защититься. Не открывайте вложения, которые пришли от неизвестных отправителей.

Если письмо важное и открыть вложение очень нужно, внимательно смотрите на содержимое. Для этого распакуйте архив в отдельную папку и выберите представление, в котором виден тип каждого файла, или посмотрите свойства файла:

Программа, похожая на текстовый документ.

Выводы

- Старайтесь не пользоваться публичными сетями, а если приходится —

работайте через VPN. - Заходите на все сайты через HTTPS-соединение.

- Включите автоматические обновления всех программ.

- Если обновляетесь вручную — скачивайте дистрибутивы только с сайта производителя.

- Проверяйте загруженные архивы. Файлы могут быть переименованы: используйте проводник, чтобы увидеть настоящий тип каждого файла.

- Не запускайте неизвестные программы, скринсейверы и любые файлы, в которых не уверены.

О компании «Антифишинг»

Мы обучаем сотрудников и контролируем их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии — в том числе те, которые применяет группа Darkhotel.

Напишите нам, чтобы проверить своих пользователей.

Источники изображений: