Дайджест Start X № 369

Обзор новостей информационной безопасности с 19 по 25 апреля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

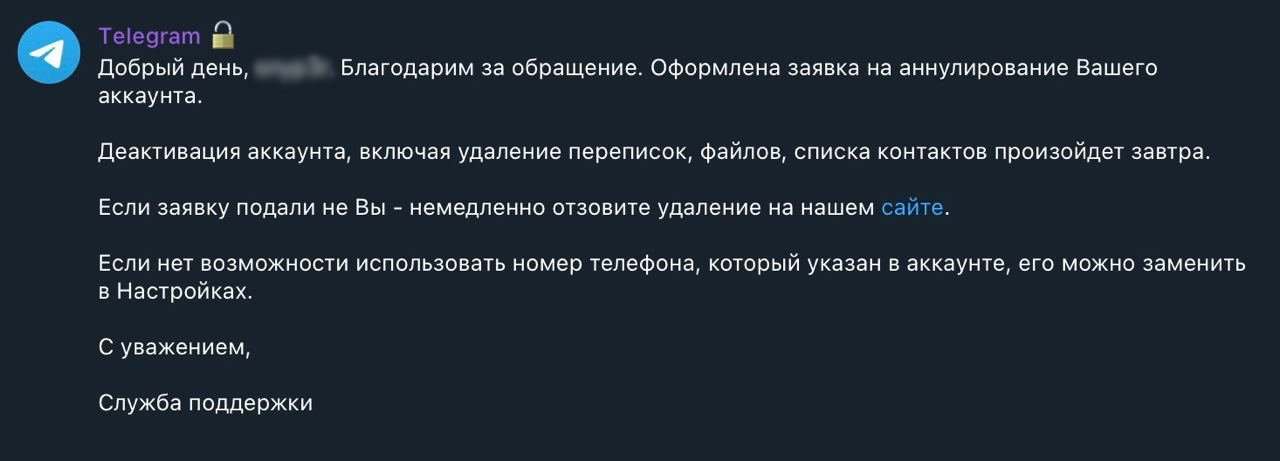

Обнаружены случаи фишинговых атак на пользователей Telegram от имени поддельной службы поддержки мессенджера. Цель атак — захват аккаунтов жертв.

Схема действий преступников

- Преступники рассылают от имени поддельной службы поддержки Telegram сообщения с ложным предупреждением о том, что якобы была оформлена заявка на удаление учетной записи получателя.

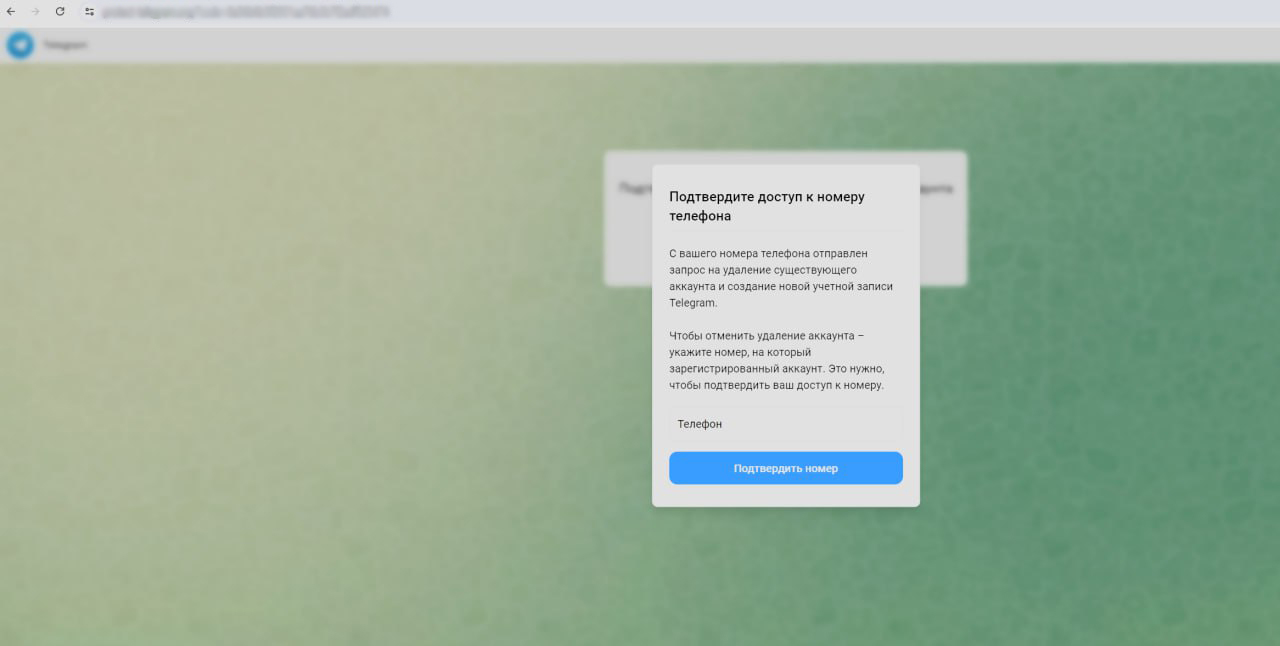

- Чтобы отменить нежелательное удаление, жертва должна перейти по вредоносной ссылке.

- Ссылка ведет на тщательно замаскированный под официальный интерфейс Telegram сайт. Здесь пользователю предлагается ввести свой телефонный номер, привязанный к учетной записи, а также одноразовый код безопасности, присланный от Telegram.

- Получив привязанный к учетной записи телефон и код, злоумышленники перехватывают управление учетной записью в Telegram, получают доступ к архивам, перепискам, управлению каналами, если жертва была администратором или владельцем одного из них. При вводе неверных учетных данных фишинговый ресурс сразу выдает ошибку, имитируя легитимное поведение.

- Распространение вредоносных ссылок происходит через личные сообщения в Telegram, поэтому мошенникам не требуется создавать множество фишинговых клонов, достаточно одного активного ресурса и резервного домена на случай блокировки предыдущего.

Следует отметить, что сторонние лица не могут запросить удаление учётной записи в Telegram: только владелец аккаунта может сделать это в настройках мессенджера. Удалить собственный аккаунт можно сразу или активировать удаление автоматически после заданного периода неактивности.

В масштабной киберкампании по краже телеграм-аккаунтов использовал сеть из 300 сайтов с картинками.

Схема кампании

- Злоумышленники создали сеть из вредоносных ресурсов однотипных сайтов с сотнями тысяч изображений и описаний к ним. Тематика ресурсов самая разная — аниме, фанфики интернет-мемы, порно, корейские сериалы и даже пицца.

- Мошенники уделяют значительное внимание вопросам поисковой оптимизации. Это значит, что вероятность наткнуться на один из таких вредоносных сайтов весьма высока, особенно, если поиск осуществляется по изображениям.

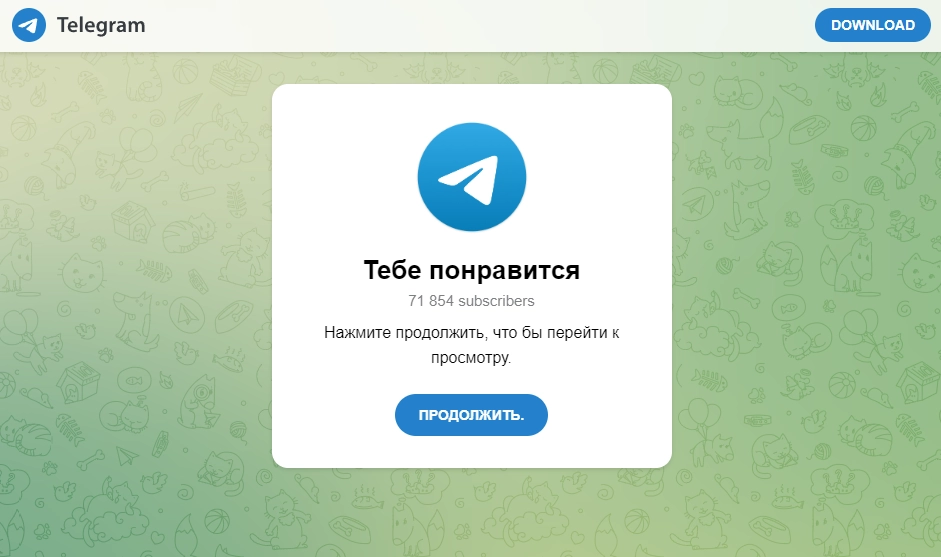

- Если пользователь кликнет на ссылку или изображение, чтобы увидеть его первоисточник, вместо сайта с картинкой он будет переадресован на один из фишинговых ресурсов, имитирующих страницу сообщества в Telegram. Большая часть таких фишинговых сайтов использует название Telegram-сообщества «Тебе понравится».

- При попытке присоединиться к сообществу жертва попадет на страницу с QR-кодом или формой логина и пароля для входа в Telegram. Если ввести на фейковом ресурсе данные для входа в Telegram-аккаунт, информация автоматически попадет к злоумышленникам.

- Cайты в автоматическом режиме проверяют, откуда пришёл пользователь, и если он перешёл не со страницы поисковой системы, вместо фишингового сайта ему демонстрируется исходное изображение, которое он искал. Это делается для того, чтобы затруднить блокировку таких ресурсов: если пользователь решит пожаловаться на такой сайт и перешлет ссылку, вредоносный контент на нем просто не откроется.

Схема действий преступников

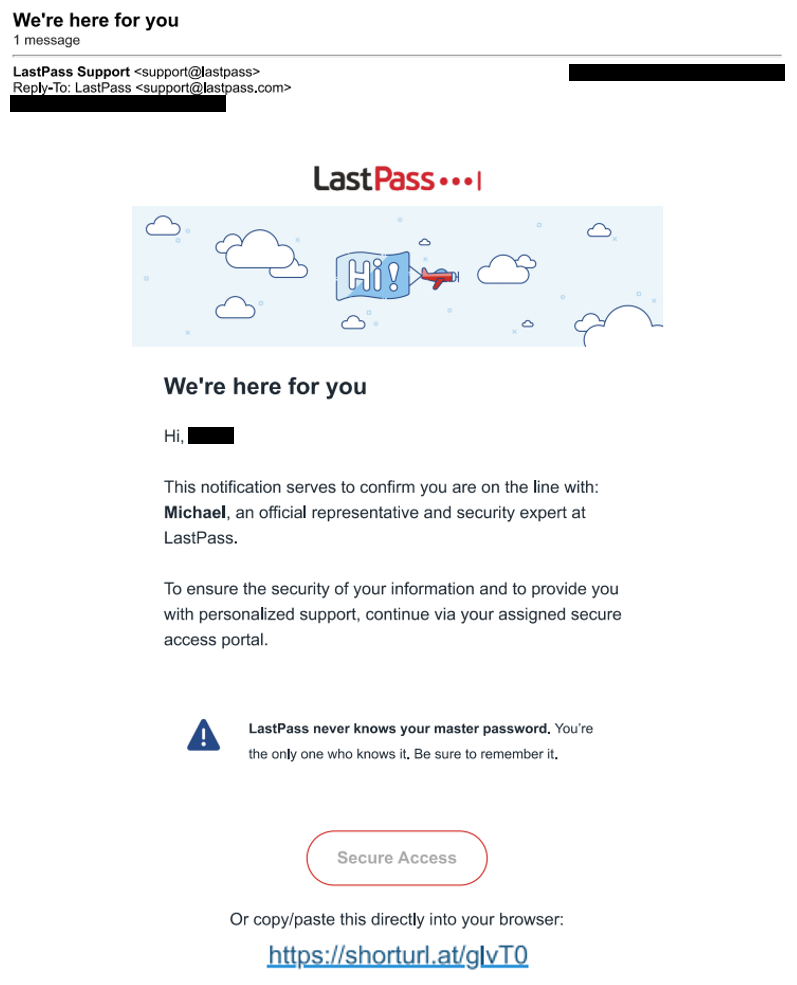

- В ходе кампании использовался комплект для фишинга CryptoChameleon, специализирующийся на криптовалютных аккаунтах. Набор инструментов включает в себя качественно оформленные URL-адреса, поддельные страницы входа, а также инструменты для осуществления звонков и отправки сообщений.

- Клиент LastPass получает звонок с номера 888 с сообщением о доступе к аккаунту с нового устройства. Пользователю предлагается нажать на цифру «1», чтобы разрешить доступ, или «2», чтобы заблокировать его.

- После отказа в доступе абоненту сообщают, что скоро ему позвонит представитель службы поддержки для «закрытия заявки».

- От лица сотрудника LastPass жертве отправляется фишинговое письмо с сокращенной ссылкой на поддельный сайт.

- Если жертва вводит свой мастер-пароль на фишинговом сайте, мошенник пытается войти в учетную запись LastPass и изменить настройки, чтобы заблокировать доступ жертвы и получить контроль над учетной записью. Действия киберпреступника здесь могут включать изменение основного номера телефона и адреса электронной почты, а также самого мастер-пароля.

Схема действий преступников

- Мошенники предлагают заработать криптовалюту Toncoin с помощью «суперсекретного классного бота» и реферальных ссылок. С виду всё просто: вкладываешь свои деньги, покупаешь тарифы-ускорители, зовешь друзей и получаешь комиссию с каждой вложенной ими криптомонеты. Пирамидальная схема стимулирует вносить как можно больше денег, чтобы сгенерировать большую прибыль.

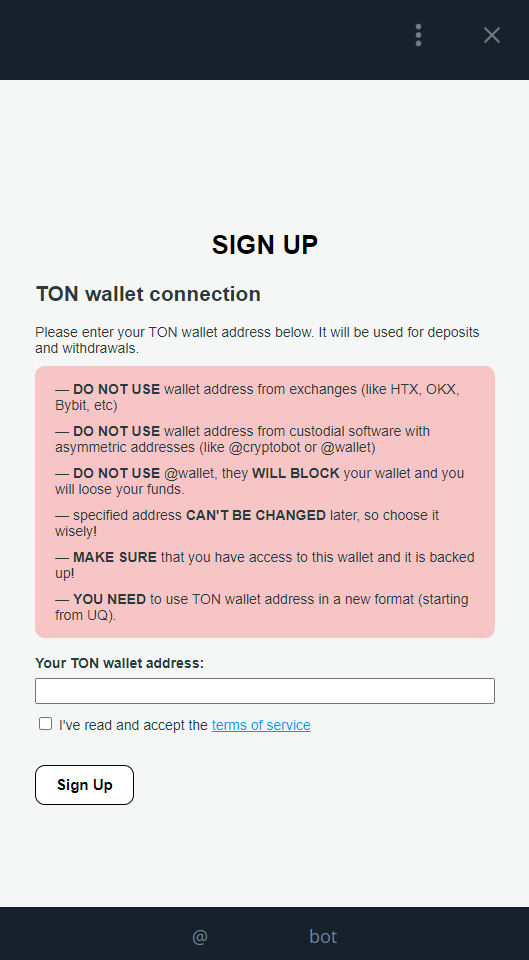

- Жертве предлагают зарегистрировать криптокошелек в неофициальном боте для хранения крипты в Telegram, а после указать данные своего вновь созданного кошелька в боте для «заработка» с помощью покупки ускорителей.

- После этого жертве требуется купить 5,5—501 TON (один TON по текущему курсу стоит пять-шесть долларов США). Для покупки предлагается использовать легальные инструменты: P2P-маркеты, криптообменники или официального бота в Telegram. Купленный TON необходимо моментально перевести в бот-криптокошелек — якобы аналог личного кабинета в «системе заработка», который может контролироваться мошенниками.

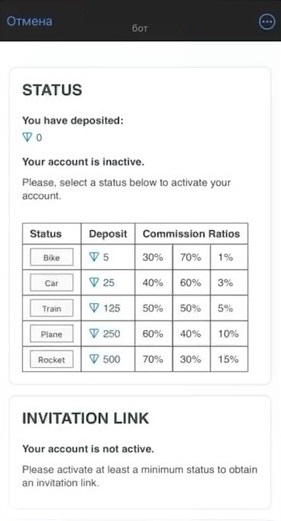

- Далее мошенники требуют «активировать второго бота». Для этого нужно выбрать тариф-ускоритель: «байк», «машина», «поезд», «самолет» или «ракета». Чем круче тариф, тем выше комиссионный процент, — «байк» стоит пять тонкойнов и дает 30% комиссии, «ракета» — 500 TON и 70%.

- Жертва должна создать закрытую группу в Telegram и разместить там несколько поясняющих видео с инструкцией по «заработку», плюс сгенерированную реферальную ссылку.

- После этого жертве нужно разослать приглашения в закрытую группу как минимум пяти своим друзьям. Мошенники напоминают, что «количество приглашений неограниченно, а вот заработать не получится, пока как минимум пять человек не активируют бота-ускорителя».

- По заверениям скамеров, заработок будет складываться из двух частей: фиксированной платы 25 TON за каждого приглашенного друга и комиссии за тариф-ускоритель, который купят рефералы.

Никто, кроме мошенников, в этой цепочке денег не получит, а все «партнеры» навсегда лишатся вложенных средств.

Инциденты

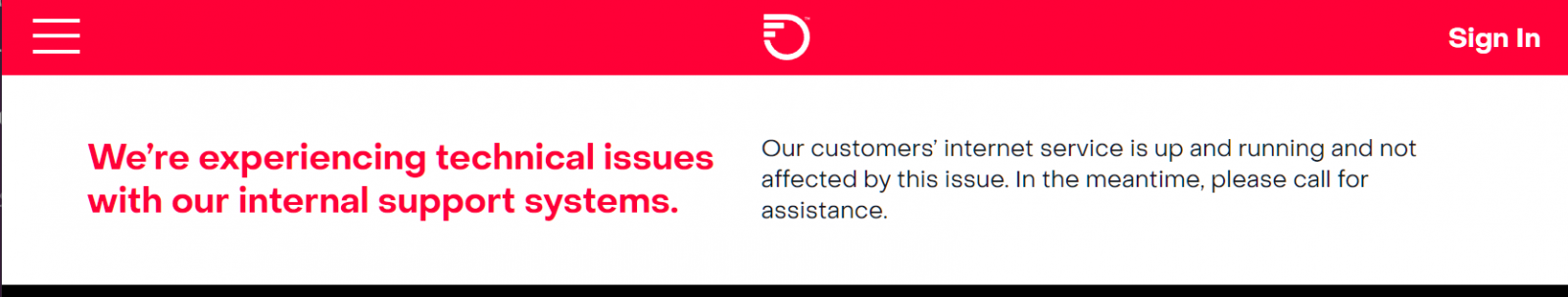

Одна из крупнейших телеком-компаний США, Frontier Communication, стала жертвой кибератаки. Злоумышленники получили несанкционированный доступ к части IT-систем провайдера и похитили персональные данные.

По сообщению компании, 14 апреля некая хакерская группировка взломала её IT-инфраструктуру. Чтобы не позволить преступникам распространиться дальше по сети, Frontier частично отключила некоторые свои системы, что привело к масштабным сбоям в работе.

Компании удалось локализовать инцидент и восстановить ключевые IT-системы. Сейчас она работает над полным возвращением к нормальной операционной деятельности. Также Frontier обратилась в правоохранительные органы и привлекла сторонних экспертов по кибербезопасности для расследования инцидента.

Многие пользователи всё ещё сообщают о проблемах с доступом в Интернет, на сайте и в мобильном приложении Frontier отображаются предупреждения о технических неполадках.

В компании признали факт утечки персональных данных, но не уточнили, чьи именно сведения были скомпрометированы.

Руководство больницы сообщило, что в начале недели пришлось отключить все компьютеры из-за кибератаки, оставив для связи только телефонные системы. На данный момент ведется расследование инцидента. Детали атаки не раскрываются, но указывается, что требований о выкупе, как и фактов кражи данных, не зафиксировано.

Больница продолжает оказывать медицинские услуги, но ведение данных теперь осуществляется вручную. Некоторые пациенты перенаправляются в другие больницы. Около 30% всех несрочных хирургических процедур, запланированных на эту неделю, были отменены, многие несрочные консультации перенесены на более поздние сроки. Консультации, не требующие использования компьютеров для ведения или доступа к историческим данным и результатам анализов, проводятся в обычном режиме.

Salad проинформировала пользователей о возможности участия их оборудования в производстве контента для взрослых, предоставляя возможность отказа. При регистрации в сервисе компьютеры пользователей по умолчанию настраиваются на выполнение заданий, включая генерацию порно, но можно выбрать настройку типов работ вручную и исключить такие задания.

На сайте компании указывается, что некоторые задачи могут включать создание материалов для взрослых, но все данные после выполнения работы удаляются с машины пользователя, при этом содержимое полностью изолировано от Windows.

В Salad объяснили, что опция контента для взрослых не активирована по умолчанию и недоступна в странах с запретом порнографии. Также отмечается, что отказ от участия в создании такого контента может снизить потенциальный доход, однако компания не планирует делать такие задачи основой своей бизнес-модели.

Компания заявила, что угроза была локализована, и сейчас ведётся тщательный мониторинг ситуации для выявления возможных случаев мошенничества и информирования пользователей при необходимости. По заверениям представителей Le Slip Français, пароли аккаунтов и данные платёжных карт клиентов не пострадали.

Утёкшие данные были обнаружены на популярном хакерском форуме около недели назад. Данные разместил пользователь с псевдонимом «shopifyGUY», который ранее также был замечен в утечке данных канадской компании Giant Tiger.

В утекших данных содержалась информация практически о 700 тысячах клиентах Le Slip Français, включая их электронные адреса, имена, телефонные номера, физические адреса, сведения о покупках, а также в около полутора миллионов электронных писем.

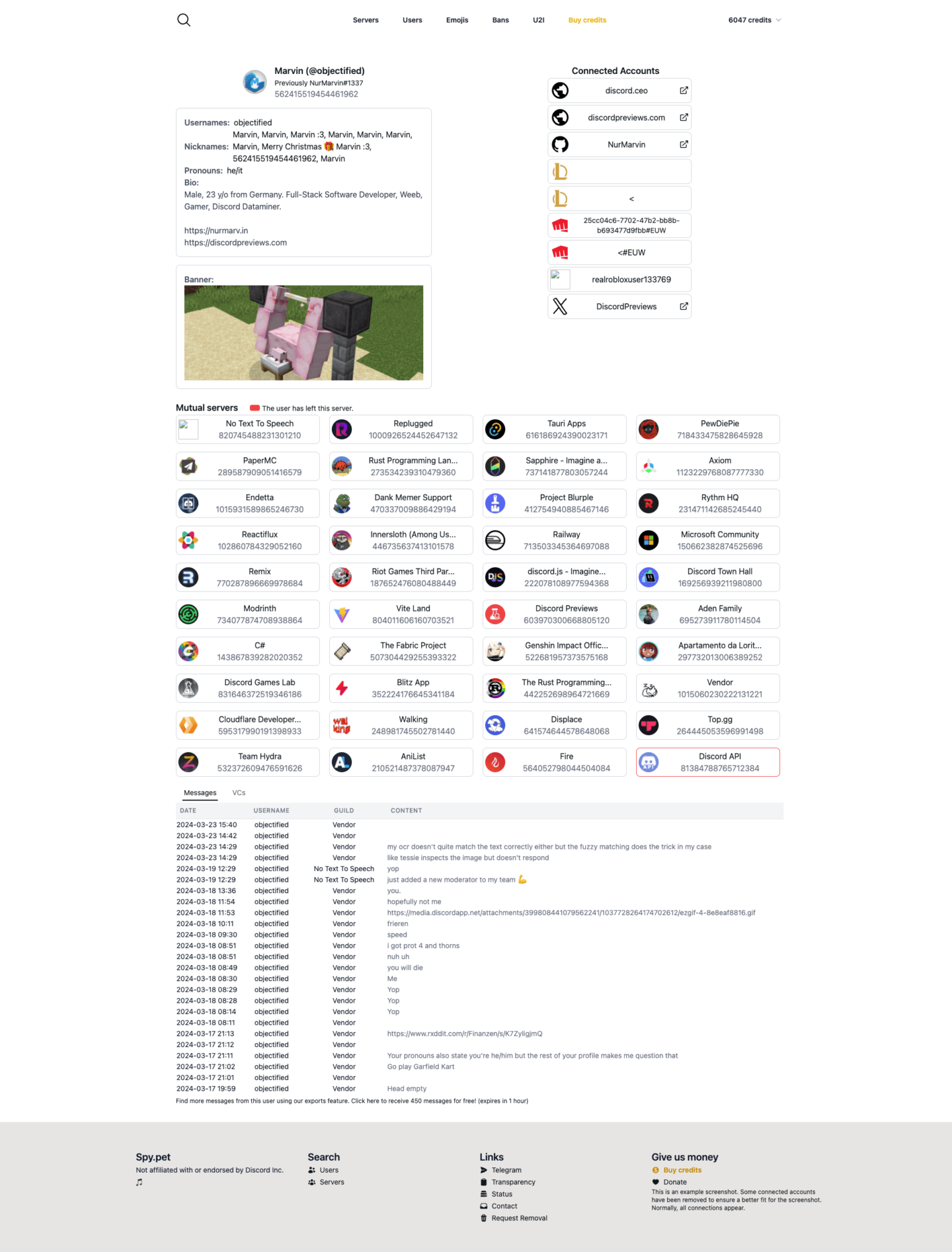

Сервис Spy Pet заявляет, что отслеживает миллиарды сообщений на открытых серверах Discord и продает доступ к данным всего за 5 долларов США, позволяя отслеживать более 600 млн пользователей более чем на 14 000 серверов.

Поиск по конкретному пользователю позволяет узнать, на каких серверах Spy Pet заметил этого человека, а также клиенту предоставляется экспортируемая таблица всех сообщений пользователя (включая имя сервера, временную метку и содержание самого сообщения); логи с информацией о том, когда человек присоединился к конкретным голосовым каналам на сервере и покинул их; а также данные о связанных аккаунтах, например, на GitHub.

Программа развития Организации Объединенных Наций (ПРООН) подверглась атаке вымогателей. Под удар попал локальный серверный комплекс ПРООН, в результате были похищены конфиденциальные данные.

Украденные файлы включали персональные данные нынешних и бывших сотрудников ПРООН, а также информацию о закупках, относящуюся к отдельным поставщикам и подрядчикам. Организация уже уведомила затронутых лиц и компании, данными которых она располагает, и продолжит оповещать всех пострадавших по мере расследования.

На данный момент неизвестно, были ли использованы украденные данные. Организация не вступала в переговоры с преступниками и «не выплачивала и не будет выплачивать никаких выкупов».

Две недели назад группировка 8Base заявила , что взломала системы ПРООН, пригрозив опубликовать данные. 3 апреля конфиденциальные файлы организации все же оказались в сети.

В результате взлома системы компании Skanlog, отвечающей за логистику около 25% товаров Systembolaget, многие товары, включая алкоголь и бытовую технику, могут исчезнуть с полок магазинов в Швеции, Дании, Норвегии и Финляндии.

Предполагают, что атаку провели хакеры из Северной Кореи с использованием программы-вымогателя LockBit 3.0. Атака затронула «ПО для экономической деятельности от Microsoft» и систему управления складом Dynaman.

Представитель Systembolaget предупредил, что в скором времени могут закончиться запасы определённых сортов пива, вина и крепких напитков, а также бумажные пакеты. В Systembolaget заверили, что полного исчезновения алкогольной продукции не произойдет, однако некоторые бренды могут временно исчезнуть с полок. Пока не ясно, когда Skanlog сможет возобновить свою работу.

Из-за кибератаки итальянская сеть медицинских лабораторий Synlab приостановила услуги лабораторных исследований и сбора образцов. Атака затронула все 380 медицинских центров и лабораторий в Италии.

Инцидент произошла рано утром 18 апреля. Как только была зафиксирована угроза, IT-департамент незамедлительно исключил весь корпоративный сегмент из сети и выключил все машины в соответствии с процедурами информационной безопасности компании.

Существует вероятность, что в результате атаки конфиденциальные медицинские данные могли стать доступными для злоумышленников. Компания сообщает, что по состоянию на сегодняшний день нельзя исключить, что данная атака может касаться персональных данных, связанных с предоставляемыми услугами.

На данный момент все услуги по анализам и сбору образцов приостановлены до особого уведомления. Клиентам рекомендуется использовать телефон для связи с компанией, так как сервисы электронной почты временно неактивны.

Некоммерческая организация The MITRE Corporation (или просто MITRE) сообщила, что в январе 2024 года неизвестная группа поддерживаемых государством хакеров взломала ее системы, объединив в цепочку два эксплоита для 0-day уязвимостей в Ivanti VPN.

Инцидент был выявлен после обнаружения подозрительной активности в NERVE (Networked Experimentation, Research, and Virtualization Environment), несекретной коллаборативной сети MITRE, используемой для исследований и разработок. После этого MITRE уведомила пострадавшие стороны о случившемся, сообщила об инциденте соответствующим органам и сейчас работает над восстановлением своих систем.

В отдельной публикации технический директор MITRE Чарльз Клэнси (Charles Clancy) и инженер по кибербезопасности Лекс Крамптон (Lex Crumpton ) пояснили, что злоумышленники скомпрометировали одну из VPN MITRE при помощи двух zero-day (CVE-2023-46805 и CVE-2024-21887), ранее обнаруженных в Ivanti Connect Secure.

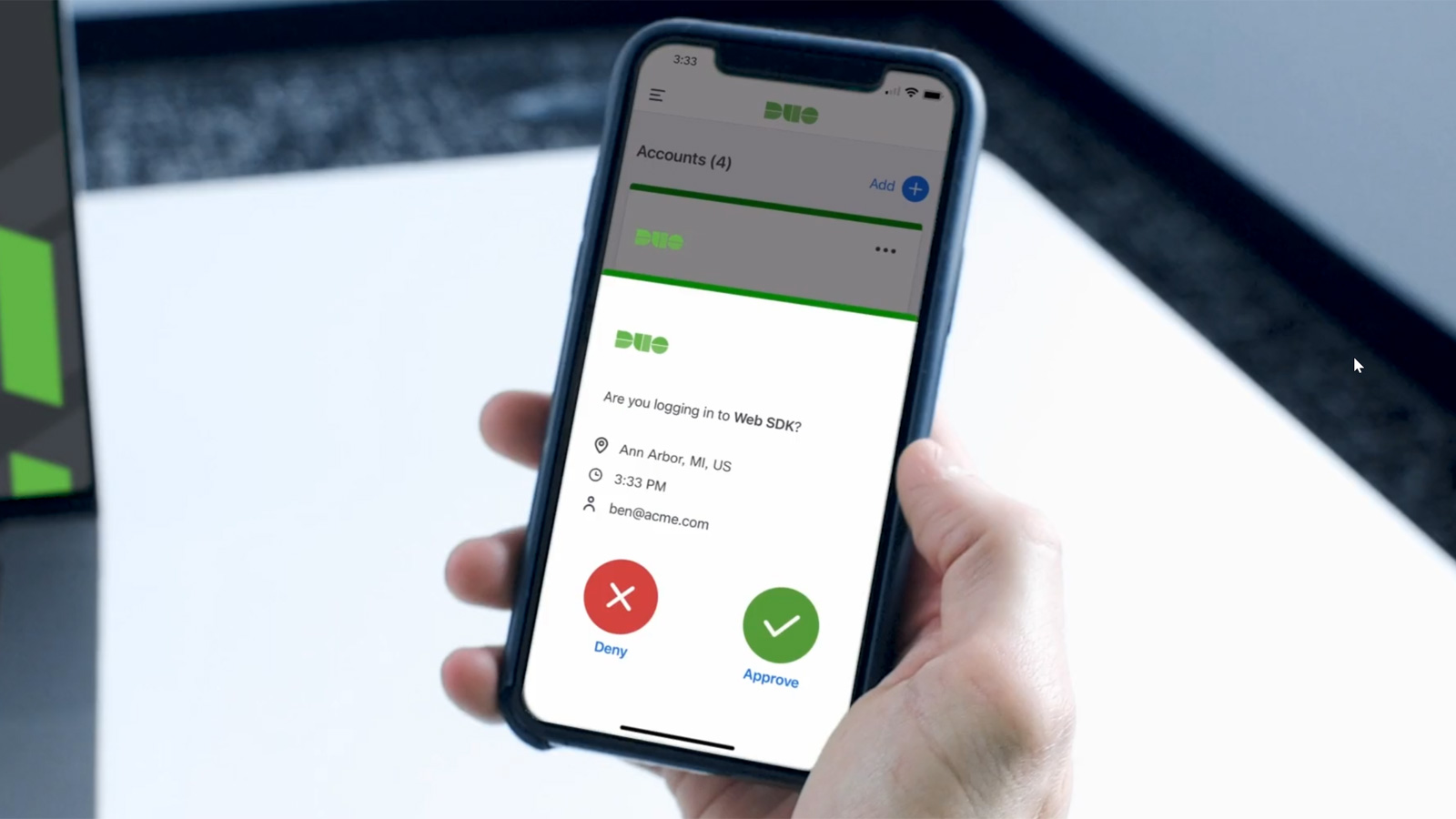

Кроме того, атакующие смогли обойти многофакторную аутентификацию с помощью перехвата сеанса, что позволило им перемещаться по инфраструктуре VMware, используя взломанную учетную запись администратора.

По словам специалистов, на протяжении всей атаки хакеры использовали комбинацию сложных веб-шеллов и бэкдоров для сохранения доступа к взломанным системам и сбора учетных данных.