Антифишинг-дайджест №102 c 11 по 17 января 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 11 по 17 января 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

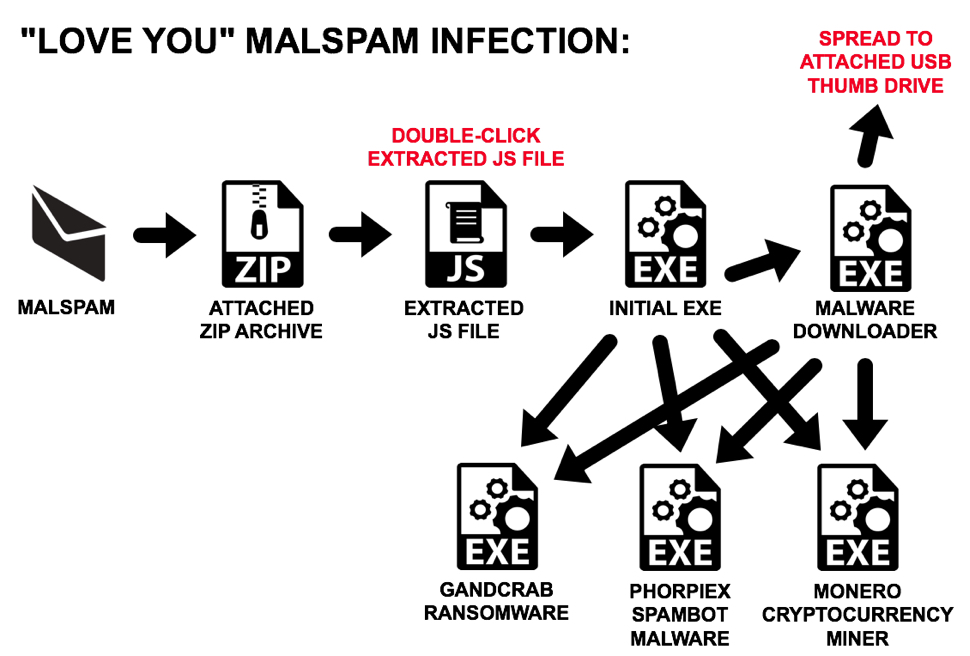

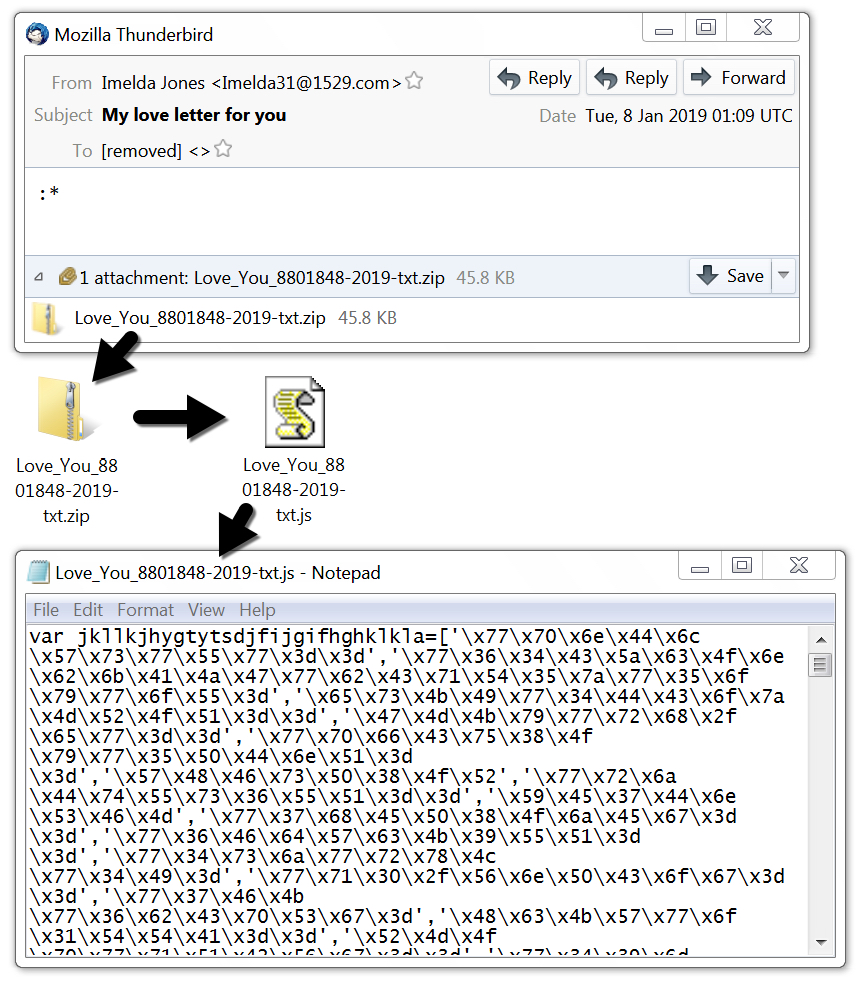

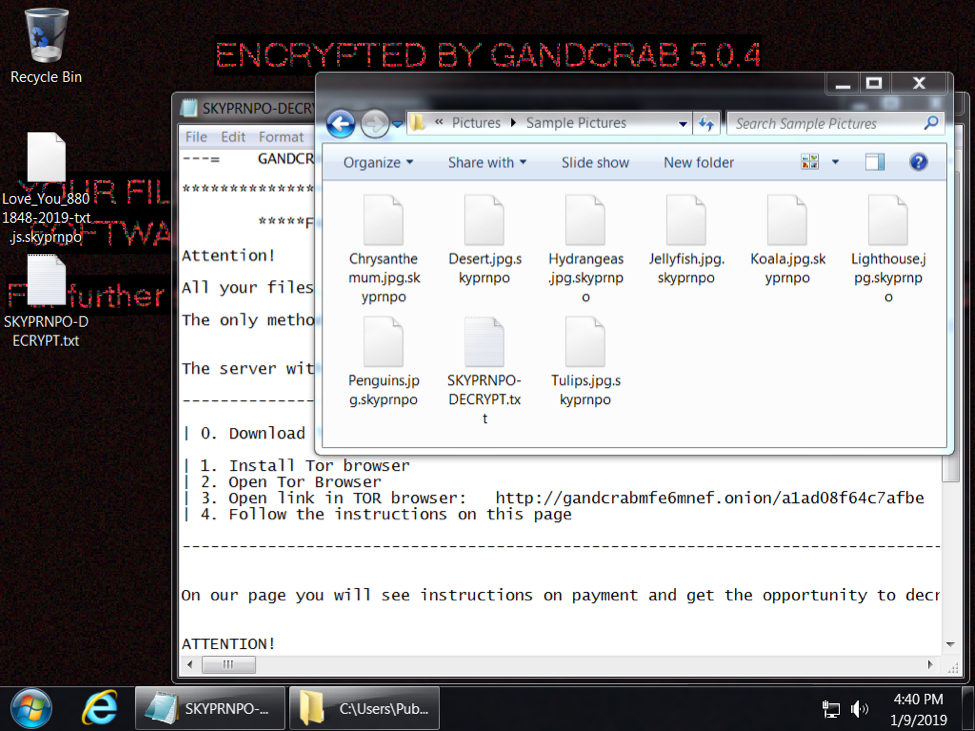

Злоумышленники распространяют вымогателя GandCrab с помощью «любовных» фишинговых писем.

- Письмо содержит тройную вредоносную нагрузку: содержащийся во вложении скрипт загружает на устройство спамбот Phorpiex, шифровальщик GandCrab и криптомайнер XMRing.

- Имена вложенных файлов начинаются со слов Love_You_.

- При запуске вредонос копируется на внешние USB-носители, подключенные к компьютеру.

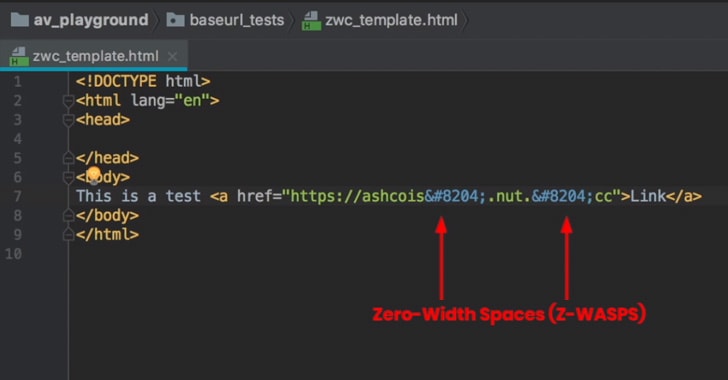

Злоумышленники используют пробелы нулевой ширины для обхода антиспам-фильтров Microsoft Office 365.

В Office 365 имеется два защитных механизма для проверки интернет-ссылок: Domain Reputation checks и Safe Links. Когда пользователь нажимает на ссылку, механизмы перехватывают это нажатие и направляют его на служебный домен, где и производится проверка ссылки на вредоносность.

Добавление невидимого пробела в URL позволяет обмануть защитную систему — она перестает воспринимать эту последовательность символов как интернет-ссылку, в результате пользователь переходит на сайт напрямую.

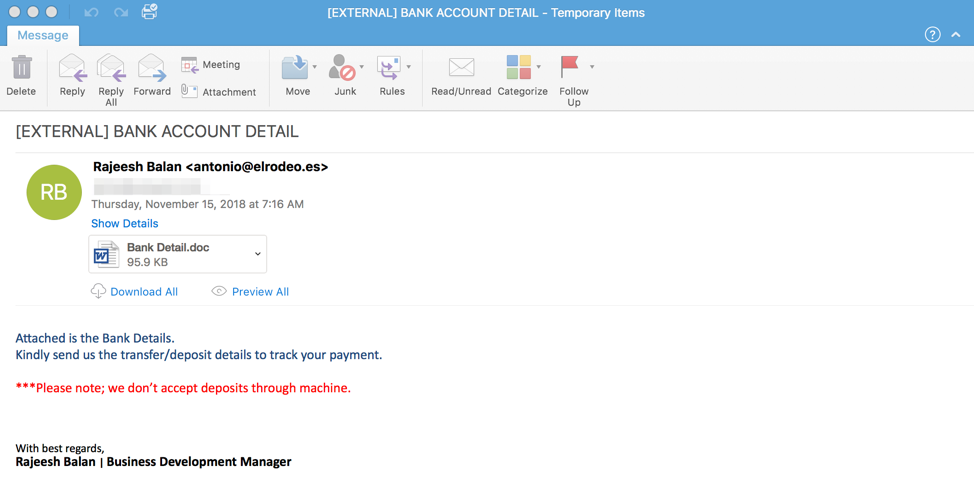

По словам экспертов, преступники уже применили эту технику в реальных атаках, чтобы похитить учетные данные пользователей:

- В случае вложений MS Word и Publisher от пользователя требовалось активировать макросы.

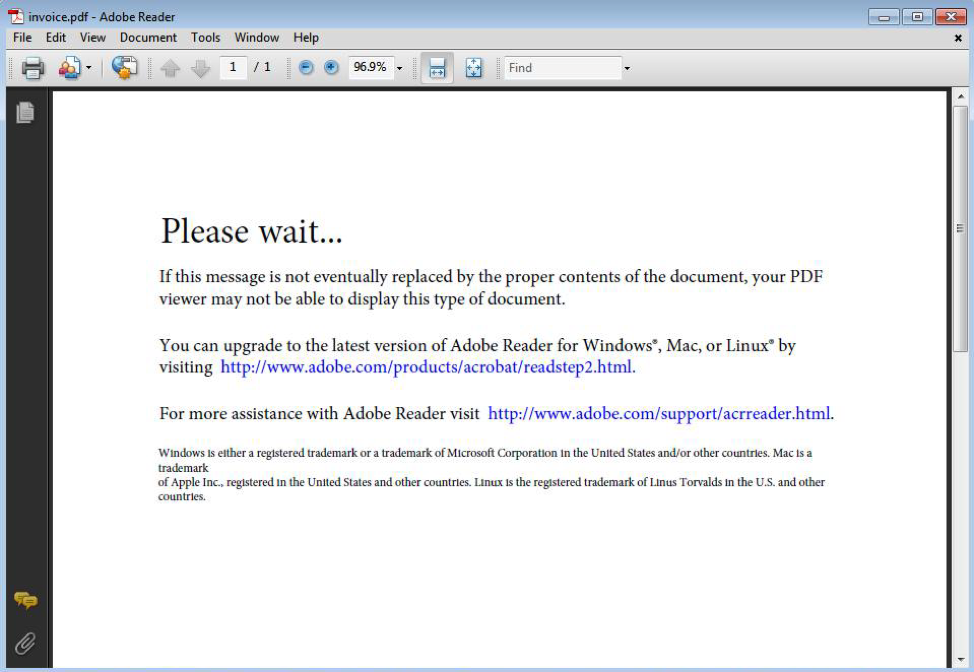

- Вложения PDF содержали ссылки на поддельный “Adobe PDF Plugin” и текст, который убеждал пользователя обновить программу:

В результате на компьютер жертвы загружался вредонос ServHelper, который умеет создавать SSH-тоннели и открывает удалённый доступ к рабочему столу по протоколу RDP.

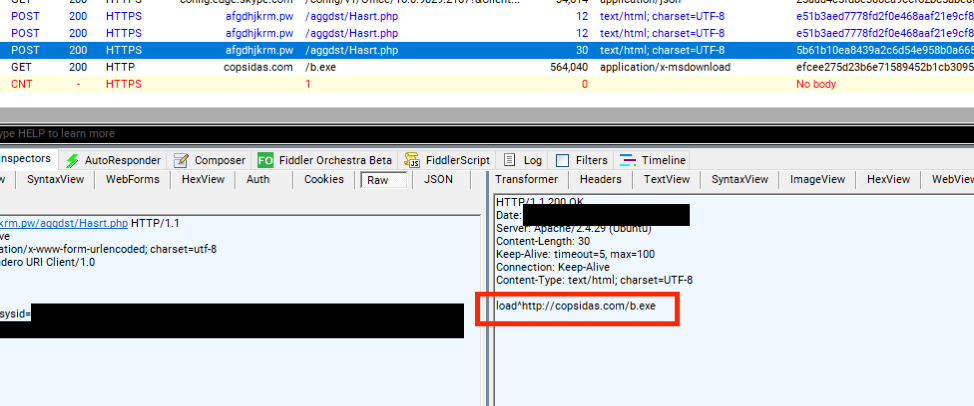

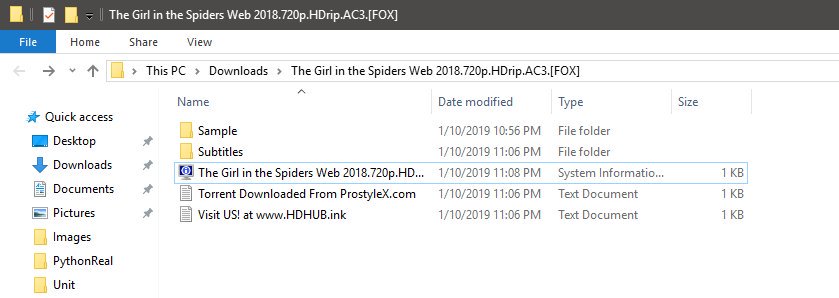

- .LNK-файл представляет собой ярлык Windows.

- При запуске ярлыка выполняются команда PowerShell, запускающая цепочку других команд, после завершения работы которых в папку AppData загружается вредонос.

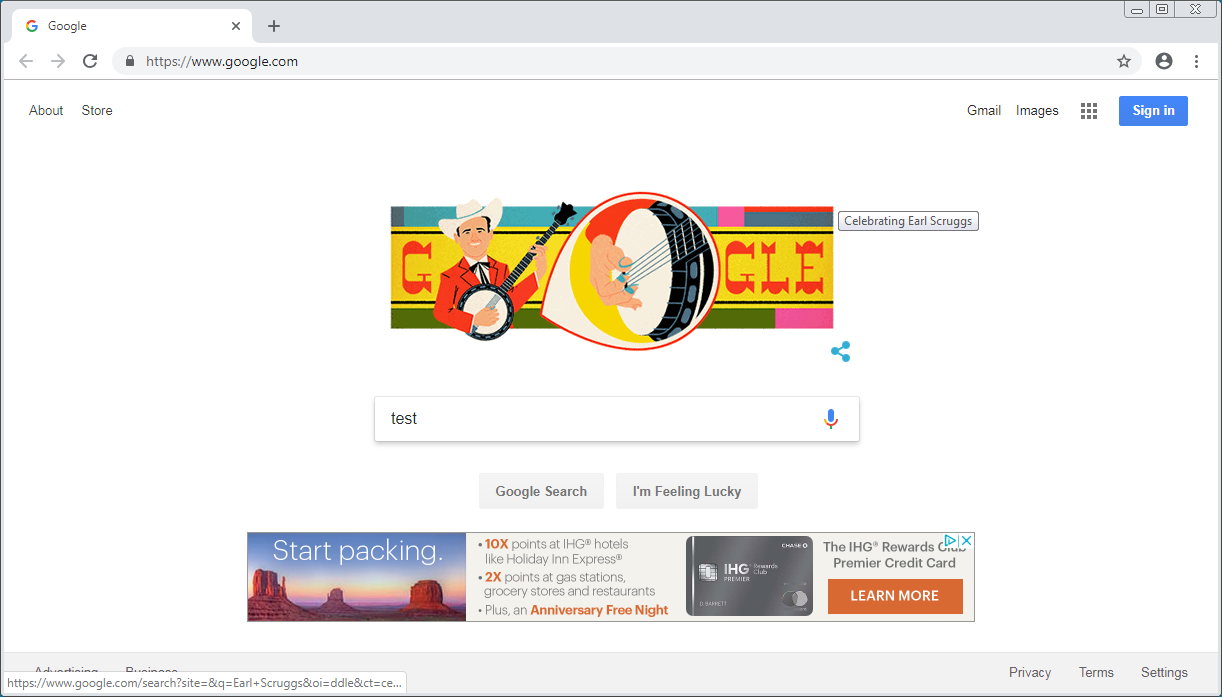

- Результатом работы вредоноса становится внедрение рекламы в результаты поиска Google и на ряд других сайтов с помощью вредоносных расширений Firefox Protection и Chrome Media Router:

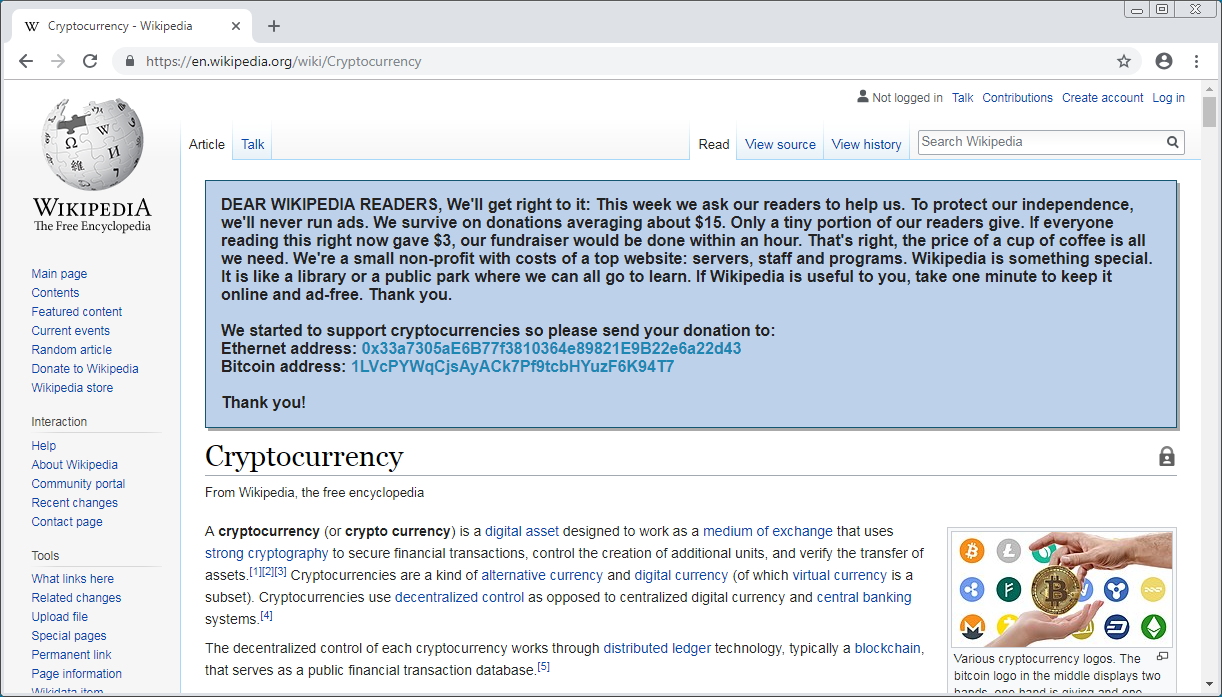

Также вредоносная программа следит за содержимым страниц сайтов и подменяет любые обнаруженные адреса кошельков Bitcoin и Ethereum на кошельки злоумышленников.

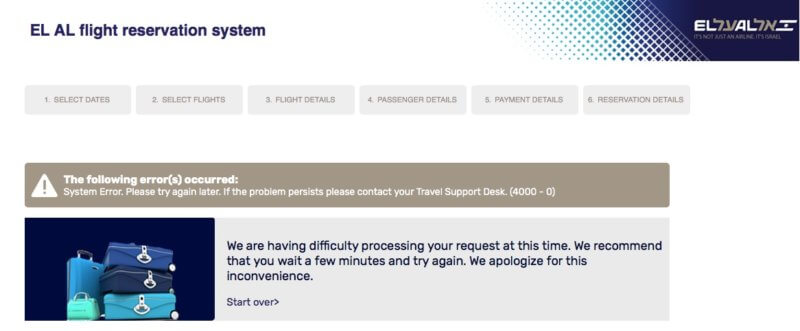

Уникальный номер бронирования (PNR), который присваивается каждому зарегистрированному пассажиру, передаётся на сайт прямо в адресной строке, причём если номер действительный, то выводится страница с именем пассажира:

PNR можно подобрать или даже найти в социальных сетях.

Используя PNR и фамилию пассажира, преступники могут от имени пассажира авторизоваться на портале авиаперевозчика и отредактировать все личные данные.

Атаки, уязвимости и утечки

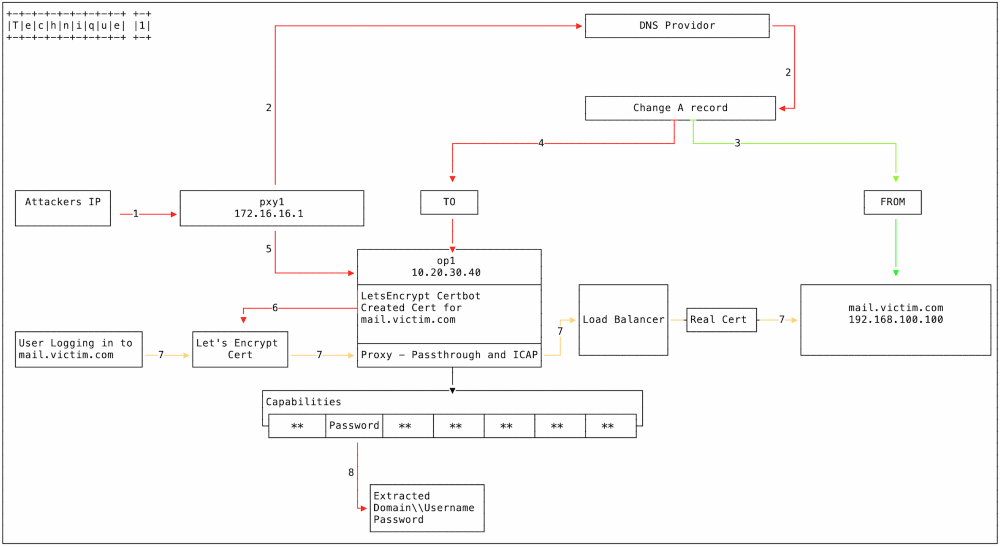

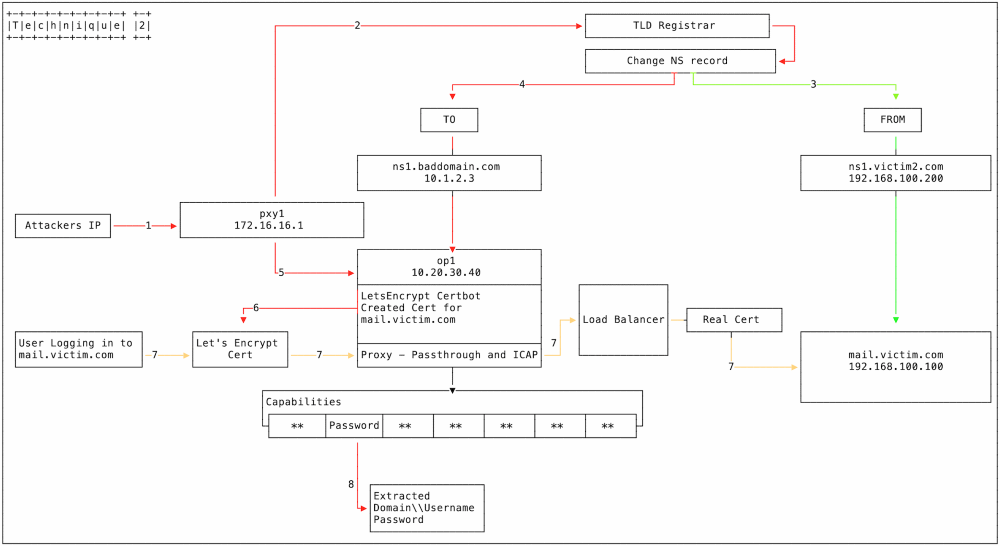

Преступники использовали следующие тактики:

После взлома DNS-сервера изменяли DNS-запись, содержащую IP-адрес почтового сервера компании-жертвы, чтобы перенаправить обращения к почтовому серверу на собственные ресурсы. После перехвата учётных данных запрос пользователя переадресуется легитимному почтовому серверу, и он продолжает работать с почтой, ничего не замечая. Для обхода файрволлов и систем безопасности используются бесплатные сертификаты Let’s Encrypt.

Весь трафик жертвы перехватывался путём модификации записи NS, указывающей IP-адрес DNS-сервера домена. Аналогично первому варианту после получения учётных данных запросы перенаправлялись на легитимный сервер.

Использовалась отдельная служба DNS-переадресации, которая обрабатывала все запросы сервера жертвы, взломанного одним из двух предыдущих методов.

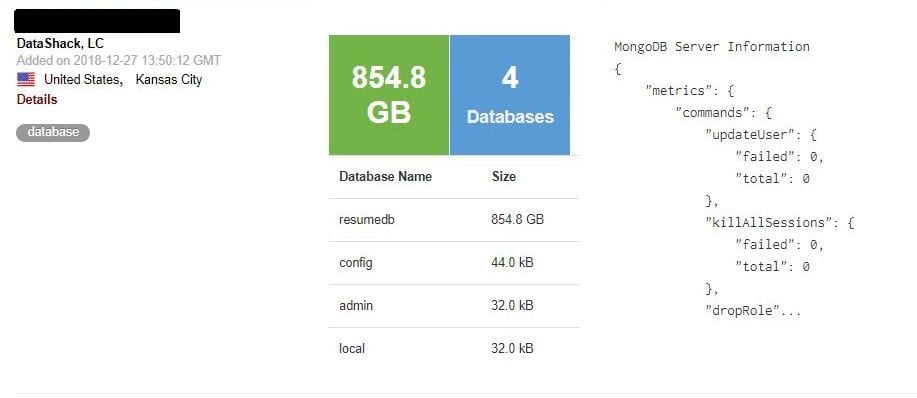

В открытом доступе обнаружена незащищённая база данных MongoDB, содержащая резюме 202 миллионов китайских пользователей.

Данные в базу были собраны с помощью приложения-скрапера, которое искало и агрегировало резюме с сайтов для поиска работы и записывало полученную информацию в базу данных. В числе собранных сведений — имена, домашние адреса, телефонные номера, email-адреса, семейное положение, политические взгляды, образование, прошлые места работы и желаемый размер оклада.

Мобильная безопасность

- Если владелец сайта разместит код объявления, созданного с использованием GSAP, посетители с Android-устройствами вместе с данными сайта получат на свои устройства вредоносную нагрузку.

- Зловред создаёт p2p-канал для обмена с управляющим сервером с использованием механизма ICE, обмен производит по протоколу RTC и умеет обходить VPN.

- Текущая версия вредоноса собирает сведения об устройстве, уровне заряда батареи, ориентации устройства и данные с датчиков движения. Кроме того на управляющий сервер отправляется системная информация и IP-адрес жертвы.

Согласно документации WhatsApp, история сообщений удаляется полностью через 45 дней неактивности номера, однако столкнувшиеся с некорректной работой мессенджера пользователи настаивают на том, что период неактивности номера был заметно больше.

Специалисты рекомендуют всем, кто не хочет столкнуться с подобной ситуацией, при запланированной смене номера удалить аккаунт в WhatsApp самостоятельно.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.