Антифишинг-дайджест №104 c 25 по 31 января 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 25 по 31 января 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

- При входящем звонке на мобильных телефонах жертв определялся номер телефона Сбербанка. В одном случае звонки были с номера 900, в другом — с +7 (495) 500-55-50. Оба указаны как контактные на обратной стороне карт Сбербанка.

- Для подтверждения «сотрудники» направляли жертве СМС с короткого номера 900, который имитировал сообщение от банка.

Эксперты подтверждают, что звонок мошенников с официального номера технически возможен:

Можно скачать специальное приложение на мобильный телефон, стоимость одного звонка с измененным номером составит несколько рублей. Есть приложения и для отправки СМС

— руководитель лаборатории практического анализа защищенности «Инфосистемы Джет» Лука Сафонов

Точное знание остатка и транзакций по счёту могут говорить о наличии у мошенников инсайда в банке.

Чтобы воспроизвести проблему на iPhone и Mac,

- Позвоните по FaceTime любому из своих контактов;

- Пока идет вызов, свайпните вверх и выберите «Добавить человека»;

- Введите свой телефонный номер, после чего начните групповой вызов FaceTime, добавив себя в качестве еще одного участника беседы;

- Микрофон жертвы включится, и можно будет слушать аудио, даже если на ваш звонок не ответили. При этом жертва ничего не заметит;

- Если во время совершения звонка жертва нажмет на кнопку Power, атакующему будет доступно еще и видео с фронтальной камеры устройства.

Баг работает в iOS 12.1 и 12.2, а также в macOS Mojave.

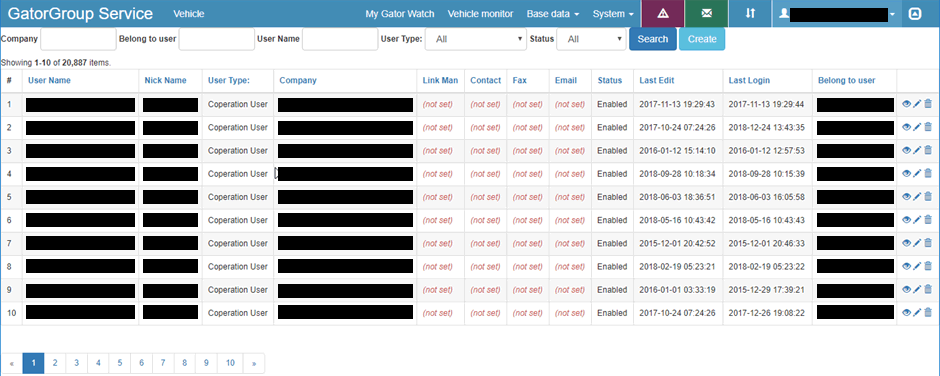

В компании Pen Test Partners повторили проведённое в 2017 году исследование безопасности гаджетов Gator и проверили, как была улучшена их безопасность.

Выяснилось, что кто угодно мог получить доступ ко всей базе данных, в том числе к местоположению детей в режиме реального времени, именам и данным родителей.

Уязвимость позволяет злоумышленникам с лёгкостью повысить привилегии. В часах отсутствует механизм проверки наличия у пользователя разрешения на доступ к панели администрирования. Для получения доступа к информации атакующему достаточно знать учётные данные пользователя часов.

Сайты, почта и мессенджеры

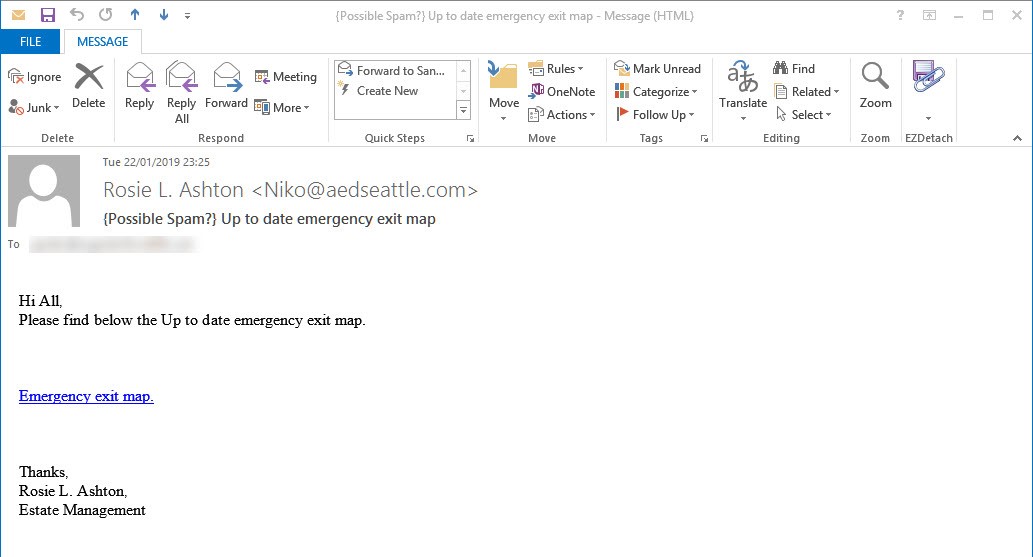

В письме некая Рози Л. Эштон (Rosie L. Ashton), менеджер по недвижимости, призывает получателя ознакомиться с планом эвакуации. К письму может быть приложен документ MS Word или ссылка для скачивания.

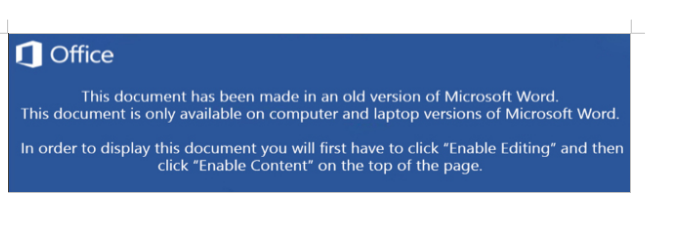

После открытия вредоносный документ предлагает включить макросы и отключить защищенный режим:

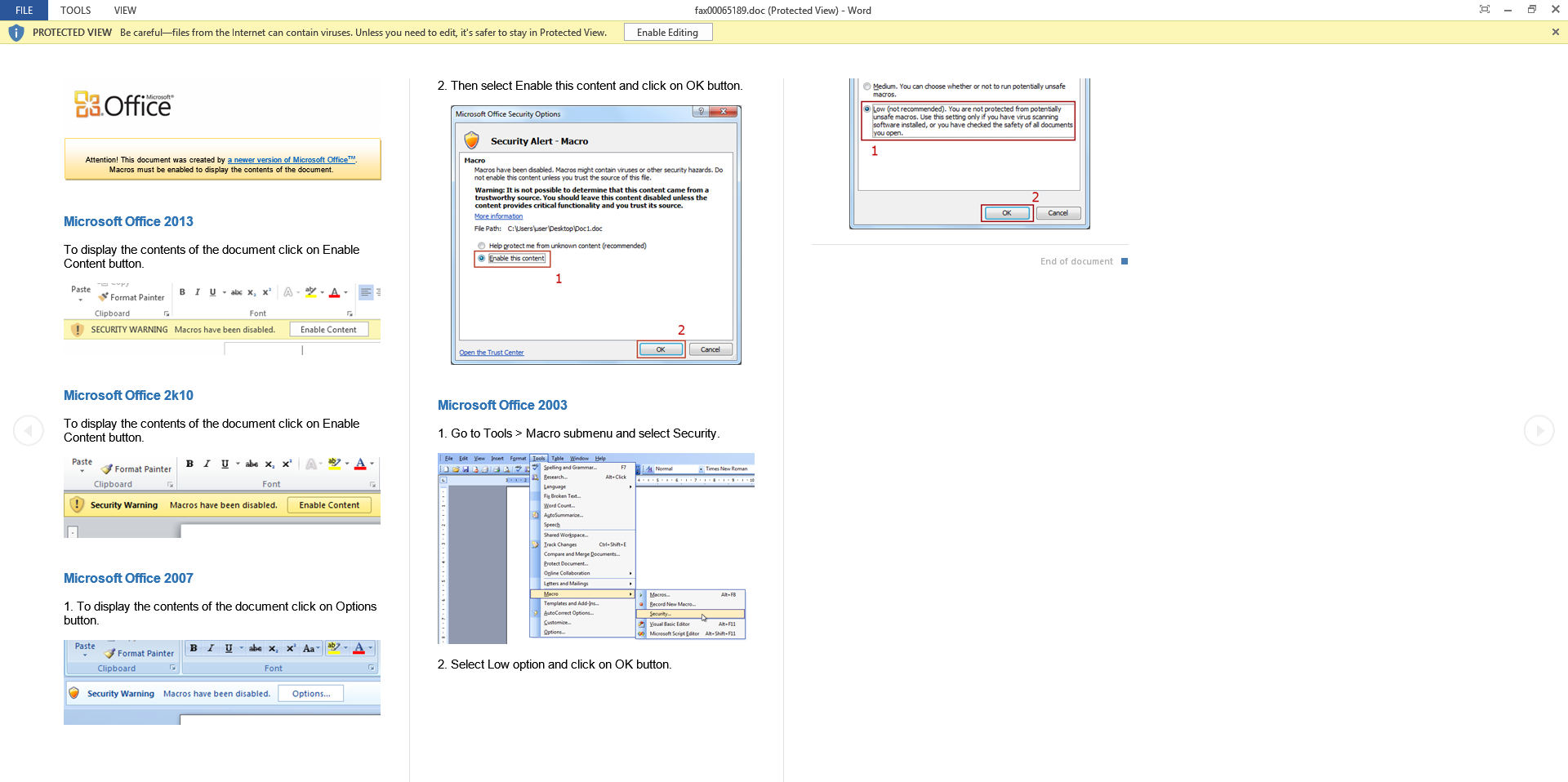

И показывает подробные инструкции, как это сделать:

В имени файла часть латинских букв заменена кириллическими аналогами, чтобы жертва видела понятное ей название, а спам-фильтры — только последовательность специальных символов.

Если жертва разрешит выполнение скриптов, внедренный в файл сценарий загрузит и запустит шифровальщик GandCrab версии 5.1. Мошенники предлагают пострадавшему перейти на сайт в сети TOR и обещают восстановить один файл бесплатно.

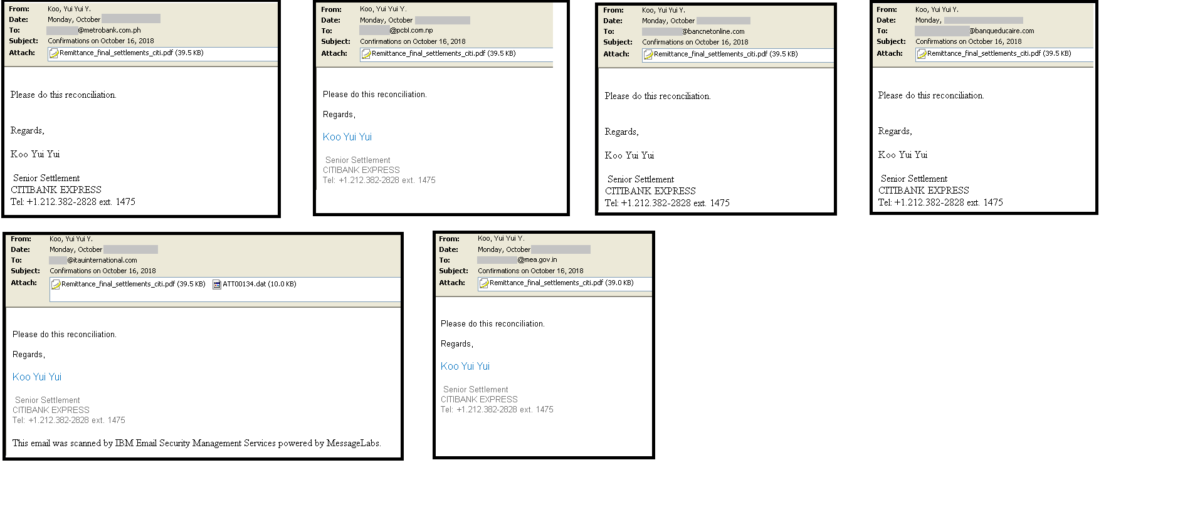

- Жертва получала фишинговое письмо.

- В письме были ссылки на загрузку PDF-документов.

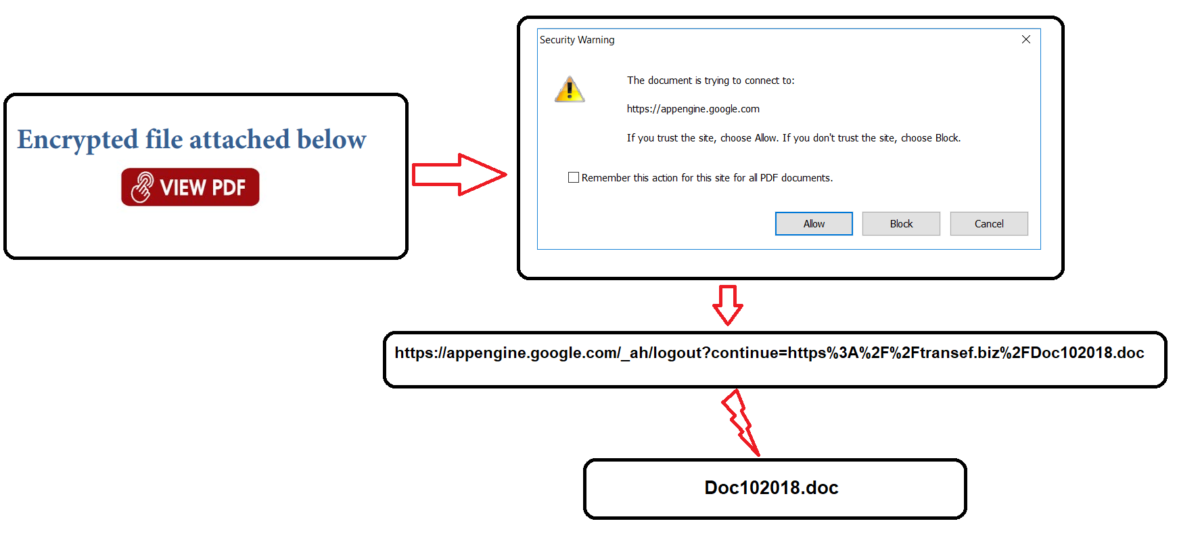

- PDF-документы содержали редиректы на мошеннические DOC-файлы.

- Редиректы выполнялись через домены Google App Engine — благодаря URL в зоне google.com они должны были вызывать больше доверия у жертв:

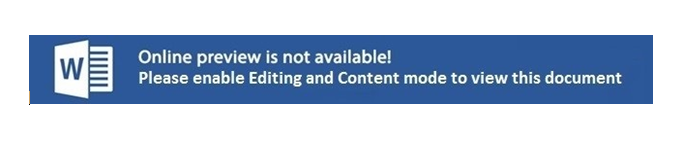

https://appengine.google[.]com/_ah/logout?continue=https%3A%2F%2Ftransef[.]biz%2FDoc102018.dochttps://appengine.google[.]com/_ah/logout?continue=https%3A%2F%2Fswptransaction-scan2034.s3.ca-central-1.amazonaws[.]com%2FDoc102018.docЕсли пользователь разрешал подключение, на его компьютер загружался документ MS Word, содержащий вредоносные макросы. При открытии документа пользователю предлагалось разрешить редактирование и активировать макросы:

Если жертва разрешала редактирование, на компьютер загружалась очередная ступень вредоноса — скрипт для Microsoft Connection Manager Profile Installer (csmtp.exe) в виде текстового файла fr.txt, запуск которого на выполнение должен был привести к установке вредоносной программы в систему.

Опасность такой схемы состоит в том, что для установки вредоносного содержимого используется легитимная программа Windows, которая не вызывает подозрений у антивирусного ПО. На момент изучения зловреда fr.txt не содержал вредоносной нагрузки, но его авторы могут добавить её в любой момент.

Атаки, уязвимости и утечки

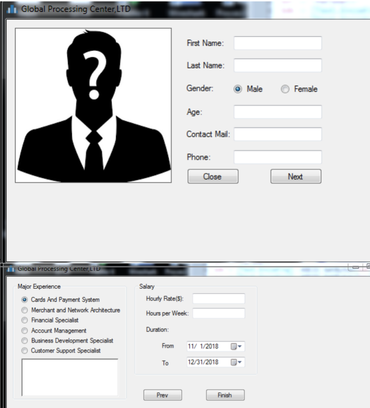

- Атака стала возможна благодаря действиям сотрудника Redbanc, который откликнулся на вакансию разработчика в соцсети LinkedIn.

- Компания, разместившая объявление, оказалась прикрытием участников Lazarus Group.

- Во время собеседования по Skype преступники попросили соискателя загрузить файл ApplicationPDF.exe якобы для генерации стандартного бланка заявки.

- В действительности файл загружал и устанавливал вредонос PowerRatankba.

PowerRatankba отправлял преступникам информацию о компьютере сотрудника Redbanc: имя ПК, сведения об аппаратной конфигурации и ОС, настройки прокси, список запущенных процессов, расшаренные папки и пр.

На основе данной информации злоумышленники могли сделать вывод о ценности инфицированного ПК и загрузить дополнительное вредоносное ПО.

Киберпреступники ограбили Министерство иностранных дел Финляндии с помощью фишинговых писем.

- Взломав сервер программы развития ООН, они отправляли в МИД Финляндии фальшивые е-мейлы от имени сотрудников организации с просибой перечислить средства на проект по развитию правовой системы Кыргызстана.

- Поскольку у МИД Финляндии имелась договорённость по этому проекту, средства в размере 400 тысяч евро были перечислены незамедлительно.

- Кибергруппировка атаковала систему EDGAR, в которой хранятся корпоративные документы компаний, акции которых торгуются на бирже.

- Для проникновения в систему SEC хакеры использовали фишинговые письма, содержащие вредоносные вложения.

- В итоге Хакеры получили несанкционированный доступ к 157 отчетам о прибыли, которые еще не были представлены публично. Эти данные позволили злоумышленникам совершать сделки на бирже, зная, вырастут или упадут акции конкретных компаний в ближайшее время.

Вредоносное ПО

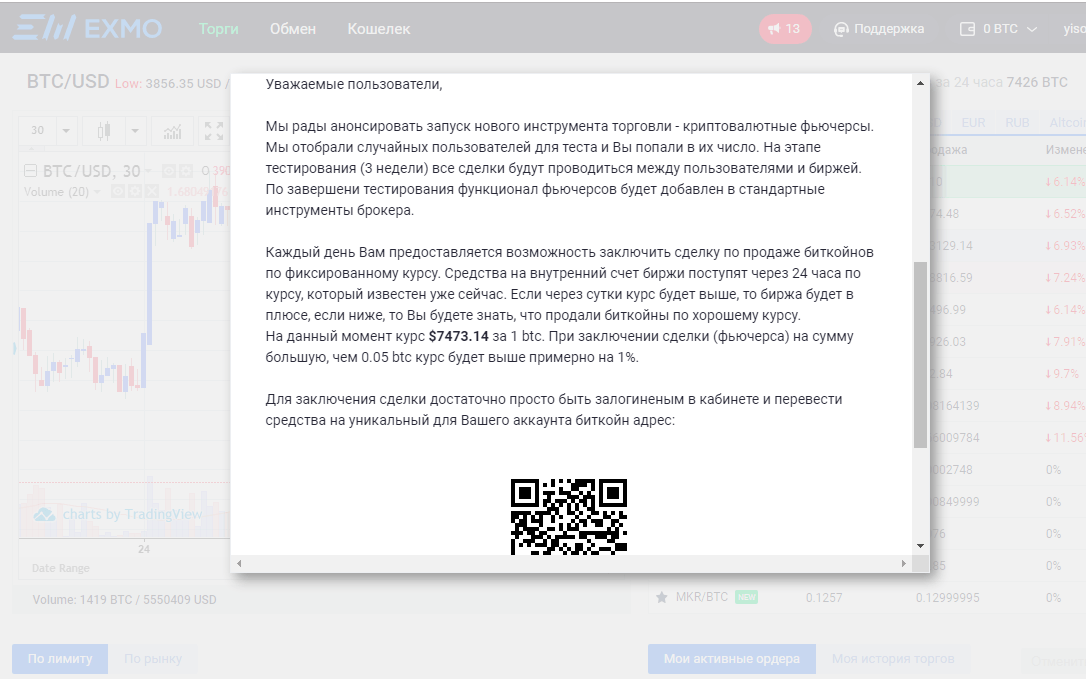

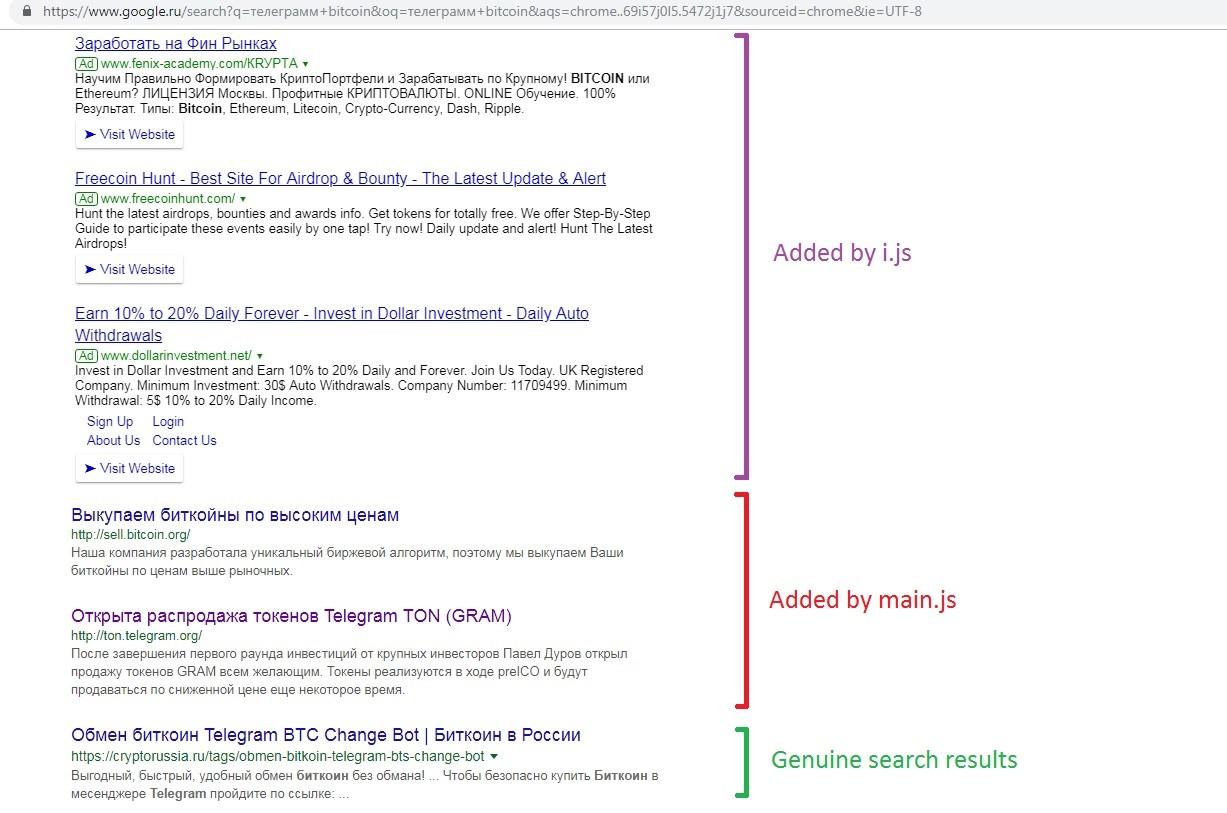

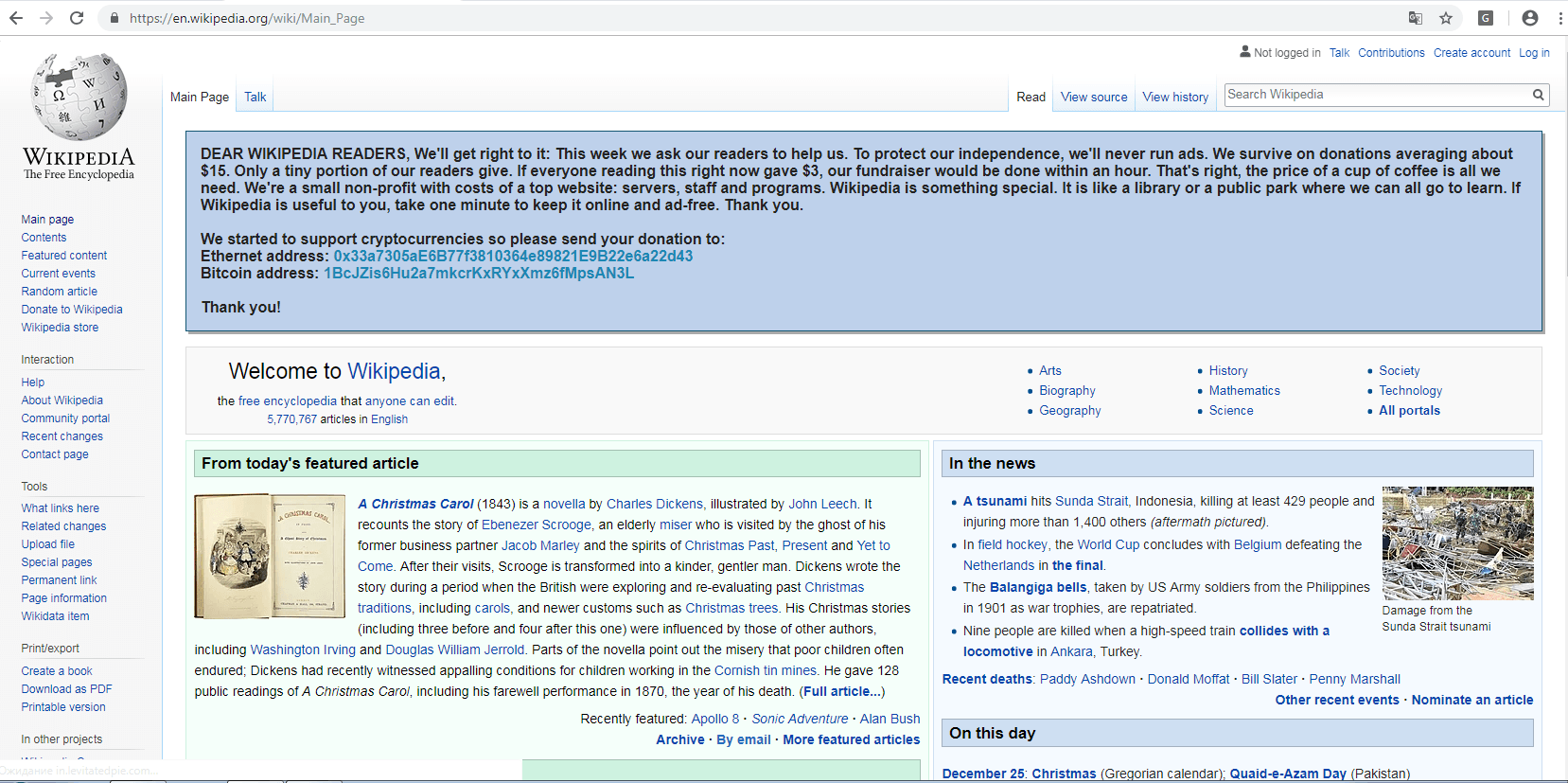

Троян Razy ворует криптовалюту через вредоносное расширение для браузера.

Программа распространяется через блоки партнерских программ, в том числе раздается с бесплатных файловых хостингов под видом легитимного ПО:

Для хищения криптовалюты троян может подменять поисковую выдачу Яндекс и Google, искать на сайтах любые адреса криптовалютных кошельков и заменять их на адреса кошельков злоумышленников, подменять изображения QR-кодов кошельков, а также модифицировать страницы криптовалютных бирж и даже страницы Wikipedia:

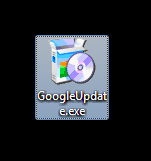

AZORult — программа для кражи информации и загрузчик для другого вредоносного ПО; предназначен для кражи как можно большего объема конфиденциальной информации: от файлов, паролей, cookie-файлов и истории посещения в браузере до банковских учетных данных и криптовалютных кошельков пользователей.

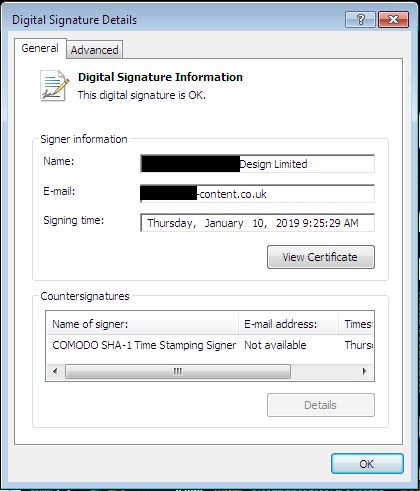

Примечательно, что исполняемый файл вредоноса имеет валидную электронную подпись компании «Singh Agile Content Design Limited» вместо Google. Сертификат ЭЦП был выдан 19 ноября минувшего года и на протяжении прошедшего периода использовался для подписи более чем сотни исполняемых файлов, причем все они были замаскированы под Google Update.

- T1Happy написан на C#

- При запуске он пытается получить максимальные привилегии, не вызывая диалог контроля учётных записей

- Получив привилегии, вредонос шифрует файлы ключом AES, добавляя к ним расширение .happy.

- Закончив шифрование, T1Happy оставляет текстовый файл «HIT BY RANSOMWARE.txt», сообщение в котором предлагает жертве выяснить метод шифрования, декомпилировав зловред.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.