Антифишинг-дайджест №108 c 22 по 28 февраля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 22 по 28 февраля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

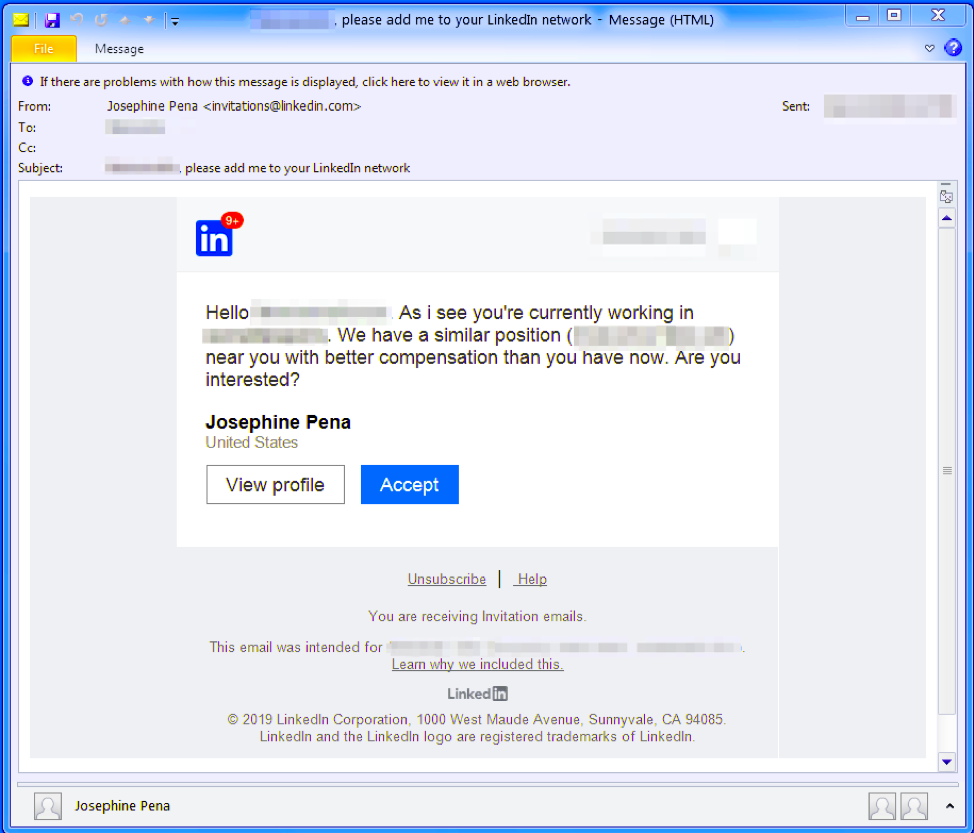

Атака начинается с отправки личного сообщения якобы с легитимной учетной записи в LinkedIn, за которым следует ряд электронных сообщений, включающих либо вредоносное вложение, либо поддельную ссылку:

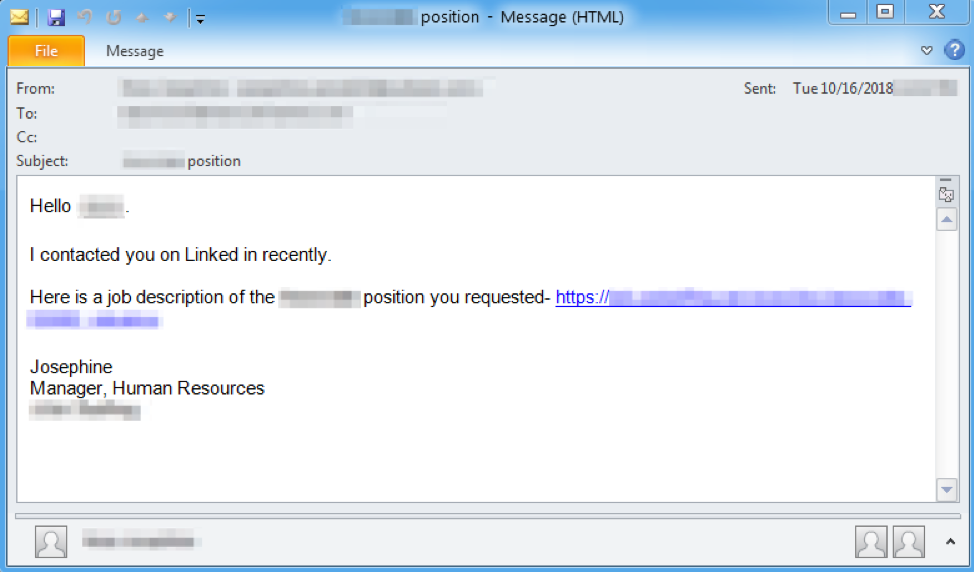

В течение недели злоумышленник отправляет личные письма на рабочий адрес жертвы, напоминая получателю о предыдущей попытке связаться через LinkedIn. В качестве темы для контакта он использует профессиональную квалификацию жертвы, указанную в LinkedIn:

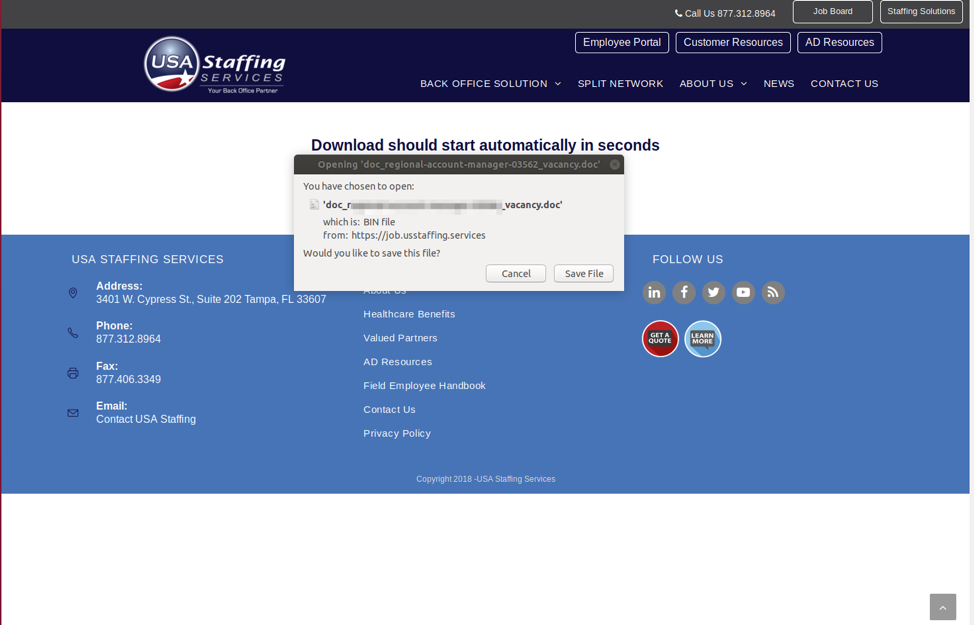

URL-адреса, встроенные в текст фишинговых писем или вложений, переадресовывают пользователя на страницу, якобы принадлежащую кадровому агентству:

При открытии фальшивой страницы автоматически загружается поддельный документ Microsoft Office, созданный с помощью инструмента Taurus Builder. При активации макроса на компьютер загружается бэкдор More_eggs.

Атаки, уязвимости и утечки

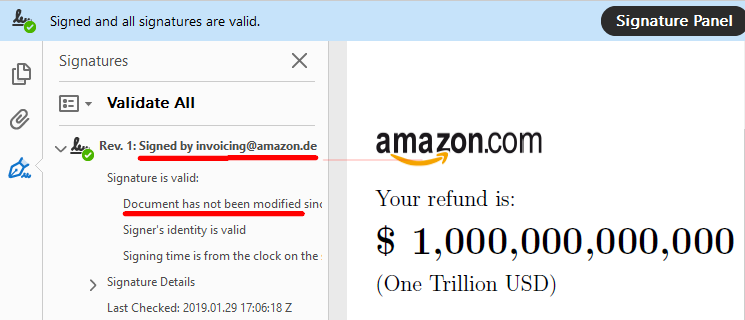

Документам PDF с цифровой подписью больше нельзя доверять: исследователям из Рурского университета удалось создать фальшивые цифровые подписи для 21 PDF-просмотрщика, а также для 5 онлайновых сервисов. В списке — Adobe Acrobat Reader, Foxit Reader, Libre Office, DocuSign и Evotrus.

Обнаруженные уязвимости делят на три группы:

- Универсальная подделка подписи (Universal Signature Forgery, USF): позволяет атакующему обмануть процесс верификации подписи и показать пользователю фальшивое сообщение о том, что подпись действительна;

- Атака инкрементного обновления (Incremental Saving Attack, ISA): позволяет атакующему добавить дополнительный контент в уже подписанный документ PDF через инкрементное обновление, то есть не меняя существующей подписи;

- «Заворачивание» подписи (Signature Wrapping, SW): аналогична предыдущей, но код атакующего может обмануть процесс проверки подписи, «завернув» ее вокруг контента злоумышленника и подписав инкрементное обновление.

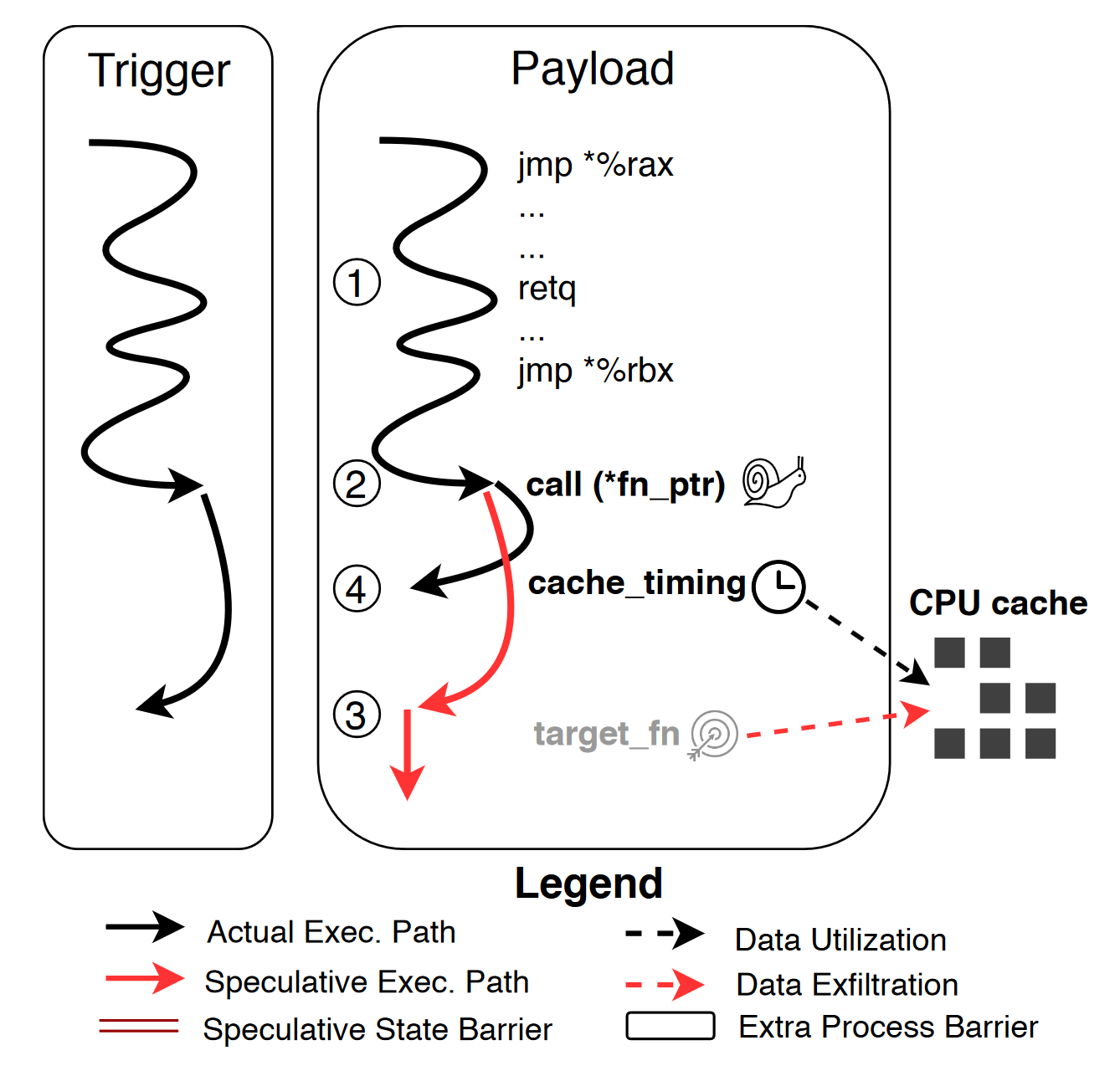

Специалисты Колорадского университета в Боулдере продемонстрировали, что механизм спекулятивного выполнения может использоваться не только для кражи данных, как в атаках Spectre, но и для сокрытия вредоносных команд.

Метод под названием ExSpectre предполагает создание внешне безопасного приложения, которое не вызовет подозрение у пользователей и антивирусных программ. В действительности исполняемый файл приложения можно сконфигурировать с помощью отдельного «триггер»-приложения для запуска потока инструкций, который будет скрывать вредоносные команды.

С помощью техники ExSpectre исследователи расшифровали данные в памяти, запустили обратную командную оболочку (reverse shell) и выполнили команды на целевом устройстве.

Картинка, в которой было обнаружено вредоносное содержимое.

Техника заключается в том, что специально созданный файл изображения можно интерпретировать и как картинку:

<img src="polyglot.jpg"/>и как JavaScript-код:

<script src="polyglot.jpg"></script> will eДля реализации такой двойственности злоумышленники модифицируют заголовок BMP-файла таким образом, чтобы для JavaScript-интерпретатора он выглядел как валидный код, но в то же время сохранялись свойства картинки.

Расшифрованный JavaScript-код переадресует браузер пользователя на очередную мошенническую лотерею:

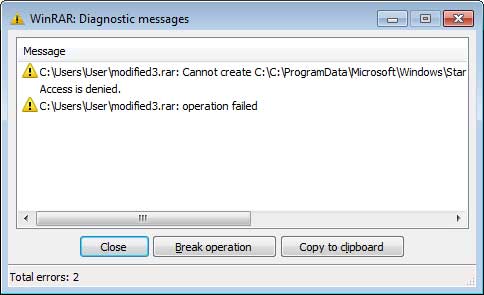

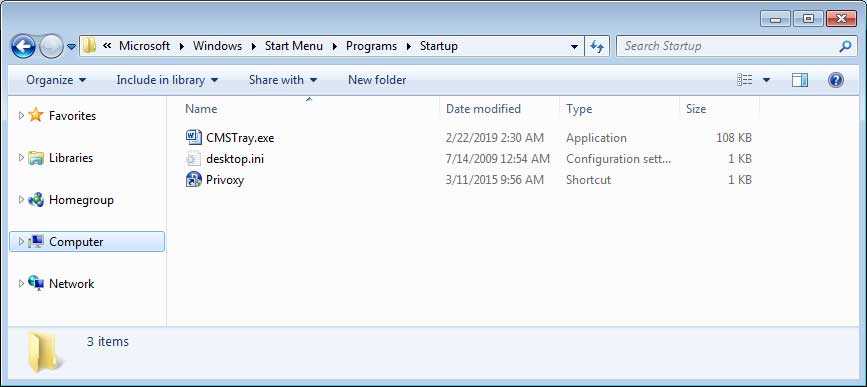

Фишинговое письмо содержит вредоносный архив, при распаковке которого файлы извлекаются в папку автозагрузки Windows. Если включен контроль учётных записей, WinRAR отобразит сообщение об ошибке и заражения не произойдёт:

Если контроль учётных записей отключен или архиватор запущен от имени администратора, вредоносные файлы будут извлечены в C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\CMSTray.exe и при следующей загрузке системы выполнится исполняемый файл CMSTray.exe:

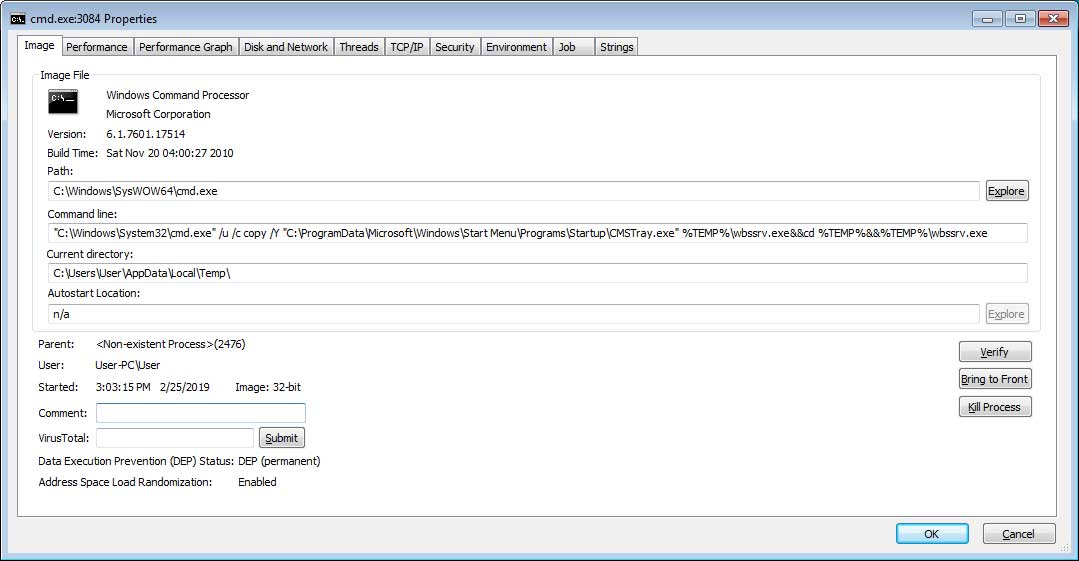

После старта CMSTray.exe копирует себя в %Temp%\wbssrv.exe и запускает его на выполнение:

Wbssrv.exe подключается к http://138.204.171.108 и загружает различные файлы, в том числе инструмент Cobalt Strike Beacon.

После загрузки вредоносной DLL атакующие получат возможность удаленно подключаться к компьютеру, выполнять команды и заражать другие компьютеры в локальной сети.

Умные устройства

Недоработки в программном обеспечении устройств вызывали самопроизвольную блокировку переднего колеса, причём это происходило настолько неожиданно, что люди не успевали отреагировать и получали травмы. Зафиксировано около 30 травм от синяков до сломанной челюсти и вывиха плеча.

По сообщению компании ошибка проявляется менее чем в 1% устройств Lime. В настоящее время производитель работает над патчем и готовит обновление прошивки, устраняющее проблему.

Вредоносное ПО

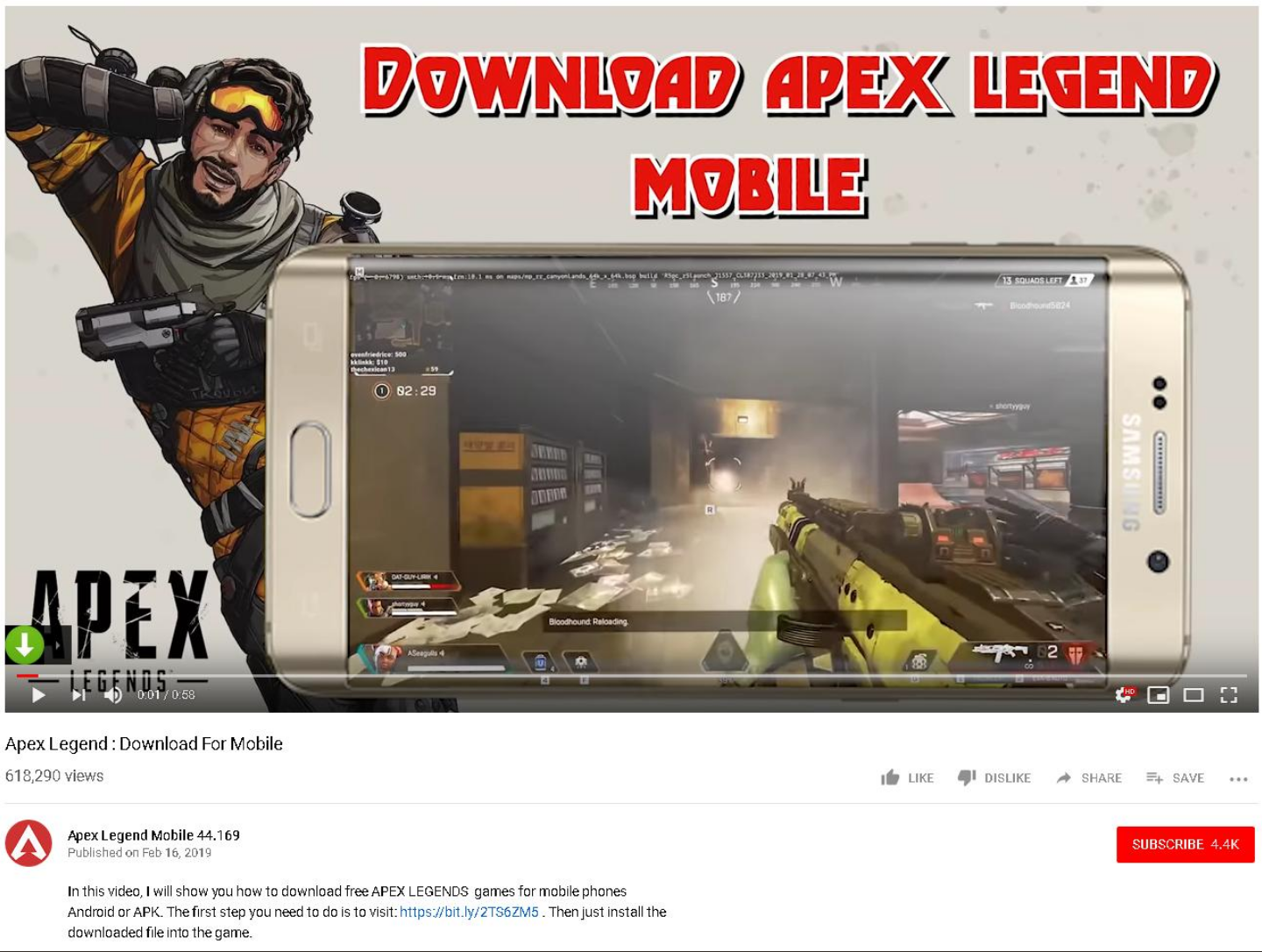

Вредонос демонстрирует пользователю видеоролик с фрагментами оригинального геймплея и предлагает выбрать две из пяти рекламных ссылок, чтобы разблокировать кнопку загрузки мобильного варианта игры. Помимо мобильной версии игры преступники обещают внутреннюю валюту Apex Legends, а также аимботы и читы для прокачки персонажей.

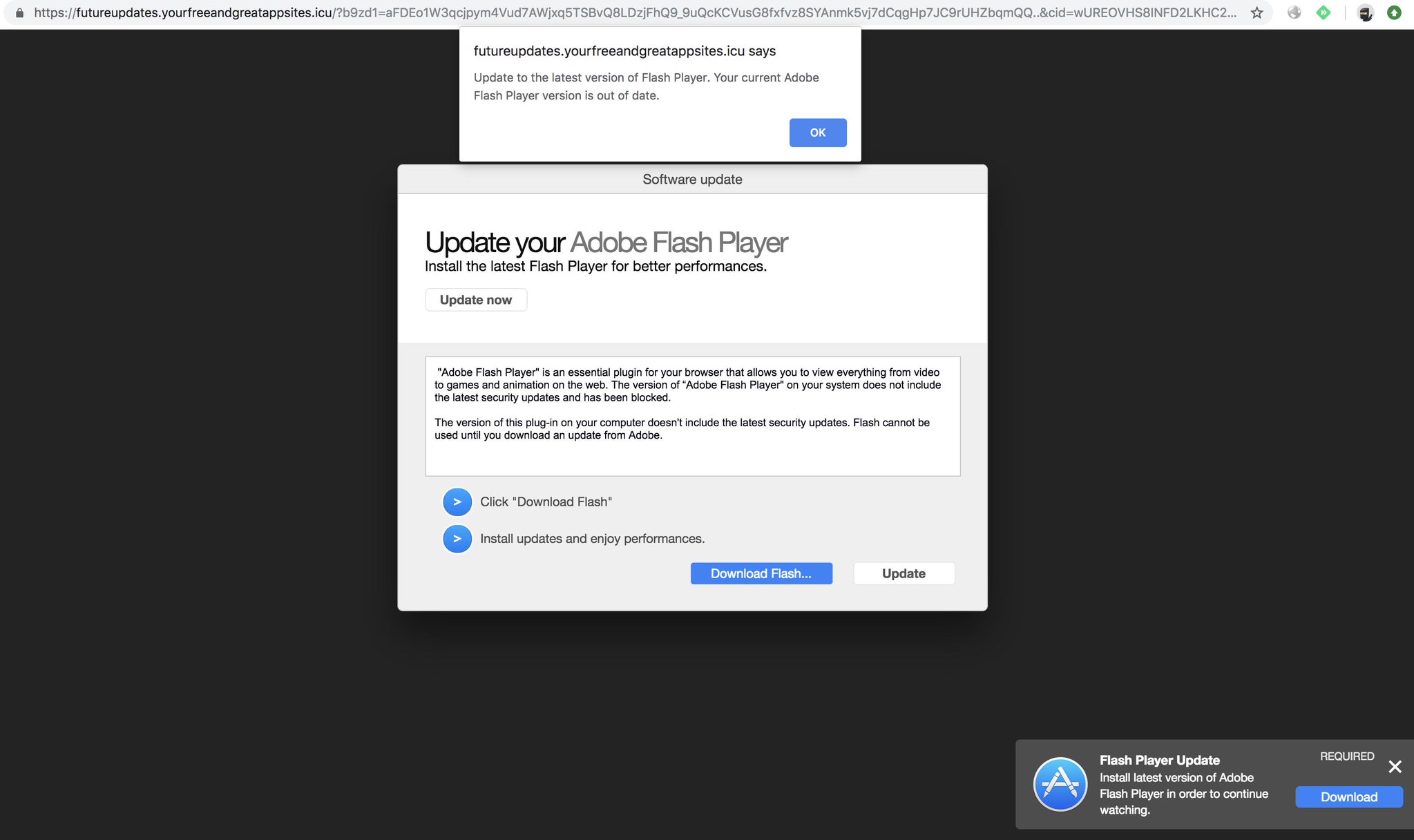

Для продолжения работы мошеннические сайты предлагают установить фальшивые обновления Adobe Flash или поддельный плагин для безопасного интернет-серфинга.

Подделка активно рекламируется на YouTube. За несколько дней жертвами обмана стали более 100 тысяч пользователей.

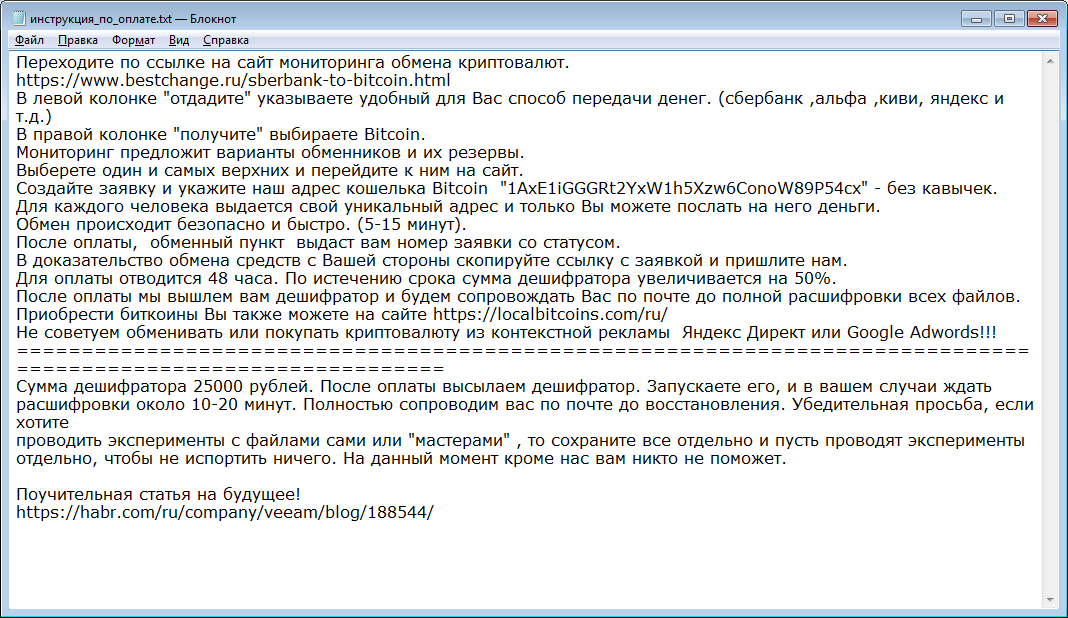

BestChangeRu распространяется через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, фальшивых загрузок и обновлений, ботнетов, эксплойтов, перепакованных и заражённых инсталляторов.

Вымогатель шифрует документы MS Office и OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыку, видео, файлы образов, архивы

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.