Антифишинг-дайджест №11 c 6 по 12 апреля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 апреля 2017 года.

Microsoft выпустила обновления безопасности, которые устраняют три уязвимости нулевого дня в MS Office и Internet Explorer. По крайней мере одна из них позволяла выполнить произвольный код после открытия специального документа в MS Word. Уязвимости активно используются злоумышленниками для распространения вредоносного ПО, в том числе банковского трояна Dridex, Godzilla, Latentbot, а также FINSPY и LATENBOT против русскоговорящих пользователей:

Документ «СПУТНИК РАЗВЕДЧИКА.doc» со встроенным эксплойтом.

Андрей Жаркевич

редактор, руководитель службы ИТ

Исследователь проинформировал Microsoft о проблеме еще в октябре 2016 года, но компания устранила уязвимость только сейчас.

Главной защитой в это время могли быть правильные действия сотрудников.

Смартфоны, банкоматы и «умные» устройства

Исследователям удалось подобрать четырехзначный PIN-код на смартфоне по информации о наклоне телефона. Мобильные операционные системы не ограничивают доступ приложений к датчикам. В результате страница в мобильном браузере или установленное приложение могут получить доступ к данным, которых хватит чтобы вычислить пароль или PIN-код:

Исследователь обнаружил уязвимости в прошивке систем на чипе HiSilicon Balong, которые позволяют выполнить произвольный код и получить удаленный доступ к смартфонам, а также прошивкам некоторых ноутбуков и IoT-устройств. Уязвимые чипсеты используются в топовых смартфонах Huawei, в том числе в P10, Mate 9, а также в Honor 9, 7, 5c и 6.

Возможный сценарий взлома предполагает создание фальшивой базовой станции и отправку специально сформированные пакетов, которые при обработке на уязвимом устройстве вызовут крэш через переполнение буфера в LTE-стеке. Последующая перезагрузка позволит атакующему внедрить руткит или бэкдор для обеспечения постоянного доступа к мобильному устройству.

Шантажисты из киберпреступной группировки Turkish Crime Family сообщили, что компания Apple согласилась с их условиями и выплатила $480 тыс. в биткойнах. В качестве доказательства вымогатели опубликовали ссылку на популярный биткойн-кошелек Blockchain.info, где отображалась соответствующая транзакция.

Начало истории в Дайджесте №8

По данным исследователей Нью-Йоркского университета и Университета штата Мичиган, даже частично совпадающие отпечатки пальцев могут обмануть биометрические системы аутентификации. У многих людей фрагменты отпечатков могут совпадать, и злоумышленники способны создать универсальный «мастер-отпечаток» для обхода биометрической системы аутентификации.

Вредоносные программы

Зафиксированы целевые атаки на организации в странах Среднего Востока, которые начинаются с фишинга. В письмах содержится ссылка на вредоносный код, сокращенная с помощью сервиса bit.ly.

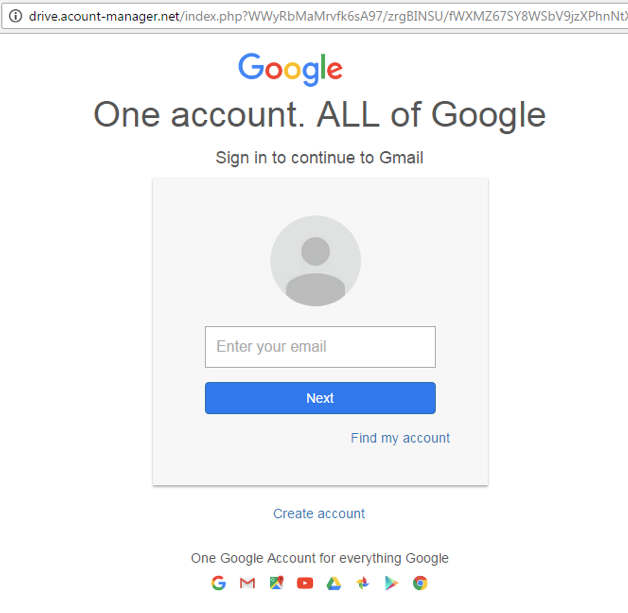

Альтернативным способом атаки был обыкновенный фишинг — мошенники сначала пытались украсть у пользователей их пароли от сервисов Гугла, а затем отдавали вредоносные файлы:

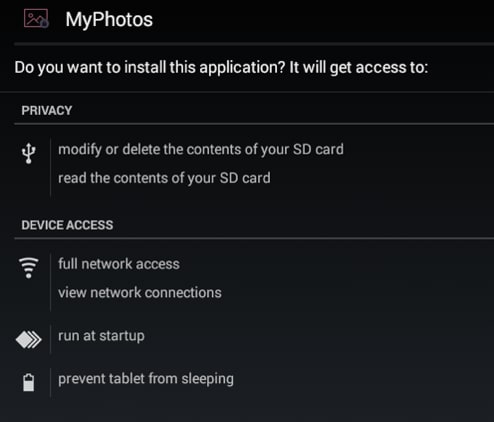

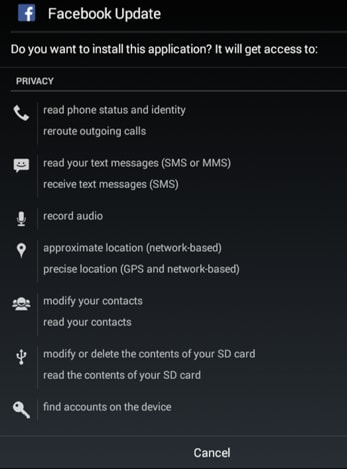

Хакеры также распространяли вредоносные программы через поддельные новостные сайты и фальшивые приложения:

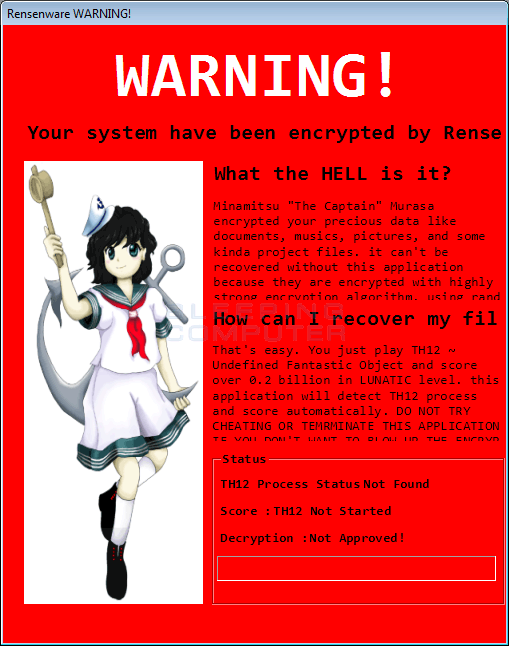

Обнаружен вымогатель, который шифрует файлы на компьютере жертвы и обещает восстановить их, только если пользователь наберет 0,2 млрд очков в игре TH12 — Undefined Fantastic Object. При попытке закрыть программу ключ для расшифровки будет удален:

Разработчик признался, что написал программу ради шутки, извинился в твиттере и опубликовал инструмент для расшифровки файлов.

Сайты, мессенджеры и почта

Вредоносная программа Sathurbot использует скомпрометированные сайты на базе WordPress для распространения вредоносных торрентов, создавая для этого скрытые страницы. Эти страницы попадают в поисковую выдачу на хороших позициях, привлекая новых жертв.

При загрузке пиратского фильма пользователю предлагается установить кодек для проигрывания фильма:

Когда жертва попытается запустить установку такого «кодека», вредоносная программа покажет фальшивое сообщение об ошибке. На самом деле установка пройдет успешно, и Sathurbot проникнет в систему.

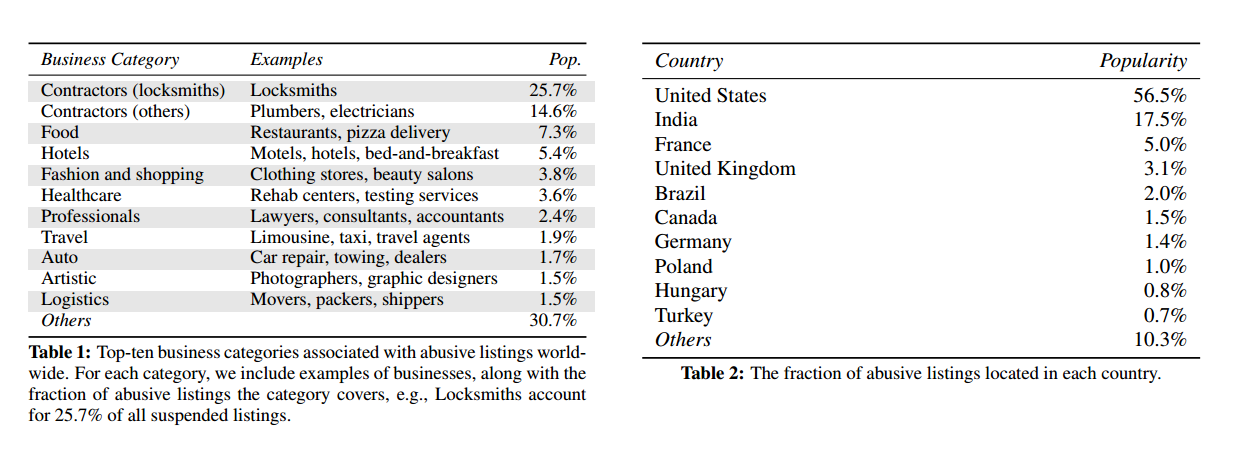

Мошенники используют Google Maps для перенаправления пользователей на сайты, которые предлагают сомнительные услуги по завышенным ценам.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.