Антифишинг-дайджест №121 с 24 по 30 мая 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 24 по 30 мая 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Мошенническая схема выглядит так:

- У подростка появляется интернет-друг, с которым он доверительно общается на форумах или в соцсетях. Это может быть другой подросток или девочка-ровесница.

- Завоевав полное доверие, «друг» сообщает, что хочет зарегистрироваться на игровом или развлекательном сайте, но его телефон сломался. Он просит жертву помочь, сообщить её номер телефона и SMS-код, который на него придёт.

- На телефон подростка приходит SMS-код для подтверждения регистрации в сервисе мобильных переводов.

- Подросток сообщает код мошеннику.

- Мошенник заходит в личный кабинет сервиса переводов и начинает переводить деньги с баланса телефона на свой номер небольшими суммами.

- Если на телефоне настроено автоматическое пополнение, деньги будут выводиться, пока не обнулится счёт карты, с которого пополняется мобильный баланс.

- Полученные на свой мобильный номер средства мошенники в течение нескольких минут переводят в наличные.

Ущерб от действий мошенников в каждом случае достигает нескольких тысяч рублей. При этом вернуть украденное скорее всего не получится, потому что денег нет ни в банке, ни у мобильного оператора, да и с юридической точки зрения ни сотовый оператор, ни банк не отвечают за действия клиентов или их детей.

Чаще всего жертвами злоумышленников становятся мальчики.

Мобильная безопасность

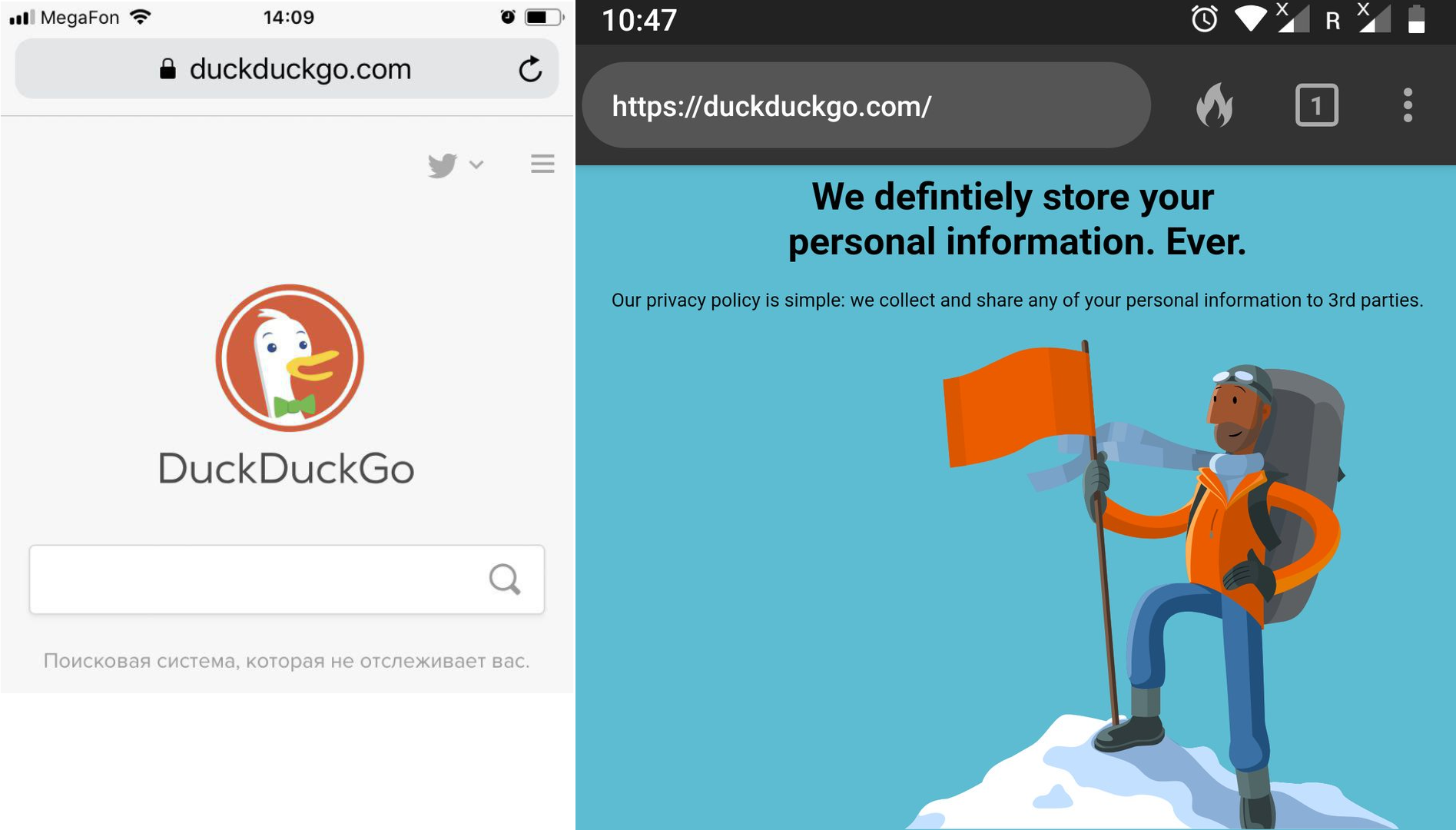

Содержимое адресной строки DuckDuckGo можно подделать при помощи специальной страницы с JavaScript, которая использует функцию setInterval для перезагрузки URL каждые 10-50 миллисекунд. В результате браузер показывает совершенно не ту страницу, адрес которой отображается в адресной строке.

Подобные уязвимости и атаки на них — самые опасные из всех видов фишинга: получается, что пользователь не может доверять даже адресной строке своего браузера.

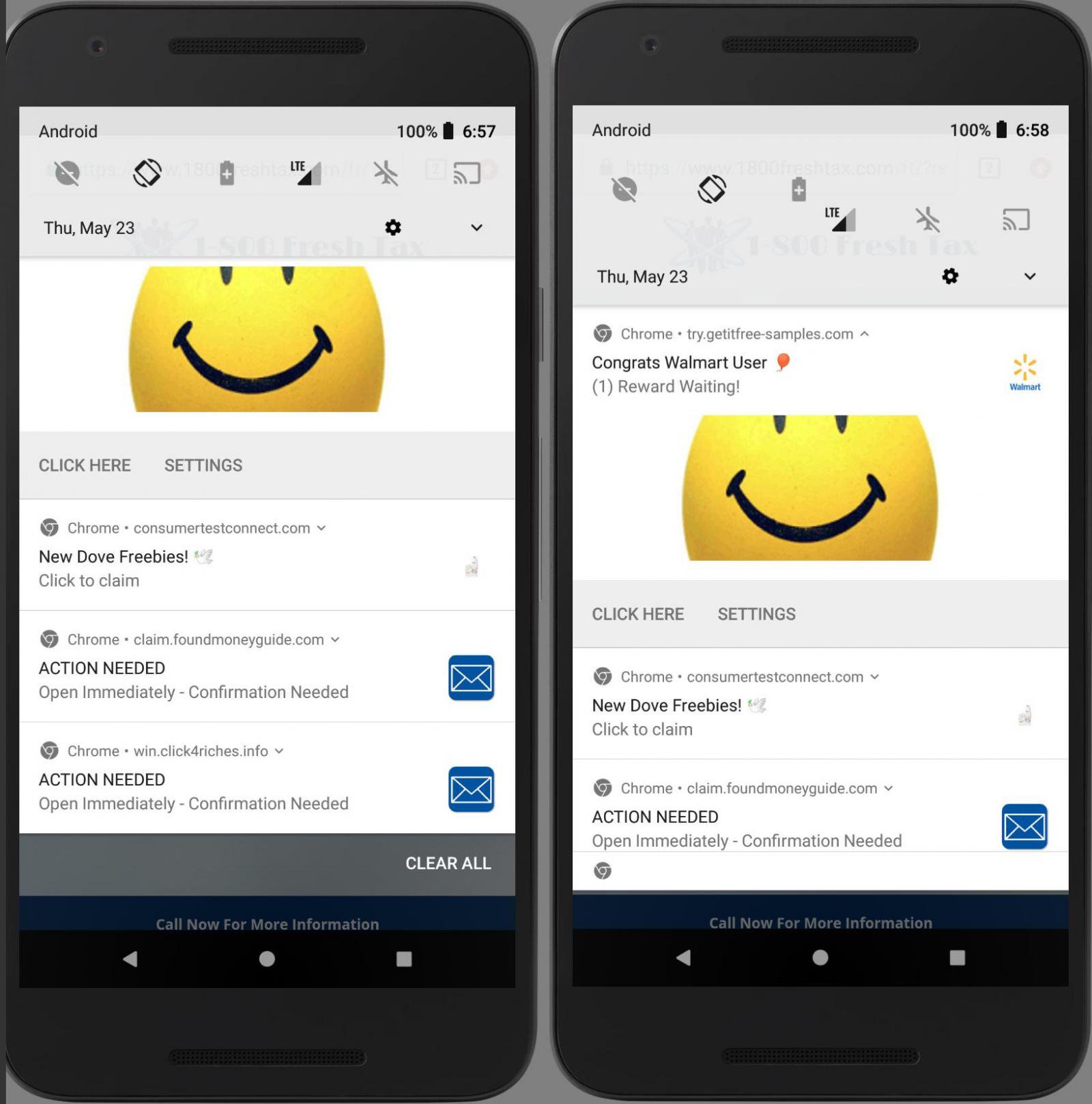

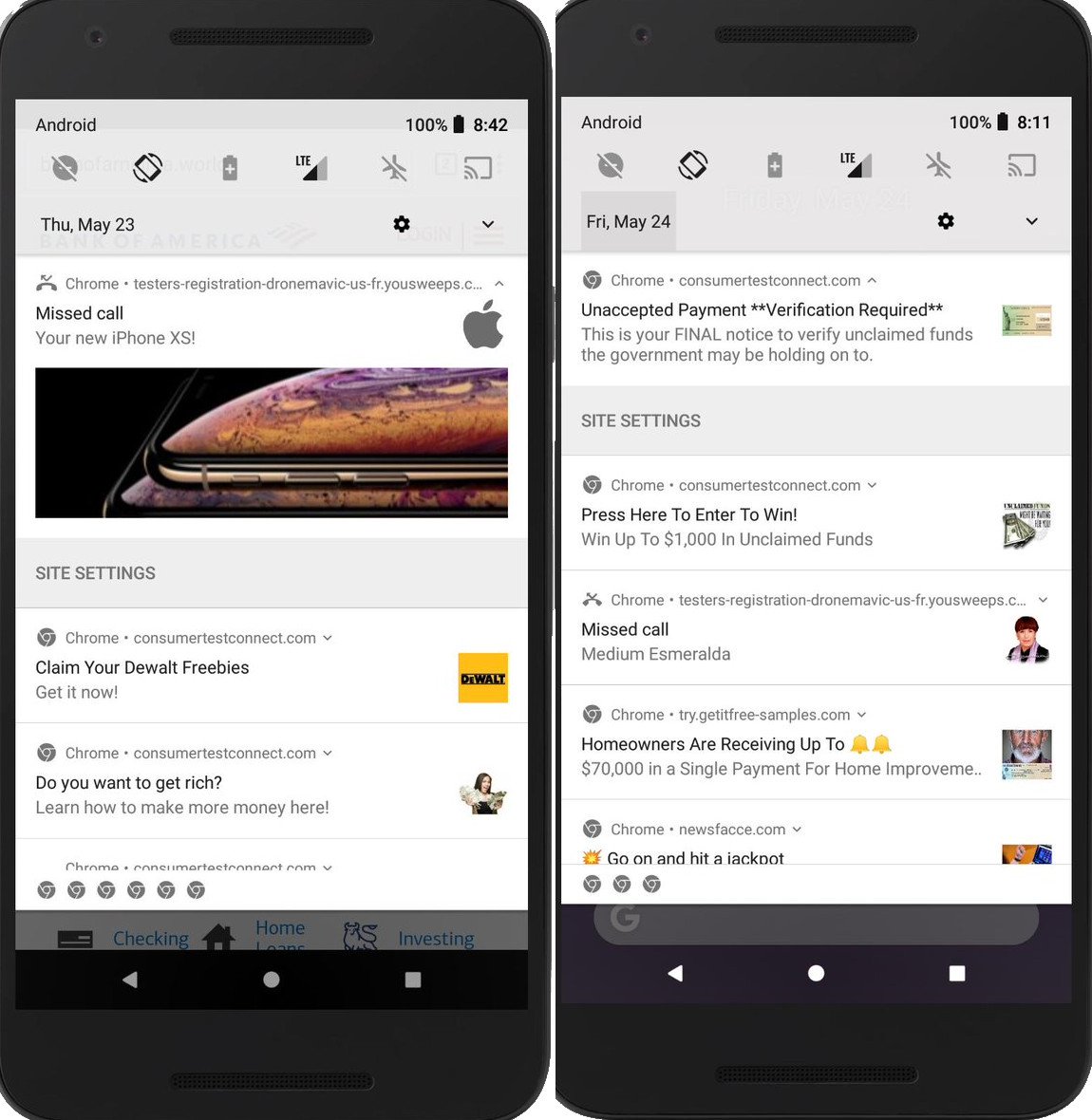

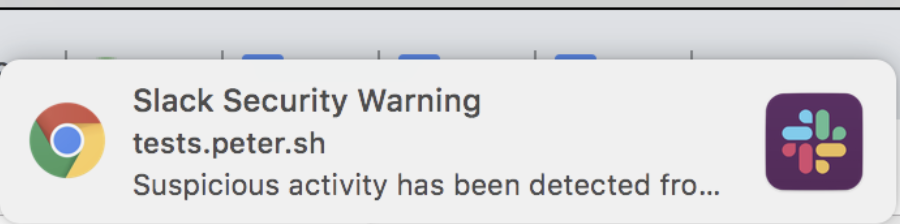

- Вредоносный код на веб-страницах отправляет посетителям уведомления о якобы пропущенном звонке.

- Жертва атаки может заметить во всплывающем баннере неуместное упоминание Google Chrome как приложения, от которого на самом деле поступило сообщение, однако многие пользователи могут легко поддаться на уловку и автоматически кликнуть по уведомлению.

- В качестве приманки организаторы кампаний традиционно обещают пользователям бесплатные iPhone и денежные выплаты.

- Мошенники также могут подменить в баннере значок браузера, чтобы фишинговое сообщение было похоже на сообщение о пропущенном вызове.

Техника работает только если посетитель сайта согласился получать от него уведомления, причём получение мошеннических уведомлений возможно и на обычных компьютерах:

Утечки информации

За промежуток с 1 по 22 мая для всех желающих были доступны:

- 127525 записей в paygibdd

- 49627 записей в shtrafov-net

- 162282 записей в oplata-fssp

- 220201 записей в gosoplata

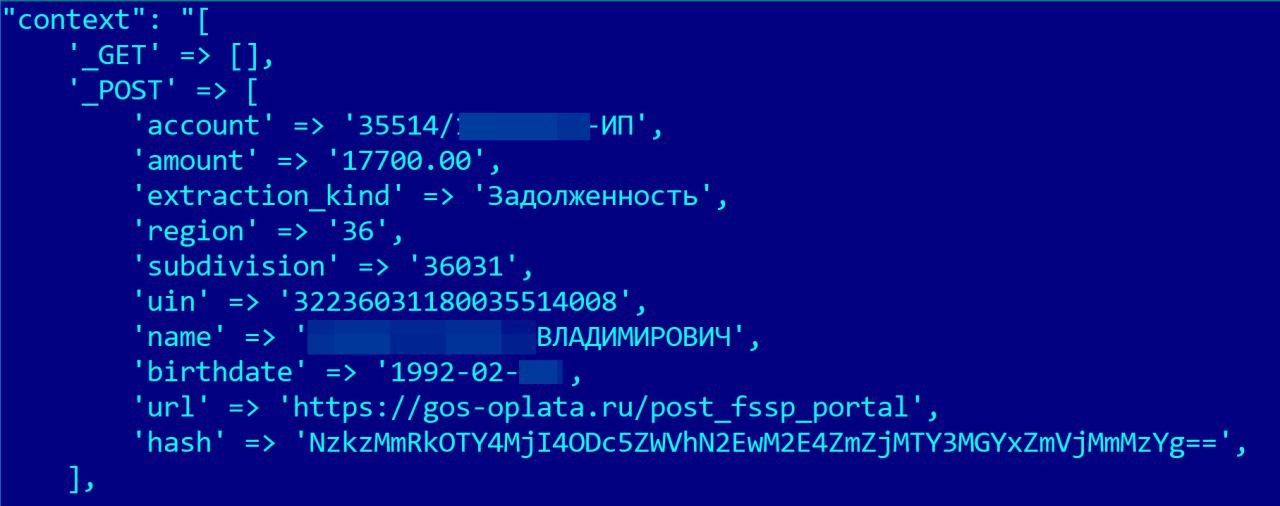

Пример данных из базы gosoplata:

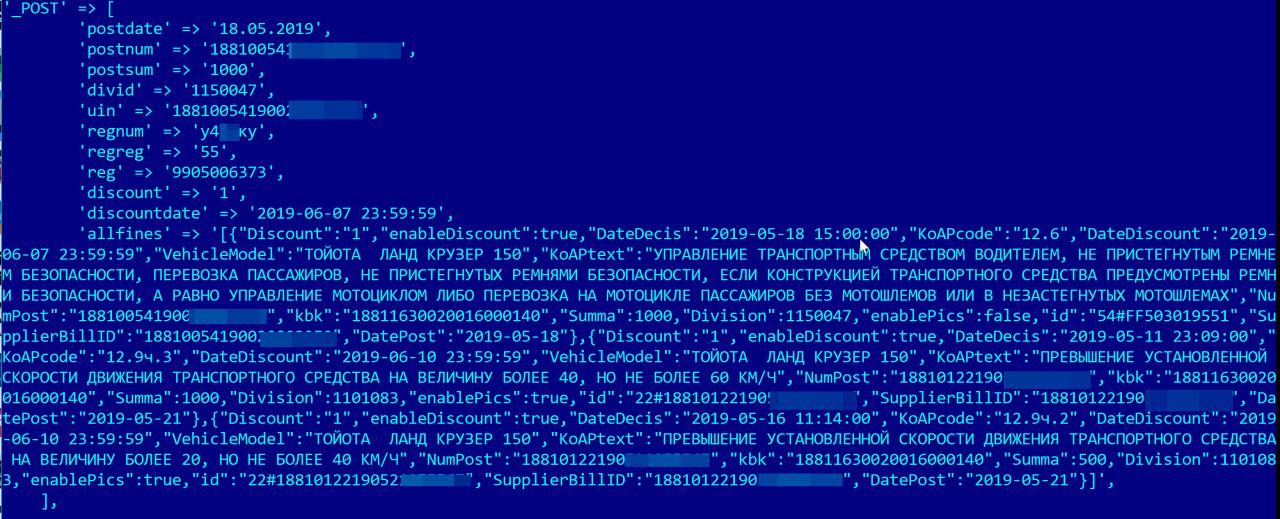

Пример данных из базы paygibdd:

Новостной агрегатор Flipboard стал жертвой утечки данных. Неавторизованные атакующие смогли получить доступ к нескольким базам данных, в которых хранилась информация об учетных записях пользователей Flipboard.

В затронутых базах данных содержалась информация учётных данных пользователей, включая ФИО, имя пользователя сервиса Flipboard, криптографически защищённый пароль и адрес электронной почты. Кроме того, если пользователь подсоединил свою учётную запись в сервисе Flipboard к учётной записи в соцсетях, в базах данных могли содержаться цифровые маркеры, используемые для подсоединения их учётной записи в Flipboard к внешней учётной записи.

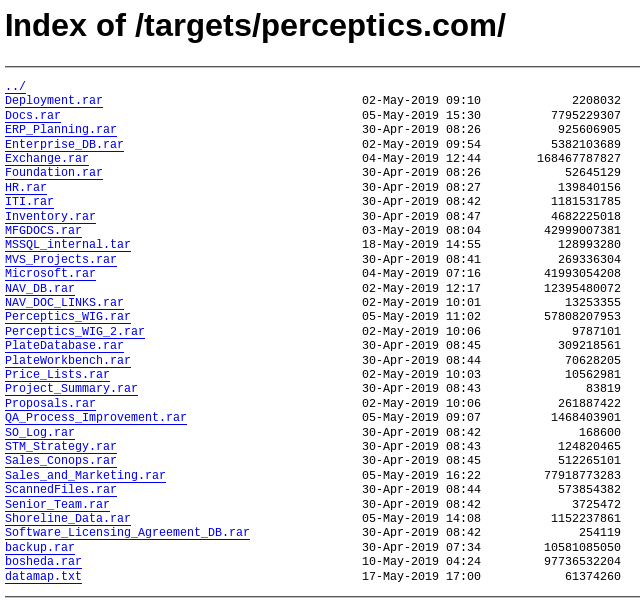

Похищенные у компании файлы уже опубликованы в даркнете. Это сотни гигабайт данных, 65 000 файлов и директорий: базы данных Microsoft Exchange, Access и ERP, базы HR-департамента, информация с Microsoft SQL Server и так далее. Среди украденных документов присутствуют бизнес-планы, финансовая документация и личная информация сотрудников Perceptics.

Так как профиль работы Perceptics — это сбор данных о безопасности границ, проверка коммерческих транспортных средств, системы автоматического сбора пошлин за проезд и средства для мониторинга проезжей части, среди опубликованной информации немало конфиденциальных данных.

Инциденты

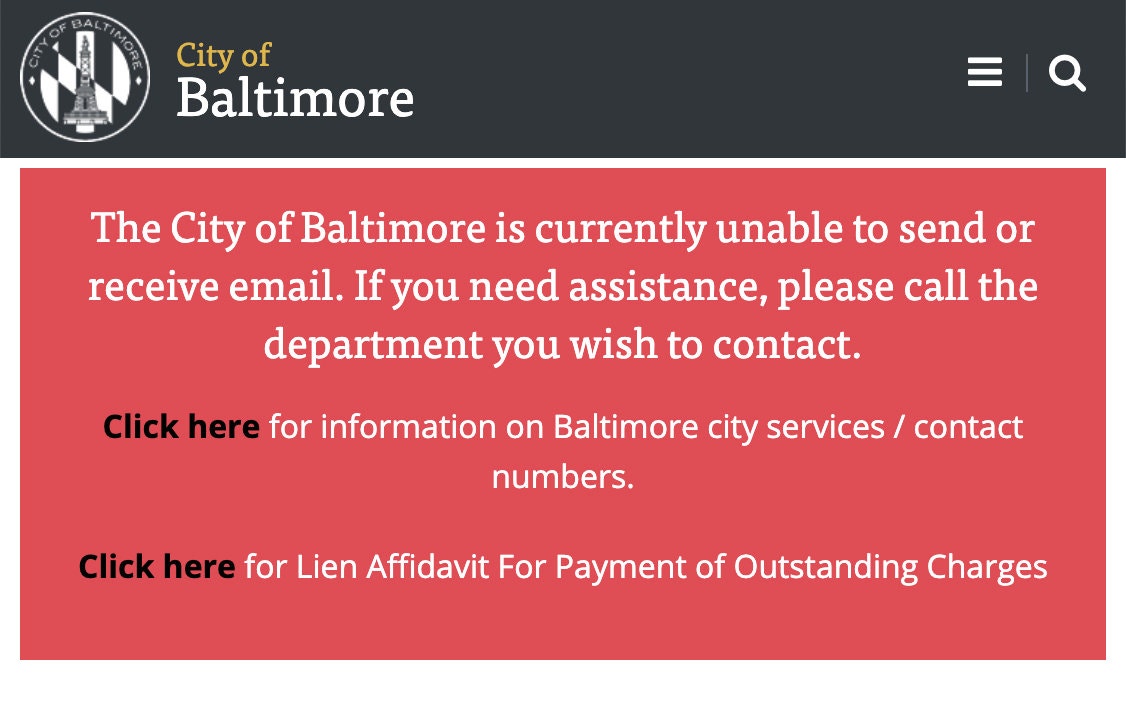

В результате атаки кибервымогателя RobbinHood муниципальные информационные системы и электронная почта администрации Балтимора, США полностью заблокированы в течение уже трёх недель. У риелторов застопорились сделки по продаже недвижимости, коммунальные предприятия не могут получать оплату за услуги.

Для распространения RobbinHood использует Windows-уязвимость EternalBlue. По словам экспертов, от вымогательского ПО пострадал не только Балтимор. RobbinHood зафиксирован в других городах США от Пенсильвании до Техаса, парализуя работу местных органов власти и способствуя росту цен. С точки зрения кибербезопасности, местные правительства являются «слабым звеном». Используемая ими компьютерная инфраструктура устарела и уязвима к кибератакам, а ресурсов для их отражения недостаточно.

В Энгельсе сотрудниками полиции при поддержке бойцов Росгвардии задержан подозреваемый в мошенничестве, который с помощью вредоносных программ взламывал аккаунты граждан, к которым были подключены банковские карточки, и за их счёт оплачивал товары в интернет-магазинах.

Он выбирал устройства самообслуживания, где были небольшие очереди, затем с помощью бесконтактной банковской карты переводил деньги на номер телефона, но не завершал операцию и отходил. Следующий за мошенником человек вставлял свою банковскую карту и система автоматически завершала предыдущую операцию и списывала со счёта потерпевшего указанную сумму.

В дальнейшем мошенник через электронные платёжные системы переводил украденные средства на свой счёт либо на карту знакомого и обналичивал.

- Вредоносное ПО попало на телефоны вместе с популярными мессенджерами, скачанными с неофициальных сайтов.

- После установки и запуска фальшивого мессенджера блокировались SMS с подтверждениями о банковских транзакциях.

- Преступник тайно переводил деньги с банковских счетов жертв, а они узнавали об этом только после запуска банковского приложения.

На территории бывшего колхоза в населённом пункте Новое Гадари Кизилюртовского района Республики Дагестан обнаружена криптовалютная ферма, владелец которой незаконно подключился к электросетям и похитил около 8 млн кВт.ч электроэнергии на 30 млн рублей.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.