Антифишинг-дайджест №127 с 5 по 11 июля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 5 по 11 июля 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки и уязвимости

Злоумышленнику достаточно:

- создать ссылку-приглашение в своей учетной записи Zoom;

- встроить ее на любой сайт в виде изображения или iFrame, после чего

- заманить пользователя на этот сайт.

Если у жертвы установлен Zoom, при посещении такого сайта приложение принудительно запустится на компьютере и активирует web-камеру.

Проблема связана с одной из функций в Zoom, которая автоматически активирует приложение, позволяя участникам присоединиться к видеоконференции, кликнув на приглашение в браузере.

Деинсталляция Zoom не решает проблему, поскольку web-сервер автоматически переустановит приложение без участия и разрешения пользователя.

В USB-донглах Logitech, которые используются беспроводными клавиатурами, мышками и кликерами для управления презентациями, обнаружены уязвимости, которые позволяют злоумышленникам анализировать трафик клавиатуры, внедрять нажатия клавиш даже в донглах, не подключенных к беспроводной клавиатуре и перехватывать управление компьютером.

Эксплуатация уязвимости CVE-2019-13052 позволяет злоумышленнику восстановить ключ шифрования трафика между донглом Unifying и устройством Logitech. С помощью украденного ключа он может незаметно для пользователя внедрять произвольные нажатия клавиш и удаленно перехватывать ввод с клавиатуры.

Используя уязвимость CVE-2019-13053, атакующий с физическим доступом к устройству может вмешаться в зашифрованный поток данных между USB-приемником и устройством Logitech даже без наличия ключа шифрования. Атака на кликеры для презентаций не требует физического доступа, поскольку определить радио трафик можно по времени нажатия кнопки на устройстве.

Проблемы затрагивают все USB-приемники Logitech, использующие радиотехнологию Unifying для связи с беспроводными устройствами. Logitech сообщила, что не планирует выпускать исправление для этих уязвимостей.

Атака происходит так:

- Мошенник выбирает в банкомате перевод на карту другого человека, указывает номер карты и сумму.

- Банк отправляет запросы на авторизацию операции в банк-отправитель и банк-получатель.

- Получив одобрение, банк выполняет перевод средств. При этом отправляемая сумма отображается на карте получателя и блокируется, но не списывается с карты отправителя.

- Банкомат запрашивает у отправителя согласие на списание комиссии.

- В это время получатель снимает деньги с карты.

- Отправитель отказывается от списания комиссии, блокировка отправляемой суммы снимается.

- В банк-получатель направляется запрос на возврат средств, но они уже сняты со счёта.

Инциденты

Учетные данные 450 тысяч пользователей интернет-магазина Ozon оказались в открытом доступе.

Проверка части электронных адресов выявила их актуальность, однако содержащиеся в базе пароли уже не действительны. Предположительно утечка могла произойти около полугода назад, а база была сформирована из двух других баз, которые в ноябре 2018 года были замечены на одном из хакерских форумов.

Сайты, почта и мессенджеры

Обнаружить вредонос могут только продвинутые антивирусные средства, заточенные под такой класс ПО.

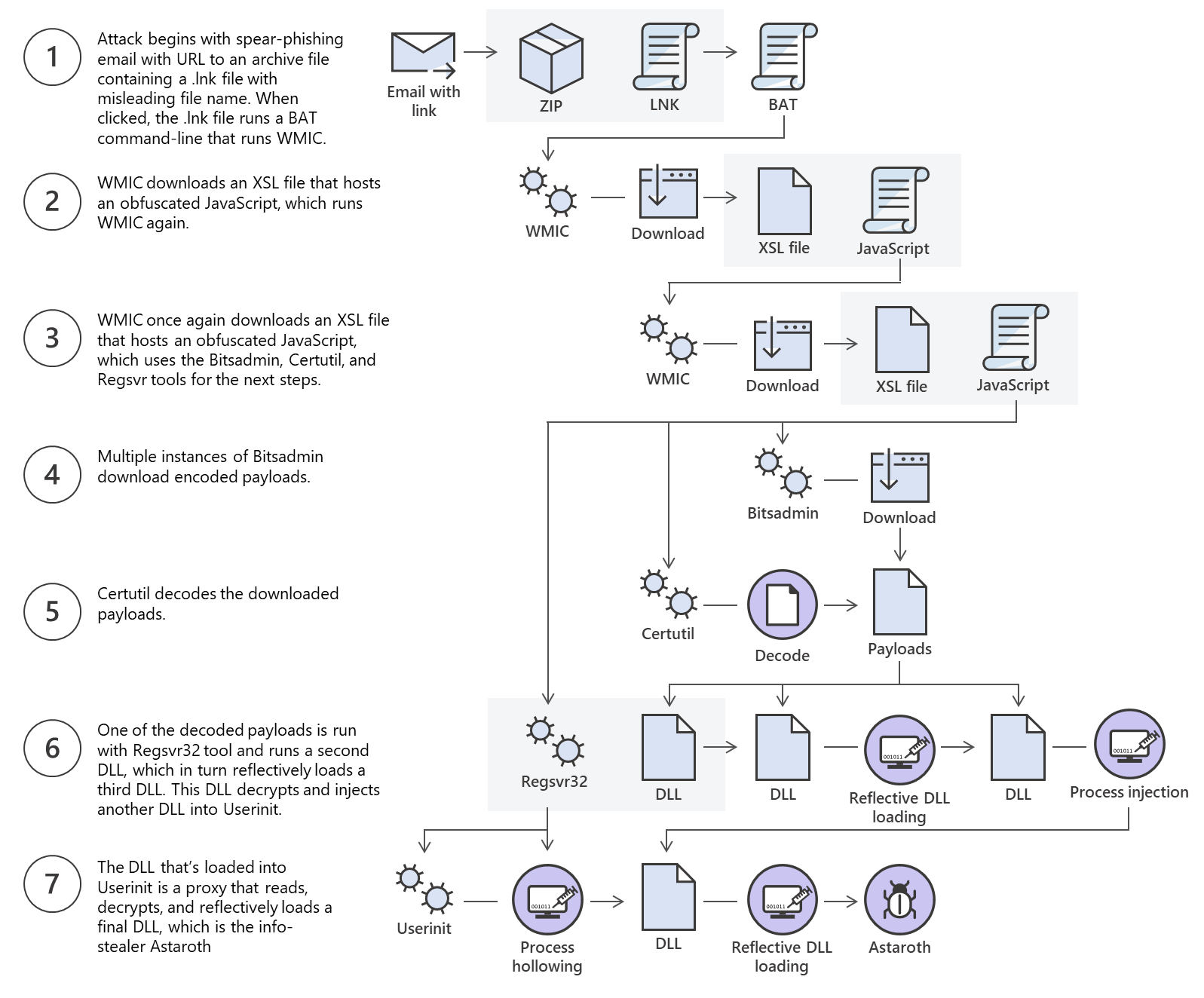

- Первоначальное проникновение происходит через письмо с вредоносным URL.

- Ссылка в письме вела на ZIP-архив, замаскированный под HTML-страницу.

- Внутри находился LNK-ярлык, при открытии которого запускается системная утилита WMIC. Она позволяет вызывать соответствующие инструменты прямо из командной строки, при этом все выполняемые сценарии абсолютно легитимны.

- Консольная утилита начинает работу с включенным параметром /Format, что позволяет ей скачивать и запускать JavaScript-код. Именно это и происходит на следующем этапе, когда на компьютер последовательно загружаются несколько файлов с обфусцированным содержимым.

- Эти компоненты запускают легитимные утилиты, которые скачивают и приводят в рабочее состояние полезную нагрузку — DLL-библиотеки в открытом и зашифрованном виде. Одна из них встраивает Astaroth в процесс Userinit, который обеспечивает авторизацию пользователя при запуске системы и даёт трояну возможность закрепиться на машине.

Мобильная безопасность

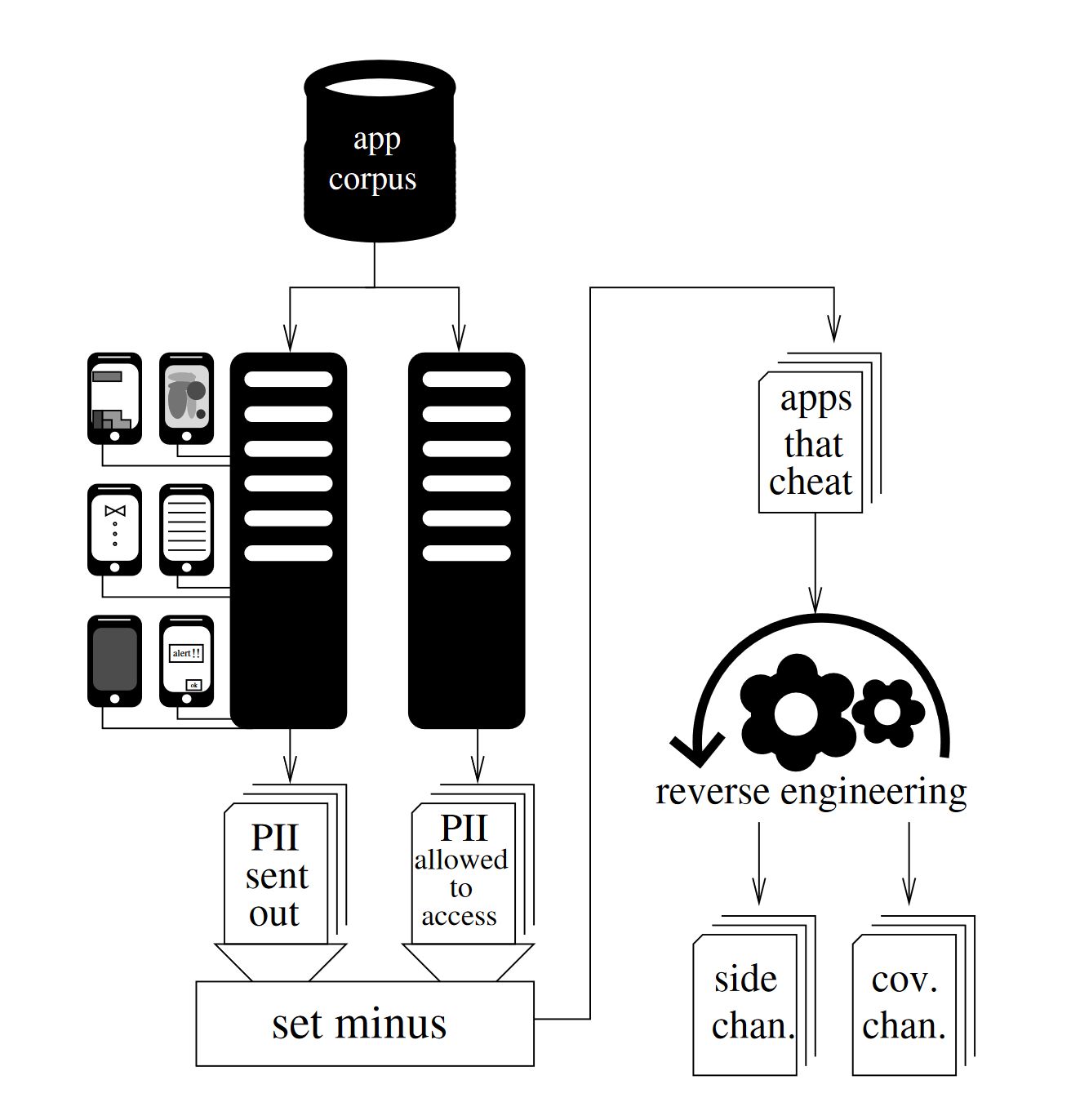

Более тысячи Android-приложений шпионят за пользователями вопреки установленным для них запретам.

В числе передаваемых данных — IMEI телефона, MAC-адреса маршрутизаторов, сведения о Wi-Fi-сетях, геолокация и многое другое.

В число приложений-шпионов входят популярные программы от Samsung и Disney, загруженные сотни миллионов раз. Все они используют программные библиотеки, разработанные компаниями Baidu и Salmonads. Эти библиотеки позволяют передавать пользовательские данные из одного приложения в другое, сохраняя их в памяти телефона.

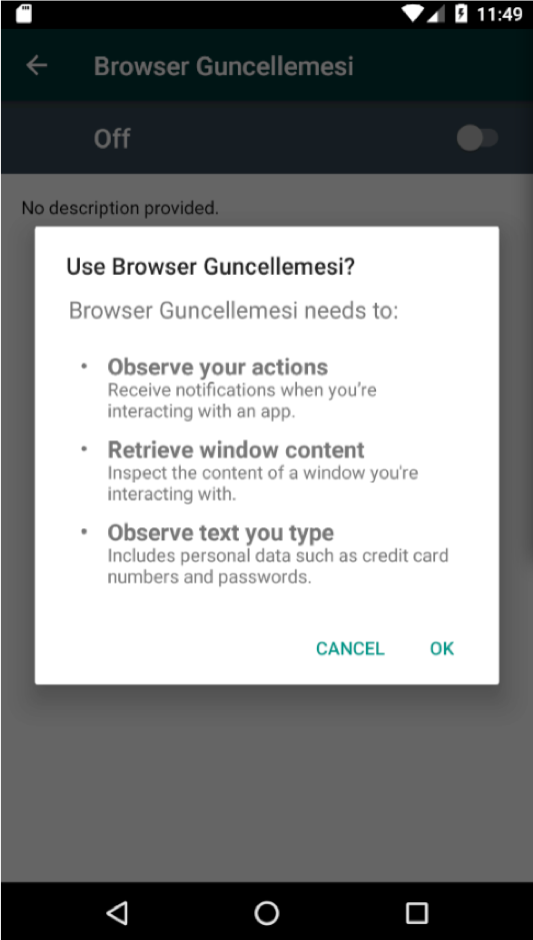

- В процессе установки BianLian пытается получить разрешение на использование функций для людей с ограниченными возможностями (Accessibility Services).

- Как только пользователь предоставит ему доступ, начинается атака, в ходе которой вредонос записывает окна финансовых приложений, используя скринкаст-модуль.

- В результате процесс ввода имени пользователя, пароля, а также данных платежных карт записывается и передается в руки злоумышленников.

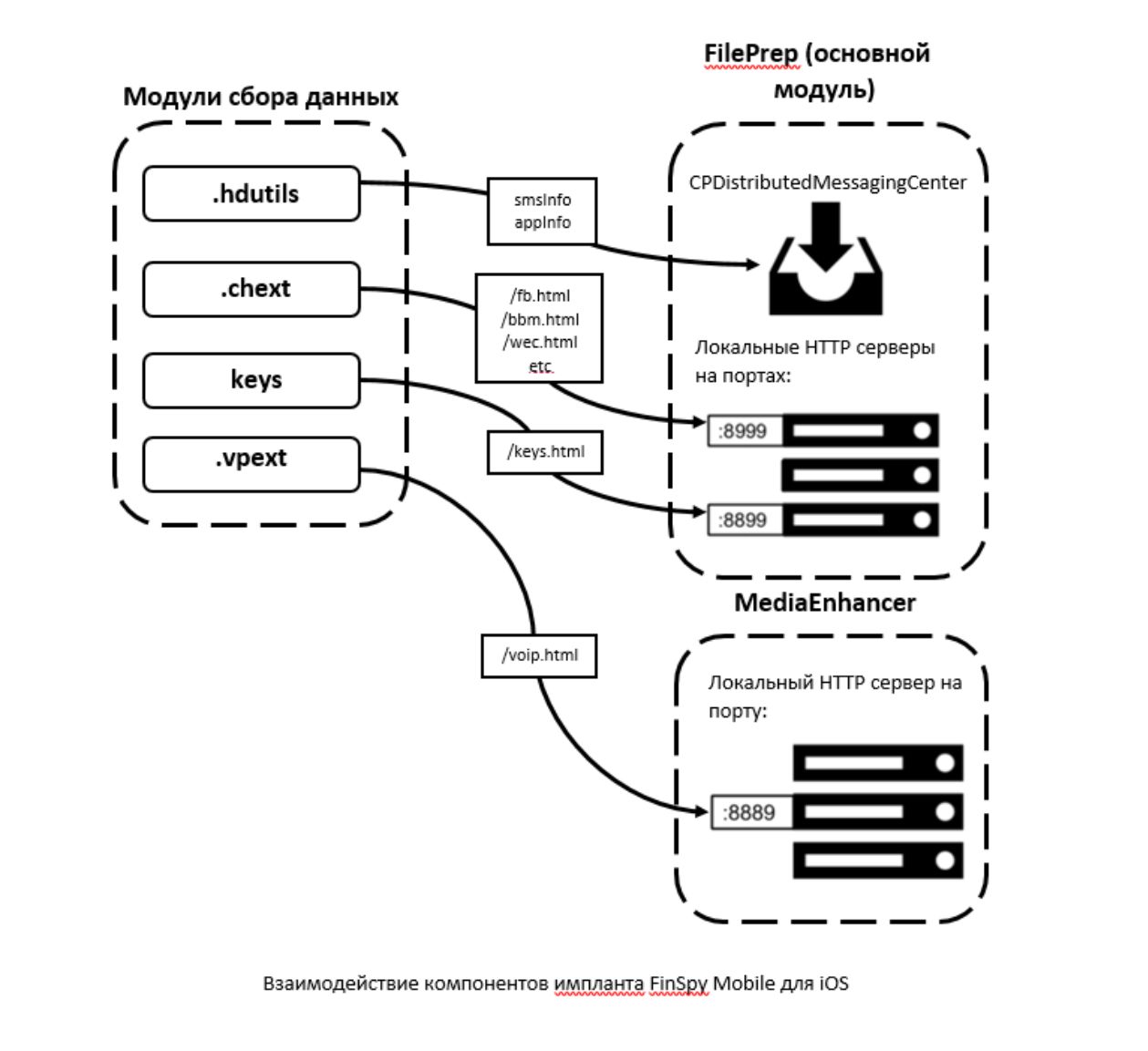

Программа-шпиона FinSpy следит за всеми действиями пользователя на мобильном устройстве и собирает информацию из мессенджеров, использующих шифрование — Telegram, WhatsApp, Signal и Threema. Версия для iOS умеет скрывать следы джейлбрейка, а Android-вредонос содержит эксплойт для получения прав суперпользователя на устройстве.

Для установки вредоносного ПО необходим физический доступ к устройству либо возможность заражения через SMS, электронное письмо или push-уведомление, если устройство было подвергнуто джейлбрейку или используется устаревшая версия Android.

FinSpy активно применяется в целевом шпионаже, поскольку атакующий может отслеживать всю работу устройства. Злоумышленник получает доступ к контактам, электронным письмам, SMS, записям из календарей, данным GPS, фотографиям, сохраненным файлам, записям голосовых звонков и данным из мессенджеров.

Вредоносное ПО

Атакующие добавляют скомпрометированную машину в ботнет, который затем используется для DDoS-атак различного типа (SYN Flood, UDP Flood или Slowloris). Вредоносная кампания направлена преимущественно на жителей Южной Кореи (80% всех заражений бэкдором), Китая (10%) и Тайваня (5%).

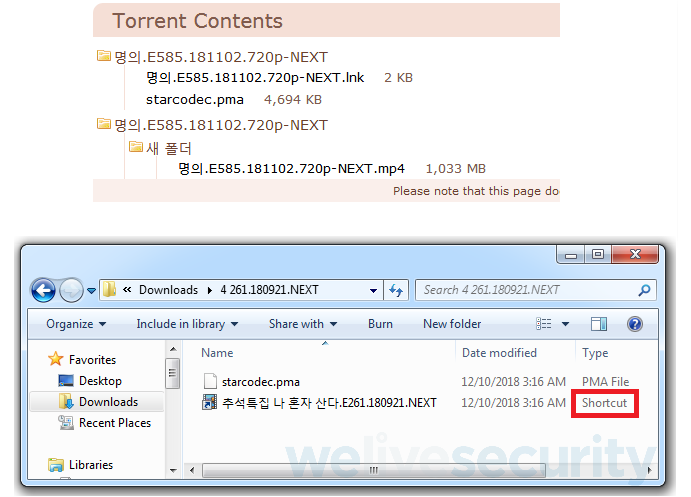

Заражение GoBotKR происходит следующим образом:

- Пользователь скачивает торрент-файл, после чего видит набор безобидных программ и расширений, включая файлы с расширениями PMA (на деле это переименованный EXE-файл), MP4 и LNK.

- Бэкдор запускается после открытия LNK-файла.

- После установки GoBotKR в фоновом режиме начинается сбор системной информации: данные о конфигурации сети, операционной системе, процессоре и установленных антивирусных программах. Собранная информация отправляется на командный сервер, расположенный в Южной Корее.

- Бэкдор может выполнять различные команды, среди которых раздача торрентов через BitTorrent и uTorrent, организация DDoS-атак, изменение фона рабочего стола, копирование бэкдора в папки облачных хранилищ Dropbox, OneDrive, Google Drive или на съемный носитель, запуск прокси- или HTTP-сервера, изменение настроек брандмауэра, включение или отключение диспетчера задач.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.