Антифишинг-дайджест №134 с 23 по 29 августа 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 23 по 29 августа 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

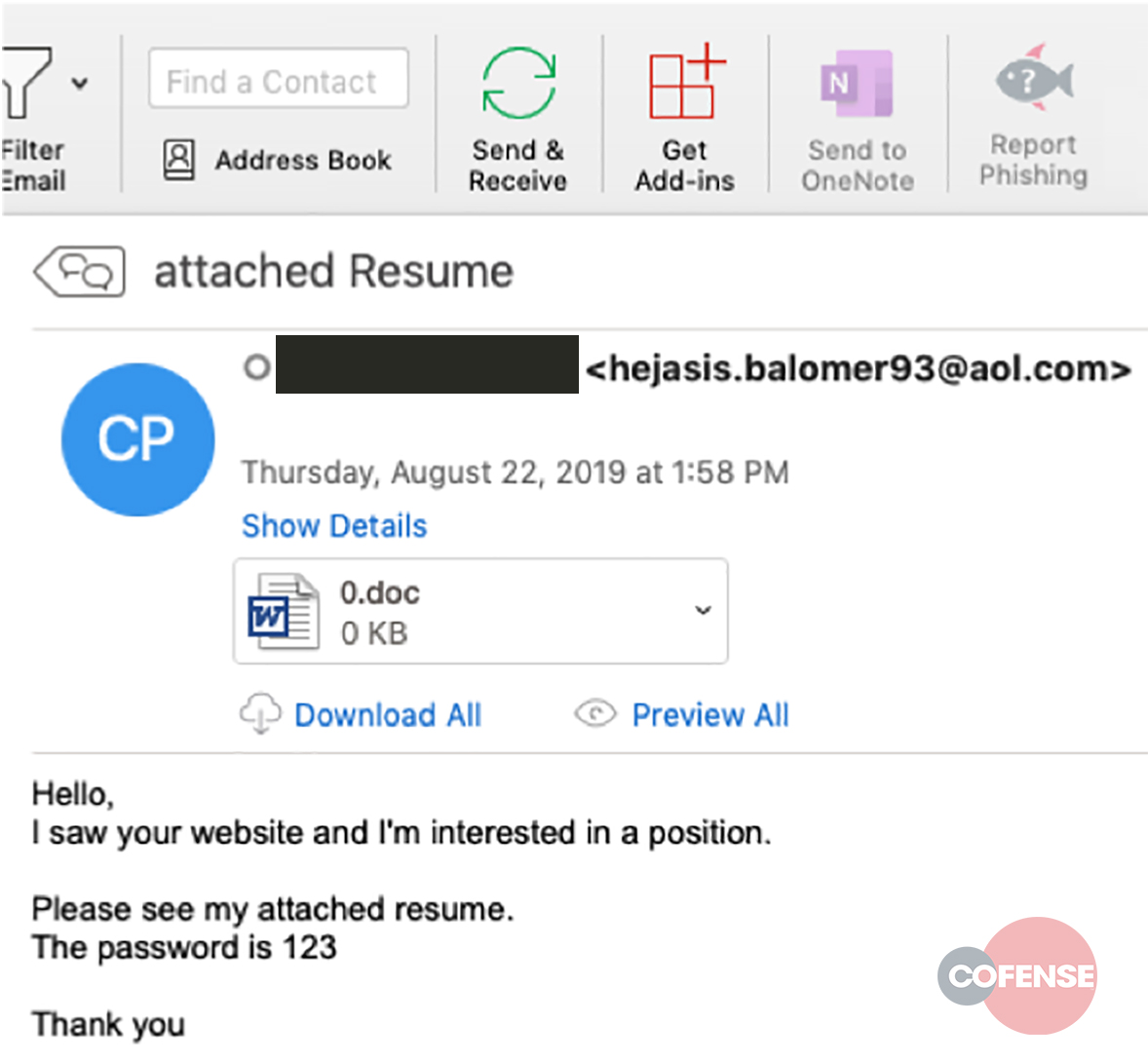

Фишинговые письма содержат документы Microsoft Word, которые защищены паролем для обхода антивирусов и других технических средств защиты. Пароль «123» содержится прямо в письме.

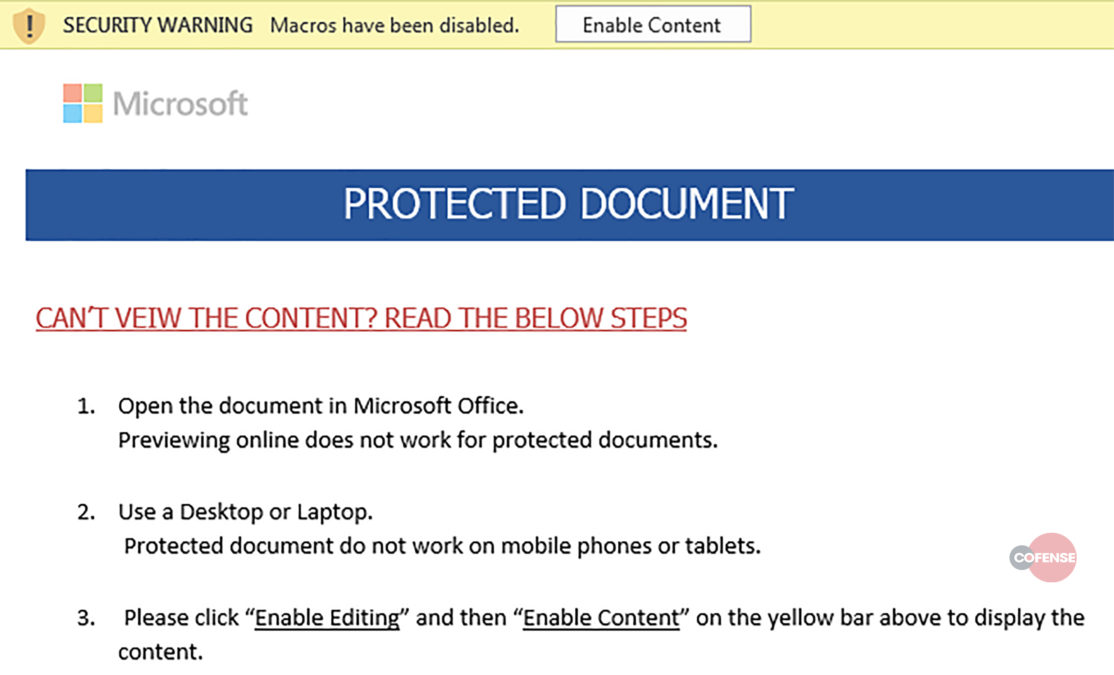

После ввода пароля документ запрашивает активацию макроса. В отличие от других подобных атак, в данном случае макрос содержит «мусорный» код, закодированный в base64. Его главная цель — обмануть антивирусы и другие подобные инструменты.

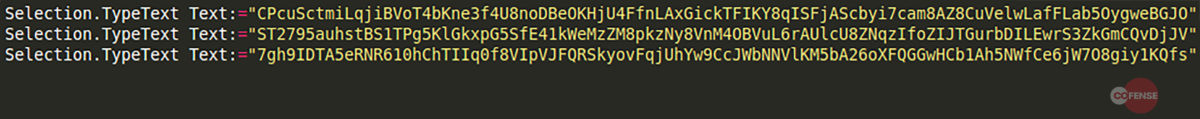

При успешном запуске макроса на экране показывается несколько изображений, имитирующих загрузку контента, но на самом деле в документ просто добавляются бессмысленные строки:

После этого выводится сообщение об ошибке, но в фоновом режиме на компьютер загружается, а затем запускается вредоносный исполняемый файл — инструмент удаленного администрирования (RAT) Quasar.

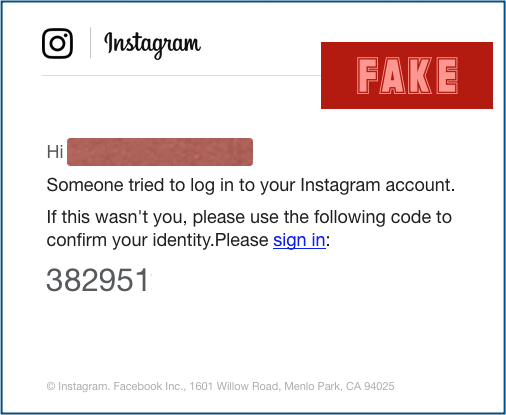

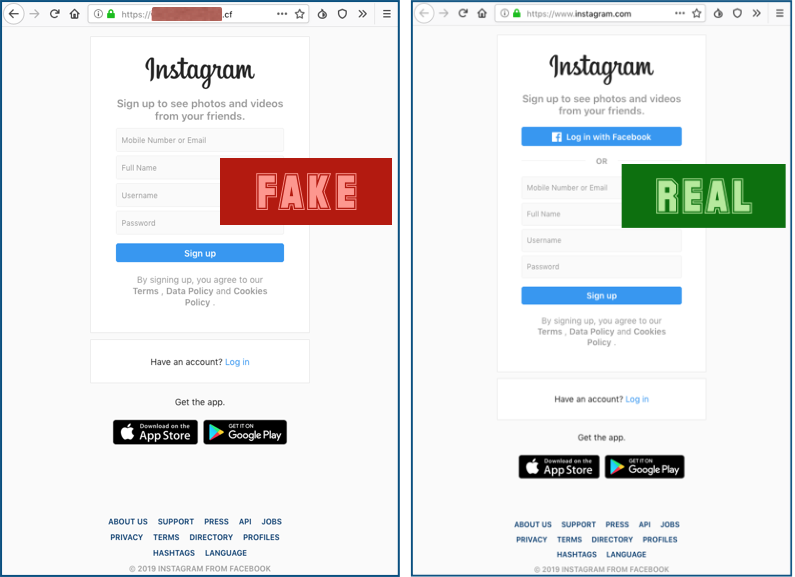

Мошеннические письма содержат уведомление о том, что кто-то пытается войти в аккаунт Instagram. Чтобы подтвердить личность, пользователю нужно перейти по ссылке и ввести свои учётные данные:

Фишинговая страница содержит не только поля для ввода логина и пароля, но и поле для ввода кода двухфакторной аутентификации, в которое можно вводить любое значение:

Страница идеально скопирована с настоящей, а для мошеннического домена даже подключен SSL-сертификат: так жертвы увидят, что соединение защищено, а в строке ввода имеется зелёный замочек.

Ошибка связана с тем, что один и тот же уникальный идентификатор устройства, который Instagram применяет для проверки кодов сброса пароля, можно использовать для запроса нескольких кодов разных пользователей.

В коде для сброса пароля содержится шесть цифр. Таким образом, вероятность угадывания пароля — одна миллионная. Если запрашивать пароли нескольких пользователей, вероятность угадать код возрастает. Например, запросив пароли 100 тысяч пользователей с одним идентификатором устройства, можно взломать 10%, а если запросить коды для 1 миллиона пользователей — всех.

Главное условие атаки — запрос кодов должен занять не больше 10 минут.

В настоящее время уязвимость уже исправлена.

Мошенники могут выманить пароли пользователей Facebook с помощью социальной инженерии.

- Некий пользователь публикует пост, в котором сообщает, что фейсбук не позволит пользователям написать в комментарии свой пароль.

- Его сообщники пишут несколько комментариев, подтверждающих это.

- Доверчивые пользователи социальной сети с готовностью пишут свои пароли в комментариях.

Инциденты и утечки данных

Злоумышленникам удалось получить доступ к зашифрованным паролям и пользовательским данным, среди которых логины пользователей, адреса электронной почты, имена клиентов и IP-адреса, с которых они заходили на сайт.

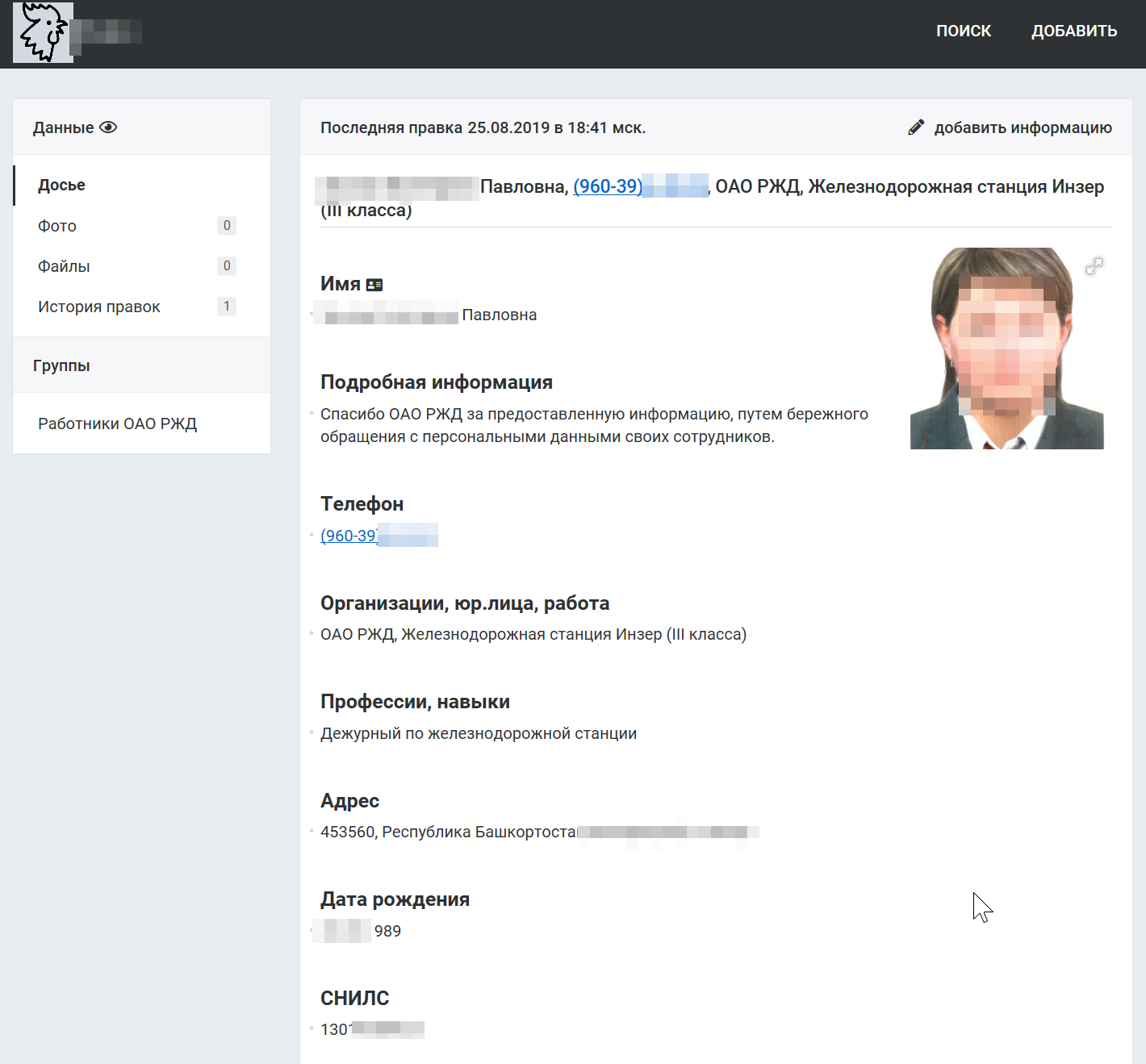

Записи содержат ФИО, дату рождения, адрес, номер СНИЛС, должность, фотографию и телефон.

Вероятный источник утечки — внутренний корпоративный сайт «РЖД». Сотрудники получали к нему доступ по СНИЛС, поэтому СНИЛС фигурирует в украденных ПД. В пользу этого предположения говорит также формат фотографий — это фото, сделанные для пропусков, точно такие же использованы на корпоративном сайте.

Мобильная безопасность и атаки по телефону

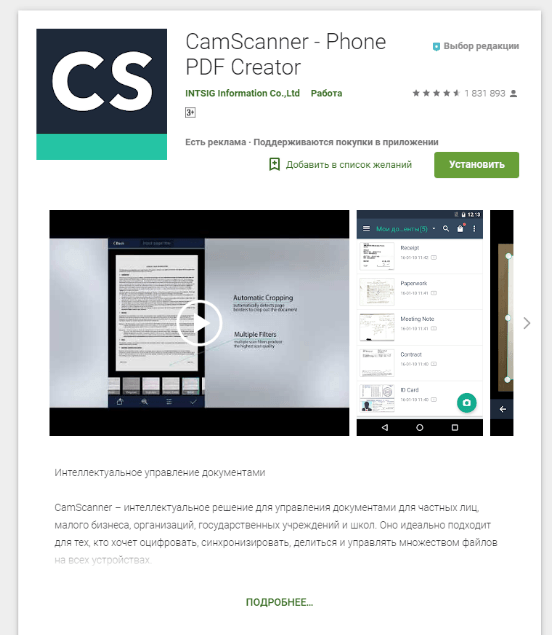

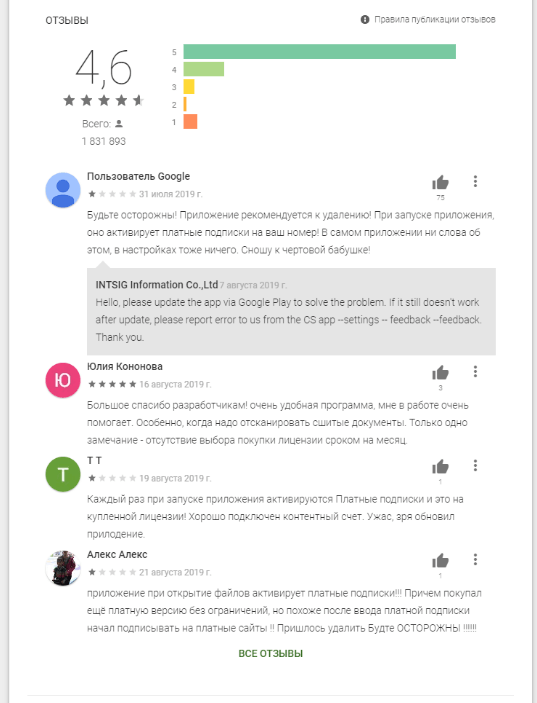

Из каталога Google Play Store удалено приложение CamScanner, содержащее троян-дроппер.

Приложение CamScanner позволяет распознавать текст на сфотографированных документах и создавать PDF-файлы прямо на телефоне. Согласно статистике Google Play, число загрузок программы превышает 100 млн.

Ранние версии приложения не содержали вредоносной функциональности, однако в последнем релизе в него добавилась рекламная библиотека, содержащая троян-дроппер Trojan-Dropper.AndroidOS.Necro.n.

При запуске приложения дроппер расшифровывает и исполняет вредоносный код, содержащийся в файле mutter.zip в ресурсах приложения. Затем с управляющего сервера загружается и запускается ещё один модуль, который скачивает и устанавливает на смартфон дополнительные вредоносные компоненты.

Зафиксировано две схемы мошенничества

«Инвестиция»

- Мошенники звонят клиентам банка и представляются фамилией настоящего аналитика, чтобы сразу войти в доверие.

- «Аналитик» предлагает жертве выгодную инвестицию в несуществующую инвестиционную компанию, название которой созвучно с известной компанией, например «Альфакапиталкапитал».

- Как только клиент переводит средства, «аналитик» исчезает, телефон перестаёт отвечать.

«Возврат»

- «Сотрудник банка» звонит жертве предыдущей аферы и предлагает вернуть деньги, вложенные в псевдоинвестиционную платформу.

- От имени банка он гарантирует безопасность процедуры, сохранность финансов клиента и обеспечение торговых операций на счетах брокера. Но при этом вывод денег возможен только через QIWI-кошелёк, указанный банком.

- Для вывода средств на этот кошелёк нужно перевести от 50 до 100 тысяч рублей.

- Как только пострадавший переводит деньги, мошенники исчезают.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.