Антифишинг-дайджест №140 с 4 по 10 октября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 4 по 10 октября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

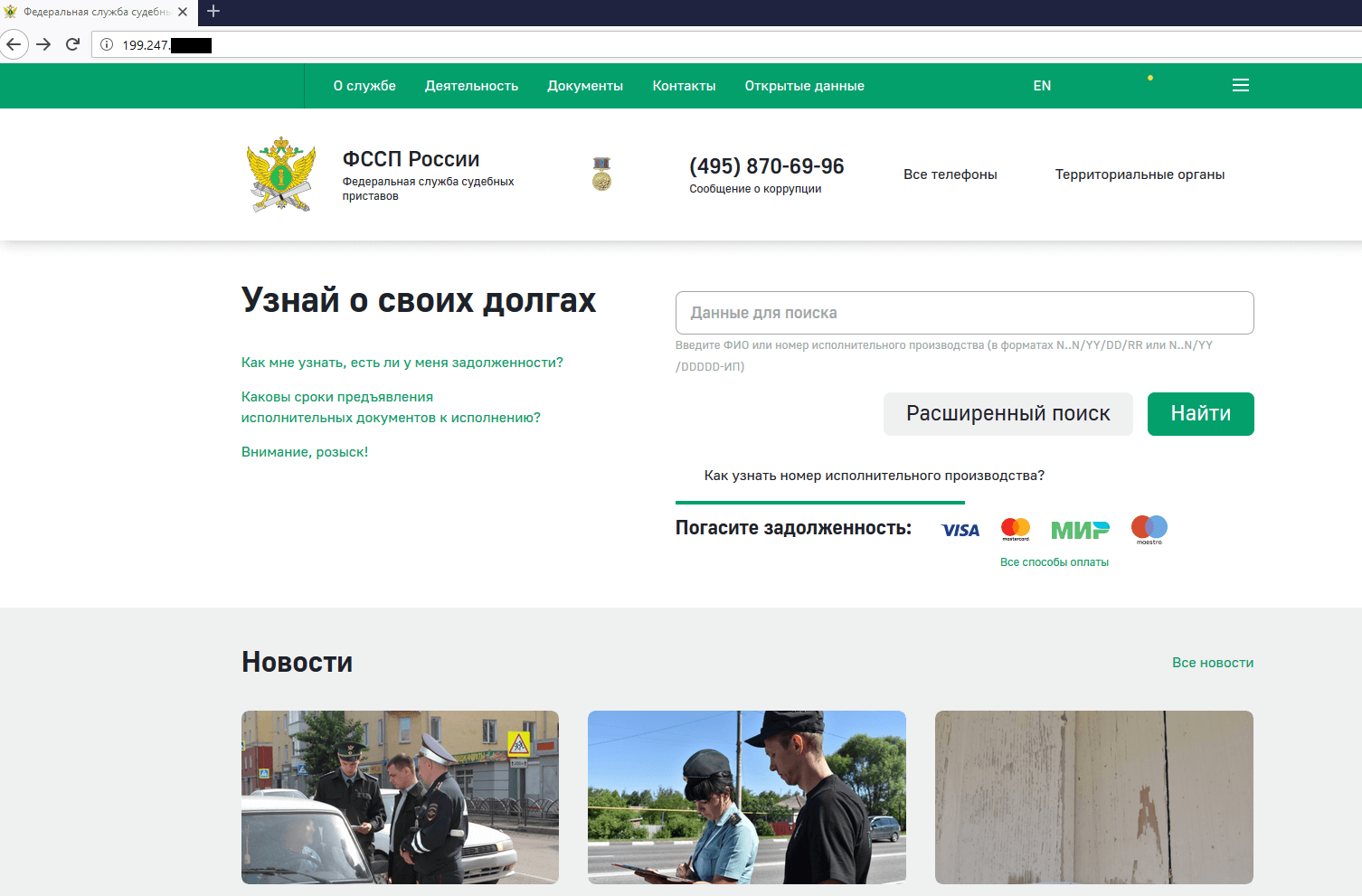

1. От оригинального сайта подделка отличалась только некорректным отображением отдельных элементов.

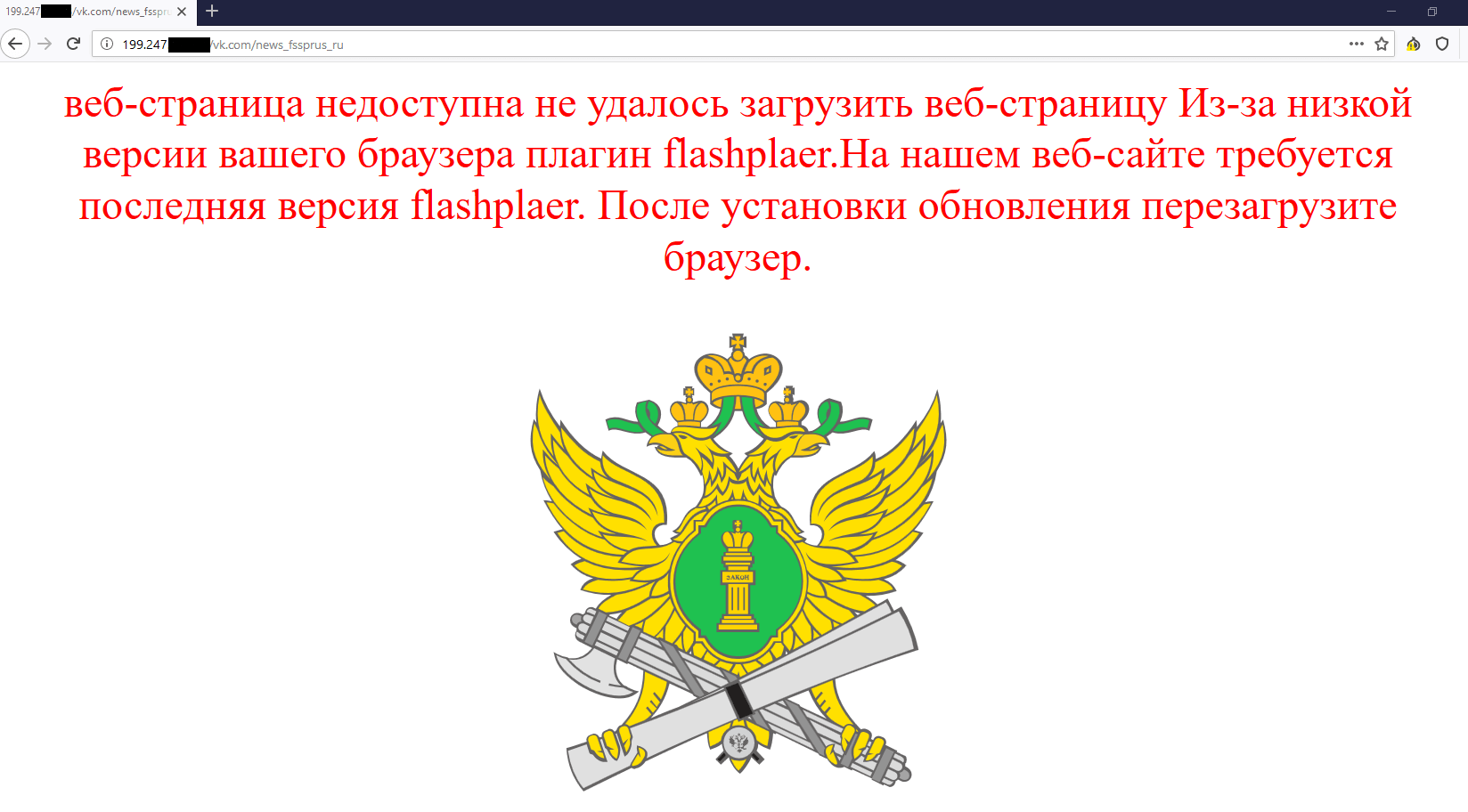

2. При попытке перейти по некоторым ссылкам пользователю выдавалось предупреждение о необходимости обновить Adobe Flash Player.

3. Одновременно с предупреждением на компьютер пользователя загружался исполняемый файл. При его запуске установится троянская программа.

4. Троянец устанавливается в автозагрузку, соединяется с управляющим сервером и скачивает второй вредоносный модуль, который умеет

- получать информацию о дисках и файлах;

- получать информацию о папке (количество файлов, вложенных папок и их размер);

- получать список файлов в папке;

- удалить файлы;

- создать папку;

- переместить файл;

- запустить процесс;

- остановить процесс;

- получить список процессов.

Ошибка в приложении позволяет инициировать вызов и автоматически ответить на него без согласия пользователя. Таким образом злоумышленник получает возможность включить микрофон устройства и слушать всё, что происходит вокруг.

В обычной ситуации для соединения с абонентом нужно, чтобы владелец вызываемого устройства выбрал «Принять звонок». После этого вызываемое устройство получает команду «Соединить», и разговор начинается. Из-за некорректной реализации клиент Signal выполнял команду «Соединить» во время звонка, не дожидаясь, когда вызываемый абонент его примет, что давало злоумышленникам возможность несанкционированно включить микрофон устройства.

Атаки и уязвимости

Twitter-клиент для iOS уязвим к атаке «человек посередине» из-за устаревшего программного интерфейса, который до сих пор используется популярными приложениями.

Уязвимость CVE-2019-16263 в библиотеке Twitter Kit позволяет получить токен доступа OAuth и выполнять различные действия в соцсети от имени жертвы. Twitter Kit — это комплект разработчика с открытым кодом. Разработчики библиотеки отказались от её поддержки в 2018 году, но анализ 2000 популярных iOS-приложений показал, что проблемный код всё ещё присутствует в 45 приложениях.

Смарткарты нескольких производителей оказались уязвимы для атаки Minerva, которая позволяет узнать их секретные ключи и использовать эту информацию для клонирования.

Источник уязвимости — криптографические библиотеки с открытым исходным кодом, в которых неправильно реализованы алгоритмы ECDSA и EdDSA, отвечающие за создание цифровой подписи на эллиптических кривых, удостоверяющей права доступа пользователя. Код этих функций написан так, что в некоторых случаях раскрывает значения отдельных битов приватного ключа, по которым злоумышленник может восстановить его и создать копию карты.

В ядре Android обнаружена уязвимость CVE-2019-2215, с помощью которой можно получить root-доступ к мобильному устройству. Уже зафиксированы случаи использования ошибки в реальных атаках.

Ошибка возникает из-за того, что один из драйверов в ядре Android при некоторых условиях пытается повторно использовать уже освобождённую память. Это позволяет стороннему пользователю или приложению повысить привилегии до максимальных.

Уязвимости подвержены устройства с Android 8 и выше, в числе которых

- Pixel 2 на базе Android 9 и Android 10 preview

- Huawei P20;

- Xiaomi Redmi 5A;

- Xiaomi Redmi Note 5;

- Xiaomi A1;

- Oppo A3;

- Moto Z3;

- Oreo LG;

- Samsung S7, S8, S9.

Инциденты

Когда копании и пользователи продвигают свою рекламу в Twitter, они могут фильтровать рекламную аудиторию на основе ряда критериев. Из-за ошибки телефонные номера пользователей и их почтовые адреса были доступны через внутренние рекламные системы компании — Tailored Audiences и Partner Audiences.

О количество пострадавших из-за ошибки не сообщается.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.