Антифишинг-дайджест №146 с 15 по 21 ноября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 ноября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Уязвимости

Для эксплуатации уязвимости нужен номер телефона жертвы. Зная его, можно отправить по WhatsApp специально сформированнный файл в формате MP4, после открытия которого на устройство незаметно установится бэкдор или шпионского ПО.

Причина ошибки — в некорректной реализации обработки потока метаданных MP4-файла, в результате чего специально сформированный файл может привести к переполнению буфера и вызвать сбой в работе приложения или удаленное выполнение кода.

Ошибка содержится в следующих версиях WhatsApp:

- Android-версии до 2.19.274;

- iOS-версии младше 2.19.100;

- Enterprise Client до 2.25.3;

- для Windows Phone младше и включая 2.18.368;

- Business for Android до 2.19.104;

- Business for iOS до 2.19.100.

В системе контроля учётных записей Windows UAC обнаружена опасная уязвимость, эксплуатация которой позволяет злоумышленнику получить административные права, а затем устанавливать и удалять программы, просматривать и модифицировать данные.

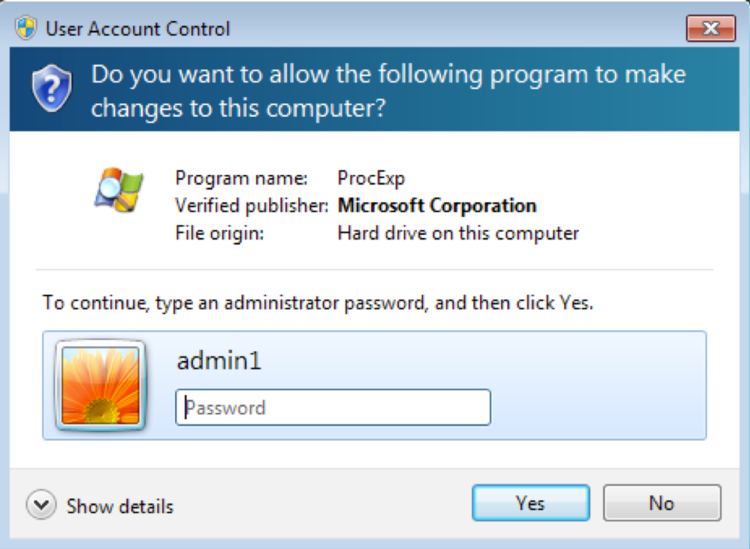

Чтобы воспользоваться уязвимостью, нужно

- Получить доступ к компьютеру в качестве пользователя с обычными правами

- Загрузить подписанный Microsoft исполняемый файл.

- Запустить его от имени администратора, чтобы вызвать диалоговое окно UAC с запросом разрешения на действие.

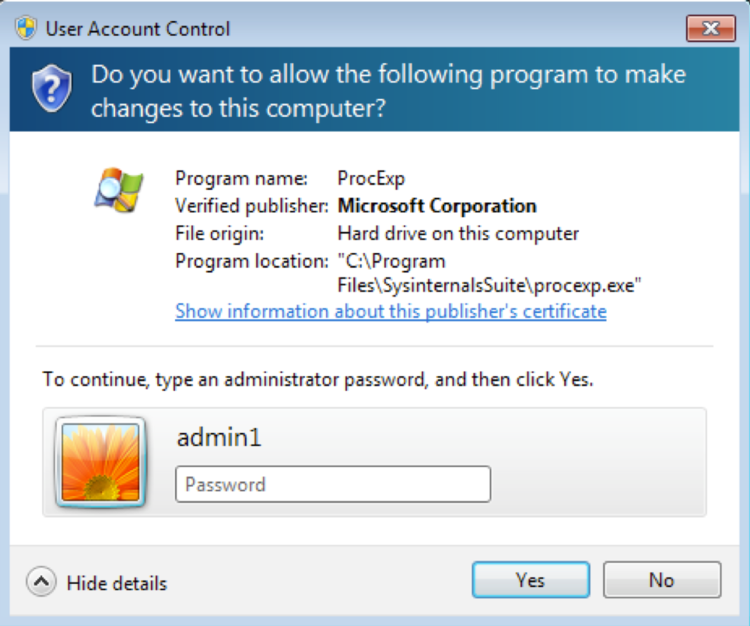

4. В окне UAC нужно нажать кнопку «Показать детали», а затем ссылку «Показать информацию о сертификате»

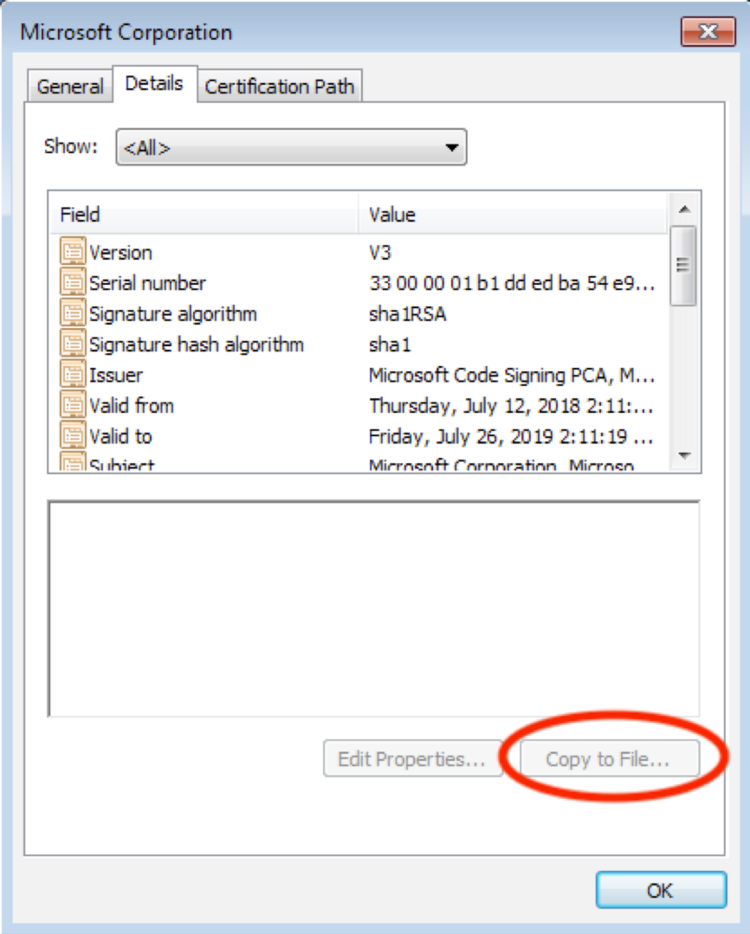

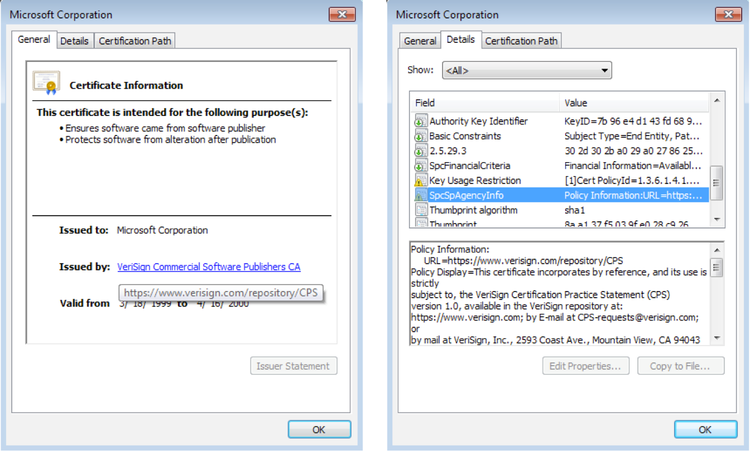

5. Если среди свойств сертификата присутствует OID SpcSpAgencyInfo, имеющий значение 1.3.6.1.4.1.311.2.1.10, ссылка на издателя сертификата на закладке «Общие» будет показана как гиперссылка, при щелчке на которую будет запущен браузер с правами NT AUTHORITY\SYSTEM.

6. Выбрав в открывшемся окне браузера выбрать «Файл-Сохранить как», в окне сохранения можно перейти в системный каталог и запустить cmd.exe с правами администратора.

Демонстрация эксплуатации уязвимости:

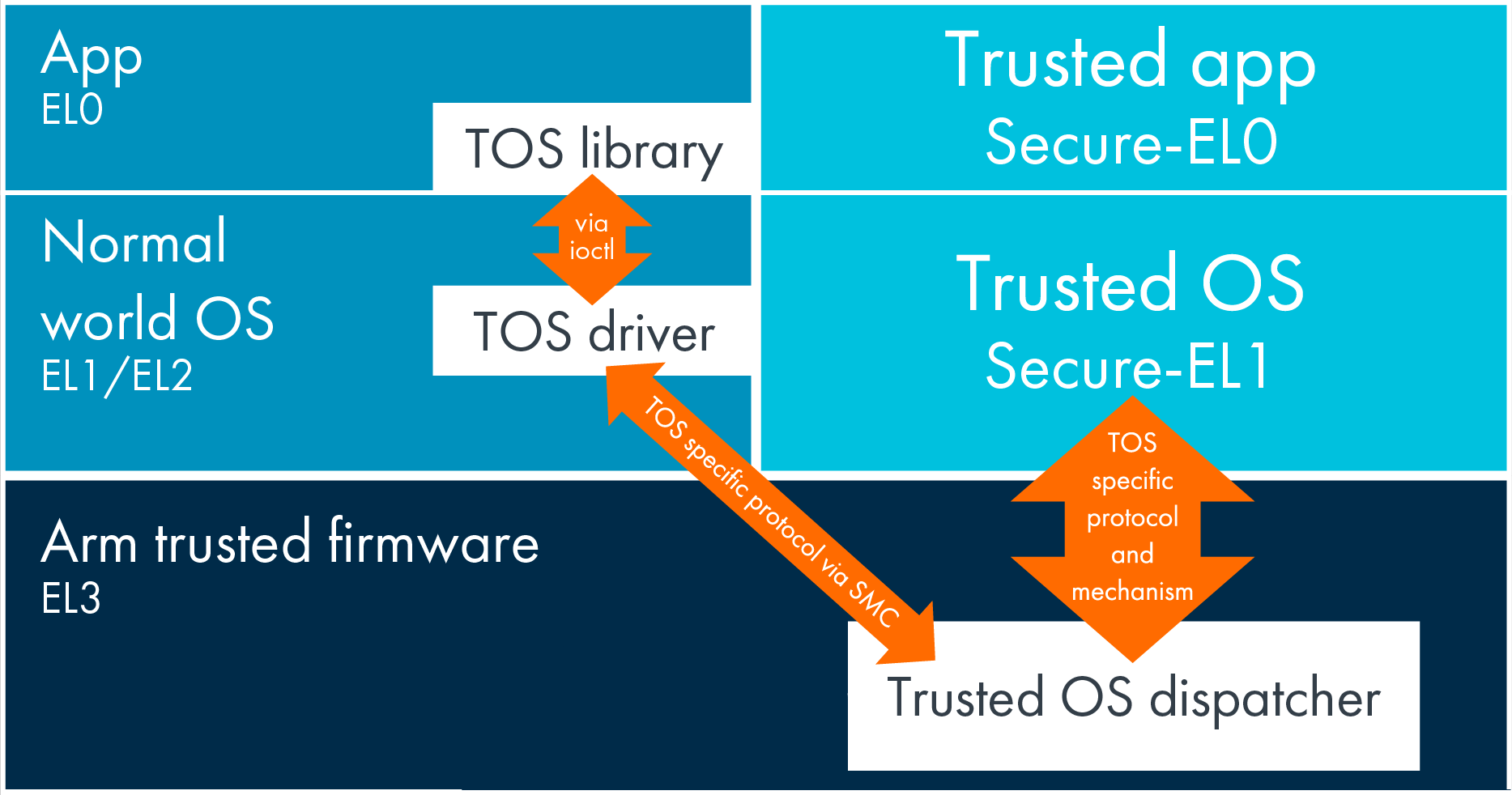

Выявленные ошибки позволяют

- Запустить доверенное приложение в Normal World.

- Загрузить пропатченное доверенное приложение в Secure World (QSEE).

- Обойти «цепочку доверия» Qualcomm.

- Адаптировать доверенное приложение для запуска на устройстве другого производителя.

Проблемы содержатся в Qualcomm Secure Execution Environment (QSEE) — безопасной среде исполнения (Trusted Execution Environment, TEE), основанной на технологии ARM TrustZone. QSEE — изолированная область в процессоре, предназначенная для аппаратной защиты персональной информации, закрытых ключей шифрования, паролей и данных платежных карт.

Инцидент, обнаруживший существование атаки произошёл в 2018 году.

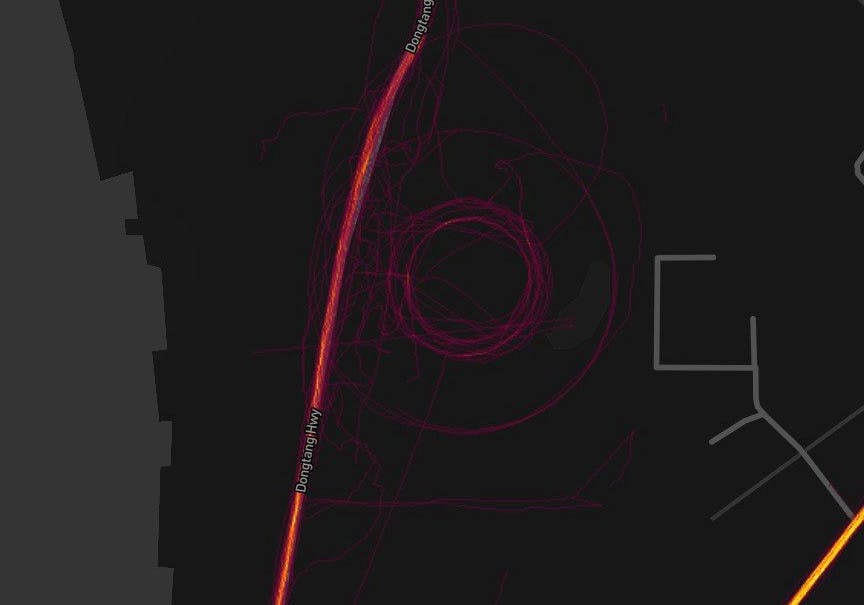

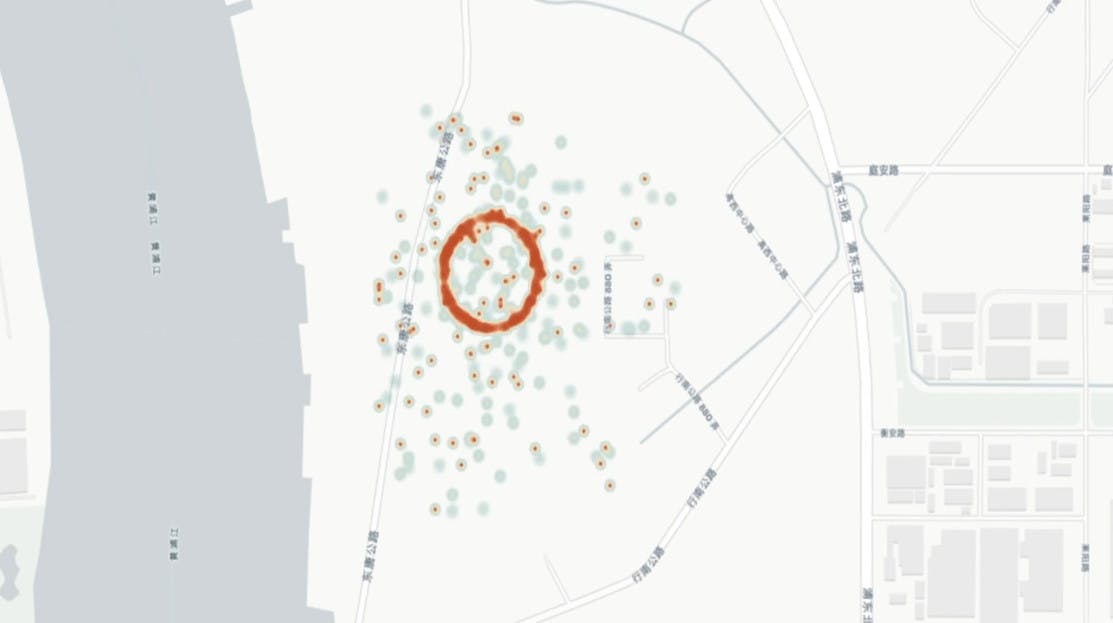

Согласно международному законодательству коммерческие суда должны иметь автоматическую идентификационную систему (АИС), которая раз в несколько секунд транслирует название, курс, местоположение и скорость судна, а также отображает все эти данные для других судов поблизости. Данные о местоположении АИС получает от спутников GPS.

Капитан одного из кораблей, следовавших вблизи Шанхая, увидел на экране АИС судно, следующее по одному с ним курсу. Затем судно исчезло, а через несколько минут появилось снова, но уже в доке. Затем судно исчезло и появилось в проливе, а потом снова оказалось в доке и так несколько раз. Капитан взглянул в бинокль и обнаружил, что всё это время судно находилось в доке.

«Возможность подделать координаты сразу нескольких кораблей таким образом, чтобы они образовали круги, — это экстраординарная технология. Сродни магии»

Тодд Хамфрис, глава радионавигационной лаборатории

Техасского университета

Видео: реконструкция атаки

Инциденты

Учётные записи пользователей стримингового сервиса Disney+ продаются на хакерских форумах по цене от 3 до 11 долларов США. Представители компании Disney настаивают, что инциденты не связаны с утечкой.

DISNEY+ HAS BEEN OPEN FOR LIKE 10 HOURS AND MY ACCOUNT HAS ALREADY BEEN HACKED pic.twitter.com/YBv6CfwTlh

— brandon ?·?·? (@brandoncult) November 12, 2019

Некоторые из жертв признались, что использовали для доступа к Disney+ свои старые пароли, в других случаях эксперты предполагают, что злоумышленники использовали шпионские программы для хищения учётных данных.

Ещё одна причина сложившейся ситуации состоит в том, что Disney+ не поддерживает двухфакторную аутентификацию.

На данный момент всем клиентам Disney+, которые использовали слабый пароль, рекомендуется заменить его на более стойкий и проверить компьютер на предмет наличия шпионского ПО.

Мобильная безопасность

- 28,1% из них позволяют модифицировать системные настройки;

- 23,3% допускают несанкционированную установку приложений;

- 20,5% позволяют выполнять команды;

- 17,8% позволяют изменить настройки беспроводной связи.

Среди уязвимых устройств Asus ZenFone, Samsung A3, A5, A7, A8+, J3, J4, J5, J6, J7, S7, S7 Edge, Sony Xperia Touch, Xiaomi Redmi 5, Redmi 6 Pro и Mi Note 6.

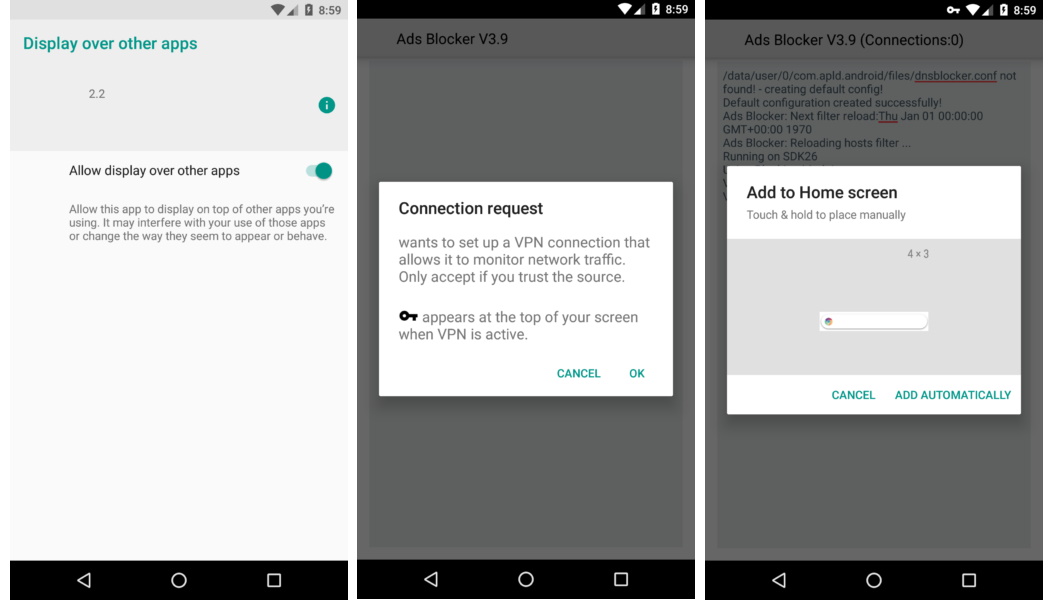

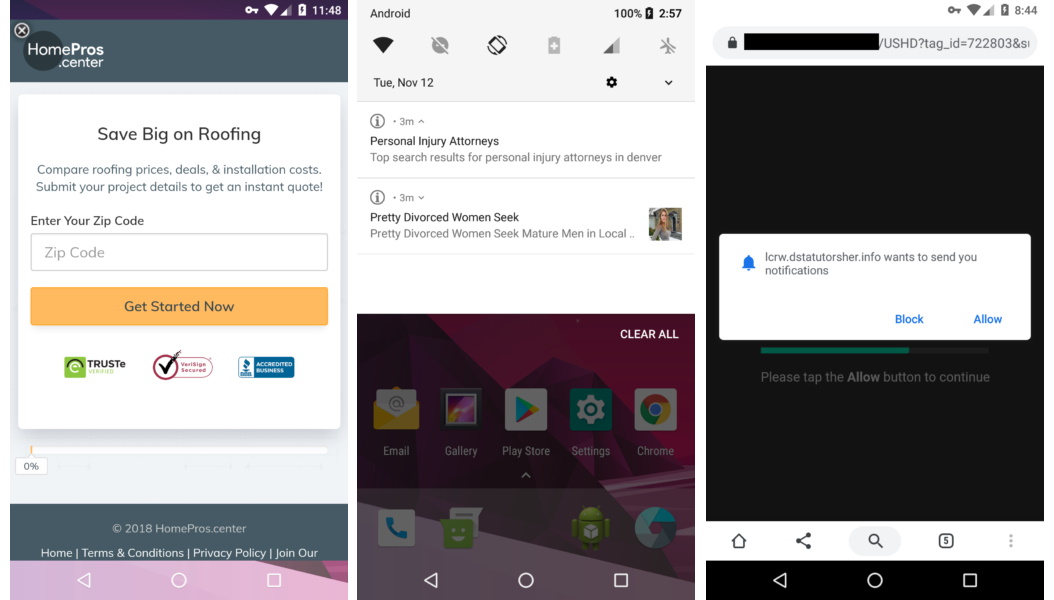

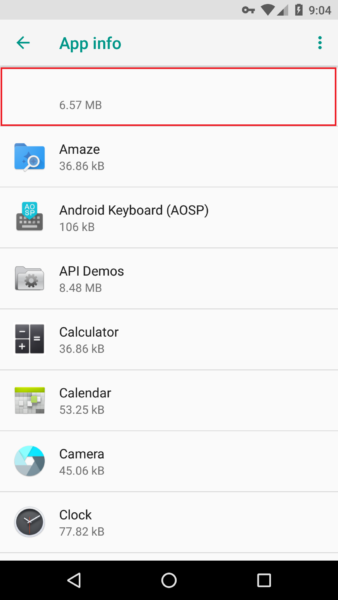

В процессе установки приложение запрашивает права на открытие VPN-соединения, показ сообщений поверх других окон и создание виджета на рабочем столе. Получив необходимые привилегии, приложение демонстрирует пользователю служебное сообщение, удаляет свою иконку и переходит в фоновый режим.

Ads Blocker умеет открывать свои окна во весь экран, запускать браузер с нужным сайтом, отправлять пользователю уведомления. Кроме того, приложение размещает на одном из рабочих столов прозрачный виджет, загружающий баннеры. После установки вредоноса рекламные сообщения выводятся каждые две минуты.

Программа удаляет своё название и иконку из списка установленных приложений, отображаясь в нём как пустая строка. Единственный индикатор её работы — значок VPN-соединения в панели состояния.

Вредоносное ПО

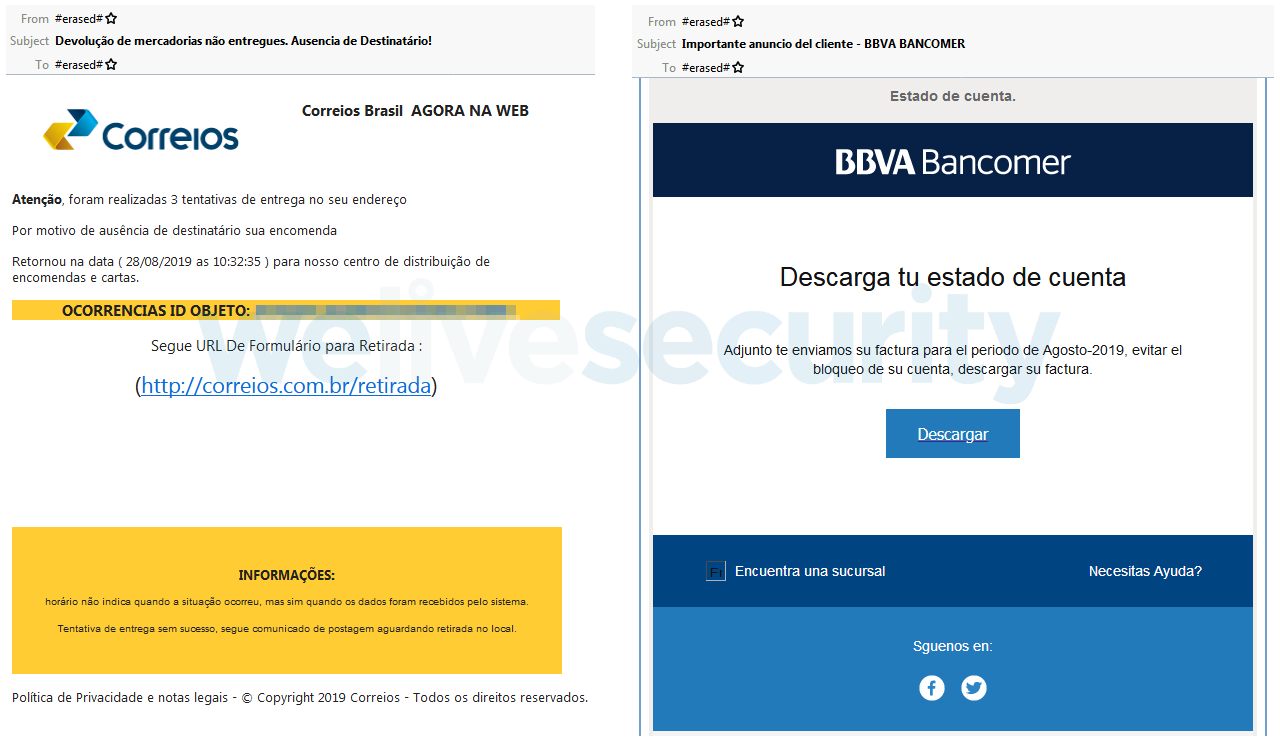

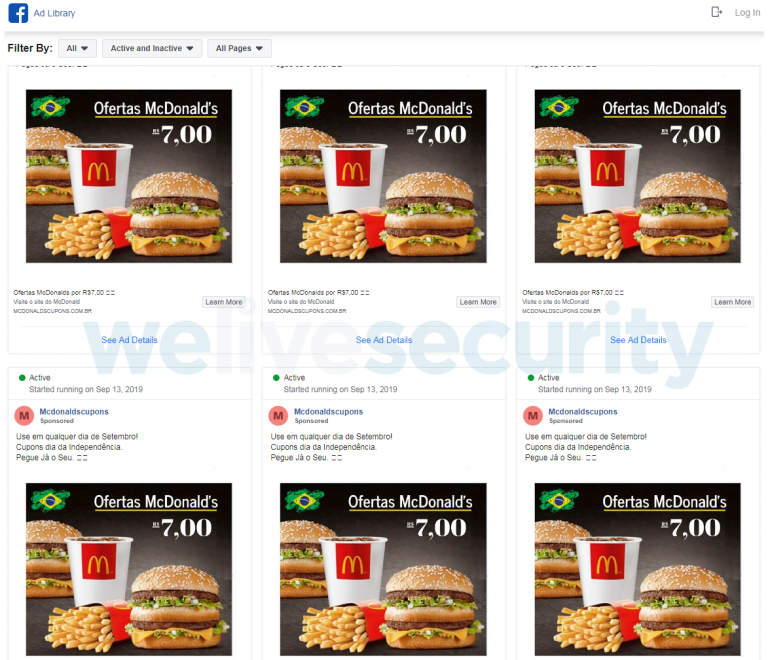

Банковский троян Mispadu использует для распространения спам и поддельную рекламу McDonald’s. В Бразилии Mispadu использует дополнительный канал, распространяясь как вредоносное расширение для Google Chrome, и кроме хищения данных банковских карт и онлайн-банкинга атакует пользователей платежной системы Boleto.

Мошенники размещали в Facebook коммерческие публикации, в которых предлагали пользователям скидочные купоны в McDonald’s. Щёлкнув по рекламе, жертва загружала файл ZIP, замаскированный под скидочный купон и содержащий установщик MSI. Запустив архив, пользователь устанавливал банковский троян Mispadu.

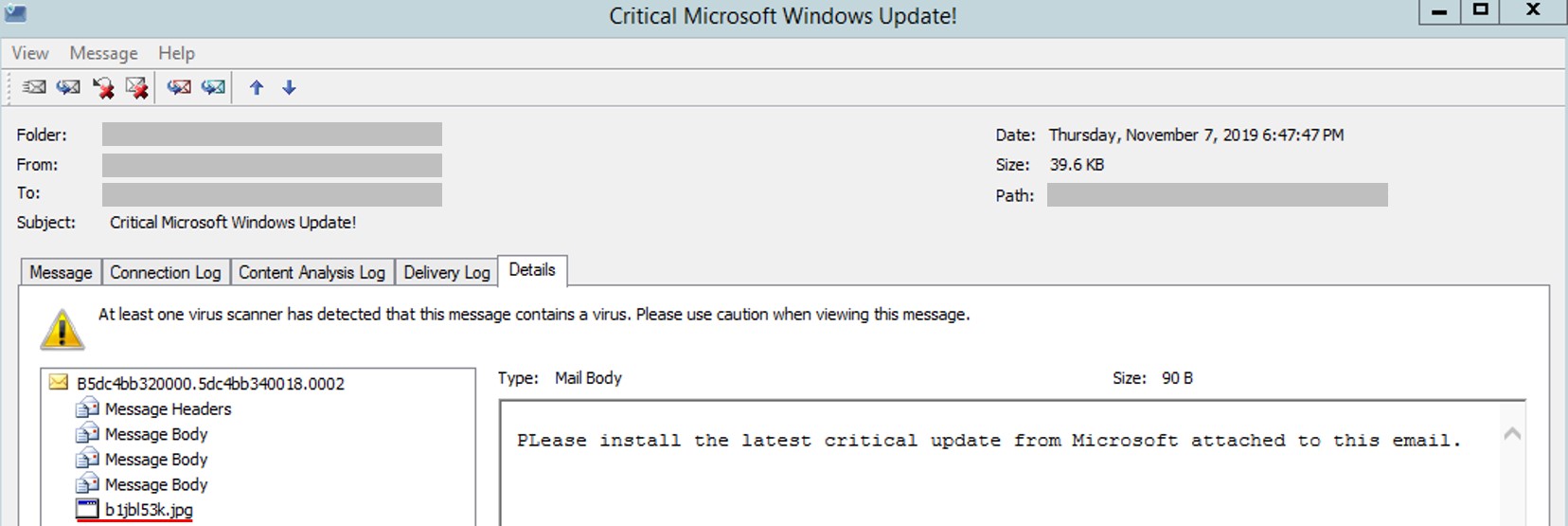

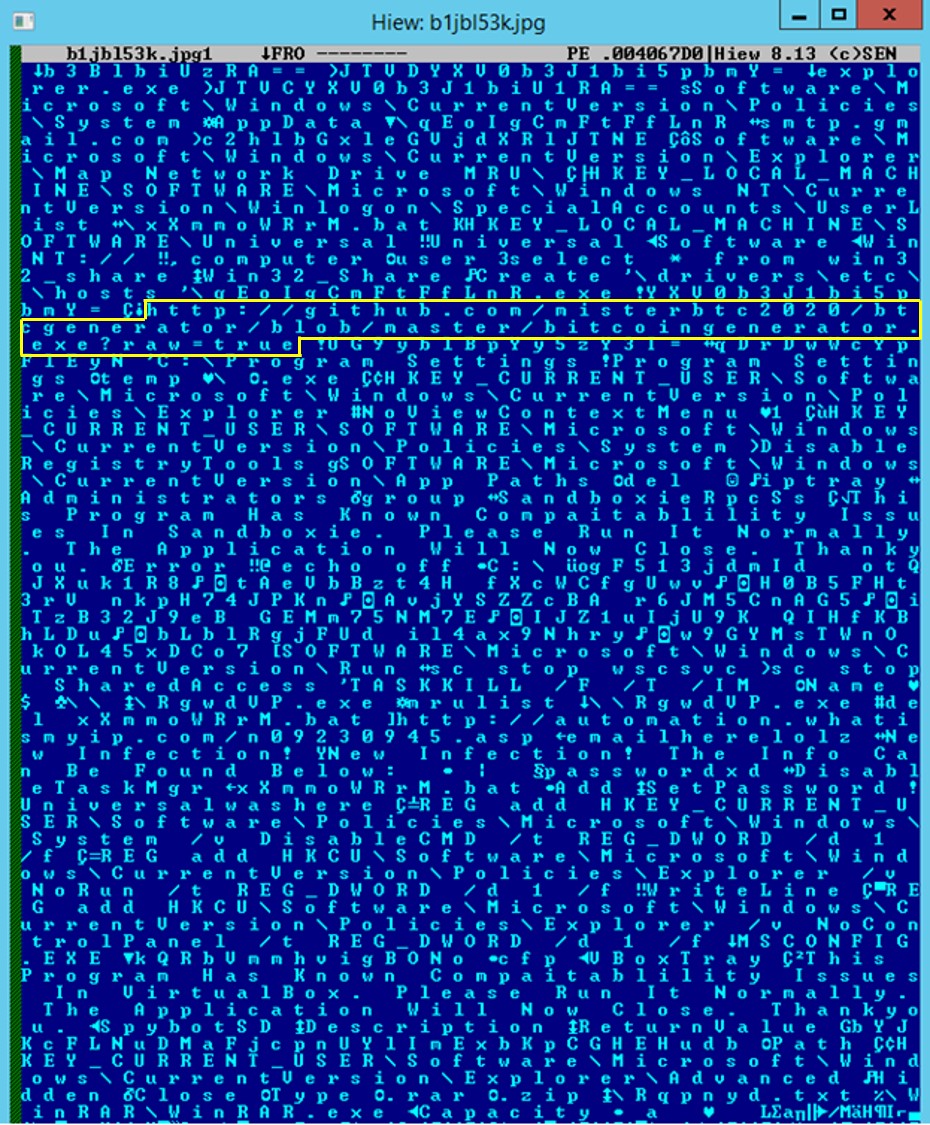

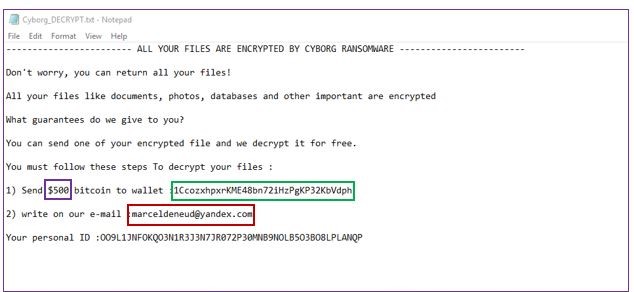

Вымогатель Cyborg распространяется с помощью писем, содержащих фальшивое обновление для Windows.

Письмо содержит вложение — файл с расширением .jpg размером около 28 Кб. В действительности это исполняемый файл, который при запуске загружает вредоносную нагрузку — вымогателя Cyborg.

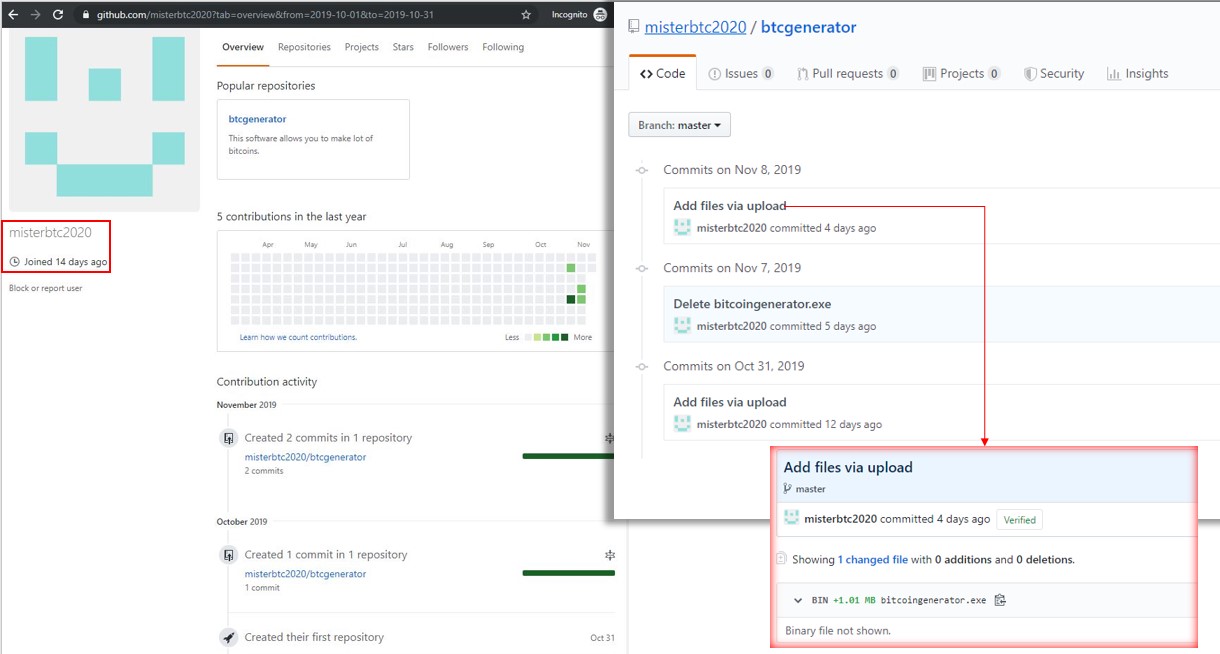

Вредоносная нагрузка находится в файле bitcoingenerator.exe, размещенном на Github.

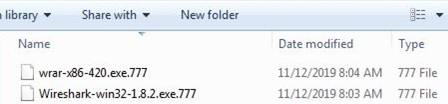

После запуска вымогатель шифрует файлы, добавляя к ним расширение «777».

Завершив шифрование, Cyborg выводит на экран требование выкупа, который составляет 500 долларов США в биткоинах.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.