Антифишинг-дайджест № 161 с 6 по 12 марта 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 марта 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты

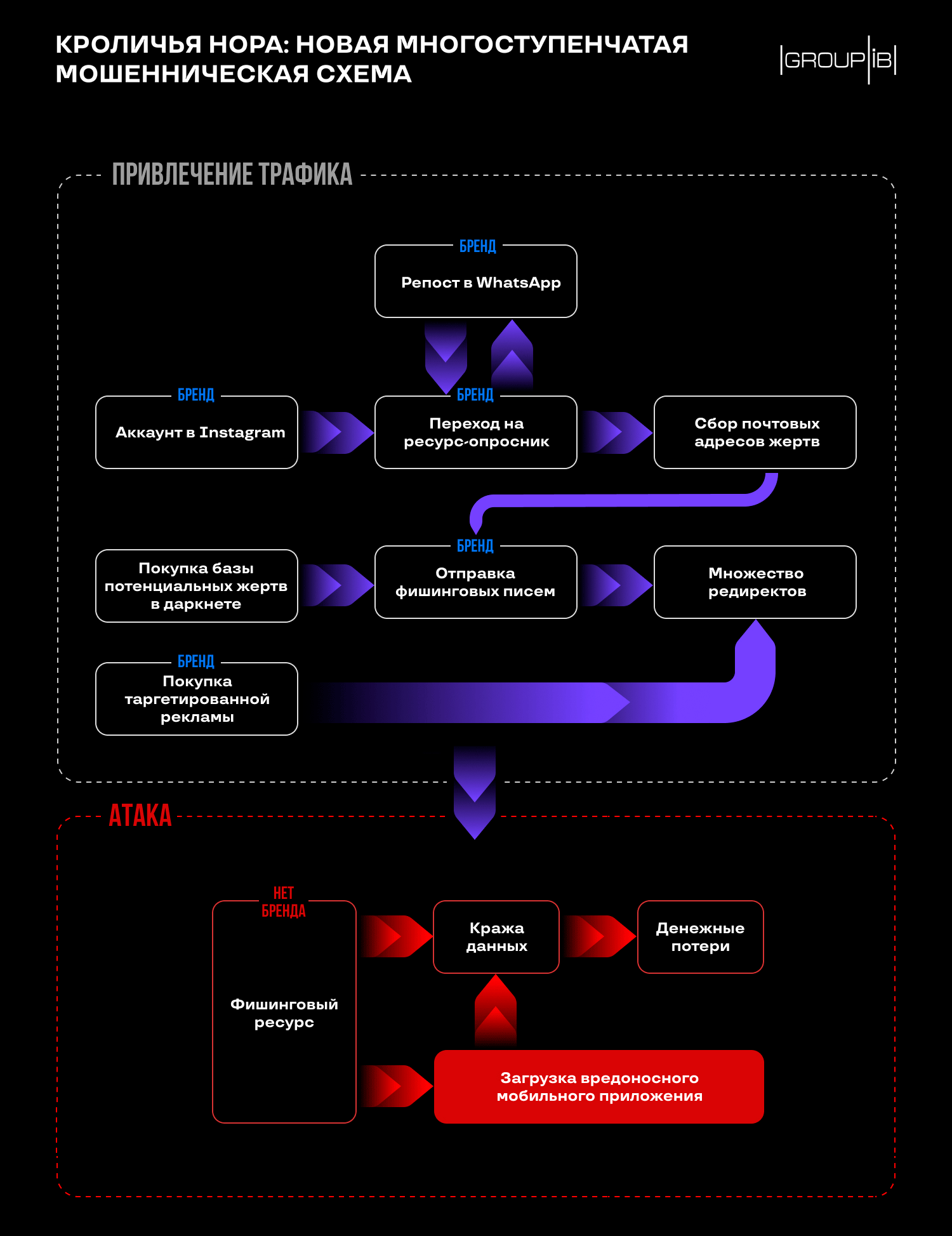

Получившая название «Кроличья нора» схема выглядит следующим образом:

1. На первом этапе «Кролика» мошенники в качестве приманки используют фальшивые аккаунты звёзд шоу-бизнеса, блогеров или популярных телеведущих, от имени которых объявляют конкурсы-раздачи, акции или опросы с большим призовым фондом и дорогими подарками.

2. Баннеры и контекстную рекламу с изображением знаменитостей в соцсетях таргетировали под интересы конкретного пользователя. Для перехода используется персональная мошенническая ссылка, которая генерируется под конкретного клиента на базе его местоположения, IP-адреса, модели устройства, user-агента. Эта ссылка срабатывает только один раз.

3. После перехода по ссылке на ресурс-опросник жертву просят ответить на несложные вопросы и поделиться своей удачей в мессенджерах или соцсетях.

4. На сайте с опросом у жертвы запрашивают адрес электронной почты, который в будущем используется для рассылки фишинговых писем и вредоносного ПО.

5. Всем жертвам, которые прошли первый этап, на почту или в личные сообщения в мессенджерах приходят приглашения принять участие в ещё одном грандиозном опросе или викторине с ещё более крупным вознаграждением.

6. На новых ресурсах уже нет упоминаний известных брендов или звёзд. Для получения награды после прохождения опроса нужно перечислить некоторую сумму — «пошлину» , «налог» или «тестовый платёж». Разумеется, жертва ничего не получает, зато теряет деньги и персональные данные.

Разделение атаки на две части и несколько ресурсов позволяет «Кроличьей норе» генерировать больше трафика благодаря использованию звёздных имён и брендов, но при этом усложнить поиск и блокировку ресурсов, на которых происходит кража денег.

- Авторы кампании создали клон сайта университета Джона Хопкинса на домене Corona-Virus-Map[.]com. На клоне в реальном времени отображаются данные о заражении коронавирусом, полученные с оригинального ресурса.

- Для более оперативного получения обновлений посетителям предлагается загрузить приложение, не требующее установки.

- Если пользователь загрузит и запустит приложение, в дополнение к карте распространения опасного заболевания он заразит свой компьютер вредоносным ПО AZORult, которое используется для кражи истории просмотров, куки-файлов, логинов и паролей, криптовалютных кошельков, данных банковских карт и многого другого. Он также может загружать на заражённый компьютер дополнительные вредоносные программы.

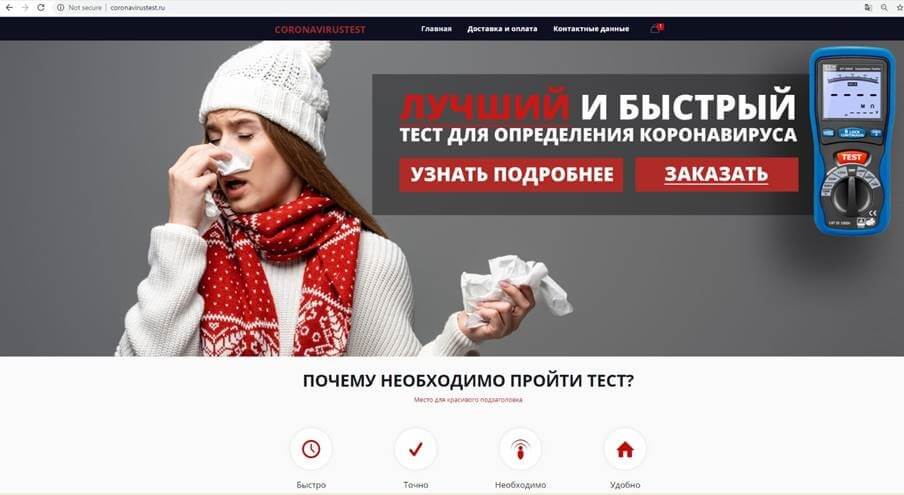

Например, ориентированный на русскоязычную аудиторию фишинговый сайт vaccinecovid-19[.]com предлагал приобрести тест на заражение коронавирусом всего за 19 тыс. рублей.

С января 2020 года было зарегистрировано более 4000 доменов, связанных с коронавирусом. Из них не менее 3% были признаны вредоносными, а ещё 5% — подозрительными. Вероятность того, что домены, связанные с коронавирусами, будут использоваться для преступной деятельности, на 50% выше, чем у других доменов, зарегистрированных за тот же период, а также выше, чем у сезонных тем, подобных Дню Святого Валентина.

Атаки и уязвимости

В процессорах Intel обнаружен новый класс уязвимостей CVE-2020-0551, получивший название LVI (Load Value Injection). LVI позволяет злоумышленнику похитить ключи шифрования и пароли из защищённой памяти, а затем перехватить контроль над системой.

В отличие от уязвимостей Meltdown, Foreshadow, ZombieLoad, RIDL и Fallout при эксплуатации LVI злоумышленник внедряет данные через скрытые буферы процессора в программу-жертву для взлома и получения конфиденциальной информации.

Видео: демонстрация атаки LVI

Перехват потока управления в ходе LVI-атаки позволяет злоумышленнику обманным путём заставить жертву выполнить определённую функцию. Это работает на всех уровнях безопасности от пользовательского режима до режима ядра, от гостевого режима до суперпользователя и, возможно, даже от пользовательского режима до анклава.

Представленные Intel исправления микрокода процессоров для новой атаки значительно замедляют работу: в некоторых случаях производительность снижалась в 19 раз.

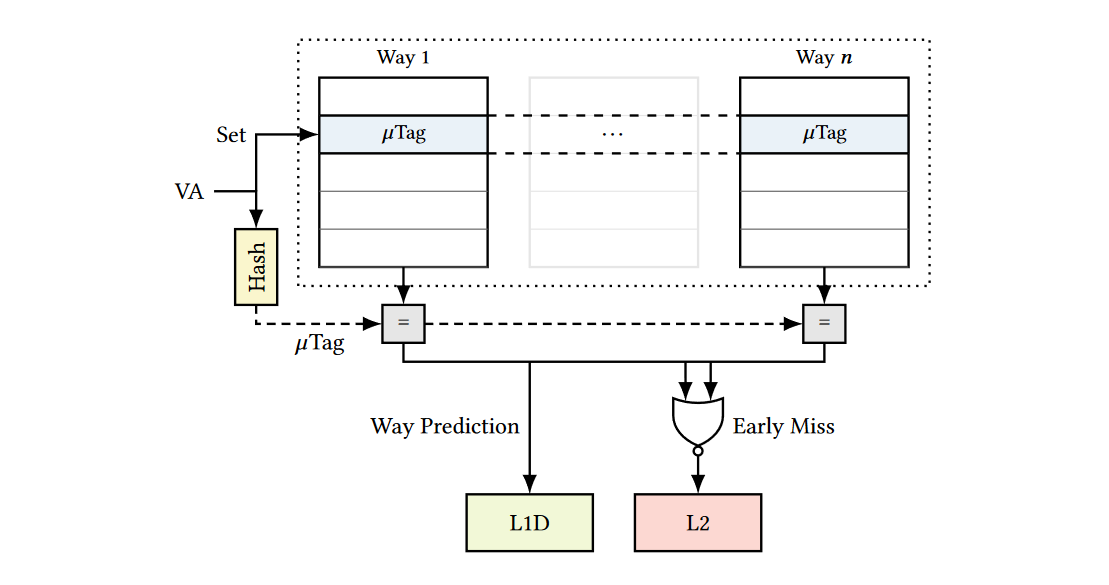

- Атака Collide+Probe позволяет атакующему контролировать доступ жертвы к памяти устройства, не зная физических адресов или разделяемой памяти, во время разделения времени в логическом ядре процессора.

- Атака Load+Reload использует предсказатель переходов для получения высокоточных следов доступа жертвы к памяти на том же физическом ядре.

Новые методы предполагают проведение программных атак, для которых необходима возможность выполнить код с низкими привилегиями. Атака Collide+Probe также может быть исполнена удалённо через браузер без взаимодействия с пользователем.

В ходе тестирования удалось запустить вредоносный процесс, который использовал скрытый канал извлечения данных для хищения информации из другого процесса. Скорость передачи составила 588,9 Кб/сек.

Thanks a lot for your work! I find it hard to read a paper which is irrelevant to my profession. Is this vulnerability as severe as Meltdown or Zombieload?

— l? ?aao (@gnyueh) March 7, 2020

Один из экспертов, обнаруживших атаку, признал в своём Twitter, что найденные уязвимости значительно менее опасны по сравнению с Meltdown и Zombieload в процессорах Intel, позволяющих «сливать тонны данных».

CVE-2020-0796 — a "wormable" SMBv3 vulnerability.

Great...

pic.twitter.com/E3uPZkOyQN— MalwareHunterTeam (@malwrhunterteam) March 10, 2020

Проблема представляет собой уязвимость переполнения буфера в SMB-серверах Microsoft и связана с ошибкой, возникающей при обработке уязвимым ПО сжатого пакета вредоносных данных. CVE-2020-0796 делает системы уязвимыми к червеобразным атакам, подобным тем, которые использовали WannaCry и NotPetya, перемещавшиеся от одного пользователя к другому.

Уязвимости подвержена только версия протокола SMBv3, используемая в последних сборках Windows 10: Windows 10 v1903, Windows10 v1909, Windows Server v1903 и Windows Server v1909.

О сроках исправления уязвимости на данный момент не сообщается. В качестве временной меры Microsoft предлагает отключить компрессию SMBv3 и заблокировать TCP-порт 445.

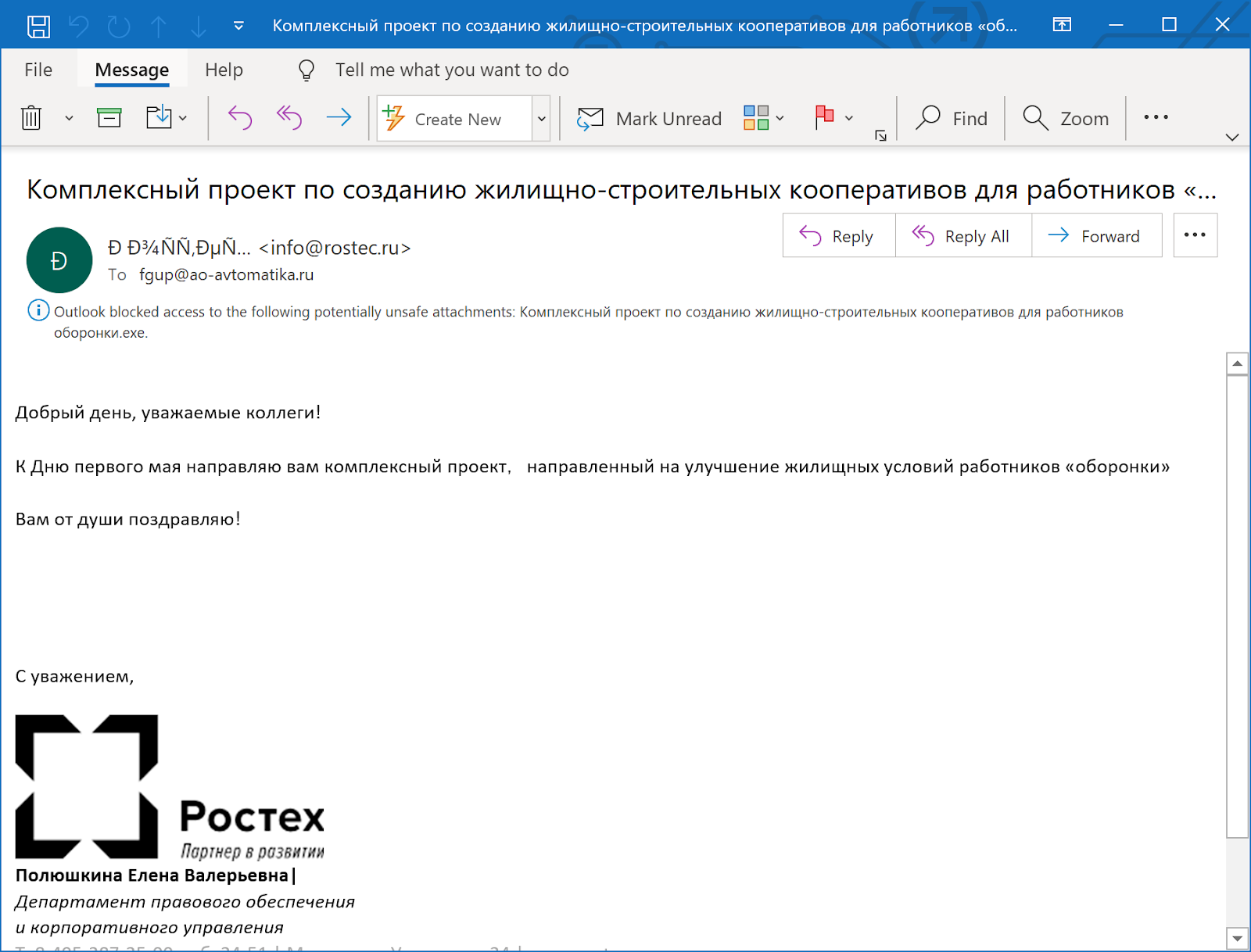

Вредоносное ПО

Атака начинается с фишинговых писем с приглашениями на различные мероприятия. Во вложении содержится вредоносный RTF-документ research.doc, устанавливающий на компьютер жертвы файл winhelp.wll — загрузчик Bisonal, созданного в 2010 году троянского ПО для удалённого доступа к заражённой системе. Документы на русском посвящены исследованиям, на корейском и японском — правительственным организациям.

Инциденты

Велосипедист никогда не бывал в ограбленном доме, однако регулярно проезжал мимо. Функция геолокации приложения RunKeeper зафиксировала это и направила сведения в Google, которая передала их полиции в соответствии с предъявленным ордером geofence на выдачу сведений об устройствах, находившихся рядом с местом преступления. Жертва ограбления, женщина, 97 лет, лишилась имущества на сумму около 2400 долларов США, включая обручальное кольцо и другие драгоценности, и ничего не подозревавший велосипедист был в растерянности из-за того, что полиция посчитала его причастным к краже со взломом.

В конечном счёте подозрения с мужчины были сняты, однако для этого ему пришлось нанять адвоката, который помог ему разобраться в произошедшем.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.