Антифишинг-дайджест № 166 с 10 по 16 апреля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 16 апреля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты и почта

Кампания начиналась с вредоносного письма с поддельного адреса Всемирной организации здравоохранения. В письмах был вложен RTF-документ, который при открытии загружал на компьютер вымогательское ПО EDA2.

После запуска вымогателя загружал с управляющего сервера изображение с уведомлением о заражении, а затем передавал сведения о компьютере для генерации ключа шифрования файлов системы.

Хроника пандемии

Мошенники массово создавали поддельные сайты с именами похожими на официальный сайт soforthilfe-corona.nrw[.]de. На фальшивых сайтах также предлагалась экстренная помощь предприятиям в условиях пандемии коронавирусной инфекции, но в действительности персональные данные посетителей, подавших заявку, попадали к преступникам.

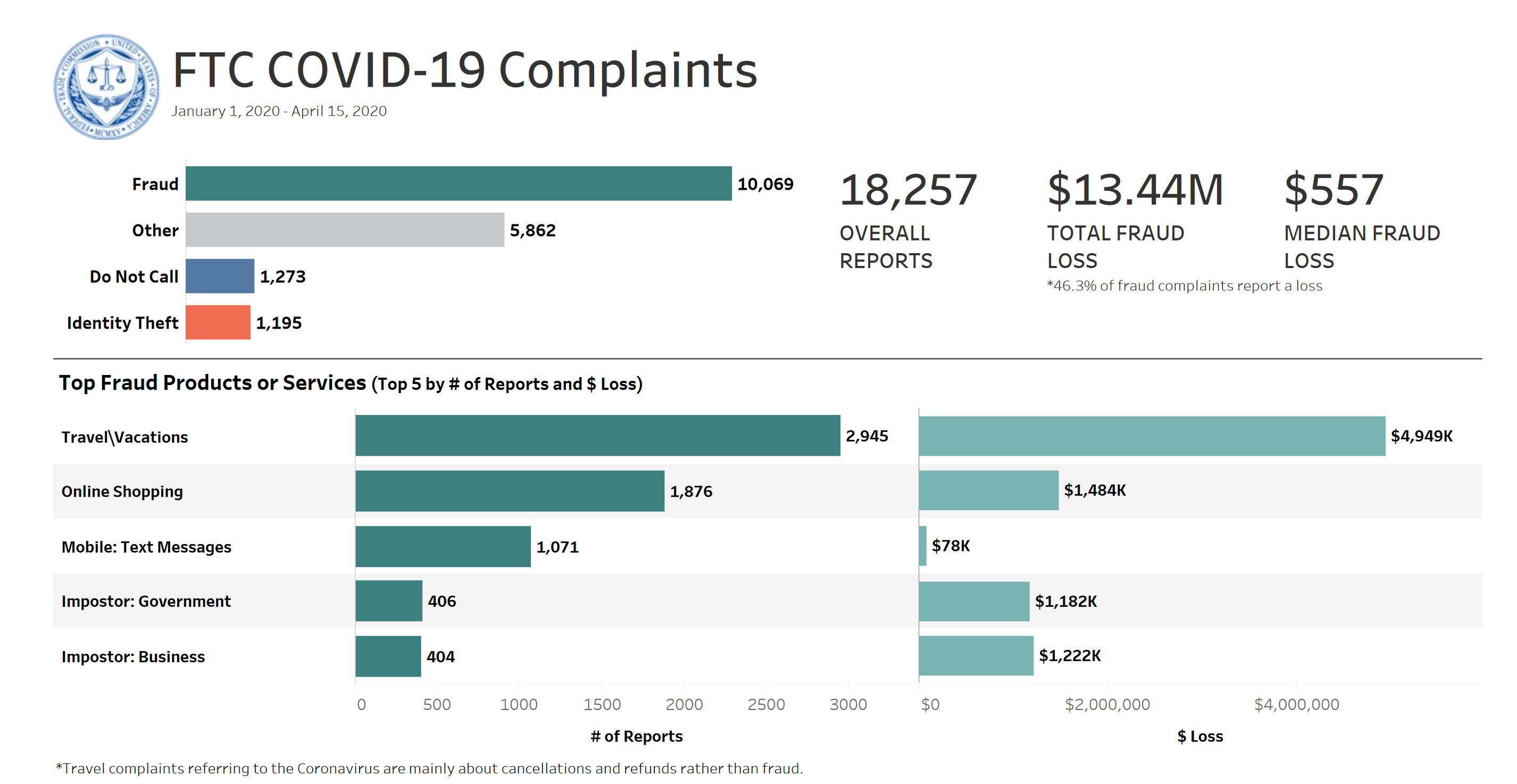

По данным отчёта Федеральной торговой комиссии США ущерб от мошенничества на теме пандемии в период с начала 2020 го 15 апреля составил более 13 млн долларов США.

В пятёрку самых доходных видов мошенничества вошли:

- туризм и отдых — 4,949 млн долларов США;

- онлайн-шопинг — 1,484 млн долларов США;

- фальшивые деловые предложения — 1,222 млн долларов США;

- фальшивые рассылки от государственных организаций — 1,182 млн долларов США;

- вредоносные сообщения в мессенджерах — 78 тыс. долларов США.

Обнаружены несколько вредоносных приложений для Android, эксплуатирующие тему пандемии COVID-19.

Объединяет все эти приложения тот факт, что они созданы с помощью пентестерского инструментария Metasploit Framework. «Собрать» подобный вредонос может за 15 минут любой человек, обладающий хотя бы базовыми знаниями. Для этого достаточно настроить Metasploit, выбрать эксплуатируемую уязвимость, полезную нагрузку и нажать «Enter».

Приложения дают своим операторам доступ к звонкам, SMS, календарю, файлам, контактам, микрофону и камере жертвы.

По данным Group-IB 65% фишинговых писем, связанных с темой коронавируса, содержат во вложении различные типы шпионского ПО.

Второе место по популярности занимают бэкдоры, которые содержались в 31% мошеннических писем, а на шифровальщики пришлось около 4%.

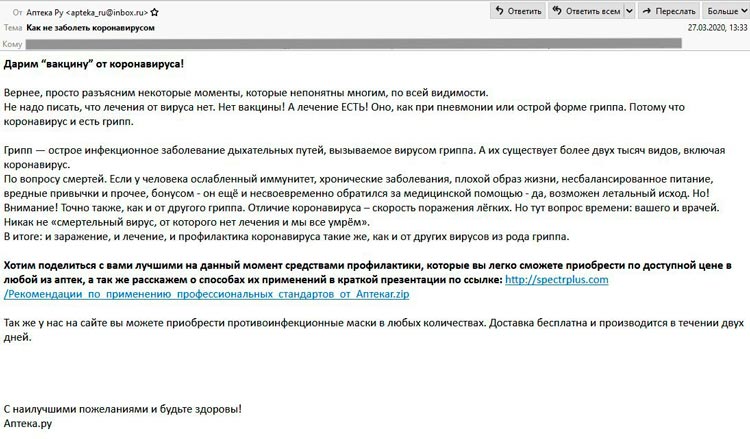

Мошеннические письма были написаны на русском, так и на английском языках от имени авторитетных международных организаций, связанных со здравоохранением (ВОЗ, ЮНИСЕФ), а также и крупных российских и международных компаний. Рассылки были направлены как в коммерческий, так и в государственный секторы России и СНГ.

Атаки и уязвимости

Неустановленные злоумышленники предлагают к продаже две свежих уязвимости в Zoom.

- Ошибка в Win-версии позволяет удалённо выполнить произвольный код, однако требует, чтобы злоумышленник участвовал в звонке вместе с целью. Продавец хочет получить за информацию об этой уязвимости 500 тысяч долларов США.

- Ошибка в macOS-версии менее опасна поскольку не допускает удалённое выполнение кода.

Уязвимость в сервисе TikTok позволяет подменять любые видео на чужих страницах.

Причина уязвимости состоит в том, что для ускорения обмена данных TikTok использует сети доставки контента (Content Delivery Networks, CDN), которые для большей производительности используют HTTP. В результате пользователи сервиса оказываются уязвимы для атаки «человек посередине»: злоумышленники могут изменять контент во время загрузки и подменять опубликованные пользователем ролики на любые другие.

Видео: размещение спама на официальной странице ВОЗ в TikTok

Инциденты

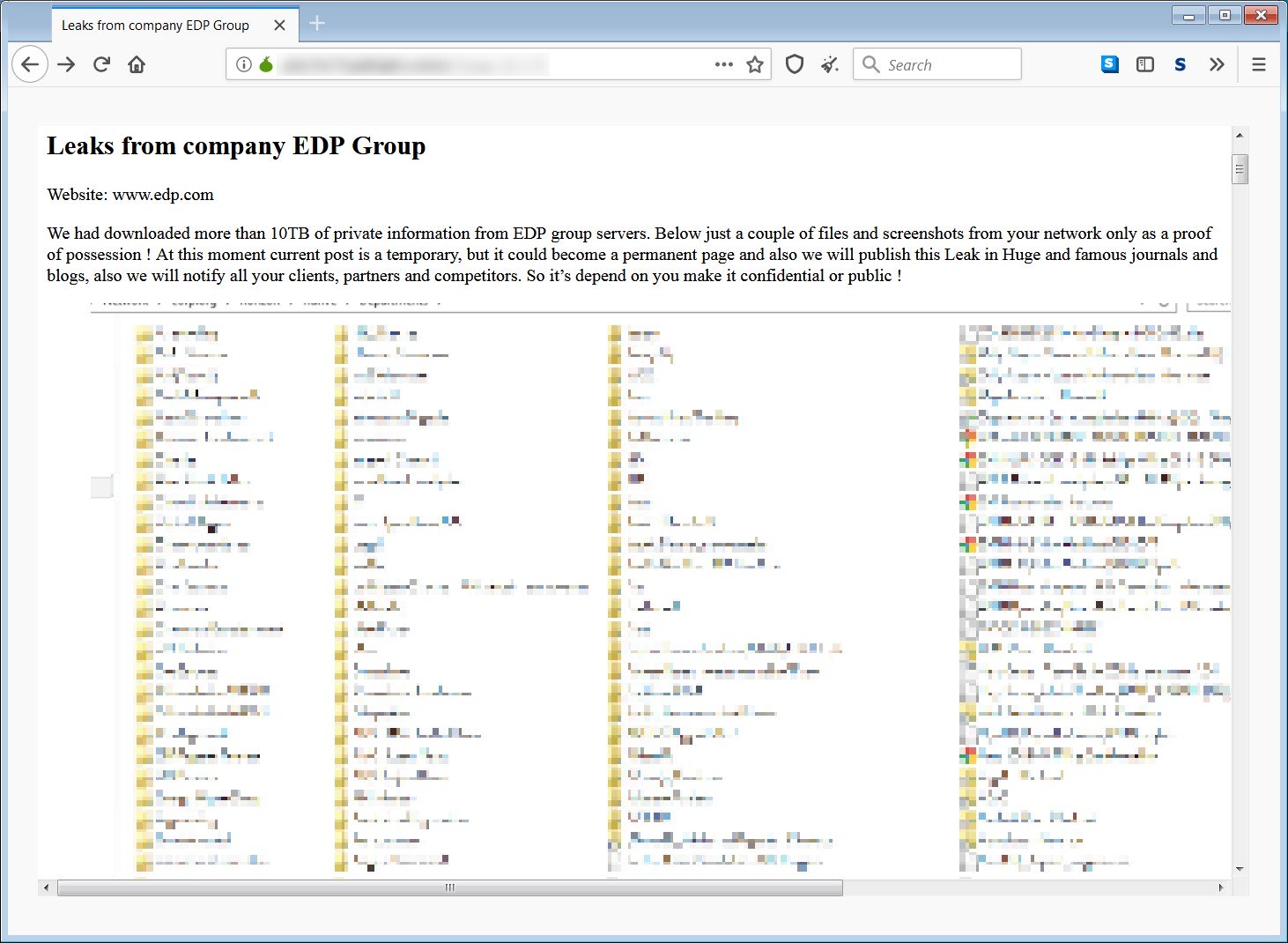

Португальская энергетическая компания Energias de Portugal (EDP) стала жертвой атаки шифровальщика Ragnar Locker, в результате которой похищено и зашифровано более 10 Тб конфиденциальных данных.

Среди украденной информации:

- база данных менеджера паролей KeePass;

- учётные данные пользователей;

- заметки сотрудников компании;

- сведения о счетах, транзакциях и клиентах.

Преступники угрожают опубликовать украденную информацию и уведомить об этом всех клиентов и партнеров EDP. За молчание компания должна заплатить выкуп в размере 1580 биткоинов (около 11 млн долларов США).

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.