Антифишинг-дайджест № 174 с 5 по 11 июня 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 5 по 11 июня 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенничество

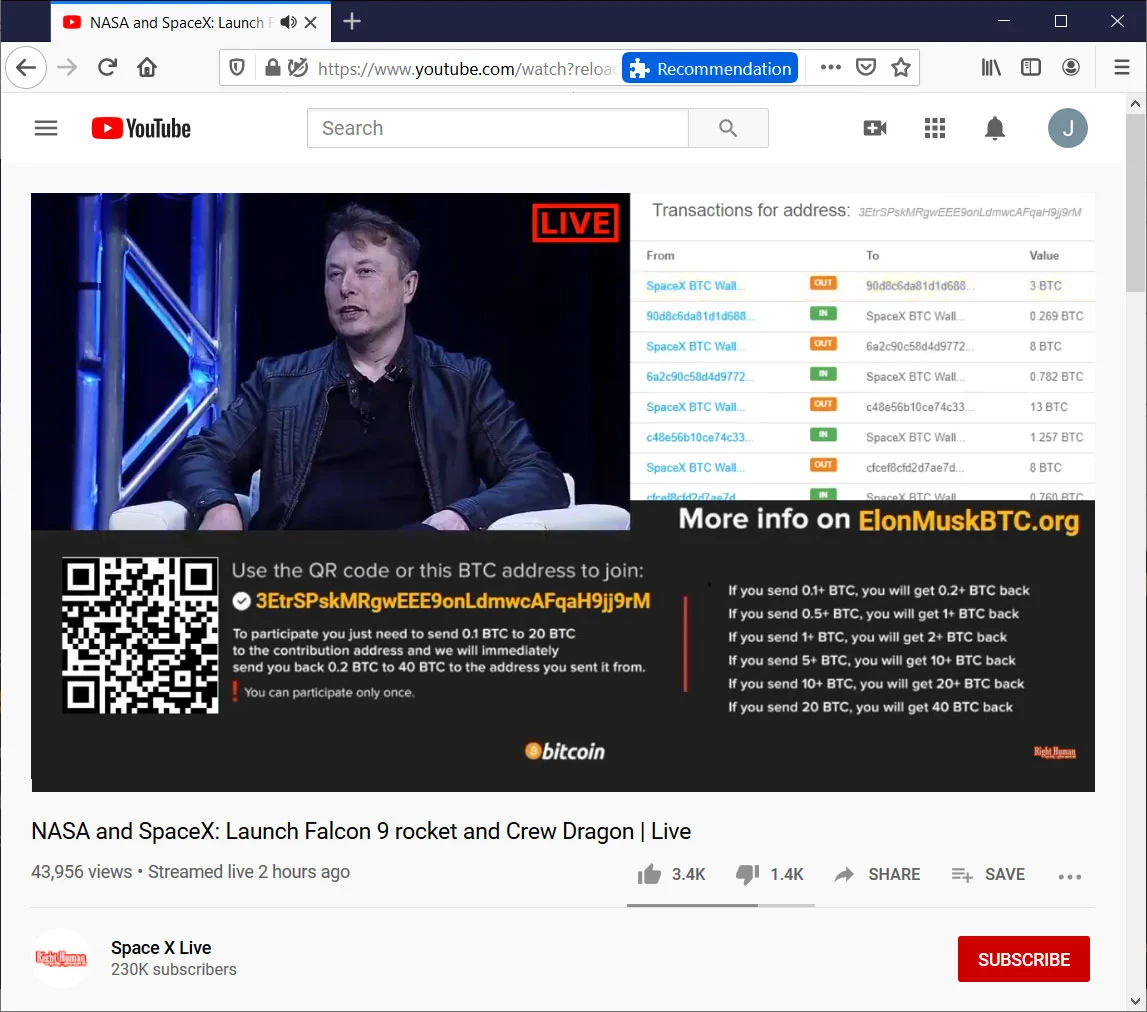

Для проведения кампании преступники

- захватили три YouTube-канала,

- переименовали их так, чтобы новые имена были связаны с компанией SpaceX,

- запустили якобы живые стримы с Илоном Маском, для которых использовались записи интервью и выступлений руководителя SpaceX,

- на стримах рекламировали фальшивые раздачи биткоинов и предлагали зрителям прислать им небольшое количество криптовалюты, чтобы поучаствовать в раздаче и получить обратно удвоенную сумму.

Зрители одного из каналов отправили «Илону» более 30 переводов на общую сумму 5,51 BTC — примерно 53 600 долларов США. Выручка другого составила 11,25 BTC — 109 606 долларов США, которые перечислили им 85 зрителей.

Атаки и уязвимости

В процессорах Intel обнаружены две новые уязвимости — SGAxe (CVE-2020-0549) и CrossTalk (CVE-2020-0543).

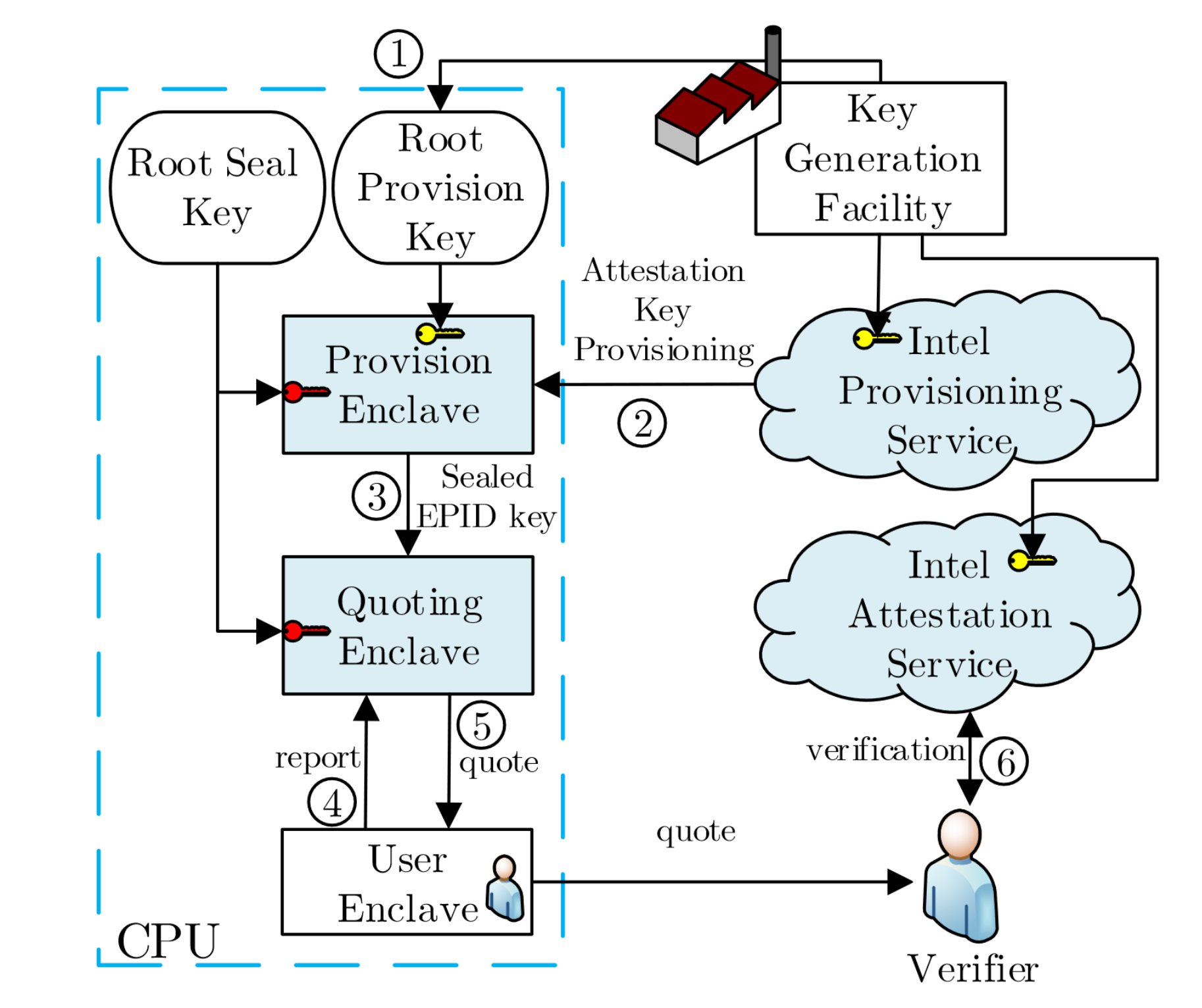

Механизм аттестации SGX. Извлечение ключей аттестации SGX позволяет злоумышленникам выдавать себя за легитимную машину SGX Intel с криптографической точки зрения.

- SGAxe представляет собой усовершенствованный вариант атаки CacheOut (L1D Eviction Sampling), позволяет обходить Intel Software Guard eXtensions (SGX) и похищать данные из ЦП.

Уязвимость стала результатом ошибок в процессе очистки в расширениях для кэша данных в некоторых процессорах Intel и позволяет авторизованному злоумышленнику с локальным доступом к атакуемой системе раскрыть важную информацию.

Видео: демонстрация атаки с использованием SGAxe

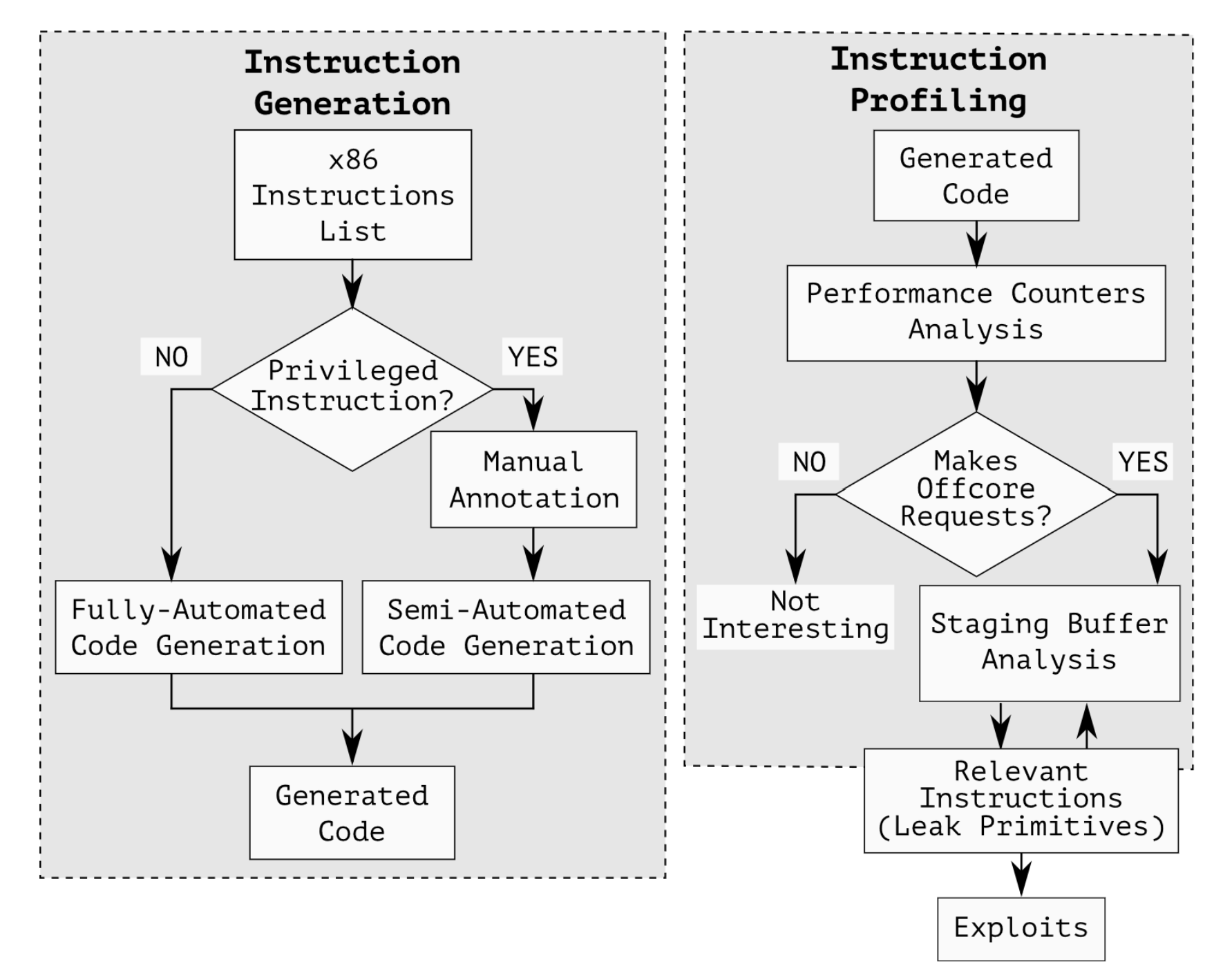

- CrossTalk позволяет выполнить код на одном ядре процессора для получения конфиденциальных данных из ПО, запущенном на другом ядре. Это ещё одна атака на механизм спекулятивного исполнения команд (MDS). К MDS-уязвимостям также относятся Meltdown и Spectre. CrossTalk атакует данные в процессе их обработки системой кэширования Line Fill Buffer (LBF). Оказалось, что в LBF есть недокументированный промежуточный буфер памяти доступный для всех ядер процессора.

Две стадии атаки CrossTalk

Видео: демонстрация атаки CrossTalk

Уязвимости, связанные со спекулятивным выполнением команд, присутствуют не только в процессорах Intel. Обнаруженная в архитектуре процессора Armv8-A (Cortex-A) проблема SLS (Straight-Line Speculation) относится именно к этому типу.

Уязвимость SLS, получившая идентификатор CVE-2020-13844, представляет собой атаку по сторонним каналам со спекулятивным выполнением команд. Хотя вычислительные операции являются частью процесса спекулятивного выполнения, когда происходит изменение в потоке управления командами процессора Arm, ЦП реагирует, выполняя найденные в своей памяти команды уже после изменения потока управления.

В браузере Mozilla Firefox обнаружена критическая уязвимость CVE-2020-12405, эксплуатация которой позволяет злоумышленнику удаленно выполнить код.

Проблема получила оценку в 8,8 балла по шкале CVSS. Для её использования достаточно заманить пользователя на вредоносную страницу. Уязвимость затрагивает версию Firefox 76.0a1 x64 и содержится в компоненте SharedWorker и внутренних объектах, связанных с ним.

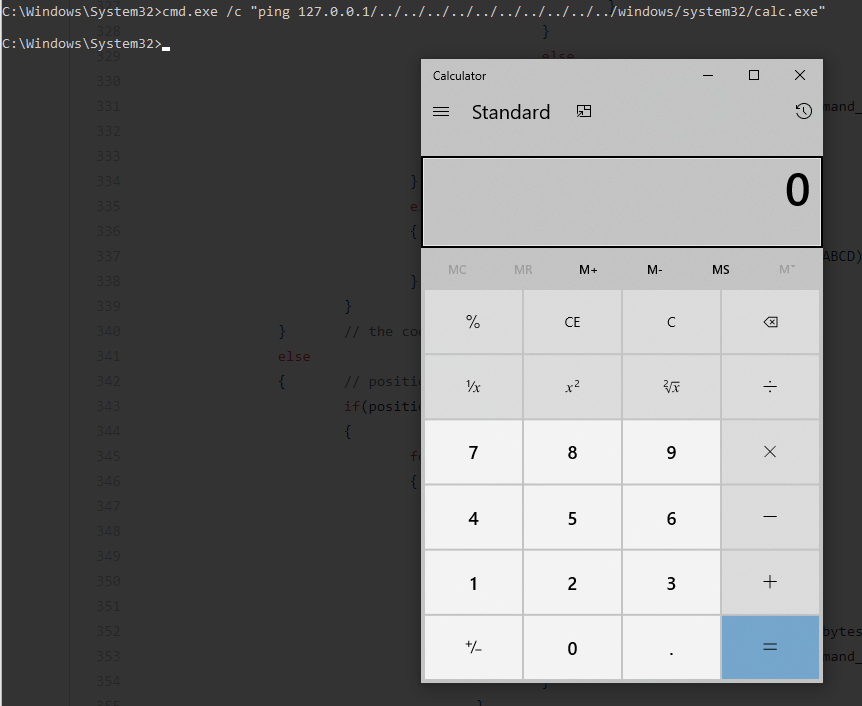

Обнаруженную проблему можно охарактеризовать как смесь «несоответствия команды/аргумента с обходом каталога». Уязвимость потенциально позволяет запустить не только калькулятор, но вообще любую программу и тем самым вызвать отказ в обслуживании, раскрыть информацию и выполнить произвольный код. Тем не менее, Microsoft заявила, что обнаруженное исследователем «странное поведение» интерпретатора командной строки является предусмотренным функционалом и не может считаться уязвимостью.

В сетевом протоколе передачи данных Microsoft Server Message Block (SMB) обнаружена новая критическая уязвимость SMBleed (CVE-2020-1206), использование которой позволяет злоумышленникам удаленно получить из памяти ядра конфиденциальные данные. В сочетании с уязвимостью SMBGhost (CVE-2020-0796) проблема может быть использована для удаленного выполнения кода.

Уязвимость работает в Windows 10 1903 и 1909. Чтобы использовать её, неавторизованному злоумышленнику придётся настроить вредоносный сервер SMBv3 и убедить пользователя подключиться к нему.

Уязвимость связана с набором сетевых протоколов UPnP, которые используют многие «умные» устройства. Для её эксплуатации злоумышленнику нужно отправить на устройство TCP-пакеты, содержащие изменённое значение параметра callback в заголовке для функции SUBSCRIBE. Изменённый заголовок может быть использован для атак на любые устройства, подключенные к интернету и поддерживающие UPnP, включая камеры наблюдения, видеорегистраторы, принтеры, маршрутизаторы.

Проблема затрагивает ПК под управлением Windows, игровые приставки, телевизоры и маршрутизаторы производства Asus, Belkin, Broadcom, Cisco, Dell, D-Link, Huawei, Netgear, Samsung, TP-Link, ZTE и пр.

Критическая уязвимость CVE-2020-12493 обнаружена в контроллерах светофора CPU LS4000 от поставщика SWARCO TRAFFIC SYSTEMS. Эксплуатация уязвимости позволяет злоумышленникам нарушать работу светофоров.

Уязвимый контроллер SWARCO работает под управлением операционной системы реального времени BlackBerry QNX и позволяет управлять светофорами на одном перекрестке. Оказалось, что в системе был открыт отладочный порт, подключившись к которому, неавторизованный злоумышленник получал права суперпользователя на любом контроллере и мог произвольно управлять сигналами светофора, например, выключить их, переключить все на красный свет или заставить мигать желтым светом.

Инциденты

At this time Honda Customer Service and Honda Financial Services are experiencing technical difficulties and are unavailable. We are working to resolve the issue as quickly as possible. We apologize for the inconvenience and thank you for your patience and understanding.

— Honda Automobile Customer Service (@HondaCustSvc) June 8, 2020

По предварительным данным один из серверов компании был заражен вымогательским ПО Snake (также известно как Ekans). Эта программа блокирует используемые на промышленных предприятиях АСУ ТП и требует выкуп за разблокировку.

Хотя сама компания не раскрывает никаких подробностей о характере инцидента, однако в VirusTotal обнаружен образец вредоноса Snake, подготовленный специально для атаки на Honda: он проверяет внутреннюю сеть mds.honda.com.

Вредоносное ПО

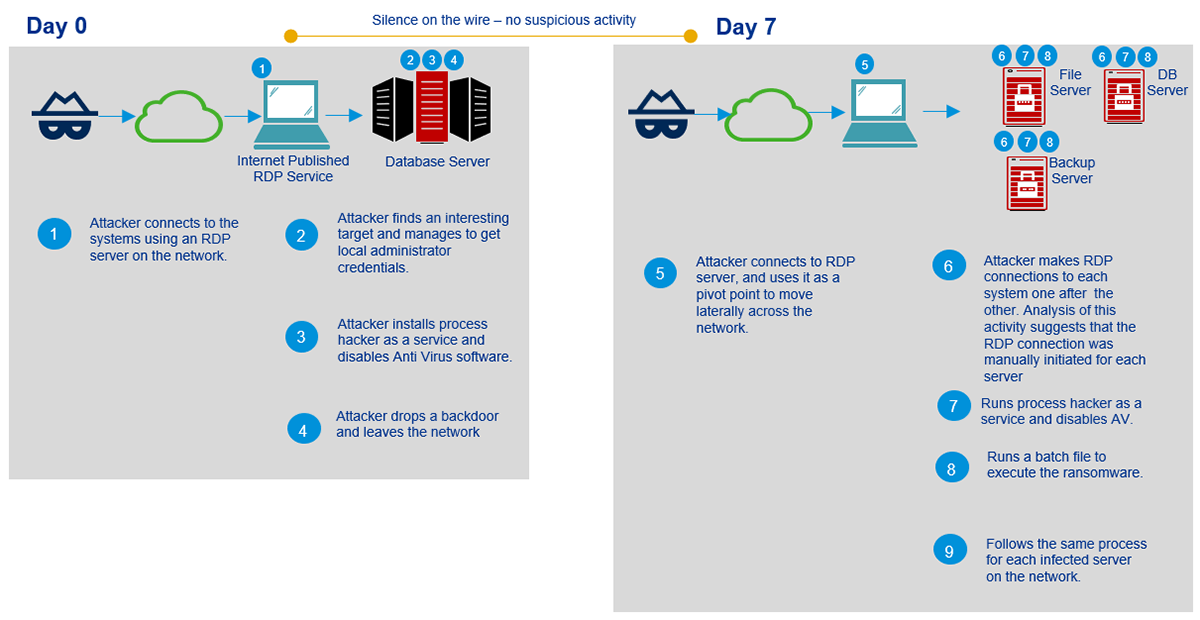

Для распространения вредонос использует уязвимые RDP-серверы, доступные из интернета. Затем злоумышленники

- используют инъекцию Image File Execution Options (IFEO) для закрепления в системе,

- запускают бэкдор вместе Microsoft Windows On-Screen Keyboard (OSK),

- отключают антивирусные продукты, используя ProcessHacker,

- запускают вымогательский модуль на Java, который шифрует все файловые серверы, подключенные к сети, включая системы резервного копирования.

Сам шифровальщик находится в ZIP-архиве c вредоносной сборкой Java Runtime Environment (JRE) и скомпилированным образом JIMAGE.

Формат JIMAGE используют для хранения кастомных образов JRE . Он был представлен вместе с Java 9, слабо документирован и редко используется.

Первая онлайн-конференция по OSINT для профессионалов и любителей

АНО ДПО ЦПК «АИС» приглашает всех желающих на мероприятие, посвящённое разведке по открытым источникам (OSINT).

Спикеры конференции — профессионалы в мире гражданских разведывательных технологий:

- гуру Конкурентной разведки в России, ведущий эксперт Андрей Масалович, АИС

- начальник кафедры специальных информационных технологий Университета МВД им В.Я. Кикотя Евгений Поликарпов,

- независимый исследователь даркнета Антон Ставер.

Дата: 16 июня

Время: с 14.00 до 18.00 (мск)

Стоимость участия: 2400 руб.

Участникам онлайн-конференции выдаются Свидетельства АИС.

Зарегистрироваться на мероприятие

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.