Антифишинг-дайджест № 179 с 10 по 16 июля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 16 июля 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенники

Схема атаки

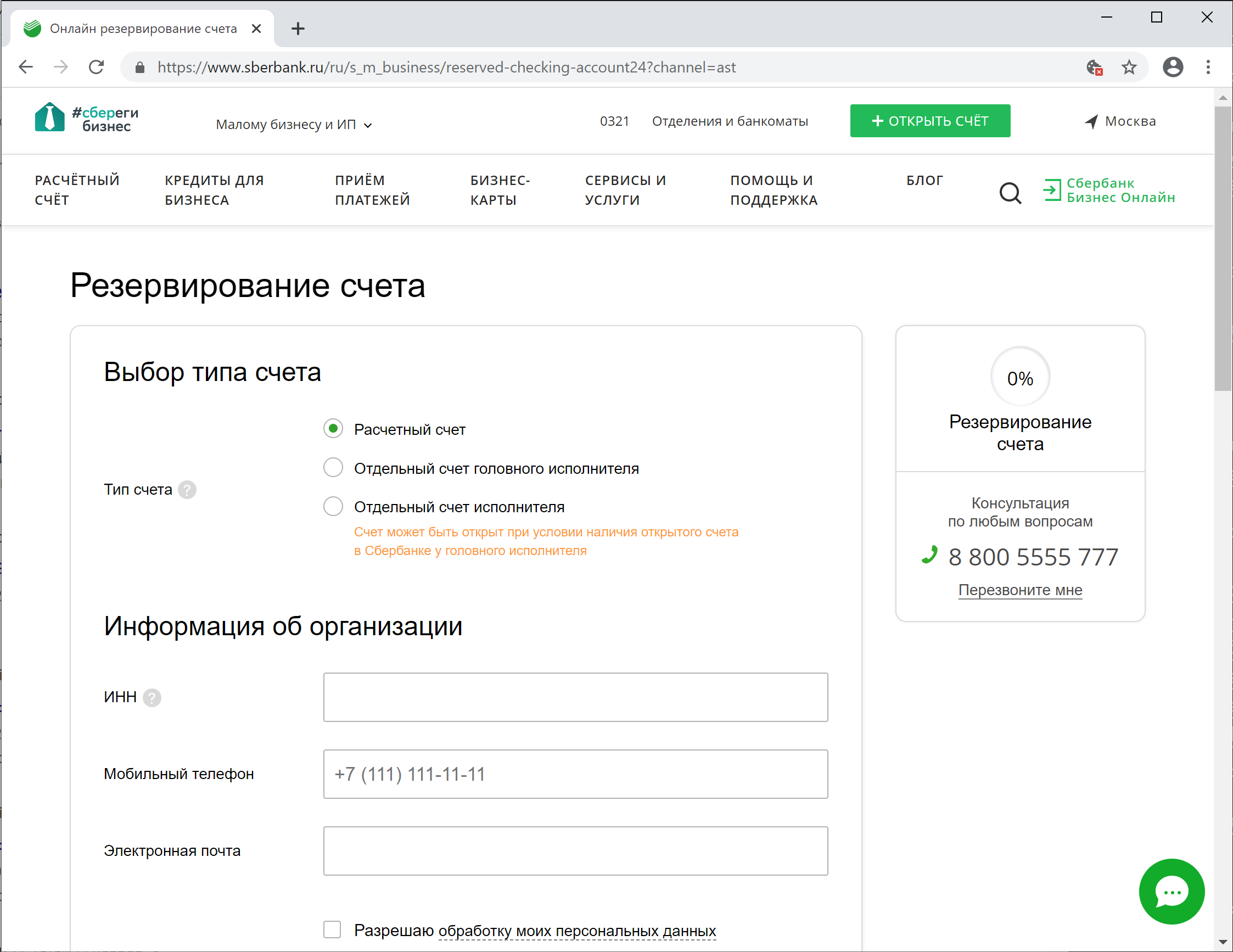

- Злоумышленник связывается с клиентом Сбербанка, представляется сотрудником службы безопасности и сообщает о несанкционированной операции и неудачных попытках входа в интернет-банк.

- Чтобы «обезопасить» средства, мошенник предлагает жертве открыть резервный счет в банке, но для этого просит жертву пройти «верификацию» — назвать номер банковской карты и срок её действия.

- Если жертва отказывается сообщать данные банковской карты, мошенник предлагает жертве удостовериться, что он действительно является сотрудником банка. Для это он предлагает направить жертве СМС с номера 900 для открытия «резервного счета».

- Жертва в этот же момент действительно получает сообщение с короткого номера Сбербанка с предложением услуги «Дистанционное резервирование счета» и код для подтверждения номера. 1. Мошенник обращает внимание жертвы на то, что данный код ему сообщать не нужно, таким образом ещё больше вводит жертву в заблуждение и втирается к ней в доверие.

- После этого жертва уже без сомнений выполняет все указания мошенника, который под видом перевода денег на «резервный счёт» опустошает счёт карты гражданина.

Мобильная безопасность

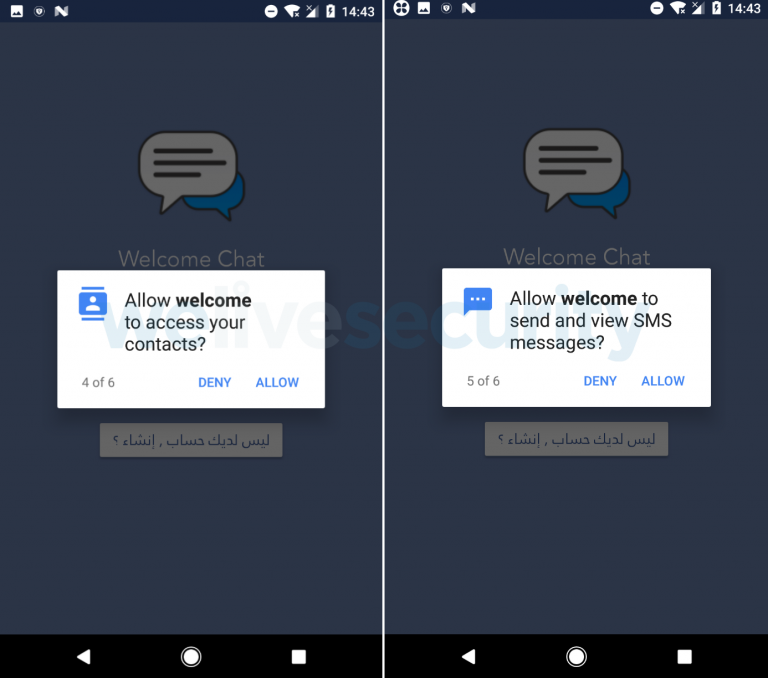

Вредоносное Android-приложение Welcome Chat распространяется через сайт, на котором пользователям предлагают попробовать новый защищенный чат, якобы доступный в Google Play.

Welcome Chat ориентирован на арабских пользователей. При установке вредонос запрашивает разрешения на отправку и просмотр SMS, доступ к файлам, контактам, записи аудио и сведениям о местоположении. Эти права позволяют приложению получать команды от управляющего сервера и передавать операторам собранную информацию.

Главная функциональность приложения — шпионаж за разговорами жертвы с другими пользователями Welcome Chat. Кроме того приложение умеет:

- отправлять и получать текстовые сообщения;

- похищать журнал истории звонков;

- похищать список контактов жертвы;

- похищать фотографии пользователя;

- записывать телефонные звонки;

- отправлять операторам данные GPS устройства вместе с системной информацией.

Большая часть кода, который отвечает за шпионские функции в приложении, была позаимствована из открытых источников.

Ошибка проявляется, когда пользователи стримят потоковое видео через Firefox. Многие используют такой способ проведения трансляций, чтобы не устанавливать новое приложение и не предоставлять ему доступ к данным своего смартфона. Однако из-за проблемы камера смартфона остаётся включенной даже после завершения трансляции и блокировки смартфона.

Уязвимости и атаки

Червеобразная уязвимость SigRed в Windows Server 2003-2019 (CVE-2020-1350) позволяет неавторизованному удалённому злоумышленнику получить привилегии администратора домена на сервере и захватить полный контроль над IT-инфраструктурой организации. По шкале CVSS опасность уязвимости оценена в 10 из 10 баллов.

Источник уязвимости SigRed — некорректная реализация обработки DNS-запросов в DNS-сервере Windows. Специально сформированный вредоносный запрос вызывает переполнение буфера в службе сервера имён Windows и позволяет выполнить произвольный код с правами учётной записи Local System Account. В результате атакующий получает возможность манипулировать сетевым трафиком, отключать службы Windows, собирать учётные данные пользователей.

SigRed может запустить цепную реакцию, позволяющую атаке распространяться от уязвимой машины к уязвимой машине без какого-либо вмешательства человека. Таким образом, одна скомпрометированная машина распространить вредоносный код по сети организации в считанные минуты с момента заражения.

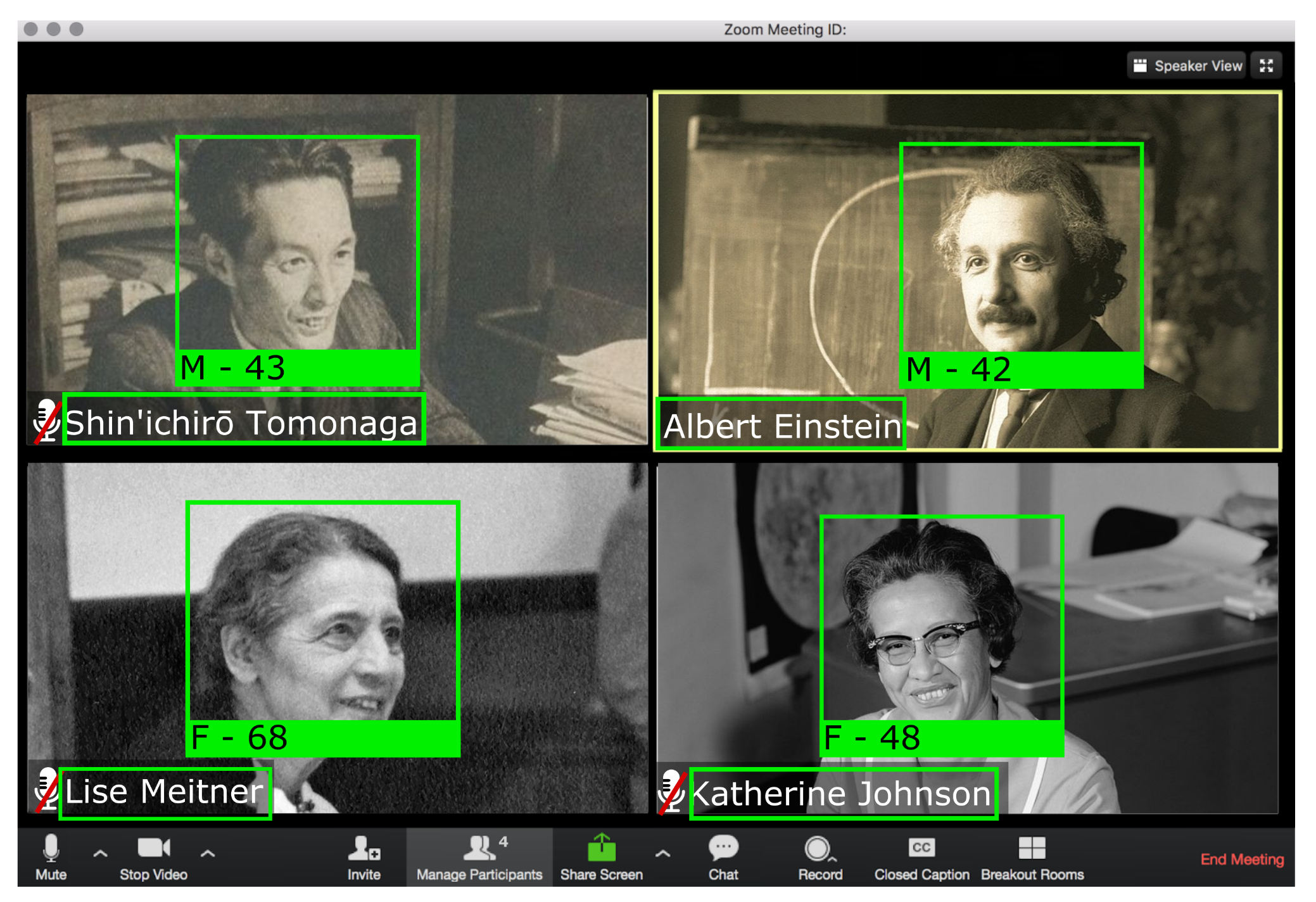

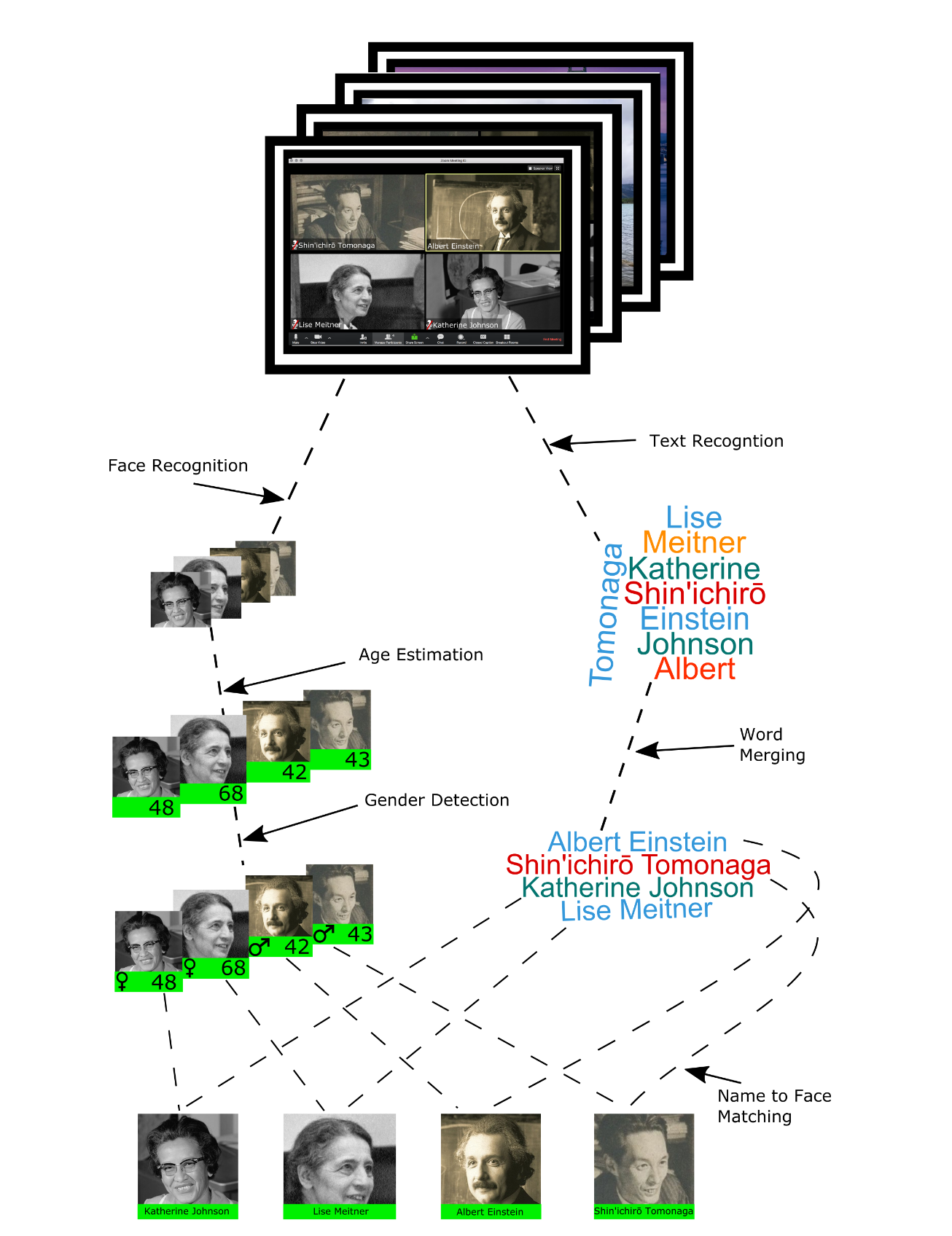

Разработана методика получения персональных данных участников видеоконференций по скриншотам с онлайн-мероприятий.

Используя инструменты для распознавания лиц, исследователи отсканировали около 16 тысяч размещённых в открытом доступе скриншотов видеоконференций, содержащих лица более 142 тысяч участников.

С помощью специальных алгоритмов удалось идентифицировать одних и тех же людей на разных мероприятиях, причём в 80% случае получилось выявить не только пол и возраст, но и личность участника онлайн-встречи. Для анализа использовались не только лица людей, но и фон.

Инциденты

Мобильный телефон спикера парламента Каталонии Рожера Торрена (Roger Torrent) подвергся кибератаке с использованием шпионских программ. Для взлома применялось ПО, которое правительства разных стран использует для отслеживания преступников и диссидентов.

Операторы шпионского ПО воспользовались уязвимостью в мессенджере WhatsApp, которая позволяла получить потенциальный доступ ко всем данным на мобильном телефоне жертвы, включая электронную почту, текстовые сообщения и фотографии.

По мнению жертвы, «предполагаемая кибератака на его телефон» является делом рук «испанского государства». Вместе с его телефоном были взломаны устройства двух других сторонников независимости Каталонии.

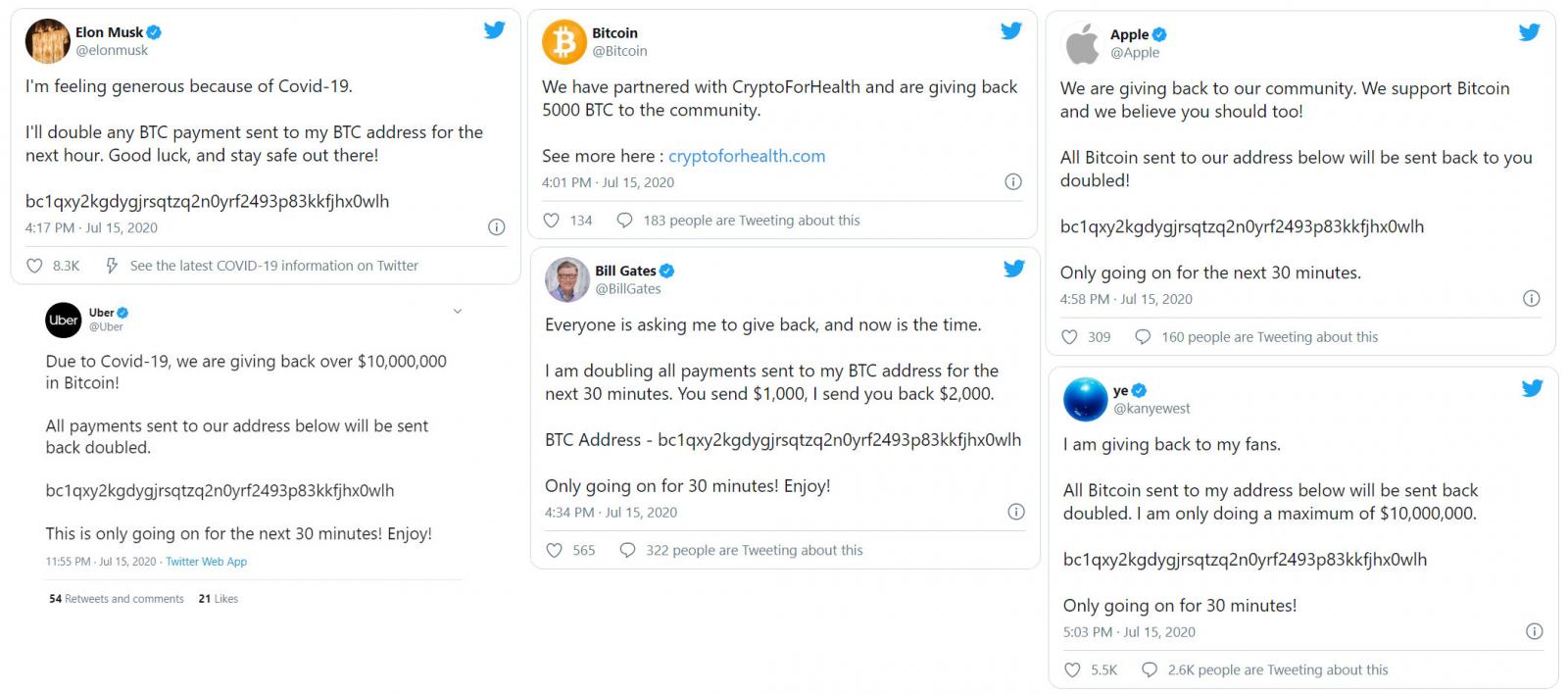

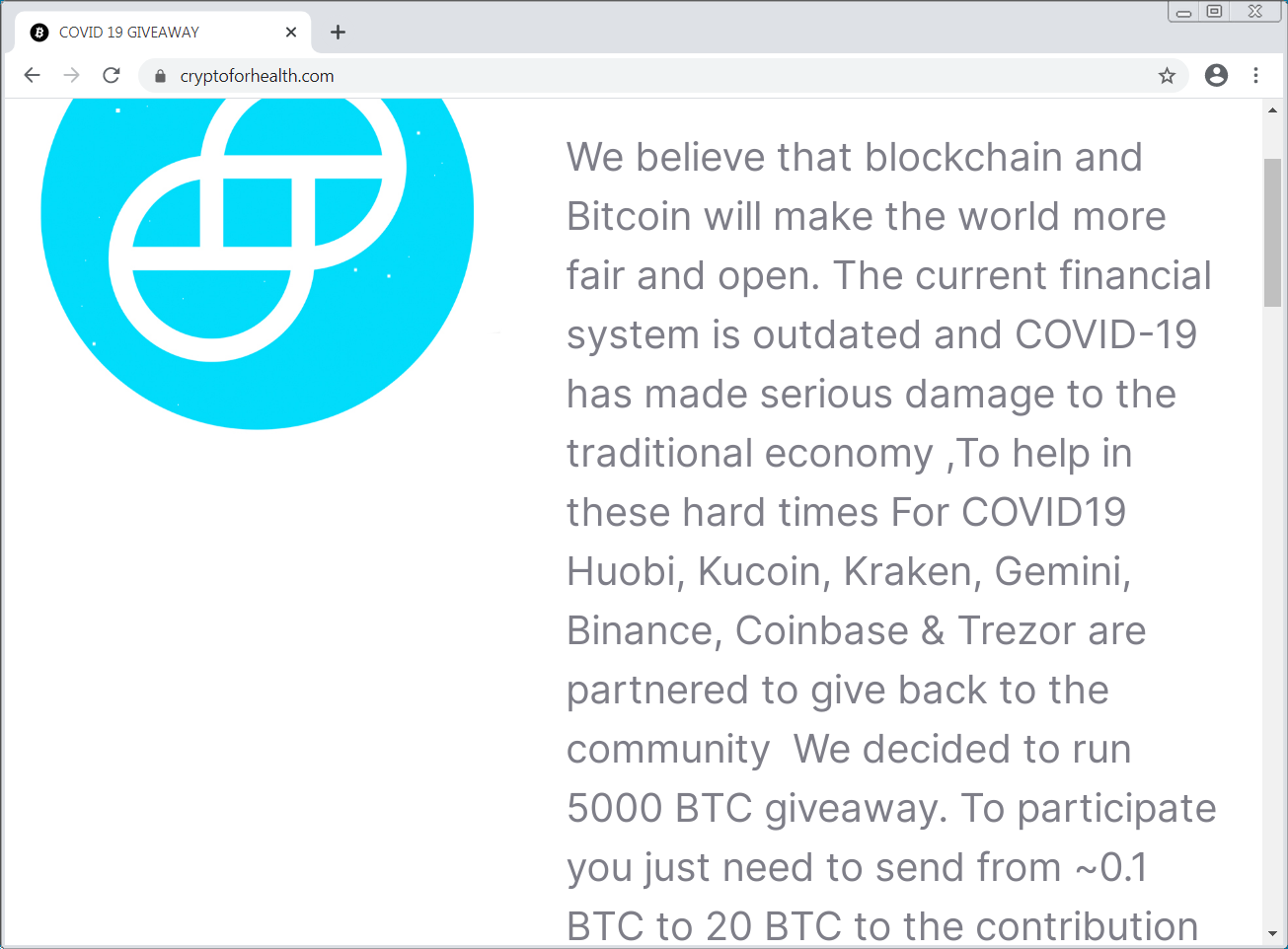

Неизвестные хакеры взломали Twitter-аккаунты ведущих политиков, бизнесменов и знаменитостей и опубликовали от их имени твиты о бесплатной раздаче криптовалюты, обещая удвоить все биткоины, которые будут отправлены на указанный адрес. В числе пострадавших от взлома — Билл Гейтс, Илон Маск, Джефф Безос, Джо Байден, Барак Обама, Уоррен Баффет, Канье Уэст, Ким Кардашян, компании Apple и Uber, крупнейшие криптовалютные биржи CoinDesk, Binance и Gemini.

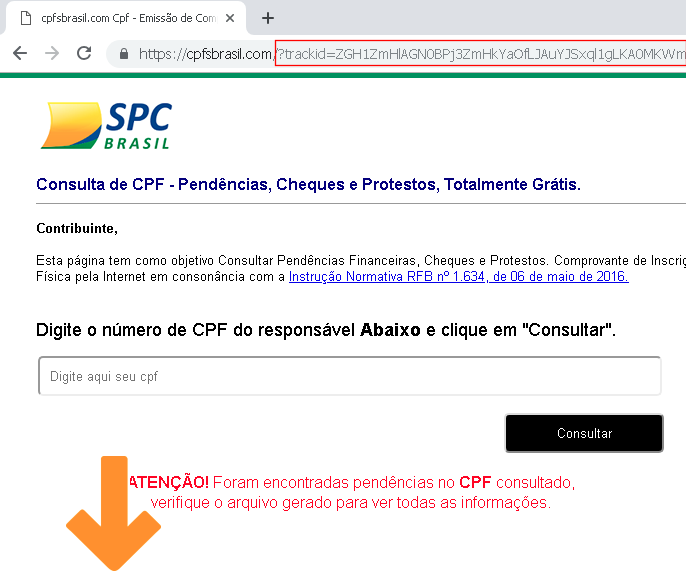

Для большинства этих учетных записей была включена двухфакторная аутентификация, однако это не помешало взлому. Настоящие владельцы аккаунтов и сотрудники социальной сети пытались удалять мошеннические сообщения, однако они тут же появлялись снова. Некоторые из таких твитов содержали ссылку на уже удалённый сайт:

Как ни удивительно, нашлись люди, поверившие, что Билл Гейтс и другие известные компании и личности вдруг начали раздавать биткоины. По состоянию на 16 июля мошенники «заработали» примерно 13 BTC, то есть около 120 000 долларов.

По заявлению Twitter, взлом стал результатом успешной атаки на сотрудников компании с использованием социальной инженерии:

We detected what we believe to be a coordinated social engineering attack by people who successfully targeted some of our employees with access to internal systems and tools.

— Twitter Support (@TwitterSupport) July 16, 2020

В результате преступники получили доступ к внутренним системам и инструментам Twitter, которыми они и воспользовались, захватив контроль над множеством популярных аккаунтов.

Преступники действовали следующим образом:

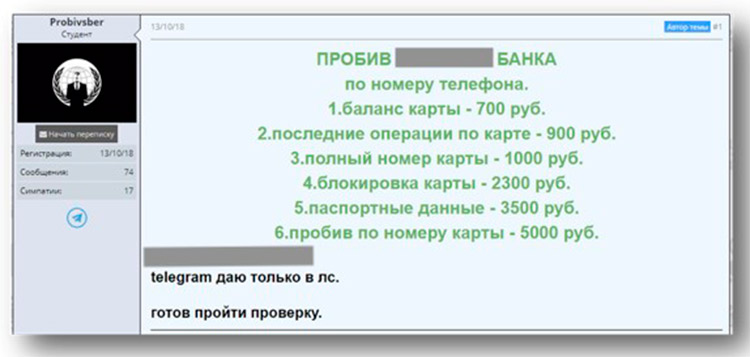

- С помощью специальных сервисов «пробива» в Telegram-каналах или на подпольных хакерских форумах находили информацию о VIP-клиентах банков: персональные данные «клиента» и информацию о состоянии его банковского счета.

- Используя подпольный сервис, получали поддельную доверенность, по которой их сообщница перевыпускала SIM-карту в салонах сотовой связи Москвы и Подмосковья. В качестве удостоверения личности использовались поддельные водительские удостоверения.

- После активации SIM-карты-клона сотовая связь у жертвы пропадала, а новый новый владелец в этот момент отправлял в банк запросы на получение кодов доступа в мобильный интернет-банкинг.

- В некоторых случаев сообщница мошенников просто отправляла им полученные коды в виде СМС или даже диктовала по телефону.

- Деньги выводились со счета жертвы на счета третьих лиц и через цепочку транзакций обналичивались в других городах.

Видео задержания преступников:

Вредоносное ПО

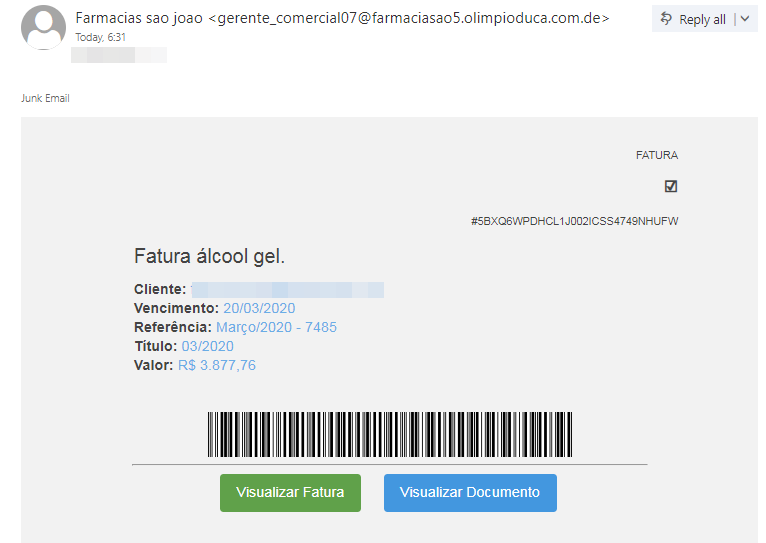

Сразу четыре вредоноса — Guildma, Javali, Melcoz и Grandoreiro — активно атакуют пользователей в Европе, Северной и Латинской Америке с использованием фишинга. Это семейство является частью группы Tetrade и использует множество новых методов обхода обнаружения и сбора данных.

Банковский троян Guildma распространяется через фишинговые письма, замаскированные под деловые сообщения или уведомления, и умеет скрывать вредоносный код в системе жертвы, используя специальное расширение. Конфигурационную информацию о текущих адресах командных серверов Guildma получает через страницы на Facebook и YouTube. Такой трафик трудно классифицировать как вредоносный, поскольку ни одну из этих соцсетей не блокируют защитные решения. Это позволяет злоумышленникам с легкостью менять серверы управления, затрудняя обнаружение.

Банковский троянец Javali атакует владельцев криптовалюты и клиентов банков в Мексике. Как и Guildma малварь Javali распространяется через фишинговые письма и использует YouTube для получения информации о командных серверах.

Вредонос Melcoz атакует пользователей в Мексике, Испании и Чили. Помимо кражи финансовой информации, это семейство также предлагает другим злоумышленникам платный удалённый доступ к компьютерам пострадавших пользователей.

Grandoreiro, самый распространённый из группы Tetrade, распространяется через скомпрометированные сайты и целевой фишинг. При этом он работает по модели malware-as-a-service (вредоносное ПО как услуга), предлагая всем желающим приобрести доступ к необходимым инструментам Grandoreiro для запуска собственной атаки.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.