Антифишинг-дайджест № 180 с 17 по 23 июля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 17 по 23 июля 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенники

1. Злоумышленники загружают в Google Drive вредоносный PDF-документ, который содержит ссылку на фишинговую страницу. В документе указано, что контент доступен только через SharePoint, поэтому нужно перейти по ссылке.

2. Фишинговая страница размещалась по адресу storage.googleapis[.]com/asharepoint-unwearied-439052791/index.html и предлагала войти в систему с помощью Office 365 или корпоративной электронной почты.

3. Когда жертва выбирала один из вариантов входа, появлялось всплывающее окно входа в Outlook.

После ввода учетных данных пользователь действительно получал PDF-отчет от авторитетной международной компании.

На фишинговой странице злоумышленники использовали сервис Google Cloud Functions, который позволяет запускать код в облаке загружать из него ресурсы без раскрытия собственных вредоносных доменов злоумышленников.

Уязвимости и атаки

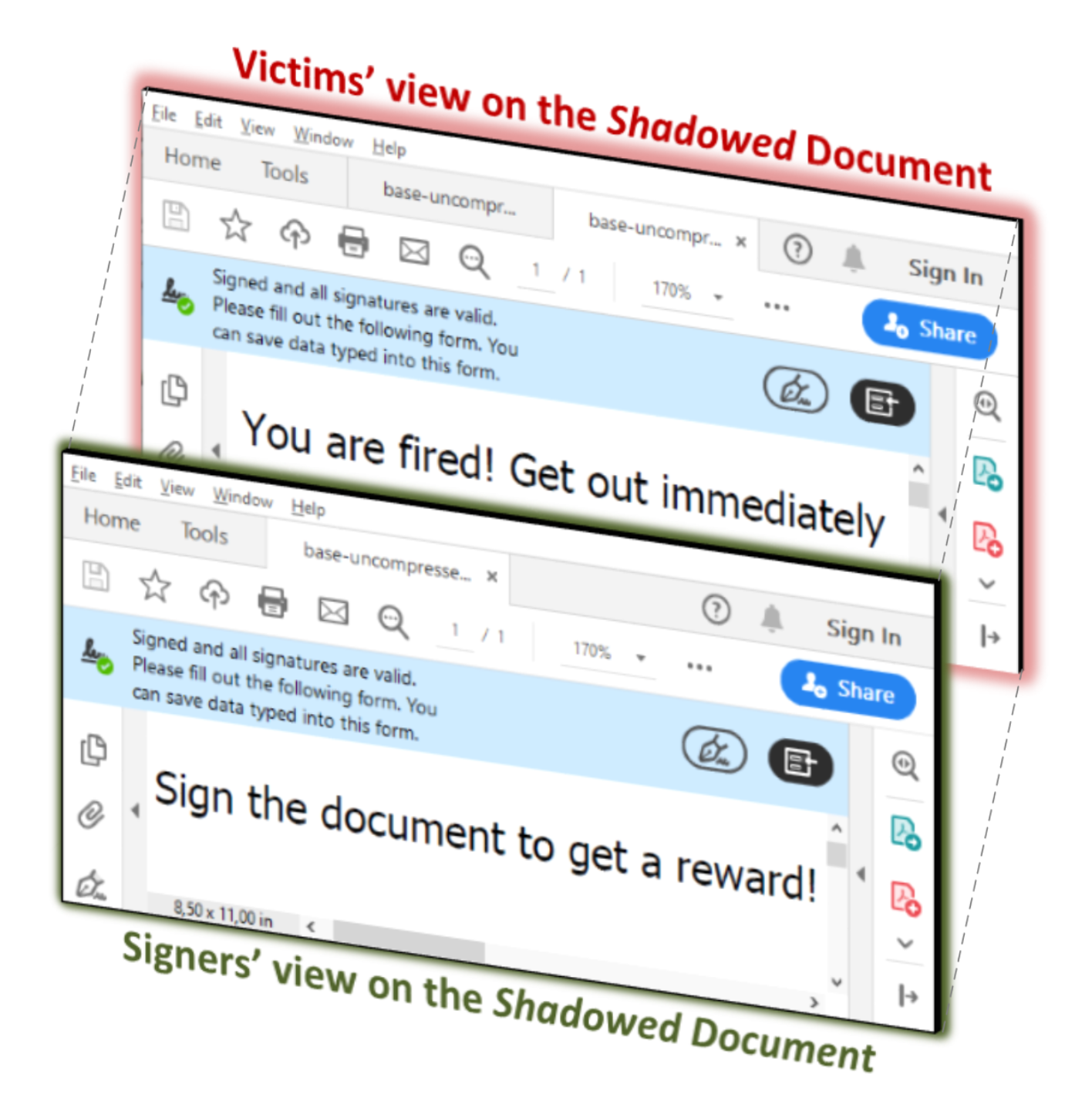

Атака PDF Shadow позволяет преступникам подменить содержимое подписанных электронной подписью PDF-документов так, что программы для просмотра будут по-прежнему подтверждать подлинность подписи.

Схема атаки:

- Атакующий отправляет жертве документ с несколькими слоями контента.

- Жертва подписывает документ с помощью цифровой подписи, поскольку верхний слой контента, который она видит, вполне безобиден.

- Получив подписанный документ, злоумышленник переставляет слои местами, так что при открытии все будут видеть нужное злоумышленнику содержимое. При этом изменение видимости слоёв никак не повлияет на цифровую подпись.

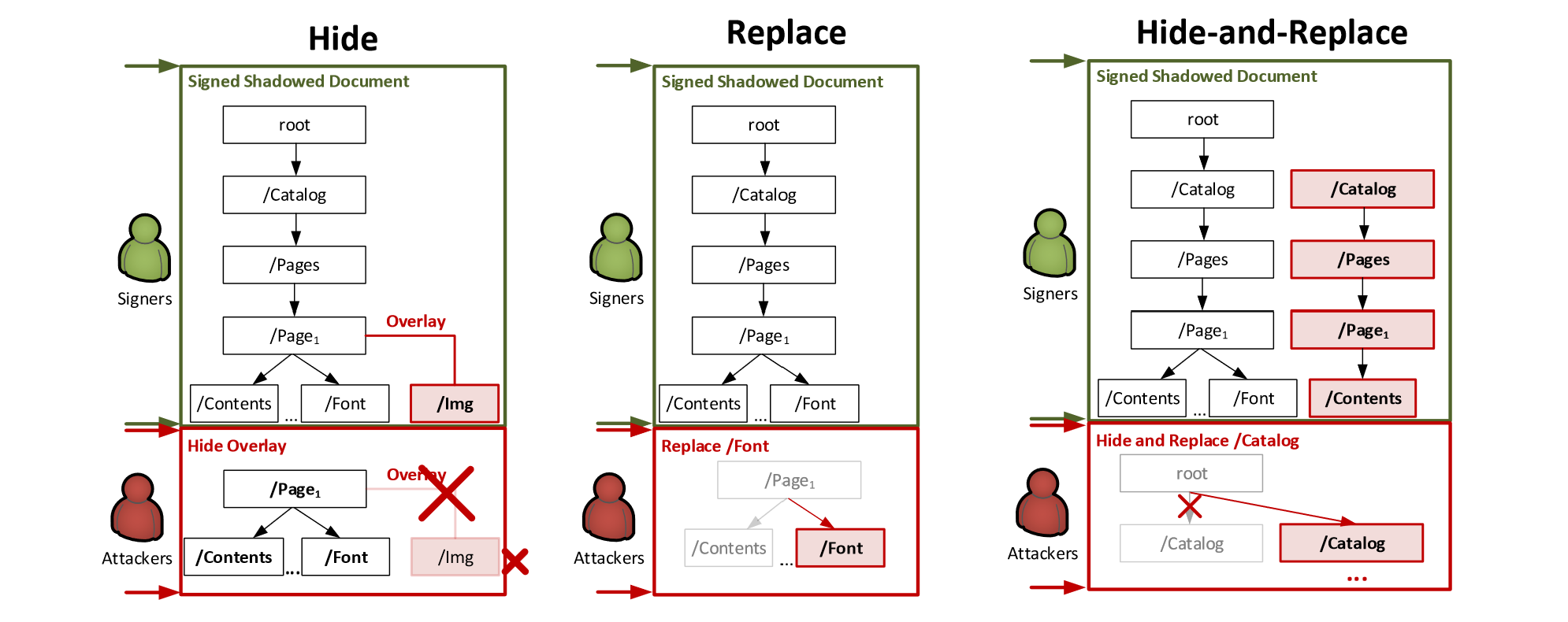

Варианты реализации атаки PDF Shadow:

- Спрятать (Hide) — злоумышленник прячет вредоносный слой с помощью функции PDF Incremental Update, которая позволяет спрятать слой без замены.

- Заменить (Replace) — оригинальное содержимое документа заменяется модицицированным с помощью функции Interactive Forms.

- Спрятать и заменить (Hide and Replace) — преступник использует второй PDF-документ, находящийся в первом.

Из 28 приложений для просмотра PDF 15 уязвимы для атаки PDF Shadow. В их числе:

- Adobe Acrobat Pro,

- Adobe Acrobat Reader,

- Perfect PDF,

- Foxit Reader,

- PDFelement.

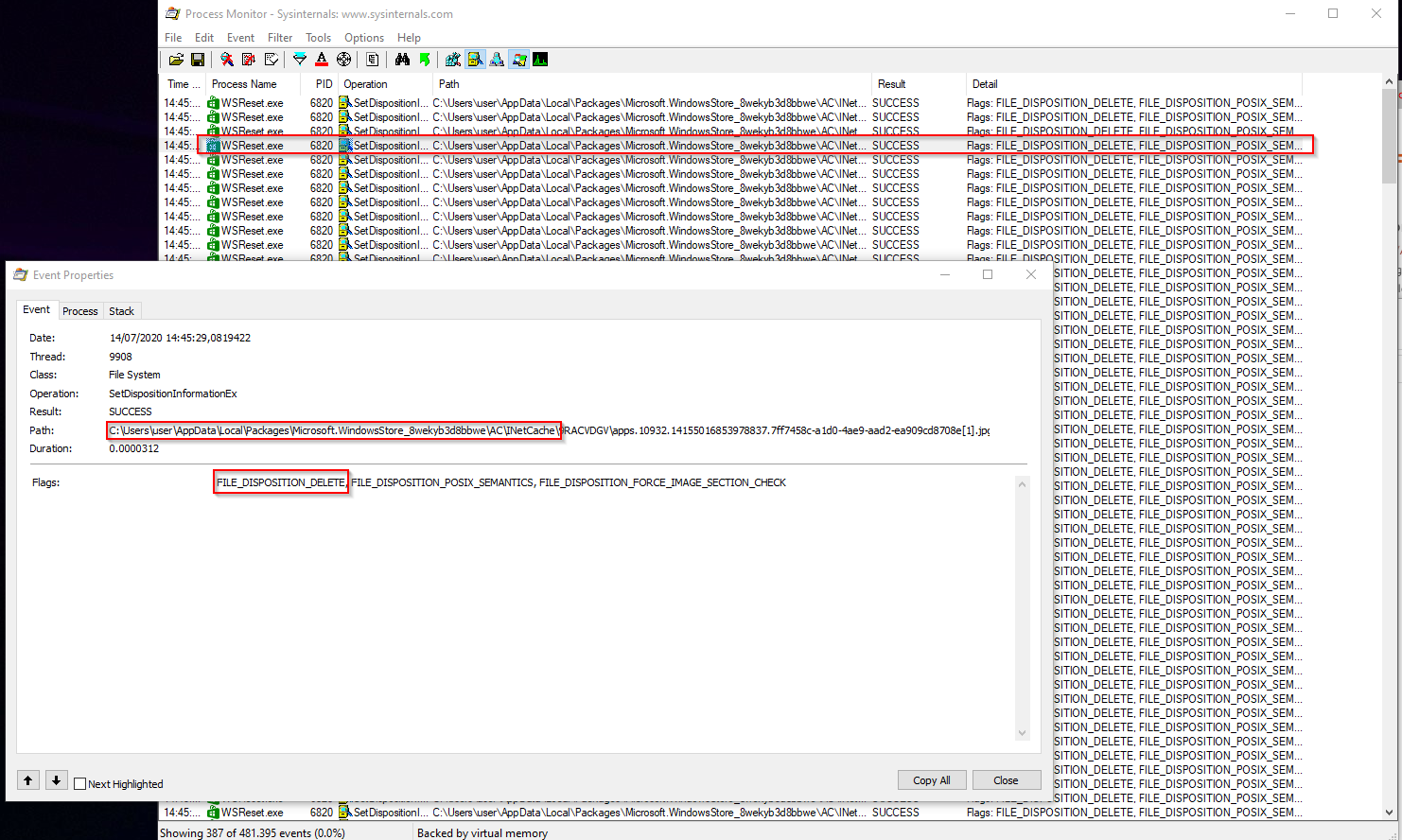

Инструмент Wsreset.exe предназначен для устранения проблем в работе Windows Store и работает следующим образом:

- При создании файлов временного кэша и cookie-файлов Windows Store сохраняет их в двух папках \INetCache и \INetCookies.

- Если в работе Windows Store возникают проблемы, инструмент удаляет файлы в этих папках, «сбрасывая» кэш и cookie-файлы.

- Если создать ссылку, перенаправляющую \InetCookies на произвольную папку, она будет удалена при запуске wsreset.

Возможная схема атаки:

- Злоумышленник удаляет папку \INetCookies, чтобы её не очистила утилита wsreset.

- Затем он создает вместо папки ссылку на нужный ему каталог.

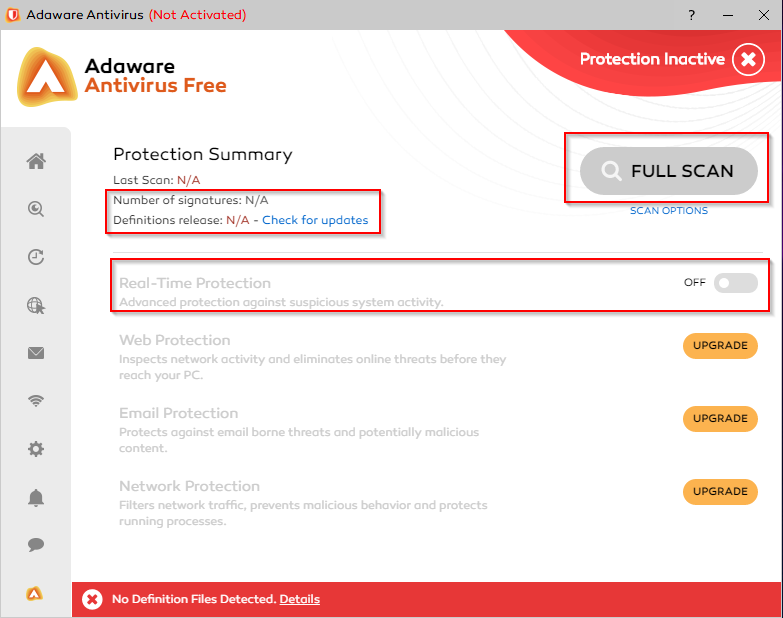

- Если в качестве целевого каталога указать, например, папку, в которая хранятся сигнатуры вредоносных программ и настройки антивируса, wsreset удалит их, поскольку выполняется с высоким уровнем привилегий.

- В результате антивирус будет деактивирован и после перезагрузки системы не запустится.

На киберпреступном форуме предлагаются к продаже две уязвимости нулевого дня в Internet Explorer 11 и MS Excel.

A 0day exploit for IE11(fully silent) exploit with sandbox escape (Only windows 10 supported) + Excel 2007-2019/365 0Day exploit. require "enable editing", not fully silent has been put up for sale by the actor "WWW" at the price of 15BTC.#0day #IE11 #infosec #CyberSecurity pic.twitter.com/eG49XiNwBU

— Shadow Intelligence (@shad0wintel) July 20, 2020

Уязвимость в браузере Microsoft позволяет незаметно обойти песочницу и работает только на новых версиях Windows 10 Home, Pro, Pro Education и Pro for Workstations (1809, 1903, 1909 и 2004). Если пользователь заходит на вредоносный сайт через Internet Explorer, на его компьютер загружается и выполняется с привилегиями текущего модуль DLL, который может содержать любой набор функций. При этом браузер продолжает работать без каких-либо видимых неполадок.

Уязвимость нулевого дня в Excel 2007-2019 базируется на эксплоqте для Internet Explorer 11, но в при её использовании могут выдаваться сообщения об ошибках. Проэксплуатировать уязвимость можно только на Windows 10. В результате также будет загружена и запущена с привилегиями текущего пользователя произвольная DLL.

За программный код, документацию и программу-билдер эксплойтов для Excel и Internet Explorer, которая создаёт Excel- и HTML-файлы, неизвестные преступники хотят получить 15 биткоинов (около 9,8 млн руб.).

Инциденты

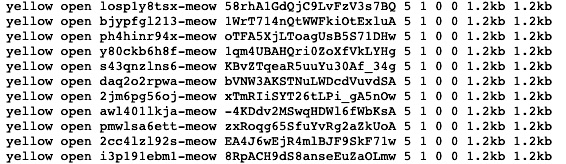

Одной из жертв «мяукающих» атак стала база данных Elasticsearch, VPN-провайдера из Гонконга UFO VPN. Компания утверждала, что не хранит логи пользовательских сессий, однако база данных с этими сведениями всё-таки была обнаружена в открытом доступе. Провайдер скрыл базу, но через несколько дней она вновь появилась Базу данных убрали из Сети 15 июля, однако она вновь стала доступной через пять дней по другому IP-адресу. Во второй раз владелец базы данных не получил никаких предупреждений и почти все записи были уничтожены.

Всего на сегодня по данным Shodan злоумышленники уже испортили более 1000 баз данных. Пострадали 1337 установок ElasticSearch и более 370 установок MongoDB.

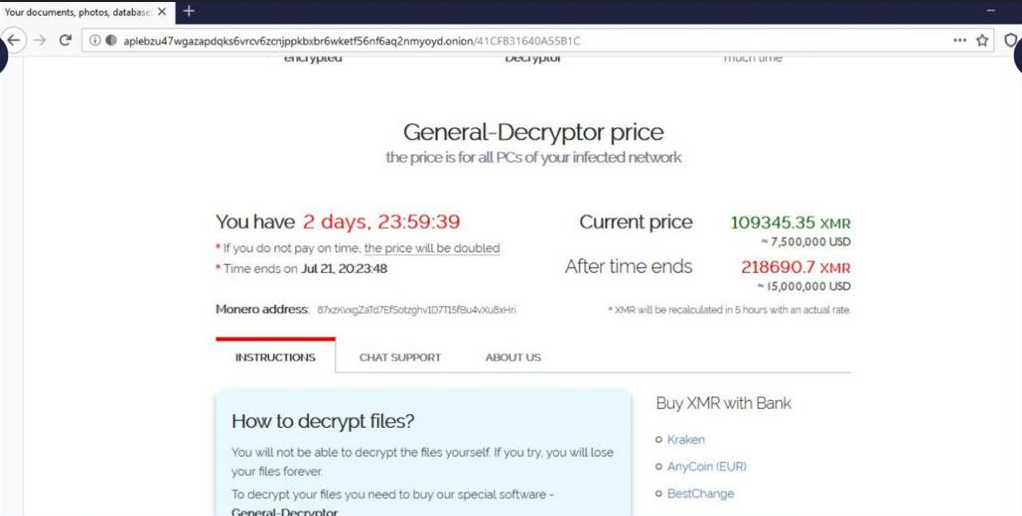

Компания Telecom Argentina стала жертвой шифровальщика REvil (Sodinokibi). Злоумышленники требуют выкуп в размере 7,5 млн долларов США.

Источником заражения стало вредоносное вложение из письма, полученного одним из сотрудников. Когда он открыл его, атакующие получили права администратора домена, после чего шифровальщик быстро распространился на 18 000 рабочих станций. Из-за последствий атаки до сих пор не работают несколько официальных сайтов Telecom Argentina.

Сразу после обнаружения атаки компания разослала сотрудникам предупреждение о происходящем и попросила ограничить взаимодействие с корпоративной сетью, не подключаться к внутренней сети VPN и не открывать электронные письма с архивами во вложениях.

Арестованы киберпреступники, похищавшие деньги граждан через фальшивые интернет-магазины.

Как сообщает пресс-служба МВД РФ, злоумышленники создавали клоны интернет- магазинов известных брендов. Все вводимые пользователями на поддельных сайтах банковские и персональные данные отправлялись преступникам, которые с их помощью похищали денежные средства с банковских счетов.

Всего преступникам удалось собрать сведения о банковских картах более двух тысяч человек и похитить около 4 млн рублей.

Вредоносное ПО

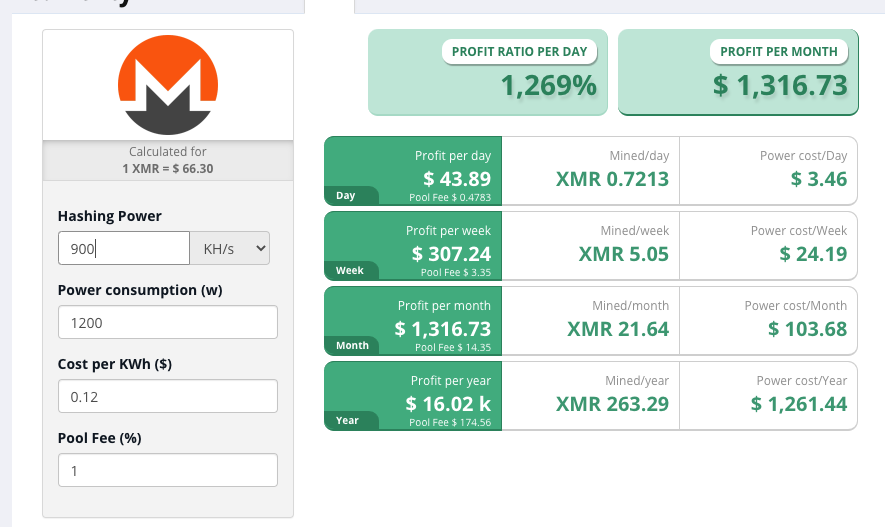

Ботнет Prometei использует протокол Microsoft Windows SMB для распространения в корпоративных сетях майнера криптовалюты. Ботнет использует модульную систему и разнообразные методы для компрометации систем, сокрытия своего присутствия и добычи криптовалюты Monero (XMR).

Атака начинается с компрометации протокола Windows Server Message Block (SMB) через Ethernal Blue и другие известные уязвимости. С помощью инструмента Mimikatz и брутфорс-атак злоумышленники собирают в корпоративной сети учётные данные и отправляют их на управляющий сервер для повторного использования модулями, предназначенными для проверки действительности паролей в других системах, использующих протоколы SMB и RDP.

На текущий момент ботнет состоит менее чем из ста инфицированных устройств и приносит своим операторам около 1250 долларов США в месяц.

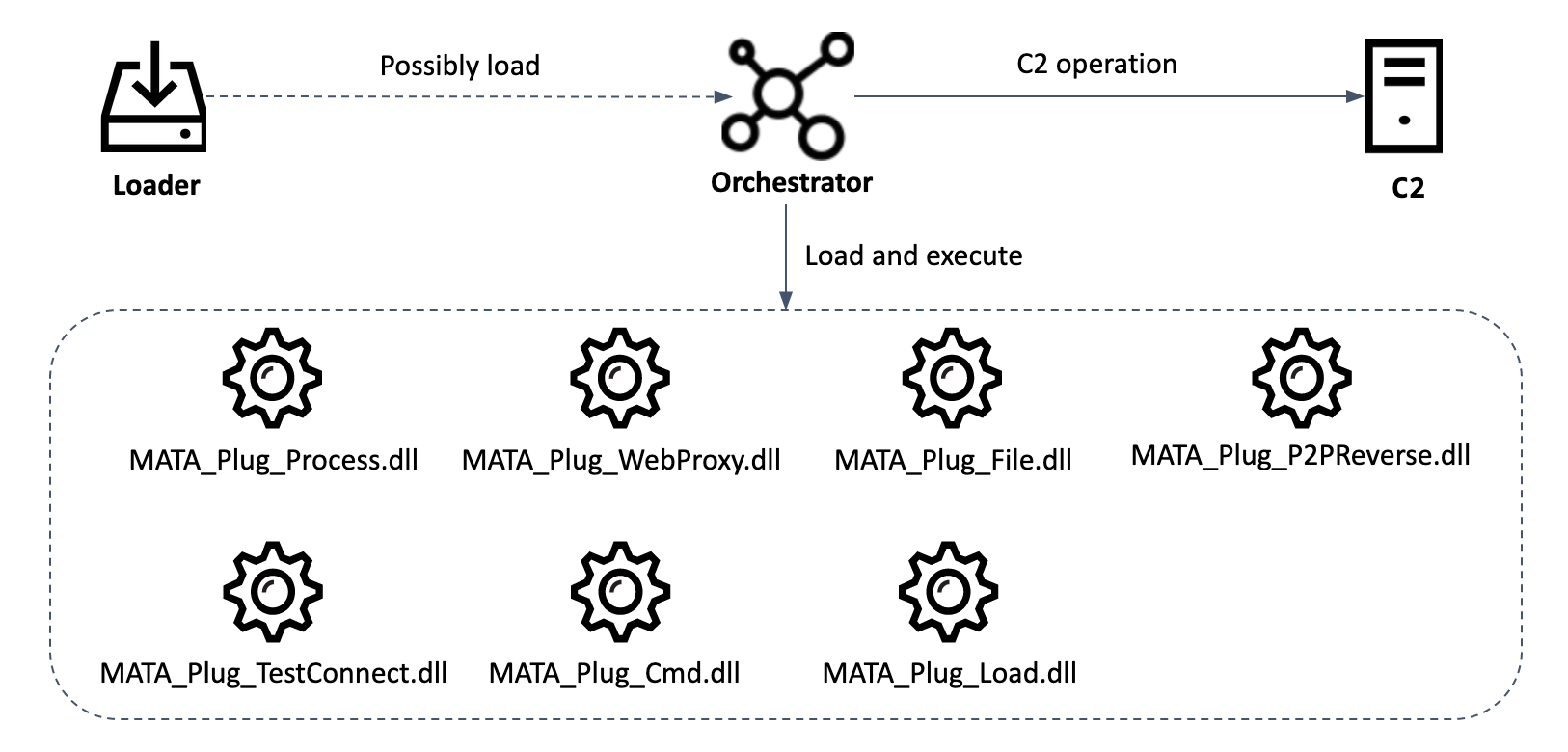

Первые атаки с использованием MATA были направлены на устройства под управлением Windows и осуществлялись в несколько этапов:

- Операторы устанавливают на компьютеры жертв загрузчик, разворачивающий «командный центр» (оркестратор), который скачивал необходимые модули.

- Модули могли загружаться с удаленного HTTP- или HTTPS-сервера, из зашифрованного файла на жестком диске или же могли быть переданы через инфраструктуру MataNet по соединению, использующему TLS 1.2.

- Плагины MATA могут запускать cmd.exe /c или powershell.exe с дополнительными параметрами и получать ответы на эти команды, отключать и создавать процессы, проверять наличие TCP-соединения с указанными адресами, управлять файлами, устанавливать соединение с удаленными серверами и пр.

Впоследствии был обнаружен аналогичный набор инструментов для Linux и macOS. Он содержал легитимную утилита Socat и скрипты для эксплуатации уязвимости CVE-2019-3396 в Atlassian Confluence Server.