Антифишинг-дайджест № 186 с 28 августа по 3 сентября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 28 августа по 3 сентября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносное ПО

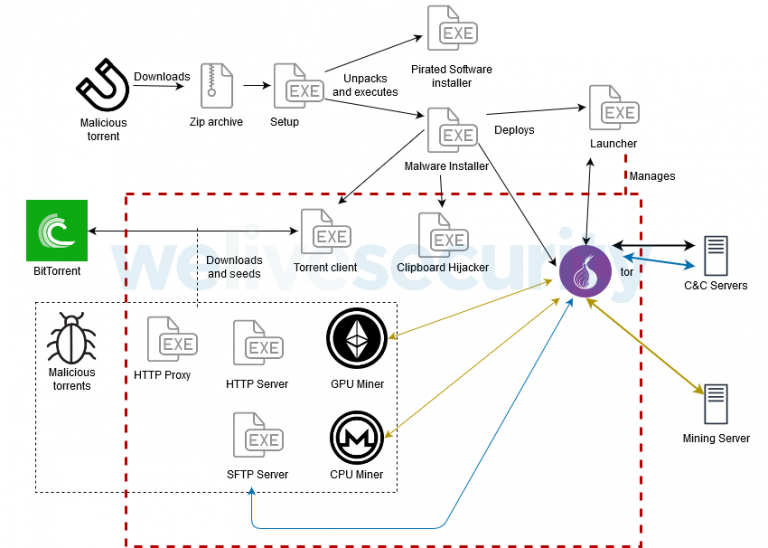

Основные функции KryptoCibule:

- майнинг Monero и Ethereum в системах жертв,

- хищение криптовалютных кошельков,

- подмена адресов кошельков в буфере обмена ОС.

Для связи с управляющими серверами KryptoCibule использует Tor, а для загрузки торрент-файлов, отвечающих за скачивание дополнительных модулей (прокси-серверы, модули для майнинга, а также серверы HTTP и SFT) используется торрент-клиент.

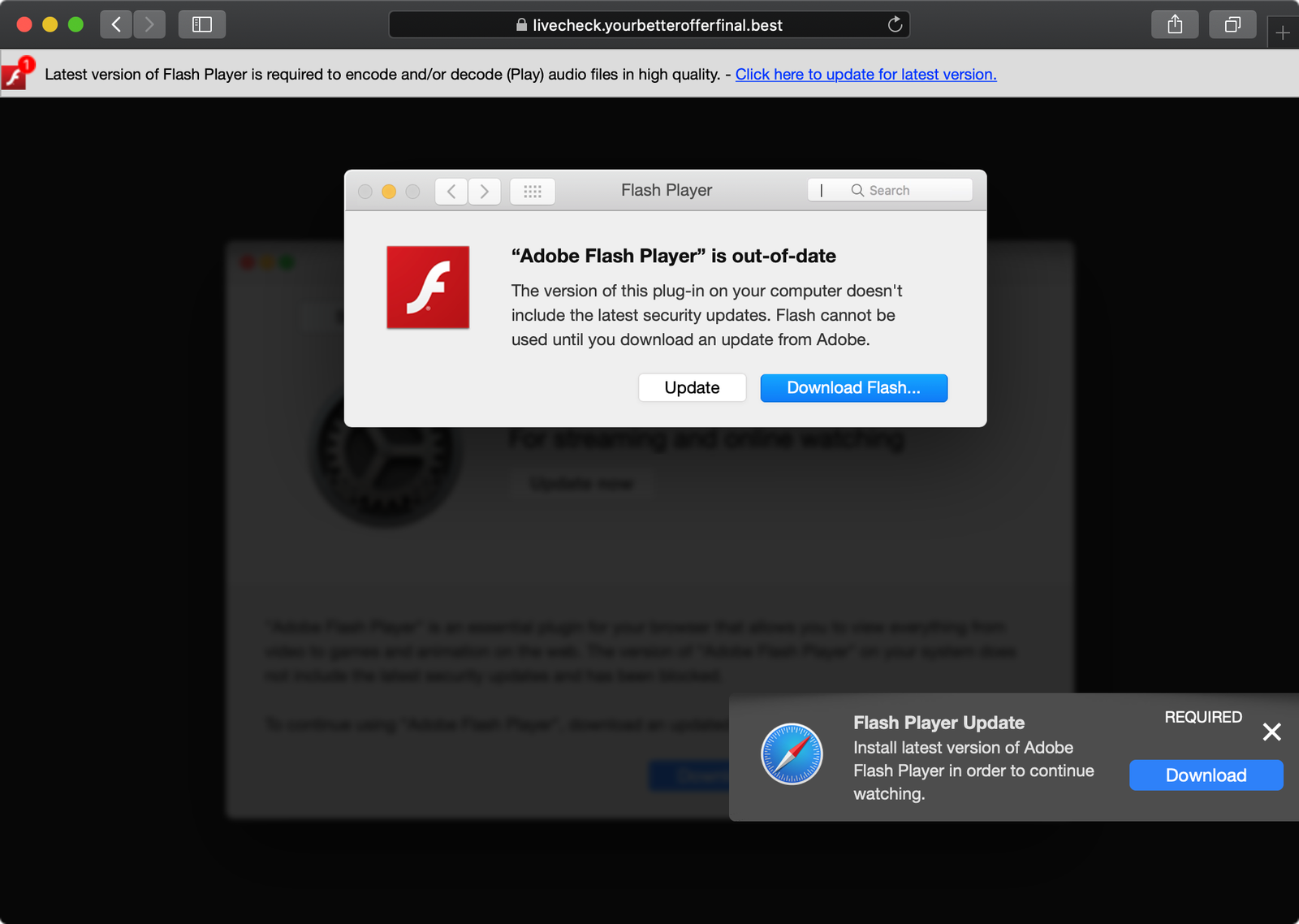

Компания Apple разрешила вредоносной программе Shlayer работать на macOS. Вредоносное ПО было замаскировано под обновление для Adobe Flash Player и успешно прошло необходимую верификацию.

Автоматизированные проверки, которые применяет Apple перед публикацией приложений в App Store, оказались не слишком надежными, что позволило вредоносному сайту Homebrew распространять установщики вредоноса Shlayer, прошедшие официальную нотаризацию в App Store под видом обновлений для Adobe Flash Player.

Умные устройства

Уязвимости в сетевых службах компании Tesla позволяли скомпрометировать инфраструктуру взаимодействия с автомобилями, а затем удалённо отправлять команды запуска двигателя, блокировки дверей и другие. Для получения доступа требовался лишь VIN автомобиля жертвы.

Источник проблемы — набором инструментов, опубликованный на сайте toolbox.teslamotors.com. В коде модулей для разработчиков присутствовали учётные данные для доступа к внутренним сервисам сети Tesla. В коде также были найдены учётные данные пользователя узла управления кластером, отвечавшим за доставку приложений на другие серверы. На сервере оказались в открытом доступе учётные данные для доступа к базам PostgreSQL и MySQL, причём доступ к большинству из компонентов можно было получить без учетных данных.

Мобильная безопасность

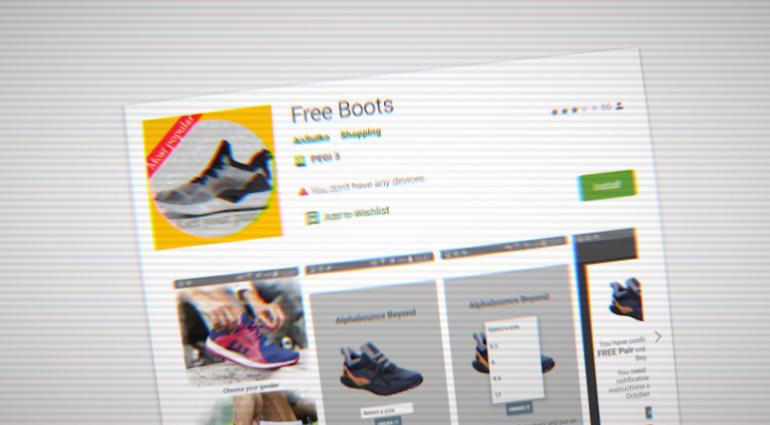

Ботнет TERRACOTA загружал на смартфоны мошенническую рекламу, маскируясь под полезные приложения.

Разработанные для ботнета приложения в Play Market обещали пользователям бонусы и бесплатные товары в обмен на установку:

- ботинки, кроссовки, сапоги,

- билеты на концерты,

- купоны,

- скидки на дорогие стоматологические процедуры.

Для получения подарков пользователям требовалось установить приложение, а затем подождать две недели. На самом деле приложения загружали и запускали в скрытом режиме модифицированную версию мини-браузера WebView и загружали в нём мошенническую рекламу, зарабатывая для операторов деньги за показы.

За последнюю неделю июня TERRACOTTA незаметно загрузил более 2 млрд рекламных объявлений на 65 тыс. зараженных смартфонов.

Источником проблемы оказалась библиотека Play Core, которая позволяет разработчикам интегрировать в свои программы функции обновления модулей и языковых пакетов. Вредоносные приложения могли использовать уязвимость для внедрения своих модулей в официальный софт, если он использовал Play Core. Таким образом можно было выкрасть пароли, номера банковских карт и другую конфиденциальную информацию с устройства.

Google подтвердила наличие уязвимости, присвоив ей 8,8 баллов из 10.

Инциденты

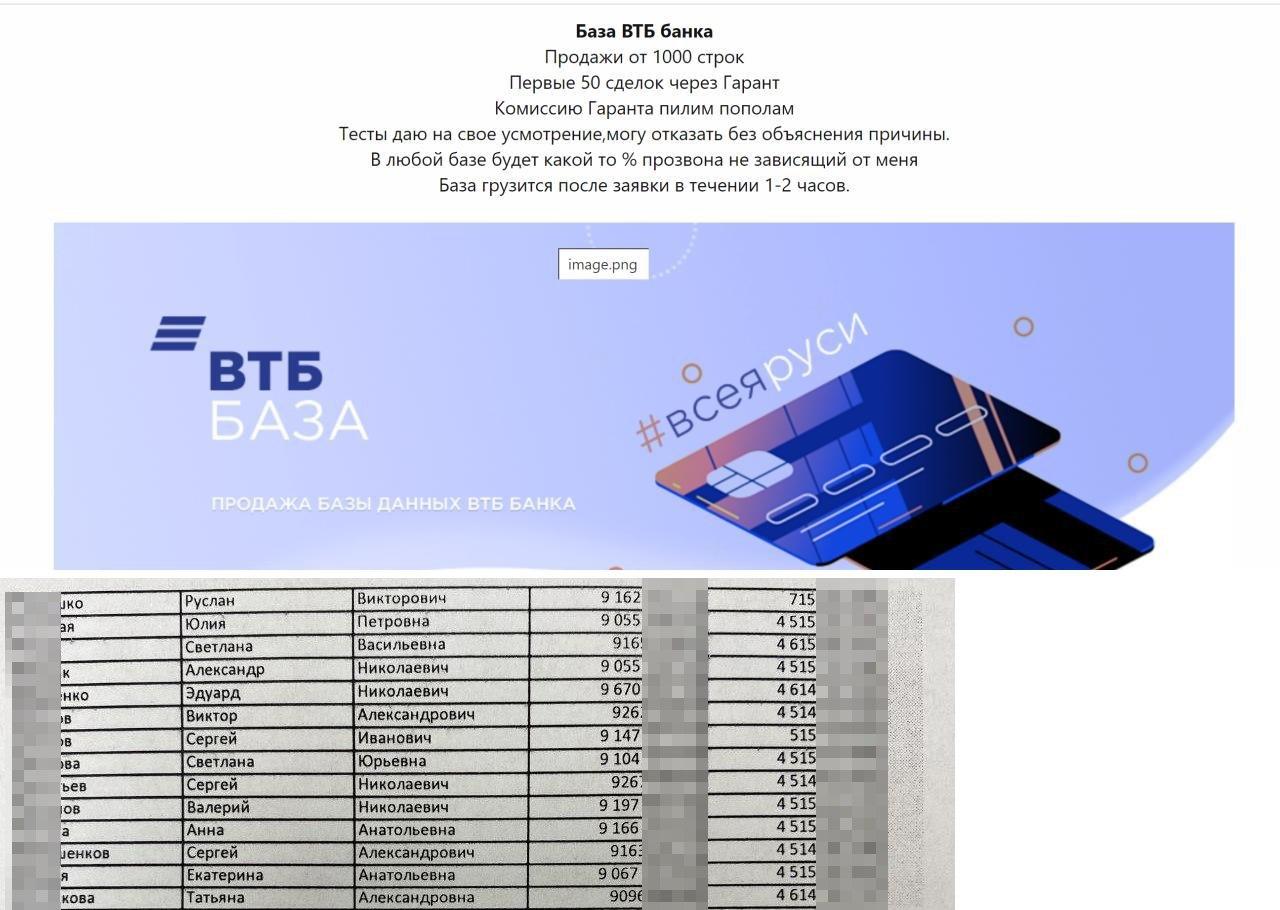

В тестовом фрагменте базы, представленном в качестве образца для потенциальных покупателей, содержатся ФИО, номера телефонов и паспортов четырнадцати граждан.

Одиннадцать из них действительно имеют счета в ВТБ. Проверить этот факт можно с использованием системы быстрых платежей, которая при оформлении перевода позволяет по номеру телефона увидеть наличие счета в конкретном банке, а также имя, отчество и первую букву фамилии его владельца.

По словам продавца, в его распоряжении имеется база данных объемом от 30 до 50 млн записей, которую он может выгружать напрямую, день в день. Стоимость одной записи составляет 25 рублей.

Житель города Ершова похищал деньги с банковских счетов граждан с помощью фишинга.

Преступник создал 10 фальшивых сайтов, имитирующих официальный сайт одного из крупнейших российских провайдеров цифровых услуг. Когда пользователи пытались пополнить счет на одном из фишинговых сайтов, злоумышленник получал доступ к конфиденциальным данным абонентов, в том числе реквизитам банковских карт, после чего переводил деньги на свои счета в различных платежных системах и обналичивал в банкоматах.

Посольство России в Австрии стало жертвой целевой фишинговой атаки.

Сотрудников дипмиссии попросили не открывать вложения и не переходить по ссылкам, которые приходят в письмах с адреса info.austria@mid.ru.

«На основной электронный адрес посольства info.austria@mid.ru осуществляется спам-атака. Имеются также основания предполагать, что почтовый аккаунт был взломан злоумышленниками.»

Из сообщения на сайте дипмиссии.

Источник атаки пока не установлен.

Свердловский областной онкологический центр стал жертвой кибератаки.

Преступники заблокировали базу данных патологоанатомического отделения, содержащую результаты биопсии от 200 до 400 больных. За восстановление базы с руководства центра потребовали 80 тыс. руб.

«Это катастрофа, потому что от гистологии зависит, какое назначать лечение. Часть восстановили примерно по операционным журналам, но остальное погибло. Хакеры потребовали 80 тысяч за возврат. Руководство согласилось заплатить, но сейчас хакеры не выходят на связь, до них не могут дозвониться. Нелюди. Онкологических больных обрушили»

Светлана Лаврова, врач-нейрофизиолог.