Антифишинг-дайджест № 190 с 25 сентября по 1 октября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 25 сентября по 1 октября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

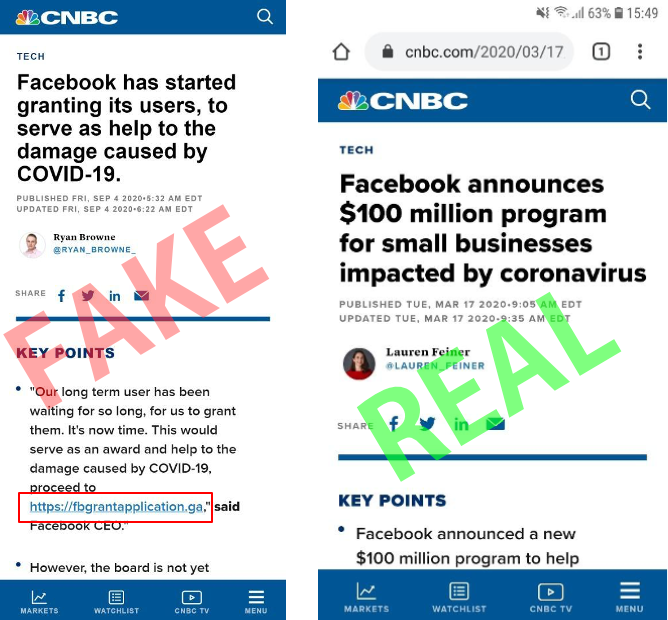

Facebook выделил 100 млн долларов США на поддержку компаний, пострадавших от пандемии. Для получения поддержки достаточно подать заявку. Именно этим и воспользовались киберпреступники.

Этапы кампании:

- Среди новостей пользователь натыкается на фальшивый пост якобы от CNBC, частично повторяющий официальный пресс-релиз Facebook.

- В посте указано, что для подачи заявки на грант нужно перейти по ссылке.

- Если пользователь перейдёт по ссылке, на мошенническом сайте у него запросят учётные данные от Facebook, а затем потребуют заполнить анкету для «верификации»

- Анкета содержит множество обязательных для заполнения полей, в том числе номер социального страхования (для граждан США), фото паспорта и других документов с двух сторон

- Заполнив анкету, жертва в перспективе лишается своего аккаунта в Facebook, а злоумышленники получают возможность для мошеннических действий от имени доверчивого гражданина.

Уязвимости

Многофакторную аутентификацию (MFA) TikTok можно обойти, поскольку функция включена только для мобильной версии приложения, но не работает в веб-версии сервиса.

Такая реализации MFA в TikTok позволяет злоумышленникам обойти функции безопасности, авторизовавшись в учетной записи с помощью скомпрометированных учетных данных на сайте, а не в приложении программу.

Однако из-за особенностей TikTok проблема не так опасна из-за ограниченных возможностей, доступных в web-панели, поскольку она не позволяет даже изменить пароль. Единственное, что может сделать злоумышленник — опубликовать видеоролик от имени жертвы или произвести мошеннические действия.

Умные устройства

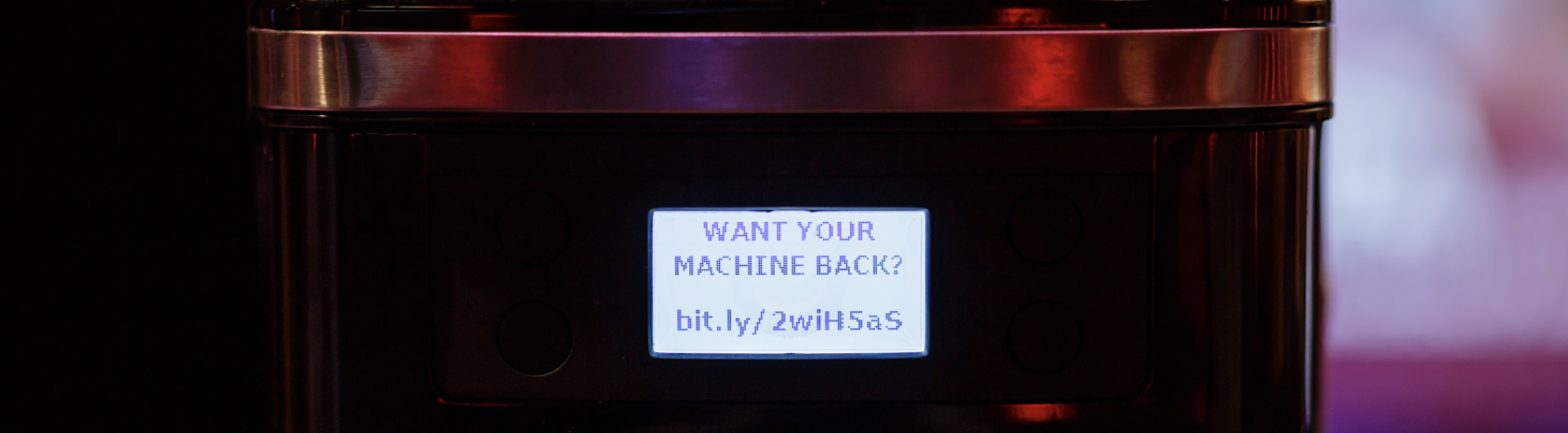

Эксперт взломал умную кофемашину Smarter и заставил её требовать выкуп.

Чтобы просьба была более убедительной, устройство-вымогатель постоянно включало очень шумные нагреватель воды, кофемолку и зуммер:

Добиться такого результата позволило

- отсутствие шифрования во всех компонентах кофемашины,

- наличие в устройстве незащищённой точки доступа Wi-Fi, к которой мог подключиться любой желающий для первоначальной конфигурации устройства.

Изучив прошивку устройства, эксперт написал Python-скрипт, устанавливающий на устройство вредоносную прошивку. Первоначально он планировал заставить кофемашину майнить криптовалюту, но из-за слабости встроенного процессора отказался от этого и превратил её во вредоносного монстра.

Инциденты

Неизвестные злоумышленники взломали компьютерные системы Министерства иностранных дел Великобритании и похитили сотни секретных документов, относящихся к пропагандистским программам в Сирии.

Утечку обнаружили, когда в открытом доступе появились несколько документов, описывающих действия подрядчиков в рамках программы пропаганды: запуск радиостанций, англо- и арабоязычных журналов, газет и других печатных материалов для поддержки оппозиции в стране.

Британские власти заявляют, что сложность атаки и лёгкость, с которой она была проведена, может означать причастность к ней государственных хакеров.

Швейцарский производитель часов Swatch Group отключил свои IT-системы из-за кибератаки.

«Swatch Group немедленно оценила и проанализировала характер атаки, приняла соответствующие меры и внесла необходимые исправления. Ситуация вернется в норму как только будет возможно.»

Представители компании

Американская компания Universal Health Services (UHS) стала жертвой вымогателя Ryuk.

Spring Valley Hospital Las Vegas NV CANT TREAT PATIENCE EFFECTIVELY OR EFFICIENTLY because Computer System went Down about 11:00 pm 09/26/2020 Still down it’s 6:10 pm 09/27/2020 their excuse for not giving me Blood Transfusion I needed Yesterday Oh Lordy Please Say a Prayer

— Sassy Jacks (@jacks_sassy) September 28, 2020

Атака началась в ночь с 26 на 27 сентября. Компьютеры стали перезагружаться один за другим, на экранах зараженных машин появилось сообщение с требованием выкупа. ИТ-персонал медицинских учреждений попросил отключить компьютеры во избежание дальнейшего распространения угрозы.

По данным экспертов, системы UHS были инфицированы через фишинговые письма, содержащие троян Emotet, устанавливающий другой троян — TrickBot, который собирает информацию в скомпрометированных системах и используется операторами Ryuk для запуска обратной оболочки. Получив доступ к системе, злоумышленники с помощью PSExec или PowerShell Empireзапускают вымогательское ПО.

В результате инцидента многие больницы UHS были вынуждены перейти на работу без использования ИТ-систем. Некоторым пациентам пришлось отказать в помощи, а кого-то перенаправили в другие больницы, поскольку клиники UHS не могли выполнить лабораторные исследования.

Согласно официальному заявлению компании, больницы UHS пытаются вернуться в строй и восстановить данные из резервных копий. Отдельно подчеркивается, что сведения о пациентах и сотрудниках не были похищены.

Заражение затронуло больницы и медицинские центры UHS в Северной Каролине и Техасе. Также сообщается о проблемах в Аризоне, Флориде, Джорджии, Пенсильвании и Калифорнии.

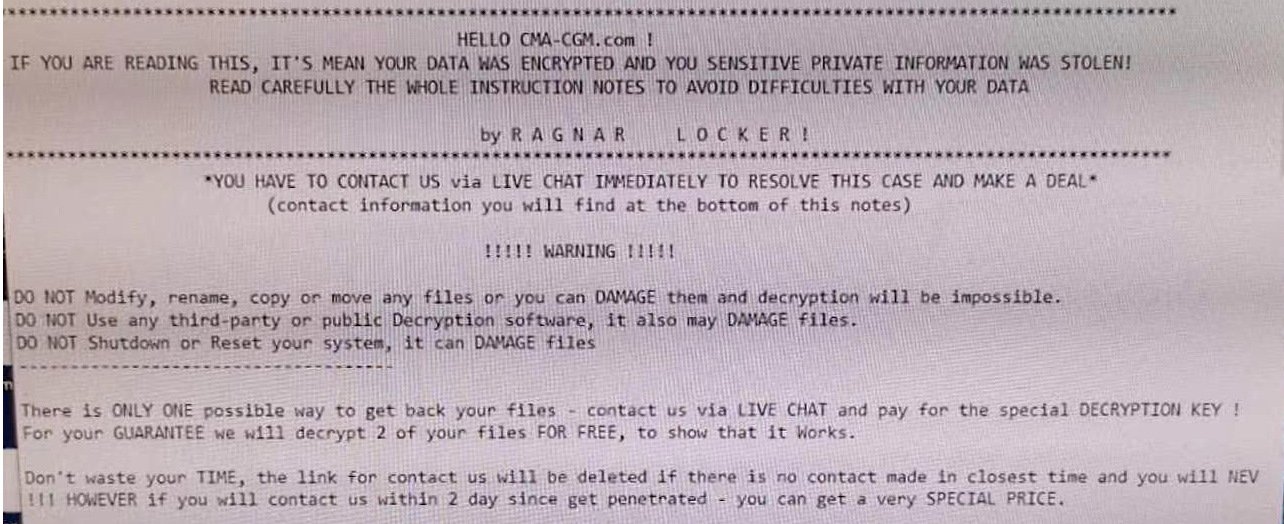

Французская транспортная компания CMA CGM пострадала от атаки шифровальщика.

External access to CMA CGM IT applications are currently unavailable.

IT teams are working on resolving the incident to ensure business continuity.

For all bookings, please contact your local agency.

We will keep you posted regularly on the current situation.— CMA CGM Group (@cmacgm) September 28, 2020

Атака затронула ряд периферийных серверов компании, из-за чего пришлось отключить внешний доступ к приложениям, чтобы остановить распространение угрозы. В настоящее время ведутся восстановительные работы и расследование инцидента. Клиентам рекомендуется связываться с местными отделениями CMA CGM напрямую, поскольку ИТ-системы могут не работать.

По сведениям ZDNet атака коснулась и китайских отделений CMA CGM в Шанхае, Шэньчжэне и Гуанчжоу. Журналисты указывают, что компания стала жертвой шифровальщика Ragnar Locker, хотя официальных подтверждений этому пока нет.

Неизвестные злоумышленники взломали криптовалютный обменник KuCoin и опустошили горячие кошельки ресурса, содержавшие Bitcoin и токены ERC-20 на общую сумму в 150 млн долларов США.

Kucoins hacker begins laundering his $150,000,000.

He started swapping his $OCEAN for ETH via Uniswap.

He already dragged the price down by around 4% in less than an hour and doesn't seem to be slowing down.

Due to low liquidity for this token, he is going to crash it hard. pic.twitter.com/gKcsgpUe3a— Alon Gal (Under the Breach) (@UnderTheBreach) September 27, 2020

Инцидент произошёл 26 сентября 2020 года, когда сотрудники биржи заметили крупные транзакции по выводу средств с горячих кошельков. Проведенный аудит выявил кибератаку и недостачу средств. Компания заявляет, что холодные кошельки инцидент не затронул, и весь ущерб будет покрыт из страхового фонда биржи.

«Атака, скорее всего, была делом рук кого-то из сотрудников или партнеров биржи, так как злоумышленник каким-то образом заполучил приватные ключи от горячих кошельков.»

Джонни Лю (Johnny Lyu), глава KuCoin