Антифишинг-дайджест № 195 с 30 октября по 5 ноября 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

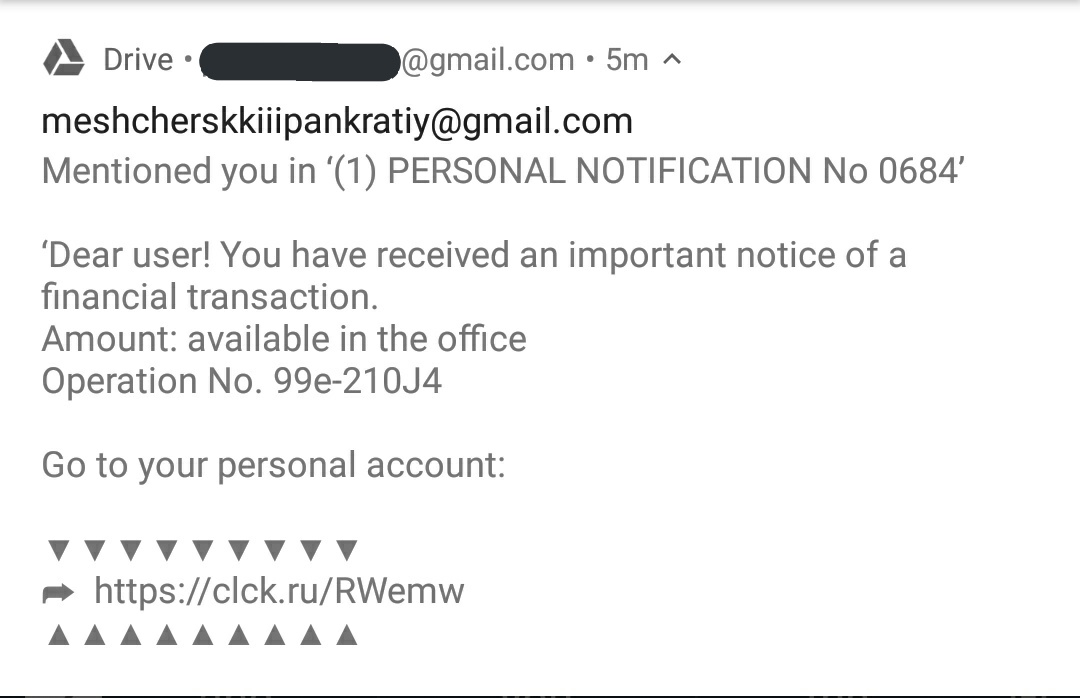

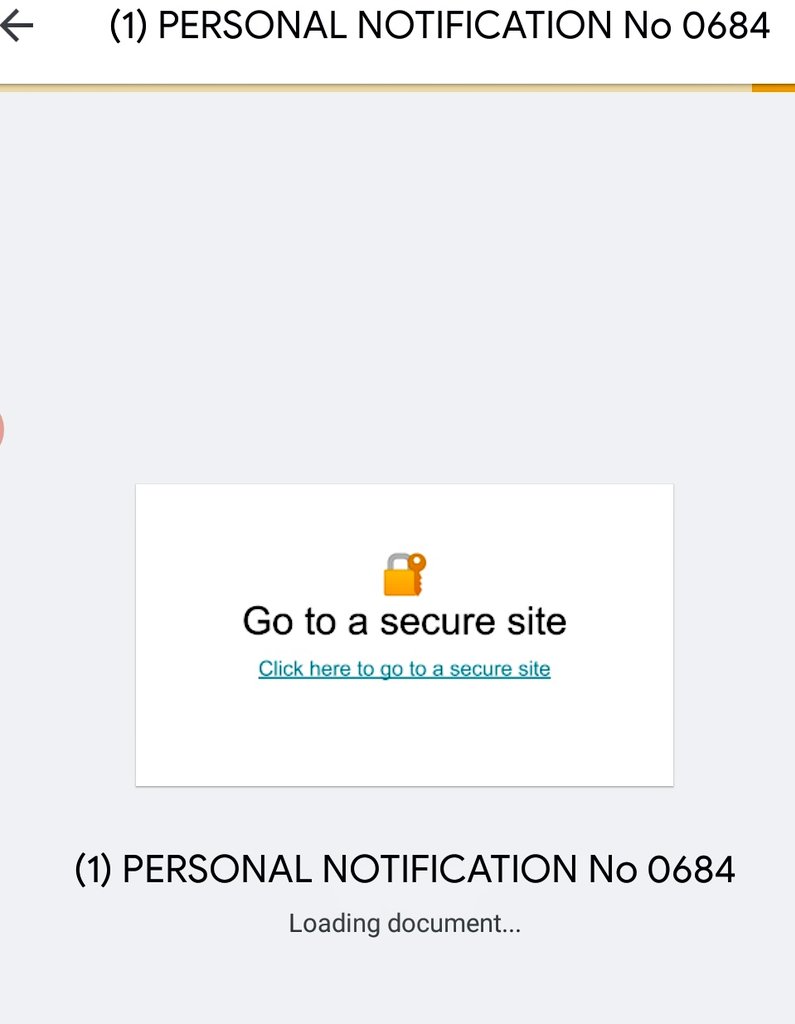

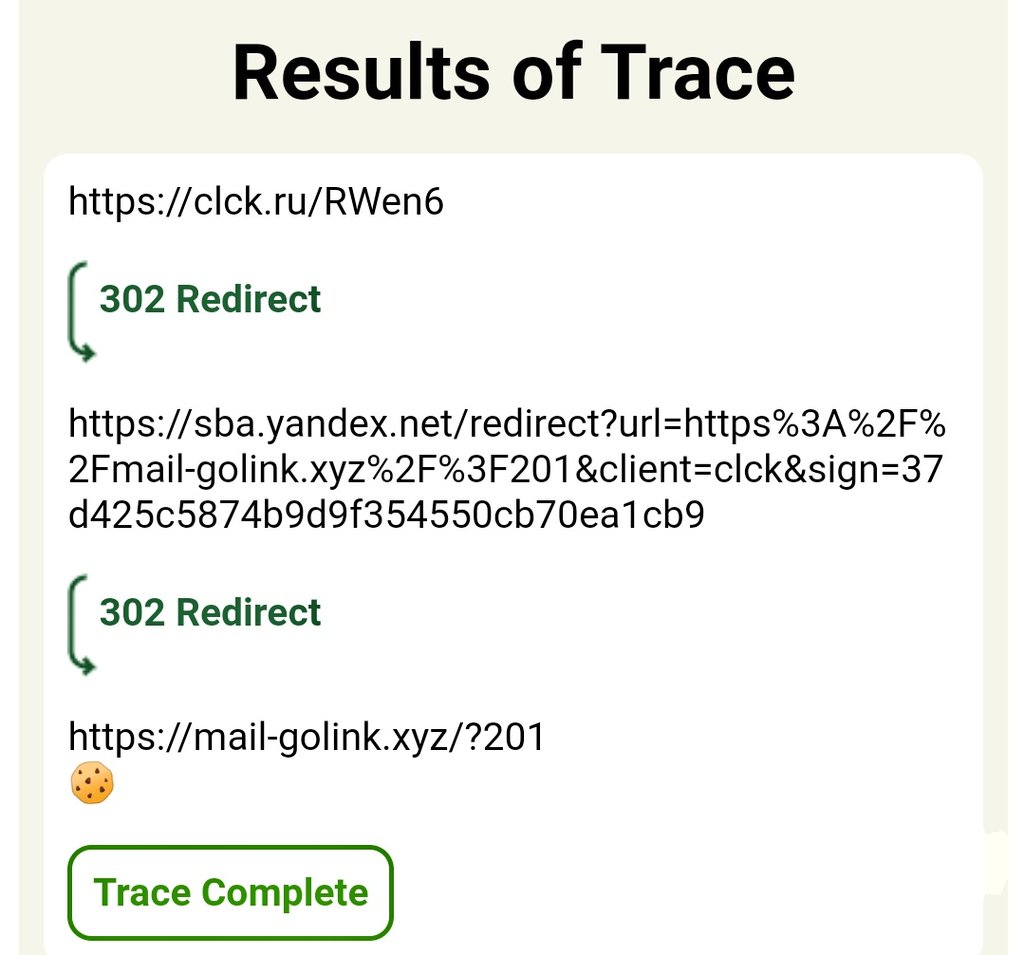

На мобильных устройствах для рассылки используется функция совместной работы на Google Диске, которая создаёт push-уведомление, приглашающее к совместной работе над документом. Если нажать на уведомление, пользователь будет перенаправлен к документу, содержащему привлекательную ссылку.

В отличие от обычного спама, который Gmail фильтрует, подобные сообщения попадают в почтовый ящик жертвы и получают дополнительный уровень легитимности, поступая от самой Google.

Пользователи получают уведомления в Google Диске и электронные письма, написанные на русском или ломаном английском, с просьбой совместно поработать над документами. Документы всегда содержат ссылку на мошеннический web-сайт, один из которых, например, засыпает людей уведомлениями и просьбами перейти по ссылкам для розыгрыша призов. Другие версии мошеннических сайтов предлагают проверить свой банковский счет или получить платеж.

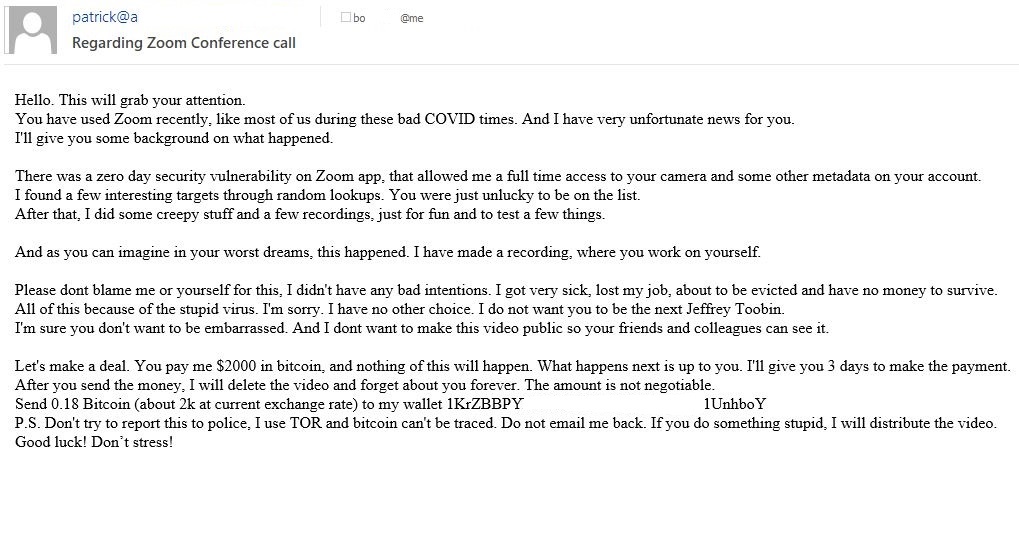

Обнаружена новая вымогательская кампания нацеленная на пользователей видеосервиса Zoom.

Схема атаки:

- Жертва получает письмо по электронной почте с темой «Касательно видеоконференции в Zoom»;

- В первом абзаце уведомления жертве сообщают, что «недавно вы участвовали в конференц-связи Zoom», после чего заявляется, что с помощью уязвимости нулевого дня злоумышленник получил полный доступ к веб-камере пользователя и записал интимные видео.

- Как правило, человеку говорят, что у вымогателей имеются кадры его обнажённого тела перед камерой, либо записи из личной жизни.

- Вымогатель требует 2000 долларов США в биткоинах за то, чтобы видео никуда не распространилось.

- Работающие удалённо пользователи могут поверить этому блефу, поскольку дома все расслабляются и сидят перед компьютером в домашней одежде или без неё.

Атаки и уязвимости

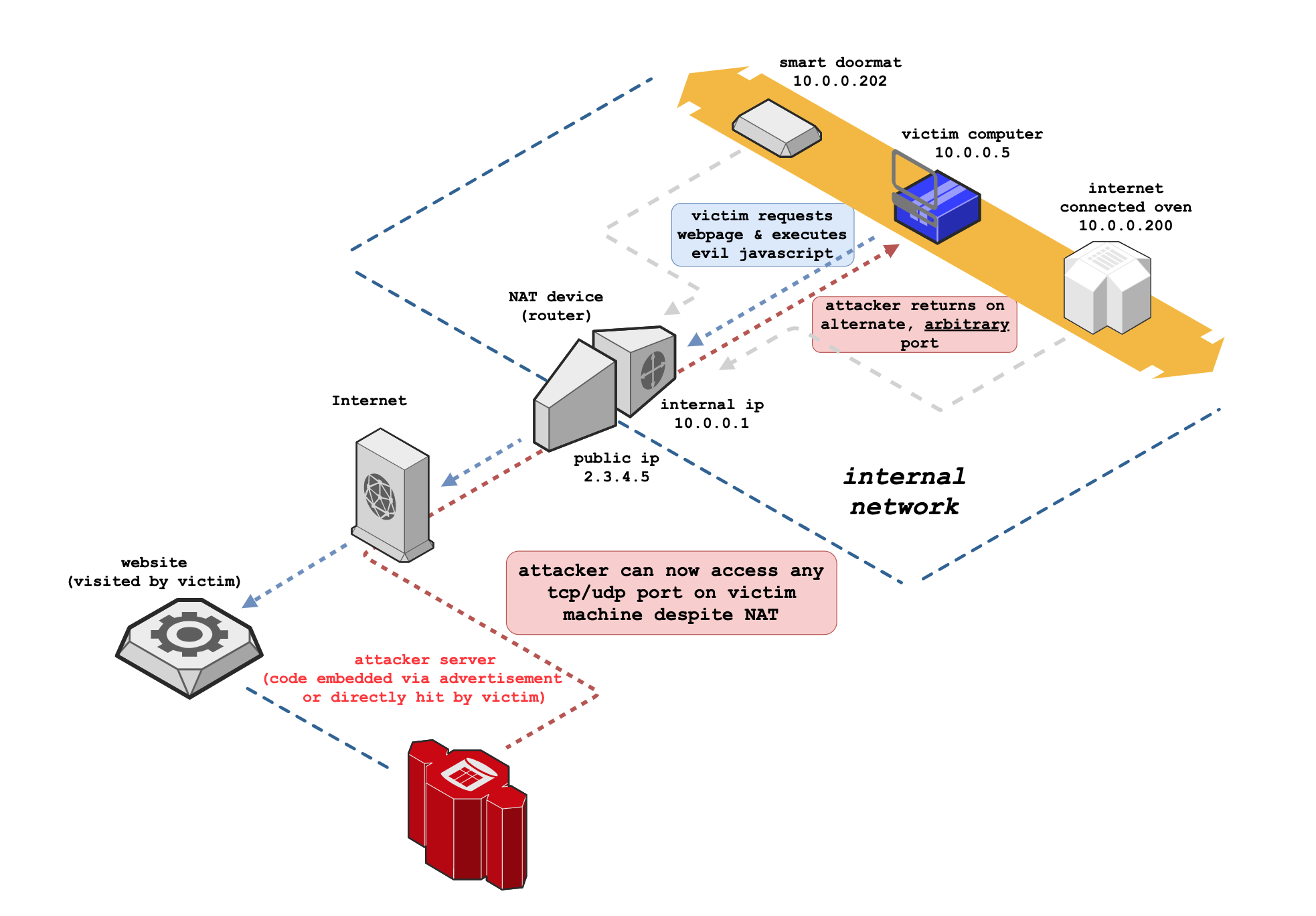

Разработана атака на межсетевые экраны NAT Slipstreaming, с помощью которой можно получить удалённый доступ к сетевым сервисам во внутренней сети жертвы.

Для проведения атаки используется браузер и механизм Application Level Gateway (ALG), который используют межсетевые экраны и маршрутизаторы для отслеживания соединений. Метод позволяет извлекать внутренние IP-адреса с помощью атаки по времени или WebRTC, а также использовать манипуляции с MTU и IP-фрагментации, сжатие TCP-пакетов, неправильное использование аутентификации TURN, точный контроль границ пакетов и создание путаницы протоколов в браузере.

Поскольку порт назначения открывается межсетевым экраном, атака позволяет обходить реализованные в браузере ограничения на доступ к портам. к этой атакеВсе основные современные браузеры уязвимы,

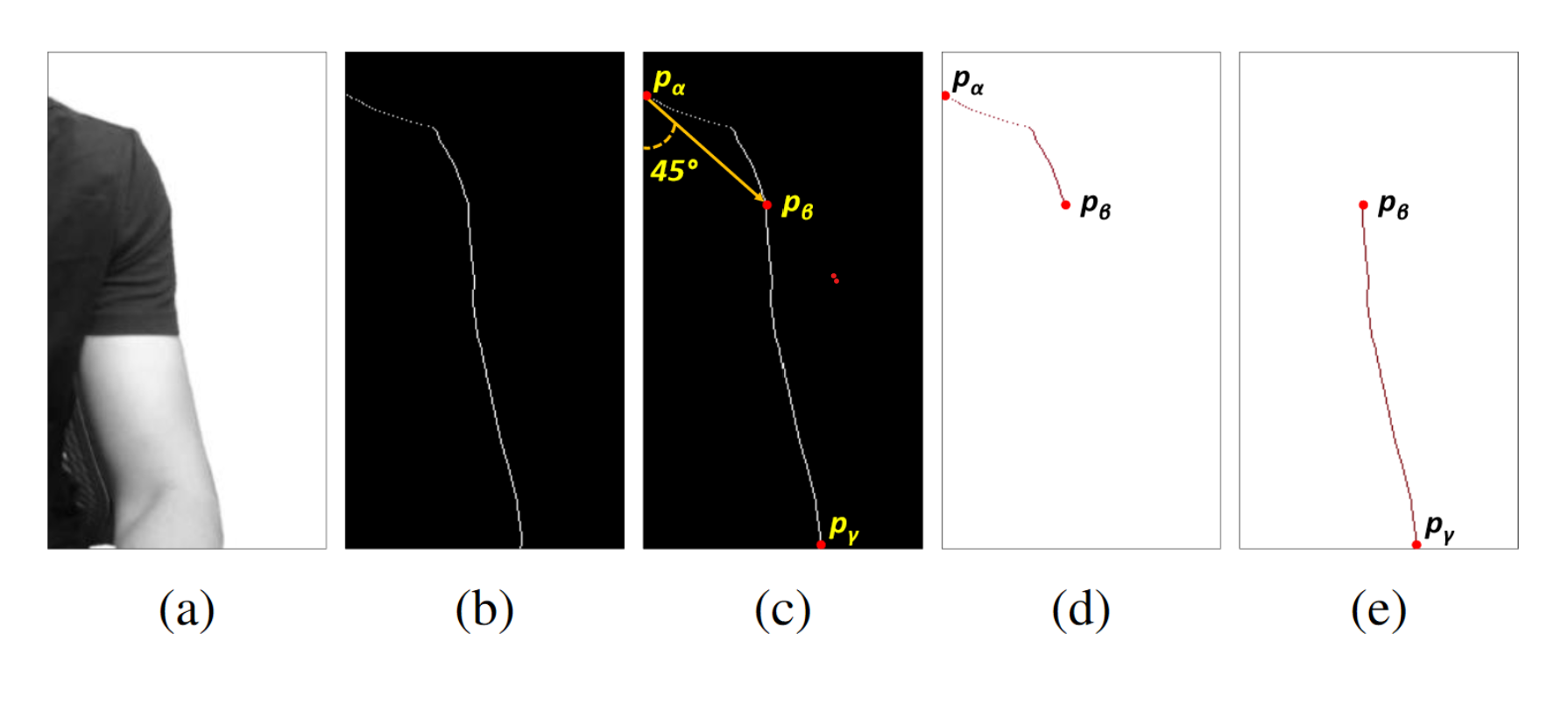

С помощью нового алгоритма можно распознать слова, которые печатает на клавиатуре собеседник во время видеозвонка.

Алгоритм формирует список слов-кандидатов, анализируя движения контуров плеч и рук. Для этого фон вокруг тела собеседника удаляется, а изображение переводится в оттенки серого. Затем определяется лицо человека, а опираясь на него, выясняется расположение рук. Выделив на изображении руки пользователя, алгоритм оставляет лишь их контур и делит на две части: область около плечевого сустава и остальная часть руки.

На базе кадров с выделенными руками рассчитывается вектор смещения их контуров, а затем вероятность набираемых слов. Для повышения точности результатов также учитывается скорость печати, порядок использования рук во время набора и количество букв в словах.

Пока результаты не очень точные: при использовании словаря в 4 тыс. популярных слов три четверти введенных на клавиатуре слов оказывались в списке из 200 слов, которым алгоритм присвоил самую большую вероятность.

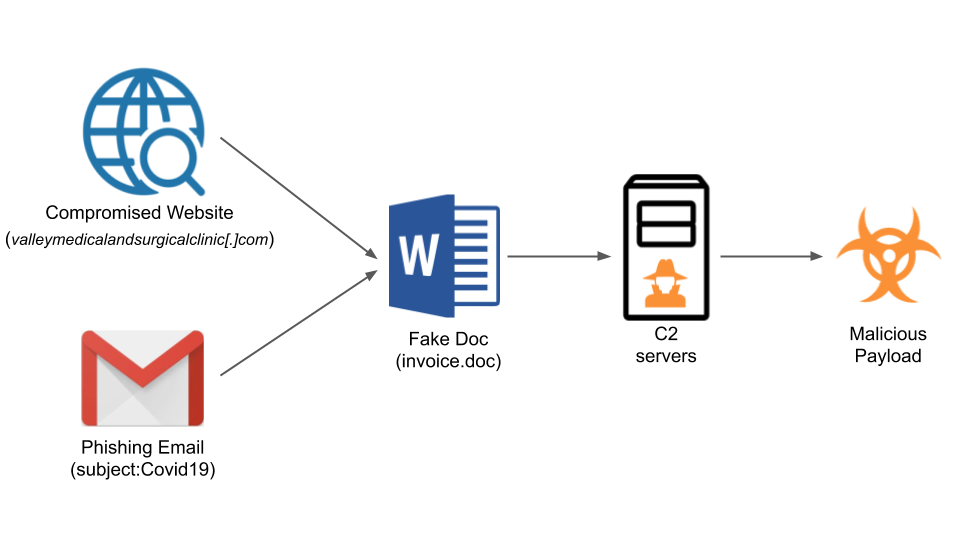

Владельцы ботнетов и мошенники используют припаркованные домены для распространения вредоносного ПО и проведения фишинговых кампаний.

Один из доменов, использовавшихся в таких атаках, valleymedicalandsurgicalclinic[.]com, был зарегистрирован 8 июля 2020 года и сразу же припаркован. Начиная с 14 сентября этот домен стал вредоносным и начал распространять полезные нагрузки ботнета Emotet через фишинговые письма, что в итоге приводило к краже учетных записей и полному захвату контроля над зараженными устройствами.

Инциденты

В результате кибератаки вымогателя компания Mattel была вынуждена приостановить некоторые бизнес-процессы.

В ходе инцидента были зашифрованы данные на некоторых компьютерных системах, что привело к временному сбою некоторых бизнес-операций. По заявлению компании распространение инфекции удалось быстро остановить, и сведений о краже важной корпоративной информации пока не имеется. Компания не сообщает, какой именно вымогательское ПО использовалось для кибератаки.

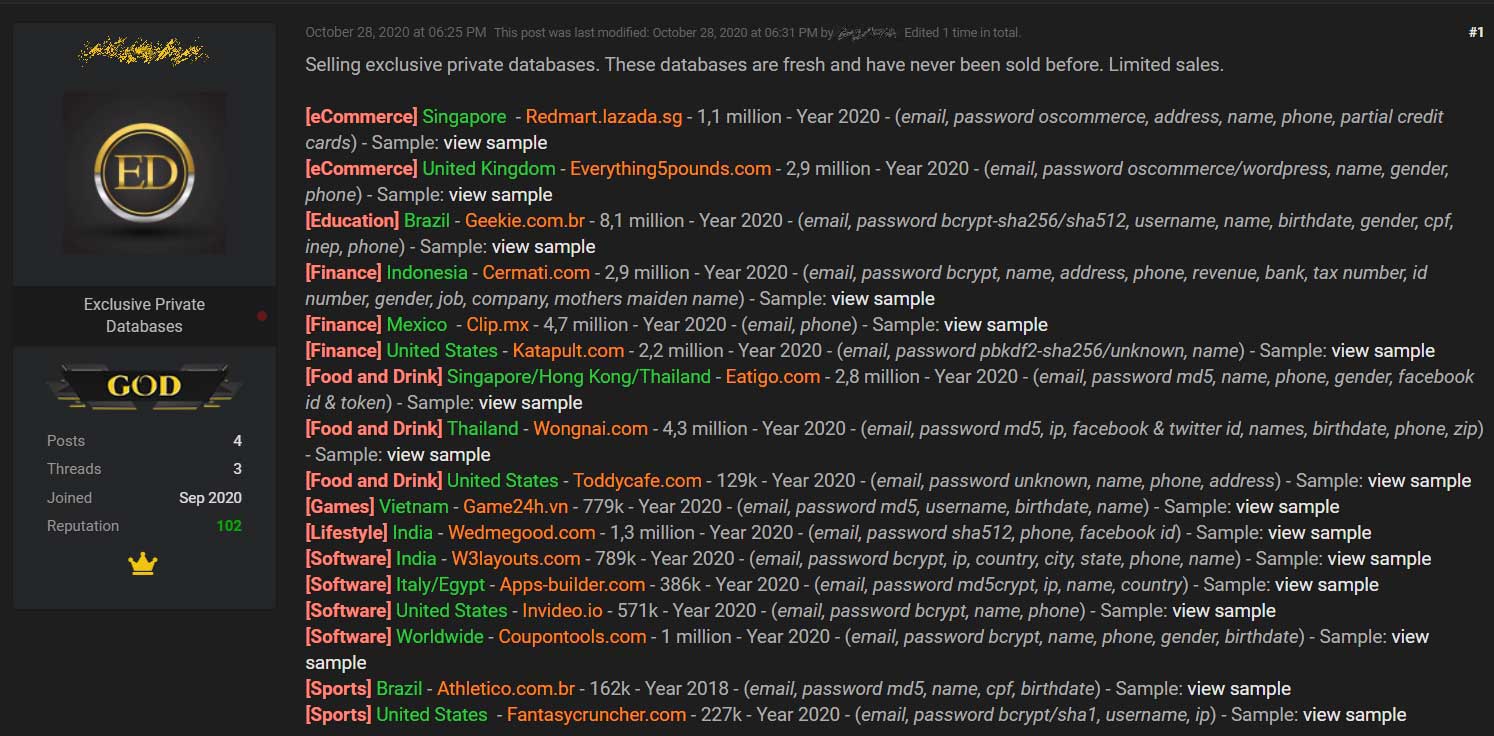

В даркнете выставлена на продажу база с 34 млн пользовательских записей, похищенных у 17 различных компаний.

По заявлению продавца данные были украдены злоумышленниками в 2020 году. Самая крупная утечка в 8,1 млн записей произошла у компании Geekie.com. Самая известная пострадавшая компания — сингапурская RedMart — 1,1 млн записей

О пользователях каждой компании доступна следующая информация:

- Redmart.lazada.sg: email, пароли (SHA1), почтовые и платежные адреса, полные имена пользователей, номера телефонов, частичные номера кредитных карт и даты истечения их срока действия;

- Everything5pounds.com: email, хешированные пароли, имена, пол, номера телефона;

- Geekie.com.br: email, пароли (bcrypt-sha256/sha512), username, имена, DoB, пол, номер мобильного телефона, бразильские номера CPF;

- Cermati.com: email, пароли (bcrypt), имена, адреса, телефоны, информация о доходах, банк, номер налогоплательщика, номер ID, пол, данные о работе, компании, девичья фамилия матери;

- Clip.mx: email, телефон;

- Katapult.com: email, пароли (pbkdf2-sha256/неизвестно), имена;

- Eatigo.com: email, пароли (md5), имена, телефоны, пол, идентификаторы и токены Facebook;

- Wongnai.com: email, пароли (md5), IP-адреса, идентификаторы Facebook и Twitter, имена, дата рождения, телефоны, почтовые индексы;

- Toddycafe.com: email, пароли, имена, телефоны, адреса;

- Game24h.vn: email, пароли (md5), username, даты рождения, имена;

- Wedmegood.com: email, пароли (sha512), телефоны, идентификаторы Facebook;

- W3layouts.com: email, пароли (bcrypt), IP-адреса, страны, города, штаты, телефоны, имена;

- Apps-builder.com: email, пароли (md5crypt), IP-адреса, имена, страны;

- Invideo.io: email, пароли (bcrypt), имена, телефоны;

- Coupontools.com: email, пароли (bcrypt), имена, телефоны, пол, даты рождения;

- Athletico.com.br: email, пароли (md5), имена, CPF, даты рождения;

- Fantasycruncher.com: email, пароль (bcrypt/sha1), имя и IP-адрес пользователя.

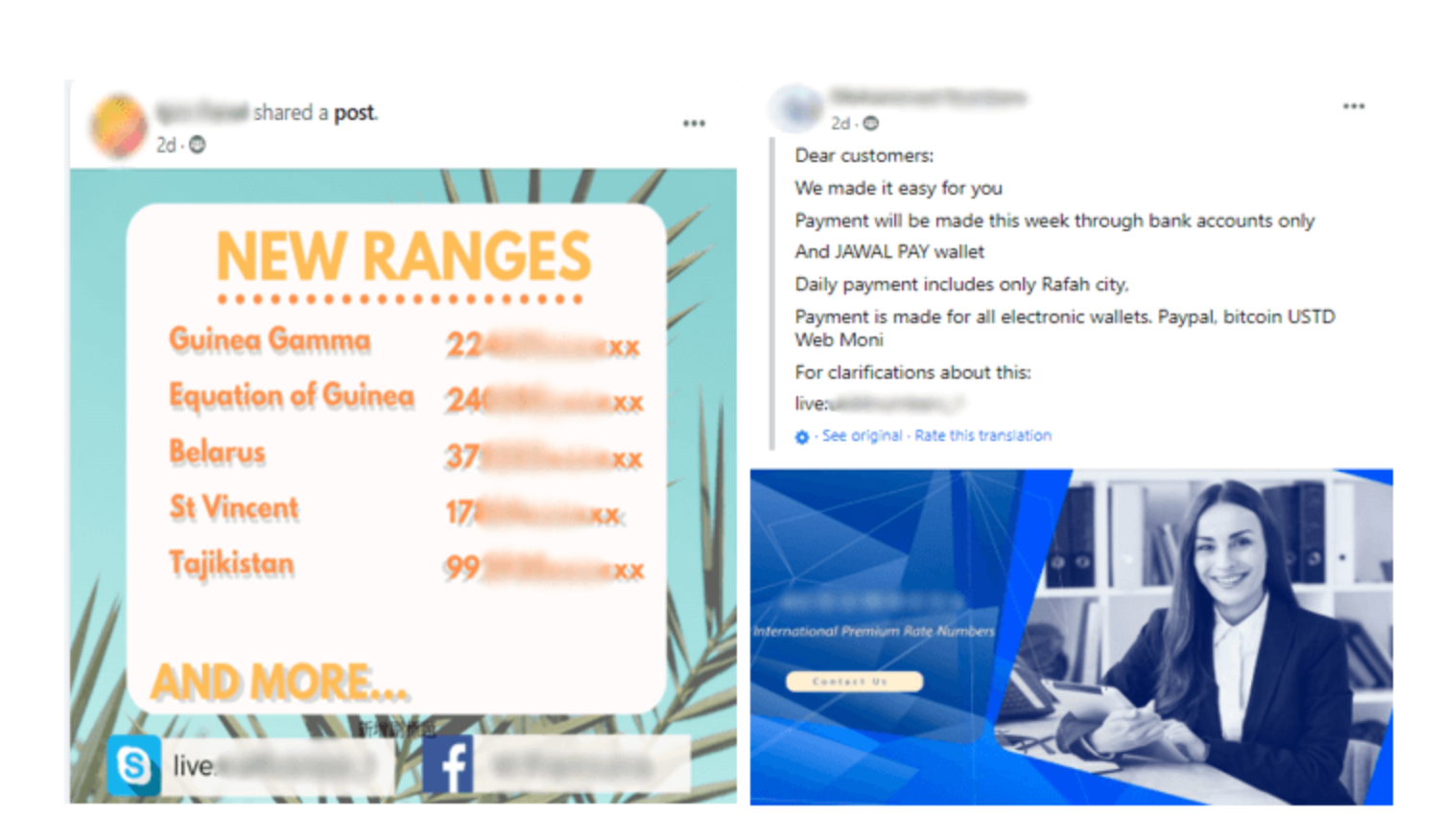

Злоумышленники взломали сервера IP-телефонии 1,2 тыс. организаций и использовали их для незаконного обогащения.

Хакеры атаковали Sangoma PBX — пользовательский интерфейс для управления системами VoIP-телефонии Asterisk.

Взлом VoIP-серверов даёт преступникам несколько вариантов их эксплуатации. Наиболее денежные способы — перепродажа услуг телефонии с использование взломанных сервисов и звонки на премиум-номера, которые используют, чтобы за более высокую плату предлагать покупки и другие услуги по телефону, например, перевод звонящих в режим ожидания.

Поскольку осуществление звонков является легитимной функцией, определить, что сервер находится под контролем злоумышленников, очень сложно.

Приглашаем принять участие в XI Международном форуме по борьбе с мошенничеством в сфере высоких технологий AntiFraud Russia 2020

10 декабря 2020 года

10:00 МСК

Мероприятие пройдёт в онлайн-формате.

Программа форума

Зарегистрироваться на AntiFraud Russia 2020

Форум традиционно проводится Академией Информационных Систем при поддержке и участии Банка России, МВД России, Ассоциации банков России и Секретариата ОДКБ. Также к участию приглашаются представители Государственной Думы РФ, ФСБ России, Следственного комитета, Росфинмониторинга, Минкомсвязи России, других федеральных ведомств, российских и международных общественных объединений, отраслевых союзов и ассоциаций.

Эксперты Антифишинга примут участие в круглом столе, на котором будут обсуждаться следующие вопросы:

- Почему не всегда работает самый простой совет против телефонных мошенников — положить трубку и перезвонить в банк?

- Что делать банкам, если клиенты перестанут верить звонкам и сообщениям от реальных служб безопасности о сомнительных переводах?

- Появится ли «популяционный иммунитет» против социнженерии в условиях форсированной цифровизации и появления все новых сервисов?

- Социальная ответственность банков и провайдеров цифровых услуг — это дополнительные косты или рост доверия и новые клиенты?

- Фишинг в период пандемии: на чем играют мошенники и насколько успешно они эксплуатируют эту новую тему?

- Каковы лучшие практики в сфере повышения осведомленности сотрудников, в том числе банков? Роль психологов и специалистов по ИБ в киберучениях.