Антифишинг-дайджест № 202 с 18 по 24 декабря 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Инциденты

На хакерском форуме обнаружена база с данными владельцев аппаратных кошельков Ledger.

База содержит сведения, полученные в результате утечки данных, о которой компания Ledger сообщила летом 2020 года. Тогда из-за уязвимости на сайте производителя злоумышленники получили доступ к контактной информации пользователей.

Опубликованный архив содержит два текстовых файла:

- All Emails (Subscription).txt, в котором имеются адреса электронной почты более 1 млн человек, подписавшихся на рассылку Ledger;

- Ledger Orders (Buyers) only.txt с именами и почтовыми адресами 273 тысяч покупателей устройств Ledger.

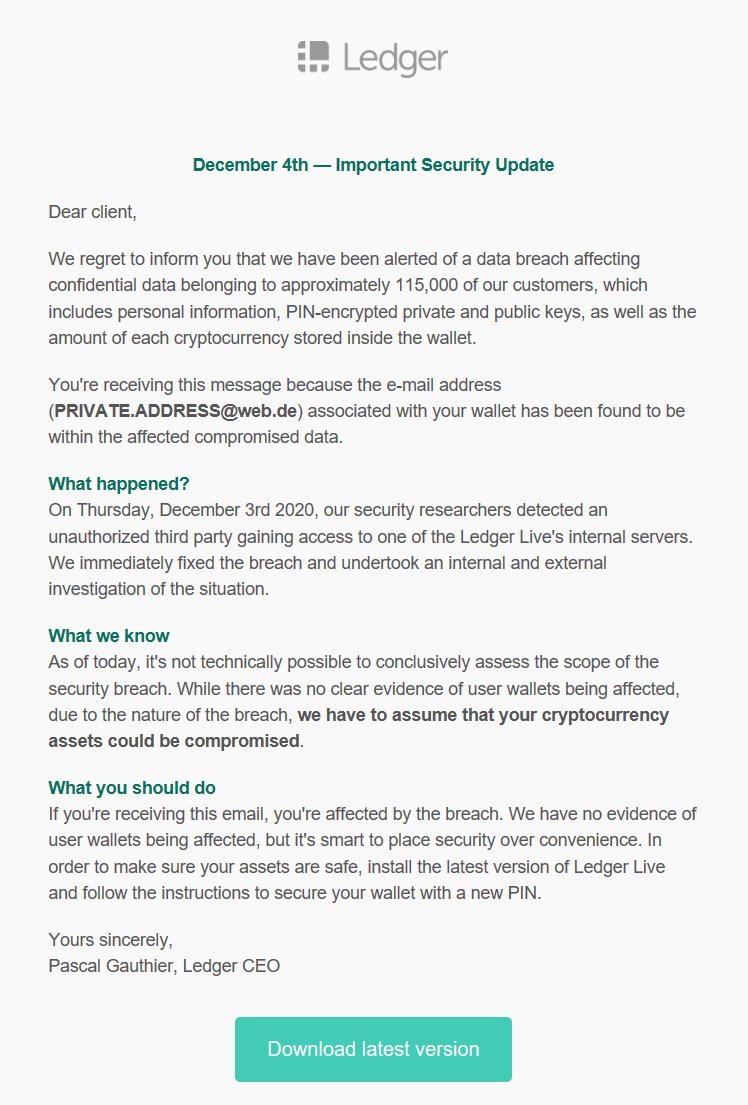

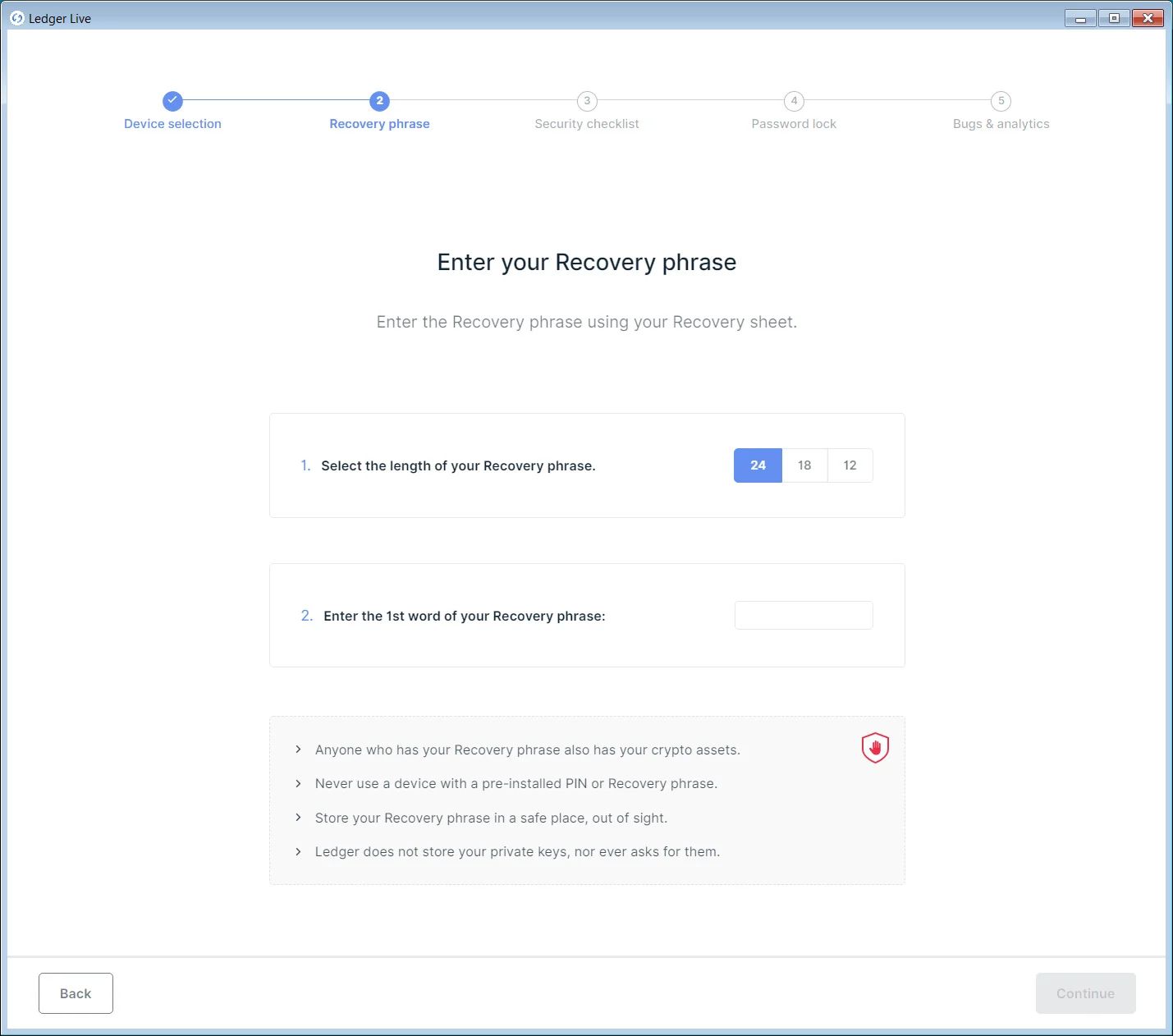

Похищенные данные уже используются для фишинговых атак против владельцев Ledger. С октября 2020 года они получают мошеннические письма, замаскированные под официальное предупреждение об утечке данных. Пользователю предлагают загрузить новую версию Ledger Live, якобы для защиты своих криптовалютных активов с помощью нового PIN-кода.

Если пользователь попадается на удочку злоумышленников, загружает и устанавливает фальшивое приложение Ledger Live, его попросят ввести кодовую фразу. Полученная информация сразу же отправляется злоумышленникам, которые используют её для кражи криптовалюты жертвы.

Неизвестные хакеры похитили почти 5% активов британской криптовалютной биржи EXMO, скомпрометировав горячие кошельки. Суточный объем торгов биржи составляет 2273 BTC (почти 52 000 000 долларов США), а количество активных трейдеров — более 27 тыс.

Attention!

We detected suspicious withdrawal activity. All withdrawals are temporarily suspended. We're investigating the issue and taking measures to protect your funds.

If any user fund is affected by this incident, it'll be covered completely by EXMO.https://t.co/QCtOGRFE65— EXMO (@Exmo_Com) December 21, 2020

Представители EXMO пишут, что 21 декабря 2020 года в 2:27:02 UTC были замечены подозрительные операции по выводу больших объёмов средств. Сейчас на бирже приостановлены все операции, а пользователей просят не пополнять депозиты.

Общая сумма ущерба может составить около 10 500 000 долларов США.

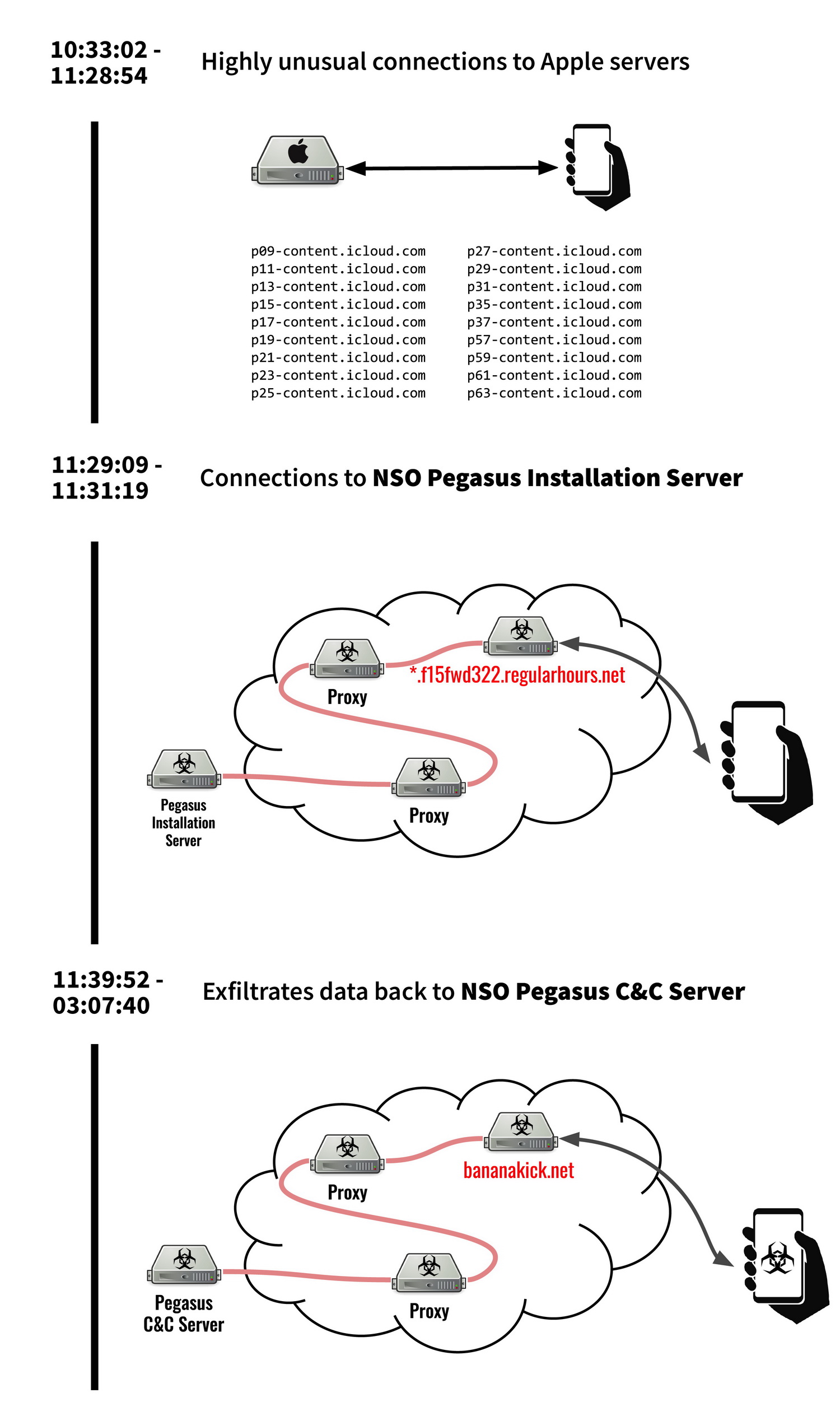

Kismet использует цепочку из нескольких уязвимостей, среди которых имеется уязвимость нулевого дня в iOS, не требующая взаимодействия с пользователем. В результате атаки устройства жертв были заражены вредоносным ПО Pegasus.

По имеющимся данным, NSO Group продала Kismet по крайней мере четырем организациям, которые использовали его для взлома личных iPhone сотрудников «Аль-Джазира» и «Аль Араби» в июле и августе 2020 года. Дальнейшее расследование показало, что атаки начались в октябре 2019 года.

Когда атаки были обнаружены, выяснилось, что инструмент Kismet работал против новейших на тот момент устройств Apple. 0-day уязвимость перестала представлять опасность лишь после выпуска iOS 14 осенью 2020 года.

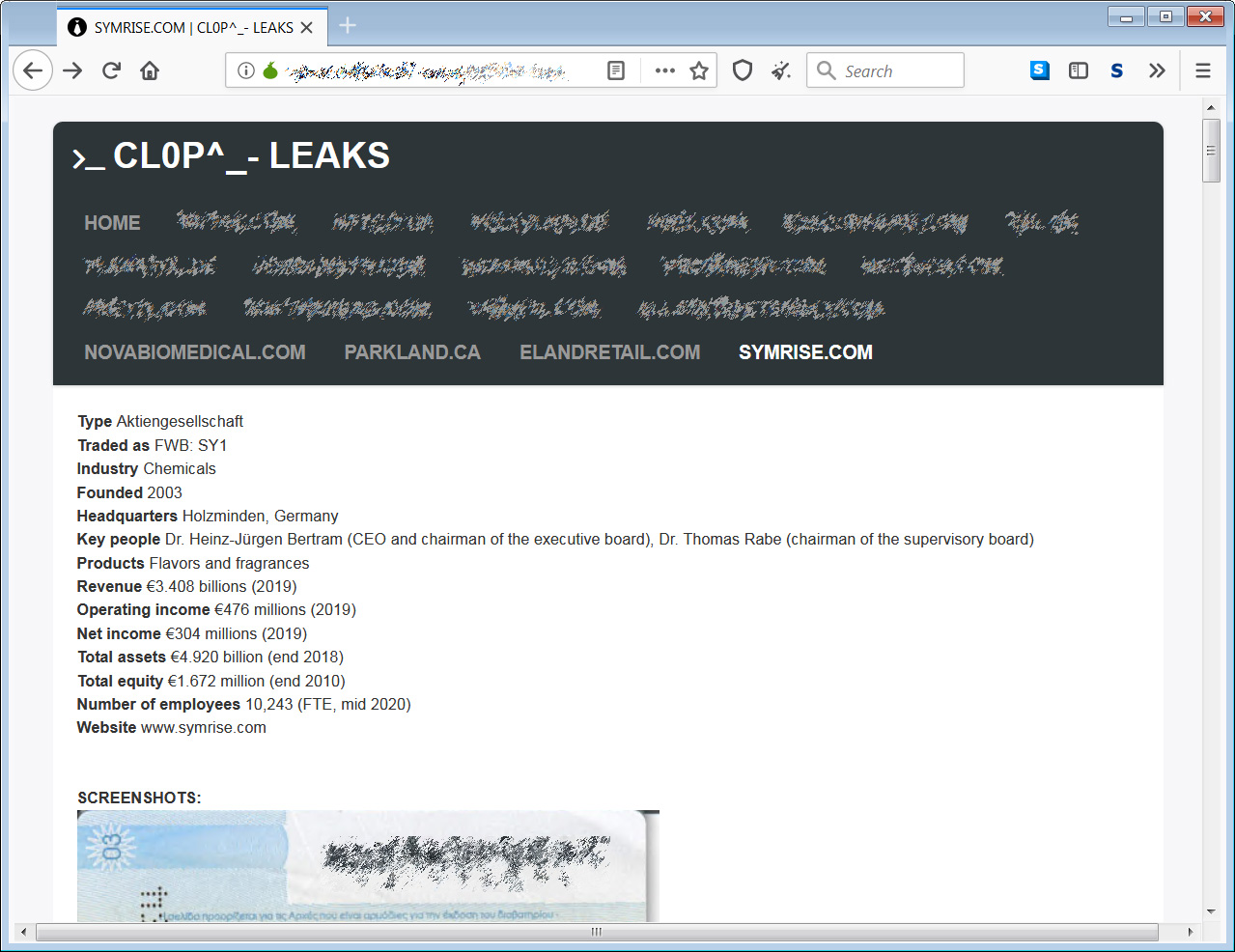

Производитель ароматизаторов Symrise стал жертвой кибератаки вымогателя Clop, в результате которой злоумышленники украли 500 ГБ незашифрованных файлов и зашифровали почти 1 тыс. компьютеров компании.

В результате инцидента Symrise пришлось отключить компьютерные системы, чтобы предотвратить распространение атаки. Компания также временно остановила производство и закрыла объекты для расследования масштабов атаки.

Для взлома сети Symrise преступники использовали фишинговые письма, содержащие вредоносные вложения. Получив доступ к сети, они похитили 500 ГБ незашифрованных файлов перед запуском шифрования.

Размещённые на портале утечек в качестве доказательства данные включают сканы паспортов, бухгалтерские документы, аудиторские отчёты, конфиденциальную информацию о косметических ингредиентах и электронные письма.

Атаки и уязвимости

Уязвимости CVE-2020-29492 и CVE-2020-29491 содержатся в компонентах ThinOS — операционной системы, под управлением которой работают тонкие клиенты Dell Wyse. Для удалённого управления ThinOS Dell рекомендует настроить FTP-сервер, с которого на устройства будут загружаться обновления прошивок, пакетов и конфигураций.

Оказалось, что подключиться к FTP можно с использованием анонимной учётной записи (anonymous). При этом ЭЦП Dell были подписаны только прошивка и пакеты. Файлы конфигурации мог изменять кто угодно.

Уязвимости содержатся в 11 моделях тонких клиентах с ThinOS версии 8.6 и старше.

Демонстрация атаки:

Атака AIR-FI базируется на том, что любой электронный компонент при прохождении электрического тока генерирует электромагнитные волны. Управляя определённым образом питанием RAM, можно заставить «линейки» оперативной памяти генерировать электромагнитные волны с частотой, соответствующей частоте сигнала Wi-Fi (2,4 ГГц).

Такой сигнал может принять любое устройство с поддержкой Wi-Fi, находящееся неподалеку от изолированного компьютера, например, смартфон, ноутбук или умные часы.

Максимальная скорость AIR-FI, которую удалось получить в ходе экспериментов, составила 100 бит/сек. При этом принимающее сигнал устройство находилось на расстоянии нескольких метров от скомпрометированной машины.

Атака AIR-FI довольно проста в реализации. Для её проведения злоумышленнику не нужно получать права администратора. Она может работать на любой ОС и даже на виртуальных машинах.

Большинство современных модулей RAM без труда могут излучать сигналы в диапазоне 2,4 ГГц, а старую память для проведения атаки придётся «разогнать».

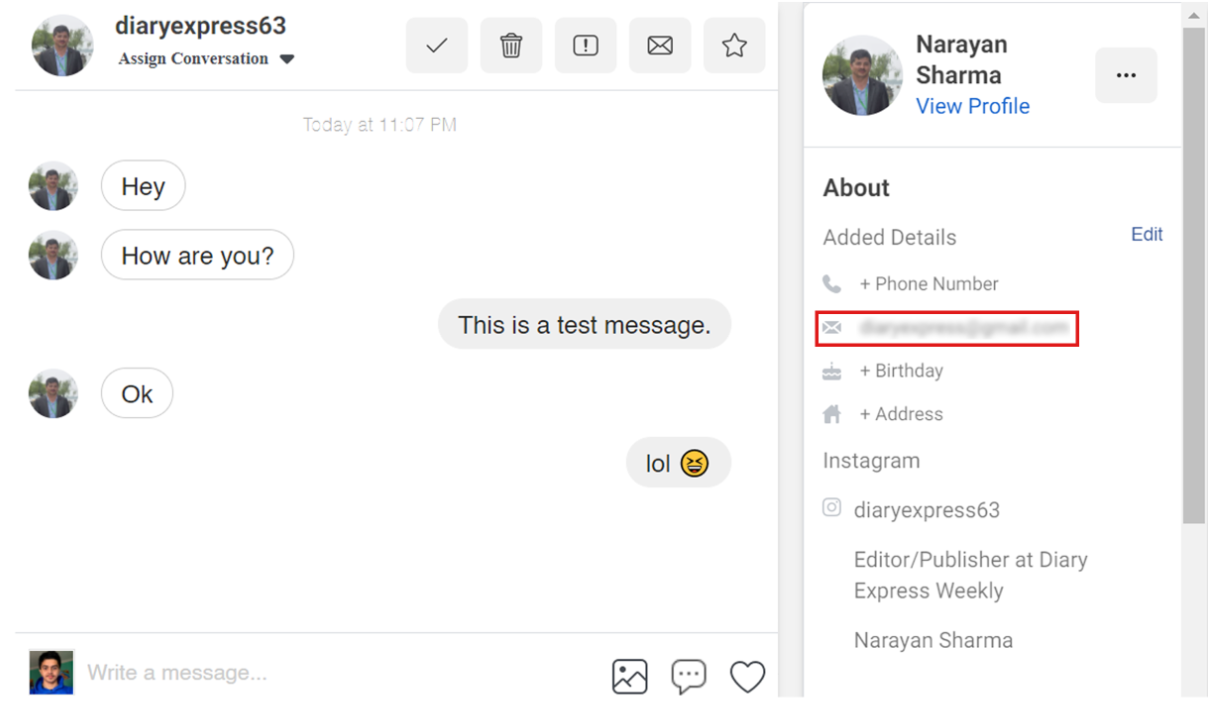

Из-за программной ошибки адреса электронной почты и даты рождения пользователей Instagram были доступны через интерфейс Facebook Business Suite.

Для эксплуатации ошибки достаточно было подключить свой Instagram к Business Suite, после чего при отправке сообщений можно было видеть адреса их электронной почты и даты рождения, которые должны оставаться конфиденциальным. Email-адрес просто отображался в правой части окна, и получение этой информации не требовало каких-либо манипуляций.

Примечательно, что доступ можно было получить к email-адресу любого пользователя Instagram, включая владельцев закрытых профилей и тех, кто запретил приём личных сообщений.