Антифишинг-дайджест № 204 с 1 по 14 января 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружены массовые кибератаки на правительственные и частные организации Колумбии. Предметом особого интереса хакеров стали энергетические и металлургические предприятия.

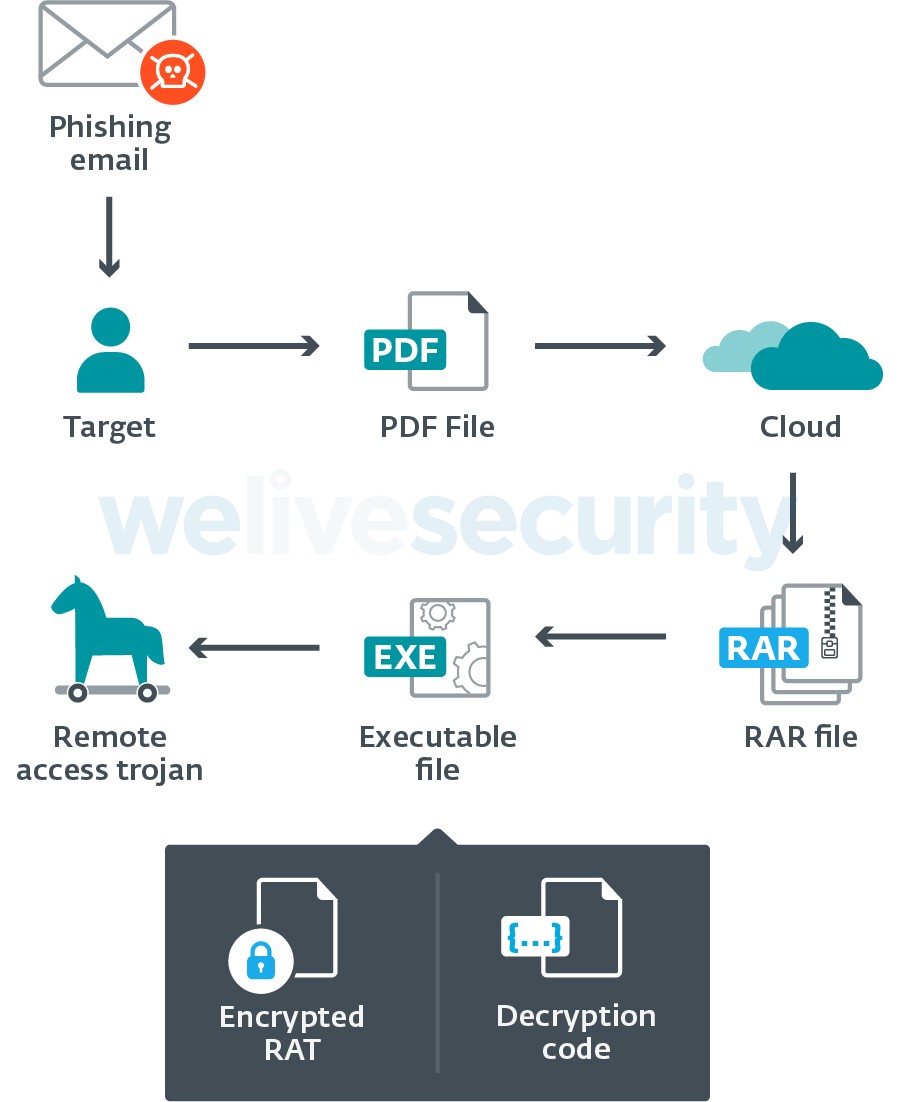

Схема атаки

- Жертва в целевой организации получает фишинговое письмо. Темы писем могут быть различными — от повесток в суд до сообщений о блокировке банковских счетов или приглашения пройти обязательный тест на коронавирус. Также встречались письма от имени Генеральной прокуратуры и Национального директората по налогам и таможенным сборам.

- В письмах содержится PDF-файл со ссылкой на RAR-архив. Если жертва загружает архив, размещенный на OneDrive, MediaFire или в других облачных хранилищах, содержащийся в нем файл запускает вредоносное ПО.

- Для развертывания вредоноса используется множество загрузчиков и упаковщиков, внедряющих троян для удаленного доступа в легитимный процесс.

Всего во вредоносной кампании используется три трояна удалённого доступа, которые продаются на хакерских форумах:

- Remcos, который можно приобрести за 58 долларов США;

- njRAT — использует в качестве управляющей инфраструктуры Pastebin.

- AsyncRAT — инструмент для удаленного администрирования с открытым исходным кодом.

Обнаружена новая мошенническая кампания, которая заставляет пользователей ВКонтакте предоставить злоумышленникам свой пароль на фишинговом сайте.

Мошенническая схема базируется на предоставляемой соцсетью возможности выгрузки архива, содержащего данные, собранные за все время существования учетной записи. Получить такой архив может только сам пользователь, авторизовавшись в своем аккаунте. Ссылка на архив уникальна и открывается только из профиля пользователя.

Схема атаки:

- Пользователю «ВКонтакте» приходит сообщение о том, что архив со всей его перепиской в течение 24 часов будет отправлен на почту, при этом указанный адрес явно не принадлежит пользователю.

- Для отмены отправки архива жертве предлагается авторизоваться в своей учетной записи и сменить пароль, пройдя по ссылке, которая на самом деле ведет на фишинговый сайт. Пример одного из таких сайтов — vkarchives[.]com (уже удалён).

- Поддельная страница содержит форму с полями для смены пароля. Если жертва введет требуемые данные, они отправятся прямиком к преступникам.

- Получив пароль для авторизации в учетной записи жертвы, злоумышленник получает возможность выгрузить архив со всеми данными и воспользоваться ими в преступных целях. В архиве содержатся не только открытые данные, но также загруженные пользователем документы, привязки номеров телефона, список использованных банковских карт, история платежей.

Мобильная безопасность

Разработчик мобильного приложения Salaat First продавал личную информацию пользователей брокеру данных, который, в свою очередь, продавал сведения о геолокации всем желающим.

Приложение решает одну простую задачу — напоминает мусульманам об очередной молитве, а в результате такого «слива» у третьих лиц появилась возможность отслеживать перемещение исповедующих ислам людей.

Заказчиком сбора данных мусульман была французская компания Predicio, поставляющая данные ФБР, иммиграционной и таможенной службе США.

В Play Market у приложения Salaat First более 10 миллионов загрузок, что делает сбор данных довольно масштабным.

Получив все необходимые разрешения на смартфоне жертвы, Rogue скрывает свою иконку, чтобы пользователю было сложнее его удалить. Если необходимые для работы разрешения не были получены, Rogue назойливо требует их предоставить. Если пользователь попытается отозвать права, на экране появляется пугающее пользователя сообщение: «Вы уверены, что хотите стереть все данные?».

Чтобы не вызывать подозрений, Rogue маскируется под официальное приложение от Google. В качестве управляющего сервера используется платформа Firebase, все команды и похищенная с устройства информация доставляются с помощью инфраструктуры Firebase.

Комбинация из Rogue и ещё одного вредоноса DarkShades продаётся на хакерских форумах за 29,99 долларов США в месяц или за 189,99 долларов США на неограниченный срок.

Атаки и уязвимости

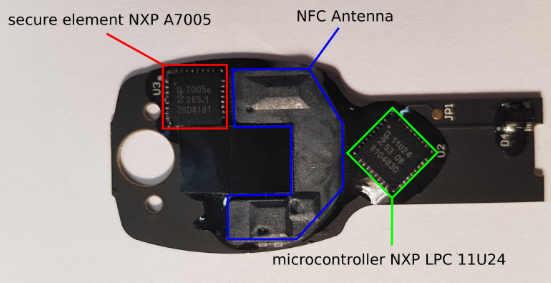

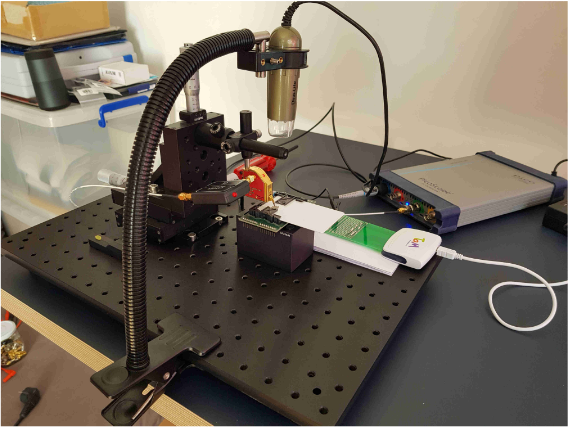

Процесс взлома обычно занимает несколько часов, требует дорогостоящего оборудования и специального программного обеспечения.

Примерная схема атаки:

- С помощью фишингового письма получить имя пользователя и пароль пользователя ключа.

- Выкрасть ключ безопасности у владельца на время так, чтобы он не заметил пропажи.

- Аккуратно открыть пластиковый корпус устройства, чтобы потом его можно было собрать и вернуть владельцу. Процедура занимает около 4 часов.

- Проанализировать электромагнитное излучение во время операций с цифровыми подписями на основе ключа ECDSA, используемых для двухфакторной аутентификации FIDO U2F при подключении к учетной записи Google. Для восстановления одного секретного ключа требуется проанализировать с помощью машинного обучения около 6 тыс. операций. Это занимает около 6 часов.

- Вернуть ключ владельцу.

Стоимость оборудования для атаки составляет около 13 тыс. долларов США, а взломщику потребуются навыки реверс-инжиниринга микросхем и специальное ПО, которое нет в публичном доступе.

Среди необходимого оборудования:

- измерительный комплекс Langer ICR HH 500-6, применяемый для испытаний микросхем на электромагнитную совместимость;

- усилитель Langer BT 706;

- микроманипулятор Thorlabs PT3/M с разрешением 10 мкм;

- четырехканальный осциллограф PicoScope 6404D.

Инциденты

Компания Mimecast, предоставляющая услуги облачного управления электронной почтой для Microsoft Exchange и Microsoft Office 365, стала жертвой компрометации цифрового сертификата, который используется для безопасного подключения учетных записей Microsoft 365 Exchange к сервисам Mimecast.

О взломе стало известно лишь после того, как компания получила уведомление об инциденте от специалистов Microsoft.

Сертификат используется для проверки и аутентификации продуктов Mimecast Sync and Recover, Continuity Monitor и Internal Email Protect (IEP) для web-служб Microsoft 365 Exchange. Результатом компрометации может стать MitM-атака, перехват контроля над соединением и почтовым трафиком и хищение конфиденциальной информации.

Для предотвращения возможных злоупотреблений пользователям рекомендуется немедленно удалить существующее соединение в своем клиенте Microsoft 365 и повторно установить новое соединение, используя новый предоставленный сертификат.

Компания Nissan допустила утечку исходных кодов своего программного обеспечения. В публичном доступе оказались репозитории следующего ПО:

- мобильных приложений Nissan Северная Америка;

- некоторые детали диагностического инструмента Nissan ASIST;

- Dealer Business Systems/Dealer Portal;

- основной внутренней мобильной библиотеки Nissan;

- сервисов Nissan/Infiniti NCAR/ICAR;

- инструментов для привлечения и удержания клиентов;

- инструментов и данных для продаж и исследования рынка;

- различных маркетинговых инструментов;

- портала транспортной логистики;

- сервисов подключения к автомобилям;

- различных других бэкендов и внутренних инструментов.

Причиной утечки стала небезопасная конфигурация приватного Git-репозитория, для доступа к которому использовались логин и пароль admin:admin.

Представители Nissan подтвердили факт утечки, но подчеркнули, что личная информация клиентов, дилеров или сотрудников не пострадала. Также в компании уверены, что в попавших в публичный доступ данных не было информации, создающей угрозу потребителям или их автомобилям.

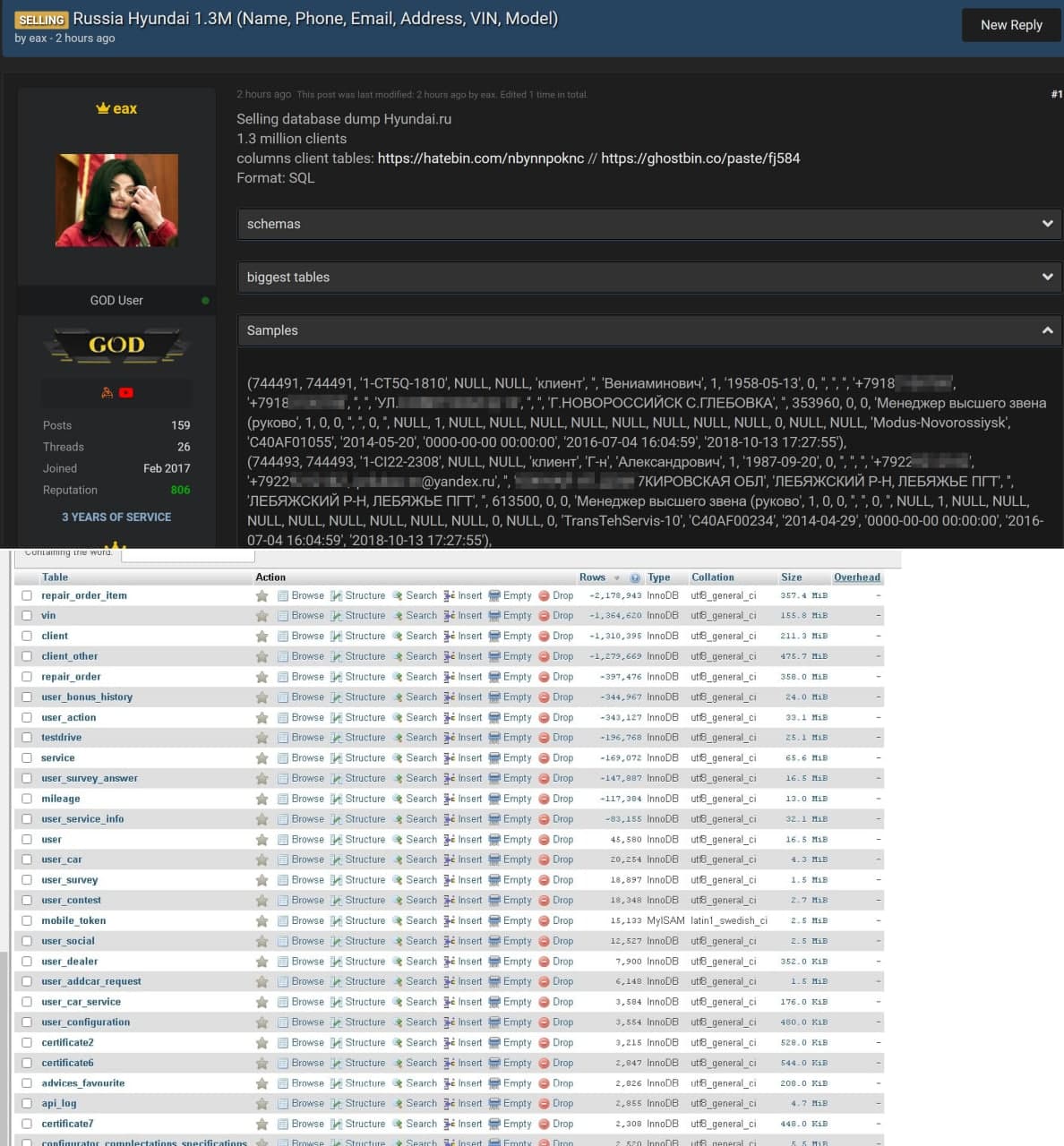

Ещё одной жертвой утечки стала компания Hyundai: на хакерском форуме появилось объявление о продаже базы данных 1,3 млн зарегистрированных пользователей сайта hyundai.ru.

По словам продавца, база содержит полную информацию: ФИО, телефоны, адреса проживания и электронной почты, а также марку и VIN автомобиля. База доступна в формате SQL дампа.