Антифишинг-дайджест № 207 с 29 января по 4 февраля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена мошенническая кампания, направленная на сообщества криптовалютных трейдеров в Discord.

Схема атаки

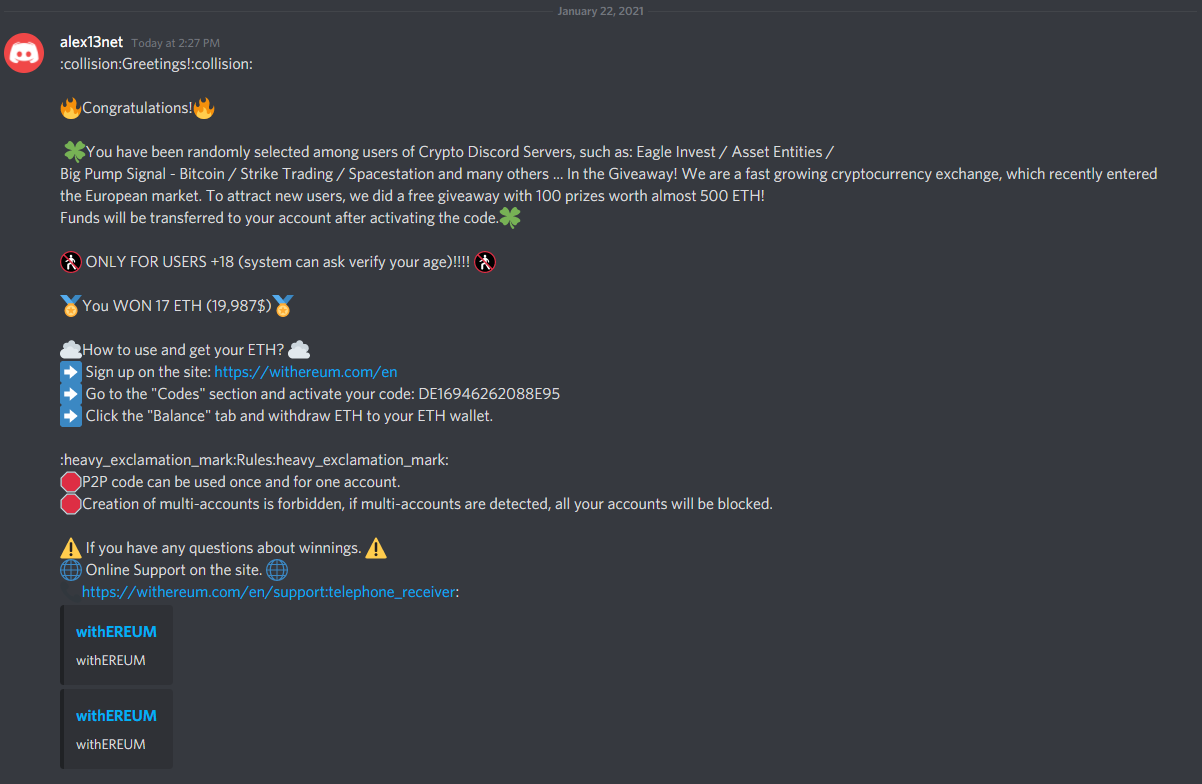

- Мошенники ищут жертв на криптовалютных серверах Discord и рассылают личные сообщения от имени «перспективной торговой площадки», которая якобы разыгрывает криптовалюту.

- Причины розыгрыша называются разные, но в итоге оказывается, что адресат был выбран получателем внушительной суммы в биткойнах или Ethereum.

3. В сообщении содержится подробная инструкция по получению подарка, ссылка для регистрации на криптобирже и код, по которому можно получить «выигранные» биткоины или эфиры.

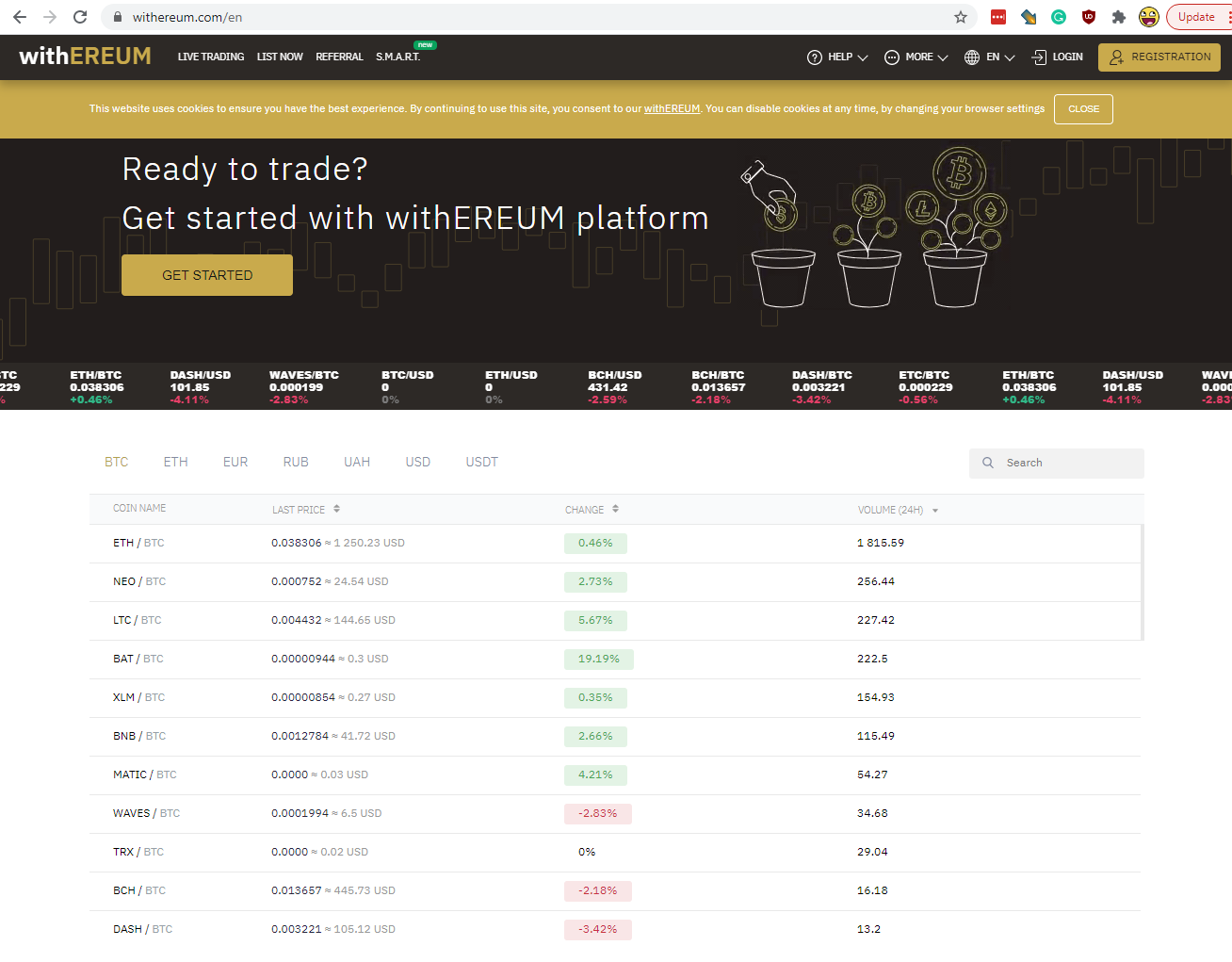

4. По ссылке открывается сайт, имитирующий криптобиржу. Всё сделано на хорошем уровне и содержит привычные криптотрейдеру элементы торговой площадки — курсы валют, графики, биржевые стаканы, история торгов.

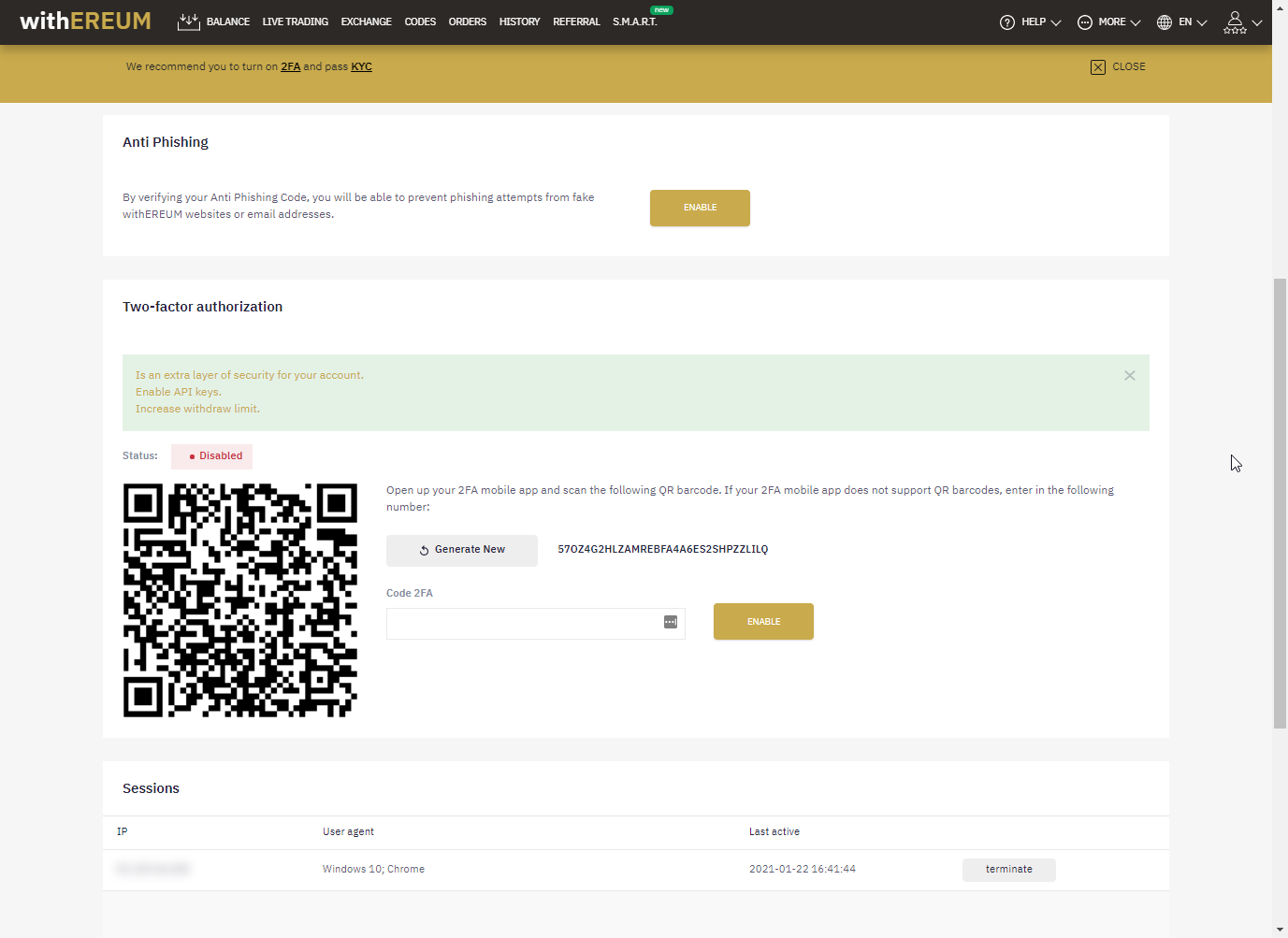

5. Для создания полного доверия жертвам предлагают настроить двухфакторную аутентификацию, чтобы никто не украл их монеты, а также включить защиту от фишинга, в точности как на настоящих биржах: в личном кабинете задается уникальный код, который затем будет указан во всех письмах от площадки в подтверждение того, что письмо пришло не от взломщика.

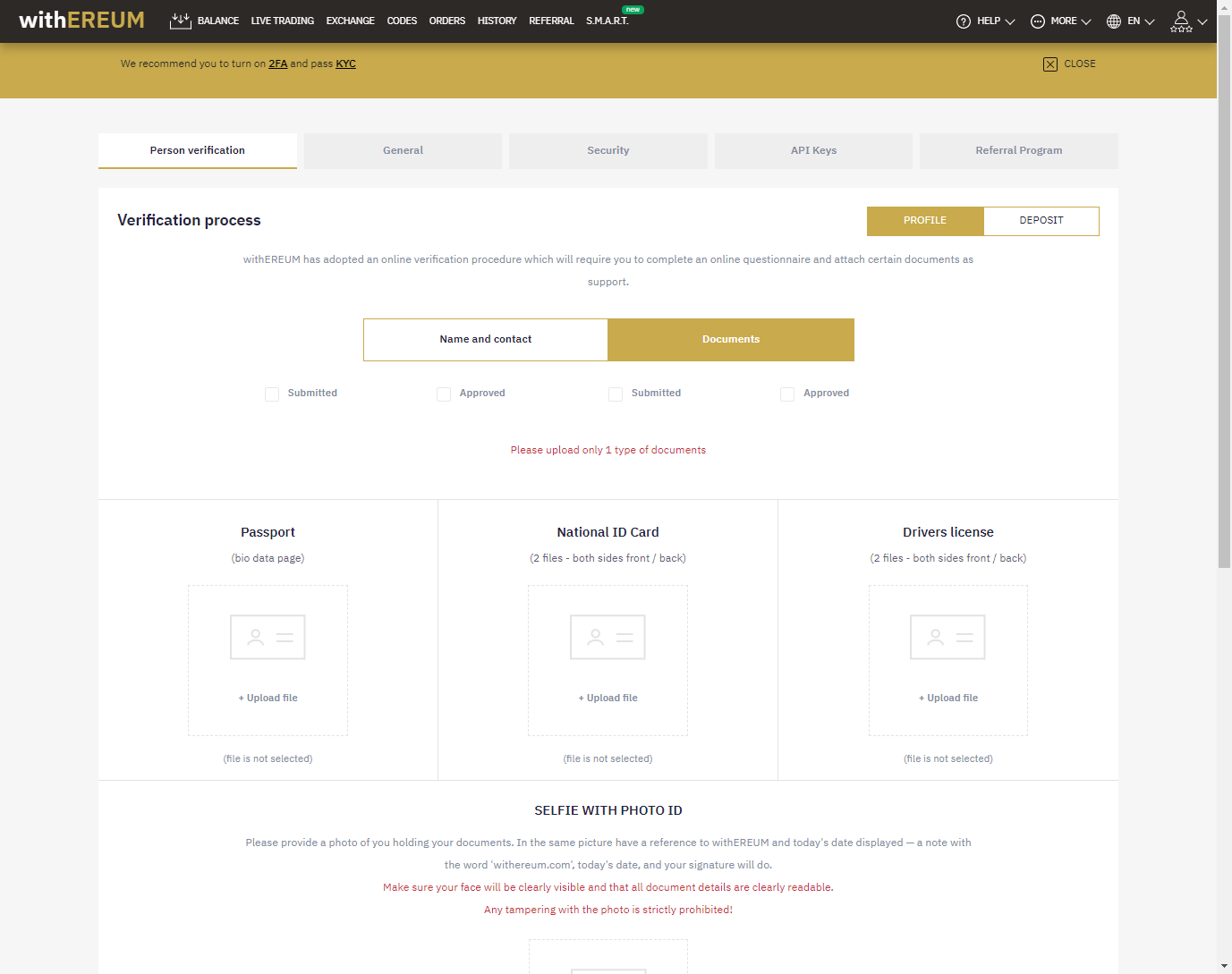

6. Чтобы закончить регистрацию и получить статус «Пользователь», жертве предлагают либо внести небольшой депозит в криптовалюте (сразу или позже), либо пройти проверку личности (она же Know Your Customer, или KYC). Процедура устроена точно также, как на сайтах легитимных криптобирж: нужно указать контактные данные и загрузить селфи с паспортом и листочком с адресом биржи, датой регистрации и подписью.

7. После завершения «регистрации» появляется возможность активировать ключ из сообщения в Discord и получить приз. Система принимает код, и на счете жертвы отображаются обещанные биткоины или эфиры.

8. Если жертва попытается вывести «призовые» с биржи на свой кошелек, они получат сообщение, что это нельзя сделать без пользовательского статуса, для присвоения которого нужно пополнить баланс на 0,02 BTC или эквивалент этой суммы в долларах США.

9. Если жертва выполнит это требования, она расстанется со своими деньгами и не получит никакого приза.

10. Помимо денег у преступника останутся личные данные наивного трейдера вместе с идентифицирующим селфи с документов

Популярность телеграм привела к тому, что стали массово встречаться кампании, в которых мошенники представляются рекламными менеджерами знаменитостей или крупных каналов и предлагают различные услуги по очень выгодным ценам.

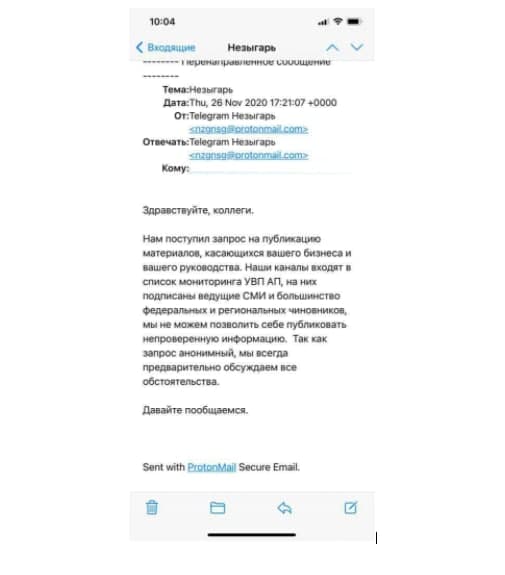

В одной из таких кампаний мошенники пытались воспользоваться популярным каналом «Незыгарь», предложив известному предпринимателю «заблокировать» негативные упоминания о нём и его компании. Для этого они зарегистрировали электронную почту, отличающуюся от официального контакта «Незыгаря» лишь одной буквой:

nzgnzg@protonmail.com — оригинал

nzgnsg@protonmail.com — фальшивкаАвторы другой подобной кампании создали в телеграм фальшивый аккаунт продюсера Моргенштерна и Елены Темниковой и предлагали разместить рекламу в Instagram звезды всего по 10 тыс. рублей за два поста.

Схема атаки

- В стандартном функционале Google Фото есть возможность делиться выбранным альбомом с фотографиями с другими пользователями. Когда приходит приглашение к просмотру такого альбома, в большинстве случаев оповещение об этом поступает в виде push-уведомления на телефоне, которое невозможно не заметить.

- Преступники размещают в разделе «Общие» новый альбом с одной фотографией, на которой указывается, что пользователю одобрена выплата на «Госуслугах» в размере 278 500 рублей. Объем «выплаты» может отличаться в большую или меньшую сторону, но это всегда некруглая сумма, что вызывает дополнительное доверие у людей.

- На фотографии есть комментарий, в котором прописана инструкция для получения выплаты. Для получения полного описания нужно перейти по ссылке со множеством переадресаций с одного сайта на другой.

- Далее жертве предлагается оплатить комиссию за перевод в размере 398 рублей через фальшивый платежный сервис, причем сделать это нужно максимально быстро, поскольку через 48 часов сумма якобы будет возвращена отправителю. Срочность — дополнительный инструмент давления на человека.

- Если человек вводит свои данные в шаблон для оплаты перевода, мошенники похищают данные его карты, а потом и средства со счета.

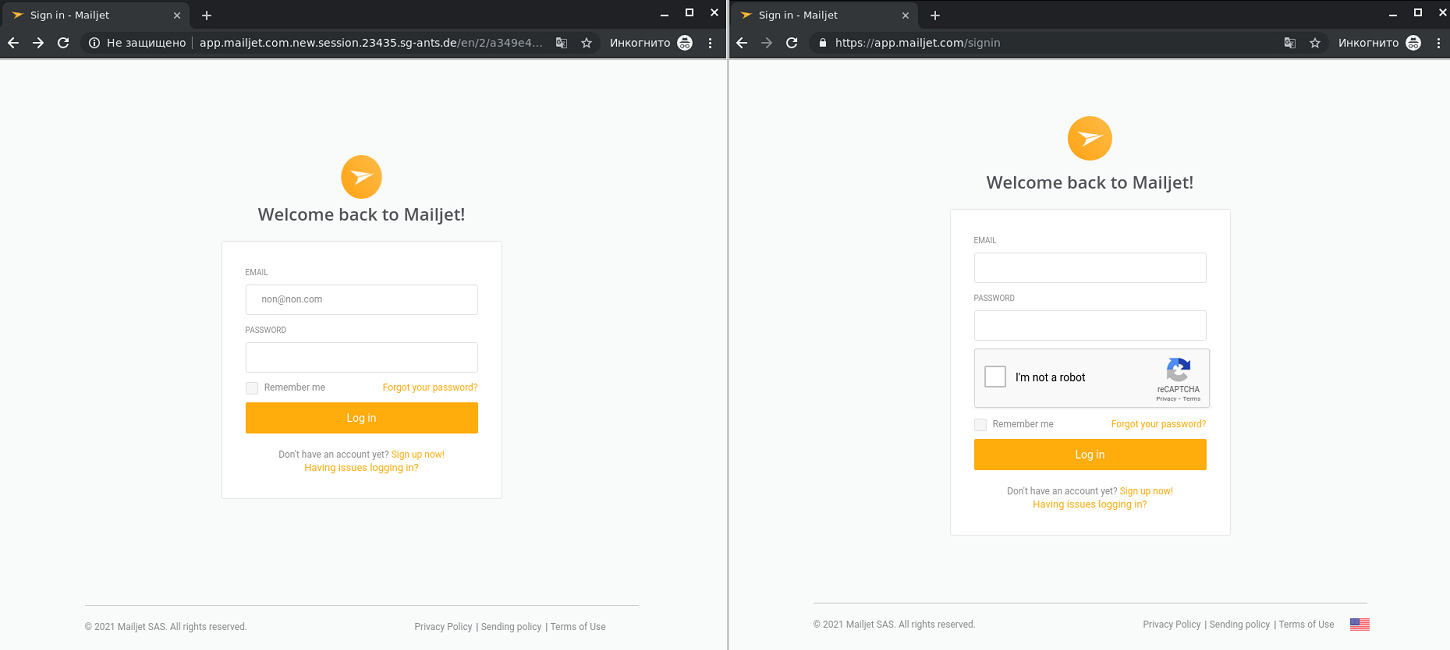

Авторы ещё одной целевой мошеннической кампании рассылают фишинговые письма, чтобы захватить перехватить управление популярными почтовыми рассылками.

Схема атаки

- Сотрудник компании получает сообщение с подтверждением оплаты подписки на услуги по рассылке писем. В нем содержится ссылка на чек, который якобы можно посмотреть и распечатать. Предполагается, что если получатель такого письма действительно является клиентом сервиса, он, скорее всего, захочет понять, что это за внезапная оплата.

- В гиперссылке спрятан адрес сервера злоумышленников. Кликнув на нее, человек попадает на сайт, достаточно убедительно имитирующий легитимную страницу входа провайдера e-mail рассылок.

3. Мошенники используют незашифрованное соединение, не поставили на форму капчу, однако невнимательный или просто уставший сотрудник вполне может не обратить на это внимание, в результате чего учётные данные попадут к злоумышленнику, который перехватит управление рассылкой.

Мобильная безопасность

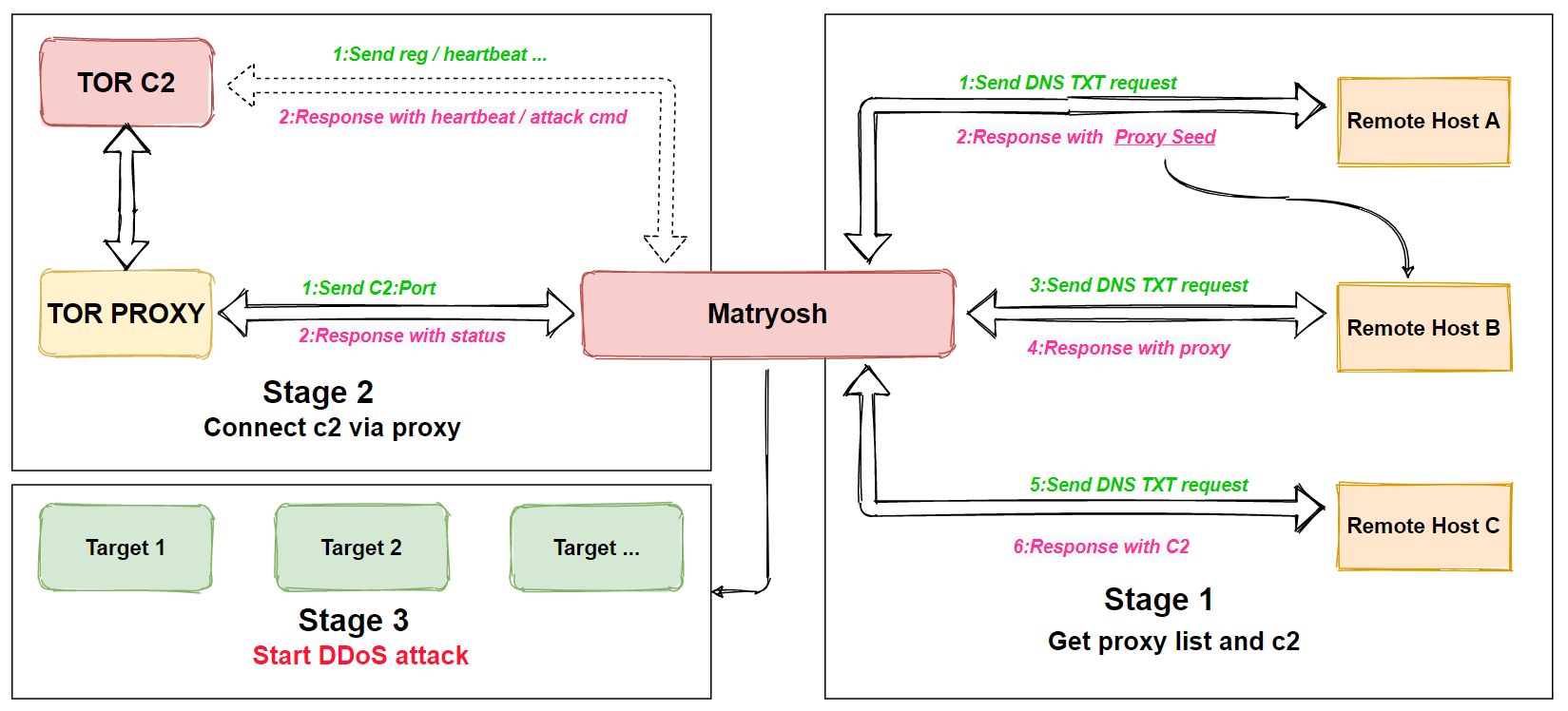

Заражение целевого устройства происходит в несколько стадий:

- Через ADB-интерфейс, принимающий подключения на TCP-порту 5555, на устройство проникает загрузчик.

- Загрузчик запускает скрипты со взломанного сервера.

- Скрипты скачивают основной модуль Matryosh в соответствии с архитектурой процессора устройства.

- Получив управление, бот выполняет команды управляющего сервера на запуск или остановку DDoS-атак.

Инциденты

Виновником инцидента стала программная уязвимость сервиса Accellion File Transfer Appliance (FTA), позволяющего организациям безопасно обмениваться конфиденциальными документами с пользователями за пределами своей организации. Компания Accellion подтвердила, что неавторизованное лицо получило доступ к файлам аудитора, воспользовавшись уязвимостью в сервисе передачи файлов.

Скомпрометированная информация содержала персональные данные жителей штата Вашингтон, подавших заявления о выплате страхового возмещения по безработице в 2020 году, а также другие данные от местных органов власти и государственных учреждений:

- Полное имя;

- Номер социального страхования;

- Номер водительского удостоверения;

- Государственный идентификационный номер;

- Номер банковского счета;

- Место работы.

Вредоносное ПО

2021-01-29: 🆕🔥#Vovalex #Ransomware ... in #Dlang or 'D'|x64 ~32mb Size

Probably First Documented Ransomware Written in 'D'

Dlang Section Headers with "dmd" Compiler

1⃣._deh

2⃣.dp

3⃣.minfo

4⃣.tp

XMR Monero Extortion |🤔D Likely Used to Bypass AV Detection

h/t @malwrhunterteam pic.twitter.com/XBjpsrbMLS— Vitali Kremez (@VK_Intel) January 29, 2021

Для маскировки от обнаружения антивирусным ПО авторы вредоноса написали его на редко используемом языке программирования D. В остальном функциональность Vovalex вполне типична:

- после запуска он открывает легитимную копию установщика CCleaner и помещает свою копию со случайным именем в директорию %Temp%;

- далее вредоносная программа начинает шифровать файлы на компьютере жертвы, добавляя к ним расширение .vovalex;

- после завершения шифрования на рабочий стол копируется записка с требованиями — README.VOVALEX.txt.

Сумма выкупа за расшифровку файлов — 0,5 XMR (криптовалюта Monero), что составляет около 70 долларов США по текущему курсу.