Антифишинг-дайджест № 208 с 5 по 11 февраля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Новая фишинговая кампания использует азбуку Морзе для сокрытия вредоносных URL-адресов во вложениях.

Схема кампании:

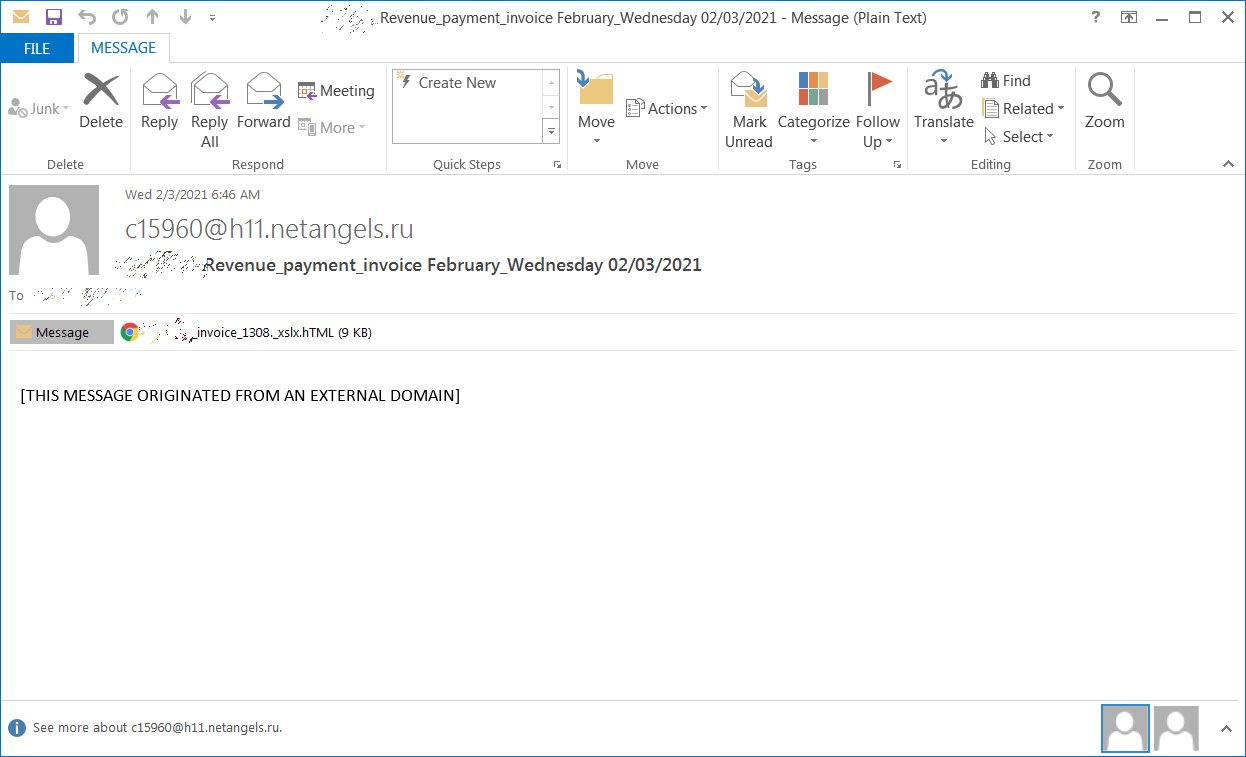

- Фишинговая атака начинается с электронного письма, замаскированного под счёт-фактуру (invoice) и содержащего вложение, названное по шаблону «[название_компании]_invoice_[номер]._xlsx.hTML».

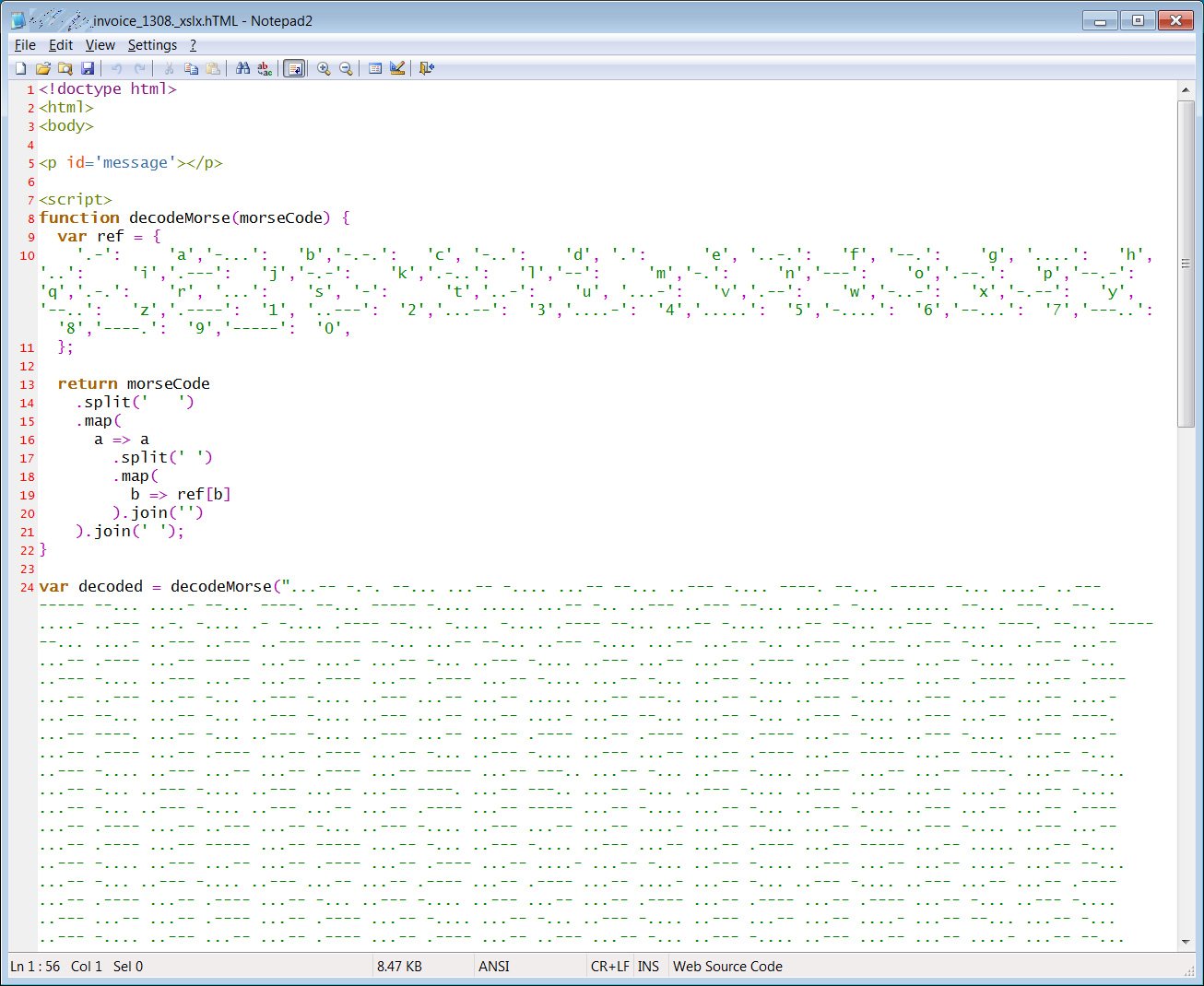

2. При просмотре вложения в текстовом редакторе можно увидеть, что в его составе есть JavaScript сценарий, который сопоставляет буквы и цифры с азбукой Морзе. Например, буква «a» отображается как «.-», а буква «b» — это «-...».

3. Скрипт вызывает функцию decodeMorse() для декодирования морзянки в шестнадцатеричную систему, а полученная таким образом шестнадцатеричная строка затем преобразуется в теги JavaScript, которые вставляются в HTML-страницу.

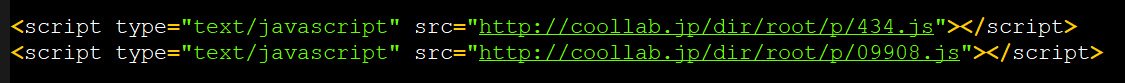

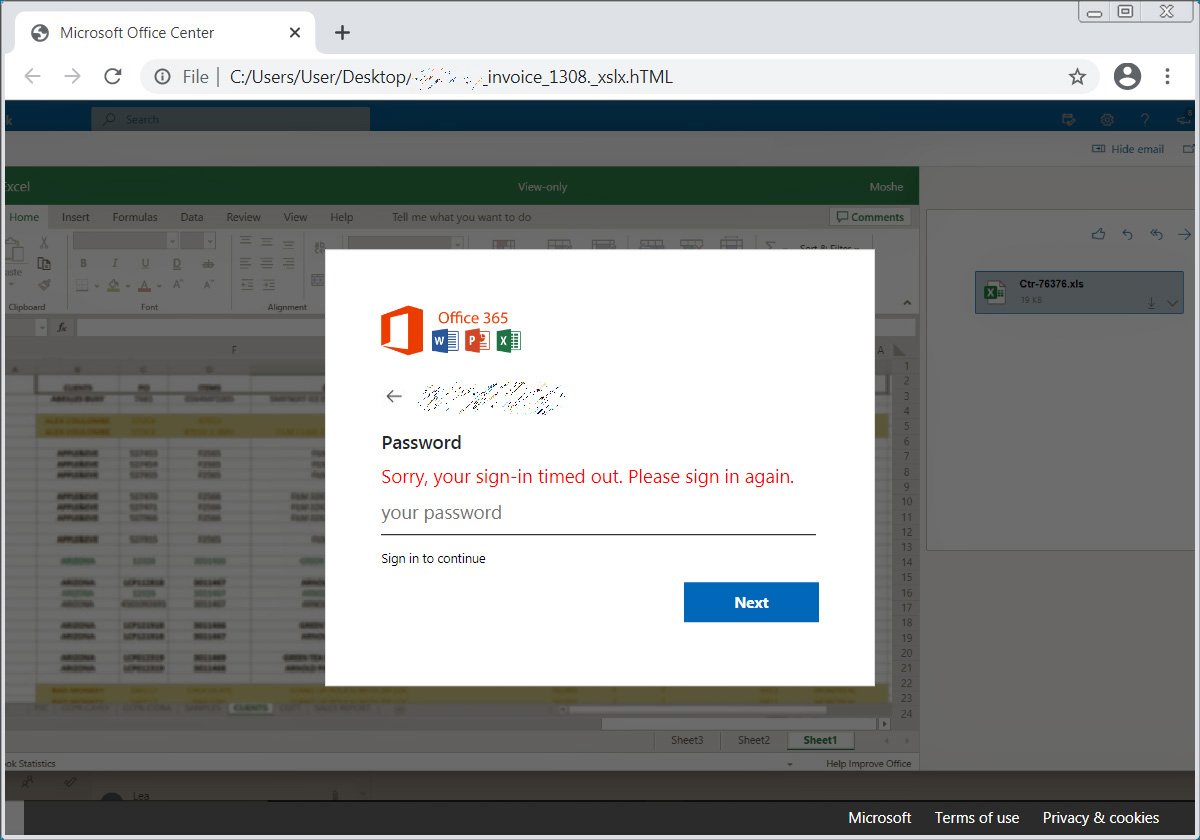

4. Эти скрипты в сочетании с HTML-вложением содержат ресурсы, необходимые для отображения поддельного файла Excel, в котором пользователю сообщат, что время его сессии якобы истекло, и нужно ввести пароль еще раз.

5. Если пользователь введет свои данные в предоставленную форму, они будут переданы на удаленный сайт, принадлежащий злоумышленникам. Для повышения убедительности мошенники используют сервис logo.clearbit.com, который внедряет логотипы компаний в форму для входа. Если логотип недоступен, используется общий логотип Office 365.

Мошенники эксплуатируют новую схема обмана граждан, выплачивающих ипотеку.

Схема атаки:

- Мошенники звонят потенциальной жертве и напоминают, что скоро ей необходимо оплатить очередной взнос по ипотеке.

- При этом у них имеется полная информация о банке, выдавшем ипотеку, дате и размере платежа.

- Во время разговора «сотрудник банка» интересуется, каким образом жертва вносит деньги в счёт погашения ипотеки, через банкомат, через мобильное приложение или в офисе банка.

- Если «клиент» сообщает, что посещает банк, разговор заканчивается.

- Если клиент гасит ипотеку через мобильное приложение, ему сообщают, что реквизиты для погашения изменились, но приложение доработать не успели, поэтому жертве будет выслана ссылка, по которой нужно перейти и провести платёж.

- Если жертва перечисляет деньги на сайте по этой ссылке, они попадают к злоумышленникам.

- Чтобы убедить жертву действовать быстрее, мошенники грозят ей штрафом за просрочку платежа при переводе по «старым» реквизитам.

Система здравоохранения США децентрализована, поэтому власти используют в качестве средства для отслеживания вакцинированных специальные бумажные карты с логотипом Центра по контролю и профилактике заболеваний США (CDC).

Но поскольку 13% американцев заявили, что они откажутся от вакцины, появился черный рынок карт для тех, кто категорически не согласен с политикой поголовной иммунизации.

«Аутентичные» карты продаются всего по 20 долларов США на доменах с именами, подобными covid-19vaccinationcards[...] com.

Атаки и уязвимости

Атака получила название dependency confusion (путаница зависимостей) или substitution attack (атака на замещение). Её суть заключается в том, что вредоносная программа из open-source репозиториев PyPI, npm и RubyGems автоматически распределяется по всей цепочке поставок, проникая во внутренние приложения компаний без участия пользователей.

Оказалось, что если пакет зависимостей, используемый приложением, существует как в общедоступном репозитории, так и в приватном репозитории, публичный пакет получит приоритет и будет использован без каких-либо действий со стороны разработчика. Также оказалось, что в случае с пакетами PyPI пакет с более высокой версией имеет приоритет независимо от того, где он расположен.

Создавая и публикуя в публичных репозиториях пакеты с теми же именами, как у пакетов, используемых внутри Microsoft, Apple, PayPal, Shopify, Netflix, Tesla и других компаний, удалось внедрить в их кодовую базу скрипты, которые автоматически извлекали идентифицирующую информацию с «зараженной» машины, а затем передавали их создателю.

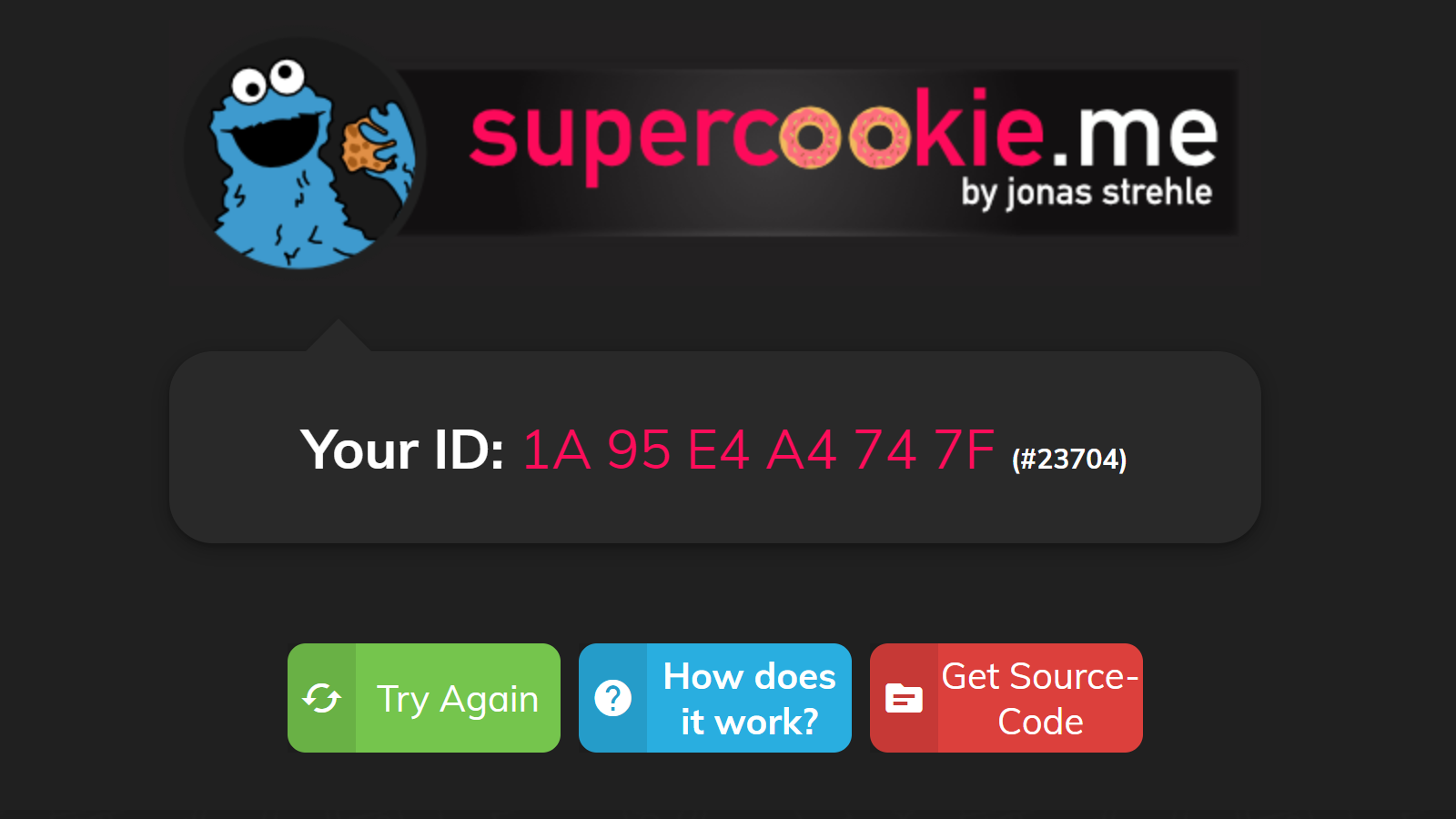

Метод «суперкуки» использует файлы формата favicon, чтобы назначить специальный идентификатор посетителям определённого веб-сайта. Он работает даже в режиме «Инкогнито», который есть во всех современных браузерах. Избавиться от «суперкуки» нельзя даже полной очисткой кеша, перезапуском браузера и перезагрузкой системы. VPN или блокировщики рекламы тоже бессильны перед этим подходом.

Демонстрация работы метода «суперкуки».

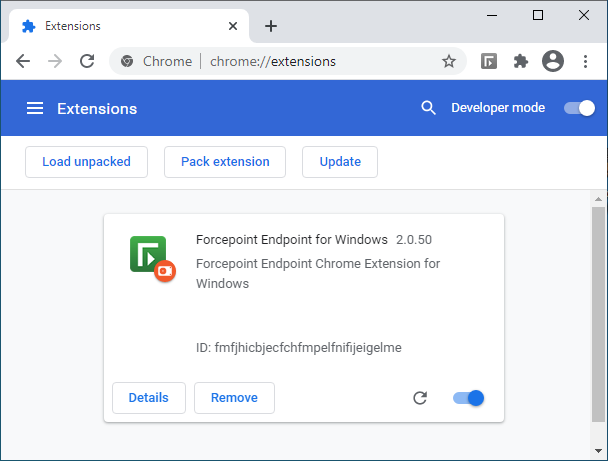

Для установки расширений не используется магазин приложений Chrome Web Store. Одно из таких расширений для Google Chrome получило имя «Forcepoint Endpoint Chrome Extension for Windows». Чтобы имитировать безопасность своего изделия, киберпреступники используют логотип компании Forcepoint, специализирующейся на кибербезопасности.

При атаке вредоносный код копируется в локальную папку пользователя, а затем вызывается непосредственно из браузера. Для этого в браузере Chrome имеется встроенная функция, которую можно включить в настройках расширений.

Мобильная безопасность

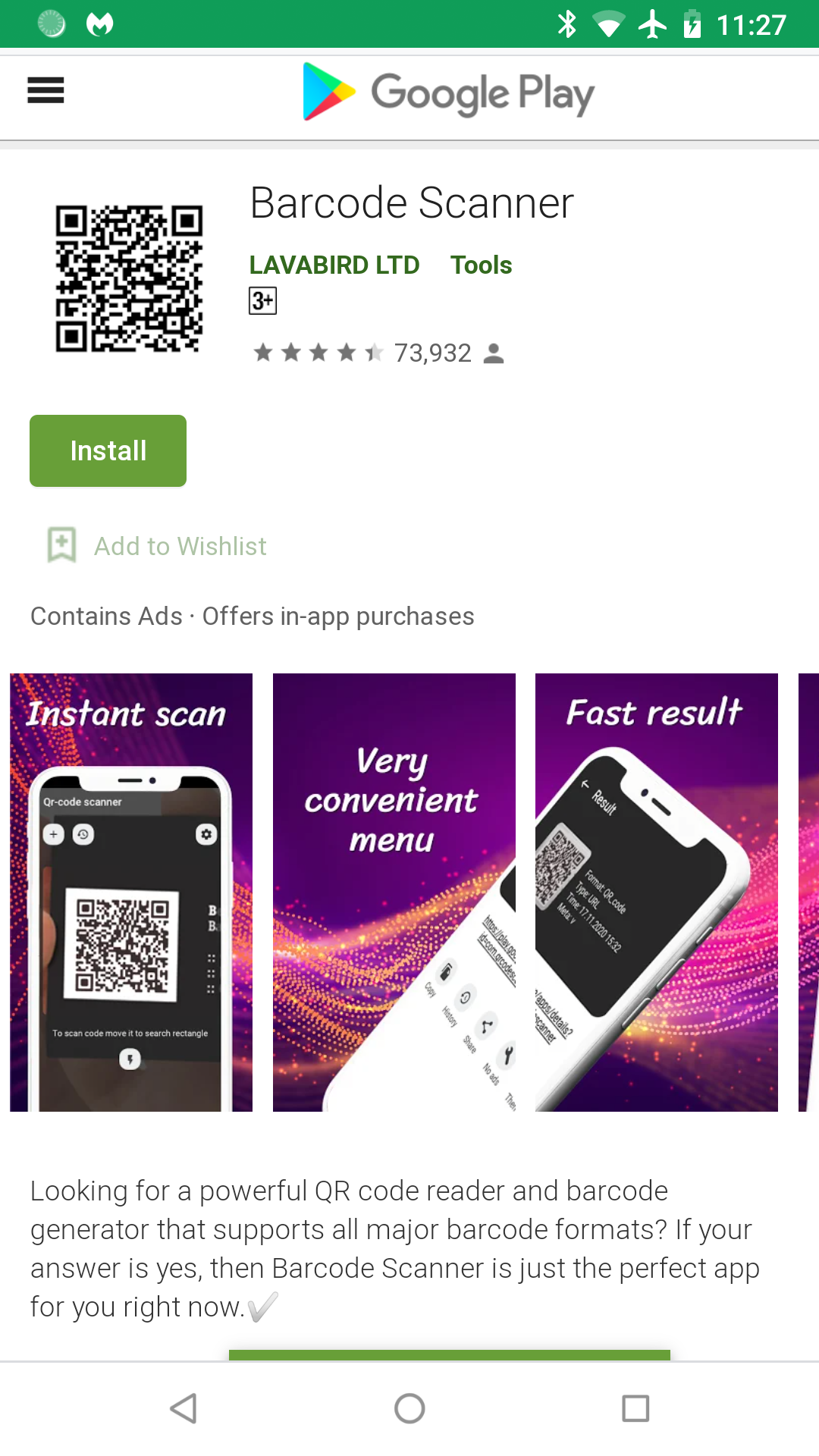

После обновления 4 декабря 2020 года Barcode Scanner стал незаметно запускать браузер по умолчанию и показывать рекламу других потенциально вредоносных приложений.

И хотя бесплатные приложения могут показывать рекламу, чтобы обеспечить источник доходов для разработчиков, ситуация с BarCode Scanner отличается. Вредоносный код, внедрённый в приложение, был подписан тем же сертификатом, что и «чистые» версии приложения ранее, а также тщательно скрыт, чтобы избежать обнаружения. Реклама же была чрезвычайно агрессивной и практически не давала пользователю возможности нормально пользоваться устройством.

Инциденты

Инцидент произошёл из-за небезопасной конфигурации тестовой системы, база данных которой была доступна из интернета. Система использовалась для оценки и сравнительного анализа хранения и управления данными логов, которые генерируют продукты и сервисы Emsisoft.

Сообщается, что конфиденциальной информации в базе было немного: всего 14 адресов электронной почты, принадлежащие семи различным организациям. Однако БД хранила множество продакшен-логов, а расследование показало, что по меньшей мере один человек «получил доступ к некоторым или всем данным, содержащимся в этой базе данных».

Злоумышленник использовал TeamViewer на компьютере одного из сотрудников, с которого сумел перейти на другие системы. Ему удалось запустить программу управления очисткой воды и повысить до опасных значений уровень гидроксида натрия (NaOH) — каустической соды, которая используется в средствах для прочистки труб.

К счастью, атаку вовремя заметили, и оператор вернул значения в норму сразу после отключения хакера от системы.