Антифишинг-дайджест № 216 со 2 по 8 апреля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

- Преступники знакомятся с военными в социальных сетях, выдавая себя за женщин.

- Для создания профилей используются фотографии моделей из инстаграм.

- Жертв вовлекают в разговоры, которые ведутся с использованием ПО Morph Vox Pro для изменения голоса на женский (все члены группировки — мужчины).

- Когда жертва «разогрета», ей направляется письмо с вредоносным ПО которое она без сомнений устанавливает, предоставляя хакерам доступ к своему компьютеру.

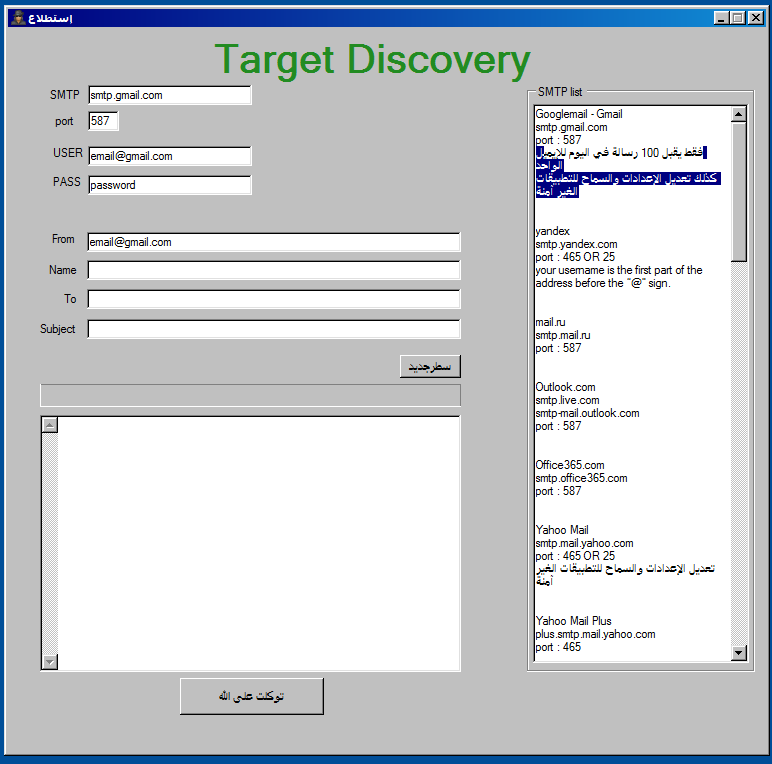

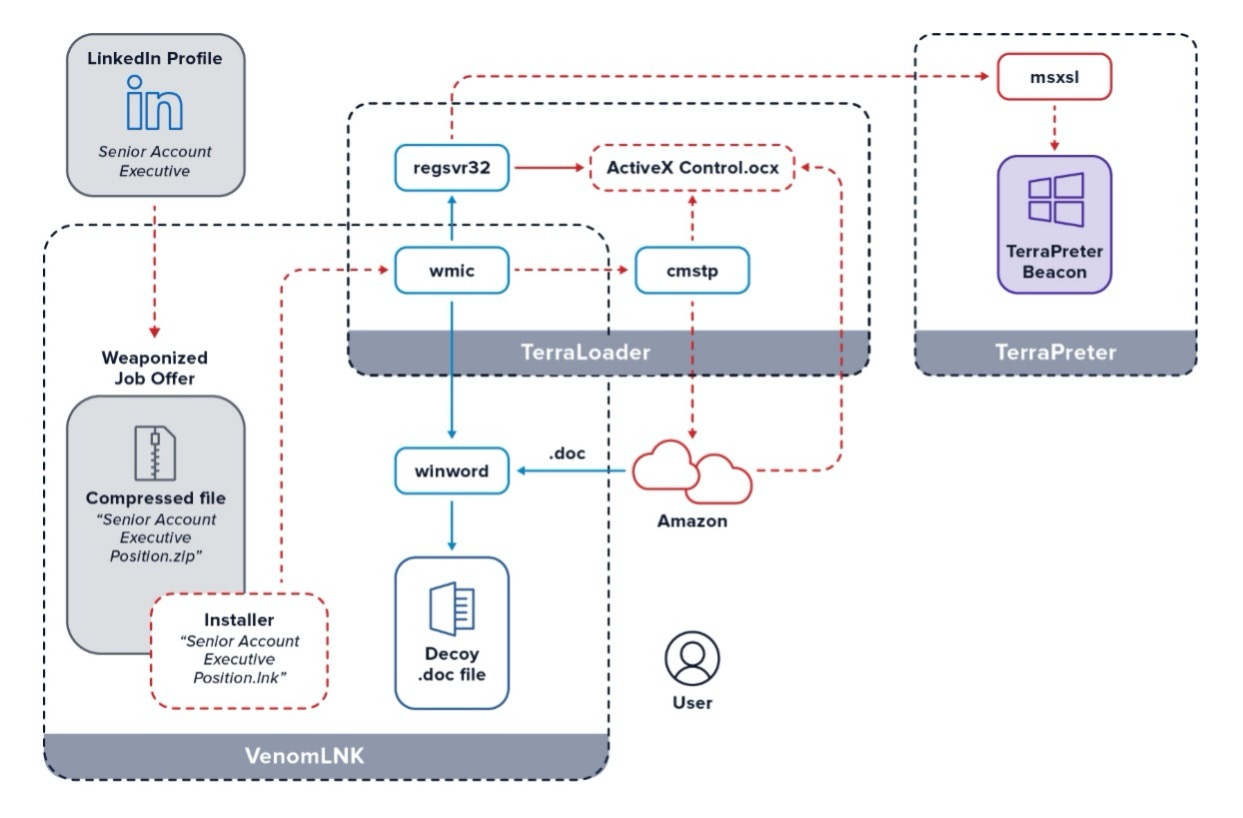

Ещё одна мошенническая кампания ориентирована на безработных пользователей LinkedIn. Преступники заманивают людей несуществующими должностями с высокими окладами, а затем заражают их компьютеры вредоносным ПО.

Схема кампании:

- Злоумышленники создают фиктивные предложения работы, используя названия должностей из профилей атакуемых

- В предложениях работы содержатся вредоносные файлы или ссылки.

- Если жертва открывает такой файл, на её компьютере запустится бесфайловый бэкдор more_eggs, который представляет собой выполняющийся в памяти сценарий для компрометации атакуемого компьютера.

- В одном из вариантов «предложений работы» используется вредоносный ZIP-архив, названный именем жертвы, указанным ею в LinkedIn, а также LNK-файл для выполнения.

- Предположительно, кампания является частью сервиса «доступ по заказу», в рамках которого хакеры взламывают целевые корпоративные системы, а затем продают доступ третьим лицам или устанавливают вредоносные программы по выбору «клиента».

Схема кампании:

- Жертва по почте, в смс или в мессенджере получает ссылку на фишинговый сайт с комментарием о том, что там можно оформить вклад под выгодный процент. В кредитной организации якобы проводится акция, которой нет на ее официальном сайте,

- Сайт замаскирован под легитимный ресурс кредитной организации и выглядит вполне убедительно.

- Чтобы оформить выгодный кредит, жертва должна ввести логин и пароль для доступа к онлайн-банку (в некоторых вариантах — полные реквизиты банковской карты).

- Введённые сведения попадают к злоумышленникам, которые используют их на своё усмотрение.

Расчет сделан на то, в стремлении получить выгоду жертва не станет проверять информацию и перейдёт по предлагаемой мошенниками ссылке на поддельную страницу и введёт конфиденциальные данные.

Мобильная безопасность

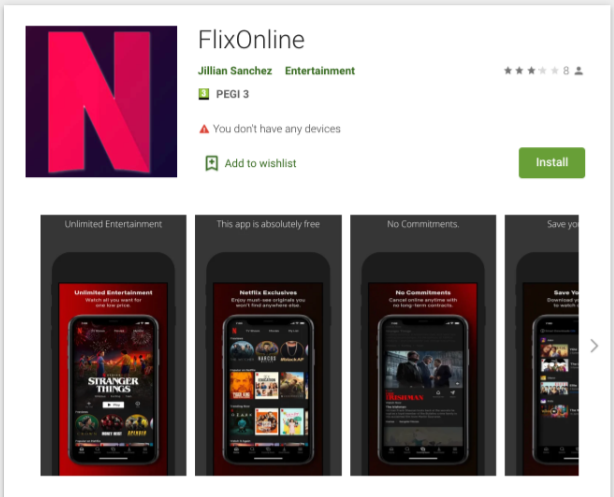

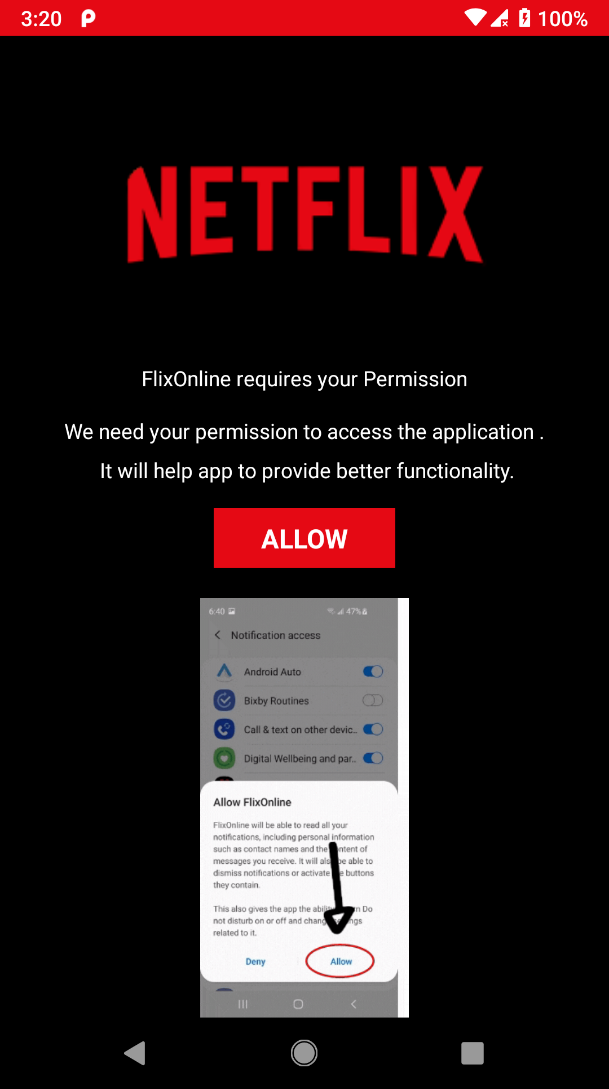

В официальном Google Play Store обнаружено фальшивое приложение FlixOnline. Внедренный в приложение вредонос умеет распространяться, используя встроенные ответы WhatsApp для рассылки сообщений с полезной нагрузкой, полученной с командного сервера.

При установке FlixOnline запрашивает разрешения

- на вывод своего окна поверх окон других приложений (Overlay) — чтобы воровать учетные данные с помощью поддельных страниц регистрации;

- на включение в белый список оптимизации батареи (Battery Optimization Ignore) — для непрерывной работы даже во время глубокого сна системы:

- на доступ к уведомлениям (Notification) — для перехвата входящих сообщений и выполнения ответных действий в соответствии с заданными настройками.

Если источник входящего сообщения WhatsApp, вредонос отменяет уведомление, скрывая его от жертвы, но считывает его заголовок и содержимое, а затем с помощью автоответчика отсылает сообщение с короткой ссылкой, полученной с C2-сервера.

Auf dem Smartphone meiner Mutter ist eine Malware-App, die sich irgendwie versteckt und nicht deinstallieren lässt (wir haben schon unzählige Apps deinstalliert): ständig öffnet sich der Chrome-Browser von selbst und öffnet solche Werbungs-Websites: 1/x pic.twitter.com/ABKtR4vnrx

— Das Menschy, 🚲🚅⛵ (@das_Menschy) April 3, 2021

На смартфонах жертв были установлены следующие приложения:

com.yhn4621.ujm0317;

com.yileiya.ayase (Tayase);

com.wagd.xiaoan (xiaoan);

com.wagd.smarter (smart);

com.dolphinstudio.hook;

com.dolphinstudio.taiko;

com.relax.rain;

BBQ Browser;

easenf.

У многих пользователей возникли трудности с удалением этих приложений, так как те снова появлялись на устройствах.

По заявлению Gigaset, инцидент затронул часть пользователей, получавших обновления прошивки с одного конкретного сервера.

Атаки и уязвимости

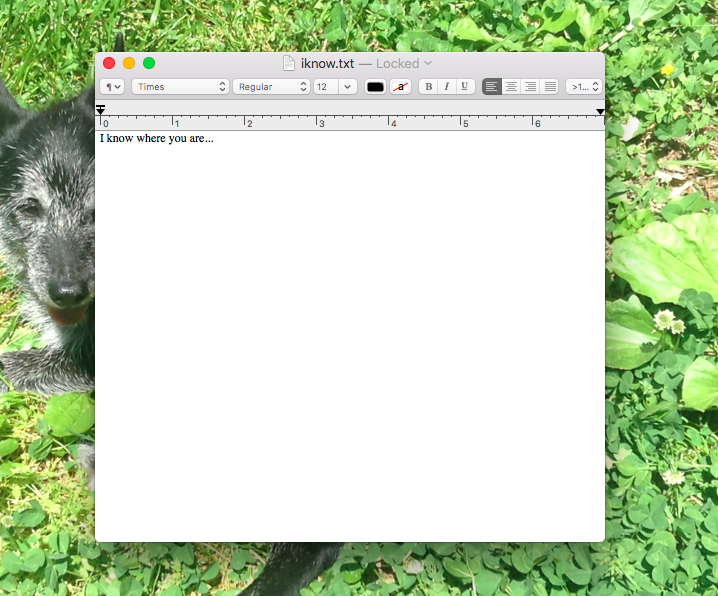

В отличие от Блокнота Windows редактор TextEdit имеет больше функций. Одной из них является обработка HTML-тегов, причём TextEdit обрабатывает их даже если файл имеет расширение TXT.

В результате, используя эту уязвимость, можно:

- организовать отказ в обслуживании (DoS), например, путём обращения из HTML-кода к файлу /dev/zero, представляющему

- узнать реальный IP-адрес пользователя, вызвав из TXT-файла AutoFS — штатную программу для монтирования файловой системы, в процессе работы которой ядро системы автоматически посылает TCP-запрос;

- похитить файлы с компьютера жертвы с помощью тега iframedoc>, который позволяет вставлять в текстовый файл содержимое других файлов.

Поскольку большая часть защитных решений, включая встроенную в macOS Gatekeeper, считает файл TXT вполне доверенным — его можно скачивать и открывать встроенным редактором TextEdit без дополнительных проверок, что создаёт богатые возможности для проведения атак.

Данная функция связана с упреждающим (или спекулятивным — speculative) механизмом исполнения команд, при котором процессор заранее выполняет несколько альтернативных операций для ускорения работы, а затем отбрасывает ненужные «предсказанные» данные.

PSF может использоваться злоумышленниками для проведения атак по сторонним каналам, например, с помощью использования кода, реализующего какой-либо вид контроля безопасности, который можно обойти, когда механизм предсказания работает некорректно.

Инциденты

На одном из хакерских форумов проданы около 900 тыс. подарочных карт на сумму 38 млн долларов США.

Продавец лота заявил, что в его распоряжении имеется 895 тыс. подарочных карт 3010 компаний, включая Airbnb, Amazon, American Airlines, Chipotle, Dunkin Donuts, Marriott, Nike, Subway, Target и Walmart. База была выставлена на аукцион, где начальная стоимость составила 10 000 долларов, а блиц-цена — 20 000 долларов. Торги завершились быстро, то есть базу кто-то купил.

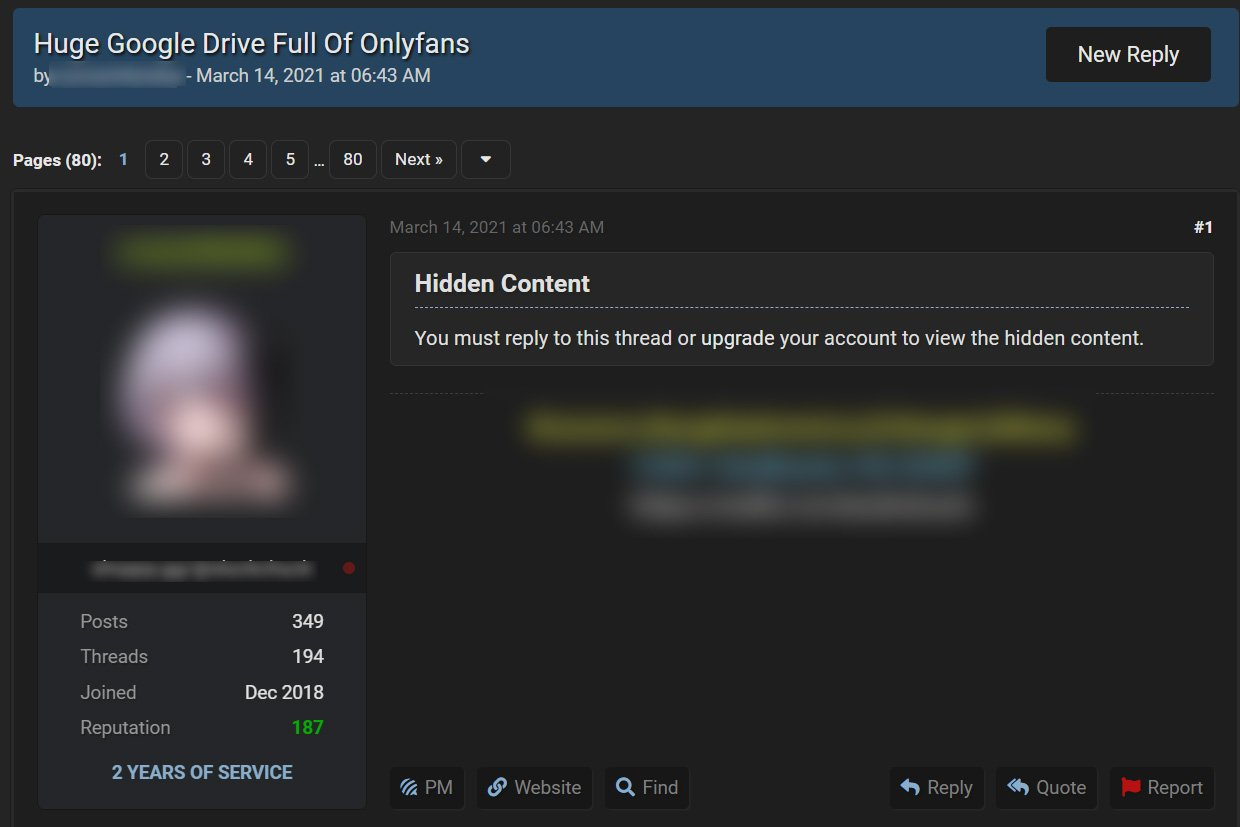

Архив на Google Диске содержал папки 279 авторов площадки OnlyFans, причем в одной из папок было более 10 ГБ видео и фотографий.

У создателей контента, чьи права нарушает эта утечка, есть большая проблема: владельцы контента на OnlyFans должны сообщать о нарушениях авторских прав на каждый отдельный файл, чтобы удалить его с Google Drive. Если утечка затронула много файлов, удаление через такую процедуру может затянуться надолго.

На киберпреступных форумах продаётся база данных людей, которые хотели взять кредит в банке «Дом.РФ». База содержит 104 800 записей.

Первые записи в базе датируются февралем 2020 года, последние — мартом 2021 года. В случае минимального заполнения заявки на кредит запись содержит:

- сумму потенциального кредита,

- номер телефона,

- адрес электронной почты.

Если заявка была заполнена полностью, запись содержит:

- ФИО,

- дату рождения,

- сумму и вид кредита,

- номер телефона,

- почтовый ящик,

- паспортные данные, ИНН, СНИЛС,

- домашний адрес, адрес места работы,

- должность, размер дохода,

- информацию о доверенном лице (ФИО, номер телефона, кем приходится заемщику).

Злоумышленник предлагает купить базу целиком за 100 тыс. рублей, а отдельные строки с данными:

- за 2021 год — по 15 рублей,

- за вторую половину 2020 года — по 10 рублей,

- за первую половину 2020 года — по 7 рублей.

Представитель банка «Дом.РФ» подтвердил факт утечки РБК и сообщил, что она произошла из-за уязвимости в дистанционной подаче первичных заявок на получение кредита наличными.

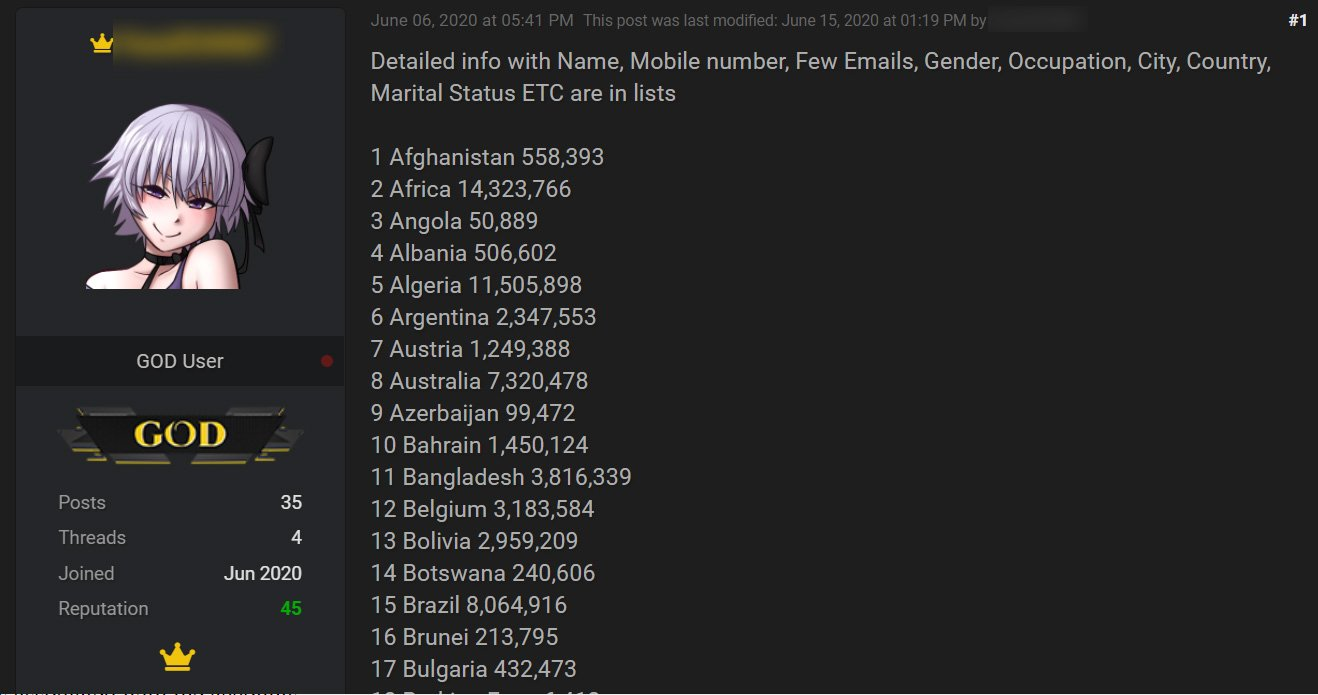

На хакерском форуме опубликованы данные 533 млн пользователей Facebook. Дамп включает в себя номера телефонов, имена, Facebook ID, email-адреса, информацию о местоположении, поле, дате рождения, работе и другие данные, которые могли содержать профили социальной сети.

Более 32 миллионов пострадавших пользователей располагаются в США, 11 млн — в Великобритании, 10 млн — в России, шесть миллионов — в Индии. В общей сложности затронуты граждане 106 стран.

Данные удалось получить с помощью уязвимости в социальной сети, которая позволяла автоматизированным скриптам собирать данные профилей пользователей, используя функцию «Добавить друга», которая позволяла получить доступ к телефонным номерам.. Она была устранена в августе 2019 года.