Антифишинг-дайджест № 218 с 16 по 22 апреля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

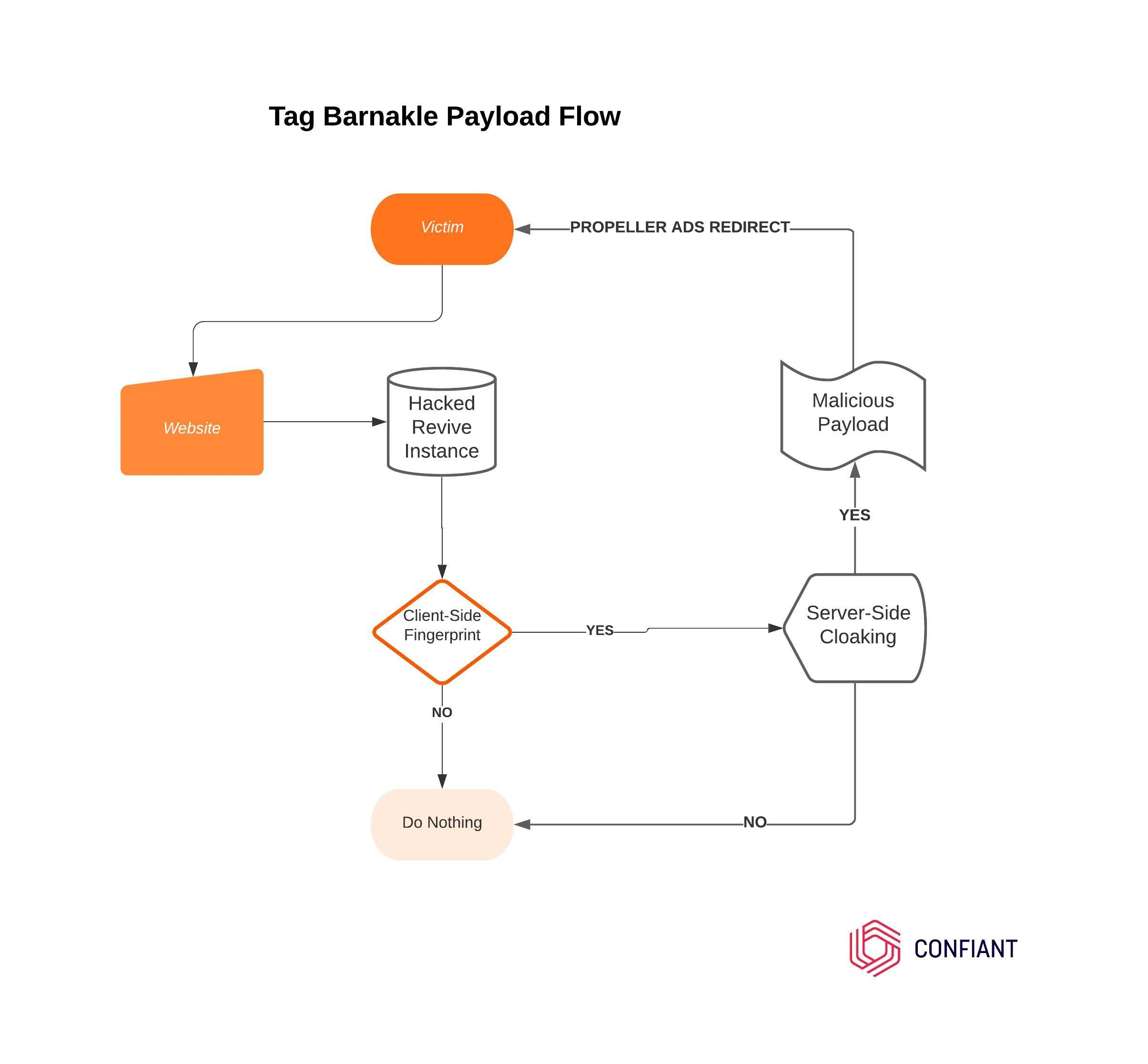

Схема кампании:

- Злоумышленники распространяли среди пользователей социальной сети ссылки на скачивание несуществующего «обновления» Facebook Messenger.

- Чтобы усыпить бдительность пользователей, мошенники использовали в аккаунтах, с которых распространялись сообщения, названия, созвучные популярному мессенджеру: Messanger, Meseenger,

- В самих рекламных публикациях говорилось о новых функциях мессенджера, причем как реальных, так и вымышленных. Предлагалось, например, скачать несуществующую Gold-версию мессенджера.

- При переходе по ссылке пользователи попадали на фишинговый сайт с фиктивной формой авторизации в соцсети. Если жертва вводила данные, она могла потерять доступ к своему аккаунту и «слить» свои персональные данные — номер телефона и электронную почту. В дальнейшем эти сведения могут быть использованы киберпреступниками для вымогательства, рассылки спама или продажи на хакерских форумах.

По словам экспертов, «злоумышленники не только умело играют на человеческих чувствах — любопытстве, страхе, жажде наживы, но и используют технологии продвижения, обхода модерации и маскировки своих мошеннических схем.»

Хакеры атакуют рекламные сети, использующие старые версии рекламного сервера Revive. Если атака удалась, они добавляют свой вредоносный код к существующей рекламе. Когда такие зараженные объявления загружаются на различные сайты, вредоносный код перехватывает и перенаправляет их посетителей на вредоносные ресурсы.

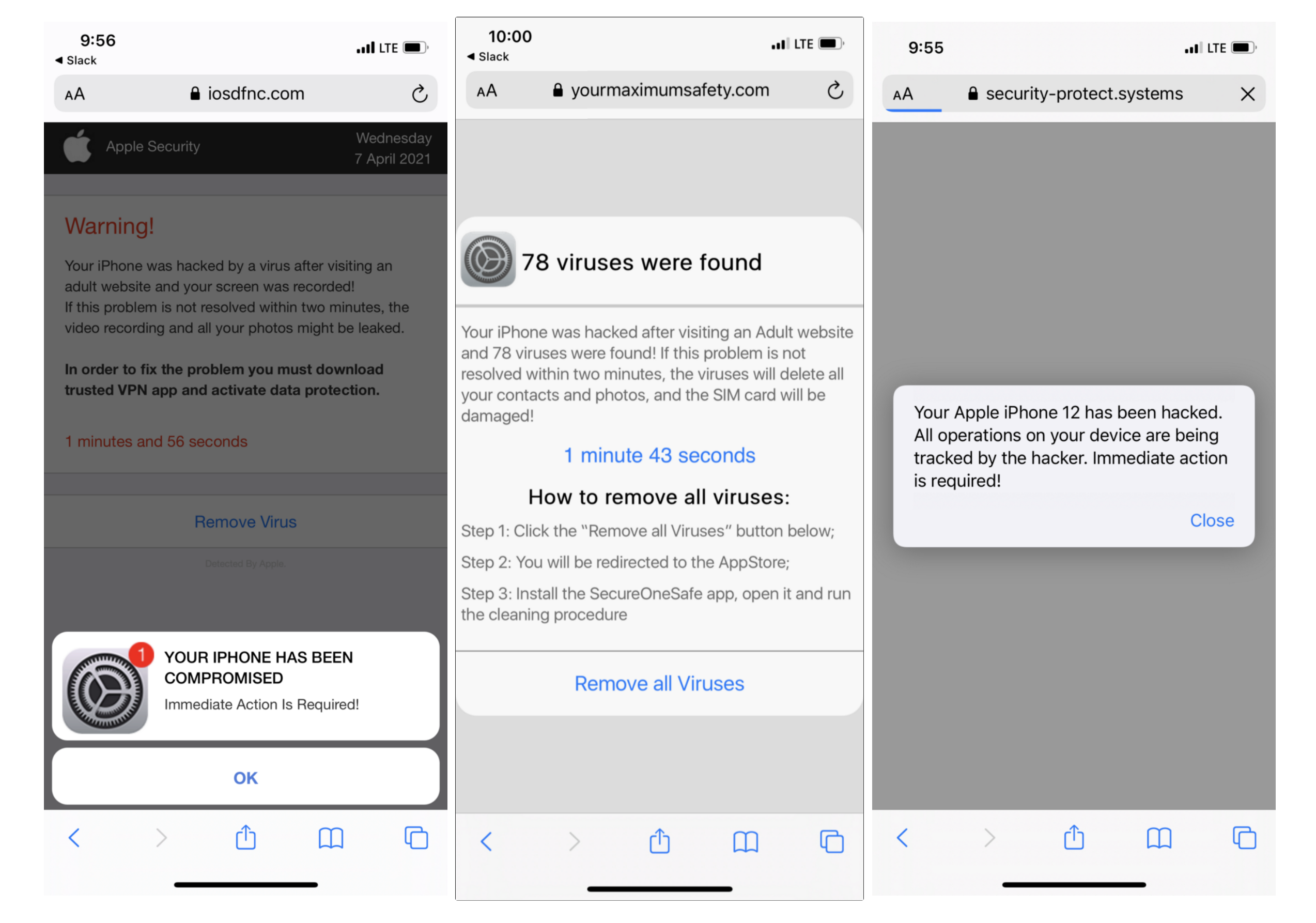

В прошлом году Tag Barnakle атаковала пользователей десктопных версий браузера, а в этом злоумышленники переключились на владельцев мобильных устройств.

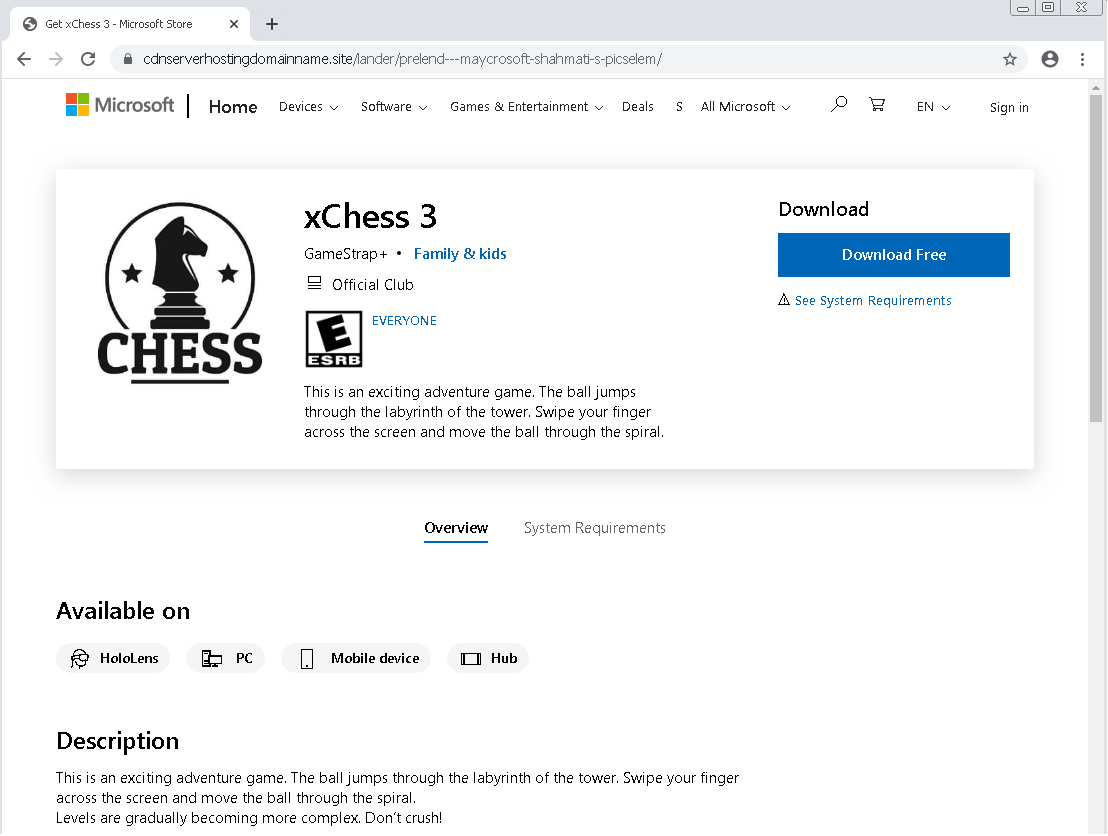

Обнаружена вредоносная рекламная кампания фишинговых сайтов, которые имитируют магазин Microsoft Store, музыкальный сервис Spotify и online-конвертер документов. Поддельные площадки распространяют вредоносное ПО для кражи данных кредитных карт и паролей, сохраненных в web-браузерах.

Схема кампании

- Рекламное объявление предлагает пользователям установить online-приложение Chess. После нажатия на рекламу пользователь перенаправляется на поддельную страницу магазина Microsoft Store с приложением xChess 3, которое автоматически загружается с сервера Amazon AWS.

- Загруженный zip-файл xChess_v.709.zip на самом деле является замаскированным вредоносным ПО для кражи информации Ficker (или FickerStealer).

- После распаковки архива и запуска исполняемого файла вместо установки нового приложения Chess запускается вредоносная программа Ficker и начинает красть данные, хранящиеся на его компьютере: сохраненные пароли в web-браузерах, клиентах обмена сообщениями на рабочем столе и FTP-клиентах.

- Собранная информация упаковывается в zip-архив и передается злоумышленнику.

Авторы ещё одной фишинговой кампании прячут вредоносный код внутри BMP-картинок. С их помощью они загружают на компьютер жертвы троян для удаленного доступа и похищают конфиденциальную информацию.

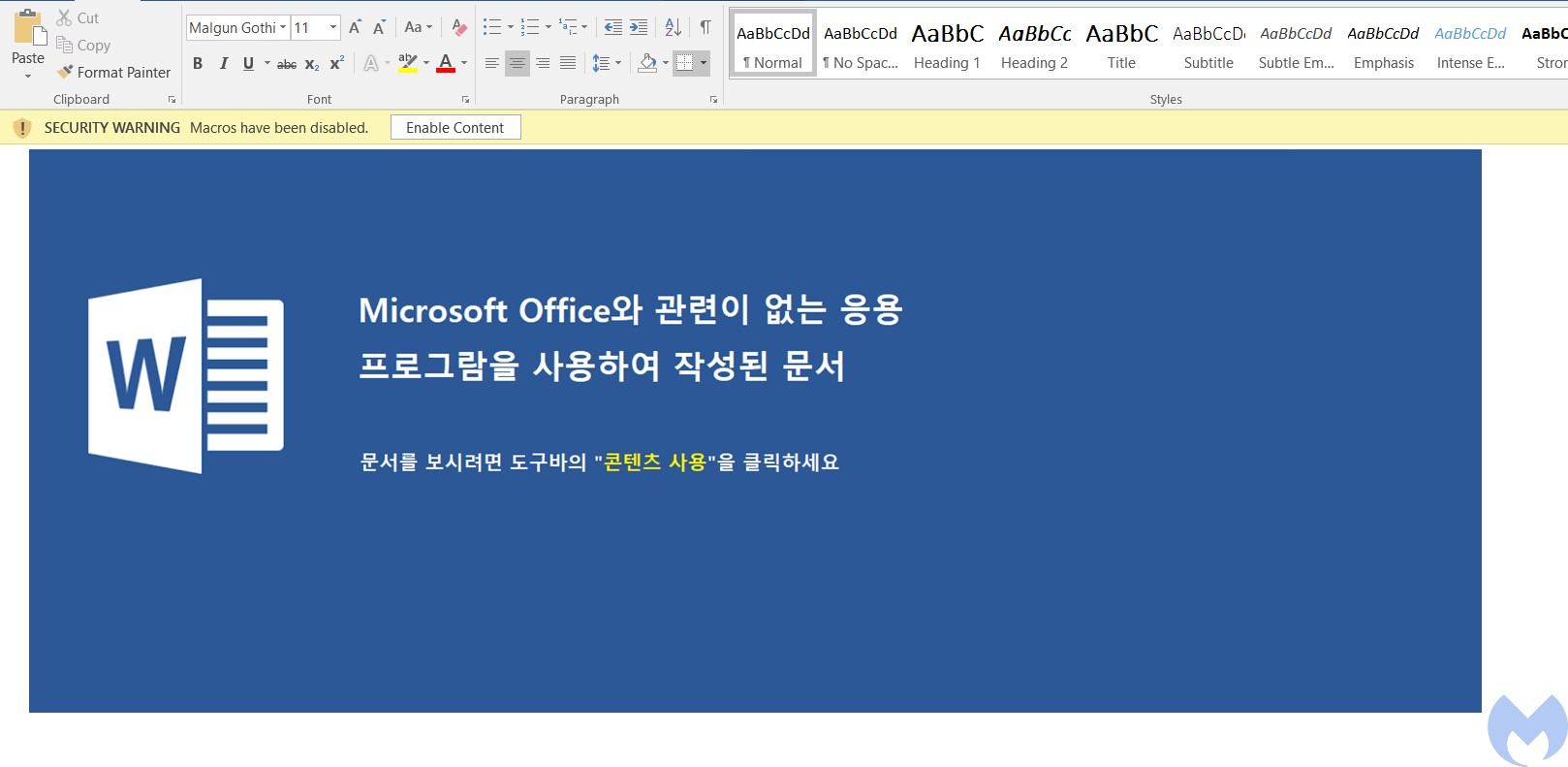

Схема кампании;

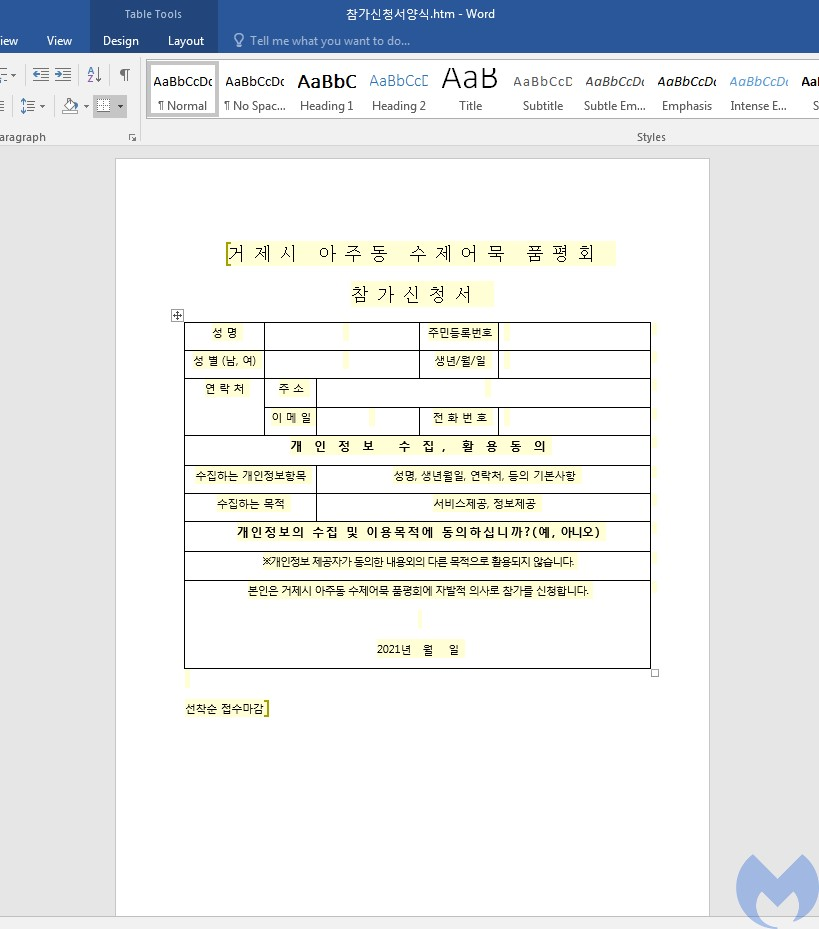

- Атака начинается с рассылки электронных писем, содержащих вредоносный документ.

- Фальшивый документ, написанный на корейском языке, представляет собой форму заявки на участие в ярмарке в одном из южнокорейских городов и предлагает пользователям включить макросы при первом открытии.

- После запуска макросов на систему жертвы загружается исполняемый файл AppStore.exe.

- Полезная нагрузка извлекает зашифрованный вредонос, декодирует и дешифрует его, после чего устанавливается связь с управляющим сервером для получения дополнительных команд и передачи данных

- Для обхода механизмов безопасности хакеры встроили вредоносный файл HTA, сжатый в виде zlib, в PNG-изображение, которое затем было преобразовано в формат BMP.

Схема кампании:

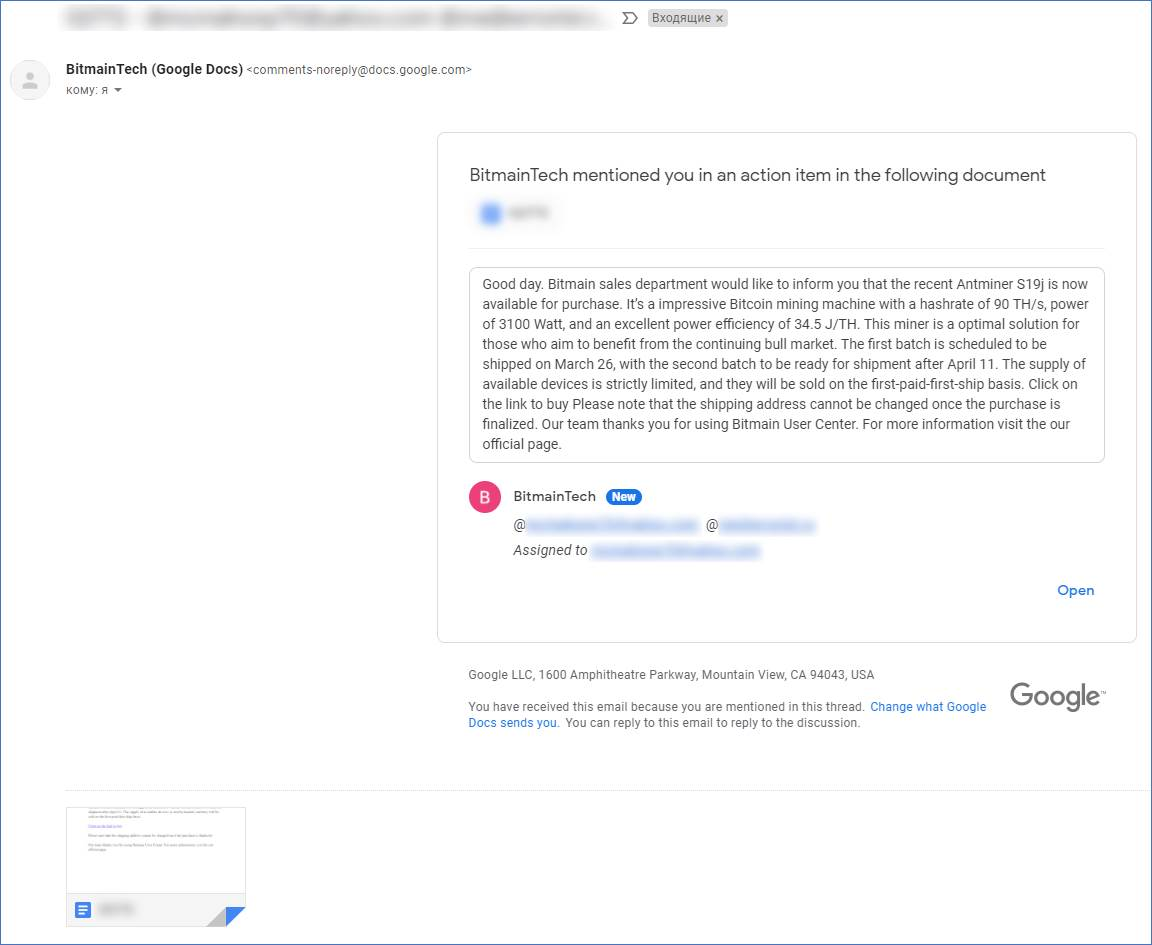

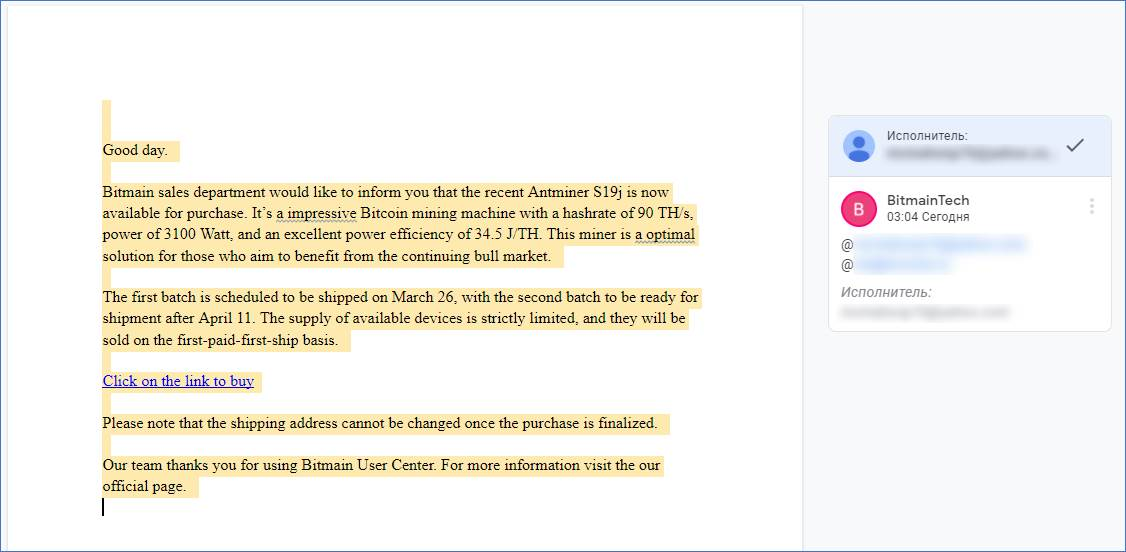

- Потенциальный криптодобытчик получает на почту письмо-уведомление о том, что его упомянул в Документе Google пользователь с никнеймом BitmainTech (китайский производитель ферм для майнинга криптовалюты).

2. В письме-уведомлении сообщается о старте продаж майнинг-фермы Antminer S19j. От имени отдела продаж Bitmain мошенники сообщают, что оборудование доступно для заказа, и торопят с оплатой, поскольку количество товара ограничено, а отгружать его будут по системе «кто раньше заказал, тот раньше получит».

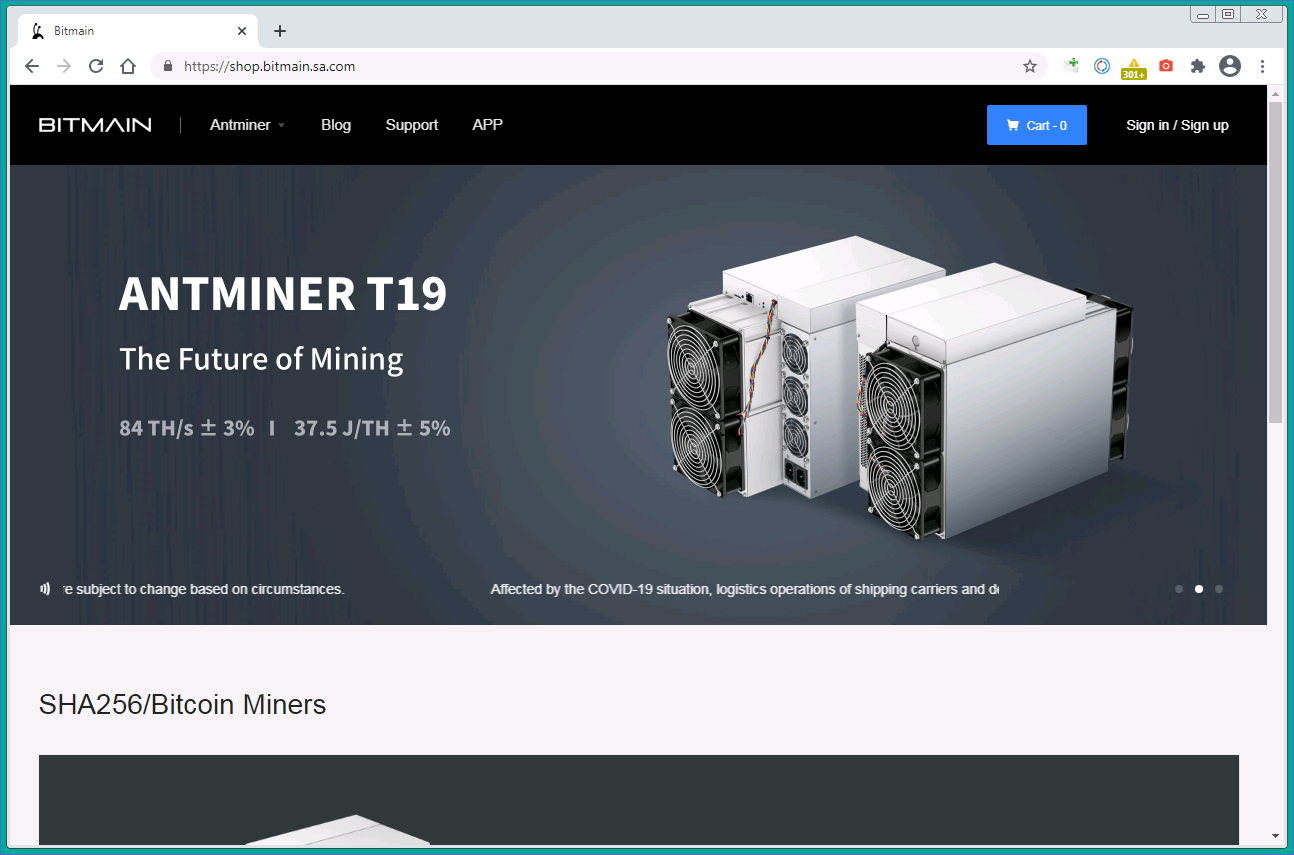

3. Если заинтересованный пользователь перейдет по ссылке в письме, то через цепочку редиректов попадет на сайт bitmain[.]sa[.]com, копирующий дизайн официального bitmain[.]com

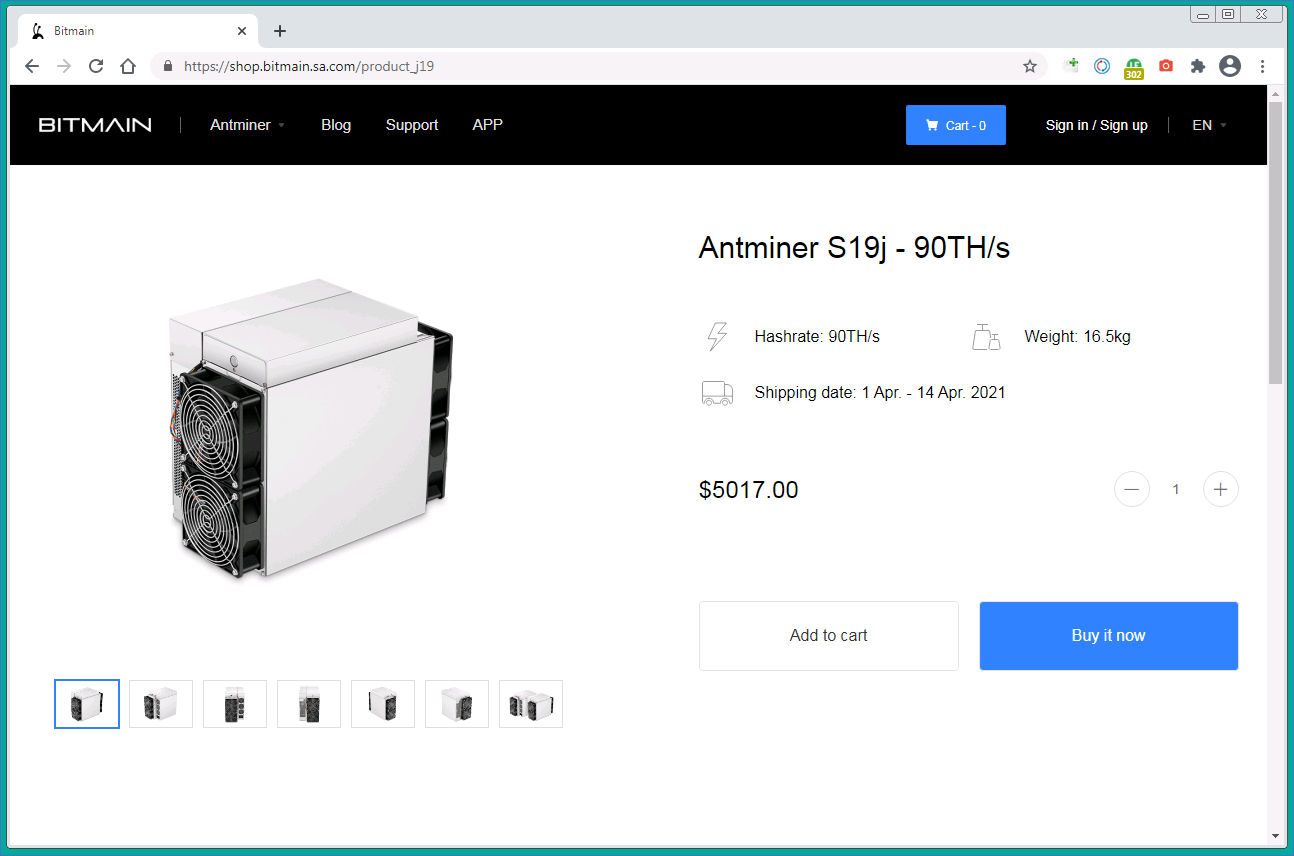

4. На настоящем сайте Bitmain кнопка покупки была неактивна, потому что последнюю партию Antminer S19j уже разобрали, а новые поставки ожидались аж в октябре. Зато на фальшивом ресурсе положить ферму в корзину можно без каких-либо проблем. Ещё одна убедительная деталь: цена на нее совпадает с официальной — 5017 долларов США.

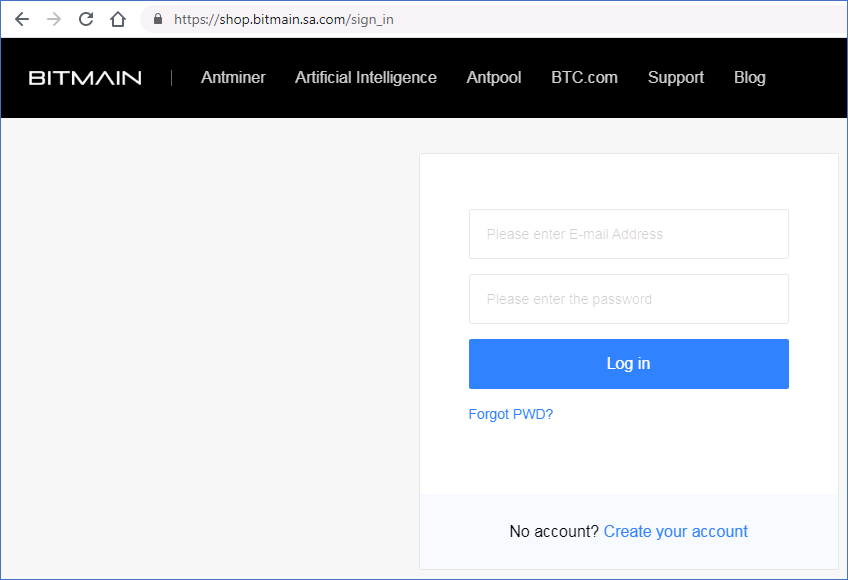

5. Чтобы продолжить оформление заказа, жертву просят войти в аккаунт на сайте или зарегистрироваться.

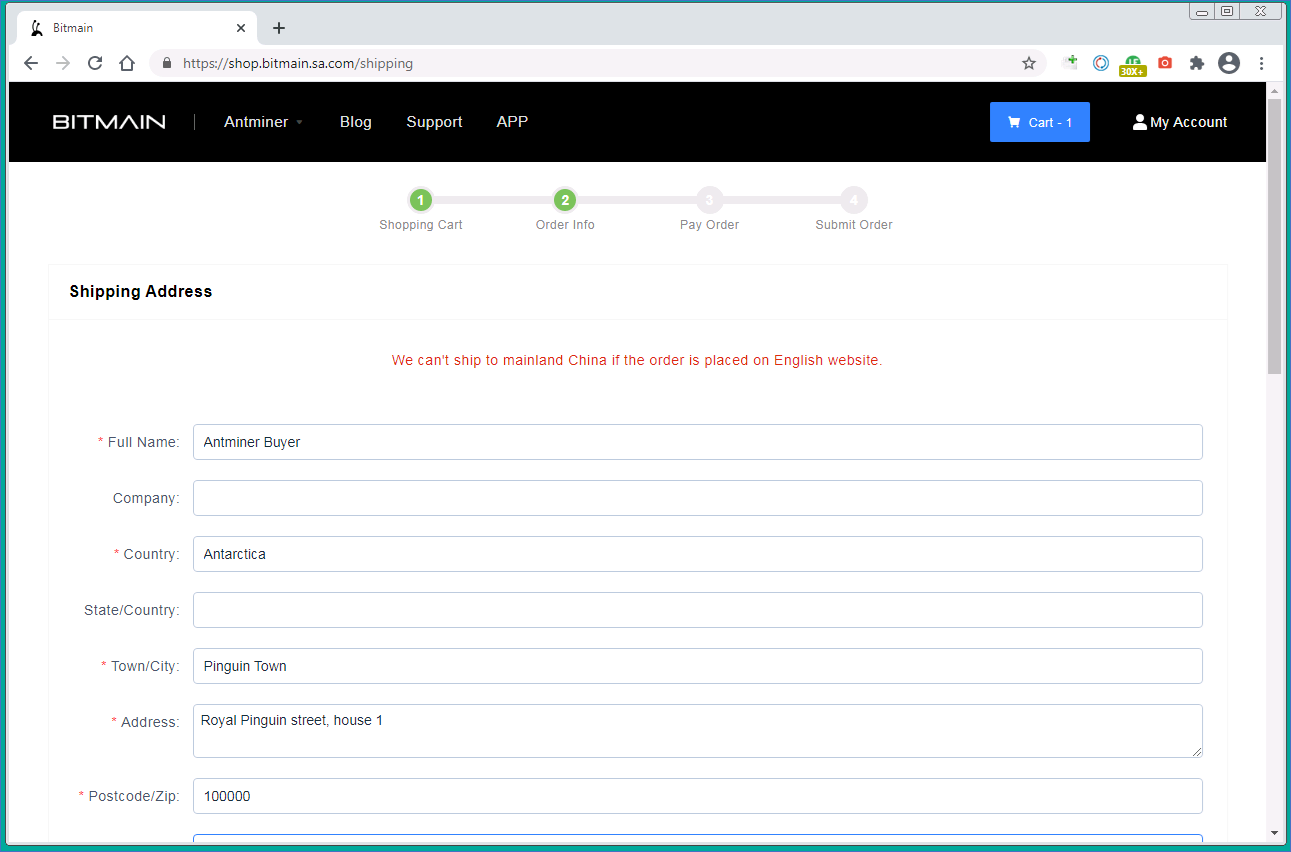

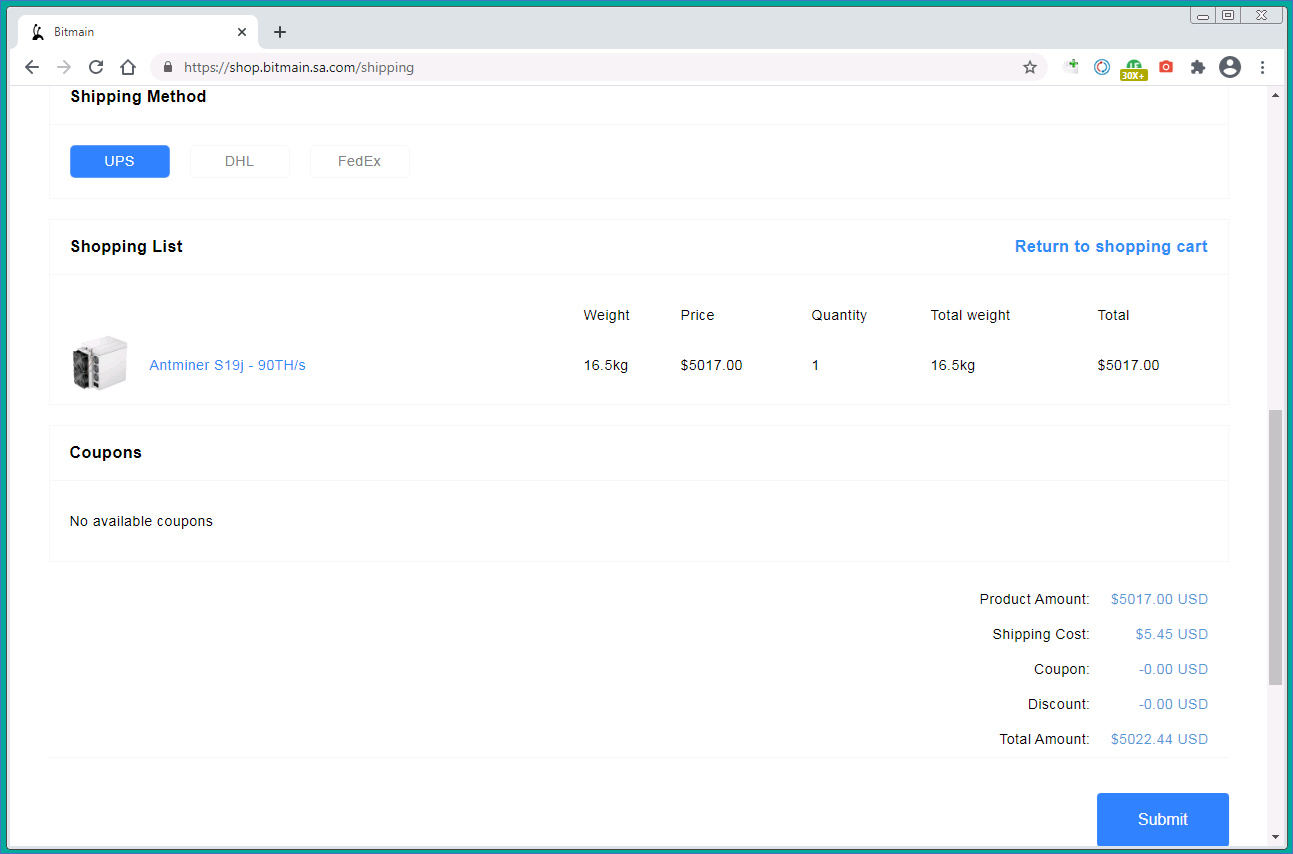

6. После регистрации необходимо указать адрес доставки и выбрать транспортную компанию. Киберпреступники просят за доставку всего около пяти долларов США, независимо от пункта назначения и службы — UPS, DHL или FedEx.

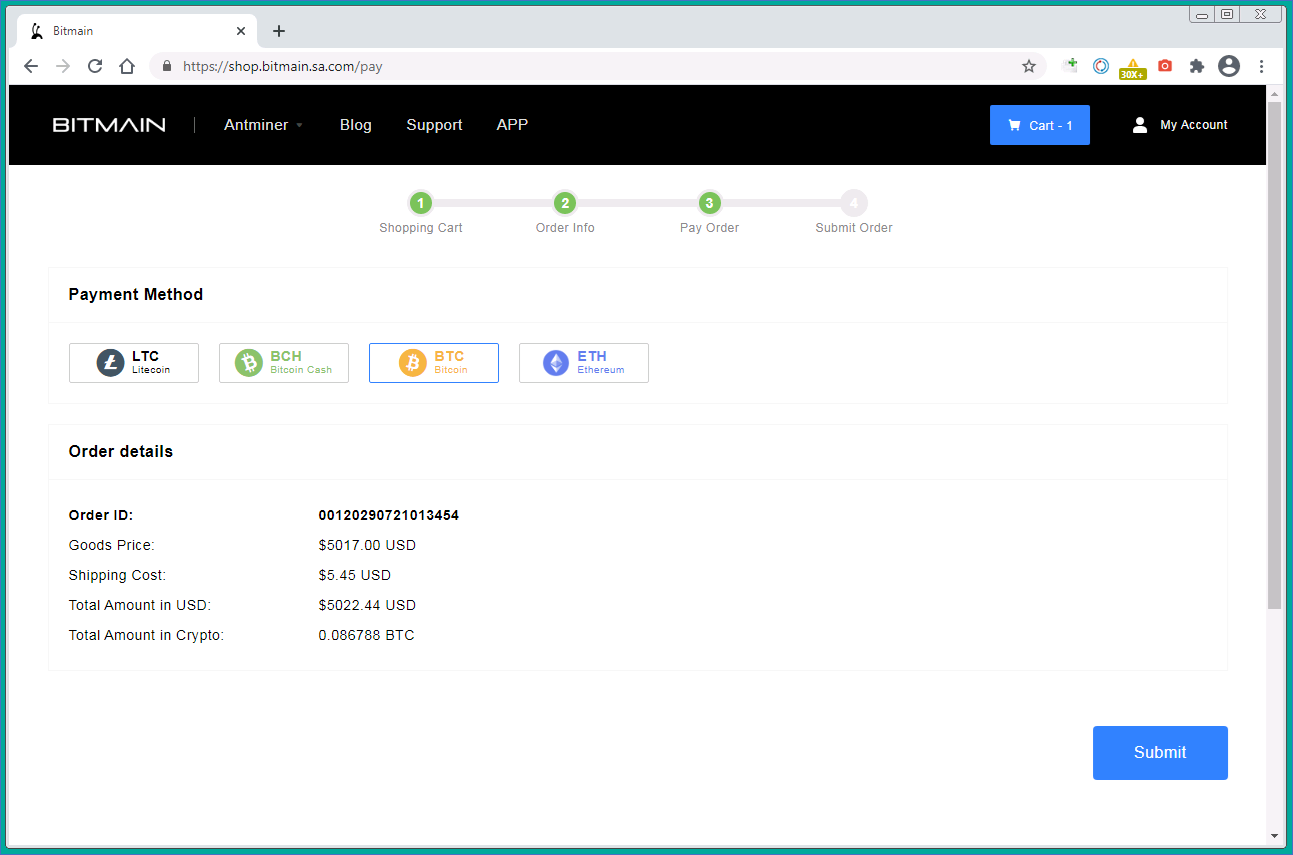

7. Затем жертву просят выбрать способ оплаты, причем рассчитаться можно только криптовалютой, но с несколькими вариантами — помимо BTC мошенники также согласны на оплату в BCH, ETH и LTC.

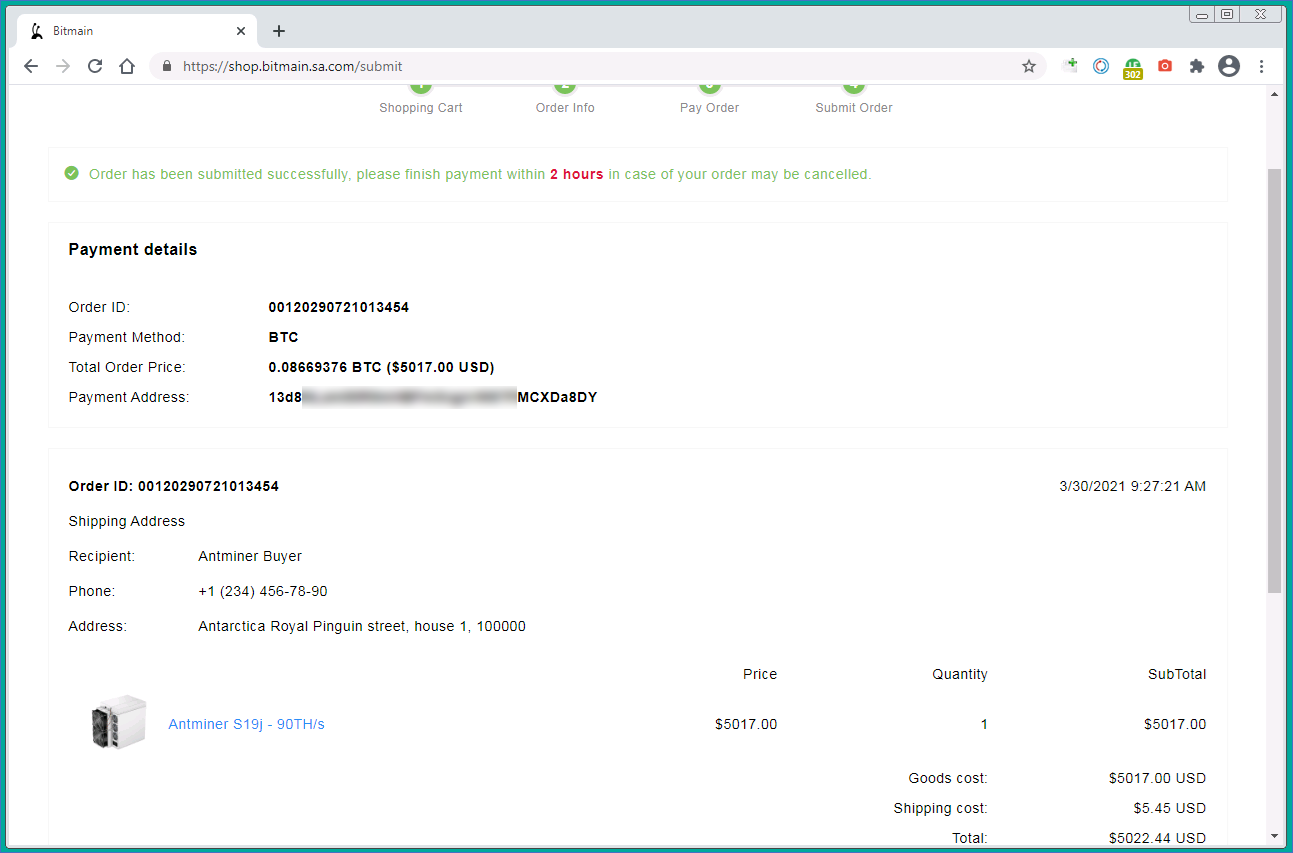

8. Завершающий этап — оплата заказа. Злоумышленники предлагают отправить платеж на криптокошелек и предупреждают, что транзакцию нужно осуществить в течение двух часов, иначе «заказ» отменят. Cтоимость доставки по каким-то причинам в итоговую сумму не включена.

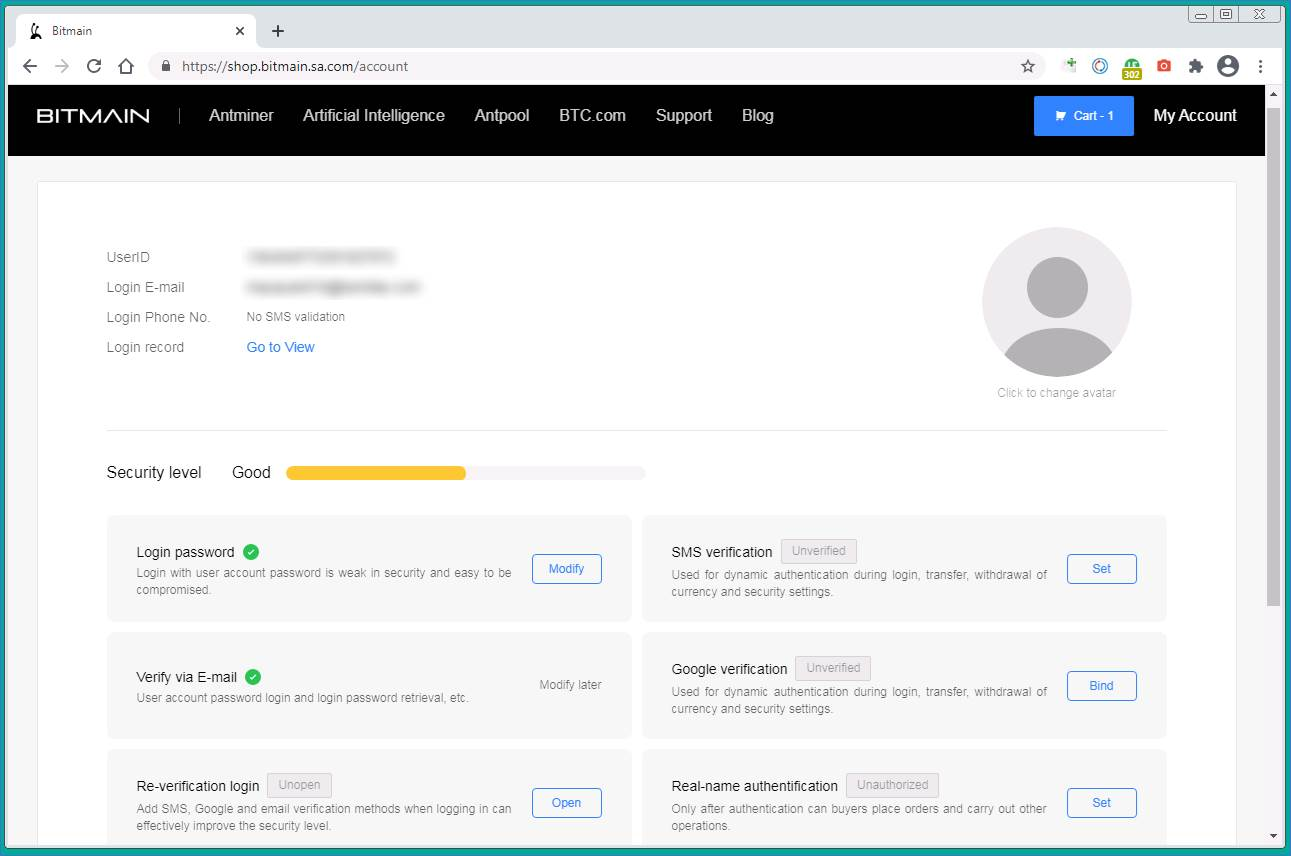

9. После того как покупатель дефицитной фермы расстается с немалой суммой в криптовалюте, имитация легитимности заканчивается. В личном кабинете пользователя данных о заказе нет, кнопки не работают.

Умные устройства

Аэрофритюрница Cosori Smart Air Fryer подключается к домашней сети Wi-Fi и даёт владельцам возможность включать и отключать её, находить рецепты блюд в интернете и следить за процессом приготовления.

Используя уязвимости CVE-2020-28592 и CVE-2020-28593, злоумышленники могут с помощью вредоносного кода изменять температуру, время приготовления и другие настройки аэрофритюрницы, а также незаметно включить её.

Для использования уязвимости достаточно отправить на устройство особым образом сконфигурированные пакеты с уникальным JSON-объектом.

Инциденты

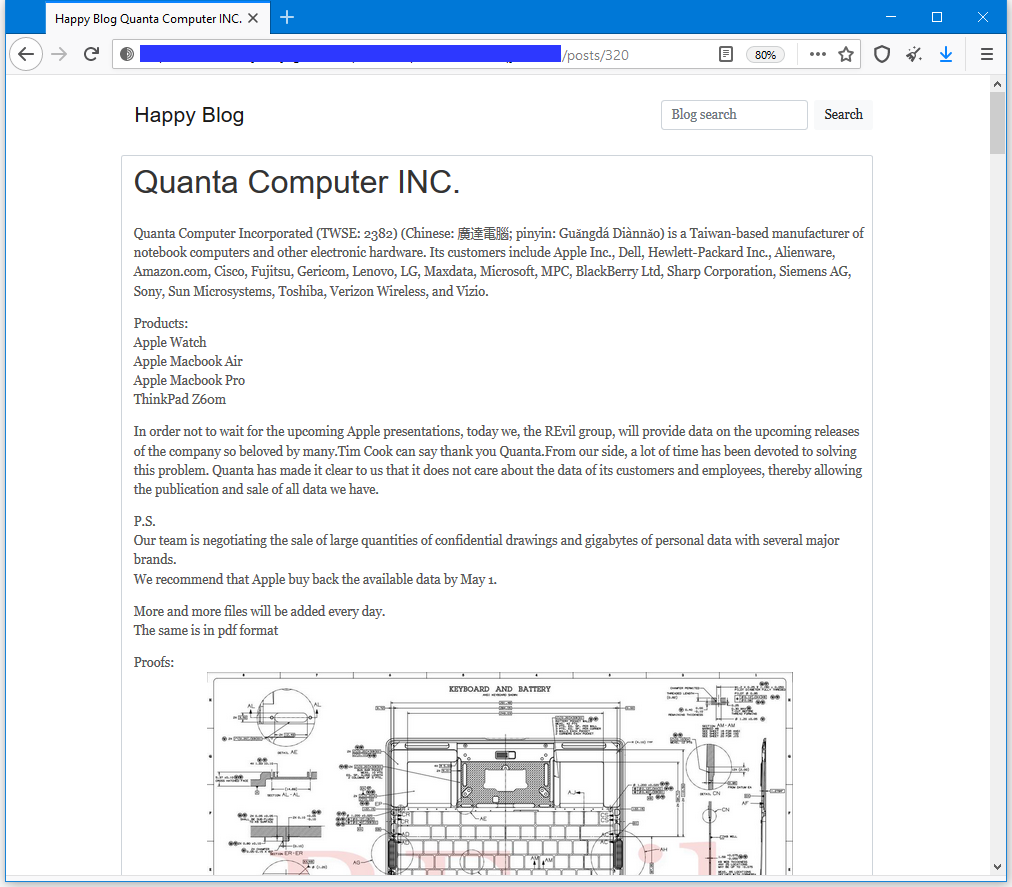

Хакеры утверждают, что получили данные о продуктах Apple после взлома тайваньской компании Quanta Computer, крупнейшего в мире производителя ноутбуков, который собирает устройства Apple на основе предоставленных им дизайнов и схем.

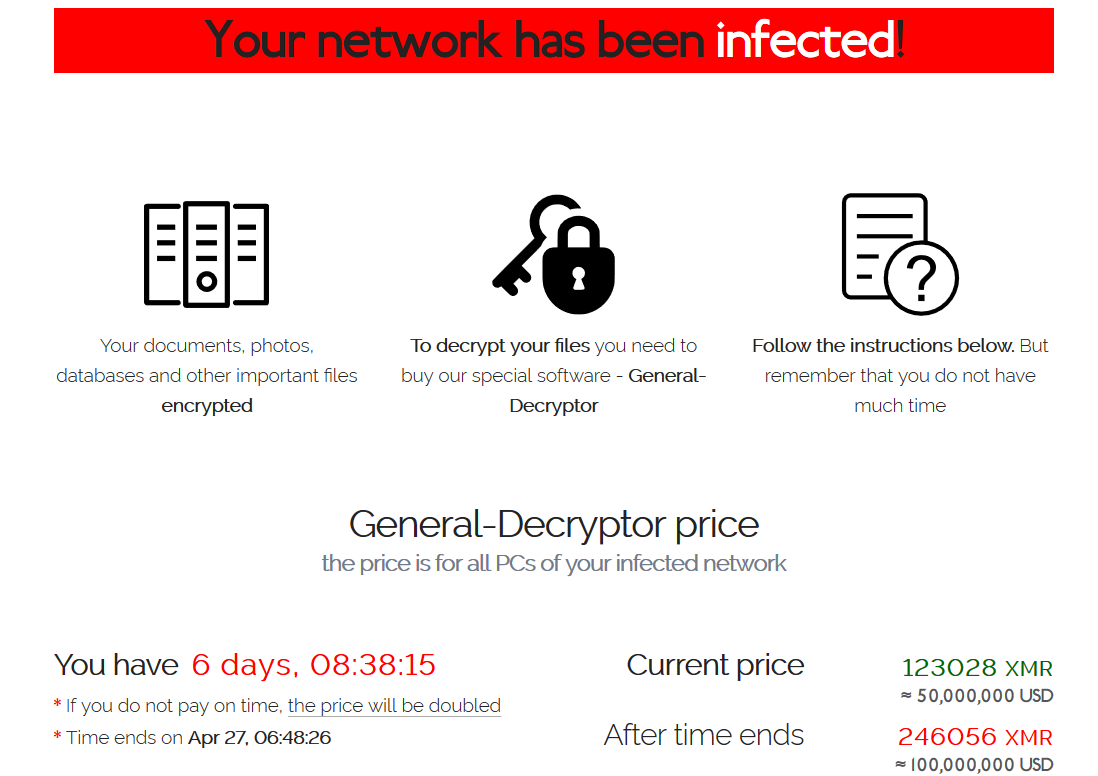

На своем сайте в даркнете злоумышленники разместили вымогательское послание, адресованное Quanta Computer, заявляя, что компания должна выплатить 50 млн долларов США до 27 апреля или 100 млн долларов США в криптовалюте после указанной даты. В противном случае операторы REvil угрожают слить в открытый доступ более десятка схем и чертежей компонентов MacBook.

Поскольку представители Quanta Computer отказались платить, операторы REvil действительно начали обнародовать схемы на своем сайте. Предположительно, хакеры решили, что шантажировать одного из основных клиентов Quanta Computer, компанию Apple, может быть выгоднее.

Сейчас на сайте злоумышленников опубликован 21 скриншот со схемами Macbook, и злоумышленники обещают публиковать новые данные каждый день, пока Apple или Quanta Computer не согласятся заплатить выкуп.

Корпоративные данные нескольких сотен крупных и тысяч небольших российских компаний оказались в открытом доступе и были проиндексированы поисковыми сервисами. Причина инцидента — размещение конфиденциальной информации на публичных досках бесплатного онлайн-менеджера проектов Trello.

Организации размещали на досках списки сотрудников и клиентов, договоры, сканы паспортов, документацию, касающуюся участия в тендерах, и разработки продукции, а также учетные данные от корпоративных аккаунтов и пароли от различных сервисов. Сейчас по тематическим запросам в поисковых системах находится более 9 тыс. досок с упоминаниями логинов и паролей.

У компаний, данные сотрудников и клиентов которых оказались публично доступны, могут быть серьезные проблемы, поскольку подобная практика ведения бизнеса может вызвать вопросы у регулирующих органов: хранение, например, сканов паспортов клиентов в публичном и размещенном за рубежом хранилище противоречит закону «О персональных данных». За нарушение закона компаниям грозят штрафы.