Антифишинг-дайджест № 219 с 23 по 29 апреля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

⚠️SCAM TEXT ALERT ⚠️

If you receive a text message that looks like the one below:

IGNORE: Do not click any links.

REPORT: Report it by forwarding to 7726.

DELETE: Remove the text from your phone. pic.twitter.com/ailKcmXYh4— Vodafone UK (@VodafoneUK) April 22, 2021

Для распространения вредоноса злоумышленники рассылают жертвам SMS, замаскированные под уведомления от курьеров. В уведомлении предлагается перейти по ссылке для отслеживания статуса доставки.

Пройдя по URL, пользователь видит предложение установить специальный софт, который необходим для отслеживания актуальной информации о посылке. Если пользователь соглашается, вместо трекера устанавливается Flubot. .

Для установки FluBot на устройстве должна быть включена возможность инсталлировать программы из сторонних источников. Злоумышленники даже подготовили для жертв инструкции, помогающие отключить защиту и установить вредонос.

После установки в системе FluBot пытается распространяться, рассылая SMS по списку контактов жертвы.

Умные устройства

Умные телевизоры Skyworth уличили в шпионаже. Аппарат раз в 10 минут ищет другие устройства в сети Wi-Fi, к которой подключен.

Сбор данных выполняет специальное ПО Gozen Data. Оно собирает IP-адреса, MAC-адреса и имена устройств подключённых к Wi-Fi, и передаёт их на платформу gz-data.com.

Эксперты считают, что операционная система Android Smart TV была специально доработана китайским правительством для наблюдения сельскими жителями:

В «умных» домашних сигнализациях ABUS Secvest обнаружены уязвимости, которые позволяют злоумышленникам удаленно отключать охранную систему перед совершением кражи и взлома с проникновением.

Проблема обнаружена осенью 2020 года. Всего уязвимость содержалась в 11 000 сигнализаций. Разработчики ABUS исправили эту проблему в январе 2021, однако через четыре месяца более 90% (около 10 000) клиентов всё ещё не установили патчи.

Из-за ошибки в панели веб-администрирования ABUS Secvest многие команды могут быть выполнены без аутентификации. В результате злоумышленники могут, например, отправить сигнализации веб-запрос с командой включения сирены, причём этот процесс можно автоматизировать, спровоцировав срабатывание множества систем безопасности по всей Германии и Западной Европе.

Атакующий может использовать уязвимость, чтобы загрузить свой файл конфигурации ABUS Secvest, содержащий имена и пароли всех пользователей, зарегистрированных в системе. После этого у злоумышленника появятся учетные данные для подключения к сигнализации, и он сможет её деактивировать или отключить видеосъёмку или даже подменить видеопоток.

Проблема присутствует в серии устройств Garmin GTS 8000, установленных на многих частных самолетах, в том числе Cessna Citations, Learjet 45s, Embraer Phenoms, а также на пассажирских/грузовых самолетах Shorts 360.

Системы GTS 8000 вычисляли «неправильную дальность действия» и генерировали инструкции по набору высоты или снижению для «самолетов-нарушителей», находившихся на расстоянии более 10 морских миль, тогда как в нормальных условиях система должна генерировать подобные инструкции только если второй самолет находится в 40 секундах от столкновения. Таким образом, ошибка в Garmin GTS 8000 может привести к столкновению в воздухе.

Атаки и уязвимости

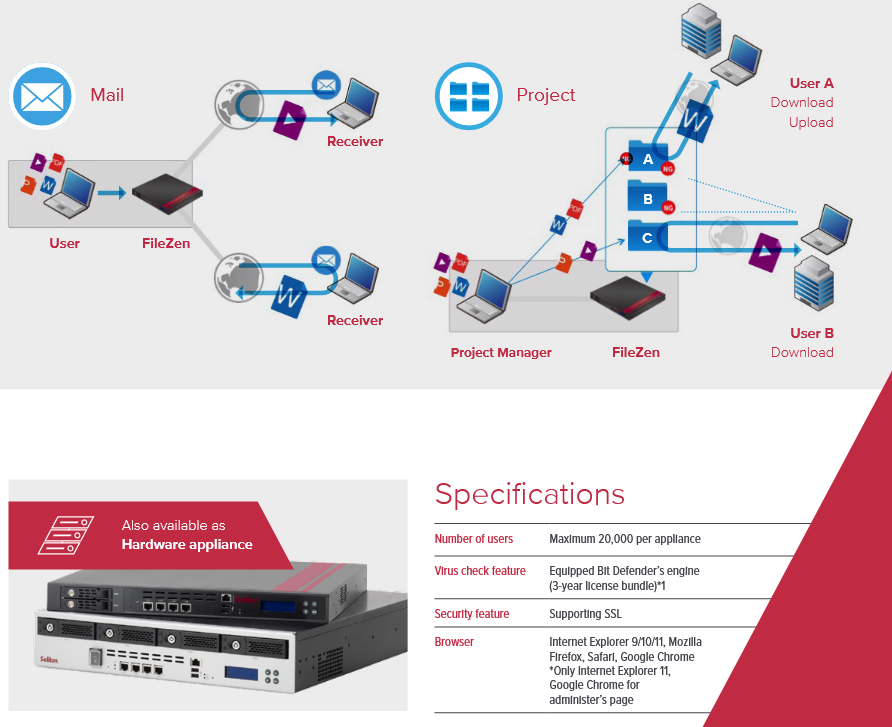

Киберпреступники взламывают корпоративные и правительственные компьютерные системы через уязвимости в популярном файлообменном сервере FileZen от японской компании Soliton. В числе пострадавших офис премьер-министра Японии.

Первая из уязвимостей позволяет загружать вредоносные файлы на устройство, а вторая — запускать команды с привилегиями администратора.

Кампания очень похожа на атаки через уязвимости в файлообменном ПО Accellion FTA, обнаруженные хакерами в декабре 2020 года. Оба продукта используются для хранения больших файлов, которые невозможно пересылать по электронной почте. Пользователи загружают файлы на сервер FileZen, а затем через web-панель получают ссылки на них, которыми могут обмениваться с коллегами по работе.

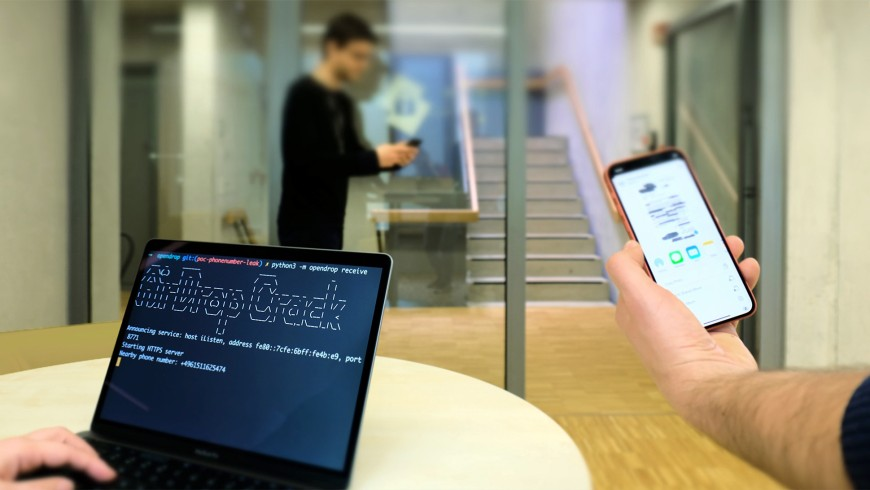

В системе защиты функции беспроводного обмена данными AirDrop для iPhone обнаружена уязвимость, которая позволяет перехватить передаваемые файлы. Проблема потенциально угрожает 1,5 млрд устройств.

AirDrop позволяет в разных направлениях передавать данные с устройств и определять номер телефона владельца одного из них в телефонной книжке другого. Гаджеты обмениваются пакетами AWDL, защищенными алгоритмом SHA256.

Из-за ошибки в реализации функции безопасности телефонный номер абонента и адрес электронной почты может стать известен злоумышленникам. Шифрование данных в AirDrop недостаточно сильное, поэтому мошенники могут перехватить передаваемые файлы и расшифровать их путём перебора ключей.

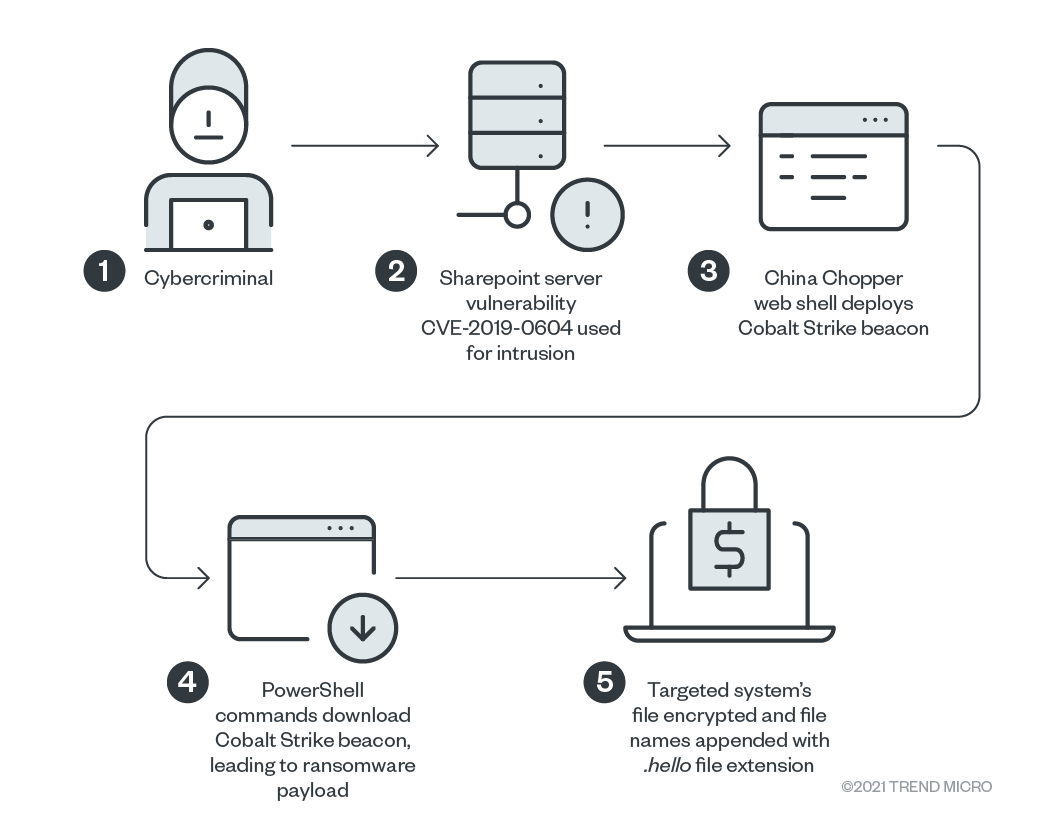

Атака группировки начинается с использования эксплойта для уже исправленной уязвимости, которая позволяет получить контроль над сервером SharePoint и установить веб-шелл, который затем используется для установки маяка Cobalt Strike (бэкдора) и запуска автоматизированных скриптов PowerShell, загружающих и устанавливающих в зараженную систему конечный пейлоад — вымогатель Hello.

Инциденты

Из-за ошибки в конфигурации облачного сервера Microsoft Azure в открытом доступе обнаружены более 3800 файлов с исходными кодами и внутренней информацией участников проектов Microsoft Dynamics. Данные общим объёмом 63 Гб были загружены на сервис в первом полугодии 2016 года

Слабая защита облачного хранилища позволяла даже начинающему хакеру с легкостью получить доступ к содержимому сервера — заявкам на участие в проекте, описанию продуктов, исходным кодам и паролям. Многие из этих разработок уже запущены в производство.

Предварительное расследование показало, что это хранилище может принадлежать канадской консалтинговой компании Adoxio KPMG или самой Microsoft. Поскольку доступ к содержимому сервера открывал возможность для промышленного шпионажа и кражи интеллектуальной собственности, эксперты в срочном порядке связались с предполагаемыми владельцами.

Представители KPMG заявили, что не имеют отношения к данному Azure-аккаунту, и посоветовали обратиться в Microsoft. Microsoft долго отрицал свою причастность к инциденту, но к концу февраля 2021 года исследователи обнаружили, что защита хранилища усилена.

Из-за серии кибератак поставщик аппаратов лучевой терапии Elekta был вынужден отключить свои облачные сервисы, в результате чего его клиенты, в числе которых есть и онкологические больницы, до сих пор не могут восстановить нормальный режим работы

Как сообщили представители медучреждения Yale New Haven Health в Коннектикуте, на прошлой неделе им пришлось отключить оборудование для проведения радиотерапии из-за кибератак на компанию Elekta, предоставляющую больнице облачное ПО для аппаратов лучевой терапии. О таких же проблемах сообщают медучреждения в штатах Массачусетс и Род-Айленд, в том числе онкологические центры Southcoast Health и Lifespan Cancer Institute. Из-за недоступности облачных сервисов Elekta им пришлось приостановить радиотерапию для своих пациентов.

Никакой дополнительной информации об атаке не сообщается во избежание компрометации расследования.

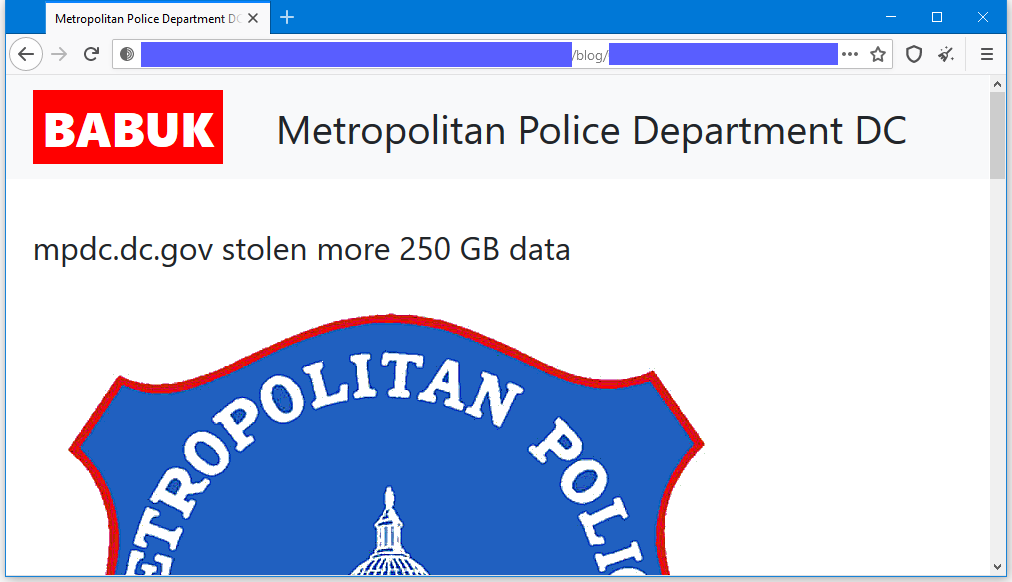

Центральный полицейский департамент округа Колумбии сообщил о взломе и возможной утечке данных после того как на сайте вымогателя Babuk Locker были опубликованы скриншоты внутренних файлов с серверов департамента.

Операторы Babuk Locker заявляют, что взломали внутреннюю сеть правоохранителей и похитили 250 Гб данных. На своем сайте они опубликовали скриншоты различных папок, которые были похищены во время атаки. Судя по названиям, эти папки содержат множество файлов, связанных с полицейскими операциями, дисциплинарными записями и файлами, относящимися к членам банд и преступных группировок.

Крупнейшая в США буровая компания Gyrodata стала жертвой кибератаки вымогателя, в результате которой произошла утечка данных ее действующих и бывших сотрудников.

Как показало расследование, в период с 16 января по 22 февраля 2021 года неизвестные злоумышленники несколько раз получали неавторизованный доступ к некоторым системам и связанным с ними данным компании. Инцидент был обнаружен 21 февраля, но компания начала рассылку электронных уведомлений затронутым сотрудникам только 22 апреля.

В ходе атаки злоумышленники могли похитить списки бывших и настоящих сотрудников, включая имена, адреса, даты рождения, номера водительских удостоверений, номера социального страхования, номера паспортов, данные налоговых деклараций, а также информацию, связанную с планами медицинского страхования.

Ещё одной жертвой кибервымогателя Babuk стала испанская сеть магазинов мобильных телефонов Phone House. После того как руководство сети отказалось платить выкуп, операторы Babuk заявили о публикации в даркнете данных 13 млн клиентов Phone House.

Опубликованные данные клиентов Phone House включают: полные имена, даты рождения, электронные адреса, контактные номера телефонов, домашние адреса, национальность, банковские реквизиты, паспортные данные и идентификатор IMEI купленных клиентами мобильных устройств.

UnitingCare Queensland предоставляет услуги по уходу за пожилыми людьми, людьми с ограниченными возможностями и людьми, находящимися в трудной жизненной ситуации.

Из-за кибератаки некоторые сервисы организации стали недоступными, и ее сотрудники перешли на обработку данных вручную. В случае невозможности обработки данных вручную услуги либо перепоручались, либо переносились на другое время.