Антифишинг-дайджест № 221 с 7 по 13 мая 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

В рамках новой гибридной вредоносной кампании киберпреступники используют комбинацию смишинга и фишинга для хищения у жертв данных банковских карт.

Схема кампании:

- Атака начинается со смишинга — мошеннического SMS с требованием уплатить таможенный сбор за доставку товара и ссылкой на некий ресурс.

- Если пользователь переходит по ссылке в сообщении, появляется уведомление о необходимости обновить Google Chrome.

- После принятия предложения обновить браузер пользователь переадресовывается на сайт с вредоносным приложением.

- Когда «обновление» установится, жертва попадает на фишинговую страницу, где ей предлагается заплатить небольшую сумму таможенного сбора, обычно 1-2 доллара США.

- При оплате этой суммы злоумышленники похищают данные банковской карты жертвы.

- После установки на устройстве вредоносный Google Chrome еженедельно рассылает более 2 тыс. SMS по случайным номерам, которых нет в списке контактов жертвы.

Мобильная безопасность

TeaBot маскируется под различные мультимедиа сервисы и службы доставки, включая TeaTV, VLC Media Player, DHL и UPS. Само приложение действует как дроппер, который загружает полезную нагрузку второго уровня и вынуждает жертву предоставить вредоносу все необходимые права.

Основная функция TeaBot — кража учетных данных и SMS-сообщений жертв для реализации мошенничества с заранее определенным списком банков. После успешной установки TeaBot на устройство злоумышленники могут получить прямую трансляцию экрана устройства и взаимодействовать с ним через Accessibility Services.

Используя Accessibility Services, преступники перехватывают нажатия клавиш, делают снимки экрана и внедряют вредоносные оверлеи поверх настоящих экранов логина банковских приложений для кражи учетных данных и данных банковских карт. TeaBot умеет отключать Google Play Protect, перехватывать SMS-сообщения и коды 2FA Google Authenticator. Собранная информация каждые 10 секунд передается на удаленный сервер злоумышленников.

Атаки и уязвимости

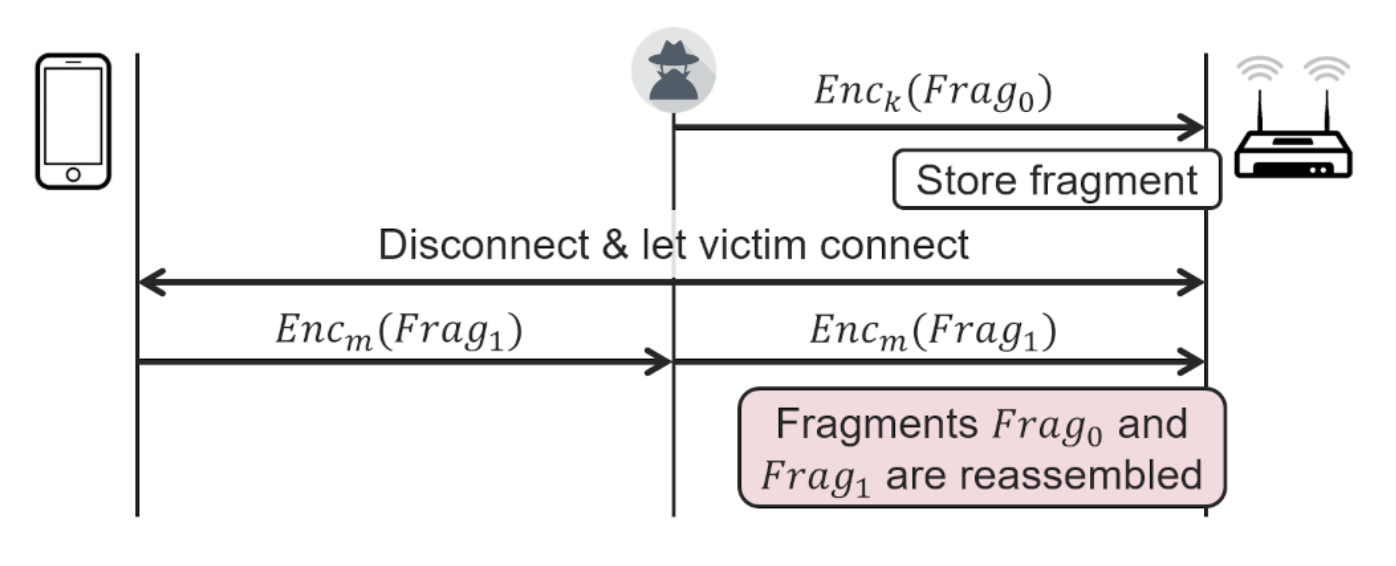

Frag Attacks позволяют злоумышленнику, находящемуся в радиусе действия Wi-Fi, собирать информацию о владельце устройства и выполнять вредоносный код. Проблема сохраняется даже при включённой защите WEP и WPA.

Три уязвимости из семейства являются следствием недостатков дизайна стандарта Wi-Fi 802.11 в части функций агрегирования и фрагментации фреймов. Остальные ошибки представляют собой ошибки программной реализации в различных Wi-Fi продуктах.

Большую часть этих уязвимостей трудно использовать, поскольку для этого потребуется взаимодействие с пользователем или нестандартные сетевые настройки.

Видео: атака Frag Attacks на Windows 7

Авторитетные DNS-серверы обычно принадлежат крупным компаниям: сетям доставки контента, техногигантам, интернет-провайдерам, регистраторам доменов и правительственным организациям. Именно они являются основным хранилищем распределённой базы DNS-записей.

Пользовательские DNS-запросы обычно обрабатываются другим типом DNS-серверов — рекурсивными. Они выступают в роли посредника между авторитетным сервером и пользователям. В нормальных условиях миллионы рекурсивных DNS-серверов ежедневно отправляют миллиарды DNS-запросов авторитетным DNS-серверам.

Из-за уязвимости в ПО рекурсивного DNS-сервера злоумышленник может создавать вредоносные DNS-запросы на авторитативные DNS-серверы в непрерывном цикле. Зарегистрировав достаточное количество рекурсивных DNS-серверов, он сможет осуществлять достаточно мощные DDoS-атаки на авторитетные DNS-серверы и нанести ущерб в масштабах целой страны.

Инциденты

Компания Colonial Pipeline стала жертвой вымогателя DarkSide, который зашифровал данные в сетях компании. В результате были отключены некоторые системы и остановлены все операции, связанные с трубопроводом.

Colonial Pipeline обеспечивает почти половину всего объема поставок топлива в штаты на Восточном побережье США. Ежедневно по обслуживаемым ею трубопроводам перекачивается более 454 млн л топлива. Из-за инцидента на многих автозаправочных станциях США закончился бензин.

Преступники не только зашифровали информацию, но и похитили более 100 Гб корпоративных данных. Однако эксперты, проводящие расследование инцидента, выяснили, куда были скопированы похищенные данные, и с помощью ФБР добились изоляции сервера. В результате киберпреступники потеряли доступ к серверу с похищенной у Colonial Pipeline информацией, а компания частично смягчила последствия утечки.

Компания продолжает восстановление. Основной проблемой остаётся система биллинга. Пока она не будет восстановлена, Colonial Pipeline не сможет автоматически выставлять счета своим клиентам.

Вредоносное ПО

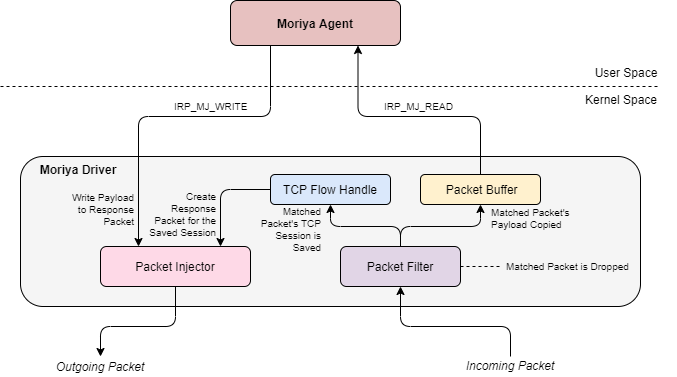

Руткит Moriya — бэкдор, который позволяет злоумышленникам перехватывать сетевой трафик жертв и отправлять команды на взломанные узлы.

Чтобы оставаться невидимым, руткит использует два приёма:

- Перехват и анализ входящего сетевого трафика производится из адресного пространства ядра Windows, где обычно выполняется только привилегированный и доверенный код.

- Moriya не отправляет никаких запросов на управляющий сервер, «вылавливая» команды из сетевого трафика жертвы.

Данная стратегия свидетельствует о том, что операторы TunnelSnake всеми способами стремятся скрыть своё присутствие.

Руткит был замечен в ходе атак против нескольких организаций по всему миру. Скомпрометированные системы азиатских и африканских дипломатических учреждений использовались, чтобы получить контроль над их сетями и сохранять присутствие в течение нескольких месяцев.