Антифишинг-дайджест № 227 с 18 по 24 июня 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Авторы новой фишинговой кампании создают убедительные электронные письма с использованием функций Google Документы и Google Диск для обхода фильтров безопасности.

Схема кампании:

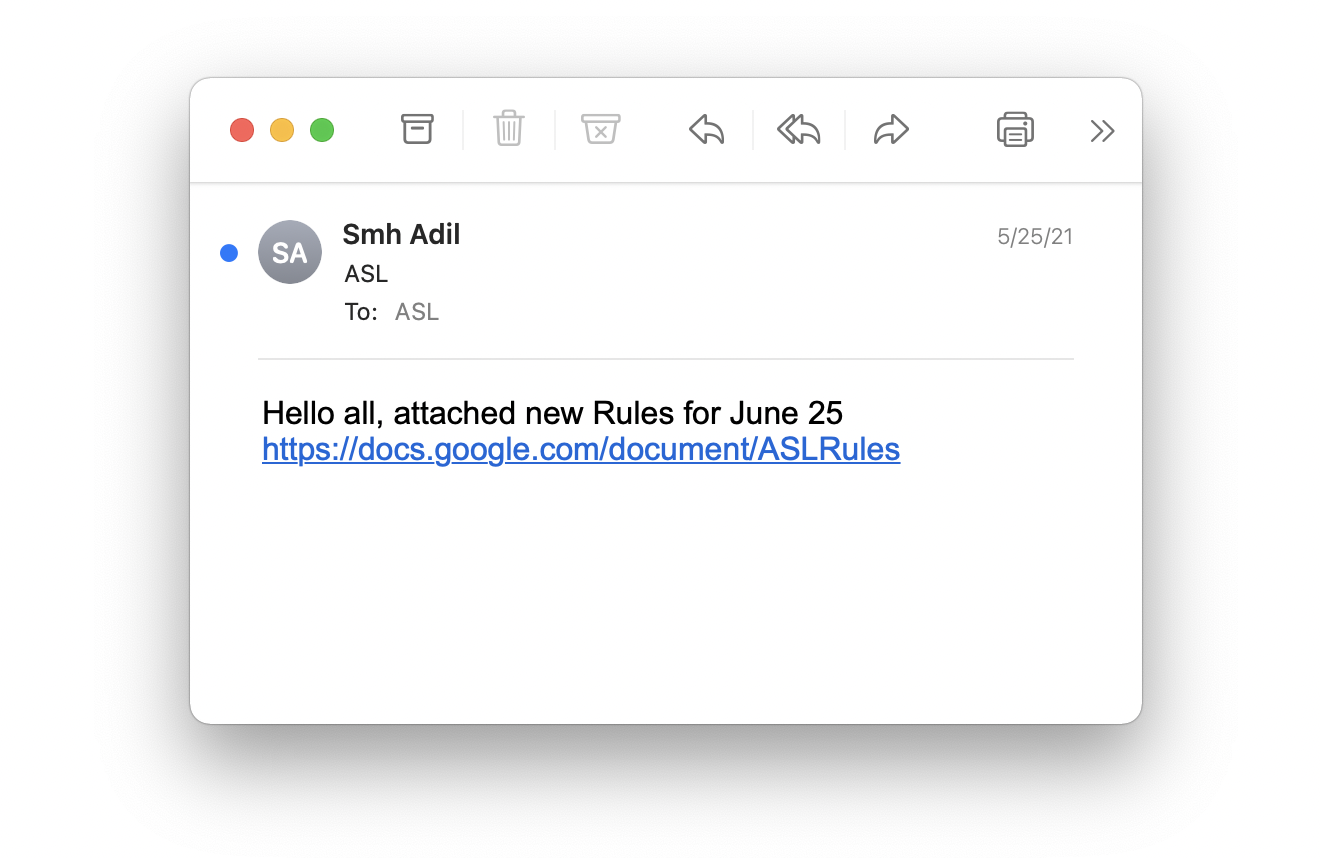

1. Электронное письмо, получаемое потенциальной жертвой, содержит якобы легитимную ссылку на Google Документы.

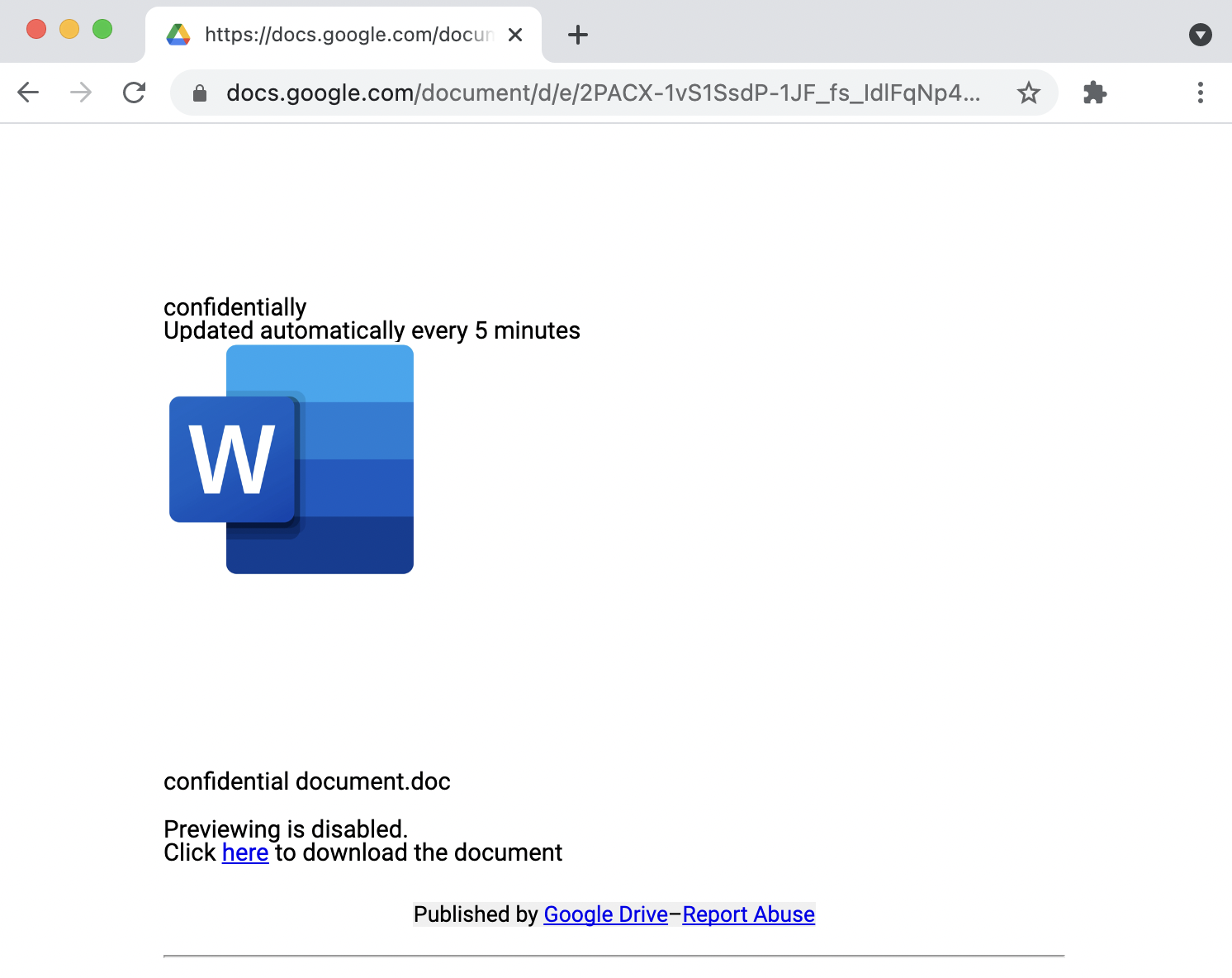

2. При нажатии на ссылку пользователь попадает на страницу Google Документов с документом Microsoft Word.

3 . Злоумышленник обманом пытается заставить жертву нажать на ссылку якобы для загрузки документа.

4. Киберпреступник создает web-страницу, замаскированную под страницу совместного использования Google Документами, и загружает ее на Google Диск.

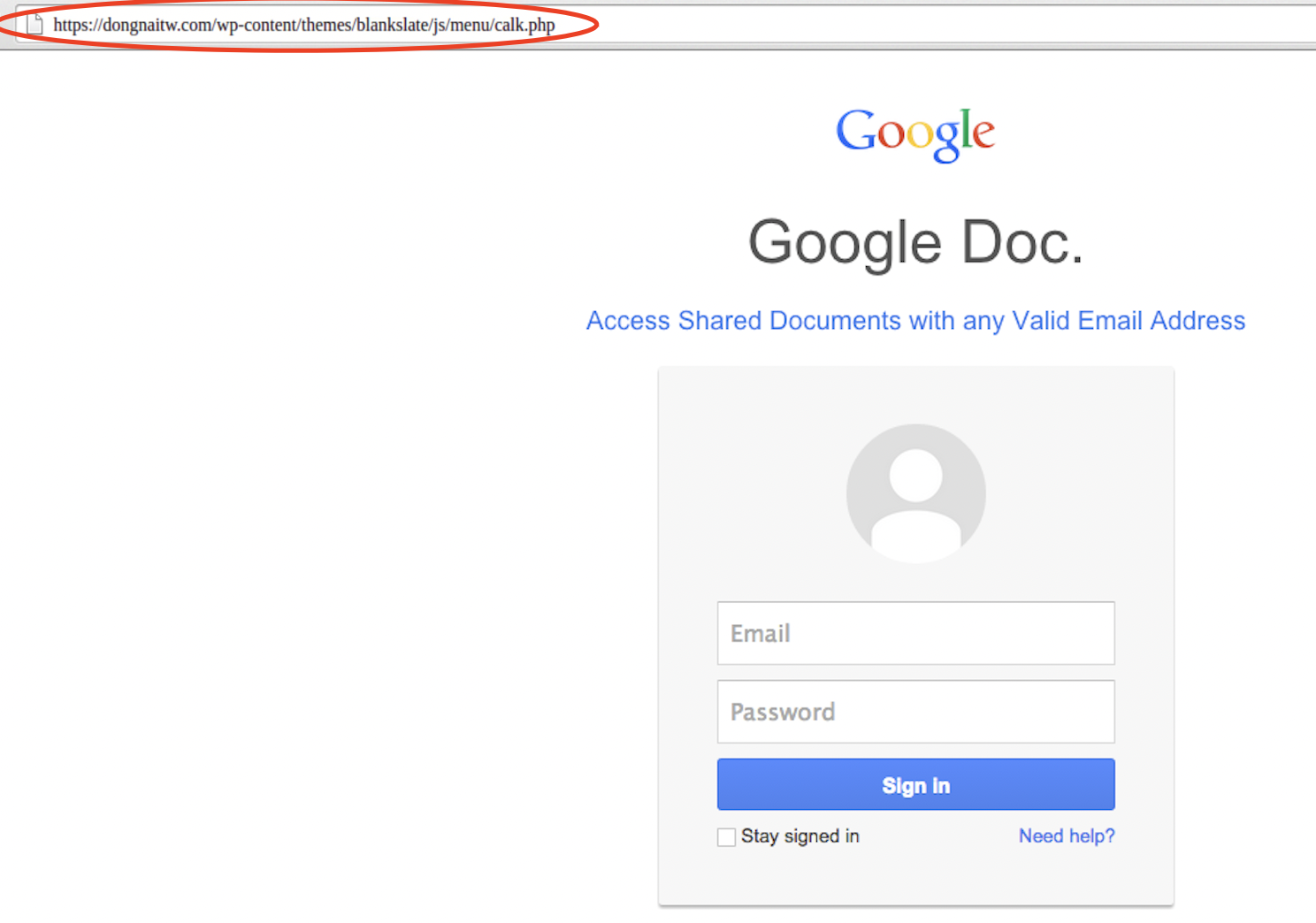

5. Пользователь перенаправляется на вредоносный сайт, где его учетные данные могут быть похищены через окно авторизации.

Таким образом злоумышленники могут обойти сканеры статических ссылок, которые используются во многих устаревших продуктах безопасности.

Обнаружена новая мошенническая кампания с использованием социальной инженерии.

Схема кампании:

- Жертве звонит мошенник и предлагает беспроцентный кредит, пособие по потере работы из-за пандемии или возврат налогов.

- У заинтересованной потенциальной прибылью деньги выманиваются реквизиты банковской карты, которые якобы требуются для перечисления денег.

- Полученные реквизиты преступники используют для кражи средств.

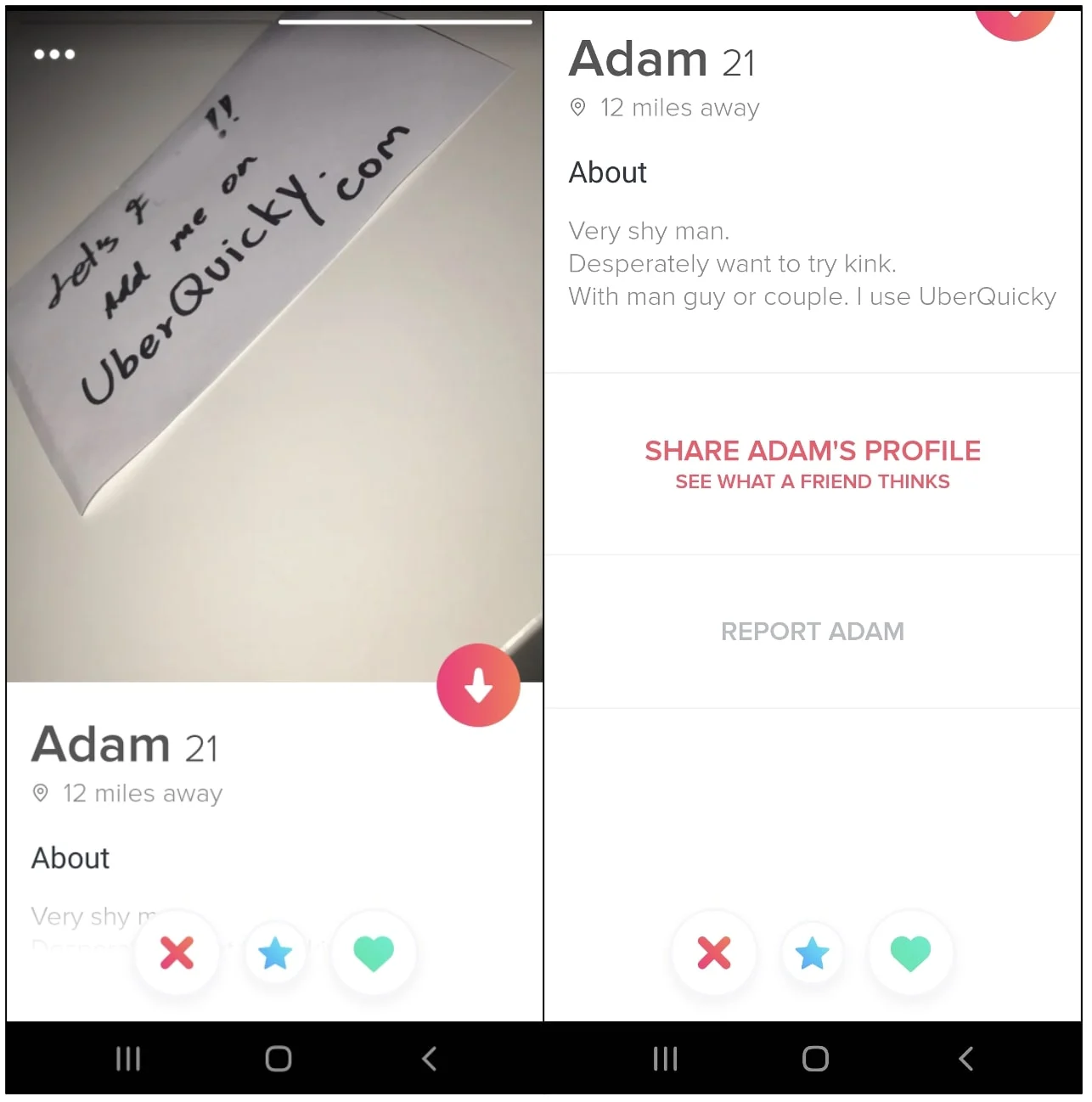

Как правило, аватарки этих профилей демонстрировали весьма привлекательного человека, а следом шла написанная от руки ссылка на подозрительный домен.

Ссылки вели на сторонние сайты, специализирующиеся на онлайн-знакомствах, или же просто на сомнительные веб-ресурсы. Такая тактика позволяла привлечь больше интереса по сравнению с уже привычной массовой рассылкой вредоносных ссылок через личные сообщения.

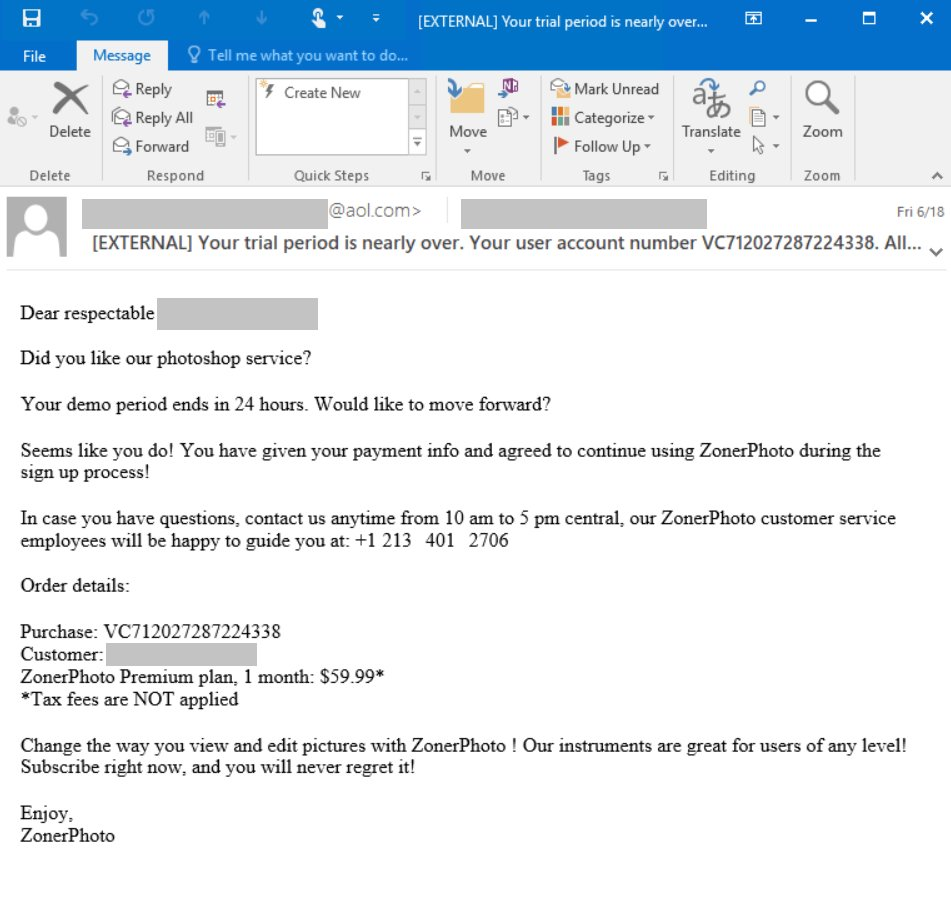

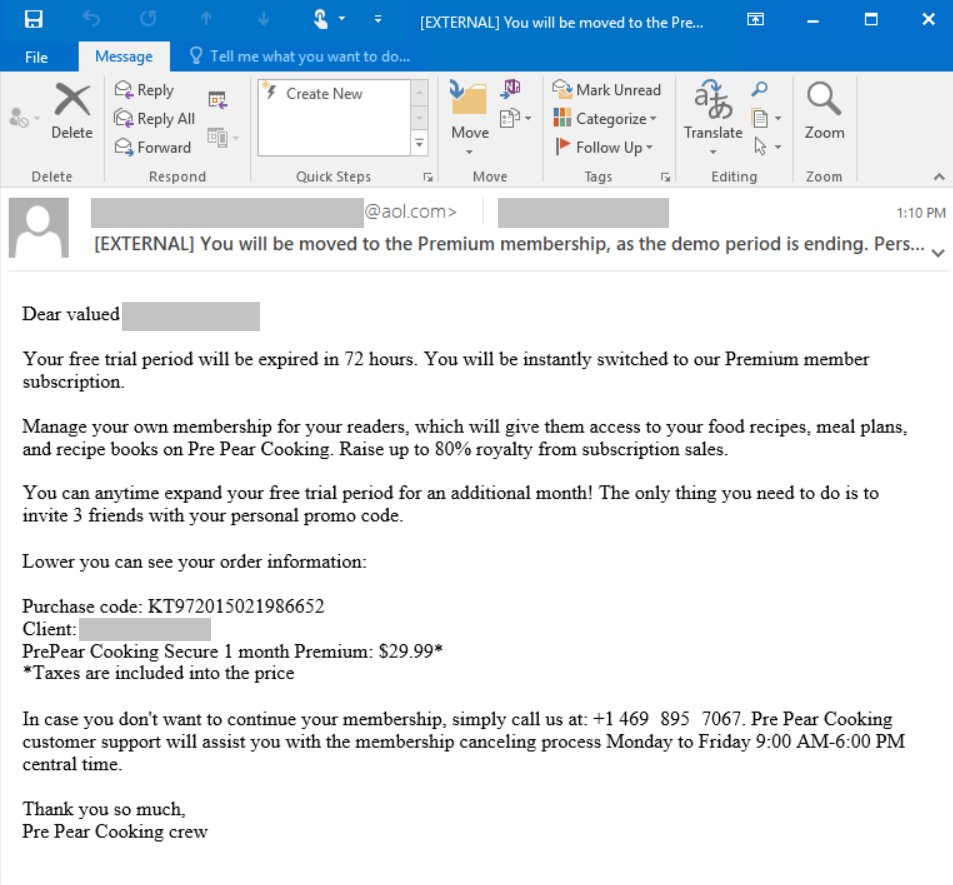

Схема кампании:

- Преступники рассылают электронные письма, предлагающие получателям позвонить по указанному номеру для отмены предполагаемой подписки на услугу.

- Позвонив по номеру, пользователи попадают мошеннический call-центр , управляемый злоумышленниками.

- Преступники рекомендуют жертвам посетить некий сайт и загрузить файл Microsoft Excel для завершения процедуры.

- Файл, в свою очередь, содержит вредоносный макрос для загрузки вредоносного ПО.

- С его помощью злоумышленники загружают на системы жертв агенты Cobalt Strike и похищают учетные данные, включая базу данных Active Directory.

Номера телефонов в электронных письмах злоумышленников меняются ежедневно. Иногда в день появлялось более двух номеров.

Атаки и уязвимости

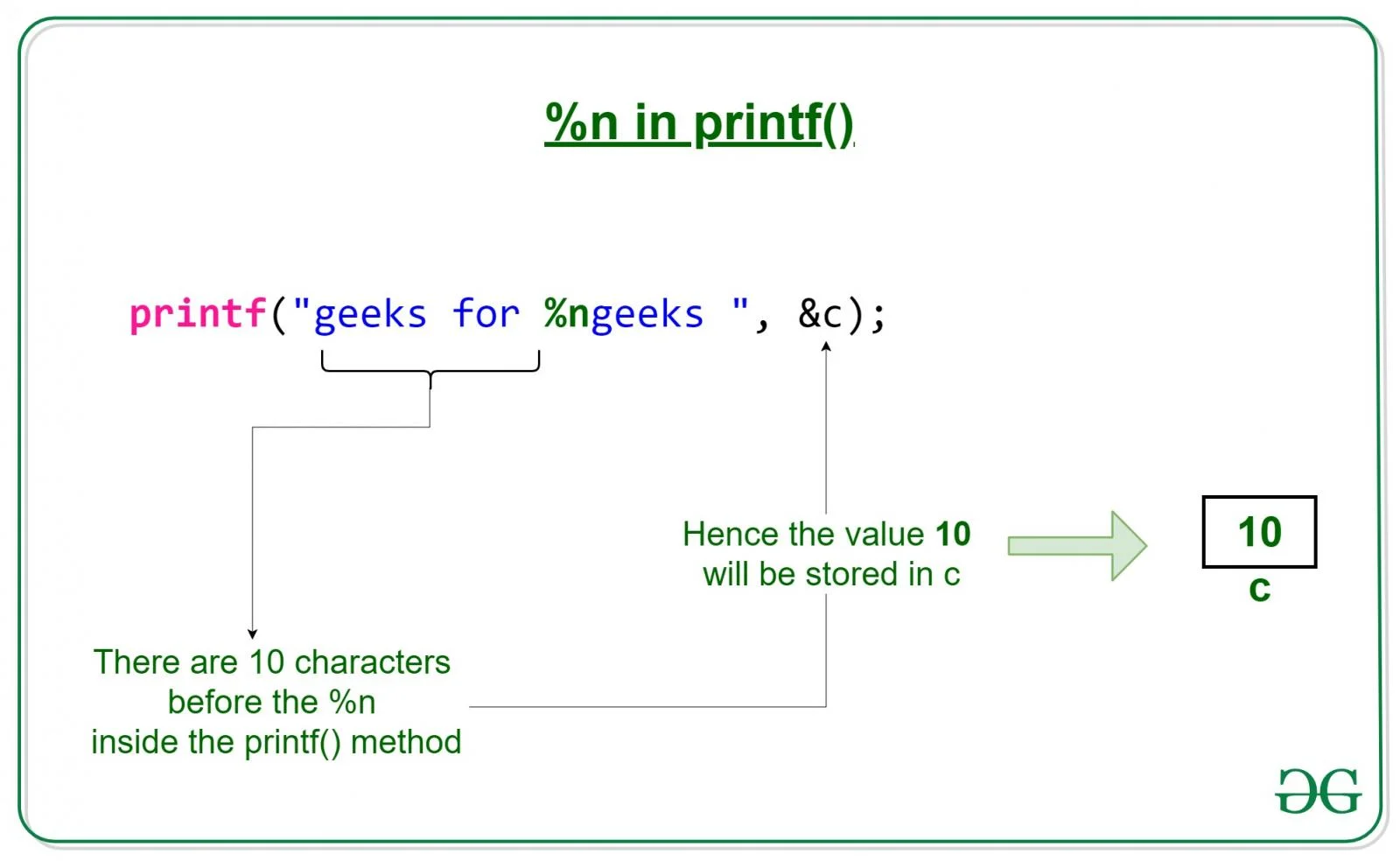

Проблему обнаружил исследователь Карл Шу (Carl Schou) при попытке подключиться к своей точке доступа с оригинальным именем «%p%s%s%s%s%n».

Предположительно, источник проблемы связан с некорректной реализацией функции синтаксического анализа входных данных. Встретив строку с символами «%», iOS ошибочно интерпретирует буквы, следующие после «%», как спецификаторы формата функции printf языка C/С++, что приводит к неустранимому сбою.

Единственный способ снова включить Wi-Fi после этого сбоя — полностью сбросить настройки сети на устройстве.

Умные устройства

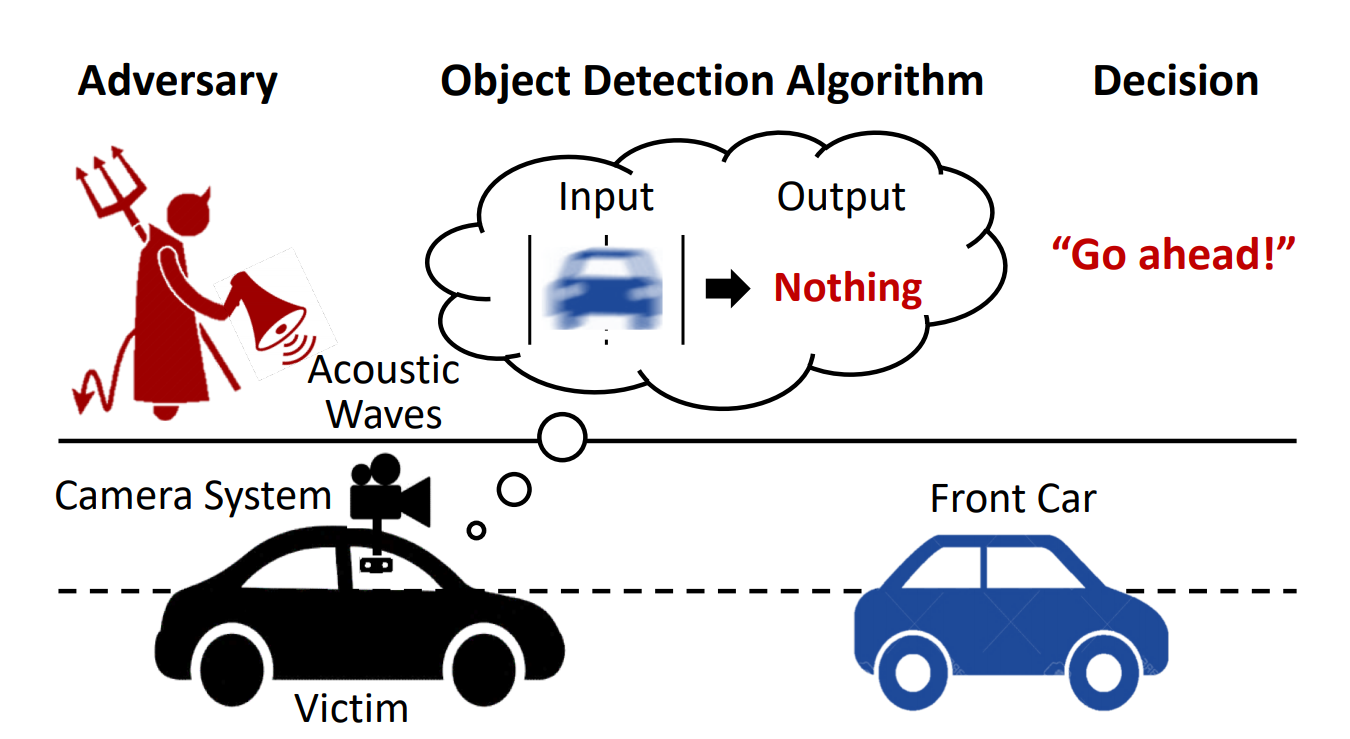

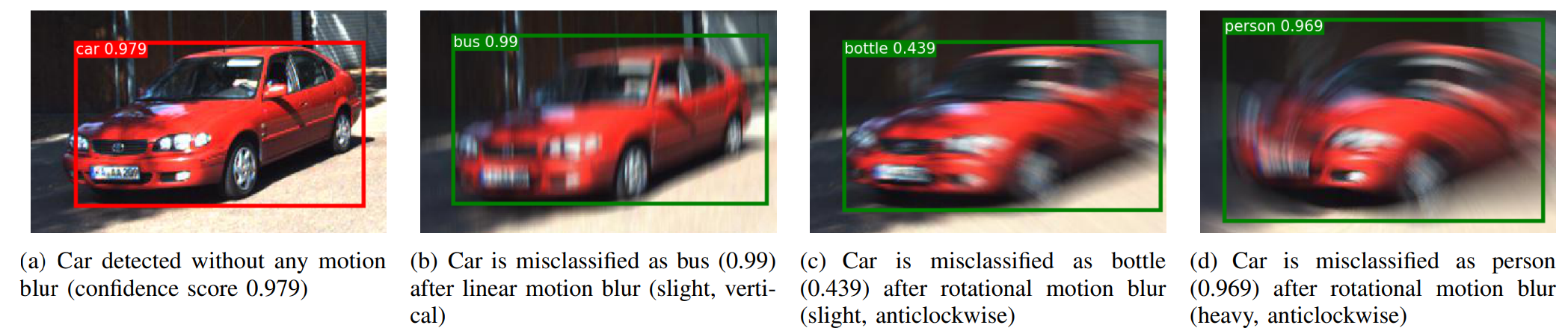

Источником проблемы стали внутренние датчики стабилизаторов изображений в беспилотных автомобилях. Выяснилось, что они уязвимы к акустическим манипуляциям, а алгоритмы распознавания объектов могут ошибочно интерпретировать некоторые «враждебные» картинки, полученные с камер.

Техника акустического ослепления беспилотников, получившая название Poltergeist, представляет собой атаку системы компьютерного зрения беспилотных авто. Используя аудиосигнал, Poltergeist включает функции стабилизации изображения датчика камеры и размывает изображения, позволяя обмануть систему машинного обучения авто и заставить ее игнорировать препятствия на дороге.

Размытие, возникающее из-за включившейся под воздействием аудиосигнала необязательной компенсации движения, может изменить контуры, размер и даже цвет существующего объекта или участок изображения без каких-либо объектов. Это позволит скрыть, модифицировать или создать несуществующий объект.

Инциденты

В Калининграде библиотекарь перевёл миллион рублей мошенникам, чтобы вычислить «крота» в банке.

Детали инцидента

- Мужчине несколько раз звонили разные мошенницы, но он вешал трубку, поскольку знал о подобных инцидентах.

- Очередная «сотрудница банка» позвонила мужчине и в форме ультиматума сообщила, что если он сейчас положит трубку, на него оформят кредит, который ему придётся его выплачивать всю оставшуюся жизнь.

- Мужчина испугался и стал слушать указания собеседницы. Женщина сообщила, что в местном отделении банка обнаружен недобросовестный сотрудник, который заполучил его персональные данные и пытается оформить на его имя заём.

- Чтобы предотвратить несанкционированную операцию, мужчине надо срочно самому оформить на себя кредит на указанную сумму, чтобы «опередить» мошенника и «перехватить» денежные средства.

- Жертва через приложение оформил кредит на 1,1 млн рублей , снял их в банкомате, после чего перевёл суммами по 200 тысяч на продиктованные ему счета, чтобы «погасить» задолженность перед финансовой организацией.

- Злоумышленницы были с ним на связи в течение всего времени, не отпуская ни на минуту, угрожали уголовным делом за «разглашение банковской тайны», если он кому-то расскажет об их звонках, потому что идёт расследование преступления.

Результатом стала отмена назначенных приемов, свадеб и похорон, а также была приостановлена выдача свидетельств о рождении. Онлайн-формы для подачи заявок на проведения массовых мероприятий и парковку также оказались недоступны.

Представители администрации Льежа сообщили, что ИТ-инфраструктура Льежа пострадала от «компьютерной атаки», но по данным бельгийских радиостанций и телеканалов, ответственность за инцидент лежит на группировке Ryuk. О планах муниципалитета по выплате выкупа пока не сообщается.

В качестве штаб-квартиры для фишинговых операций мошенник снимал номер в гостинице. Используя SIM-карты на нескольких мобильных устройствах, преступник только в день ареста отправил около 26 000 текстовых сообщений. Задержали преступника благодаря бдительным сотрудникам отеля, обратившим внимание на то, что гость носил в сумке подозрительно много кабелей.

При обыске полицейские обнаружили оборудование, которое можно было использовать для SMS-фишинга. На изъятых устройствах хранилось более 44 000 контактов.

Текстовые сообщения, которые рассылал мошенник, были написаны от лица службы доставки посылок Hermes. Фальшивые уведомления гласили, что потенциальная жертва пропустила доставку, а чтобы повторить её, необходимо предоставить банковскую информацию.

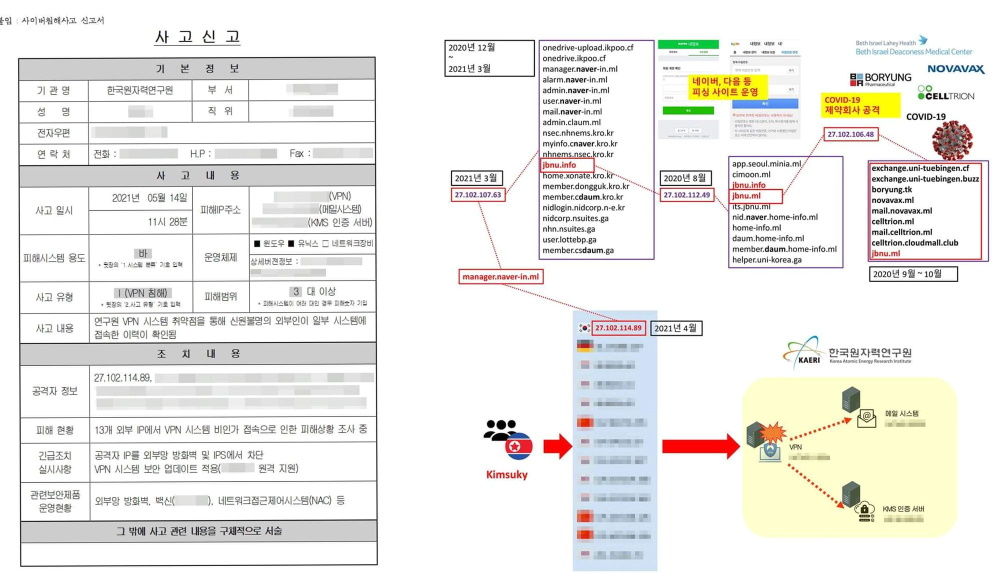

На официальной пресс-конференции было объявлено, что инцидент произошел 14 мая 2021 года. Злоумышленники взломали KAERI через уязвимость в неназванном VPN-сервере. Доступ к сети организации получили тринадцать различных IP-адресов, один из которых связан с инфраструктурой, которую использует северокорейская хак-группа Kimsuky (она же Thallium, Black Banshee и Velvet Chollima).

Согласно отчёту Malwarebytes, Kimsuky недавно провели таргетированную фишинговую кампанию, нацеленную на несколько южнокорейских государственных структур, включая Министерство иностранных дел, Министерство торговли, а также на сотрудника Международного агентства по атомной энергии (МАГАТЭ).

В мошеннической схеме были задействованы девять сотрудников из офиса в Сеуле. По информации властей подозреваемые «заработали» более 360 миллионов вон (около 321 тыс. долларов США), получив выкупы от 40 компаний, которые обслуживали в 2020 и 2021 году.

В процессе «работы» некоторые сотрудники сервиса не забывали о себе: в 17 инцидентах они «подправили» записки с требованием выкупа, увеличив его сумму, чтобы оставить разницу себе. В некоторых случаях суммы выкупа увеличивались в десять раз с 0,8 до 8 биткоинов, что позволяло мошенникам получать огромную прибыль, если жертва решала заплатить.

Когда схема доказала свою прибыльности, мошенники решили пойти еще дальше и создали собственного шифровальщика. Когда в сервис обращалась очередная компания, пострадавшая от атаки вымогателей, подозреваемые восстанавливали зараженные системы, но внедряли на машины бэкдор, который позже использовали для развертывания собственного шифровальщика. На этот раз всю прибыль «ремонтники» оставляли себе.