Антифишинг-дайджест № 231 с 16 по 22 июля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании:

- Mespinoza проникает в системы жертвы через RDP-подключения.

- Для доступа используются учётные данные легитимных пользователей, полученные с помощью фишинговых атак или подписки «доступ-как-услуга». Это позволяет им дольше оставаться незамеченными.

- Группировка устанавливает на системе жертвы бэкдор под названием Gasket, который обеспечивает удалённый доступ.

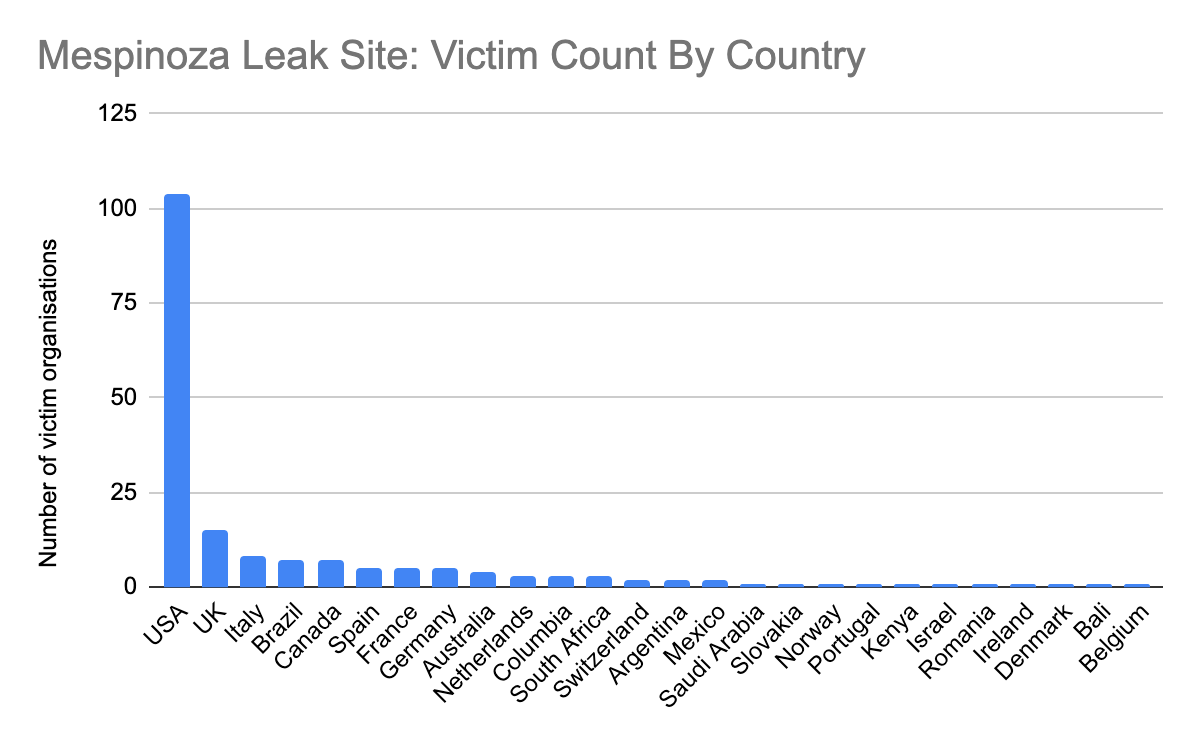

- Жертвами атак Mespinoza стали компании по всему миру. Больше всего пострадавших находится в США, где в числе пострадавших производственные предприятия, компании в сфере розничной торговли, машиностроения, образовательные учреждения и правительственные организации.

- Требование выкупа обычно превышает 1,5 млн долларов США, но группировка готова вести переговоры. Известно, что она получила много выплат в размере около 500 тыс. долларов США в обмен на ключ дешифрования, а также для предотвращения публикации украденной информации.

Атаки и уязвимости

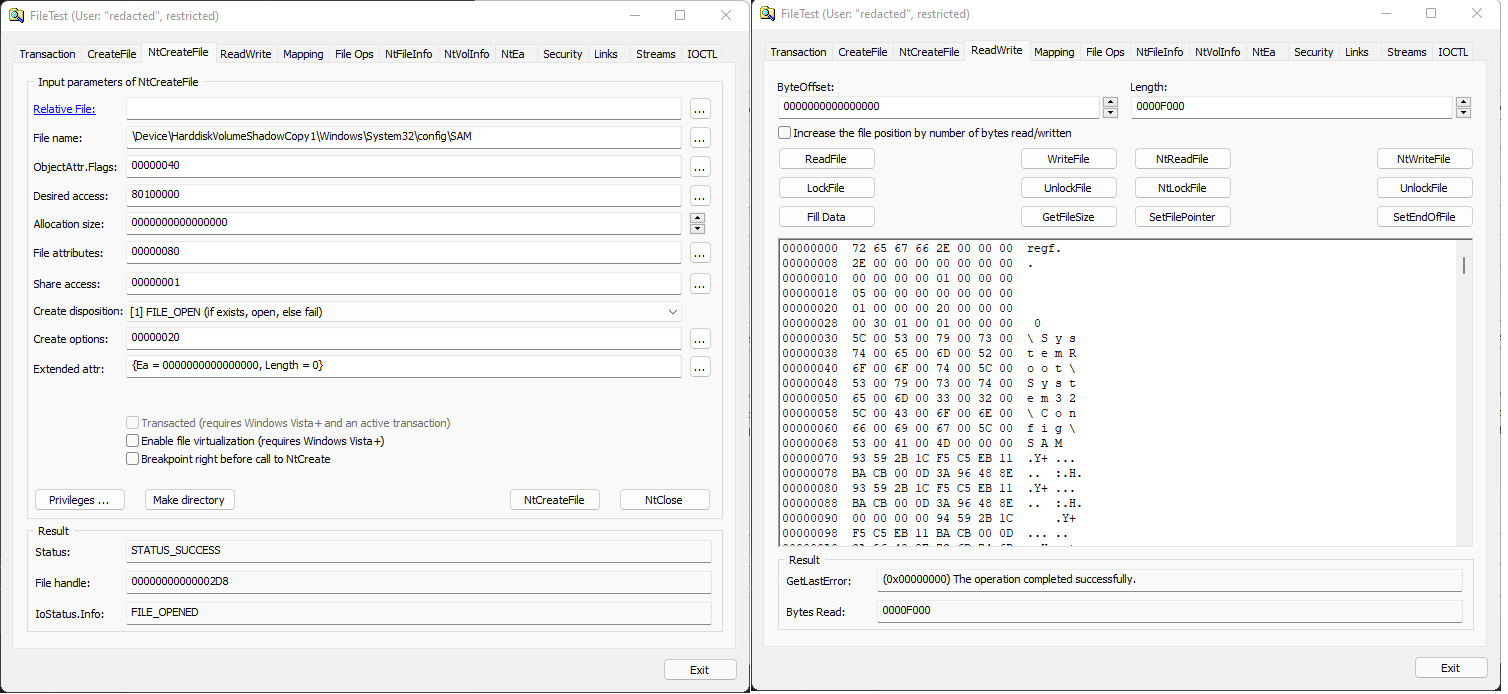

Проблема, получившая сразу два названия — SeriousSAM и HiveNightmare, — связана с тем, как Windows контролирует доступ к файлам SAM, SECURITY и SYSTEM, в которых хранятся хешированные пароли всех учетных записей пользователей Windows, параметры, связанные с безопасностью, данные о ключах шифрования и прочие важные сведения о конфигурации ядра ОС:

C:\Windows\System32\config\sam

C:\Windows\System32\config\security

C:\Windows\System32\config\systemЕсли потенциальный злоумышленник сможет прочитать файлы, полученная информация поможет ему получить доступ к паролям пользователей и критически важным настройкам системы.

Получение доступа к файлу конфигурации Security Account Manager (SAM) всегда представляет собой огромную проблему безопасности, поскольку позволяет похитить хешированные пароли, взломать эти хэши с помощью утилит Mimikatz или hashcat и захватить учетные записи. В файлах SYSTEM и SECURITY могут содержаться не менее опасные данные: ключи шифрования DPAPI и детали Machine Account, который используются для присоединения компьютеров к Active Directory.

Демонстрация атаки от автора утилиты Mimikatz:

Q: what can you do when you have #mimikatz🥝 & some Read access on Windows system files like SYSTEM, SAM and SECURITY?

A: Local Privilege Escalation 🥳

Thank you @jonasLyk for this Read access on default Windows😘 pic.twitter.com/6Y8kGmdCsp— 🥝 Benjamin Delpy (@gentilkiwi) July 20, 2021

Среди уязвимых моделей принтеров — более 380 различных моделей принтеров HP и Samsung, а также по меньшей мере 12 моделей устройств Xerox.

Причиной уязвимости является ошибка переполнения буфера в драйвере печати SSPORT.SYS. Используя её, злоумышленник может повысить привилегии в системе, что позволит вредоносному ПО получить доступ с правами администратора.

В системах некоторых пользователей Windows уязвимый драйвер уже может быть установлен без их ведома, если пользователь использует уязвимую модель принтера, а драйвер установился автоматически через Центр обновления Windows.

Проблема, получившая название Sequoia, представляет собой уязвимость чтения за пределами буфера (out-of-bounds read) и связана с некорректной обработкой длины имени файла. С ее помощью непривилегированный локальный пользователь может запустить код с правами суперпользователя.

Уязвимость использования памяти после освобождения в демоне fgfmsd продуктов FortiManager и FortiAnalyzer вызвана тем, что код программы пытается использовать раздел памяти, некорректно помеченный как свободный. В результате специально созданный запрос на порт FGFM устройства может позволить удаленному неавторизованному злоумышленнику выполнить неавторизованный код с правами суперпользователя.

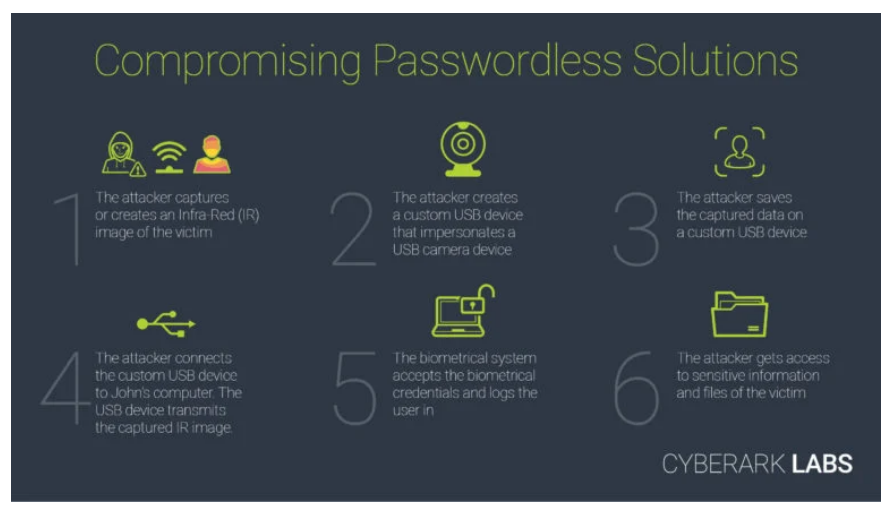

Обман стал возможным благодаря особенностям обработки данных с USB-веб-камер. Хотя большинство пользователей знают, что они могут использовать веб-камеру для аутентификации и распознавания лица на машине под управлением Windows 10,оказалось, что Windows Hello поддерживает ввод с веб-камеры только с помощью инфракрасного порта. А проверка инфракрасного входа недостаточна или сопоставима с проверкой для обычных (RGB) камер.

В результате злоумышленник может подключить к компьютеру вредоносное устройство, имитирующее USB-камеру, а затем использовать его для передачи инфракрасного изображения лица владельца. Хотя при нормальных обстоятельствах передать статическое изображение Windows Hello нельзя, эти ограничения не работают для инфракрасного входа.

Инциденты

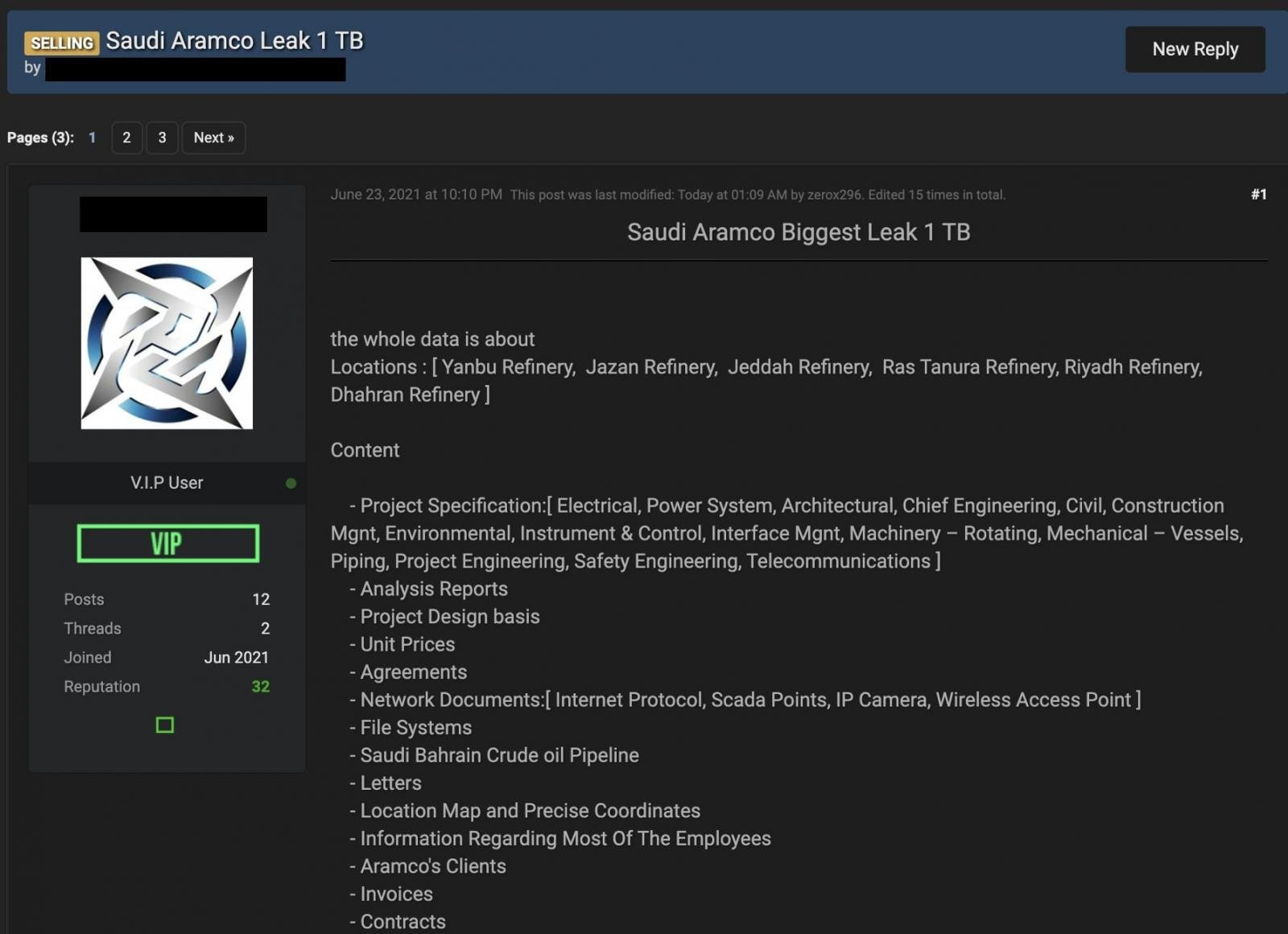

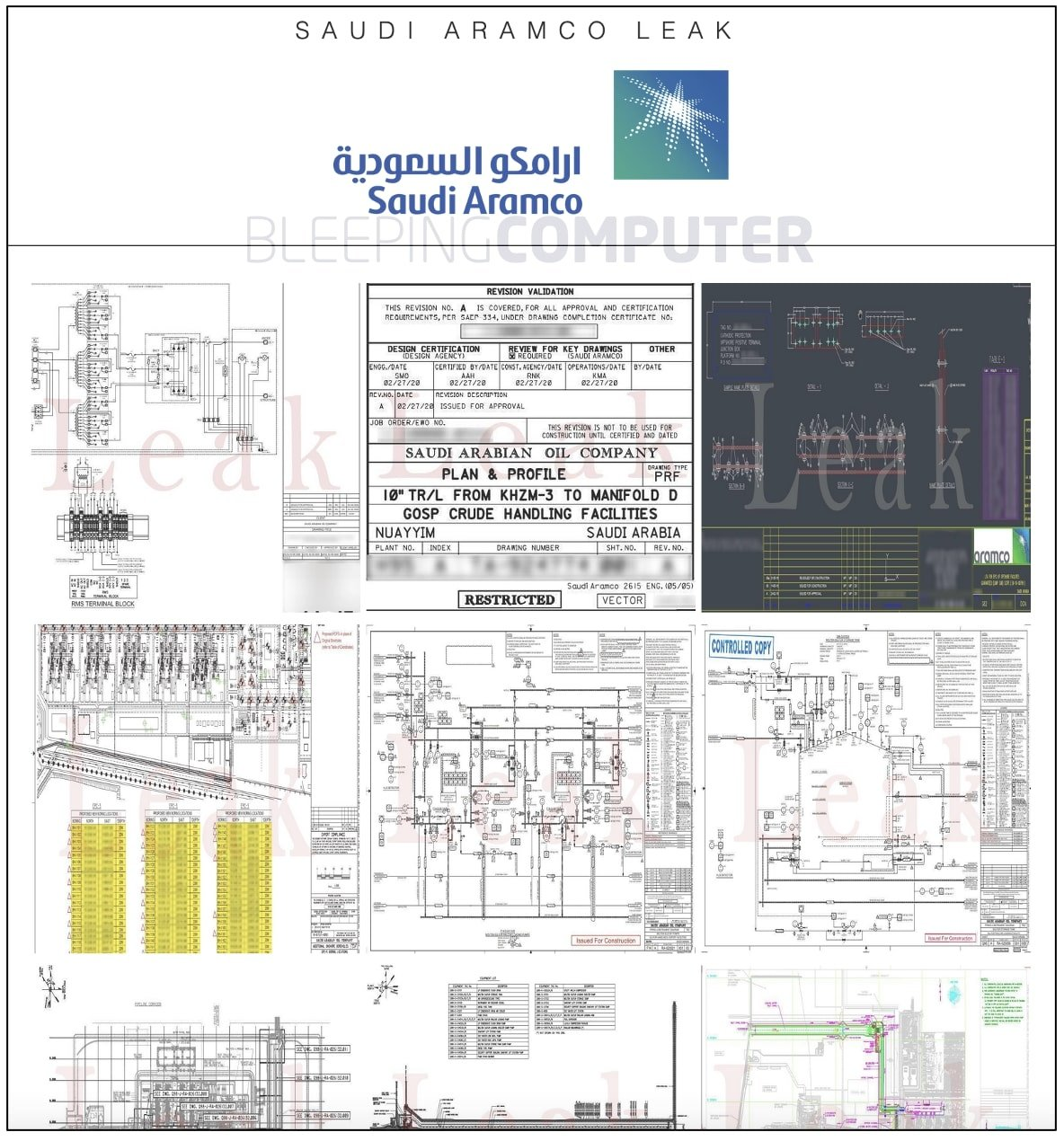

Хакеры группировки ZeroX взломали сеть нефтяной компании Saudi Aramco и похитили 1 Тб конфиденциальных данных. Украденная информация продаётся на киберфоруме за 5 млн долларов США.

Чтобы привлечь внимание потенциальных покупателей, злоумышленники опубликовали в открытом доступе некоторые чертежи и патентные документы Aramco с отредактированными личными данными. После этого на сайте утечки заработал обратный отсчет, равный 662 часам (примерно 28 дней), по окончании которого начнется продажа данных. ZeroX говорят, что «662 часа» — загадка и намек, который поймут только в Saudi Aramco.

В утечке содержатся документы по нефтеперерабатывающим заводам Saudi Aramco, расположенным в нескольких городах Саудовской Аравии, а также следующие данные:

- полная информация о 14 254 сотрудниках компании: имя, фото, копия паспорта, адрес электронной почты, номер телефона, номер вида на жительство (карта Iqama), должность, номера ID, информация о семье и так далее;

- проектные спецификации систем, связанных с электроэнергетикой, архитектурой, строительством, менеджментом, охраной окружающей среды, телекоммуникациями;

- внутренние аналитические отчеты, соглашения, письма, прайс-листы;

- схема сети, содержащая IP-адреса, точки Scada, точки доступа Wi-Fi, IP-камеры и устройства IoT;

- карты с точными координатами;

- список клиентов Saudi Aramco вместе со счетами и контрактами.

Сервис sms-activate предоставляют мобильные номера во временное пользование клиентам. Это позволяет, например, анонимно пройти верификацию в Mail.ru, «ВКонтакте», Avito, Telegram, Twitter, «Яндексе» и других ресурсах.

Утекшая база содержит около 163 тыс. уникальных записей, из них около 50 тыс. валидных. Каждая запись состоит из имени, адреса электронной почты, IP-адреса, частичного номера платежной карты и суммы платежа.

Инцидент произошёл всего через два месяца после установки 621 сенсорного устройства на 420 станциях на севере Англии стоимостью 17 млн. фунтов стерлингов.

Компания заявила, что приняла «оперативные меры» вместе со своим поставщиком, компанией Flowbird, данные клиентов и платежей не были скомпрометированы.

По словам Northern, от атаки пострадали только серверы, на которых работают билетные автоматы.

Вредоносное ПО

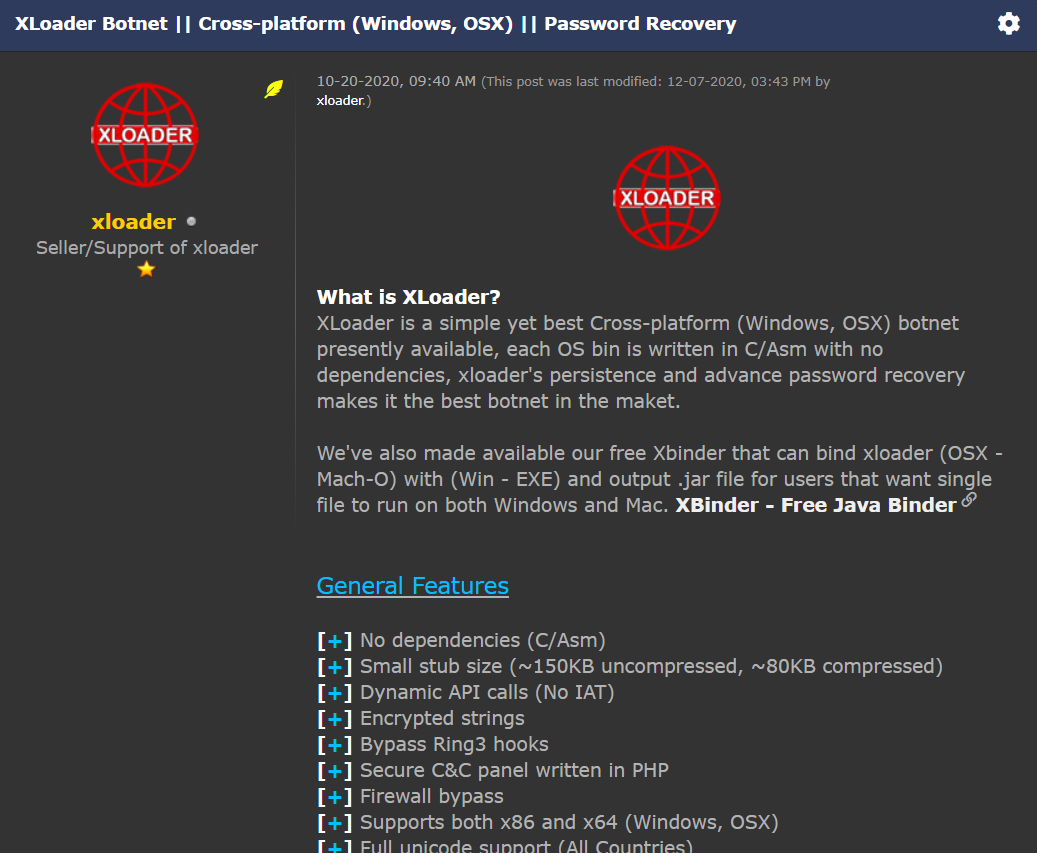

Новая версия инфостилера XLoader научилась похищать информацию с компьютеров под управлением macOS.

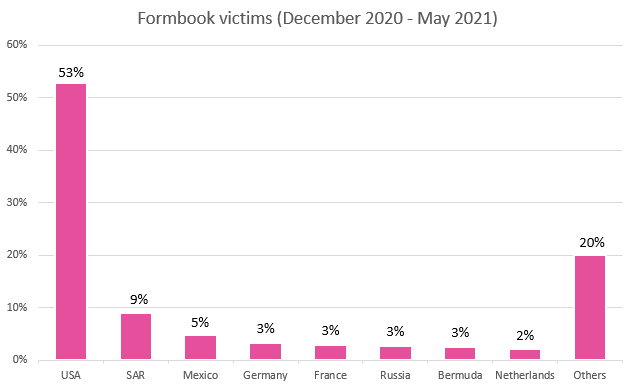

XLoader распространяется через фишинговые электронные письма, содержащие вредоносный документ Microsoft Office. С декабря 2020 года по июнь 2021 зафиксированы случаи инфицирования XLoader в 69 странах мира. Большая часть заражений пришлась на США (53%), далее следуют с большим отрывом специальные административные районы Китая (9%), Мексика (5%), Германия (3%), Франция (3%), РФ (3%).

XLoader умеет обнаруживать запуск в песочнице и прячет свои командные серверы, поочередно запрашивая множество доменов. Изученный образец оперировал списком из почти 90 тыс. URL, однако лишь 1,3 тыс. из них указывали на реальные управляющие серверы, остальные оказались вполне добропорядочными сайтами.

Чтобы затруднить обнаружение вредоноса злоумышленники копируют оформление исполняемых файлов легитимных приложений: дают дропперу безобидное имя, привлекательную иконку, цифровую подпись — фальшивую или краденую. Код вредоноса обфусцирован.

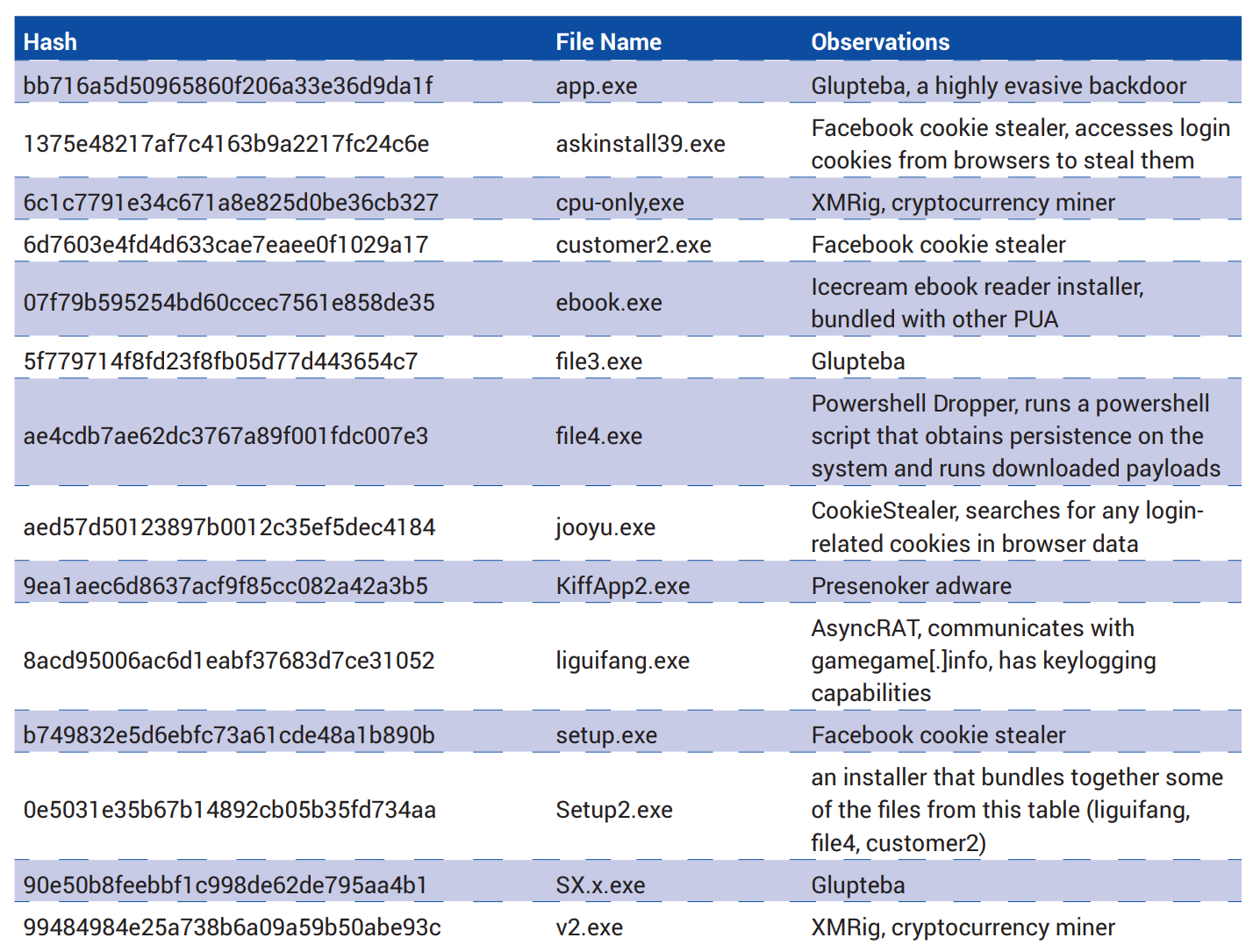

Все образцы MosaicLoader нацелены на загрузку дополнительных вредоносных модулей со сторонних серверов, список которых загружается из центра управления. Характер полезной нагрузки при этом довольно обширен — от криптомайнеров и похитителей куки до троянов удалённого доступа и бэкдоров: