Антифишинг-дайджест № 233 с 30 июля по 5 августа 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

За содействие в преступной схеме инсайдерам обещают вознаграждение в миллионы долларов.

Многие группировки, работающие по схеме «вымогатель как услуга», состоят из основной группы разработчиков, которые поддерживают программы-вымогатели и платежные сайты, а также привлечённых партнеров, которые взламывают сети жертв и шифруют устройства.

Выкуп, который платят жертвы делится между основной группой и привлечёнными партнёрами ,которые обычно получают 70-80% от всей суммы. Часто доступ к сетям компаний приобретается у сторонних пентестеров в рамках услуги «.доступ-как-сервис» (access-as-a-service).

Подсчитав затраты, операторы Lockbit 2.0 решили оптимизировать схему путём устранения посредников и получать доступ к корпоративным сетям «из первых рук» — от штатных системных администраторов потенциальных жертв.

Впервые обнаружена киберкампания хакерской группировки АРТ31 против российских организаций.

С весны 2021 года АРТ31 стала расширять географию атак и применять новый способ взлома и заражения гаджетов. Хакеры отправляют фишинговые письма, в которых содержится ссылка на домен inst.rsnet-devel[.]com, который полностью имитирует сайт госорганов.

При открытии ссылки в компьютер пользователя попадает так называемый дроппер (троян удаленного доступа), который создает на зараженном устройстве вредоносную библиотеку и устанавливает специальное приложение. Далее приложение запускает одну из функций загруженной вредоносной библиотеки, и управление компьютером переходит в руки злоумышленника.

По данным Positive Technologies, в первом полугодии 2021 года группировка АРТ31, помимо действий в России, провела около десяти вредоносных рассылок в Монголии, США, Канаде и Белоруссии.

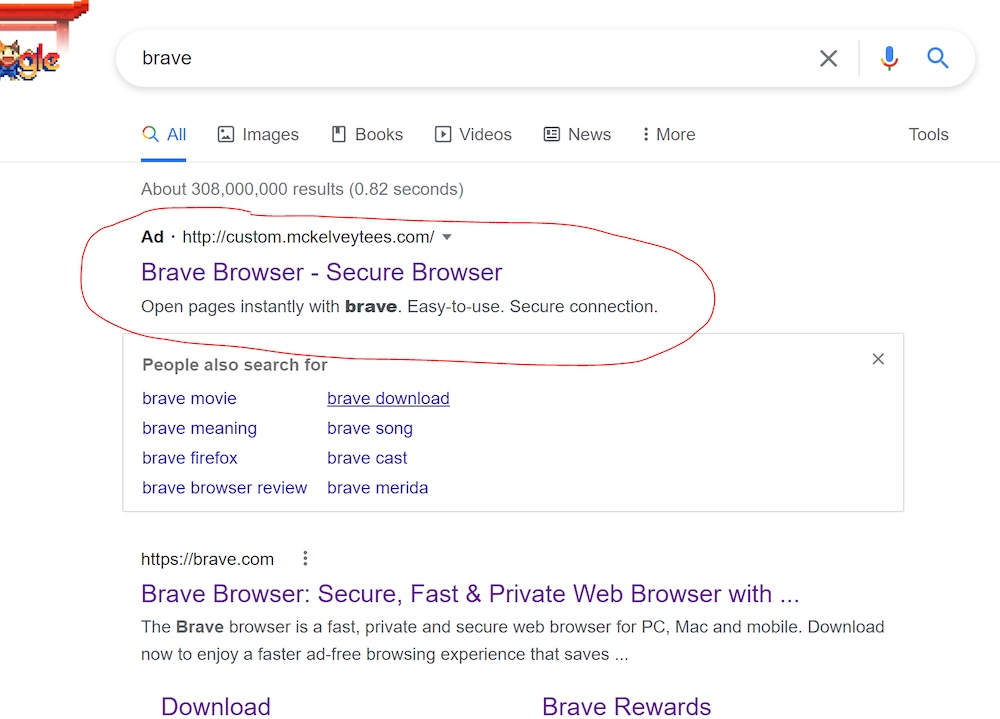

Чтобы привлечь трафик на поддельный сайт, мошенники покупали в Google рекламу, которая отображалась в том случае, если люди искали что-то, связанное с браузерами.

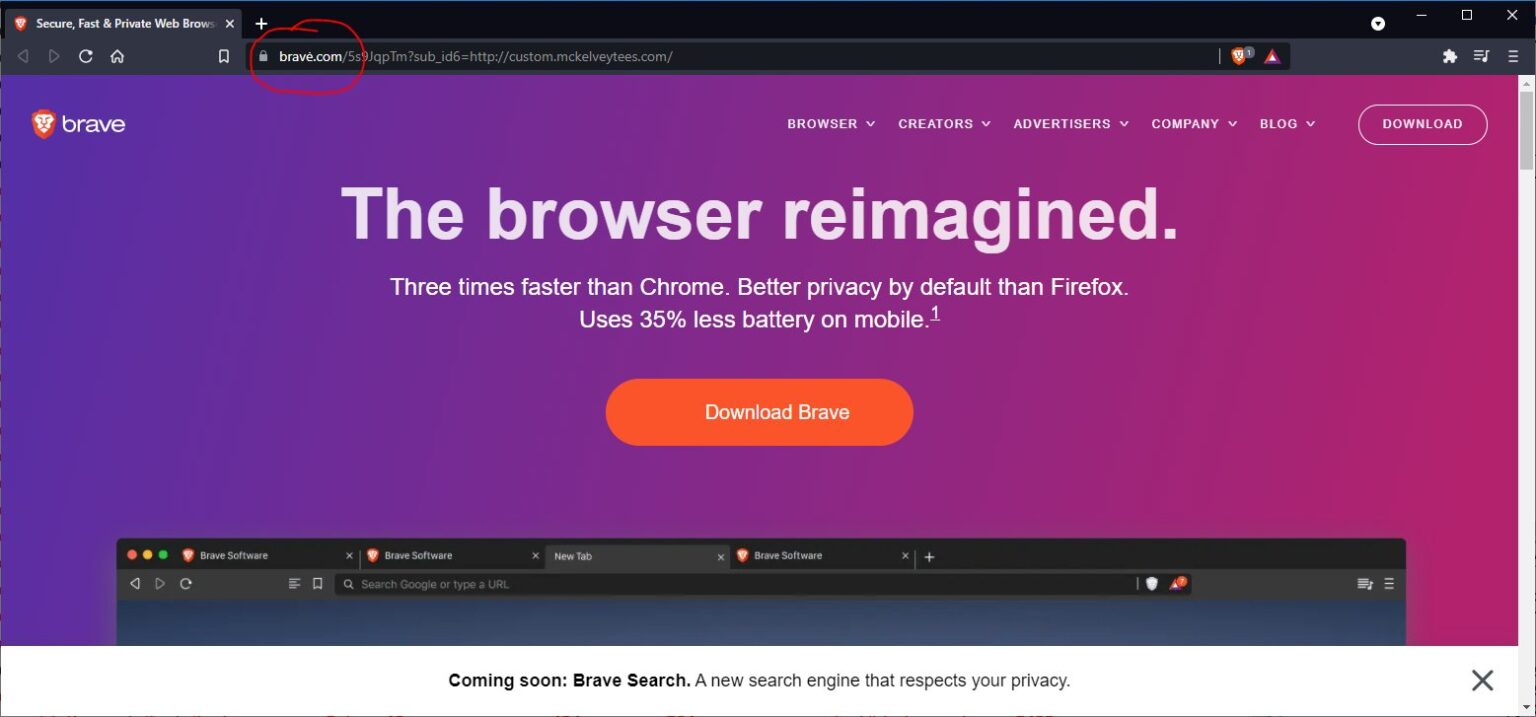

Сайт мошенников располагался по адресу bravė.com, где слово «Brave» было написано с литовской буквой «ė», вместо обычного латинского «e» .В современных браузерах вредоносный домен bravė.com отображался как xn—brav-epa.com, однако многие пользователи просто не обращают внимания на адресную строку.

Сайт полностью имитировал официальный сайт Brave, но вместо обычного дистрибутива пользователям предлагали загрузить ISO-образ размером 303 Мб, якобы содержащий установщик Brave. Браузер в этом образе тоже присутствовал, но вместе с ним распространялась малварь ArechClient (SectopRAT), основная задача которой — кража данных из браузеров и криптовалютных кошельков.

Атаки и уязвимости

Пневмопочта Translogic используется в медицинских учреждениях для быстрого перемещения медицинских материалов — лабораторных образцов и лекарств по специальным трубкам, которые соединяют отделения в крупных больницах.

Уязвимости позволяют неавторизованному злоумышленнику, захватить станции Translogic PTS и получить полный контроль над сетью пневмопочты целевой больницы. Благодаря этому становятся возможными сложные и опасные атаки программ-вымогателей, и хищение конфиденциальной медицинской информации.

Из-за небезопасной реализации механизма аутентификации в Project EV злоумышленнику мог легко получить права администратора и изменить прошивку всех зарядных устройств.

Кроме того, киберпреступники могли получить доступ к домашним сетям пользователей, если зарядные устройства были подключены к домашней сети через Wi-Fi. Это позволяло перехватить контроль над трафиком или похитить финансовые данные.

Сервер использует уязвимость PrintNightmare и доступен в интернете по адресу

\\printnightmare[.]Gentilkiwi[.]comПри подключению к серверу происходит установка драйвера печати, после чего запускается DLL-библиотеку с привилегиями SYSTEM.

Изначально DLL-библиотека записывала файл журнала в папку C:\Windows\System32, которая должна быть доступна для записи только пользователям с повышенными привилегиями. Но из-за того, что не все верили, что в оригинальной версии драйвер печати может повышать привилегии, автор сервера модифицировал драйвер для запуска командной строки SYSTEM.

Новый метод позволяет получить административные права путем установки драйвера печати с удалённого сервера. Вместе с правами администратора преступники получают полный контроль над устройством и могут запускать любую команду, добавлять пользователей или устанавливать любое программное обеспечение.

Уязвимость получила оценку в 9,9 балла по шкале CVSS и содержится в драйвере виртуального сетевого коммутатора Hyper-V vmswitch.sys. Используя её, можно добиться удаленного выполнения кода или состояния отказа в обслуживании.

Уязвимость присутствует в Windows 7, 8.1 и 10, а также Windows Server 2008, 2012, 2016 и 2019. Для эксплуатации уязвимости достаточно отправить специально созданный пакет с виртуальной машины Azure на узел Hyper-V.

Инциденты

Хакеры зашифровали и похитили данные на двух серверах ATV, на которых хранится финансовая информация. Скомпрометированные данные включают персональную информацию около 300 инвесторов, в том числе имена, адреса электронной почты, номера телефонов и номера социального страхования.

По заявлению руководства ERG, инцидент привел лишь к незначительным сбоям в ее инфраструктуре. Все заводы компании находятся в рабочем состоянии и не пострадали..

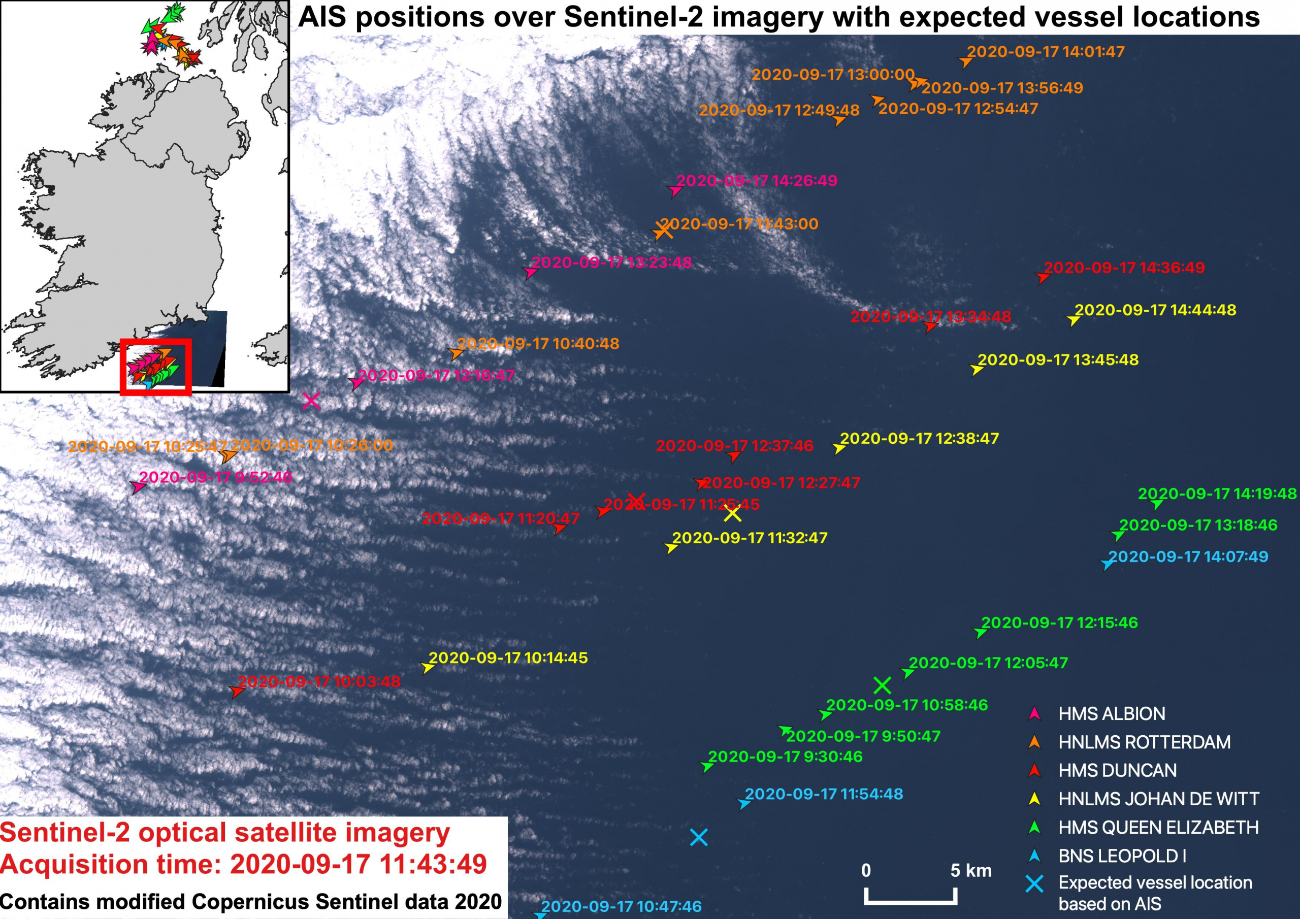

Автоматическая идентификационная система используется в судоходстве для предотвращения столкновений в море. Служит для идентификации судов, их габаритов, курса и других данных с помощью радиоволн диапазона УКВ.

По данным некоммерческих организаций SkyTruth и Global Fishing Watch, с августа 2020 года более ста военных кораблей из 14 европейских стран, России и США стали жертвами подобных атак. В некоторых случаях суда якобы направлялись в сторону иностранных военных баз или заплывали в спорные воды, что могло привести к усилению конфликтов в горячих точках, таких как Черное или Балтийское море.

Неизвестно, кто стоит за подделкой данных АИС. По словам экспертов, все поддельные данные отображались как исходящие от береговых АИС-приемников, и ни одни из них не были обнаружены спутниками. Поскольку настоящие АИС-сигналы гражданских кораблей вблизи предполагаемых путей военного корабля были получены спутниками, поддельные сообщения предположительно не были сгенерированы реальной злонамеренной передачей, а были созданы в программном обеспечении АИС-симулятора, а затем скопированы в поступающий на сайты мониторинга судов поток данных.

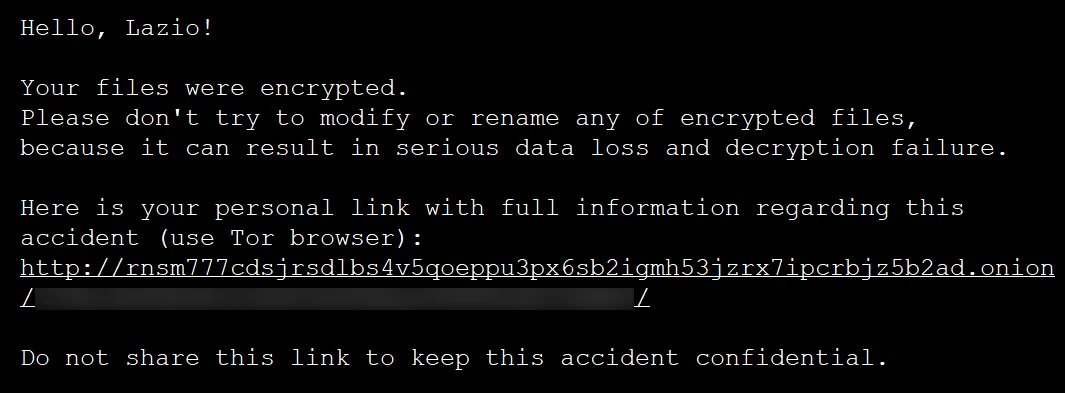

В результате инцидента заблокирован почти каждый файл в дата-центре. Вакцинация среди тех, кто уже оставил заявку на процедуру, продолжится в обычном режиме. Приём новых заявок приостановлен на несколько дней. Система отключена для проведения внутренней проверки и предотвращения дальнейшего распространения вируса.

Ответственной за нападение называют группировку RansomEXX, которая известна атаками на департамент транспорта Техаса (Texas Department of Transportation, TxDOT) и компанию Konica Minolta.