Антифишинг-дайджест № 234 с 6 по 12 августа 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

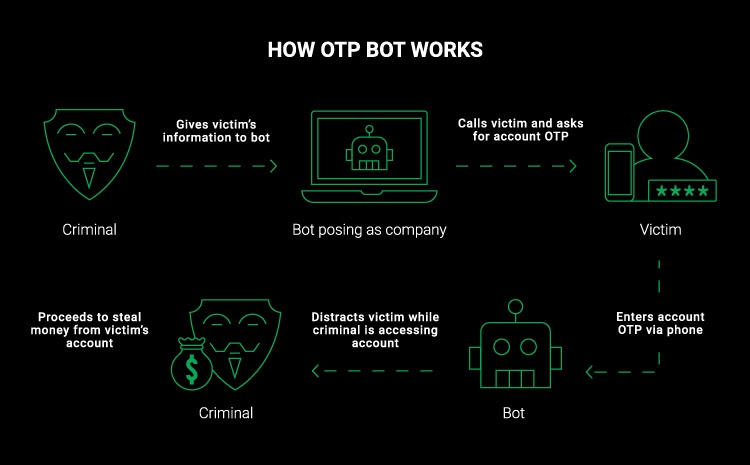

В диалогах с пользователями бот использует данные, найденные в даркнете или в утекших базах.

Самая популярная схема обмана выглядит так:

- бот предлагает жертве подключить банковскую карту к мобильному счёту для проведения автоматических платежей.

- после получения необходимых сведений, злоумышленники тратят деньги с карт на покупку подарочных карт в обычных магазинах.

Злоумышленники не вступают в прямой контакт с жертвой. Чтобы узнать одноразовый код, бот звонит на номер выбранного человека и просит назвать необходимую комбинацию цифр. Кроме финансовых данных мошенники способны таким же образом красть пароли и данные для входа на различные сервисы.

В атаках используется ряд уже скомпрометированных устройств с целью угадать распространенные учетные данные администратора. В случае успеха хакеры получают доступ к системе для установки вредоносных полезных данных, которые могут включать программы-вымогатели. Зараженные устройства могут выполнять дополнительные атаки на другие устройства под управлением Linux, включая Synology NAS.

Троян FatalRAT спрятан в ссылках, по которым могут пройти потенциальные жертвы. Для повышения доверия к вредоносной ссылке киберпреступники завлекают жертв с виду безобидными ресурсами, в том числе фальшивыми копиями сайтов популярных СМИ.

FatalRAT может не только управлять внешними соединениями и веб-браузерами, но и вносить изменения в систему без ведома владельца устройства. Под угрозой также оказываются одноразовые пароли, рассылаемые банками и другими сервисами для аутентификации.

Схема кампании:

- Преступники создала сеть поддельных сайтов и электронных почтовых ящиков, очень похожих на настоящие сайты и почту известных ритейлеров и поставщиков.

- С их помощью мошенники обманом вынуждали жертв делать заказы и вносить предоплату.

- Никаких заказанных товаров жертвы не получали, заплаченные ими деньги отмывались через счета в румынских банках и обналичивались через банкоматы.

В ходе одновременных обысков в Ирландии, Нидерландах и Румынии были арестованы 23 подозреваемых. По версии следствия, они обманули компании как минимум в 20 странах Европы и Азии на сумму в 1 млн евро.

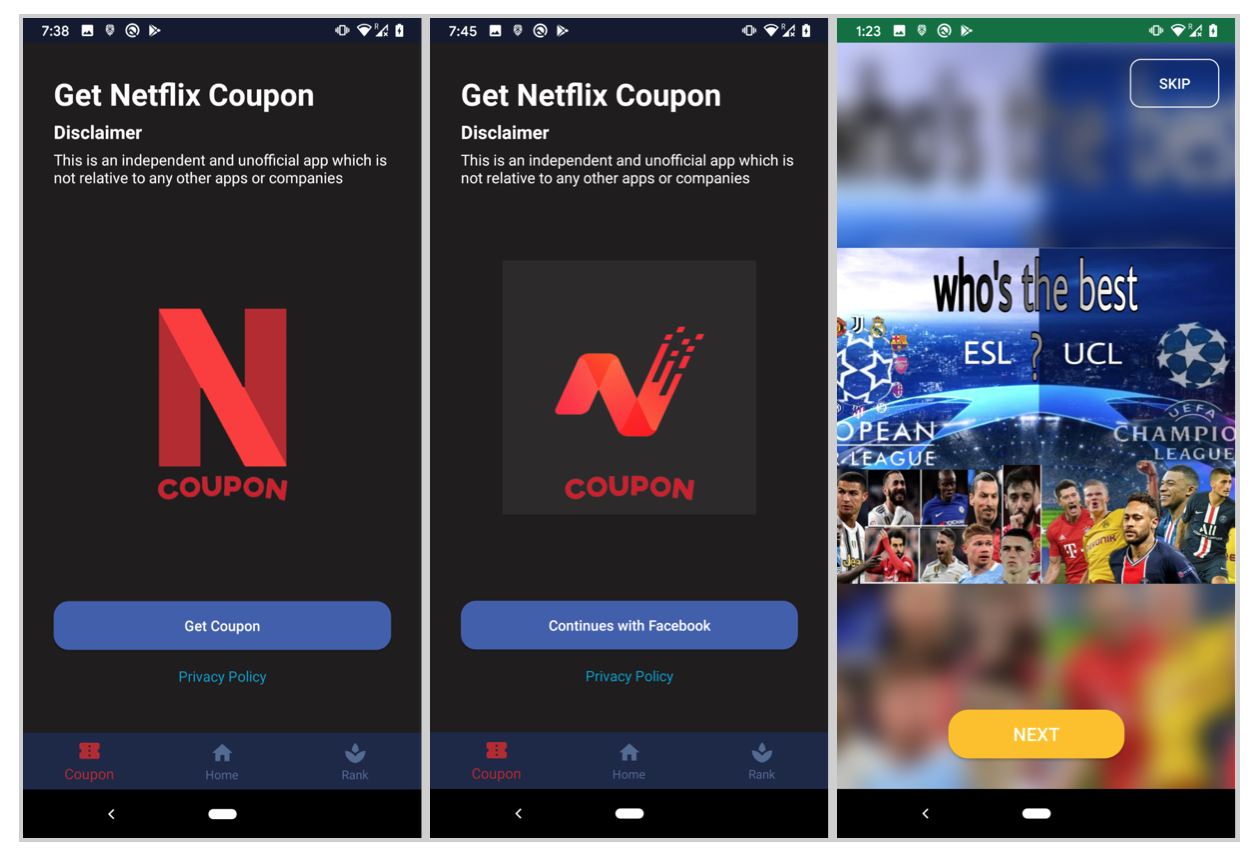

Обнаружена новая вредоносная кампания FlyTrap, нацеленная на пользователей Android.

В ходе кампании используется вредоносное ПО, взламывающее учетные записи Facebook путем похищения cookie-файлов сеанса. Жертвами вредоноса уже стали более 10 тыс. пользователей в 140 странах мира.

Кампания FlyTrap основывается на социальной инженерии. Злоумышленники обманом заставляют жертв авторизоваться в вредоносном приложении с использованием учетных данных Facebook. В свою очередь, приложение собирает данные, связанные с сеансом.

Для обмана жертв злоумышленники используют высококачественные вредоносные приложения, распространяемые через Google Play и сторонние магазины Android-приложений.

Например, мошенники предлагают потенциальным жертвам бесплатные коды для Netflix и Google AdWords за участие в голосовании за свою любимую футбольную команду или игрока. Чтобы получить вознаграждение, жертва должна авторизоваться в приложении с помощью учетных данных Facebook.

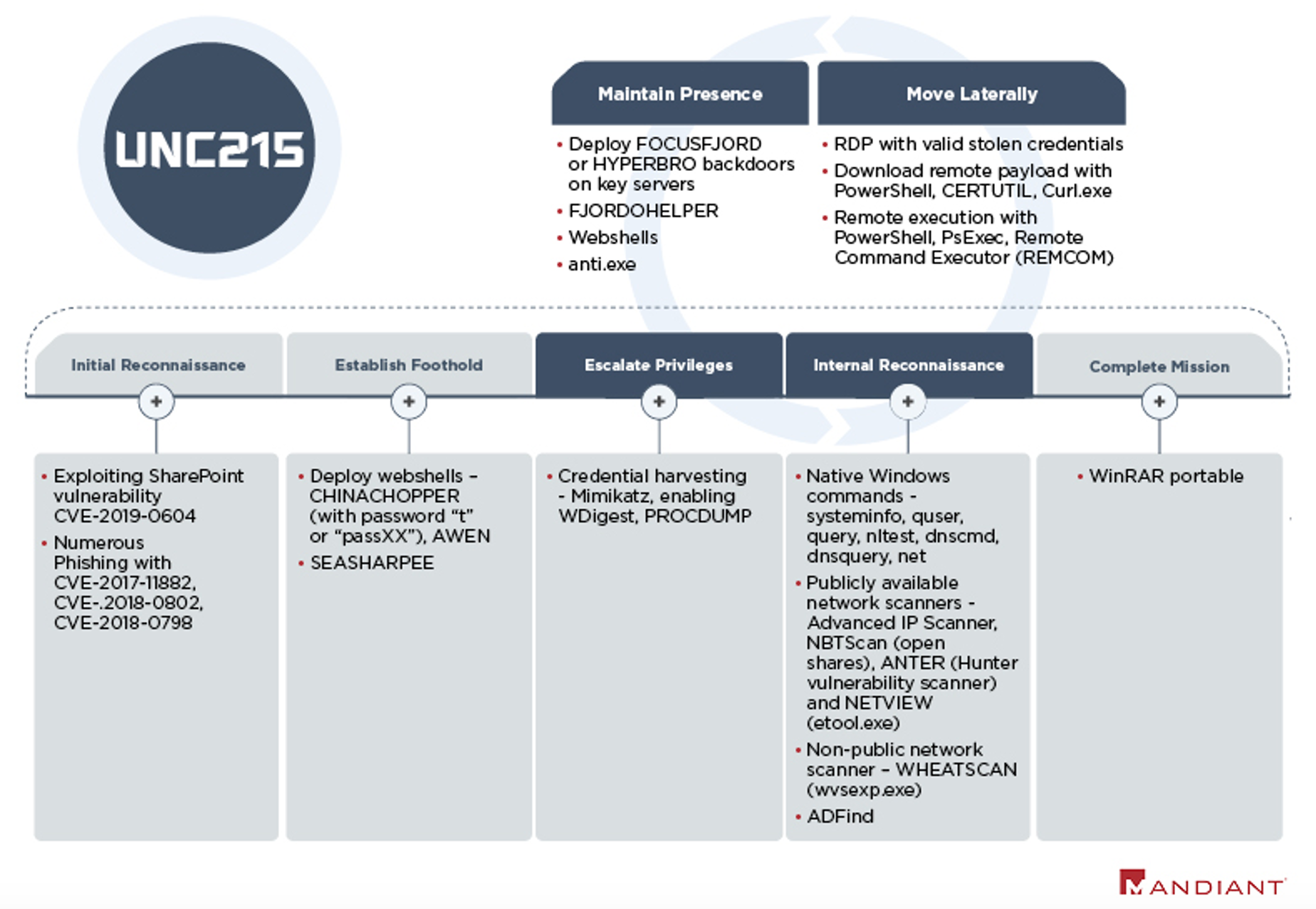

Целями атак были израильские правительственные учреждения, IT-компании и поставщиков телекоммуникационных услуг. Злоумышленники, которых отслеживают под кодовым именем UNC215, использовали для взлома серверы Microsoft SharePoint, содержащие уязвимость CVE-2019-0604 .

Получив доступ к одному из серверов, хакеры устанавливали инструмент WHEATSCAN для сканирования внутренней сети жертвы, а затем web-оболочку FOCUSFJORD и бэкдор HYPERBRO для закрепления в сетях жертв.

Чтобы скрыть следы, преступники удаляли вредоносные утилиты и использовали легитимное ПО для выполнения вредоносных операций. Кроме того, UNC215 часто использовала пути к файлам с упоминанием Ирана (например, C:\Users\Iran) или сообщения об ошибках на арабском языке. Дополнительным «признаком» иранского следа было периодическое использование иранской веб-оболочки SEASHARPEE.

Атаки и уязвимости

Microsoft has indeed published a new CVE for this issue (VU#131152):

CVE-2021-36958https://t.co/7eDpfz3cJs— Will Dormann (@wdormann) August 11, 2021

Microsoft исправила PrintNightmare в июльских и августовских плановых обновлениях безопасности, однако новая ошибка по-прежнему позволяет злоумышленникам быстро получать привилегии системы, просто подключившись к удаленному серверу печати.

С помощью уязвимости злоумышленник может воспользоваться функцией CopyFile и наряду с драйвером для принтера скопировать в клиент DLL-файл, при подключении к принтеру открывающий интерпретатор командной строки.

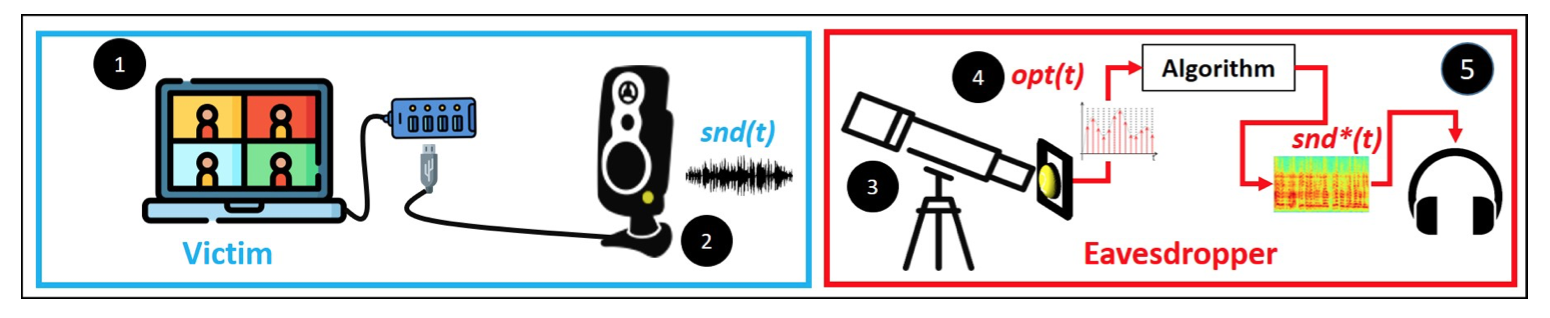

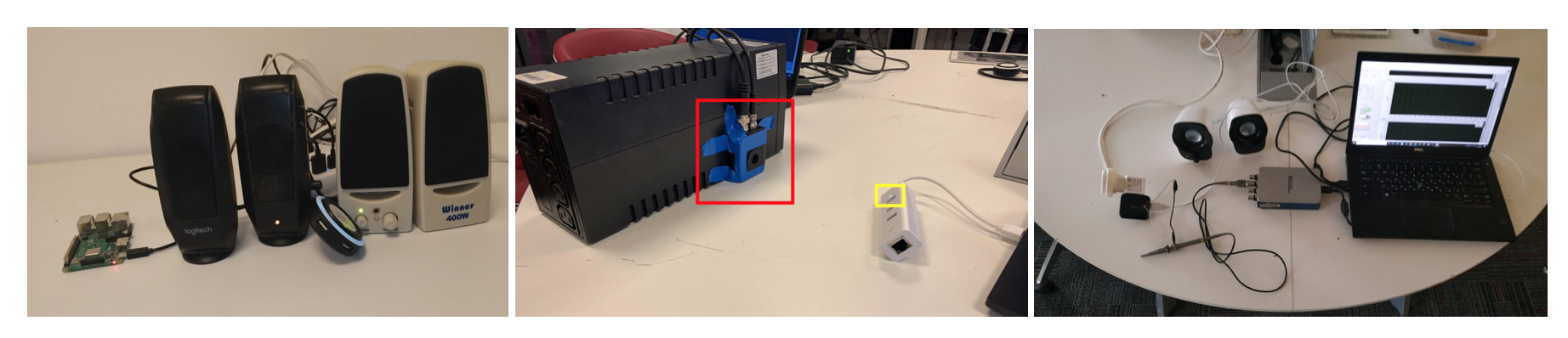

Новая атака Glowworm позволяет подслушивать конференции в Zoom, Skype, Teams и аналогичных сервисах.

Метод базируется на отслеживании изменений светодиодного индикатора периферийных устройств, подключенных к компьютеру, на котором проходит конференция, и преобразовании их в аудио.

Такое отслеживание возможно благодаря тому, что звуковые волны во время конференции вызывают изменения в энергопотреблении светодиодов подключенных устройств, вызывая их мерцание. И по этим изменениям можно восстановить звук, который их вызвал.

Во время демонстрации атаки телескоп со специальным датчиком направили с расстояния 35 метров на динамики, подключённые к ноутбуку. В результате удалось восстановить фразу, которая транслировалась через динамики.

Видео: демонстрация атаки

Инциденты

Important Notice:

We are sorry to announce that #PolyNetwork was attacked on @BinanceChain @ethereum and @0xPolygon Assets had been transferred to hacker's following addresses:

ETH: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963

BSC: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71— Poly Network (@PolyNetwork2) August 10, 2021

Среди похищенных активов:

- Токены Ethereum : 273 млн долларов;

- Binance Smart Chain : 253 млн долларов;

- Polygon Network (в USDC): 85 млн долларов.

Для взлома была использована уязвимость в функции _executeCrossChainTx, которая получает управление между вызовами контракта.

Злоумышленники использовали эту функцию для передачи тщательно сконструированных данных, чтобы изменить хранителя контракта EthCrossChainData. Это позволило хакерам объявить себя владельцами любых средств, обрабатываемых платформой.

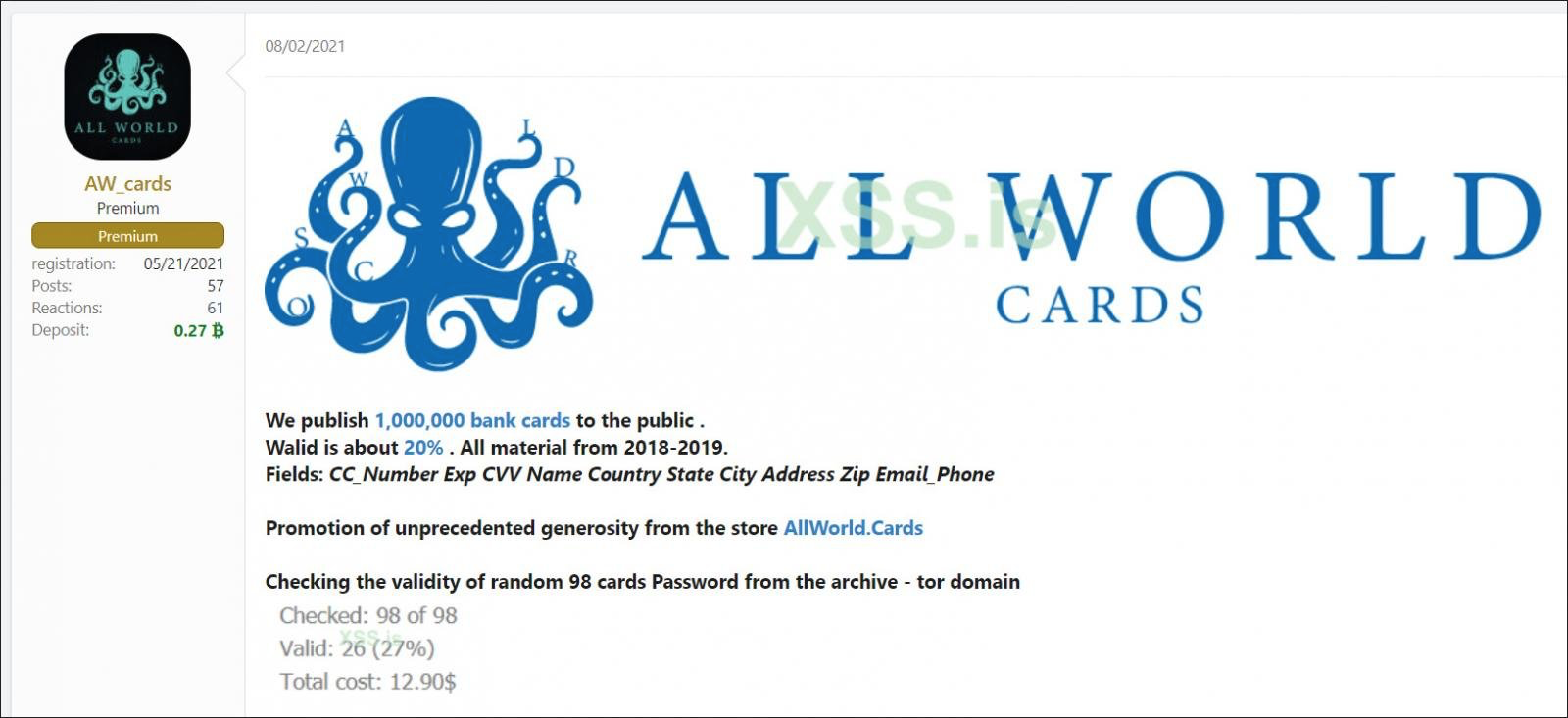

Утечка содержит номера карт, даты окончания срока действия, CVV, имена владельцев, информацию о стране, штате, городе, адресе, почтовом индексе для каждой карты, а также номер телефона или адрес электронной почты.

Частичный анализ утечки показал, что в ней содержатся карты следующих банков:

- Государственный банк Индии (44 654 карты);

- PMORGAN CHASE BANK NA (27 440 карт);

- BBVA BANCOMER SA (21 624 карты);

- THE TORONTO-DOMINION BANK (14 647 карт);

- POSTE ITALIANE SPA (BANCO POSTA) (14 066 карт).

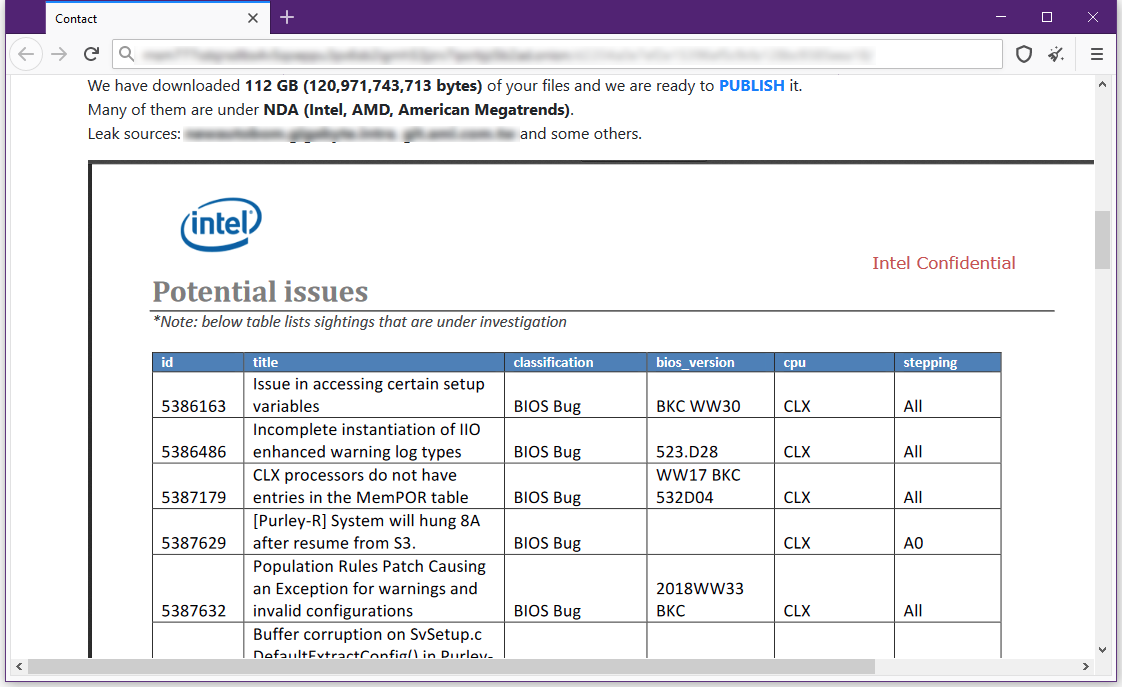

В доказательство своих слов злоумышленники уже поделились скриншотами четырех документов, защищенных соглашениями о неразглашении (включая отладочный документ American Megatrends и документ Intel, озаглавленный Potential Issues).

Атака заставила компанию частично отключить тайваньские системы. Известно, что инцидент затронул несколько сайтов Gigabyte, включая сайт поддержки и отдельные разделы тайваньского сайта.

Представители Gigabyte заявили, что инцидент затронул только небольшое количество серверов, поскольку обнаружив аномальную активность, специалисты компании оперативно увели в офлайн остальные ИТ-системы и уведомили о произошедшем правоохранительные органы.

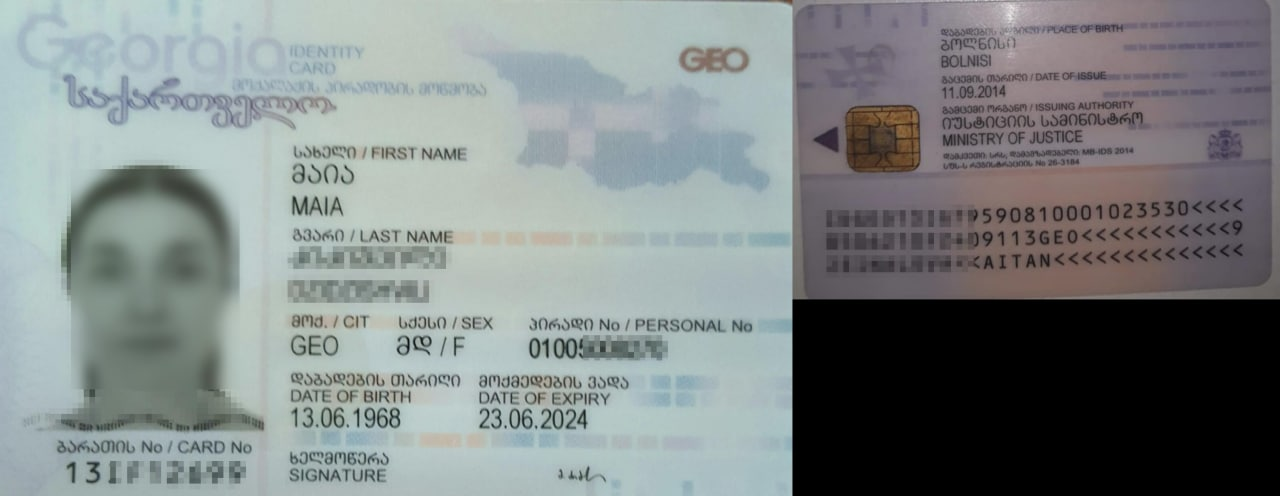

В частности, были опубликованы свыше 25 тыс. скан-копий документов граждан Грузии и более 700 тыс. — граждан Казахстана в формате JPG.

Хакеры, опубликовавшие файлы, заявляют, что в их распоряжении есть 4 ТБ данных в более 13 млн. файлов с копиями документов граждан РФ, Украины, Великобритании, Китая, Испании.