Антифишинг-дайджест № 240 с 17 по 23 сентября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

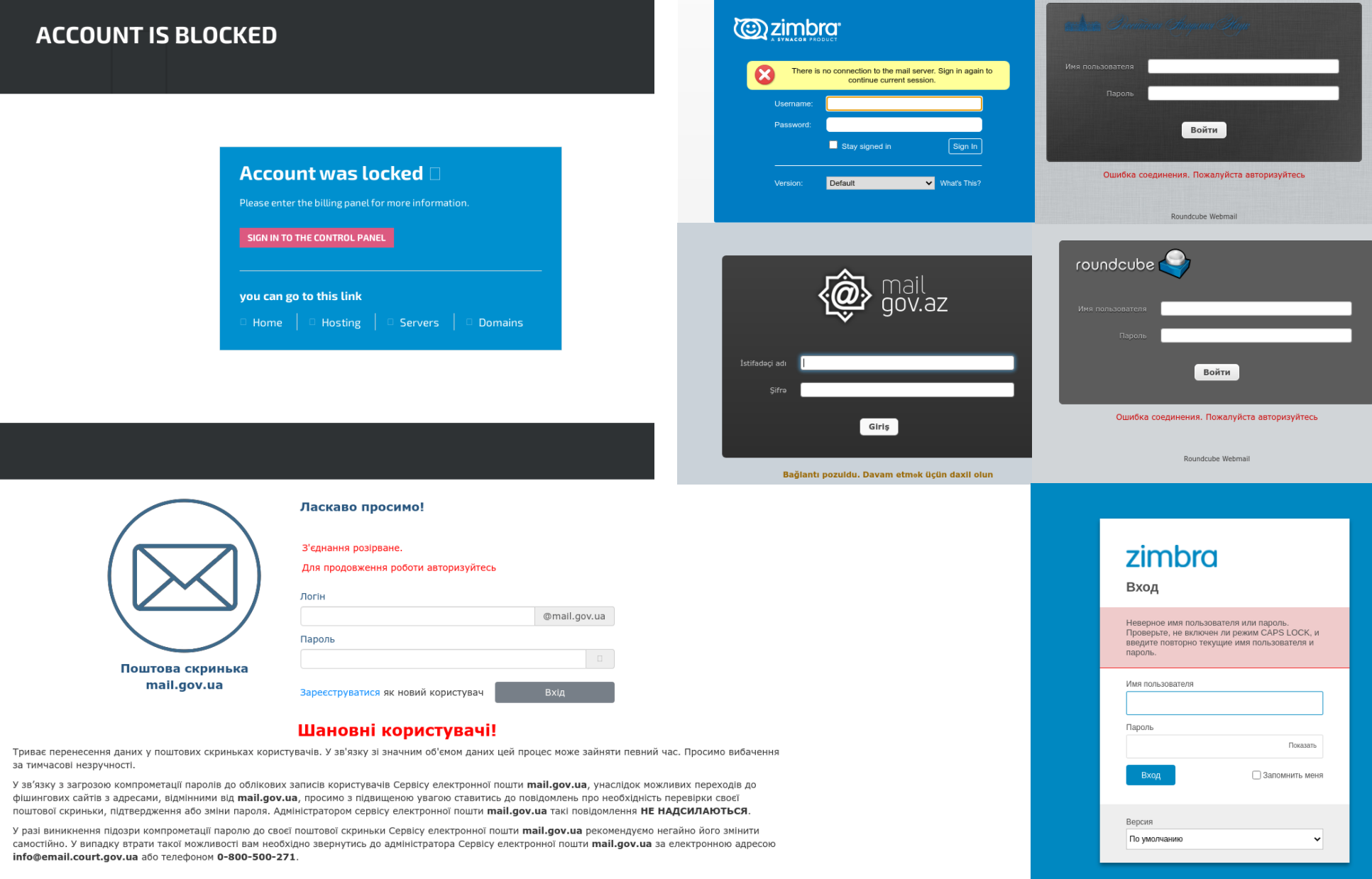

Обнаружена масштабная фишинговая кампания против сотрудников госорганов России и соседних государств.

Как действуют мошенники

- Цель кампании — сбор учётных записей электронной почты чиновников.

- Для этого мошенники создали фишинговые страницы, имитирующие страницы входа в электронную почту.

- Фишинговые домены начинались со слова mail, а в качестве имени хоста всегда использовался настоящий домен атакуемой правительственной организации, например, mail.gov.az в качестве почты правительства Азербайджана.

- Несколько страниц представляли собой поддельные страницы авторизации в сервисе Mail.ru.

- Страницы размещались на хостингах OVH SAS и VDSINA.

- Самое большое число фишинговых страниц ориентировано на Беларусь, Украину и Узбекистан.

- В списке атакованных организаций — Российская академия наук, министерства экономики, энергетики, финансов, иностранных дел, информации Республики Беларусь, Министерства иностранных дел, обороны и здравоохранения, электронный суд, Национальная школа судей Украины.

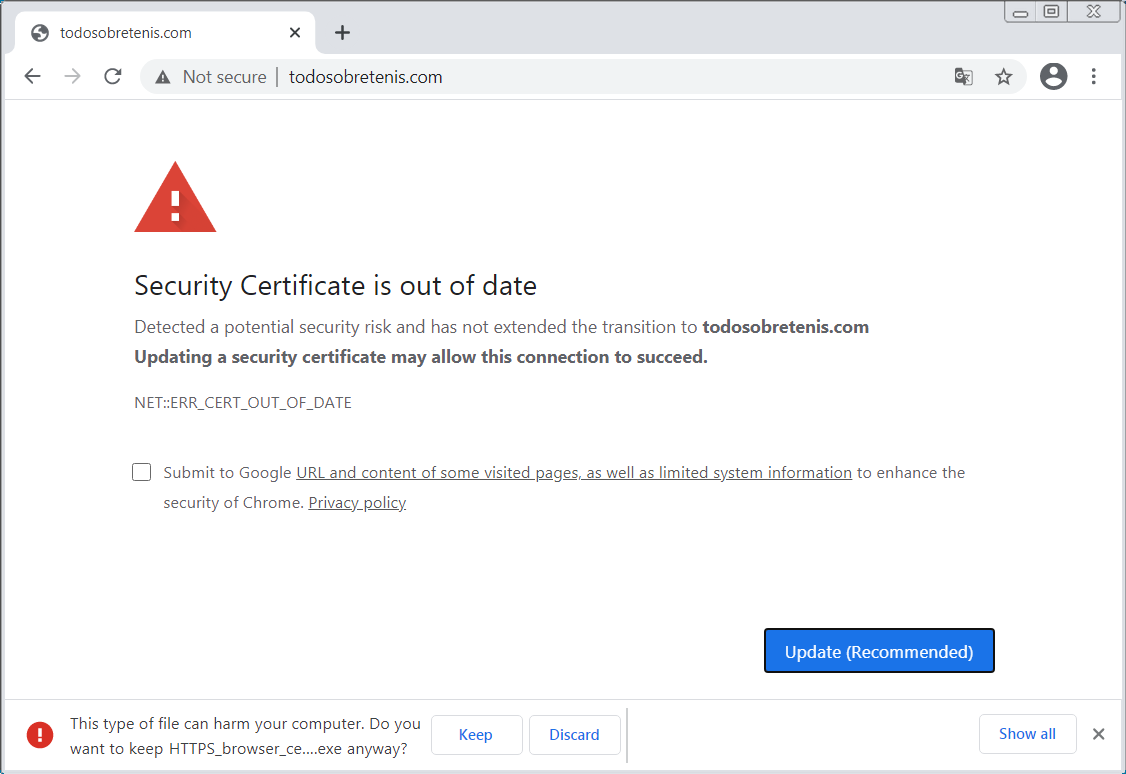

Поддельный установщик обновлённого сертификата загружает и запускает на компьютере жертвы подписанное сертификатом Digicert вредоносное ПО TVRAT (он же TVSPY, TeamSpy, TeamViewerENT или Team Viewer RAT). TVRAT известен с 2013 года. Его функция — предоставление удалённого доступа к заражённым системам.

Для этого после запуска TVRAT устанавливает и запускает TeamViewer, а затем связывается с управляющим сервером и сообщает, что установка прошла успешно и к машине можно получить удалённый доступ.

Пока неизвестно, как именно злоумышленники компрометируют серверы Windows IIS, и с какой целью делают это.

Атаки и уязвимости

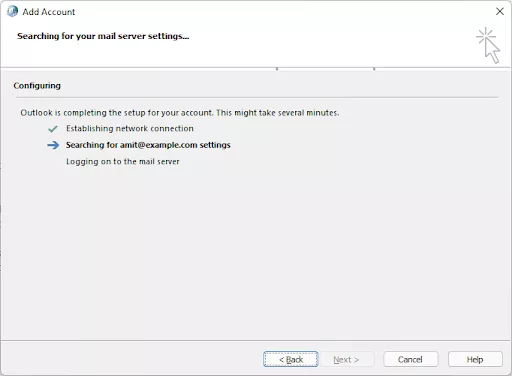

Источник проблемы — в некорректной работе протокола Microsoft Autodiscover. С помощью этой функции почтовые клиенты автоматически обнаруживают почтовые серверы, подключаются к ним с учётными данными пользователя и получают соответствующие настройки.

Для получения автоматических настроек почтовые клиенты проверяют связь с рядом заранее определённых URL-адресов, которые являются производными от адреса электронной почты, настроенного в клиенте. Например, для почтового адреса amit@example.com клиент Exchange пытается использовать следующие адреса:

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- http://autodiscover.example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

- http://example.com/autodiscover/autodiscover.xml

Клиент перебирает URL-адреса до тех пор, пока не будет успешно аутентифицирован на сервере Microsoft Exchange и не получит информацию о конфигурации. Если же эти URL не отвечают, включается механизм «отката», смысл которого в том, что клиент пытается получить доступ к ссылке вида

http://Autodiscover.com/Autodiscover/Autodiscover.xml.

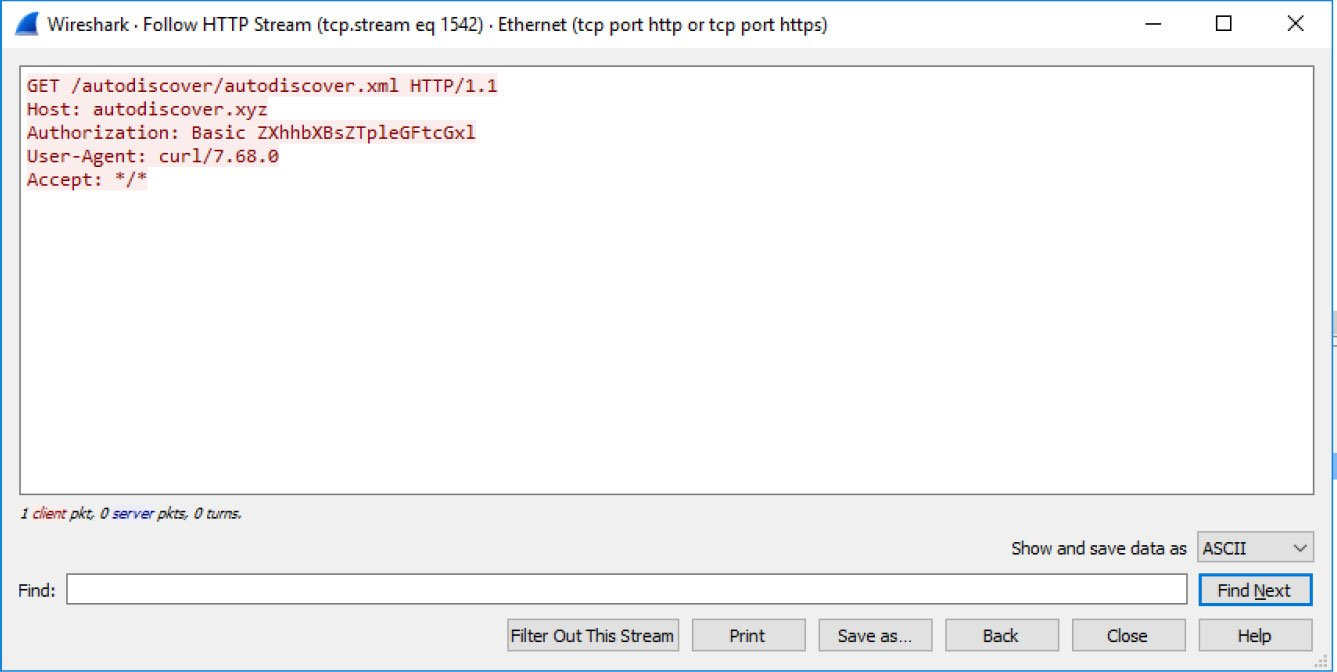

Зарегистрировав несколько доменов с именами вида:

- Autodiscover.com.br (Бразилия),

- Autodiscover.com.cn (Китай),

- Autodiscover.com.co (Колумбия),

- Autodiscover.es (Испания),

- Autodiscover.fr (Франция),

- Autodiscover.in (Индия),

- Autodiscover.it (Италия),

- Autodiscover.sg (Сингапур),

- Autodiscover.uk (Великобритания),

- Autodiscover.xyz,

- Autodiscover.online,

эксперты перенаправили их на свой Exchange-сервер с ловушкой и за период с 16 апреля по 25 августа 2021 года получили более 370 тысяч учётных данных Windows-доменов, а также более 96 тыс. уникальных имён логинов и паролей из Outlook и мобильных емейл-клиентов.

Проблема связана с тем, как macOS обрабатывает файлы .inetloc (Internet location files). Эти файлы — общесистемные закладки, которые можно использовать для открытия сетевых различных ресурсов (news:, ftp://, afp:) и локальных файлов (file://). Открытие этих файлов приводит к тому, что ОС запускает любые команды, встроенные злоумышленником.

Такие файлы могут быть встроены в электронные письма, и если пользователь кликает на них, будут выполнять встроенные команды, без отображения подсказки или предупреждения.

Проблема зарегистрирована под идентификатором CVE-2021-22005. С её помощью злоумышленник с сетевым доступом к порту 443 сервера может загрузить и выполнить вредоносный код. Степень опасности уязвимости оценена в 9,8 балла по шкале CVSS. Она присутствует в vCenter Server веток 6.7 (виртуальные модули на базе Linux) и 7.0, а также для Cloud Foundation 3.x и 4.x.

Получившая идентификатор CVE-2021-33035 уязвимость связана с ошибкой переполнения буфера, которая может возникнуть при обработке файлов в формате .dbf. Используя этот недочёт, эксперт добился отказа приложения OpenOffice Calc, а затем обнаружил, что эксплойт также позволяет системы защиты Windows DEP и ASLR и выполнить любую команду в системе.

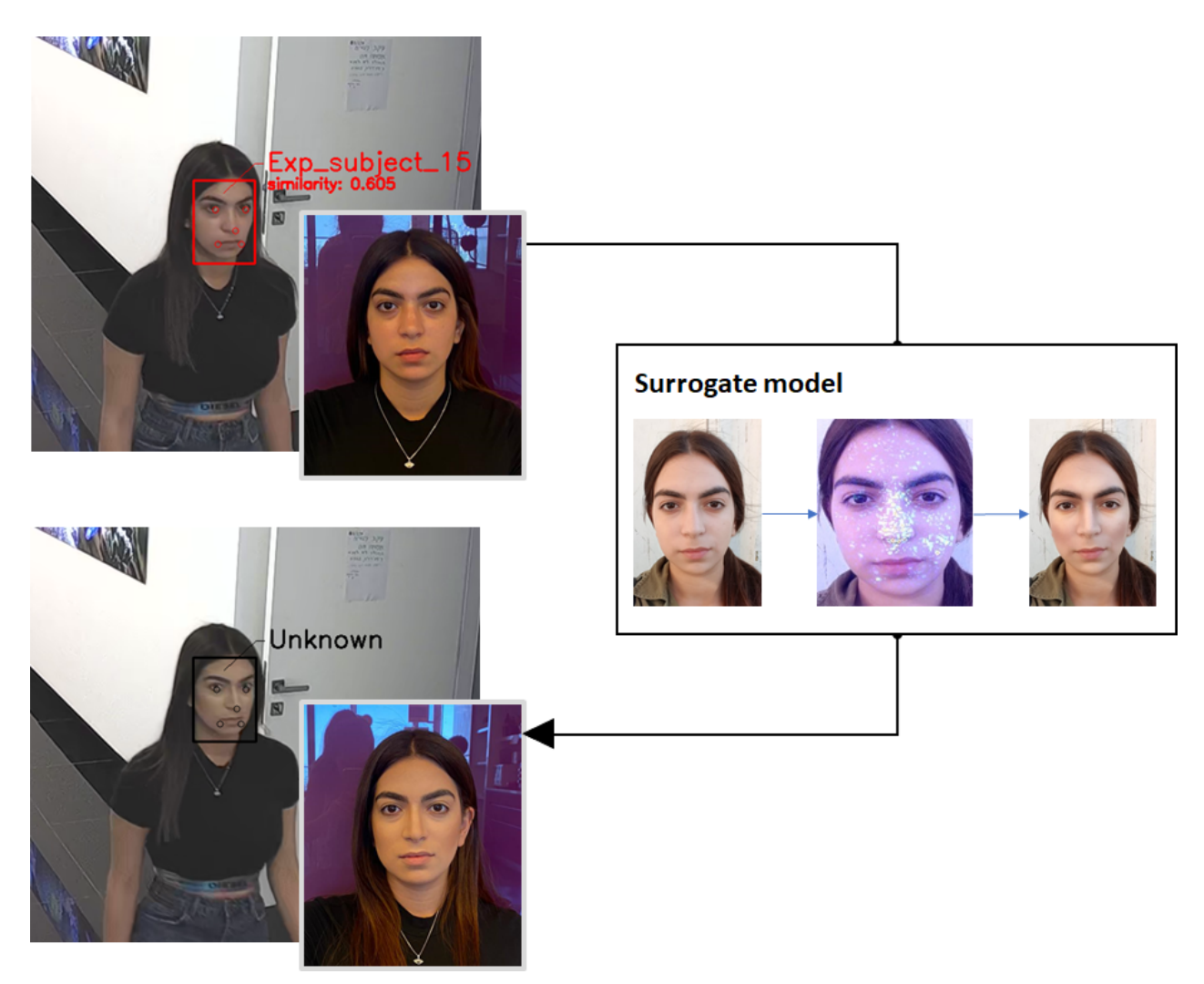

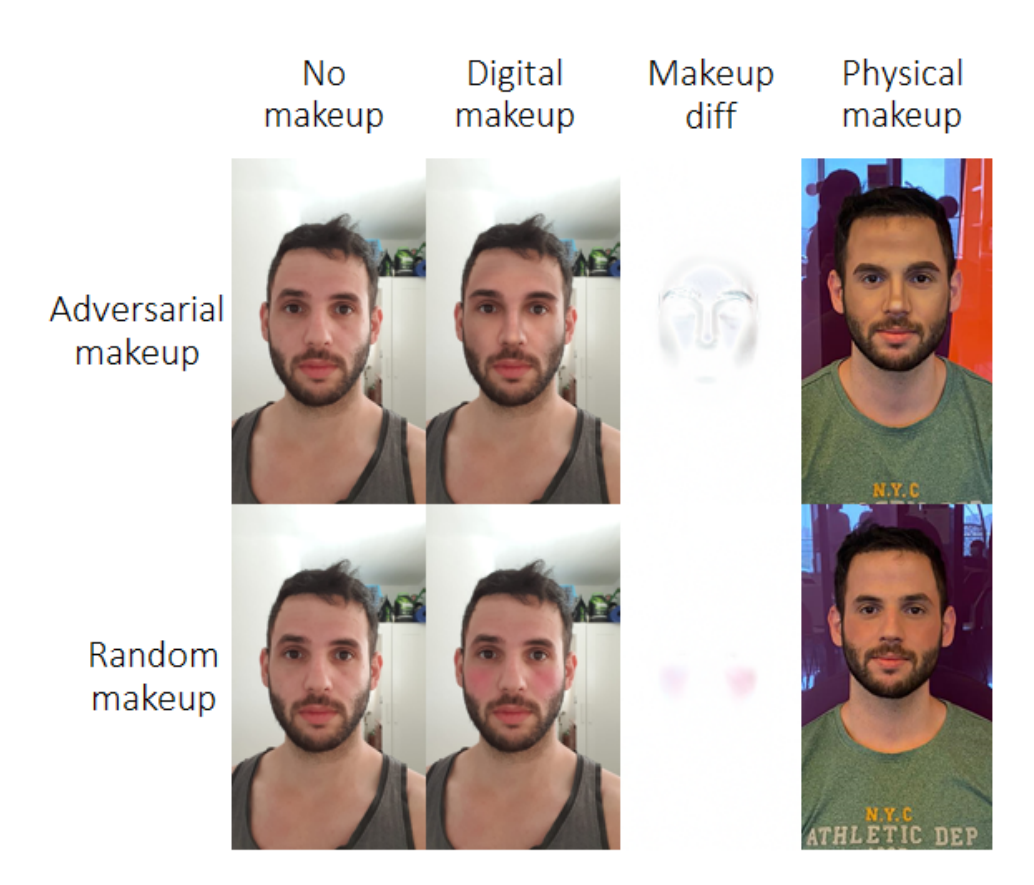

Специальный макияж, нанесённый на лоб, щёки и нос, может обмануть системы распознавания лиц.

Такой макияж можно использовать в качестве так называемой состязательной атаки — метода, который изменяет входные данные и обманывает алгоритмы машинного обучения, чтобы они не смогли распознавать объекты на изображениях.

В эксперименте, проведённом с участием десяти мужчин и десяти женщин в возрасте от 20 до 28 лет, камеры распознавания лиц смогли правильно идентифицировать участников с «состязательным макияжем» только в 1,22% случаев.

Инциденты

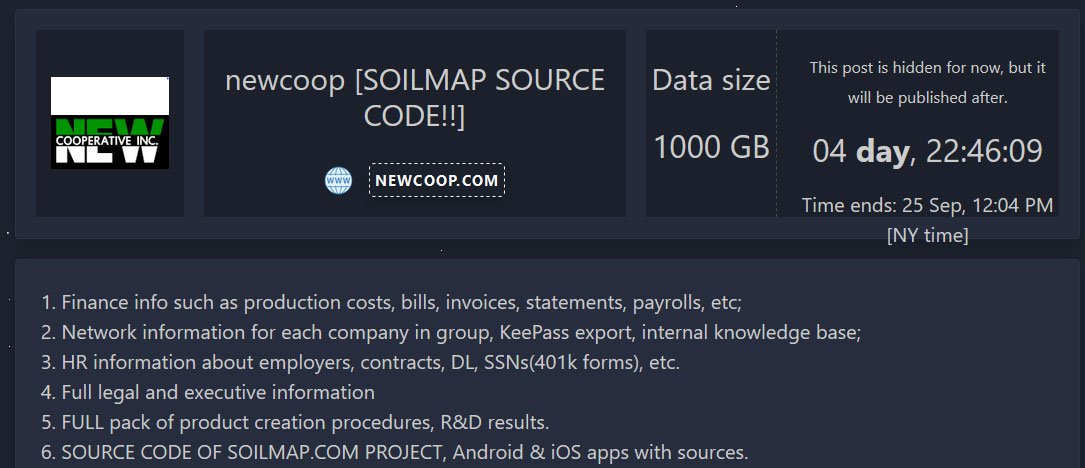

Публичная база данных Elasticsearch содержит полные имена посетителей страны, номера паспортов, даты прибытия, типы виз, статус проживания и многое другое.

Боб Дьяченко, специалист по кибербезопасности Comparitech, обнаружил базу данных 22 августа и немедленно уведомил о находке власти Таиланда. В Таиланде инцидент признали и на следующий день приняли меры по обеспечению безопасности данных.

Эксперты предполагают, что в ходе инцидента оказалась раскрыта информация каждого иностранца, побывавшего в Таиланде за последние 10 лет. Так, обнаруживший утечку эксперт подтвердил, что база данных содержит его собственное имя и записи о посещении Таиланда.

Мошенники заключали соглашения с издательскими лейблами, после чего, притворяясь девушками, заманивали игроков мужского пола в различные игровые проекты и заставляли приобретать для них за реальные деньги внутриигровые предметы.

Чтобы повысить уровень доверия, замешанные в схеме компании заставляли своих сотрудниц женского пола разговаривать с жертвами в аудио- и видеочатах.

Когда жертвы совершали транзакции в нужных играх , злоумышленники получали процент за привлечённых платёжеспособных пользователей.

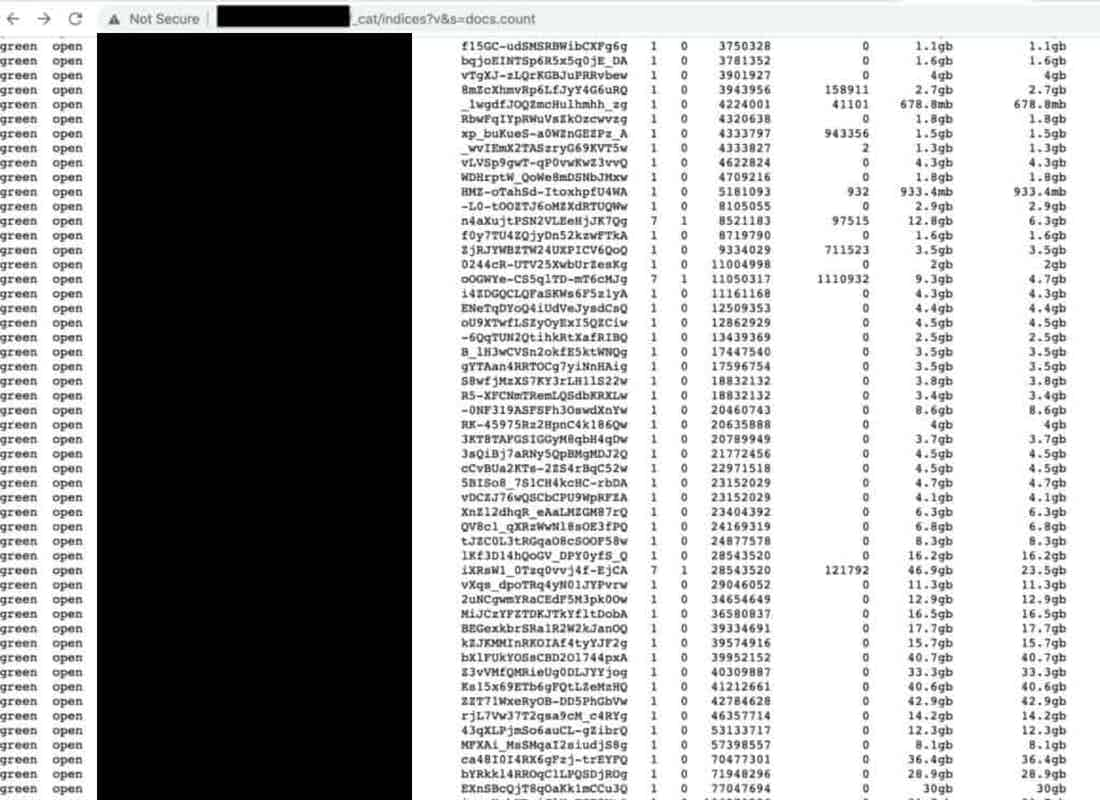

Американский фермерский кооператив NEW Cooperative стал жертвой шифровальщика BlackMatter.

Хакеры потребовали 5,9 млн долларов США за расшифровку и предупредили, что сумма увеличится до 11,8 млн долларов США, если выкуп не будет выплачен в течение пяти дней. В качестве дополнительного давления на жертву в случае неуплаты злоумышленники угрожают обнародовать украденные у пострадавших данные объёмом более 1000 Гб.

Злоумышленники утверждают, что похитили у NEW Cooperative исходный код проекта soilmap.com, результаты исследований и разработок, конфиденциальную информацию о сотрудниках, финансовые документы и базу данных менеджера паролей KeePass.

Примечательно, что пострадавшие поинтересовались у хакеров, почему они вообще подверглись атаке, ведь NEW Cooperative считается частью критически важной инфраструктуры, и атака может привести к перебоям в поставках зерна, свинины и курицы.

Хакеры ответили: «Никто не даст вам дешифратор бесплатно, ищите деньги».

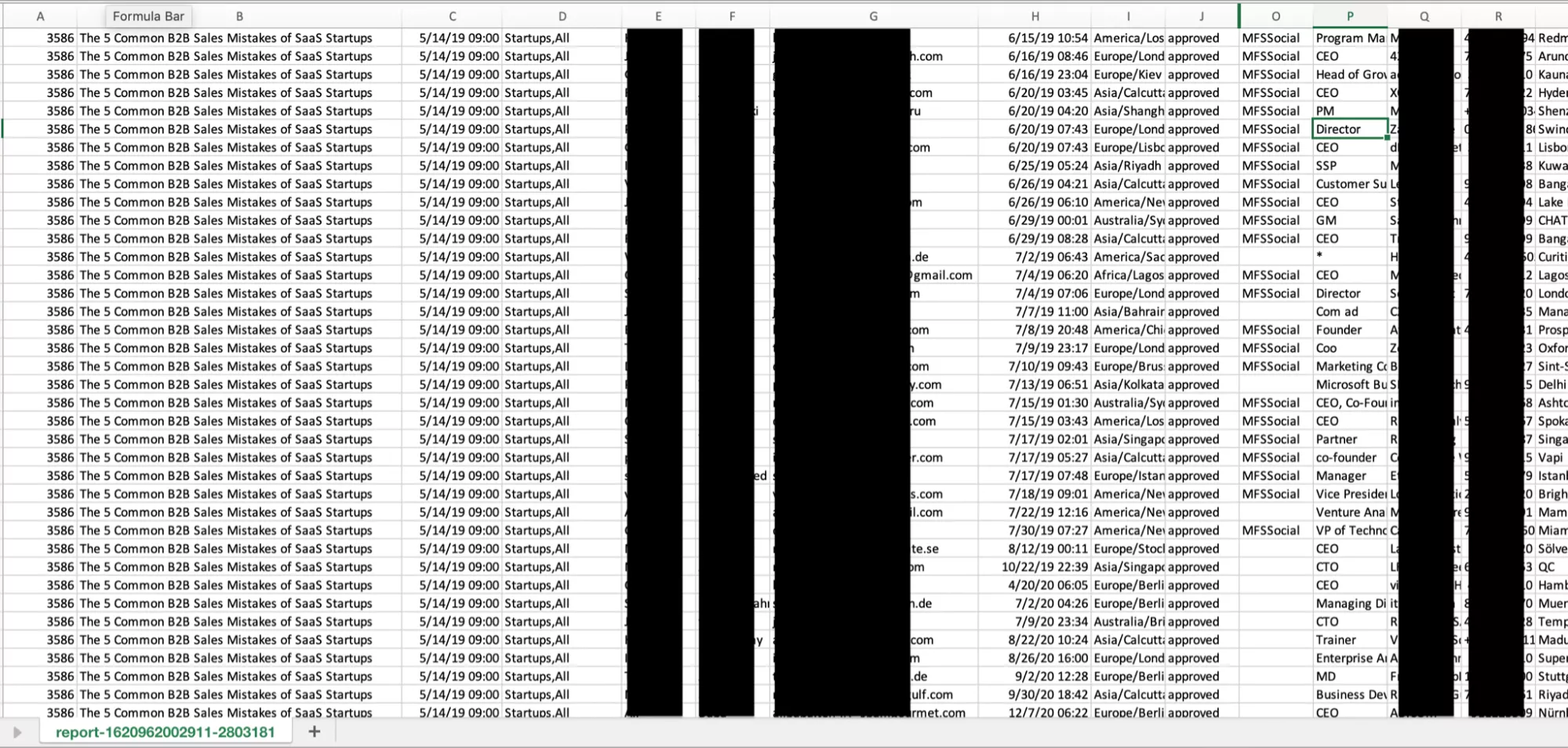

Из-за некорректной конфигурации EventBuilder оказались раскрыты сотни тысяч файлов CSV и JSON с личной информацией участников, зарегистрировавшихся через Microsoft Teams. Информация включала полные имена, адреса электронной почты, названия компаний и должность пользователя, номера телефонов.

Раскрытые данные хранились в Microsoft Azure Blob Storage. Хранилище предназначалось для размещения записанных сеансов и предоставления доступа к ним по ссылке, и только эти данные должны были быть общедоступными. Однако по ошибке администраторы вебинаров включили информацию о зарегистрированных пользователях в самый большой двоичный объект и сделали конфиденциальные данные доступные любому, у кого есть нужная ссылка.