Антифишинг-дайджест № 244 с 15 по 21 октября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

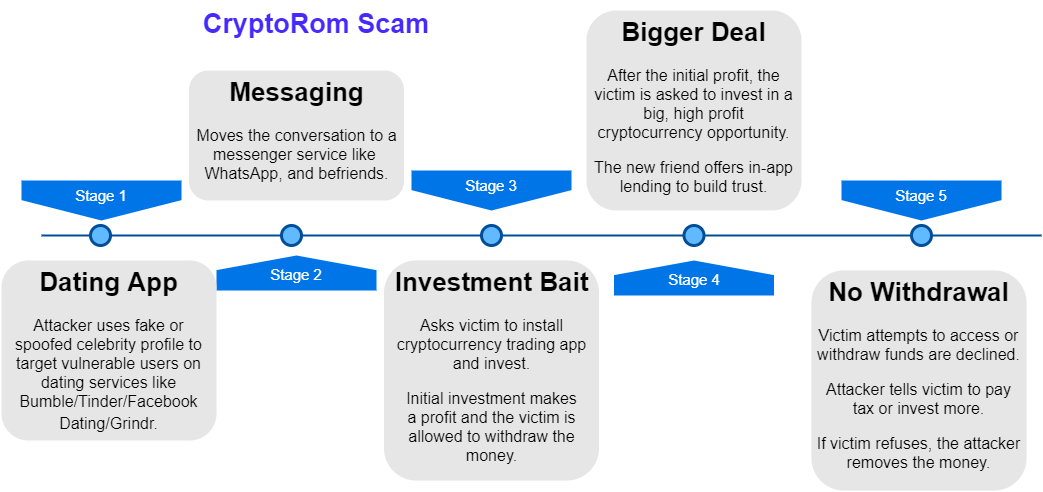

Мошенническая схема, получившая название CryptoRom, впечатляет высоким уровнем профессионализма с точки зрения как программирования, так и психологии.

Описание схемы:

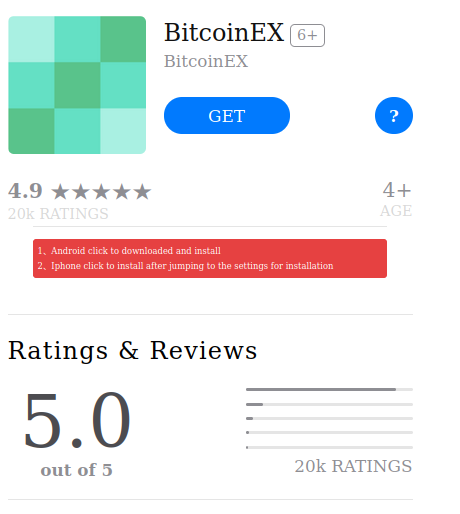

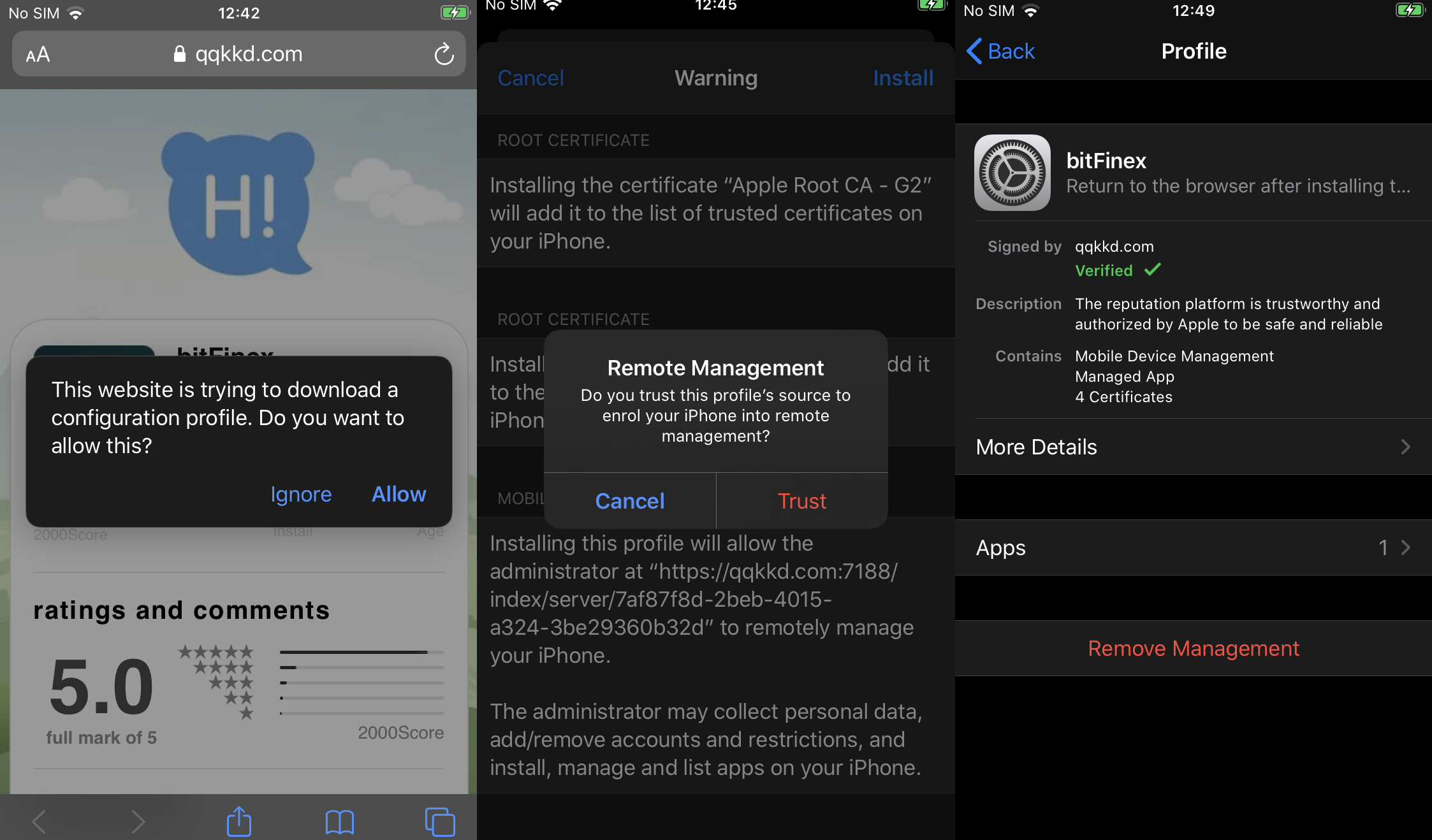

1. Все жертвы CryptoRom являются владельцами iPhone. Злоумышленники взламывали их устройства через предназначенную для разработчиков систему Enterprise SignatureEssentially. Эта система обеспечивает разработчикам возможность проводить тестирования новых приложений для iPhone до их внесения в магазин App Store.

2. Сначала злоумышленники создавали поддельные приложения для продажи биткойнов, отправляющие все средства в один-единственный кошелек.

3. Далее регистрируются поддельные профили в сервисе знакомств (Tinder, Bumble и т. п.).

4. Познакомившись с потенциальной жертвой, мошенники завязывают с ней романтические отношения и убеждают ее в том, будто они зарабатывают большие деньги на трейдинге биткойнов.

5. На определенном этапе жертве предлагают вложить определенную сумму через поддельное приложение.

6. Попавшаяся на удочку жертва переводит средства, и они оправляются прямиком в кошелек злоумышленников.

7. Помимо денег жертва также лишается своего iPhone: фальшивые трейдинговые приложения позволяют мошенникам удаленно контролировать устройство жертвы.

Атаки и уязвимости

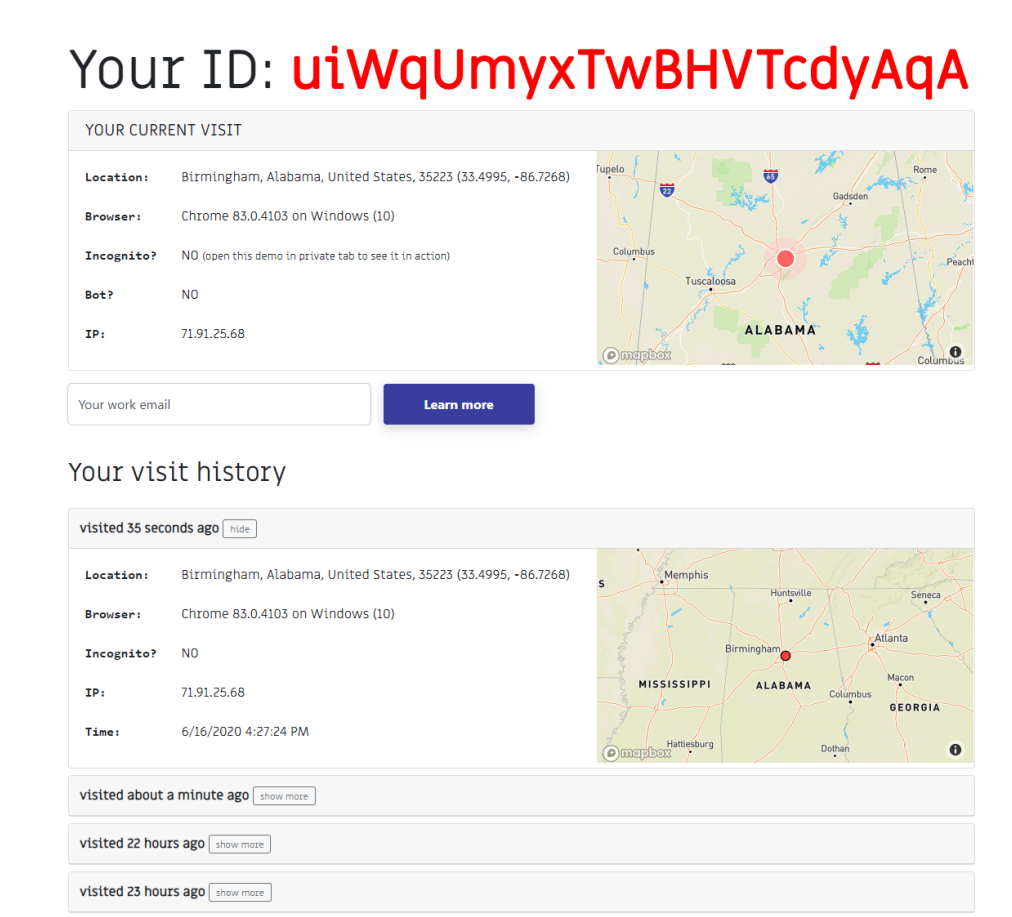

Для проведения атаки злоумышленнику нужно заманить жертву на подконтрольный ему сайт и создать ее цифровой отпечаток. После этого его можно использовать для подмены личности на разных платформах, нелегальной деятельности, обхода двухфакторной аутентификации.

В рамках исследования специалисты разработали следующие методы подмены личности на различных сайтах:

- Внедрение скрипта — подмена цифрового отпечатка пользователя путем выполнения скриптов (с помощью инструмента Selenium), добавляющих значения, извлеченные из вызовов JavaScript API.

- Инструменты настройки и отладки браузера — оба инструмента могут использоваться для изменения атрибутов браузера на любое значение, что затронет JavaScript API и соответствующее значение в заголовке HTTP.

- Модификация скрипта — изменение свойств браузера с помощью модификации скриптов, внедренных в web-сайт, до их отправки web-серверу.

Используя метод Gummy Browsers, специалисты смогли обмануть системы отслеживания цифровых отпечатков FPStalker и Panopliclick.

Атака возможна благодаря уязвимости CVE-2021-0186 в Intel SGX, которая в настоящее время уже исправлена в версиях SGX SDK 2.13 и 2.14 для Windows и Linux соответственно.

Расширения SGX (Software Guard eXtensions) позволяют разработчикам запускать выбранные модули приложений в полностью изолированной защищенной области памяти под названием Trusted Execution Environment (TEE). TEE защищает эти модули от процессов, запущенных с более высокими привилегиями (например, с привилегиями ОС). SGX обеспечивает безопасность данных даже в случае, если ОС компьютера была взломана хакерами.

Как пояснили исследователи, расширения SGX созданы таким образом, чтобы позволять ОС в любое время прерывать выполнение в защищенном анклаве с помощью настраиваемых исключений аппаратного обеспечения.

Эта функция позволяет средам выполнения анклава, например, Intel SGX SDK и Microsoft Open Enclave, поддерживать исключение внутри анклава и обработку сигналов, но также открывает анклавы для повторного входа.

SmashEx эксплуатирует SDK анклава, которые не обрабатывают повторный вход в своей исключительной безопасности

Инциденты

Используя дипфейк-голос, злоумышленники обманули сотрудника банка, убедив его отправить им деньги. Сам сотрудник был уверен, что переводит средства в рамках легитимной бизнес-транзакции.

Инцидент произошел в январе 2020 года. Руководитель одного из отделений банка ответил на обычный телефонный звонок. Звонивший назвался директором крупной компании, с которым руководитель отделения банка разговаривал раньше. Мужчина ничего не заподозрил, поскольку голос «директора» ничем не отличался от настоящего. Для большей убедительности злоумышленники отправили ему электронные письма от лица компании и её юриста.

Мошенники убедили сотрудника в том, что компания вот-вот заключит крупную сделку на 35 млн долларов США, поэтому им требуется финансирование. В результате сотрудник перевёл деньги на «новые» счета мнимой компании.

В мошеннической схеме участвовали 17 человек, а похищенные деньги были переведены на множество банковских счетов по всему миру.

Компания Gigabyte во второй раз за три месяца стала жертвой вымогательского ПО.

Во время первой атаки в августе года группировка RansomExx взломала серверы Gigabyte и похитила 112 ГБ данных, пригрозив опубликовать их в открытом доступе, если компания не заплатит требуемый выкуп.

В этот раз Gigabyte взломали вымогатели группировки AvosLocker. В качестве доказательства они разместили часть украденных файлов на своем сайте утечек. Сумма выкупа, которую они требуют от компании, пока неизвестна.

Оба взлома провели хакеры, называющие себя Desorden. Они проникли на сервера Acer в Индии и похитили данные. Компания подтвердила взлом, но заявила, что инцидент представляет собой «изолированную атаку», затронувшую только системы послепродажного обслуживания в Индии.

Через несколько дней Desorden сообщили порталу BleepingComputer о повторном проникновении в инфраструктуру Acer. В этот раз они скомпрометировали серверы компании на Тайване и похитили информацию о сотрудниках и продукции. В качестве доказательства хакеры представили скриншоты внутренних порталов Acer Taiwan и CSV-файлов с учетными данными сотрудников.

По словам хакеров цель второй атаки — доказать, что компания все еще уязвима. Именно поэтому они не потребовали отдельного платежа после второго инцидента. Преступники хотели доказать, что Acer пренебрегает кибербезопасностью.

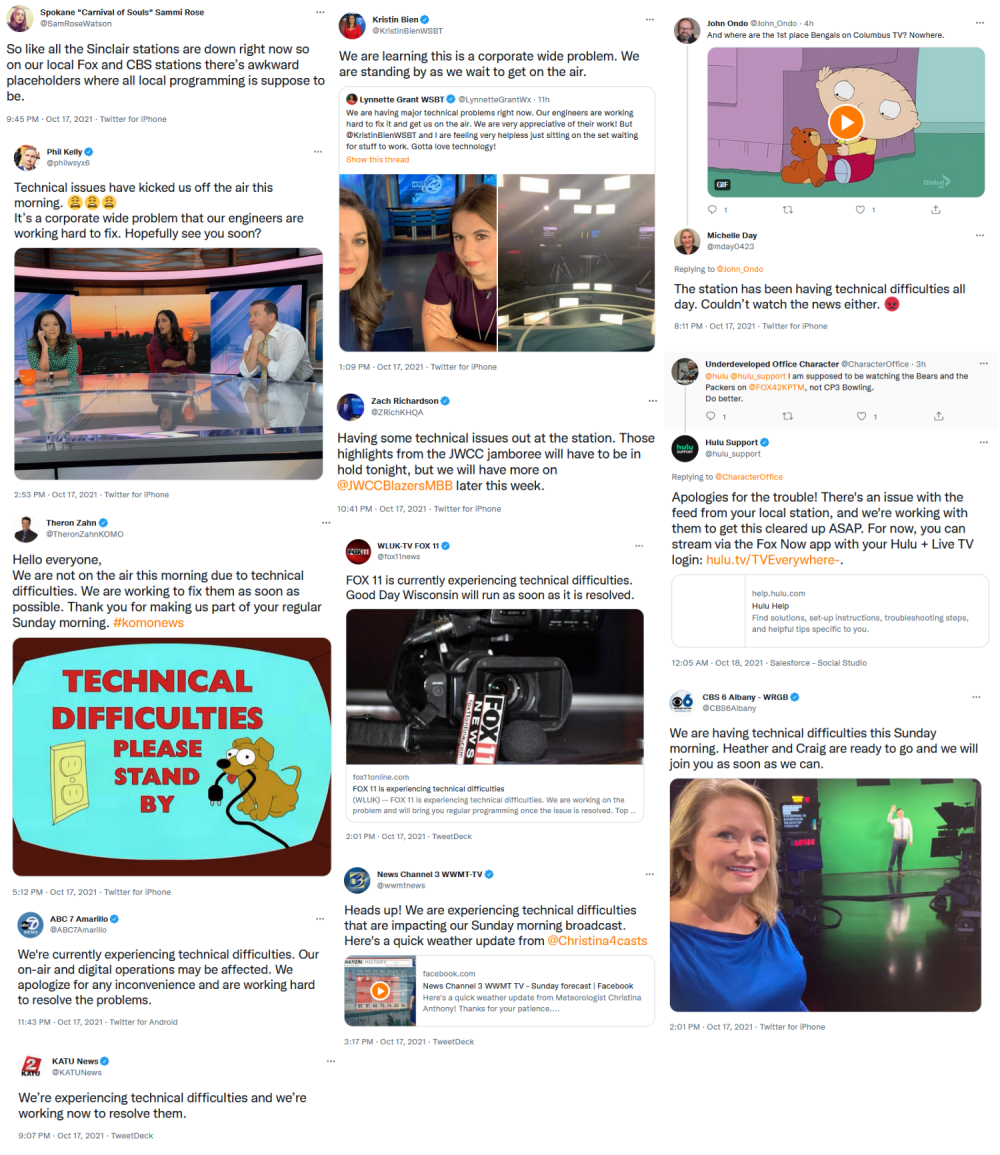

Сначала представители корпорации сообщали, что дело в обычных технических неполадках, однако вскоре стало известно, что случившееся повлияло не только на телеэфир, но также вывело из строя внутреннюю корпоративную сеть Sinclair, почтовые серверы, телефонные службы.

Сообщается, что изначально атака могла быть изолированной, однако многие участки сети Sinclair были связаны одним и тем же доменом Active Directory, что в итоге позволило злоумышленникам расширить охват атаки.

Инцидент затронул не всю сеть Sinclair, что позволило заменить некоторые запланированные телепрограммы на пострадавших каналах другими, так что некоторые каналы смогли остаться в эфире. В настоящее время работы по восстановлению штатной работы телеканалов все еще продолжаются.

Представители корпорации в итоге подтвердили факт взлома и сообщили, что злоумышленники также похитили данные из сети компании.

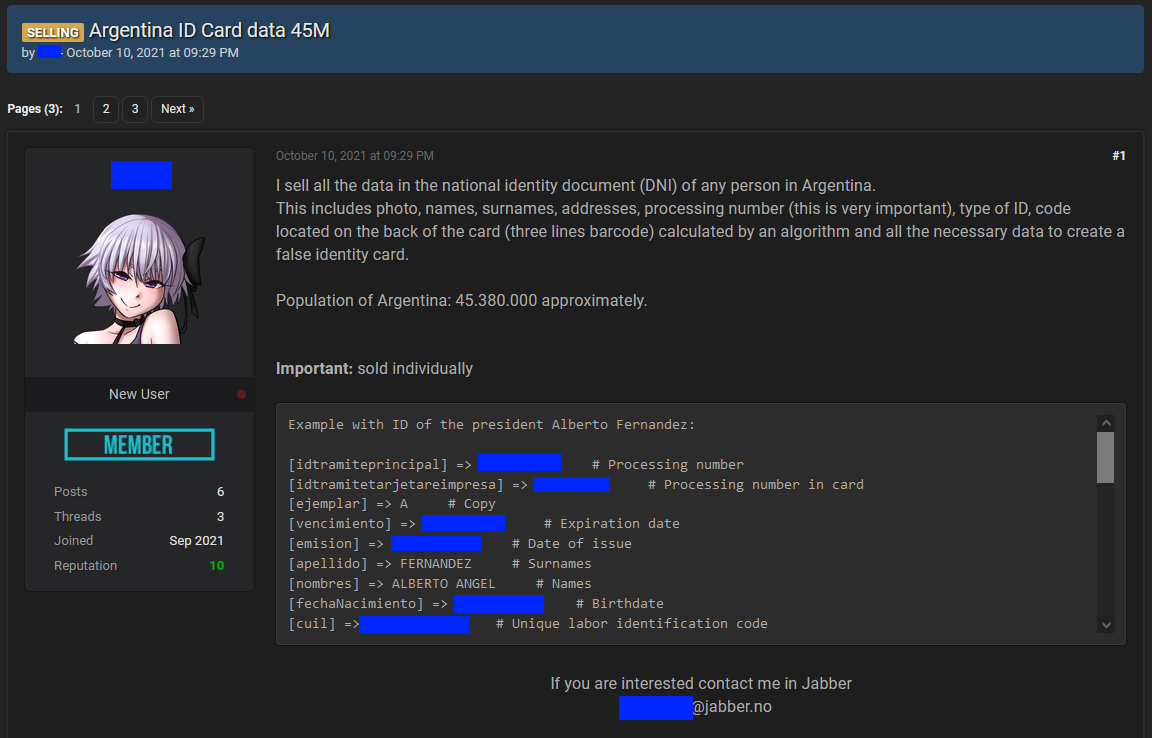

Жертвой взлома стал RENAPER — Registro Nacional de las Personas, Национальный реестр физических лиц. Это ключевое звено внутри Министерства внутренних дел Аргентины, которое занимается выдачей удостоверений личности и хранит информацию о них в формате цифровой БД. База доступна другим правительственным учреждениям и представляет собой фундамент для большинства правительственных запросов, касающихся личной информации о гражданах.

Как сообщили официальные лица, «база данных RENAPER не пострадала ни от каких утечек или взломов», и в настоящее время власти проводят расследование. Однако издание The Record связалось с человеком, который арендовал доступ к базе данных RENAPER на хакерском форуме, и выяснило, что у преступников есть копия данных RENAPER, что противоречит официальному заявлению правительства.

Похищенная база содержит полные имена, домашние адреса, даты рождения, информацию о поле, дате выдачи и истечения срока действия ID-карты, трудовые идентификационные коды, номера Trámite, номера граждан и правительственные удостоверения личности с фотографией.